关于组策略-软件限制策略以及权限的研究

- 格式:doc

- 大小:46.00 KB

- 文档页数:4

server组策略之软件限制策略教程xx年xx月xx日•软件限制策略的基础•软件限制策略的配置•软件限制策略的常见问题及解决方案•软件限制策略的实例应用目录01软件限制策略的基础软件限制策略是一种Server组策略,用于限制用户在服务器上使用和安装软件的权限。

根据限制范围,软件限制策略可分为基本策略和详细策略两种类型,其中基本策略限制用户使用某个软件类别,而详细策略则限制用户使用特定的软件应用程序。

定义与分类策略位置及配置软件限制策略在组策略中的位置计算机配置>管理模板>系统>软件限制策略。

在软件限制策略中,可以配置三种类型的策略灰名单、黑名单和白名单。

其中灰名单是介于黑名单和白名单之间的软件,黑名单是禁止使用的软件,白名单是可以使用的软件。

软件限制策略的规则包括:所有用户、所有软件、所有位置、所有版本、所有应用程序。

在例外中,可以添加允许使用某个软件应用程序的规则,以覆盖软件限制策略中的限制。

策略规则和例外02软件限制策略的配置软件限制策略可以通过配置文件和路径限制,控制特定软件或文件夹的访问权限,保障系统安全性。

总结词文件和路径限制是软件限制策略最常用的手段之一。

管理员可以通过在组策略中设置“软件限制策略”-“不允许指定的软件访问”或“只允许指定的软件访问”两个选项,来实现对特定软件或文件夹的访问控制。

详细描述文件和路径限制总结词哈希值限制是通过配置文件或文件夹的哈希值,实现对特定文件的访问控制,进一步增强系统安全性。

详细描述哈希值限制是一种更为高级的软件限制策略方法。

管理员可以通过在组策略中设置“软件限制策略”-“基于哈希值的软件限制策略”选项,并添加相应的哈希值来实现对特定文件的访问控制。

哈希值限制总结词证书限制是通过配置数字证书,实现对软件的签名和身份认证,提高软件的安全性和可信度。

详细描述证书限制通常用于对软件发布者的身份进行验证和确认。

管理员可以通过在组策略中设置“软件限制策略”-“证书限制”选项,并添加相应的证书来验证软件的签名和身份,从而实现对软件的访问控制。

打开组策略,gpedit.msc 计算机配置--windows设置---软件限制策略---其他规则---右键可新建规则

D:\Program Files\Tencent\QQGAME

C:\Program Files\Tencent\QQGAME

E:\Program Files\Tencent\QQGAME

等等

就像下面这样:

然后再右键新建散列规则:

关闭开始菜单中的运行命令:

关闭完之后就没有运行命令了!!

如果要使用运行命令的话:打开开始菜单---所有程序---附件---命令提示符--输入gpedit.msc

然后在用户配置---管理模板---任务和开始菜单---将

设置成未被配置就行了。

注意:::

如何恢复组策略默认设置:(当组策略不能打开,被限制的时候)

你重新启动电脑然后按F8 选择带命令行提示的安全模式~~然后在命令提示符那边输入

mmc.exe

然后依次单击文件---添加/删除管理单元--添加---组策略--添加--完成--关闭--确定

然后进到那个新建的组策略把你刚设置的全取消就行了!。

公司电脑如何禁⽌修改组策略、win7注册表禁⽤组策略、组策略禁⽤软件的使⽤电脑的组策略(Group Policy)是操作系统的核⼼功能组件之⼀,是管理员为⽤户和计算机定义并控制程序、⽹络资源及操作系统⾏为的主要⼯具,通过使⽤组策略可以设置各种软件、计算机和⽤户策略。

因此,保护组策略的重要性⾃不待⾔,尤其是⼀些恶意软件还会⾃动修改组策略以获取更⾼权限的⾏为,对操作系统的安全,甚⾄电脑⽂件的安全都有极⼤的威胁。

为此,我们需要限制组策略的运⾏,甚⾄完全禁⽤组策略,防⽌随意修改组策略的⾏为。

那么,如何有效禁⽌组策略的运⾏呢?笔者汇总了如下⼏种⽅法:1、修改注册表: 开始>>运⾏,输⼊regedit进⼊注册表,然后左侧进⼊到:HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\WINDOWS\CURRENT VERSION\POLICIES\EXPLORER 中把RESTRICTRUN改为1,重启电脑,如果要解禁,改为0即可2、注册脚本法: 新建⼀个*.reg注册表脚本, 打开编辑Windows Registry Editor Version 5.00[-HKEY_CLASSES_ROOT\\CLSID\\{8FC0B734-A0E1-11D1-A7D3-0000F87571E3}]注意:此⽅法还原⽅法如下:Windows Registry Editor Version 5.00[HKEY_CLASSES_ROOT\CLSID\{8FC0B734-A0E1-11D1-A7D3-0000F87571E3}]@="组策略对象编辑器"[HKEY_CLASSES_ROOT\CLSID\{8FC0B734-A0E1-11D1-A7D3-0000F87571E3}\InProcServer32]@=hex(2):25,00,53,00,79,00,73,00,74,00,65,00,6d,00,52,00,6f,00,6f,00,74,00,25, 00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,5c,00,47,00,50,00, 45,00,64,00,69,00,74,00,2e,00,64,00,6c,00,6c,0 "ThreadingModel"="Apartment"3、直接在组策略中修改权限直接禁⽌组策略的使⽤。

域控制器软件限制策略的配置

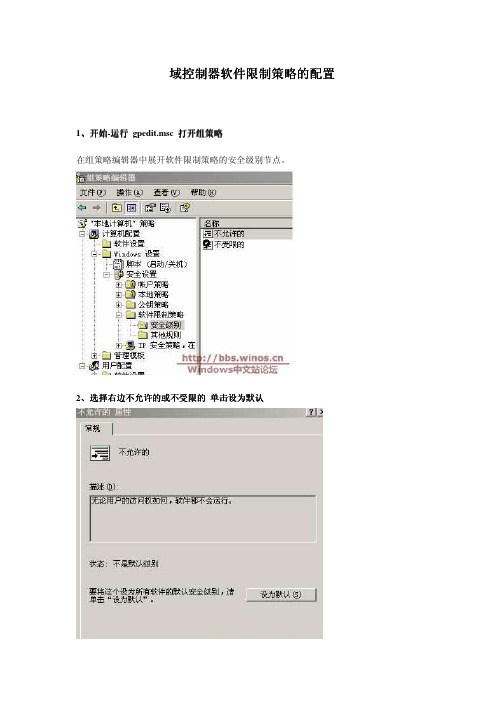

1、开始-运行gpedit.msc 打开组策略

在组策略编辑器中展开软件限制策略的安全级别节点。

2、选择右边不允许的或不受限的单击设为默认

打开对话框 单击浏览按钮导入3、单击其他规则

单击新建哈希规则 打开对话框

选择上方的操作选项 单击新建哈希规则

单击其他规则 选择上方的操作选项

要限制的文件

要限制的文件

单击新建路径规则,,可以在路径文本框中文件路径或注册表路径如果使用注册表路径4、单击新建路径规则

必须用%江注册表路径括起来 ...

5、软件策略里面有个指派的文件类型选项根据自己的需要可以在里面添加或删除文件后缀名

6、双击强制选项打开强制属性对话框选择软件限制策略应用的范围和用户

7、在受信任的发布者属性里面可以选择软件发布者的用户选项

在受信任的发布者属性里面可以选择软件发布者的用户选项,,并选择证书发行商的检查项目。

关于软件限制策略以及权限的研究

说是研究,其实也就是对相关方面内容的一个汇总,并加入细节方面的实践性分析。

首先,我们打开组策略中一个隐藏开关,开启“基本用户”和“受限的”权限类型。

具体做法:打开注册表编辑器,展开至

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers

新建一个DOWRD,命名为Levels,其值可以为

0x10000 //增加受限的

0x20000 //增加基本用户

0x30000 //增加受限的,基本用户

0x31000 //增加受限的,基本用户,不信任的(不信任和不允许差不了多少)

建议设成0x30000或0x31000。

或者有人抱怨软件限制策略不够灵活,其实打开受限的、基本用户之后,情况就会大大的不同。

在建立策略之前,我们先要了解一下软件限制策略的权限类型和规则的优先级。

1.权限类型:不受限的 > 基本用户 > 受限的 > 不信任的 > 不允许的(以权限的高低排序,与优先级无关)

2.绝对路径 > 通配符相对路径(以优先级高低排序,下同)

如 C:\Windows\explorer.exe > *\Windows\explorer.exe

3.文件规则 > 目录规则

如若a.exe在Windows目录中,那么 a.exe > C:\Windows

4.环境变量 = 相应的实际路径 = 注册表键值路径

如%ProgramFiles% = C:\Program Files = %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir %

5.若两条规则路径等效,那么两条规则合成的结果是:从严处理,以最低的权限为准。

如“C:\Windows\explorer.exe 不受限的” + “C:\Windows\explorer.exe 基本用户”=“C:\Windows\explorer.exe 基本用户”

6.权限的继承。

这个正是本文的重点。

当运行一个程序时,权限分配流程是这样的:

首先继承父进程的权限,然后搜索软件限制策略,检查是否有匹配的规则,若有,则按优先级最

高的规则的内容与父进程的权限内容进行对比,以最低权限的原则匹配。

若无,则仍然继承父进

程的权限。

若父进程无指定权限,则以当前用户的类型的权限运行。

以上内容应该很容易理解吧。

举个例:

假设你的用户帐户类型是管理员,并建立了这样的两条软件限制策略:

1.c:\program files\internet explorer\iexplore.exe “基本用户”

2.C:\Windows\cmd.exe “不受限的”

那么,我们以explorer.exe运行iexplore.exe,则实际分配给iexplore.exe的权限类型为“基本

用户”。

如果再以iexplore.exe启动cmd.exe的话,那么根据最低权限原则(“基本用户”低于“不受限的”),cmd.exe的实际权限仍然是“

基本用户”

再如我们以explorer.exe运行cmd.exe,由cmd执行命令 runas.exe /trustlevel:不受限的

“c:\program files\internet explorer\iexplore.exe” 来启动浏览器,那么其权限继承情况

为:不受限的 -> 不受限的 -> 不受限的,也就是说这时IE也具有不受限的权限。

实际上runas命令在这里起到临时规则的作用

了解好以上内容后,我们就可以开始设置软件限制策略了。

规则当然是由自己定制的最好,我在

这里仅给出一个参考的方案。

推荐的设置:

1.首先,浏览器是一定要加入限制的,假设你使用浏览器是IE,那么建立路径规则

%Programfiles%\internet explorer\iexplore.exe “基本用户”

这样足以防绝大部分的网马了。

如果使用的是其它的浏览器,也为其设置相应的规则

2.加入U盘规则,例如 ?:\*.* 、?:\* “不允许的”

采取哪种形式可以自行决定,也可以把第一个 ? 改成你的U盘的实际盘符

3.防范危险的双后缀格式的程序启动,建立如下规则

*.jpg.exe、*.bmp.exe、*.xls*.exe、*.ppt*.exe、*.rar.exe、*.doc*.exe、*.mdb.exe、*.txt.exe、*.gif.exe、*.htm.exe、*.rm*.exe、*.wm?.exe、*.mp3.exe等等,全部设为“不允

许的”

其实还可以有很多,这里就不一一列出了。

如果想更全面一点的,可以合成一条:*.???.exe 然后再加几条,*.???.vbs、*.???.com、*.???.bat、*.???.cmd、*.???.scr、*.???.msi、*.???.chm、*.???.pif。

如果再想严格一点的考虑写成:*.???.??? ,再疯狂一点的,写成

*.???.* ,不过出了什么问题就不要来找偶了

4.这条规则较严厉,可以先衡量利弊再考虑是否加入。

设立规则:

%Windir%\explorer.exe “基本用户”

这条规则其实是很强大的,由于用户的大部分操作都是通过explorer.exe来完成的,因此限制了

explorer.exe也就相当于限制了很多由用户运行的程序,例如QQ,甚至你不小心运行了一个病毒

,那么这个病毒也是受限的。

或者你会问,安装软件或者要运行一些需要高权限的软件(如杀软)时怎么办?

有一个YD的方法,那就是通过ATL+CTRL+DEL呼出任务管理器,然后选择“文件”—“新建任务”

来执行程序,即可解决问题。

或者你又会问了,为什么任务管理器就能正常安装或运行软件呢,它不是继承explorer.exe 的权限吗?

其实,通过ATL+CTRL+DEL呼出任务管理器,其执行关系为:Winlogon.exe -> taskmgr.exe 也就是说,taskmgr.exe继承的是Winlogon.exe的“不受限的”权限,因此不受规则限制

事实上,在把explorer.exe加入“基本用户”类型后,你会发现用一般方法关不了机

其实解决方法也是同上,呼出任务管理器,选择关机即可。

组策略其实是一个很强大的工具,虽然灵活性和可定制性还比不上HIPS,但对于大部分的用户来

说,是绝对够用了。

除了上面提到的规则,大家也可以增加适合自己规则,这个就要看个人的使

用环境而定了

~~~~~~~~~~~~~~~~~~~~~~~~~~

另外,附上软件限制策略的自解压安装包的制作演示

详见视频:

E:\文档\电脑教程\组策略\软件限制策略的自解压安装包制作.exe。