路由器模拟防火墙进行双向NAT

- 格式:docx

- 大小:36.53 KB

- 文档页数:5

案例模拟实验二【实验背景】企业集团总部通过使用一台USG5320防火墙作为路由连接外网。

各个子公司分别通过电信运营商和联通运营商接入集团总部网络。

【实验目的】1.了解防火墙的基本工作原理;2.掌握防火墙安全区域的划分配置;3.掌握防火墙基本安全策略的配置;4.掌握防火墙NAT的基本配置。

【实验内容】模拟配置USG5320防火墙,实现防火墙基本功能。

区域划分,双线接入,内网外网隔离。

【实验环境】计算机一台,华为模拟软件ensp【实验原理】一、安全区域在防火墙中引入“安全区域”的概念是为了对流量来源进行安全等级的划分,以判断何时对流量进行检测。

通常情况下,相同安全区域中的流量流动是不需要检测的,而跨安全区域的流量由于存在安全风险,是需要受到防火墙控制的。

(详见配置指南7.2.1、7.2.2、7.2.3、7.2.4)二、安全策略安全策略用于对流经设备或访问设备的流量进行安全检查、控制哪些流量可以通过或访问设备。

如果安全策略错误将直接影响网络的正常通信。

(详见配置指南7.5.1、7.5.2、7.5.3、7.5.4)三、配置NATNAT 主要用于多个私网用户使用一个公网IP 地址访问外部网络的情况,从而减缓可用IP 地址资源枯竭的速度。

随着NAT 技术的发展,NAT 已经不仅可以实现源地址的转换,还可以实现目的地址的转换。

(详见配置指南7.9.1、7.9.2、7.9.3、7.9.4、7.9.5、7.9.9.1、7.9.9.2)【实验拓扑】在模拟实验一拓扑结构基础上,模拟双线接入的连接,为了进行配置的测试,电信和联通端的设备用两台主机来模拟。

【实验步骤】IP地址规划:1. 配置硬件接口地址<USG5320>system view[USG5320]interface GigabitEthernet0/0/0 #进入g0/0/0[USG5320-GigabitEthernet0/0/1]ip address 119.97.211.26 255.255.255.252 #为g0/0/0配置IP地址[USG5320]interface GigabitEthernet0/0/1[USG5320-GigabitEthernet0/0/1]ip address 220.249.97.114 255.255.255.248[USG5320]interface GigabitEthernet0/0/2[USG5320-GigabitEthernet0/0/2] ip address 10.0.0.1 255.255.255.2402.划分安全区域,把相应的接口加入到安全区域内#将集团总部内网划分到trust区域[USG5320]firewall zone trust[USG5320-zone-trust]add interface GigabitEthernet0/0/2[USG5320-zone-trust]description to-neiwang#将连接电信的外网划分到untrust区域[USG5320]firewall zone untrust[USG5320-zone-untrust] add interface GigabitEthernet0/0/0[USG5320-zone-trust]description to-dianxin#将连接联通的外网划分到isp区域[USG5320]firewall zone name isp[USG5320-zone-isp]set priority 10[USG5320-zone-isp] add interface GigabitEthernet0/0/1[USG5320-zone-trust]description to-liantong3.配置基本安全策略(1)配置域间包过滤,以保证网络基本通信正常[USG5320]firewall packet-filter default permit interzone local trust direction inbound [USG5320]firewall packet-filter default permit interzone local trust direction outbound[USG5320]firewall packet-filter default permit interzone local untrust direction inbound[USG5320]firewall packet-filter default permit interzone local untrust direction outbound[USG5320]firewall packet-filter default permit interzone local isp direction inbound[USG5320]firewall packet-filter default permit interzone local isp direction outbound(2)禁止内网访问外网,允许外网数据流通过#untrust->trustpolicy interzone trust untrust inboundpolicy 0action permit#trunst->untrustpolicy interzone trust untrust outboundpolicy 0action deny#isp->trustpolicyinterzone trust isp inboundpolicy 0action permit#trust->isp2policyinterzone trust isp outboundpolicy 0action deny(3)禁止ftp、qq、msn通信#firewall interzone trust untrustdetect ftpdetect qqdetect msn#firewall interzone trust ispdetect ftpdetect qqdetect msn4.NAT配置(此部分配置再参考案例模拟实验四中的相关配置)(1)创建地址池电信:nat address-group 0 119.97.211.26 119.97.211.26联通:nat address-group 1 220.249.97.114 220.249.97.118(2)配置转换策略#通过电信访问Internetnat-policy interzone trust untrust outboundpolicy 902action source-natpolicy source 10.0.0.0 0.0.255.255address-group 0#通过联通访问Internetnat-policy interzone trust isp outboundpolicy 900action source-natpolicy source 10.0.0.0 0.0.255.255address-group 15.验证给“dianxin”这台主机配置相应的IP地址,与业务服务器进行互ping。

双向nat详解

双向( )即是同时支持内外两向地址转换的网络地址转换。

单纯的只支持外网主机访问内网主机,但不支持内网主机访问外网主机,这时就需要使用双向来支持:

1. 工作原理:

双向路由器同时维护内外两组地址池,既有内网地址池又有外网地址池。

当内网主机想访问外网时,路由器从外网地址池分配一个外网地址给该主机,实现地址转换后转发数据包;

当外网主机访问内网主机时,路由器同样从内网地址池分配一个内网地址给该外网主机,实现地址转换后把数据包转发给内网主机。

2. 优点:

- 支持内外双向地址转换,既可以实现内网主机访问外网,也可以实现外网主机访问内网主机。

- 对内网主机完全透明,不需要任何客户端配置就可以正常工作。

3. 缺点:

- 地址池限制,双向对地址池要求比单向更高,如果网段设备多可能地

址不够用。

- 可靠性差,一旦路由器故障会导致内外无法通信。

- 外网主机访问内网主机时影响较大,地址转换动作多一层消耗性能。

双向可以支撑较简单的内外双向访问需求,但由于可靠性和性能问题,在大规模和高可用性场景下依然推荐使用64或专业的地址转换设备。

实验:防火墙配置与NAT配置一、实验目的学习在路由器上配置包过滤防火墙和网络地址转换(NAT)二、实验原理和内容1、路由器的基本工作原理2、配置路由器的方法和命令3、防火墙的基本原理及配置4、NAT的基本原理及配置三、实验环境以及设备2台路由器、1台交换机、4台Pc机、双绞线若干四、实验步骤(操作方法及思考题){警告:路由器高速同异步串口(即S口)连接电缆时,无论插拔操作,必须在路由器电源关闭情况下进行;严禁在路由器开机状态下插拔同/异步串口电缆,否则容易引起设备及端口的损坏。

}1、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将两台路由器的配置清空,以免以前实验留下的配置对本实验产生影响。

2、在确保路由器电源关闭情况下,按图1联线组建实验环境。

配置IP地址,以及配置PC A 和B的缺省网关为202.0.0.1,PC C 的缺省网关为202.0.1.1,PC D 的缺省网关为202.0.2.1。

202.0.0.2/24202.0.1.2/24192.0.0.1/24192.0.0.2/24202.0.0.1/24202.0.1.1/24S0S0E0E0202.0.0.3/24202.0.2.2/24E1202.0.2.1/24AR18-12AR28-11交叉线交叉线A BCD图 13、在两台路由器上都启动RIP ,目标是使所有PC 机之间能够ping 通。

请将为达到此目标而在两台路由器上执行的启动RIP 的命令写到实验报告中。

(5分)AR28-11[Quidway]interface e0/0[Quidway-Ethernet0/0]ip address 202.0.1.1 255.255.255.0 [Quidway-Ethernet0/0]interface ethernet0/1[Quidway-Ethernet0/1]ip address 202.0.2.1 255.255.255.0 [Quidway-Ethernet0/1]interface serial0/0[Quidway-Serial0/0]ip address 192.0.0.2 255.255.255.0 [Quidway-Serial0/0]quit [Quidway]rip[Quidway-rip]network 0.0.0.0 AR18-12[Router]interface e0[Router -Ethernet0]ip address 202.0.0.1 255.255.255.0 [Router -Ethernet0]interface s0[Router - Serial0]ip address 192.0.0.1 255.255.255.0 [Router -Ethernet0]quit [Router]rip[Router -rip]network all4、在AR18和/或AR28上完成防火墙配置,使满足下述要求:(1) 只有PC 机A 和B 、A 和C 、B 和D 之间能通信,其他PC 机彼此之间都不能通信。

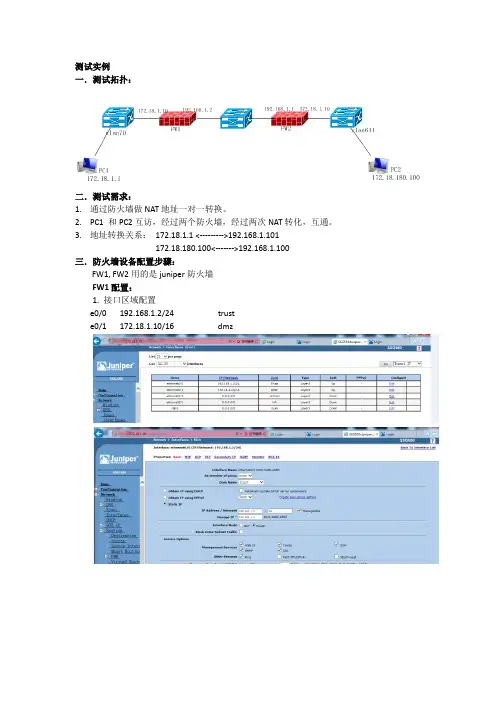

测试实例一.测试拓扑:二.测试需求:1.通过防火墙做NAT地址一对一转换。

2.PC1 和PC2互访,经过两个防火墙,经过两次NAT转化,互通。

3.地址转换关系:172.18.1.1 <--------->192.168.1.101172.18.180.100<------->192.168.1.100三.防火墙设备配置步骤:FW1,FW2用的是juniper防火墙FW1配置:1.接口区域配置e0/0 192.168.1.2/24 truste0/1 172.18.1.10/16 dmz2. NAT配置:MIP配置e0/0口配置e0/1口配置3.策略配置FW2配置:1.接口,区域配置e0/0 192.168.1.1/24 Trust e0/1 172.18.1.10/16 DMZe0/1和e0/0地址配置方法一样,区域选DMZ ,地址172.18.1.10/16(下图以e0/0为例)2. 接口配置MIPE0/1,MIP 配置192.168.1.100 172.18.180.1003.策略配置:配置策略前,在Policy Elements--->Addresses--->List 中,在相应的区域加入相应区域的IP地址,或地址段。

Trust -----> DMZ ANY--------MIP(192.168.1.100)------ANYDMZ ---->Trust ANY--------MIP(172.18.1.1)------ANY四.测试现象:用PC1 ping 172.18.180.100,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1:FW2:用PC2 ping 172.18.1.1 ,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1FW2把防火墙FW1和FW2的E0/1口地址改为/24,一样可以ping通FW1FW2用PC1 ping 172.18.180.100,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1:FW2:用PC2 ping 172.18.1.1 ,可以ping通,在两台防火墙上可以看到相应的地址转换信息FW1FW2。

大连理工大学实验报告学院(系):专业:班级:姓名:学号:组:__ 实验时间:实验室:实验台:指导教师签字:成绩:实验七:防火墙配置与NAT配置一、实验目的学习在路由器上配置包过滤防火墙和网络地址转换(NAT)二、实验原理和内容1、路由器的基本工作原理2、配置路由器的方法和命令3、防火墙的基本原理及配置4、NAT的基本原理及配置三、实验环境以及设备2台路由器、1台交换机、4台Pc机、双绞线若干四、实验步骤(操作方法及思考题){警告:路由器高速同异步串口(即S口)连接电缆时,无论插拔操作,必须在路由器电源关闭情况下进行;严禁在路由器开机状态下插拔同/异步串口电缆,否则容易引起设备及端口的损坏。

}1、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将两台路由器的配置清空,以免以前实验留下的配置对本实验产生影响。

2、在确保路由器电源关闭情况下,按图1联线组建实验环境。

配置IP地址,以及配置PC A 和B 的缺省网关为 202.0.0.1,PC C 的缺省网关为 202.0.1.1,PC D 的缺省网关为 202.0.2.1。

202.0.0.2/24202.0.1.2/24192.0.0.1/24192.0.0.2/24202.0.0.1/24202.0.1.1/24S0S0E0E0202.0.0.3/24202.0.2.2/24E1202.0.2.1/24AR18-12AR28-11交叉线交叉线A BCD图 13、在两台路由器上都启动RIP ,目标是使所有PC 机之间能够ping 通。

请将为达到此目标而在两台路由器上执行的启动RIP 的命令写到实验报告中。

(5分) 答:(本组四台路由器均为AR-28) PC A 上命令:[H3C]interface ethernet 0/0[H3C-Ethernet0/0]ip address 202.0.0.1 255.255.255.0 [H3C-Ethernet0/0]interface serial 2/0[H3C-Serial2/0]ip address 192.0.0.1 255.255.255.0 [H3C-Serial2/0]shutdown[H3C-Serial2/0]undo shutdown [H3C]rip[H3C-rip]network 0.0.0.0 PC C 上命令:[H3C]interface ethernet 0/0[H3C-Ethernet0/0]ip address 202.0.1.1 255.255.255.0 [H3C-Ethernet0/0]interface ethernet 0/1[H3C-Ethernet0/1]ip address 202.0.2.1 255.255.255.0 [H3C-Ethernet0/1]interface serial 0/1[H3C-Serial0/1]ip address 192.0.0.2 255.255.255.0 [H3C-Serial0/1]shutdown[H3C-Serial0/1]undo shutdown [H3C]rip[H3C-rip]network 0.0.0.04、在AR18和/或AR28上完成防火墙配置,使满足下述要求:(1) 只有PC 机A 和B 、A 和C 、B 和D 之间能通信,其他PC 机彼此之间都不能通信。

使⽤ensp模拟器中的防⽕墙(USG6000V)配置NAT(⽹页版)使⽤ensp模拟器中的防⽕墙(USG6000V)配置NAT(⽹页版)⼀、NAT介绍NAT(Network Address Translation,⽹络地址转换):简单来说就是将内部私有地址转换成公⽹地址。

在NAT中,涉及到内部本地地址、内部全局地址、外部本地地址、外部全局地址。

它们的含义是:内部本地地址:内⽹中设备所使⽤的 IP 地址,此地址通常是⼀个私有地址。

内部全局地址:公有地址,通常是 ISP 所提供的,由内⽹设备与外⽹设备通信时所使⽤到的。

外部本地地址:外⽹中设备所使⽤的地址,这个地址是在⾯向内⽹设备时所使⽤的,它不⼀定是⼀个公⽹地址。

外部全局地址:外⽹设备所使⽤的真正的地址,是公⽹地址。

NAT的分类:根据转化⽅式的不同,NAT可以分为三类:源NAT:源地址转化的NAT。

如NO—PAT, NAPT, Easy_ip⽬的NAT:将⽬的地址进⾏转化的NAT。

如NAT-Server双向NAT:即将源地址和⽬的地址都做NAT转换。

NAT的优缺点:优点:1、减缓了可⽤的IP地址空间的枯竭。

2、隐藏了内部⽹络的⽹络结构,避免了来⾃外部的⽹络攻击。

缺点:1、⽹络监控的难度加⼤2、限制了某些具体应⽤NAT所⾯临的问题:1、NAT违反了IP地址结构模型的设计原则。

因为IP地址结构模型的基础是每个IP地址均标识了⼀个⽹络的连接,⽽NAT使得有很多主机可能同时使⽤相同的地址。

2、NAT使得IP协议从⾯向⽆连接变成⾯向连接。

NAT必须维护专⽤IP地址与公⽤IP地址以及端⼝号的映射关系。

在TCP/IP协议体系中,如果⼀个路由器出现故障,不会影响到TCP协议的执⾏。

⽽当存在NAT时,最初设计的TCP/IP协议过程将发⽣变化,Internet可能变得⾮常脆弱。

3、NAT违反了基本的⽹络分层结构模型的设计原则。

因为在传统的⽹络分层结构模型中,第N层是不能修改第N+1层的报头内容的。

网络防火墙的网络地址转换(NAT)配置指南随着互联网的普及和应用的广泛,网络安全问题日益凸显。

为了保护企业的内部网络以及用户的个人隐私,网络防火墙逐渐成为一种必要的安全设施。

而网络地址转换(NAT)作为网络防火墙中的一种重要功能,起到了连接内部网络和外部网络的桥梁作用。

一、什么是网络地址转换(NAT)网络地址转换(Network Address Translation,简称NAT)是一种通过重新分配网络地址来将内部网络与外部网络连接的技术。

其主要功能是将内部网络的私有IP地址转换成外部网络的公有IP地址,以实现互联网的访问。

二、为什么需要进行NAT配置在企业内部网络中,大量用户共享有限的公有IP地址,如果直接将内部网络的IP地址暴露在互联网上,不仅容易受到攻击,还会导致IP地址的浪费。

而通过NAT配置,可以实现内部网络与外部网络的安全隔离,提升网络安全性。

三、NAT配置的步骤及注意事项1. 确定网络拓扑在进行NAT配置前,首先需要确定网络拓扑结构,包括内部网络、外部网络、网络设备等。

清楚了解网络拓扑结构可以更好地规划IP地址转换方案。

2. 配置NAT规则NAT规则是实现地址转换的核心。

根据实际情况,可以选择使用静态NAT还是动态NAT。

静态NAT是指将内部网络的私有IP地址与外部网络的公有IP地址一对一映射,适用于需要对特定主机提供服务的场景。

动态NAT是指将内部网络的私有IP地址通过地址池随机映射成外部网络的公有IP地址,适用于大量用户共享有限IP地址的场景。

3. 配置访问控制列表(ACL)ACL是用于限制网络流量的一种工具。

在NAT配置中,可以通过配置ACL来筛选允许通过NAT的网络流量,从而提高网络安全性。

4. 配置端口转发端口转发是NAT配置中的重要环节,通过将特定端口的访问请求转发到指定的内部主机,实现对特定服务的访问。

端口转发可以提供更加细粒度的访问控制和灵活性。

5. 测试与优化在完成NAT配置后,需要进行测试与优化,确保配置的正确性和稳定性。

H3C- 路由器双出口NAT服务器的典型配置在公司或者组织中,我们通常需要一个网络管理工具,这个工具可以管理和监控网络中的所有设备,保证网络的安全和稳定性。

其中,路由器双出口NAT服务器是一种非常常见的网络管理工具。

本文将介绍 H3C 路由器双出口 NAT 服务器的典型配置方法。

前置条件在进行配置之前,需要确保以下条件:•路由器需要复位为出厂设置状态。

•电脑需要连接到路由器的任意一口网卡上。

•管理员需要知道所需配置的类型和参数。

网络环境在这里,我们假设 LAN 网段为 192.168.1.0/24,WAN1 网卡 IP 地址为10.0.0.1/24,WAN2 网卡 IP 地址为 20.0.0.1/24。

配置步骤步骤1 分别配置两个 WAN 口•登录到 H3C 路由器上,使用管理员权限。

•分别进入 WAN1 和 WAN2 的配置页面,输入以下指令:interface GigabitEthernet 0/0/0undo portswitchip address 10.0.0.1 24nat server protocol tcp global current-interface 80 inside 192.168.1.10 80region member CNinterface GigabitEthernet 0/0/1undo portswitchip address 20.0.0.1 24nat server protocol tcp global current-interface 80 inside 192.168.1.10 80region member CN步骤2 配置路由策略•在路由器上进入配置模式,输入以下指令:ip route-static 0.0.0.0 0.0.0.0 10.0.0.254ip route-static 0.0.0.0 0.0.0.0 20.0.0.254 preference 10route-policy Wan1 permit node 10route-policy Wan2 deny node 20interface GigabitEthernet 0/0/0ip policy route-map Wan1interface GigabitEthernet 0/0/1ip policy route-map Wan2步骤3 配置防火墙•进入防火墙配置页面,输入以下指令:user-interface vty 0 4protocol inbound sshacl number 3000rule 0 permit source 192.168.1.0 0.0.0.255rule 5 permit source 10.0.0.0 0.0.0.255rule 10 permit source 20.0.0.0 0.0.0.255firewall packet-filter 3000 inbound步骤4 配置虚拟服务器•进入虚拟服务器配置页面,输入以下指令:ip name-server 192.168.1.1acl name WAN1rule 0 permit destination 10.0.0.0 0.255.255.255rule 5 denyacl name WAN2rule 0 permit destination 20.0.0.0 0.255.255.255rule 5 denyip netstream inboundip netstream export source 192.168.1.1 9991ip netstream timeout active-flow 30flow-export destination 192.168.1.2 9991flow-export enable结论以上是 H3C 路由器双出口 NAT 服务器的典型配置方法,这套配置可以满足大部分企业网络环境的需求。

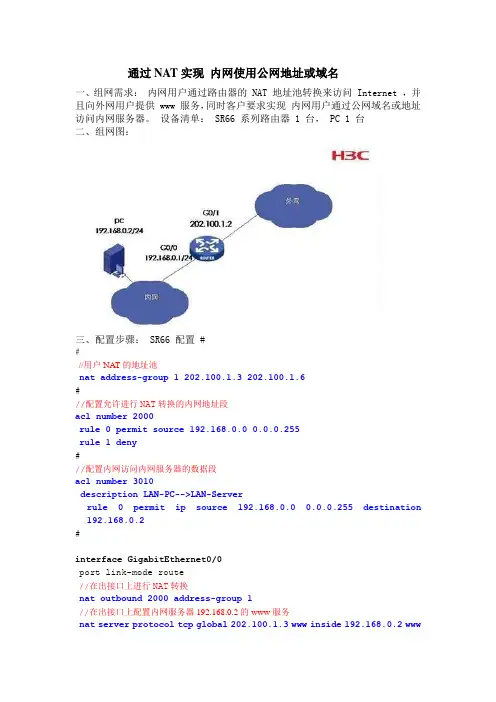

通过NAT实现内网使用公网地址或域名一、组网需求:内网用户通过路由器的 NAT 地址池转换来访问 Internet ,并且向外网用户提供 www 服务,同时客户要求实现内网用户通过公网域名或地址访问内网服务器。

设备清单: SR66 系列路由器 1 台, PC 1 台二、组网图:三、配置步骤: SR66 配置 ##//用户NAT的地址池nat address-group 1 202.100.1.3 202.100.1.6#//配置允许进行NAT转换的内网地址段acl number 2000rule 0 permit source 192.168.0.0 0.0.0.255rule 1 deny#//配置内网访问内网服务器的数据段acl number 3010description LAN-PC-->LAN-Server rule 0 permit ip source 192.168.0.0 0.0.0.255 destination 192.168.0.2#interface GigabitEthernet0/0port link-mode route//在出接口上进行NAT转换nat outbound 2000 address-group 1//在出接口上配置内网服务器192.168.0.2的www服务nat server protocol tcp global 202.100.1.3 www inside 192.168.0.2 wwwip address 202.100.1.2 255.255.255.0#interface GigabitEthernet0/1port link-mode route//内网网关ip address 192.168.0.1 255.255.255.0//对内网访问内网服务器的流量进行地址转换nat outbound 3010//在内网口上配置内网服务器192.168.0.2的www服务,使内网pc能够通过公网地址或域名访问nat server protocol tcp global 202.100.1.3 www inside 192.168.0.2 www#//配置默认路由ip route-static 0.0.0.0 0.0.0.0 202.100.1.1#。

防⽕墙路由模式和NAT配置应⽤场景:在⽹络的边界,如出⼝区域,在内⽹和外⽹之间增加防⽕墙设备,采⽤路由模式对局域⽹的整⽹进⾏保护。

路由模式⼀般不单独使⽤,⼀般会有以下功能的配合,如在内外⽹之间配置灵活的安全策略,或者是进⾏NAT内⽹地址转换。

功能原理:简介路由模式指的是交换机和防⽕墙卡之间采⽤互为下⼀跳指路由的⽅式通信优点能够⽀持三层⽹络设备的多种功能,NAT、动态路由、策略路由、VRRP等能够通过VRRP多组的⽅式实现多张防⽕墙卡的冗余和负载分担缺点不能转发IPv6和组播包部署到已实施⽹络中需要重新改动原有地址和路由规划⼀、组⽹要求1、在⽹络出⼝位置部署防⽕墙卡,插在核⼼交换机的3号槽位,通过防⽕墙卡区分内外⽹,外⽹接⼝有两个ISP出⼝;2、在防⽕墙上做NAT配置,内⽹⽤户上外⽹使⽤私有地址段;⼆、组⽹拓扑三、配置要点要点1,配置防⽕墙创建互联的三层接⼝,并指定IP地址配置动态路由或静态路由创建作为NAT Outside的VLAN接⼝并指定IP配置NAT转换关系配置NAT⽇志要点2,配置交换机创建连接NAT Outside线路的VLAN并指定物理接⼝创建互联到防⽕墙的三层接⼝通过互联到防⽕墙的三层接⼝配置动态路由或静态路由四、配置步骤注意:步骤⼀、将交换机按照客户的业务需要配置完成,并将防⽕墙卡和交换机联通,并对防⽕墙卡进⾏初始化配置。

1)配置防⽕墙模块与PC的连通性:配置防⽕墙卡和交换机互联端⼝,可以⽤于防⽕墙的管理。

Firewall>enable ------>进⼊特权模式Firewall#configure terminal ------>进⼊全局配置模式Firewall(config)#interface vlan 4000 ------>进⼊vlan 4000接⼝FW1(config-if-Vlan 4000)#ip address 10.0.0.1 255.255.255.252------>为vlan 4000接⼝上互联IP地址Firewall(config-if)#exit ------>退回到全局配置模式Firewall(config)#firewall default-policy-permit ------>10.3(4b5)系列版本的命令ip session acl-filter-default-permit,10.3(4b6)命令变更为 firewall default-policy-permit 防⽕墙接⼝下没有应⽤ACL时或配置的ACL在最后没有Permit any则默认会丢弃所有包,配置以下命令可修改为默认转发所有包2)防⽕墙配置路由模式,交换机与防⽕墙联通配置。

网络防火墙的网络地址转换(NAT)配置指南随着互联网的不断发展,网络安全问题日益突出。

网络防火墙作为一种重要的安全设备,能够有效保护企业网络中的信息安全。

在网络防火墙中,网络地址转换(NAT)是实现网络安全的关键技术之一。

本文将详细介绍网络防火墙中NAT的配置指南,帮助读者了解NAT的原理和配置方法。

一、NAT的原理和功能NAT的原理NAT是一种将内部网络的私有IP地址转换为公有IP地址的技术。

当内部主机通过防火墙访问外部网络时,防火墙会将内部主机的私有IP地址转换为公有IP地址,以便与外部网络进行通信。

NAT通过修改IP报文的源IP地址和目的IP地址,实现了内外网之间的地址转换。

NAT的功能NAT在网络防火墙中发挥着重要的作用,主要有以下几个方面的功能:(1)保护内部网络的安全性:NAT可以隐藏内部网络的真实IP地址,有效防止外部网络对内部网络进行攻击。

(2)节约IP地址资源:由于IPv4地址资源的有限性,NAT可以将多个内部主机共享一个公有IP地址,节约了IP地址资源的使用。

(3)实现虚拟专线:通过NAT技术,企业可以通过公有网络建立虚拟专线,实现分支机构之间的安全通信。

(4)支持IP多播和QoS:NAT可以对多播流量进行有效的管理,同时支持QoS技术,优先保障重要数据的传输。

二、NAT配置的基本步骤网络拓扑规划在进行NAT配置之前,需要进行网络拓扑规划。

确定需要进行NAT转换的内部网络和对应的公有IP地址。

可以根据实际需求,划分内部网络的子网,并为每个子网分配一个私有IP地址段。

同时,选择一个网络边界设备作为防火墙,该设备需要拥有至少一个公有IP地址。

配置网络地址转换规则在防火墙上配置网络地址转换规则是进行NAT的关键步骤。

具体的配置方法根据不同的防火墙厂商可能会有所差异,但基本步骤如下:(1)确定内部网络的IP地址段和对应的公有IP地址。

(2)配置静态NAT规则:将内部网络中的某个私有IP地址与一个公有IP地址进行一对一的映射。

拓扑图拓扑描述路由器R1F1/0接口IP:12.12.12.12/24Loopback0接口IP:1.1.1. 1/32路由:ip route 0.0.0.0 0.0.0.0 12.12.12.21 路由器R2F1/0接口IP:12.12.12.21/24F1/1接口IP:23.23.23.23/24Loopback0接口IP:2.2.2.2/32路由:ip route 1.1.1.1 255.255.255.255 12.12.12.12 ip route 3.3.3.3 255.255.255.255 23.23.23.32路由器R3F1/0接口IP:23.23.23.32/24Loopback0接口IP:3.3.3.3/32路由:ip route 0.0.0.0 0.0.0.0 23.23.23.23功能需求1、1.1.1.1访问3.3.3.3时,将目的地址3.3.3.3翻译成33.33.33.33,同时将源地址1.1.1.1翻译成11.11.11.11。

2、3.3.3.3方位1.1.1.1时,将目的地址1.1.1.1翻译成11.11.11.11,同时将源地址3.3.3.3翻译成33.33.33.33。

3、所有地址转换在路由器R2上实现。

脚本分析interface FastEthernet1/0ip address 12.12.12.21 255.255.255.0ip nat insideip virtual-reassemblyduplex fullspeed autointerface FastEthernet1/1ip address 23.23.23.23 255.255.255.0ip nat outsideip virtual-reassemblyduplex fullspeed autoip nat inside source static 1.1.1.1 11.11.11.11ip nat outside source static 3.3.3.3 33.33.33.33ip route 33.33.33.33 255.255.255.255 23.23.23.32//注意该路由必须添加,否则不通。

nat防火墙如何设置nat防火墙我们也会用的,那么要怎么样去设置nat呢?下面由店铺给你做出详细的nat防火墙设置方法介绍!希望对你有帮助!nat防火墙设置方法一:第做做NAT与端口关(我指企业级路由器比CISCO家用设备)取决于用途2. 需要网共享路由器端口网情况需要使用NAT,比E1端口连接互联网其电脑需要通网情况需要NAT3. 连接局域支交换机等情况仅作路由使用情况需要启用NAT比E2端口连接级交换机nat防火墙设置方法二:如果连接路由器,取决于网络用途。

我解释下2种模式,你可以更好的理解NAT模式,NAT中文意思为地址转换,为什么要转换呢? 因为你办理上网之后,通常电信都会给你账号密码(拨号方式)或者固定IP方式,当设置OK后,就可以上网,哪台电脑设置,就哪台电脑上网。

那如何让其他电脑可以同时上网呢,那就要用NAT(路由器在这个应用下,作NAT模式,其他共享上网方式也都是NAT模式),就是将内部的地址转换成电信的IP。

2。

路由模式,当2个或更多的网络连接在一起的时候,不同网络之间是不通的,举个例子,192.168.1.0/24 段的网络跟192.168.2.0/24的网络是不通的,这种情况下将路由器设置为路由模式,就可以打通2个网络的路径。

nat防火墙设置方法三:1.先看防火墙有没有对你的bt放行,这一点不同的杀毒软件,不同的防火墙设置有不同的操作流程(其他原因的解决操作也是可能对应好几种,这也正是本问题的解决有无数种操作的原因)我用的xp自带的防火墙:开始——控制面板——windows防火墙(从安全中心也找得到)——例外,看里面有没有你的bt,有的话直接在前面打勾,没的话点添加程序,找到你的bt执行程序加上去。

2.如果你的防火墙设置没有问题的话,一定是你的监听端口映射没有弄对,如果你的bt软件是bitcomet,最简单的解决办法——简单得让你惊讶:打开你的bt——选项——网络连接点监听端口那一项的“选择随机端口”,bt软件会帮你自动检测并选择一个合适的。

将centOS变成路由服务器众所周知,linux最强大的功能就是网络功能,但是学习linux 却不仅仅是为了搭建服务器,鉴于linux是一套非常稳定的操作系统,用linux搭建各种服务器是不二的选择。

下面针对三种不同的上网环境,详细介绍一下在centOS 6.5上搭建一个路由服务器。

实验一:Linux为静态IP实验环境示意图AP图1 实验一环境Step 1:配置linux网卡参数本实验环境使用的linux硬件环境有两块网卡,分别为eth0和eth1。

默认情况下,将eth0设为WAN口,将eth1设为LAN口,本实验也是如此。

配置eth0和eth1有两种方式:一是可以编辑配置文件,二是直接可以利用图形界面对其进行配置。

建议使用第一种,因为好多linux是没有X Window界面的。

WAN口(eth0)配置如下:MAC地址XX:XX:6F:1E:XX:XXIP地址192.168.X.XXX子网掩码255.255.255.0默认网关192.168.0.254DNS:X.X.X.X, 8.8.8.8LAN口(eth1)配置如下:IP地址192.168.1.1子网掩码255.255.255.0下面以配置eth0为例。

打开终端,获得root权限之后,输入命令:vim /etc/sysconfig/network-scripts/ifcfg-eth0DEVICE=eth0TYPE=EthernetUUID=XXX…ONBOOT=yesNM_CONTROLLED=yes (NM_CONTROLLED是network manger 的参数,实时生效,修改后无需要重启网卡立即生效)BOOTPROTO=noneHWADDR=xxx…(网卡本身的硬件地址)MACADDR= XX:XX:6F:1E:XX:XXIPADDR=192.168.0.203PREFIX=24(此语句可用‘NETMASK=255.255.255.0’替换)GATEWAY=192.168.0.254DNS1=X.X.X.XDNS2=8.8.8.8DEFROUTE=yesIPV4_FAILURE_FATAL=yesIPV6INIT=noNAME=”System eth0”配置eth1时只需要将其IP地址设为192.168.1.1或者非eth0网段地址,其他不用配置。

拓扑图

拓扑描述

路由器R1

F1/0接口IP:12.12.12.12/24

Loopback0接口IP:1.1.1. 1/32

路由:ip route 0.0.0.0 0.0.0.0 12.12.12.21 路由器R2

F1/0接口IP:12.12.12.21/24

F1/1接口IP:23.23.23.23/24

Loopback0接口IP:2.2.2.2/32

路由:

ip route 1.1.1.1 255.255.255.255 12.12.12.12 ip route 3.3.3.3 255.255.255.255 23.23.23.32

路由器R3

F1/0接口IP:23.23.23.32/24

Loopback0接口IP:3.3.3.3/32

路由:ip route 0.0.0.0 0.0.0.0 23.23.23.23

功能需求

1、1.1.1.1访问3.3.3.3时,将目的地址3.3.3.3翻译成33.33.33.33,同时将源地址1.1.1.1翻译成11.11.11.11。

2、3.3.3.3方位1.1.1.1时,将目的地址1.1.1.1翻译成11.11.11.11,同时将源地址3.3.3.3翻译成33.33.33.33。

3、所有地址转换在路由器R2上实现。

脚本分析

interface FastEthernet1/0

ip address 12.12.12.21 255.255.255.0

ip nat inside

ip virtual-reassembly

duplex full

speed auto

interface FastEthernet1/1

ip address 23.23.23.23 255.255.255.0

ip nat outside

ip virtual-reassembly

duplex full

speed auto

ip nat inside source static 1.1.1.1 11.11.11.11

ip nat outside source static 3.3.3.3 33.33.33.33

ip route 33.33.33.33 255.255.255.255 23.23.23.32//注意该路由必须添加,否则不通。

验证

路由器R1

R1#show ip interface brief

Interface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES NVRAM administratively down down FastEthernet1/0 12.12.12.12 YES NVRAM up up Loopback0 1.1.1.1 YES NVRAM up up

R1#ping 3.3.3.3 source 1.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 3.3.3.3, timeout is 2 seconds:

Packet sent with a source address of 1.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/49/92 ms

R1#ping 33.33.33.33 source 1.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 33.33.33.33, timeout is 2 seconds:

Packet sent with a source address of 1.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 24/50/76 ms

R1#telnet 33.33.33.33 /source-interface loopback 0

Trying 33.33.33.33 ... Open

User Access Verification

Password:

R3>成功登陆

在R3上验证

R3# who

Line User Host(s) Idle Location

* 0 con 0 idle 00:00:00

2 vty 0 idle 00:00:2

3 11.11.11.11

Interface User Mode Idle Peer Address

路由器R3

R3#show ip interface brief

Interface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES NVRAM administratively down down FastEthernet1/0 23.23.23.32 YES NVRAM up up Loopback0 3.3.3.3 YES NVRAM up up

R3#ping 1.1.1.1 source 3.3.3.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 1.1.1.1, timeout is 2 seconds:

Packet sent with a source address of 3.3.3.3

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 44/76/124 ms

R3#ping 11.11.11.11 source 3.3.3.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 11.11.11.11, timeout is 2 seconds:

Packet sent with a source address of 3.3.3.3

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 12/55/108 ms

R3#telnet 11.11.11.11 /source-interface loopback 0

Trying 11.11.11.11 ... Open

User Access Verification

Password:

Password:

R1>登陆成功

在R1上验证

R1#who

Line User Host(s) Idle Location

* 0 con 0 idle 00:00:00

2 vty 0 idle 00:01:16 33.33.33.33

Interface User Mode Idle Peer Address

实验意义

当防火墙故障时,使用路由器应急的方案原理。

附件:。