防火墙部署模式和维护经验

- 格式:ppt

- 大小:450.50 KB

- 文档页数:54

防火墙设置与维护措施防火墙是一种网络安全设备,用于保护计算机网络免受未经授权的访问和不良网络活动的侵害。

本文将介绍防火墙的设置和维护措施,以帮助读者确保网络安全。

1. 防火墙设置1.1 选择合适的防火墙类型根据实际需求和网络规模,选择合适的防火墙类型。

常见的类型包括网络层防火墙、应用层防火墙、主机防火墙等。

确保所选防火墙满足网络安全需求。

1.2 定义网络访问策略在设置防火墙时,需要定义网络访问策略。

访问策略包括允许或禁止的网络流量类型、源IP地址、目标IP地址、端口等信息。

精确定义访问策略可以有效地控制网络访问。

1.3 设置安全规则和访问控制列表为了确保网络的安全,设置安全规则和访问控制列表是必要的。

安全规则指定了允许或禁止网络流量通过防火墙的规则,而访问控制列表则用于控制特定用户或IP地址的访问权限。

1.4 进行端口和协议筛选端口和协议筛选是防火墙设置中的重要步骤。

通过筛选指定的端口和协议,防火墙可以限制特定类型的网络流量,提高网络的安全性。

2. 防火墙维护措施2.1 定期更新防火墙软件随着网络威胁的不断演变,防火墙软件需要进行定期更新以保持对最新威胁的防御能力。

及时安装厂商发布的安全补丁和更新,可以有效提升防火墙的功能和性能。

2.2 监控防火墙日志定期监控防火墙的日志记录,可以及时发现并应对网络攻击活动。

防火墙日志可以提供有关网络流量和攻击尝试的信息,帮助管理员及时采取相应的安全措施。

2.3 进行漏洞扫描定期进行漏洞扫描是防火墙维护的关键环节之一。

通过扫描网络设备和应用程序的漏洞,及时修复漏洞,可以有效增强网络的安全性,减少可能的攻击和入侵风险。

2.4 加强不断学习和培训网络安全技术不断发展,防火墙管理员需要不断学习和培训以跟上最新的安全趋势和技术。

通过参加安全培训和专业会议,管理员可以提升防火墙管理的能力,更好地应对不断变化的网络威胁。

结论防火墙的设置和维护对于保障网络安全至关重要。

合理选择防火墙类型、定义网络访问策略、设置安全规则和访问控制列表,以及定期更新防火墙软件、监控日志、进行漏洞扫描和加强培训,都是确保防火墙有效运作和网络安全的关键步骤。

防⽕墙三种部署模式及基本配置防⽕墙三种部署模式及基本配置Juniper防⽕墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:①基于TCP/IP协议三层的NAT模式;②基于TCP/IP协议三层的路由模式;③基于⼆层协议的透明模式。

2.1、NAT模式当Juniper防⽕墙⼊⼝接⼝(“内⽹端⼝”)处于NAT模式时,防⽕墙将通往Untrust 区(外⽹或者公⽹)的IP 数据包包头中的两个组件进⾏转换:源 IP 地址和源端⼝号。

防⽕墙使⽤ Untrust 区(外⽹或者公⽹)接⼝的 IP 地址替换始发端主机的源IP 地址;同时使⽤由防⽕墙⽣成的任意端⼝号替换源端⼝号。

NAT模式应⽤的环境特征:①注册IP地址(公⽹IP地址)的数量不⾜;②内部⽹络使⽤⼤量的⾮注册IP地址(私⽹IP地址)需要合法访问Internet;③内部⽹络中有需要外显并对外提供服务的服务器。

2.2、Route-路由模式当Juniper防⽕墙接⼝配置为路由模式时,防⽕墙在不同安全区间(例如:Trust/Utrust/DMZ)转发信息流时IP 数据包包头中的源地址和端⼝号保持不变。

①与NAT模式下不同,防⽕墙接⼝都处于路由模式时,不需要为了允许⼊站数据流到达某个主机⽽建⽴映射 IP (MIP) 和虚拟IP (VIP) 地址;②与透明模式下不同,当防⽕墙接⼝都处于路由模式时,其所有接⼝都处于不同的⼦⽹中。

路由模式应⽤的环境特征:①注册IP(公⽹IP地址)的数量较多;②⾮注册IP地址(私⽹IP地址)的数量与注册IP地址(公⽹IP地址)的数量相当;③防⽕墙完全在内⽹中部署应⽤。

2.3、透明模式当Juniper防⽕墙接⼝处于“透明”模式时,防⽕墙将过滤通过的IP数据包,但不会修改 IP数据包包头中的任何信息。

防⽕墙的作⽤更像是处于同⼀VLAN 的2 层交换机或者桥接器,防⽕墙对于⽤户来说是透明的。

透明模式是⼀种保护内部⽹络从不可信源接收信息流的⽅便⼿段。

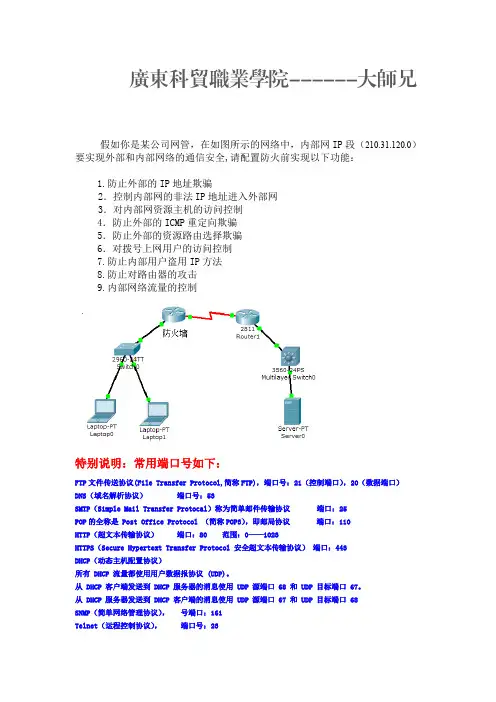

假如你是某公司网管,在如图所示的网络中,内部网IP段(210.31.120.0)要实现外部和内部网络的通信安全,请配置防火前实现以下功能:1.防止外部的IP地址欺骗2.控制内部网的非法IP地址进入外部网3.对内部网资源主机的访问控制4.防止外部的ICMP重定向欺骗5.防止外部的资源路由选择欺骗6.对拨号上网用户的访问控制7.防止内部用户盗用IP方法8.防止对路由器的攻击9.内部网络流量的控制特别说明:常用端口号如下:FTP文件传送协议(File Transfer Protocol,简称FTP),端口号:21(控制端口),20(数据端口)DNS(域名解析协议)端口号:53SMTP(Simple Mail Transfer Protocal)称为简单邮件传输协议端口:25POP的全称是 Post Office Protocol (简称POP3),即邮局协议端口:110HTTP(超文本传输协议)端口:80 范围:0——1023HTTPS(Secure Hypertext Transfer Protocol 安全超文本传输协议)端口:443DHCP(动态主机配置协议)所有 DHCP 流量都使用用户数据报协议 (UDP)。

从 DHCP 客户端发送到 DHCP 服务器的消息使用 UDP 源端口 68 和 UDP 目标端口 67。

从 DHCP 服务器发送到 DHCP 客户端的消息使用 UDP 源端口 67 和 UDP 目标端口 68SNMP(简单网络管理协议),号端口:161Telnet(运程控制协议),端口号:23终端服务远程桌面共享,端口:3389根据我长期工作经验,答案及解析如下:1.防止外部的IP地址欺骗IP地址欺骗是一种常见的对企业内部服务器的攻击手段.外部网的攻击者将其数据包的源地址伪装成内部网合法的IP地址或Loopback地址,以绕过防火墙,实现非法访问,为此,我们可按以下方法定义访问列表以防止IP地址欺骗.防止外部网的用户使用内部网的IP地址作为源地址以实现非法访问.在全局配置模式(Global Configure Mode)下添加:access-list 102 deny ip 210.31.120.0 0.0.0.255 any该命令的含义为拒绝源地址为210.31.120.0—210.31.120.255的IP包通过,显然应该将这条规则应用到从外部网到内部网的所有数据包上,而不是应用到从内部网到外部网的数据包上,因此,应将它适用到外部端口serial0上,在接口模式(Interface Mode)下设置:interface serial0ip access-group 102 in防止外部网的用户使用Loopback地址作为源地址以实现非法访问.在全局配置模式(Global Configure Mode)下添加:access-list 102 deny ip 127.0.0.1 0.0.0.0 0.0.0.0 255.255.255.255然后,在接口模式(Interface Mode)设置:interface serial0ip access-group 102 in2.控制内部网的非法IP地址进入外部网通过设置访问列表,可以控制内部网的哪些机器可以进入外部网,哪些机器不可以进入外部网.假设只允许IP地址为210.31.120.60的机器进入外部网,而不通允许其他机器进入外部网,则可按如下设置:在全局模式下设置access-list 103 permit 210.31.120.60在接口模式下设置interface Ethernet0ip access-group 103 out通常,内部网允许某一子网段(如210.31.1200—210.31.120.16)中的所有机器都可进入外部网,这时只需将第一步改为access-list 103 permit 210.31.120.0.0.0.0.16即可.3.对内部网资源主机的访问控制企业内部网的服务器是非法访问者的重点攻击对象,同时它又必须为外部用户提供一定的服务.对于特定的服务器,我们可以只允许访问特定的服务.也就是说,对于Web服务器只允许访问Web服务;而对FTP服务器,只允许访问FTP服务,以此类推.这样可以啬攻击者的难度.(1)允许只对210.31.120.1的WWW访问.在全局配置模式下设置:access-list 104 permit tcp any host 210.31.120.1 eq www(2) 允许只对210.31.120.2的ftp访问.在全局配置模式下设置:access-list 104 permit tcp any host 210.31.120.2 eq ftp(3) 允许只对210.31.120.3的E-mail访问.在局配置模式下设置:access-list 104 permit tcp any host 210.31.120.3 eq smtpaccess-list 104 permit tcp any host 210.31.120.3 eq pop3(4) 允许只对210.31.120.4的DNS访问.在全局配置模式下设置:access-list 104 permit tcp any host 210.31.120.3 eq 53(5) 允许DNS服务器之间的数据流动.在全局配置模式下设置:access-list 104 permit tcp any host 210.31.120.4 eq domain以上各式中any host 代表具有任何源地址的主机,由于Http,FTP ,E-mail采用TCP作为传输协议,而DNS采用UDP作为传输协议,因此以上各式中允许相应的传输协议.(6)对于工作站来说,应该不允许任何外部网络主机首先发起的连接,但是如果是内部工作站发起的连接,刚应该接收.这可以通TCP中的ACK位是否被置位来区分,因为对于TCP 来说,除了第一个包ACK位没有置位外,其他的包都有ACK位.因此可在全局配置模式下设置:access-list 104 permit tcp any 210.31.120.0.0.0.0.255 established(7)由于FTP数据传输是由外部FTP服务器首先发起的,因此必须开放所有工作站1024以上的端口,以用于FTP数据的传输.为些可在全局配置模式下设置;access-list 104 permit tcp any 210.31.120.0 0.0.0.255 gt 1024(8)对于ICMP的连接检测一般应该是允许的.为些在全局配置模式下设置:access-list 104 permit icmp any any(9)对于一些路由协议信息,我们必须接受,否则内部网就连不上Internet了.假设路由器串行口的远端路由器地址为210.112.27.25,那么:access-list 104 permit ospf any host 210.110.27.26access-list 104 permit udp host 210.112.27.25 host 210.112.27.26 eq rip若把以上访问列表应用到所有外部端口,应在接口模式下设置:Interface seria10Ip access-group 104 in4.防止外部的ICMP重定向欺骗外部的攻击者可以使用ICMP生定向技术来对路由器进行重定向,把本应该送到合法目的的的住处重定向到攻击者那里,从而非法获得信息.对付这种攻击的路由器设置方法为:在接口模式下设置:interface acrial0no ip redirects (模拟器上午此命令)5.防止外部的资源路由选择欺骗资源路由选择是使用数据甸路层信息来进行路由选择的.这个技术越过了第三层的路由信息,为入侵者给内部网的住处包指定一个不正确的路由提供了可能,从而把本应送以内部网的佥的目的地的信息送到了外部网入侵者那里,对付这种攻击的配置方法为:no ip source-route(在全局模式下设置) (模拟器上午此命令)6.对拨号上网用户的访问控制对通过异步串口上网的用户,可采用专用模式并使用PAP认证技术.可以接口模式下设置:interface group-async 0 group-range 1 16(模拟器上午此命令)ip unnumbered ethernet0ip top header-compression passiveencapsulation pppasync mode dedicatedppp autentication pap(2)把对内部网的所有远程访问均限制在一个子网(如210.31.121.0)内,这是一个很好的实践方法.比如,对所有远程访问的用户提供TELNET一服务,实现方法是在全局配置模式下设置: access-list 15 permit 210.31.121.0.0.0.0.255然后在接口模式下设置:line vty 0 4access-class 15 in7.防止内部用户盗用IP方法由于IP地址可由软件设计,一些用户往往盗用他人的IP地址进行非法访问.解决办法如下:采用专用网管软件不断地扫描CISCO路由器的ARP表,并与原始建立的表态IP和MAC 地址相比较,一旦发现IP地址被盗,立即更改路由品质快存表,使非法访问不能进行.8.防止对路由器的攻击路由器是网络安全的守护神之一,因此路由器需要精心配置,重点保护.如果路由器被攻破,攻击者就可以随意改变路由器的配置,这样以上所配置的网络安全访问规则就形同虚设,毫无意义了.路由器的一般配置是通过telnet完成的.由于telnet是通过明文传送的,所以配置路由器的工作部和路由器之间不应该跨越多个网段,最好通过交换机直接连至路由器上,这样路由器密码经网络窃听泄露的可能性就减少了.增强路由器的逻辑安全性在物理安全性有所保障之后,可以在路由器上进行如下设置以增强路由器逻辑安全性.①给console ,aux和VTY(虚终端)设置密码,使用访问者必须通过密码才能访问给路由器.在接口模式下作如下设置:line console 0 (console端口)loginpassword ******line aux 0 (aux端口)loginpassword******line vty 0 (vty(虚终端))loginpassword******②在全局配置模式下配置特级权限:service password-encryption这样配置文件中的所有password均加了密.③限制访问路由器的工作站:access-list 33 permit 210.31.120.222.0.0.0.0line vty 0 4这样,只有210.31.120 222.一个IP地址可以访问路由器了.(2)路由器密码的集中管理对一台路由器的密码进行管理是比较容易的,但如果一个网络有多台路由器时,其密码管理就比较复杂.通过使用TACACS(terminal access controller access control system)终端访问控制器访问控制系统技术,有可能把大量的路由器密码集中在一起,实现统一管理.在配置TACACS时,需要一个TACACS Server管理全部路由器的密码.具体设置如下:配置TACACS Server 的IP地址:tacacs-server host 210.31.120.100凡是访问TACACS Server管辖的路由器都使用加强路由密码管理,配置如下:tacacs-server last-resort password凡是来自VTY端口的请求都交给TACACS SERVER 去验证,配置如下:line vty 0 4login tacacs9.内部网络流量的控制很多情况下,也需要对内部网络采取一定的访问限制.如限制指定IP地址访问指定站点等,例如可采取如下方法以限IP地址为210.31.120.220的主机只能访问国内主机.获得国内IP地址列表:显式地列出这个IP地址允许的国内IP地址:access-list130 permit ip host 210.31.120.220 国内IP地址列表将其适用到内部端口:interface ethernet0ip access-group 130 in(2)内部网络管理的另一个问题是IP地址盗用问题.如果其流量通过路由器的话,采用将IP地址和网络卡地绑定的方法对其加以控制.只需在路由器中的配置模式下输入以下语句即可: arp 绑定的IP 地址,相对应的网卡地址.协议名称TCP端口号协议名称解释ACAP 674AIM 5190BEEP 10288CAST 4224CMP 829COPS 3288PKTCABLE_COPS 2126 PKTCABLE_MM_COPS 3918 DAAP 3689DHCPFO 519 DIAMETER 3868DISTCC 3632DLSW 2065NP 20000NS 53DNS 5353DSI 548FTPDATA 20FTP 21GIFT 1213CS 1720HTTP 80PROXY_HTTP 3128 PROXY_ADMIN_HTTP 3132 HKP 11371DAAP 3689SSDP 1900IB 3050ICAP 1344IMAP 143IRC 6667ISAKMP 500JABBER 5222 KERBEROS 88LAPLINK 1547LDAP 389GLOBALCAT_LDAP 3268 LDP 646PRINTER 515MBTCP 502MSNMS 1863MSRP 0MySQL 3306NBSS 139CIFS 445NCP 524NDMP 10000PA 0x0d44BROKER 0x0bc6ENS 0x0bc8RMS 0x0bcbNOTIFY_LISTENER 0x0bc9 NETSYNC 5253NNTP 119NTP 123POP 110PPTP 1723PVFS2 3334RMI 1099RSH 514RSYNC 873RTSP 554SIP 5060SKINNY 2000SLSK_1 2234SLSK_2 5534SLSK_3 2240SMRSE 4321SMTP 25SNMP 161SNMP_TRAP 162SMUX 199SOCKS 1080SRVLOC 427SSH 22SSL 443SSL_LDAP 636SSL_IMAP 993SSL_POP 995STUN 3478TACACS 49TELNET 23TNS 1521TPKT 102X11 6000X11_2 6001X11_3 6002XOT 1998YHOO 5050YMSG 23YMSG_2 25YMSG_3 5050NINEPORT 564ajp13 8009ax4000 3357BGP 179COPS 3288DCM 104DHCPFO 519 desegmentation of DHCP failover over TCPdistcc 3632ECHO 7edonkey 4661/4662/4663ENIP_ENCAP_PORT 44818 EtherNet/IP located on port 44818etheric 1806/10002giop 0GNUTELLA 6346http_alternate_tcp_port 未知Ipdc 6668ISNS 3205MSMMS 1755msdp 639MSNMS 1863msrp 0Pgsql 5432Rlogin 513Rpc 111rtsp 未知Sigcomp 5555/6666synergy 24800tds 1433/2433uma 0vnc 5901一共129=94+35种UDP协议支持协议名称UDP端口号协议名称解释3GA11 699 3com Network Jack5264:Packets to Managementstation5265:Packets to SwitchACTRACE 2428 Port used for Mobile IP based Tunneling Protocol (A11) T_AODV 654ARMAGETRONAD 4534MASTER 4533ADP 8200PIM_RP_DISC 496BFD_CONTROL 3784 BOOTPS 67BOOTPC 68PHA 8116CUPS 631DDTP 1052DHCPV6_DOWNSTREAM 546 DHCPV6_UPSTREAM 547 DLSW 2067DNP 20000DNS 53MDNS 5353RAS1 1718RAS2 1719HSRP 1985SSDP 1900IAPP 2313ICP 3130ICQ 4000IPX 213ISAKMP 500KERBEROS 88KRB4 750KPASSWD 464L2TP 1701LAPLINK 1547CLDAP 389LDP 646LLC1 12000LLC2 12001LLC3 12002LLC4 12003LLC5 12004LMP_DEFAULT 701MIP 434MPLS_ECHO 3503 MSPROXY 1745NBNS 137NBDGM 138NCP 524NETFLOW 2055TPCP 3121NTP 123OLSR 698RADIUS 1645RADIUS_NEW 1812 RADACCT 1646 RADACCT_NEW 1813 RIP 520RIPNG 521RMCP 623RMCP_SECURE 664RX_LOW 7000RX_HIGH 7009RX_AFS_BACKUPS 7021 SAP 9875SEBEK 1101SFLOW 6343SIP 5060SLIMP3_V1 1069 SLIMP3_V2 3483 SNMP 161SNMP_TRAP 162 SRVLOC 427STUN 3478SYSLOG 514 TACACS 49TEREDO 3544TFTP 69TIME 37TIMED 525TZSP 0x9090VINES 573WSP 9200WTP_WSP 9201WTLS_WSP 9202WTLS_WTP_WSP 9203 WSP_PUSH 2948WTLS_WSP_PUSH 2949 WCCP 2048WHO 513XDMCP 177XYPLEX 173NJACK1 5264NJACK2 5265ASAP 3863AX4000 3357bvlc 0xBAC0CPFI 5000cpfi_ttot 5001dis 3000ECHO 7edonkey 4665edonkey 4672ENIP_ENCAP 44818ENIP_IO 2222IAX2 4569udpencap 4500IPVS_SYNCD 8848ISNS 3205KINK 57203lwapp 12220/12222/12223manolito 41170MSMMS 1755udp_encap_ucast_port 3055 Udp port for UDP encapsulation udp_encap_mcast_port 3056PKTC_PORT 1293PKTC_MTAFQDN_PORT 2246EVENT_PORT_PTP 319GENERAL_PORT_PTP 320radius 0 这个好像不对Rpc 111SigCompUDPPort1 5555SigCompUDPPort2 6666Rdt 6970rmt-alc 未知从配置文件中读取SSCOP 未知从配置文件中读取T38 6004quakeworldServerPort 27500quakeServerPort 26000quake2ServerPort 27910quake3_server_port 27960-27963quake3_master_port 27965-27968一共137=90+47种IP协议支持协议名称IP端口号协议名称解释AX4000 173 AX/4000 Testblock - non IANATP 29 ISO Transport Protocol Class 4DCCP 33 Sequential Exchange Protocol(和标准的不一样) EIGRP 88EtherIP 97 Ethernet-within-IP EncapsulationGRE 47 General Routing EncapsulationICMPV6 58 ICMP for IPv6IGMP 2IGRP 9 any private interior gateway(used by Cisco for their IGRP) IPIP 4 IP in IP (encapsulation)ICMP 1AH 51 Authentication HeaderESP 50 Encap Security PayloadIPCOMP 108 IP Payload Compression ProtocolIPV6 41L2TP 115 Layer Two Tunneling ProtocolMIPV6_OLD 62 CFTP 这个和标准不一致――Mobile IPv6 MIPV6 135 Mobility Header ―― Mobile IPv6NCS_HEARTBEAT 224 Novell NCS Heartbeat -/cgi-bin/search/searchtid.cgi?/10071158.htm NARP 54 NBMA Address resolution protocol - RFC1735OSPF 89PGM 113 PGM Reliable Transport ProtocolPIM 103 Protocol Independent MulticastRSVP 46SCTP 132 Stream Control Transmission ProtocolTCP 6UDP 17UDPLITE 136 UDPLiteVINES 83 Vines over raw IPVRRP 112 Virtual Router Redundancy Protocol。

华为防火墙操作手册【实用版】目录1.防火墙概述2.防火墙的安装与配置3.防火墙的日常维护与管理4.防火墙的常见问题与解决方案5.总结正文一、防火墙概述华为防火墙是一款高性能、高可靠性的网络安全设备,能够有效防止各类网络攻击,确保网络安全。

华为防火墙具有强大的访问控制功能,可以对网络中的用户、设备和应用进行精细化管理,实现安全、可靠的网络访问。

二、防火墙的安装与配置1.安装华为防火墙安装华为防火墙需要根据设备的实际情况进行操作,主要包括硬件安装、软件安装和配置三个步骤。

2.配置华为防火墙配置华为防火墙主要包括以下几个方面:(1)基本配置:设置设备的名称、描述、系统时间等基本信息。

(2)网络配置:配置设备的接口、路由、NAT 等网络参数。

(3)安全配置:设置安全策略、访问控制列表、防火墙规则等安全参数。

三、防火墙的日常维护与管理1.日常维护日常维护主要包括设备巡检、日志分析、软件升级等操作,确保设备正常运行。

2.故障管理当设备出现故障时,需要进行故障排除,主要包括故障定位、故障分析、故障处理等环节。

四、防火墙的常见问题与解决方案1.防火墙无法登录原因:可能是用户名或密码错误、设备连接问题、配置问题等。

解决方案:检查用户名和密码是否正确、检查设备连接是否正常、查看配置文件是否正确。

2.防火墙规则配置错误原因:可能是规则理解错误、配置命令错误等。

解决方案:重新理解规则、检查配置命令是否正确。

3.防火墙性能下降原因:可能是设备负载过高、配置参数不合理等。

解决方案:优化设备负载、调整配置参数。

五、总结华为防火墙作为一款优秀的网络安全设备,在实际应用中具有很高的价值。

摘要:随着当前步入网络时代及相应信息技术的迅猛发展,网络环境下的各种故障发生也愈加繁多。

而作为网络故障防护有利屏蔽系统的必要设备,即防火墙的日常维护与故障处理也就显得极为重要。

鉴于此,文章简述了网络安全的定义、防火墙日常维护的相关方法,并对一些防火墙常见故障的处理提出了相关的应对方法。

关键词:网络安全;防火墙;维护;网络故障;处理计算机作为当前电子、网络时代主要信息产业的产物设备,其网络运行环境的健康、安全至关重要。

也就是说,网络安全包括计算机系统安全,以及我们网络运行环境的重要信息、资源的可靠及完整,并包括一些网络故障的处理能够有效,进而才能真正意义上使我们网络办公或是学习、娱乐等不受此影响,提升计算机使用效率。

1.网络安全定义概述计算机网络安全在字面理解上,不仅要重视"网络安全",还要考虑计算机本身系统的硬件与软件设施及系统本身必要数据的系统结构安全。

也就是说,保障计算机网络安全要由内至外,由计算机系统内部向外部网络延伸,才能真正意义上确保计算机网络安全,进而防止系统遭受恶意攻击、人为窃取重要数据及信息、人为原因所致的网络服务中断等现象。

当前来说,影响网络安全的主要因素有以下几点:(1)网络系统本身漏洞的存在简单来说,漏洞就是在计算机系统硬件与软件以及具体协议上存在的一种有失安全策略的缺陷性代码,主要成因是在代码程序执行设计时未曾周详考虑结构安全性,或者信息维护相关的技术更新,这类漏洞代码已经对系统造成了一定的威胁及安全隐患。

(2)硬件配置不协调这类问题主要指文件服务器、网卡等的配置不兼容,进而在一定程度上影响文件服务器的运行稳定性及本身功能成效,所以也就势必会对网络系统整体结构质量带来一定不利影响;同样,网卡工作站选配不当也会影响网络系统本身工作的正常作业。

(3)网络安全维护意识缺失当我们利用计算机网络时,由于自身安全意识的缺失,在防火墙设置方面不予重视,如为了便于来往人员的访问而随意扩充访问权限,导致网络运行安全系数大幅度降低,进而使一些外部来访人员可能对我们自身网络造成恶意攻击等,进而构成网络威胁及安全隐患。

华为防火墙的使用手册摘要:一、华为防火墙简介1.防火墙工作模式2.防火墙功能与应用二、华为防火墙配置指南1.基本配置与IP编址2.路由模式配置3.透明模式配置4.混合模式配置三、华为防火墙实用技巧1.拨号连接配置2.VPN配置3.访问控制列表配置4.防病毒和入侵检测配置四、华为防火墙故障排除1.常见故障及解决方法2.故障排查流程正文:一、华为防火墙简介华为防火墙作为一种安全设备,广泛应用于各种网络环境中。

它起到隔离网络的作用,防止外部攻击和数据泄露。

华为防火墙有三种工作模式:路由模式、透明模式和混合模式。

1.防火墙工作模式(1)路由模式:当防火墙连接的网络接口配置了IP地址时,防火墙工作在路由模式。

在此模式下,防火墙首先作为一台路由器,然后提供其他防火墙功能。

(2)透明模式:防火墙在这种模式下不干预网络流量,仅作为物理设备存在,适用于需要隔离网络的场景。

(3)混合模式:该模式结合了路由模式和透明模式,可以根据网络需求进行灵活配置。

2.防火墙功能与应用华为防火墙具备丰富的功能,包括:(1)防火墙:防止外部攻击和入侵,保障网络安全。

(2)VPN:实现远程办公和数据加密传输。

(3)流量控制:优化网络带宽利用率,保证关键业务优先运行。

(4)访问控制:根据需求设置允许或拒绝特定IP地址、协议、端口的访问。

(5)防病毒和入侵检测:实时监测网络流量,防止病毒和恶意行为。

二、华为防火墙配置指南1.基本配置与IP编址(1)给防火墙配置管理接口IP地址,例如:192.168.0.124。

(2)为防火墙的接口分配不同的IP地址,根据实际网络拓扑进行配置。

2.路由模式配置(1)进入路由模式,设置相关接口的IP地址。

(2)配置路由协议,如OSPF、BGP等。

(3)设置路由策略,优化网络路由。

3.透明模式配置(1)将防火墙调整为透明模式。

(2)根据需求,配置透明模式下的接口属性。

4.混合模式配置(1)结合路由模式和透明模式进行配置。

防火墙的维护和管理

防火墙是保护计算机系统和网络安全的重要组成部分,其维护和管理对于确保网络安全至关重要。

以下是防火墙的维护和管理的几个方面:

1. 升级防火墙软件和硬件:随着黑客技术和攻击手段的不断更新和进化,防火墙系统也应该随之升级更新,以适应新的安全威胁和攻击方式。

2. 日志监控和分析:防火墙日志能够记录网络流量、攻击情况等信息,对于发现潜在的攻击威胁和及时采取措施具有重要意义。

3. 加强访问控制:通过严格的访问控制,包括网络访问、应用程序访问、文件访问等,可以减少系统和网络受到攻击的可能性。

4. 定期备份:防火墙的备份可以保证在系统遭受攻击或出现故障时,尽快恢复正常运行,减少数据损失和时间成本。

5. 定期测试:通过定期的安全测试和漏洞扫描,可以发现和修补潜在的安全漏洞,提高防火墙系统的安全性。

维护和管理防火墙是一个持续不断的过程,需要不断地学习和掌握新的安全技术和措施,以保障网络的安全和稳定。

- 1 -。

防火墙的维护和管理

一、防火墙的定义

防火墙是一种软件或硬件设备,可以控制网络系统中的传输活动,确保网络的安全性。

它能拒绝恶意的标识,使内部网络和外部网络之间隔离,以确保内网数据不被外部非授权访问者接入。

防火墙有助于减少网络上内容被更改或丢失的可能性,在网络上提供强有力的安全防护。

二、防火墙的维护和管理

1. 定期检查防火墙规则

定期检查网络防火墙规则。

根据使用环境和安全保护需求,审查和更新防火墙规则,及时更新检测防火墙的性能,避免出现安全隐患。

2. 保持防火墙配置的最新性

确保防火墙配置的最新性,定期检查防火墙的软件和硬件配置,确保它的安全性。

3. 定期备份防火墙配置

防止意外出现,定期备份防火墙的配置,即使出现问题,也能快速地从备份中恢复平台。

4. 防止未经授权的改动

防火墙的日常管理必须受到控制,确保日常操作不被误操作引起的灾难,减少或终止未经授权的使用和更改。

5. 日常性的审计

防火墙审计可以帮助检测威胁,显示可疑活动,确定警报,管理安全设置,以及识别不合法的访问者。

防火墙三种部署模式及基本配置Juniper防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:① 基于TCP/IP协议三层的NAT模式;② 基于TCP/IP协议三层的路由模式;③ 基于二层协议的透明模式。

2.1、NAT模式当Juniper防火墙入口接口(“内网端口”)处于NAT模式时,防火墙将通往Untrust 区(外网或者公网)的IP 数据包包头中的两个组件进行转换:源 IP 地址和源端口号。

防火墙使用 Untrust 区(外网或者公网)接口的 IP 地址替换始发端主机的源IP 地址;同时使用由防火墙生成的任意端口号替换源端口号。

NAT模式应用的环境特征:① 注册IP地址(公网IP地址)的数量不足;② 内部网络使用大量的非注册IP地址(私网IP地址)需要合法访问Internet;③ 内部网络中有需要外显并对外提供服务的服务器。

2.2、Route-路由模式当Juniper防火墙接口配置为路由模式时,防火墙在不同安全区间(例如:Trust/Utrust/DMZ)转发信息流时IP 数据包包头中的源地址和端口号保持不变。

① 与NAT模式下不同,防火墙接口都处于路由模式时,不需要为了允许入站数据流到达某个主机而建立映射 IP (MIP) 和虚拟 IP (VIP) 地址;② 与透明模式下不同,当防火墙接口都处于路由模式时,其所有接口都处于不同的子网中。

路由模式应用的环境特征:① 注册IP(公网IP地址)的数量较多;② 非注册IP地址(私网IP地址)的数量与注册IP地址(公网IP地址)的数量相当;③ 防火墙完全在内网中部署应用。

2.3、透明模式当Juniper防火墙接口处于“透明”模式时,防火墙将过滤通过的IP数据包,但不会修改 IP数据包包头中的任何信息。

防火墙的作用更像是处于同一VLAN 的2 层交换机或者桥接器,防火墙对于用户来说是透明的。

透明模式是一种保护内部网络从不可信源接收信息流的方便手段。

防火墙使用方法及配置技巧随着互联网的快速发展,网络安全问题也日益突出。

为了保护个人和组织的网络安全,防火墙成为了一种必备的网络安全设备。

本文将介绍防火墙的使用方法及配置技巧,帮助读者更好地保护自己的网络安全。

一、什么是防火墙防火墙是一种位于网络边界的设备,通过筛选和控制网络流量,防止未经授权的访问和恶意攻击。

它可以监控网络数据包的进出,根据预设的规则来决定是否允许通过。

防火墙可以分为软件防火墙和硬件防火墙两种类型,根据实际需求选择合适的防火墙设备。

二、防火墙的使用方法1. 确定网络安全策略在使用防火墙之前,首先需要确定网络安全策略。

网络安全策略包括允许和禁止的规则,可以根据实际需求进行配置。

例如,可以设置只允许特定IP地址或特定端口的访问,禁止某些危险的网络服务等。

2. 定期更新防火墙规则网络环境不断变化,新的安全威胁不断涌现。

因此,定期更新防火墙规则是非常重要的。

可以通过订阅安全厂商的更新服务,及时获取最新的安全规则和威胁情报,保持防火墙的有效性。

3. 监控和审计网络流量防火墙不仅可以阻止未经授权的访问,还可以监控和审计网络流量。

通过分析网络流量日志,可以及时发现异常行为和潜在的安全威胁。

因此,定期检查和分析防火墙日志是保障网络安全的重要手段。

三、防火墙的配置技巧1. 确保防火墙固件的安全性防火墙固件是防火墙的核心部分,也是最容易受到攻击的部分。

因此,确保防火墙固件的安全性至关重要。

可以定期更新防火墙固件,及时修复已知的漏洞。

此外,还可以配置防火墙的访问控制列表,限制对防火墙的管理访问。

2. 合理设置防火墙规则防火墙规则的设置需要根据实际需求进行合理配置。

首先,应该将最常用的服务和应用程序放在最前面,以提高访问速度。

其次,可以通过设置源IP地址和目标IP地址的访问限制,进一步加强网络安全。

此外,还可以使用网络地址转换(NAT)技术,隐藏内部网络的真实IP地址。

3. 配置虚拟专用网络(VPN)虚拟专用网络(VPN)可以在公共网络上建立一个安全的通信通道,用于远程访问和数据传输。

企业级防火墙的部署与配置随着互联网的迅速发展,企业面临着越来越多的网络安全威胁。

为了保护公司的机密信息和网络资源,企业需要配置和部署一套可靠的防火墙系统。

本文将探讨企业级防火墙的部署与配置,以及相关的注意事项。

一、选择合适的防火墙设备在部署防火墙之前,首先需要选择适合企业实际情况的防火墙设备。

不同的厂商提供了各种各样的防火墙产品,包括硬件和软件解决方案。

在选择设备时,企业需要考虑以下几个因素:1. 性能:选择具有足够处理能力的设备,以应对企业的网络流量。

根据公司的规模和需求,选择适当的带宽和处理能力。

2. 功能:防火墙设备应该具备基础的防火墙功能,如包过滤、NAT、VPN等。

此外,还可以考虑其他高级功能,如入侵检测、应用层过滤等,以提高网络的安全性。

3. 可管理性:选择易于管理和配置的设备,能够提供详细的日志记录和报告功能,方便网络管理员进行实时监控和故障排除。

二、网络拓扑设计部署防火墙需要考虑整个企业的网络拓扑结构。

一般来说,企业可以采用三层架构,将网络分为内部网络、DMZ和外部网络。

1. 内部网络:包括公司员工使用的所有内部资源,如服务器、打印机和内部应用程序。

防火墙需要设置规则,只允许特定的流量进入内部网络。

2. DMZ:即“缓冲区域”,包含对公共网络开放的应用服务器,如邮件服务器、Web服务器等。

DMZ与内部网络相隔离,防火墙需要设置规则,保护内部网络免受来自DMZ和外部网络的攻击。

3. 外部网络:指互联网和其他对外公开的网络。

防火墙需要设置规则,限制外部网络对内部网络和DMZ的访问。

三、配置防火墙规则配置防火墙规则是防火墙部署中最重要的一步。

企业需要定义一系列规则,来控制进出网络的流量。

以下是一些建议:1. 严格控制入站流量:仅允许必要的端口和协议进入网络。

可以根据业务需求,开放允许访问的服务,例如HTTP、SMTP等。

2. 阻止恶意流量:配置规则以阻止来自已知的恶意IP和URL的流量。

防火墙公司搭建操作要点防火墙公司搭建操作要点防火墙是一种网络安全设备,用于保护计算机网络免受未经授权的访问和攻击。

防火墙公司搭建操作是一项非常重要的工作,需要专业的技术和经验。

以下是防火墙公司搭建操作的要点:1. 确定网络拓扑结构在搭建防火墙之前,需要先确定网络拓扑结构,包括网络设备的种类、数量和位置等。

这有助于确定防火墙的部署位置和配置方式。

2. 选择合适的防火墙设备根据网络拓扑结构和安全需求,选择合适的防火墙设备。

常见的防火墙设备包括硬件防火墙、软件防火墙和虚拟防火墙等。

硬件防火墙通常具有更高的性能和可靠性,但价格较高;软件防火墙则更加灵活和易于管理,但需要更多的系统资源。

3. 配置防火墙规则防火墙规则是防火墙的核心配置,用于控制网络流量和保护网络安全。

在配置防火墙规则时,需要考虑网络拓扑结构、应用程序需求和安全策略等因素。

常见的防火墙规则包括允许/拒绝特定IP地址或端口的访问、限制特定协议的流量等。

4. 配置VPN和远程访问VPN和远程访问是现代企业网络中不可或缺的功能,可以提高员工的工作效率和灵活性。

在搭建防火墙时,需要配置VPN和远程访问功能,并采取相应的安全措施,如加密和身份验证等。

5. 监控和管理防火墙防火墙的监控和管理是保证网络安全的重要环节。

在搭建防火墙后,需要建立相应的监控和管理机制,包括实时监控网络流量、检测安全事件和漏洞等,并及时采取相应的措施。

总之,防火墙公司搭建操作是一项复杂而重要的工作,需要专业的技术和经验。

在搭建防火墙时,需要考虑网络拓扑结构、安全需求和应用程序需求等因素,并采取相应的安全措施和管理机制,以保障网络安全。

数据库防火墙的部署与配置技巧与实践经验分享数据库是企业重要的数据资产,其中存储了大量敏感信息,因此数据库安全性非常重要。

为了保护数据库免受恶意攻击者的入侵,部署和配置数据库防火墙是必不可少的。

本文将分享数据库防火墙的部署与配置技巧,并提供一些实践经验供参考。

1. 了解数据库防火墙的作用与必要性数据库防火墙是一种网络安全设备,用于控制和监控数据库服务器与其他网络之间的通信。

它可以阻止未经授权的访问、防止攻击、监控安全事件,并提供审计和报告功能。

数据库防火墙在确保数据安全性和完整性方面发挥着关键作用,其部署与配置必不可少。

2. 选择合适的数据库防火墙解决方案市场上有各种数据库防火墙解决方案可供选择,如商业解决方案和开源解决方案。

选择合适的解决方案需要考虑数据库类型、规模、安全需求、预算等因素。

特别要注意解决方案的扩展性、稳定性和可管理性。

3. 设置访问控制策略和权限在配置数据库防火墙时,需要设置访问控制策略和权限,以确保只有经过授权的用户和应用程序能够访问数据库。

可以通过定义白名单或黑名单方式限制访问源IP地址、端口、协议等参数,以及限制具体用户或角色的操作权限。

另外,定期审查权限,及时移除不必要的访问权限,以降低潜在的安全风险。

4. 实施强密码策略和认证控制弱密码是数据库安全的一个薄弱环节,因此设置强密码策略是防火墙配置中的一个重要步骤。

强密码应包含大小写字母、数字和特殊字符,并且密码长度要足够长。

此外,应使用加密通信协议和身份认证技术,如SSL和身份验证证书,以确保传输数据的机密性和完整性。

5. 启用日志记录和审计功能数据库防火墙应启用日志记录和审计功能,用于监控数据库操作、检测异常行为和故障排除。

日志记录应包括登录、访问、操作、异常事件等信息,并设定适当的保留周期和访问权限。

审计功能可以通过预置的规则来检测潜在的安全威胁,及时发现和应对可能的攻击。

6. 定期更新和升级数据库防火墙软件数据库防火墙软件供应商会定期发布软件更新和补丁,修复已知漏洞并增强安全性能。

网络安全中的防火墙配置策略与维护方法随着现代技术的快速发展和大规模互联网的普及,网络安全问题受到了越来越多的关注。

作为网络安全的重要组成部分,防火墙在保护网络免受未授权访问和恶意攻击方面发挥着关键作用。

本文将介绍防火墙的配置策略与维护方法,以确保网络的安全性和可靠性。

一、防火墙配置策略1. 确定防火墙的位置:在设计网络安全架构时,需要确定防火墙的位置。

一般来说,防火墙位于内部网络和外部网络之间,作为两者之间的重要边界。

此外,还可以在内部网络中设置多个防火墙,形成防火墙集群,提高网络安全性。

2. 制定访问控制策略:制定合理的访问控制策略是防火墙配置的核心。

根据安全需求,明确定义允许和禁止的网络流量。

可以基于源IP地址、目标IP地址、端口号、协议类型等进行设置,以限制或允许特定的网络连接。

3. 设置安全区域:根据网络中不同的安全级别,划分安全区域。

将内部网络划分为不同的安全域,根据安全需求设置防火墙规则。

将关键业务服务器放置在高安全级别的区域,并采取严格的防火墙策略,限制对其的访问。

4. 加密与认证:对于外部网络和敏感数据的传输,应使用加密技术保护数据的机密性和完整性。

可以使用VPN、SSL等加密协议,确保数据在传输过程中不被窃取或篡改。

另外,还可以通过用户名和密码等认证方式,对用户进行身份认证,防止非法用户进入网络系统。

5. 阻止恶意攻击:防火墙不仅能够屏蔽非法访问,还可以检测和阻止一些常见的恶意攻击,如DDoS攻击、端口扫描等。

配置防火墙以过滤和阻止恶意流量,能够及时发现和响应潜在的安全威胁。

二、防火墙维护方法1. 定期更新防火墙软件和规则:防火墙软件和规则的更新十分必要。

定期更新防火墙软件可以修复软件漏洞,提高系统的稳定性和安全性。

同时,及时更新规则可以应对最新的安全威胁,确保防火墙的有效性。

2. 备份和恢复配置文件:定期备份防火墙的配置文件是一项重要的维护工作。

在防火墙遭受攻击或发生故障时,及时恢复配置文件可以快速恢复网络的安全状态。

防火墙的维护和管理

防火墙是保护计算机网络安全的重要组成部分,它可以防止未经授权的访问和攻击。

维护和管理防火墙是确保网络安全的重要环节。

首先,需要定期检查防火墙的配置和日志,确保防火墙规则的正确性和有效性。

针对网络的变化和威胁,在必要时对防火墙规则进行调整和更新。

其次,需要对防火墙进行安全升级和漏洞修复,以保持其安全性和可靠性。

同时,也需要定期备份防火墙配置和日志,以便在故障或攻击发生时进行快速恢复。

此外,防火墙的监控和报警也非常重要。

通过实时监控防火墙的运行状态和日志,及时发现安全事件和异常行为,并采取相应措施进行处理和防范。

最后,防火墙的管理也需要注意合规性和法律法规的要求。

根据不同的行业和地区,制定相应的防火墙管理政策和规定,确保防火墙的运行符合相关的法律法规和安全标准。

综上所述,防火墙的维护和管理是保护网络安全的重要措施,需要加强对防火墙的定期检查、安全升级、备份和监控等工作,确保网络安全稳定可靠。

- 1 -。

防火墙维保运维项目总结怎么写摘要:一、引言二、防火墙维保运维项目的背景和目的三、防火墙维保运维项目的具体实施过程1.项目前期准备2.项目执行3.项目后期总结与反馈四、防火墙维保运维项目中的挑战与应对措施五、防火墙维保运维项目的成果与经验总结六、对未来防火墙维保运维项目的展望正文:一、引言随着互联网的普及和信息技术的发展,网络安全问题日益凸显。

企业、政府等组织的网络系统面临着各种网络攻击和威胁,为了保障网络系统的安全,防火墙的维保运维项目变得越来越重要。

本文将对防火墙维保运维项目进行总结,以期为今后的项目提供借鉴和参考。

二、防火墙维保运维项目的背景和目的防火墙是网络安全的重要组成部分,它能够对网络中的数据包进行过滤和检查,防止恶意攻击和非法访问。

然而,随着网络环境的日益复杂,防火墙的配置和管理也变得越来越繁琐。

为了确保防火墙的正常运行,降低网络风险,组织需要进行防火墙维保运维项目。

本项目的主要目的是:1.保障网络系统的安全,防止网络攻击和非法访问;2.提高防火墙的使用效率,确保其稳定运行;3.对防火墙进行定期检查和维护,降低故障率;4.提高运维团队的技术水平,提升组织整体网络安全能力。

三、防火墙维保运维项目的具体实施过程1.项目前期准备在项目开始前,我们需要进行充分的前期准备,包括:(1) 调研网络环境,了解组织网络架构和业务需求;(2) 确定项目目标,制定详细的实施计划和时间表;(3) 组建项目团队,明确团队成员的职责和分工;(4) 准备相关设备和工具,确保项目顺利实施。

2.项目执行项目执行阶段是防火墙维保运维项目的主体部分,主要包括以下几个方面:(1) 配置和管理防火墙,根据业务需求和风险评估设置合适的策略;(2) 监控防火墙的运行状态,及时发现并处理故障;(3) 对防火墙进行定期检查和维护,确保其性能稳定;(4) 收集项目过程中的数据和信息,进行分析和总结。

3.项目后期总结与反馈项目后期总结是对整个项目过程的回顾和反思,主要包括:(1) 分析项目的成果和不足,总结经验教训;(2) 对项目团队成员进行评估和反馈,提升团队能力;(3) 根据项目总结,制定改进措施和优化方案,为未来项目提供参考。