H3C交换机典型(ACL)访问控制列表配置实例

- 格式:doc

- 大小:45.00 KB

- 文档页数:5

用户的需求:内网部分主机在特定时间段不能上网,但可以在内网间互访1.创建时间段test创建时间段完成后状态如下:2创建ipv4 acl限制内网的主机ip(192.168.1.2)在上班时间段test 内不能上网(其他ip以此类推举,均在3009和3010中配置;不同点仅在于“高级配置”中的“规则ID”数字不同):创建3009访问控制列表:点击应用后的状态点击“高级配置”配置3009的具体规则:点击“添加”完成3009的规则ID 0的配置(该规则用来允许用户内网间互访)创建3010访问控制列表:点击应用后的状态点击“高级配置”配置3010的具体规则:点击“添加”完成3010的规则ID 0的配置(该规则用来禁止用户上外网)3创建类引用刚才创建的acl:点击创建后的状态点击“设置”引用刚才创建的访问控制列表3009点击应用完成类(test)的设置,如点击应用后出现如下提示则代表设置成功,只需点击提示信息的“关闭”即可创建引用3010的规则的“类”:点击创建完成创建点击“设置”引用刚才创建的访问控制列表3010置成功,只需点击提示信息的“关闭”即可4.创建“流行为”指定对于上面的“类”的控制动作:点击创建完成“test”的创建。

选择“设置”设备对应“类(test)”的流行为为“permit”,即允许符合该类的用户通过“关闭即可”创建流行为“test1”点击创建完成“test1”的创建。

选择“设置”设备对应“类(test1)”的流行为为“Deny”,即拒绝符合该类的用户通过“关闭即可”5.创建“策略”关联已创建的“类”与“流行为”点击“创建”完成test创建点击“设置”关联已创建的“类”与“流行为”点击“应用”关联类(test)与流行为(test)6.设置“端口策略”应用之前创建的策略点击“应用”完成最终设置,出现如下提示点击“关闭”。

IPv4 ACL典型配置举例1.1.1 组网需求●公司企业网通过交换机Switch实现各部门之间的互连。

●要求正确配置IPv4 ACL,禁止研发部门和市场部门在上班时间(8:00至18:00)访问工资查询服务器(IP地址为192.168.4.1),而总裁办公室不受限制,可以随时访问。

1.1.2 组网图图1-1配置IPv4 ACL组网图总裁办公室192.168.1.0/24192.168.2.0/24192.168.3.0/241.1.3 配置步骤(1) 定义上班时间段# 定义8:00至18:00的周期时间段。

<Switch> system-view[Switch] time-range trname 8:00 to 18:00 working-day(2) 定义到工资查询服务器的IPv4 ACL# 定义研发部门到工资查询服务器的访问规则。

[Switch] acl number 3000[Switch-acl-adv-3000] rule deny ip source 192.168.2.0 0.0.0.255 destination 192.168.4.1 0.0.0.0 time-range trname[Switch-acl-adv-3000] quit# 定义市场部门到工资查询服务器的访问规则。

[Switch] acl number 3001[Switch-acl-adv-3001] rule deny ip source 192.168.3.0 0.0.0.255 destination 192.168.4.1 0.0.0.0 time-range trname[Switch-acl-adv-3001] quit(3) 应用IPv4 ACL# 定义类c_rd,对匹配IPv4 ACL 3000的报文进行分类。

[Switch] traffic classifier c_rd[Switch-classifier-c_rd] if-match acl 3000[Switch-classifier-c_rd] quit# 定义流行为b_rd,动作为拒绝报文通过。

目录第1章 ACL配置....................................................................................................................... 1-11.1 访问控制列表简介.............................................................................................................. 1-11.1.1 访问控制列表概述 ................................................................................................... 1-11.1.2 以太网交换机支持的访问控制列表.......................................................................... 1-21.2 ACL配置............................................................................................................................ 1-31.2.1 时间段配置 .............................................................................................................. 1-41.2.2 定义和应用流模板 ................................................................................................... 1-51.2.3 定义访问控制列表 ................................................................................................... 1-71.2.4 激活访问控制列表 ................................................................................................... 1-91.3 访问控制列表显示和调试 ................................................................................................. 1-101.4 访问控制列表典型配置案例.............................................................................................. 1-111.4.1 高级访问控制列表配置案例................................................................................... 1-111.4.2 基本访问控制列表配置案例................................................................................... 1-121.4.3 二层访问控制列表配置案例................................................................................... 1-13第2章 QoS配置 ...................................................................................................................... 2-12.1 QoS简介............................................................................................................................ 2-12.2 端口组下的QoS配置简介.................................................................................................. 2-52.2.1 端口组下的QoS配置过程....................................................................................... 2-52.2.2 端口组下的QoS配置举例....................................................................................... 2-72.3 QoS配置............................................................................................................................ 2-82.3.1 服务参数分配规则配置 ............................................................................................ 2-92.3.2 流量监管................................................................................................................ 2-102.3.3 流量整形................................................................................................................ 2-132.3.4 优先级标记配置..................................................................................................... 2-142.3.5 报文重定向配置..................................................................................................... 2-152.3.6 队列调度配置......................................................................................................... 2-172.3.7 拥塞避免配置......................................................................................................... 2-182.3.8 流镜像配置 ............................................................................................................ 2-192.3.9 端口镜像配置......................................................................................................... 2-202.3.10 流量统计配置....................................................................................................... 2-222.3.11 QoS的显示和调试............................................................................................... 2-222.4 QoS配置实例................................................................................................................... 2-242.4.1 流量整形配置实例 ................................................................................................. 2-242.4.2 端口镜像配置实例 ................................................................................................. 2-242.4.3 优先级标记配置实例.............................................................................................. 2-252.4.4 报文重定向配置实例.............................................................................................. 2-272.4.5 队列调度配置实例 ................................................................................................. 2-272.4.6 拥塞避免配置实例 ................................................................................................. 2-292.4.7 流量统计配置实例 ................................................................................................. 2-30第3章配置登录用户的ACL控制 ............................................................................................ 3-13.1 简介.................................................................................................................................... 3-13.2 配置对TELNET用户的ACL控制...................................................................................... 3-13.2.1 定义访问控制列表 ................................................................................................... 3-13.2.2 引用访问控制列表,对TELNET用户进行控制....................................................... 3-23.2.3 配置举例.................................................................................................................. 3-33.3 对通过SNMP访问交换机的用户的ACL控制 ................................................................... 3-33.3.1 定义访问控制列表 ................................................................................................... 3-43.3.2 引用访问控制列表,对通过SNMP访问交换机的用户进行控制 ............................. 3-43.3.3 配置举例.................................................................................................................. 3-5第1章 ACL配置1.1 访问控制列表简介1.1.1 访问控制列表概述为了过滤通过网络设备的数据包,需要配置一系列的匹配规则,以识别需要过滤的对象。

H3C-5120交换机ACL配置1. 介绍ACL(Access Control List)是H3C-5120交换机中的一种允许或拒绝数据包通过的规则集。

它用于网络安全策略的实施,帮助管理员控制网络中各种流量的流向和处理。

本文档将引导您如何在H3C-5120交换机上配置ACL,以实现对网络流量的有效控制和保护。

2. 配置步骤以下是在H3C-5120交换机上配置ACL的步骤:步骤1:登录交换机使用SSH或Telnet等远程登录工具登录到H3C-5120交换机的管理控制台。

步骤2:进入ACL配置模式输入以下命令,进入ACL配置模式:[System-view][Sysname] acl number 2000[Sysname-acl-basic-2000]这将创建一个编号为2000的ACL,并进入ACL基本配置模式。

步骤3:配置ACL规则在ACL基本配置模式下,您可以配置允许或拒绝的规则。

例如,下面是一个简单的ACL配置示例,允许来自IP地址为192.168.1.0/24的流量通过:[Sysname-acl-basic-2000][Sysname-acl-basic-2000] rule permit source 192.168.1.0 0.0.0.255 您可以根据需要配置更多规则,用于控制不同类型的流量。

步骤4:应用ACL在ACL配置完成后,您需要将ACL应用到适当的接口上。

例如,如果您想将ACL应用到GigabitEthernet1/0/1接口上,可以使用以下命令:[Sysname] interface GigabitEthernet 1/0/1[Sysname-GigabitEthernet1/0/1] packet-filter 2000 inbound这将在接口的入方向(inbound)应用ACL编号为2000的规则。

步骤5:保存配置输入以下命令保存配置:[Sysname] save3. 总结ACL是H3C-5120交换机上实现网络安全策略的重要工具。

H3C交换机典型(A C L)访问控制列表配置实例一、组网需求:2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器;3.通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101的报文进行过滤。

二、组网图:三、配置步骤:H3C360056005100系列交换机典型访问控制列表配置共用配置1.根据组网图,创建四个vlan,对应加入各个端口<H3C>system-view[H3C]vlan10[H3C-vlan10]portGigabitEthernet1/0/1[H3C-vlan10]vlan20[H3C-vlan20]portGigabitEthernet1/0/2[H3C-vlan20]vlan30[H3C-vlan30]portGigabitEthernet1/0/3[H3C-vlan30]vlan40[H3C-vlan40]portGigabitEthernet1/0/4[H3C-vlan40]quit2.配置各VLAN虚接口地址[H3C]interfacevlan10[H3C-Vlan-interface10]ipaddress24[H3C-Vlan-interface10]quit[H3C]interfacevlan20[H3C-Vlan-interface20]ipaddress24[H3C-Vlan-interface20]quit[H3C]interfacevlan30[H3C-Vlan-interface30]ipaddress24[H3C-Vlan-interface30]quit[H3C]interfacevlan40[H3C-Vlan-interface40]ipaddress24[H3C-Vlan-interface40]quit3.定义时间段[H3C]time-rangehuawei8:00to18:00working-day需求1配置(基本ACL配置)1.进入2000号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1]aclnumber2000[H3C-acl-basic-2000]rule1denysource0time-rangeHuawei3.在接口上应用2000号ACL[H3C-acl-basic-2000]interfaceGigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1]packet-filterinboundip-group2000[H3C-GigabitEthernet1/0/1]quit需求2配置(高级ACL配置)1.进入3000号的高级访问控制列表视图[H3C]aclnumber30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei[H3C-acl-adv-3000]quit4.在接口上用3000号ACL[H3C-acl-adv-3000]interfaceGigabitEthernet1/0/2[H3C-GigabitEthernet1/0/2]packet-filterinboundip-group3000需求3配置(二层ACL配置)1.进入4000号的二层访问控制列表视图[H3C]aclnumber40002.定义访问规则过滤源MAC为00e0-fc01-0101的报文[H3C-acl-ethernetframe-4000]rule1denysource00e0-fc01-0101ffff-ffff-fffftime-rangeH uawei3.在接口上应用4000号ACL[H3C-acl-ethernetframe-4000]interfaceGigabitEthernet1/0/4[H3C-GigabitEthernet1/0/4]packet-filterinboundlink-group40002H3C5500-SI36105510系列交换机典型访问控制列表配置需求2配置1.进入3000号的高级访问控制列表视图[H3C]aclnumber30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei[H3C-acl-adv-3000]quit4.定义流分类[H3C]trafficclassifierabc[H3C-classifier-abc]if-matchacl3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C]trafficbehaviorabc[H3C-behavior-abc]filterdeny[H3C-behavior-abc]quit6.定义Qos策略,将流分类和流行为进行关联[H3C]qospolicyabc[H3C-qospolicy-abc]classifierabcbehaviorabc[H3C-qospolicy-abc]quit7.在端口下发Qospolicy[H3C]interfaceg1/1/2[H3C-GigabitEthernet1/1/2]qosapplypolicyabcinbound8.补充说明:lacl只是用来区分数据流,permit与deny由filter确定;l如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;lQoS策略会按照配置顺序将报文和classifier相匹配,当报文和某一个classifier匹配后,执行该classifier所对应的behavior,然后策略执行就结束了,不会再匹配剩下的classif ier;l将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS策略,直至取消下发。

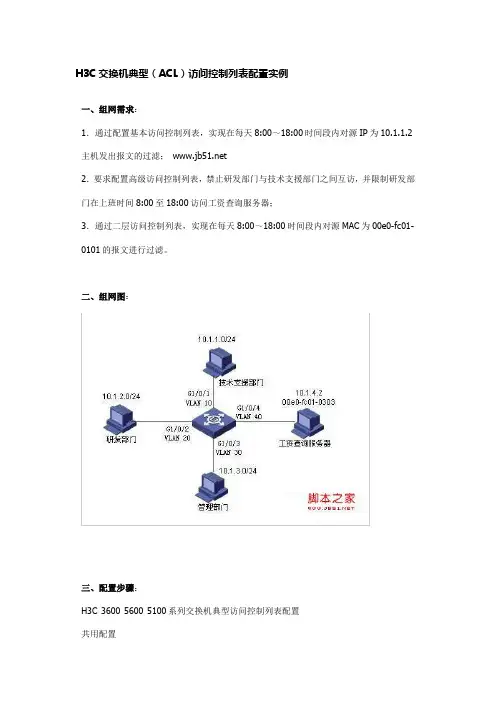

H3C交换机典型(ACL)访问控制列表配置实例一、组网需求:1.通过配置基本访问控制列表,实现在每天8:00~18:00时间段内对源IP为10.1.1.2主机发出报文的过滤;2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器;3.通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101的报文进行过滤。

二、组网图:三、配置步骤:H3C 3600 5600 5100系列交换机典型访问控制列表配置共用配置1.根据组网图,创建四个vlan,对应加入各个端口<H3C>system-view[H3C]vlan 10[H3C-vlan10]port GigabitEthernet 1/0/1[H3C-vlan10]vlan 20[H3C-vlan20]port GigabitEthernet 1/0/2[H3C-vlan20]vlan 30[H3C-vlan30]port GigabitEthernet 1/0/3[H3C-vlan30]vlan 40[H3C-vlan40]port GigabitEthernet 1/0/4[H3C-vlan40]quit2.配置各VLAN虚接口地址[H3C]interface vlan 10[H3C-Vlan-interface10]ip address 10.1.1.1 24 [H3C-Vlan-interface10]quit[H3C]interface vlan 20[H3C-Vlan-interface20]ip address 10.1.2.1 24 [H3C-Vlan-interface20]quit[H3C]interface vlan 30[H3C-Vlan-interface30]ip address 10.1.3.1 24 [H3C-Vlan-interface30]quit[H3C]interface vlan 40[H3C-Vlan-interface40]ip address 10.1.4.1 24 [H3C-Vlan-interface40]quit3.定义时间段[H3C] time-range huawei 8:00 to 18:00 working-day需求1配置(基本ACL配置)1.进入2000号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1] acl number 20002.定义访问规则过滤10.1.1.2主机发出的报文[H3C-acl-basic-2000] rule 1 deny source 10.1.1.2 0 time-range Huawei3.在接口上应用2000号ACL[H3C-acl-basic-2000] interface GigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1] packet-filter inbound ip-group 2000[H3C-GigabitEthernet1/0/1] quit需求2配置(高级ACL配置)1.进入3000号的高级访问控制列表视图[H3C] acl number 30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule 1 deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.2553.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.2 0.0.0.0 time -range Huawei[H3C-acl-adv-3000] quit4.在接口上用3000号ACL[H3C-acl-adv-3000] interface GigabitEthernet1/0/2[H3C-GigabitEthernet1/0/2] packet-filter inbound ip-group 3000需求3配置(二层ACL配置)1.进入4000号的二层访问控制列表视图[H3C] acl number 40002.定义访问规则过滤源MAC为00e0-fc01-0101的报文[H3C-acl-ethernetframe-4000] rule 1 deny source 00e0-fc01-0101 ffff-ffff-ffff time-r ange Huawei3.在接口上应用4000号ACL[H3C-acl-ethernetframe-4000] interface GigabitEthernet1/0/4[H3C-GigabitEthernet1/0/4] packet-filter inbound link-group 40002 H3C 5500-SI 3610 5510系列交换机典型访问控制列表配置需求2配置1.进入3000号的高级访问控制列表视图[H3C] acl number 30002.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule 1 deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.2553.定义访问规则禁止研发部门在上班时间8:00至18:00访问工资查询服务器[H3C-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.2 0.0.0.0 time -range Huawei[H3C-acl-adv-3000] quit4.定义流分类[H3C] traffic classifier abc[H3C-classifier-abc]if-match acl 3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C] traffic behavior abc[H3C-behavior-abc] filter deny[H3C-behavior-abc] quit6.定义Qos策略,将流分类和流行为进行关联[H3C]qos policy abc[H3C-qospolicy-abc] classifier abc behavior abc[H3C-qospolicy-abc] quit7.在端口下发Qos policy[H3C] interface g1/1/2[H3C-GigabitEthernet1/1/2] qos apply policy abc inbound8.补充说明:l acl只是用来区分数据流,permit与deny由filter确定;l 如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;l QoS策略会按照配置顺序将报文和classifier相匹配,当报文和某一个classifier匹配后,执行该classifier所对应的behavior,然后策略执行就结束了,不会再匹配剩下的classif ier;l 将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS策略,直至取消下发。

h3c三层交换机acl实战一例-电脑资料新建的图书馆只能访问电子阅览室,且不能访问内网其他主机,以免对安全造成影响,不开放上外网电子阅览室的IP为10.0.1.9,新建的图书馆打算划分的vlan为vlan 11,网段为10.1.11.0/25,vlan-int 11的IP为10.1.11.1,三层交换机已经默认做好vlan间路由,。

配置如下:1,不能访问外网:这个只要在路由器上不给它做nat便可,所以不用更改,因为默认是没给新网段做nat的2,为实现方案,要在核心交换机做Acl:a,入方向acl num 3001 name ReadRoomInrule perm ip source 10.1.11.0 0.0.0.127 dest 10.1.11.0 0.0.0.127rule perm ip dest 10.0.1.4 0rule perm ip dest 10.0.1.9 0rule deny ipquit这是入方向的,第一条是让vlan11内的电脑间可以互通,且vlan 内的主机跟网关之间数据包可正常收发,这是非常重要的;第二条和第三条是让图书馆内的电脑可以访问到dns服务器和电子阅览室,最后一条当然是让它不能访问内网其他主机了b,出方向acl num 3002 name ReadRoomOutrule perm ip sour 10.0.1.4 0 dest 10.1.11.0 0.0.0.127rule perm ip sour 10.0.1.9 0 dest 10.1.11.0 0.0.0.127rule deny ip这是出方向的,第一、二条是保证dns主机和电子阅览室主机跟vlan 11之间数据包互通,第三条就是禁止内网其他主机跟vlan 11内主机互通,电脑资料《h3c三层交换机acl实战一例》(https://www.)。

因为路由是双向的,所以inbound和outbound方向都有关于10.0.1.4和10.0.1.9两个主机的设定c,在vlan接口上运用aclint vlan 101dest ReadRoompacket-filter acl name ReadRoomIn inboundpacket-filter acl name ReadRoomOut outbound最后,在接入层电子阅览室的无线ap上做nat,wan口接入核心交换机并加入vlan11,实现了图书馆内的电脑只能访问电子阅览室而不能访问内网其他主机及不能访问internet的目的。

H 3 C 交换机典型(ACL ) 访问控制列表配置实例一、组网需求:2 •要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间至18:00访问工资查询服务器;3 .通过二层访问控制列表, 实现在每天8:00〜18:00时间段内对源 MAC 为00e0-fc01-0101 、组网图亠10.1.3.0/24$ 管理部门 三、配置步骤:H3C5100系列交换机典型访问控制列表配置共用配置1. 根据组网图,创建四个 vlan ,对应加入各个端口<H3C>system-view[H3C]vla n10 1Q.1 .2 0/24 硏按部门 10,K1.0^410.1.4.2D0e0-f?0l-0303G1/0/2vm ZCG1/OA3YLMT 30技禾支援部门Gl/0/1 VIAH 8:00 的报文进行过滤。

脚本之家UUUJ UJ. 1 .NET[H3C-vla n10]portGigabitEthernet1/0/1 [H3C-vlan10]vlan20 [H3C-vlan20]portGigabitEthernet1/0/2[H3C-vlan20]vlan30 [H3C-vlan30]portGigabitEthernet1/0/3[H3C-vlan30]vlan40[H3C-vlan40]portGigabitEthernet1/0/4[H3C-vlan40]quit2.配置各VLAN 虚接口地址[H3C]interfacevlan10[H3C-Vlan-interface10]ipaddress24[H3C-Vlan-interface10]quit[H3C]interfacevlan20[H3C-Vlan-interface20]ipaddress24[H3C-Vlan-interface20]quit[H3C]interfacevlan30[H3C-Vlan-interface30]ipaddress24[H3C-Vlan-interface30]quit[H3C]interfacevlan40[H3C-Vlan-interface40]ipaddress24[H3C-Vlan-interface40]quit3.定义时间段[H3C]time-rangehuawei8:00to18:00working-day 需求1 配置(基本ACL 配置)1.进入2000 号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1]aclnumber2000 [H3C-acl-basic-2000]rule1denysource0time-rangeHuawei 3.在接口上应用2000 号ACL[H3C-acl-basic-2000]interfaceGigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1]packet-filterinboundip-group2000 [H3C-GigabitEthernet1/0/1]quit需求 2 配置(高级ACL 配置)1.进入3000 号的高级访问控制列表视图[H3C]aclnumber3000 2.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination 3.定义访问规则禁止研发部门在上班时间8:00 至18:00 访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei [H3C-acl-adv-3000]quit4.在接口上用3000 号ACL [H3C-acl-adv-3000]interfaceGigabitEthernet1/0/2 [H3C-GigabitEthernet1/0/2]packet-filterinboundip-group3000 需求3 配置(二层ACL 配置)1.进入4000 号的二层访问控制列表视图[H3C]aclnumber40002 .定义访问规则过滤源MAC为OOeO-fcO1-O1O1的报文[H3C-acl-ethernetframe-4000]rule1denysource00e0-fc01-0101ffff-ffff-fffftime-rangeHuawei3.在接口上应用4000 号ACL [H3C-acl-ethernetframe-4000]interfaceGigabitEthernet1/0/4 [H3C-GigabitEthernet1/0/4]packet-filterinboundlink-group40002H3C5500-SI 系列交换机典型访问控制列表配置需求 2 配置1 .进入3000 号的高级访问控制列表视图[H3C]aclnumber30002. 定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00 至18:00 访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei[H3C-acl-adv-3000]quit4.定义流分类[H3C]trafficclassifierabc[H3C-classifier-abc]if-matchacl3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C]trafficbehaviorabc[H3C-behavior-abc]filterdeny[H3C-behavior-abc]quit6.定义Qos 策略,将流分类和流行为进行关联[H3C]qospolicyabc[H3C-qospolicy-abc]classifierabcbehaviorabc[H3C-qospolicy-abc]quit7.在端口下发Qospolicy[H3C]interfaceg1/1/2[H3C-GigabitEthernet1/1/2]qosapplypolicyabcinbound8.补充说明:lacl 只是用来区分数据流,permit 与deny 由filter 确定;l 如果一个端口同时有permit 和deny 的数据流,需要分别定义流分类和流行为,并在同一QoS 策略中进行关联;lQoS 策略会按照配置顺序将报文和classifier 相匹配,当报文和某一个classifier 匹配后,执行该classifier 所对应的behavior ,然后策略执行就结束了,不会再匹配剩下的classifier ;l将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS 策略,直至取消下发。

H 3 C 交换机典型(ACL ) 访问控制列表配置实例一、组网需求:2 •要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间至18:00访问工资查询服务器;3 .通过二层访问控制列表, 实现在每天8:00〜18:00时间段内对源 MAC 为00e0-fc01-0101 、组网图亠10.1.3.0/24$ 管理部门 三、配置步骤:H3C5100系列交换机典型访问控制列表配置共用配置1. 根据组网图,创建四个 vlan ,对应加入各个端口<H3C>system-view[H3C]vla n10 1Q.1 .2 0/24 硏按部门 10,K1.0^410.1.4.2D0e0-f?0l-0303G1/0/2vm ZCG1/OA3YLMT 30技禾支援部门Gl/0/1 VIAH 8:00 的报文进行过滤。

脚本之家UUUJ UJ. 1 .NET[H3C-vla n10]portGigabitEthernet1/0/1 [H3C-vlan10]vlan20 [H3C-vlan20]portGigabitEthernet1/0/2[H3C-vlan20]vlan30 [H3C-vlan30]portGigabitEthernet1/0/3[H3C-vlan30]vlan40[H3C-vlan40]portGigabitEthernet1/0/4[H3C-vlan40]quit2.配置各VLAN 虚接口地址[H3C]interfacevlan10[H3C-Vlan-interface10]ipaddress24[H3C-Vlan-interface10]quit[H3C]interfacevlan20[H3C-Vlan-interface20]ipaddress24[H3C-Vlan-interface20]quit[H3C]interfacevlan30[H3C-Vlan-interface30]ipaddress24[H3C-Vlan-interface30]quit[H3C]interfacevlan40[H3C-Vlan-interface40]ipaddress24[H3C-Vlan-interface40]quit3.定义时间段[H3C]time-rangehuawei8:00to18:00working-day 需求1 配置(基本ACL 配置)1.进入2000 号的基本访问控制列表视图[H3C-GigabitEthernet1/0/1]aclnumber2000 [H3C-acl-basic-2000]rule1denysource0time-rangeHuawei 3.在接口上应用2000 号ACL[H3C-acl-basic-2000]interfaceGigabitEthernet1/0/1[H3C-GigabitEthernet1/0/1]packet-filterinboundip-group2000 [H3C-GigabitEthernet1/0/1]quit需求 2 配置(高级ACL 配置)1.进入3000 号的高级访问控制列表视图[H3C]aclnumber3000 2.定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination 3.定义访问规则禁止研发部门在上班时间8:00 至18:00 访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei [H3C-acl-adv-3000]quit4.在接口上用3000 号ACL [H3C-acl-adv-3000]interfaceGigabitEthernet1/0/2 [H3C-GigabitEthernet1/0/2]packet-filterinboundip-group3000 需求3 配置(二层ACL 配置)1.进入4000 号的二层访问控制列表视图[H3C]aclnumber40002 .定义访问规则过滤源MAC为OOeO-fcO1-O1O1的报文[H3C-acl-ethernetframe-4000]rule1denysource00e0-fc01-0101ffff-ffff-fffftime-rangeHuawei3.在接口上应用4000 号ACL [H3C-acl-ethernetframe-4000]interfaceGigabitEthernet1/0/4 [H3C-GigabitEthernet1/0/4]packet-filterinboundlink-group40002H3C5500-SI 系列交换机典型访问控制列表配置需求 2 配置1 .进入3000 号的高级访问控制列表视图[H3C]aclnumber30002. 定义访问规则禁止研发部门与技术支援部门之间互访[H3C-acl-adv-3000]rule1denyipsourcedestination3.定义访问规则禁止研发部门在上班时间8:00 至18:00 访问工资查询服务器[H3C-acl-adv-3000]rule2denyipsourceanydestinationtime-rangeHuawei[H3C-acl-adv-3000]quit4.定义流分类[H3C]trafficclassifierabc[H3C-classifier-abc]if-matchacl3000[H3C-classifier-abc]quit5.定义流行为,确定禁止符合流分类的报文[H3C]trafficbehaviorabc[H3C-behavior-abc]filterdeny[H3C-behavior-abc]quit6.定义Qos 策略,将流分类和流行为进行关联[H3C]qospolicyabc[H3C-qospolicy-abc]classifierabcbehaviorabc[H3C-qospolicy-abc]quit7.在端口下发Qospolicy[H3C]interfaceg1/1/2[H3C-GigabitEthernet1/1/2]qosapplypolicyabcinbound8.补充说明:lacl 只是用来区分数据流,permit 与deny 由filter 确定;l 如果一个端口同时有permit 和deny 的数据流,需要分别定义流分类和流行为,并在同一QoS 策略中进行关联;lQoS 策略会按照配置顺序将报文和classifier 相匹配,当报文和某一个classifier 匹配后,执行该classifier 所对应的behavior ,然后策略执行就结束了,不会再匹配剩下的classifier ;l将QoS策略应用到端口后,系统不允许对应修改义流分类、流行为以及QoS 策略,直至取消下发。

目录1 ACL典型配置案例 (1)1.1 简介 (1)1.2 允许指定的主机访问网络典型配置举例 (1)1.2.1 组网需求 (1)1.2.2 配置思路 (2)1.2.3 配置步骤 (2)1.2.4 验证配置 (2)1.2.5 配置文件 (2)1.3 拒绝指定的主机访问网络典型配置举例 (3)1.3.1 组网需求 (3)1.3.2 配置思路 (3)1.3.3 配置注意事项 (3)1.3.4 配置步骤 (3)1.3.5 验证配置 (3)1.3.6 配置文件 (4)1.4 允许指定范围内的主机互相访问典型配置举例 (4)1.4.1 组网需求 (4)1.4.2 配置注意事项 (4)1.4.3 配置步骤 (5)1.4.4 验证配置 (5)1.4.5 配置文件 (5)1.5 过滤Telnet报文典型配置举例 (6)1.5.1 组网需求 (6)1.5.2 配置思路 (6)1.5.3 配置注意事项 (6)1.5.4 配置步骤 (6)1.5.5 验证配置 (6)1.5.6 配置文件 (7)1.6 仅允许由指定网络发起TCP连接典型配置举例 (7)1.6.1 组网需求 (7)1.6.2 配置思路 (7)1.6.3 配置注意事项 (8)1.6.4 配置步骤 (8)1.6.6 配置文件 (8)1.7 过滤FTP流量典型配置举例 (9)1.7.1 组网需求 (9)1.7.2 配置思路 (9)1.7.3 配置注意事项 (9)1.7.4 配置步骤 (9)1.7.5 验证配置 (9)1.7.6 配置文件 (10)1.8 允许FTP流量通过典型配置举例 (10)1.8.1 组网需求 (10)1.8.2 配置思路 (10)1.8.3 配置步骤 (11)1.8.4 验证配置 (12)1.8.5 配置文件 (12)1.9 允许指定方向的ICMP请求典型配置举例 (12)1.9.1 组网需求 (12)1.9.2 配置思路 (13)1.9.3 配置步骤 (13)1.9.4 验证配置 (13)1.9.5 配置文件 (13)1.10 允许HTTP/Email/DNS流量典型配置举例 (14)1.10.1 组网需求 (14)1.10.2 配置步骤 (14)1.10.3 验证配置 (14)1.10.4 配置文件 (15)1.11 通过MAC地址过滤指定的流量典型配置举例 (15)1.11.1 组网需求 (15)1.11.2 配置思路 (16)1.11.3 配置步骤 (16)1.11.4 验证配置 (16)1.11.5 配置文件 (16)1.12 在设备管理功能中应用ACL典型配置举例 (17)1.12.1 组网需求 (17)1.12.2 配置思路 (17)1.12.3 配置注意事项 (17)1.12.5 验证配置 (18)1.12.6 配置文件 (18)1 ACL典型配置案例1.1 简介本文介绍了ACL(Access Control List,访问控制列表)的配置和应用方法。

网络安全之——ACL(访问控制列表)【实验目的】1、掌握基本ACL的原理及配置方法。

2、熟悉高级ACL的应用场合并灵活运用。

【实验环境】H3C三层交换机1台,PC 3台,标准网线3根。

【引入案例1】某公司建设了Intranet,划分为经理办公室、档案室、网络中心、财务部、研发部、市场部等多个部门,各部门之间通过三层交换机(或路由器)互联,并接入互联网。

自从网络建成后麻烦不断,一会儿有人试图偷看档案室的文件或者登录网络中心的设备捣乱,一会儿财务部抱怨研发部的人看了不该看的数据,一会儿领导抱怨员工上班时候整天偷偷泡网,等等。

有什么办法能够解决这些问题呢?【案例分析】网络应用与互联网的普及在大幅提高企业的生产经营效率的同时也带来了许多负面影响,例如,数据的安全性、员工经常利用互联网做些与工作不相干的事等等。

一方面,为了业务的发展,必须允许合法访问网络,另一方面,又必须确保企业数据和资源尽可能安全,控制非法访问,尽可能的降低网络所带来的负面影响,这就成了摆在网络管理员面前的一个重要课题。

网络安全采用的技术很多,通过ACL(Access Control List,访问控制列表)对数据包进行过滤,实现访问控制,是实现基本网络安全的手段之一。

【基本原理】ACL是依据数据特征实施通过或阻止决定的过程控制方法,是包过滤防火墙的一种重要实现方式。

ACL是在网络设备中定义的一个列表,由一系列的匹配规则(rule)组成,这些规则包含了数据包的一些特征,比如源地址、目的地址、协议类型以及端口号等信息,并预先设定了相应的策略——允许(permint)或禁止(Deny)数据包通过。

基于ACL的包过滤防火墙通常配置在路由器的端口上,并且具有方向性。

每个端口的出站方向(Outbound)和入站方向(Inbound)均可配置独立的ACL 进行包过滤。

出方向过滤基于ACL的包过滤当路由器收到一个数据包时,如果进入端口处没有启动ACL包过滤,则数据包直接提交路由器转发进程处理,如果进入端口处启动了ACL包过滤,则数据交给入站防火墙进行过滤,其工作流程如图所示。

H3C交换机典型(ACL)访问控制列表配置实例

一、组网需求:

2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器;

三、配置步骤:

H3C 3600 5600 5100系列交换机典型访问控制列表配置

共用配置

1.根据组网图,创建四个vlan,对应加入各个端口

<H3C>system-view

[H3C]vlan 10

[H3C-vlan10]port GigabitEthernet 1/0/1

[H3C-vlan10]vlan 20

[H3C-vlan20]port GigabitEthernet 1/0/2

[H3C-vlan20]vlan 30

2

[H3C-Vlan-interface30]quit

[H3C]interface vlan 40

[H3C-Vlan-interface40]quit

3.定义时间段

[H3C] time-range huawei 8:00 to 18:00 working-day

需求1配置(基本ACL配置)

1.进入2000号的基本访问控制列表视图

[H3C-GigabitEthernet1/0/1] acl number 2000

3.在接口上应用2000号ACL

需求2

1.进入

[H3C]

2

3

4

[H3C-GigabitEthernet1/0/2] packet-filter inbound ip-group 3000

需求3配置(二层ACL配置)

1.进入4000号的二层访问控制列表视图

[H3C] acl number 4000

2.定义访问规则过滤源MAC为00e0-fc01-0101的报文

[H3C-acl-ethernetframe-4000] rule 1 deny source 00e0-fc01-0101 ffff-ffff-ffff time-range Huawei

3.在接口上应用4000号ACL

[H3C-acl-ethernetframe-4000] interface GigabitEthernet1/0/4 [H3C-GigabitEthernet1/0/4] packet-filter inbound link-group 4000 2 H3C 5500-SI 3610 5510系列交换机典型访问控制列表配置

需求2配置

1.进入3000号的高级访问控制列表视图

[H3C]

2

3

4

[H3C]

5

[H3C]

[H3C-behavior-abc] quit

6.定义Qos策略,将流分类和流行为进行关联

[H3C]qos policy abc

[H3C-qospolicy-abc] classifier abc behavior abc

[H3C-qospolicy-abc] quit

7.在端口下发Qos policy

[H3C] interface g1/1/2

[H3C-GigabitEthernet1/1/2] qos apply policy abc inbound

8.补充说明:

l acl只是用来区分数据流,permit与deny由filter确定;

l 如果一个端口同时有permit和deny的数据流,需要分别定义流分类和流行为,并在同一QoS策略中进行关联;

l QoS所对应的

l 将QoS

1.

2source 和

3.。