Cisco FWSM防火墙透明模式配置例子

- 格式:doc

- 大小:31.00 KB

- 文档页数:4

防火墙的透明模式和透明代理效劳器教程电脑资料随着防火墙技术的开展,平安性高、操作简便、界面友好的防火墙逐渐成为市场热点,透明模式,顾名思义,首要的特点就是对用户是透明的(Transparent),即用户意识不到防火墙的存在。

要想实现透明模式,防火墙必须在没有IP地址的情况下工作,不需要对其设置IP地址,用户也不知道防火墙的IP地址。

防火墙作为实际存在的物理设备,其本身也起到路由的作用,所以在为用户安装防火墙时,就需要考虑如何改动其原有的网络拓扑结构或修改连接防火墙的路由表,以适应用户的实际需要,这样就增加了工作的复杂程度和难度。

但如果防火墙采用了透明模式,即采用无IP方式运行,用户将不必重新设定和修改路由,防火墙就可以直接安装和放置到网络中使用,如交换机一样不需要设置IP地址。

透明模式的防火墙就好象是一台网桥(非透明的防火墙好象一台路由器),网络设备(包括主机、路由器、工作站等)和所有计算机的设置(包括IP地址和网关)无须改变,同时解析所有通过它的数据包,既增加了网络的平安性,又降低了用户的复杂程度,而与透明模式在称呼上相似的透明代理,和传统代理一样,可以比包过滤更深层次地检查数据信息,比方FTP包的port命令等。

同时它也是一个非常快的代理,从物理上别离了连接,这可以提供更复杂的协议需要,例如带动态端口分配的H.323,或者一个带有不同命令端口和数据端口的连接。

这样的通信是包过滤所无法完成的。

防火墙使用透明代理技术,这些代理效劳对用户也是透明的,用户意识不到防火墙的存在,便可完成内外网络的通讯。

当内部用户需要使用透明代理访问外部资源时,用户不需要进行设置,代理效劳器会建立透明的通道,让用户直接与外界通信,这样极大地方便了用户的使用。

一般使用代理效劳器时,每个用户需要在客户端程序中指明要使用代理,自行设置Proxy参数(如在浏览器中有专门的设置来指明或FTP等的代理)。

而透明代理效劳,用户不需要任何设置就可以使用代理效劳器,简化了网络的设置过程。

Cisco FWSM 模块简明配置实例实验环境:IOS版本:12.2i防火墙模块操作系统版本:3.1防火墙模块模式:路由模式和透明模式网络拓扑图:我们把vlan 7 和vlan 9 分别作为内部和外部接口,而vlan 8作为DMZ接口。

我们通过vlan 5 与交换机连接步骤1.把VLAN划分到防火墙模块中7609(config)#firewall vlan-group 1 7-9 /*把vlan7-9划分到vlan-group 1中7609(config)#firewall module 3 vlan-group /*把 vlan-group 1 划分到 module 3中(即防火墙模块,有可能有2块)步骤2.把SVI口划分到交换机中,如果相应的vlan需要路由的话,如果不需要路由则不需要.7609(config)#inter vlan7609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*这样就可以以把vlan 7的流量路由到其他VLAN中了。

步骤3.登陆到防火墙模块7609#session slot 3 processor 1 /* 3代表防火墙模块步骤4.选择单context或者多context模式FWSW(config)#mode single /* 这里我选择单context模式,不管单模式还是多模式,配置文件都需要指定,但是后面的配置实例在单模式下是不需要指定的。

步骤5.配置context/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论步骤6.在context模式和系统模式下切换/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论FWSW配置路由模式时:步骤7.配置路由或者透明模式FWSW(config)#no firewall transparent /* 默认就是路由模式,所以在这里不需要修改/步骤8.在路由模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#ip addr 10.1.3.1 255.255.255.0FWSW(config-if)#nameif insideFWSW(config-if)#security-levelFWSW(config)#inter vlan 8FWSW(config-if)#ip addr 192.168.1.1 255.255.255.0FWSW(config-if)#nameif DMZFWSW(config-if)#security-level 50FWSW(config)#inter vlan 9FWSW(config-if)#ip addr 202.95.15.26 255.255.255.252FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0步骤9.配置路由FWSW(config)#route 0 0 202.95.15.25FWSW(config)#route 10.1.1.0 10.1.3.2FWSW(config)#route 10.1.2.0 10.1.3.2步骤10.配置NAT#FWSW(config)#access-list to_internet permit ip 10.1.1.0 255.255.255.0 any FWSW(config)#access-list to_internet permit ip 10.1.2.0 255.255.255.0 any FWSW(config)#nat (inside) 1 access-list to_internetFWSW(config)#global (outside) 1 interface0FWSW(config)#static (inside,outside) tcp 202.95.15.26 80 192.168.1.2 80access-list webserver permit tcp any 202.95.15.26 80access-group webserver in interface outside交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.07609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*把SVI划到MSFC中,这样就可以就可以路由VLAN之间的流量了7609(config)#ip route 0.0.0.0 0.0.0.0 10.1.3.1FWSW配置透明模式时:步骤7.配置路由或者透明模式FWSW(config)#firewall transparent步骤8.在透明模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif insideFWSW(config-if)#security-level 100FWSW(config)#inter bvi 10FWSW(config)#inter vlan 9FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0FWSW(config)#inter bvi 10 /*前面定义的组FWSW(config-if)#ip addr 202.15.25.2 255.255.255.0 /*管理IP地址注意:在定义group的IP地址时候不要把子网划分少于3个IP地址,因为默认防火墙会过滤这个第一个和最后一个IP地址的.步骤9.配置路由/*假设对端ip地址是202.15.25.1 group ip为202.15.25.2 MSFC对应IP202.15.25.3 FWSW(config)#route 0 0 202.95.15.1/*一般不需要访问外部网络FWSW(config)#route 10.1.1.0 202.95.15.3 FWSW(config)#route 10.1.2.0 202.95.15.3 步骤10.放行相应的流量交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.023IR7609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 202.95.15.3 255.255.255.07609(config)#ip route 0.0.0.0 0.0.0.0 202.95.15.1gabby网友的FWSM配置注意点以及心得:1、FWSM与pix和ASA不同,默认FWSM不允许ping虚拟防火墙的任何端口,若想让ping,需要必须在端口上打开(icmp permit any inside/outside);PS:本人吃过大亏,升级OS时死活ping不同FTP SERVER,搞了好久才发现FWSM有这特性,汗!!!2、FWSM与pix和ASA的另一个不同是:默认FWSM不允许从安全级别高的端口到安全级别底网络的访问,除非用acl明确允许(从安全级别高到安全级别底方向的访问也需要写acl并应用到高安全级别端口上明确允许,才能访问);而pix和asa默认是允许许从安全级别高的端口到安全级别底网络的访问,并不需要写acl应用到高安全级别端口明确允许;注意!!!在same-security permit打开的情况下,ASA默认允许同一安全等级访问,而不需要ACL放行3,7.0和FWSM,ACL可以写OUT方向了,6.3不可以4.7.0和FWSM允许同一安全等级的接口之间互相访问,可以通过same-security-traffic permit inter-interface解决.6.3不可以5,FWSM默认只支持两个security context(不包括 admin context)。

防火墙的透明模式和透明代理服务器教程电脑资料防火墙在计算机网络安全中扮演着非常重要的角色。

它可以帮助监控和管理网络流量,保护计算机网络免受恶意攻击和未经授权的访问。

而防火墙的透明模式和透明代理服务器是其中两个重要的概念。

本文将详细解释防火墙的透明模式和透明代理服务器的原理,并介绍它们的设置和配置。

一、透明模式防火墙的透明模式是指在网络中拦截和过滤数据包时,对网络用户和应用程序来说是不可察觉的。

换句话说,透明模式下的防火墙不会对数据包进行任何的修改或干预。

它像一个“隐形”的墙壁,无论数据包是进入还是离开网络,都会被透明模式的防火墙检查和过滤。

在透明模式下,防火墙通常被部署为一个网桥。

这意味着它有两个网络接口,一个连接到内部网络,一个连接到外部网络。

防火墙会监听通过它的数据包流量,并根据预设的策略来判断是否允许或拒绝数据包通过。

用户和应用程序在没有任何感知的情况下,可以自由地发送和接收数据。

透明模式的防火墙通常还具备一些高级功能,如入侵检测系统(Intrusion Detection System,IDS)和虚拟专用网(Virtual Private Network,VPN)功能等。

它们能够帮助检测和防范网络攻击、黑客入侵等安全威胁。

二、透明代理服务器透明代理服务器(Transparent Proxy Server)是一种在网络通信中起到中间人角色的服务器。

在用户和目标服务器之间建立连接时,所有的请求和响应都需要经过透明代理服务器。

用户认为它们直接与目标服务器通信,而不知道自己实际上是在与代理服务器通信。

透明代理服务器通常用于网络缓存、访问控制、流量管理等用途。

它可以帮助优化网络通信,并提高网络性能。

同时,透明代理服务器还可以过滤和检测网络流量,防止恶意攻击、病毒传播和未经授权的访问。

设置和配置透明代理服务器通常需要以下几个步骤:1. 选择和安装合适的代理服务器软件。

常见的透明代理服务器软件有Squid、Nginx和Apache等。

Cisco 路由器防火墙配置命令及实例一、access-list 用于创建访问规则.(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] }【参数说明】normal 指定规则加入普通时间段.special 指定规则加入特殊时间段.listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则.listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则.permit 表明允许满足条件的报文通过.deny 表明禁止满足条件的报文通过.protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议.source-addr 为源地址.source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0.dest-addr 为目的地址.dest-mask 为目的地址通配位.operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口.port1 在协议类型为TCP或UDP时出现,可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值.port2 在协议类型为TCP或UDP且操作类型为range时出现;可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值.icmp-type[可选] 在协议为ICMP时出现,代表ICMP报文类型;可以是关键字所设定的预设值(如echo-reply)或者是0~255之间的一个数值.icmp-code在协议为ICMP且没有选择所设定的预设值时出现;代表ICMP码,是0~255之间的一个数值.log [可选] 表示如果报文符合条件,需要做日志.listnumber 为删除的规则序号,是1~199之间的一个数值.subitem[可选] 指定删除序号为listnumber的访问列表中规则的序号.【缺省情况】系统缺省不配置任何访问规则.【命令模式】全局配置模式【使用指南】同一个序号的规则可以看作一类规则;所定义的规则不仅可以用来在接口上过滤报文,也可以被如DDR等用来判断一个报文是否是感兴趣的报文,此时,permit与deny表示是感兴趣的还是不感兴趣的.使用协议域为IP的扩展访问列表来表示所有的IP协议.同一个序号之间的规则按照一定的原则进行排列和选择,这个顺序可以通过show access-list 命令看到.【举例】允许源地址为10.1.1.0 网络、目的地址为10.1.2.0网络的WWW访问,但不允许使用FTP.Quidway(config)#access-list 100 permit tcp 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255 eq www Quidway(config)#access-list 100 deny tcp 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255 eq ftp【相关命令】ip access-group二、clear access-list counters 清除访问列表规则的统计信息.clear access-list counters [ listnumber ]【参数说明】listnumber [可选] 要清除统计信息的规则的序号,如不指定,则清除所有的规则的统计信息.【缺省情况】任何时候都不清除统计信息.【命令模式】特权用户模式【使用指南】使用此命令来清除当前所用规则的统计信息,不指定规则编号则清除所有规则的统计信息.【举例】例1:清除当前所使用的序号为100的规则的统计信息.Quidway#clear access-list counters 100例2:清除当前所使用的所有规则的统计信息.Quidway#clear access-list counters【相关命令】access-list三、firewall 启用或禁止防火墙.firewall { enable | disable }【参数说明】enable 表示启用防火墙.disable 表示禁止防火墙.【缺省情况】系统缺省为禁止防火墙.【命令模式】全局配置模式【使用指南】使用此命令来启用或禁止防火墙,可以通过show firewall命令看到相应结果.如果采用了时间段包过滤,则在防火墙被关闭时也将被关闭;该命令控制防火墙的总开关.在使用firewalldisable 命令关闭防火墙时,防火墙本身的统计信息也将被清除.【举例】启用防火墙.Quidway(config)#firewall enable【相关命令】access-list,ip access-group四、firewall default 配置防火墙在没有相应的访问规则匹配时,缺省的过滤方式.firewall default { permit | deny }【参数说明】permit 表示缺省过滤属性设置为“允许”.deny 表示缺省过滤属性设置为“禁止”.【缺省情况】在防火墙开启的情况下,报文被缺省允许通过.【命令模式】全局配置模式【使用指南】当在接口应用的规则没有一个能够判断一个报文是否应该被允许还是禁止时,缺省的过滤属性将起作用;如果缺省过滤属性是“允许”,则报文可以通过,否则报文被丢弃.【举例】设置缺省过滤属性为“允许”.Quidway(config)#firewall default permit五、ip access-group 使用此命令将规则应用到接口上.使用此命令的no形式来删除相应的设置.ip access-group listnumber { in | out }[ no ] ip access-group listnumber { in | out }【参数说明】listnumber 为规则序号,是1~199之间的一个数值.in 表示规则用于过滤从接口收上来的报文.out 表示规则用于过滤从接口转发的报文.【缺省情况】没有规则应用于接口.【命令模式】接口配置模式.【使用指南】使用此命令来将规则应用到接口上;如果要过滤从接口收上来的报文,则使用in 关键字;如果要过滤从接口转发的报文,使用out 关键字.一个接口的一个方向上最多可以应用20类不同的规则;这些规则之间按照规则序号的大小进行排列,序号大的排在前面,也就是优先级高.对报文进行过滤时,将采用发现符合的规则即得出过滤结果的方法来加快过滤速度.所以,建议在配置规则时,尽量将对同一个网络配置的规则放在同一个序号的访问列表中;在同一个序号的访问列表中,规则之间的排列和选择顺序可以用show access-list命令来查看.【举例】将规则101应用于过滤从以太网口收上来的报文.Quidway(config-if-Ethernet0)#ip access-group 101 in【相关命令】access-list六、settr 设定或取消特殊时间段.settr begin-time end-timeno settr【参数说明】begin-time 为一个时间段的开始时间.end-time 为一个时间段的结束时间,应该大于开始时间.【缺省情况】系统缺省没有设置时间段,即认为全部为普通时间段.【命令模式】全局配置模式【使用指南】使用此命令来设置时间段;可以最多同时设置6个时间段,通过show timerange 命令可以看到所设置的时间.如果在已经使用了一个时间段的情况下改变时间段,则此修改将在一分钟左右生效(系统查询时间段的时间间隔).设置的时间应该是24小时制.如果要设置类似晚上9点到早上8点的时间段,可以设置成“settr 21:00 23:59 0:00 8:00”,因为所设置的时间段的两个端点属于时间段之内,故不会产生时间段内外的切换.另外这个设置也经过了2000问题的测试.【举例】例1:设置时间段为8:30 ~ 12:00,14:00 ~ 17:00.Quidway(config)#settr 8:30 12:00 14:00 17:00例2:设置时间段为晚上9点到早上8点.Quidway(config)#settr 21:00 23:59 0:00 8:0【相关命令】timerange,show timerange七、show access-list 显示包过滤规则及在接口上的应用.show access-list [ all | listnumber | interface interface-name ]【参数说明】all 表示所有的规则,包括普通时间段内及特殊时间段内的规则.listnumber 为显示当前所使用的规则中序号为listnumber的规则.interface 表示要显示在指定接口上应用的规则序号.interface-name 为接口的名称.【命令模式】特权用户模式【使用指南】使用此命令来显示所指定的规则,同时查看规则过滤报文的情况.每个规则都有一个相应的计数器,如果用此规则过滤了一个报文,则计数器加1;通过对计数器的观察可以看出所配置的规则中,哪些规则是比较有效,而哪些基本无效.可以通过带interface关键字的show access-list命令来查看某个接口应用规则的情况.【举例】例1:显示当前所使用的序号为100的规则.Quidway#show access-list 100Using normal packet-filtering access rules now.100 deny icmp 10.1.0.0 0.0.255.255 any host-redirect (3 matches,252 bytes -- rule 1)100 permit icmp 10.1.0.0 0.0.255.255 any echo (no matches -- rule 2)100 deny udp any any eq rip (no matches -- rule 3)例2:显示接口Serial0上应用规则的情况.Quidway#show access-list interface serial 0Serial0:access-list filtering In-bound packets : 120access-list filtering Out-bound packets: None【相关命令】access-list八、show firewall 显示防火墙状态.show firewall【命令模式】特权用户模式【使用指南】使用此命令来显示防火墙的状态,包括防火墙是否被启用,启用防火墙时是否采用了时间段包过滤及防火墙的一些统计信息.【举例】显示防火墙状态.Quidway#show firewallFirewall is enable, default filtering method is 'permit'.TimeRange packet-filtering enable.InBound packets: None;OutBound packets: 0 packets, 0 bytes, 0% permitted,0 packets, 0 bytes, 0% denied,2 packets, 104 bytes, 100% permitted defaultly,0 packets, 0 bytes, 100% denied defaultly.From 00:13:02 to 06:13:21: 0 packets, 0 bytes, permitted.【相关命令】firewall九、show isintr 显示当前时间是否在时间段之内.show isintr【命令模式】特权用户模式【使用指南】使用此命令来显示当前时间是否在时间段之内.【举例】显示当前时间是否在时间段之内.Quidway#show isintrIt is NOT in time ranges now.【相关命令】timerange,settr十、show timerange 显示时间段包过滤的信息.show timerange【命令模式】特权用户模式【使用指南】使用此命令来显示当前是否允许时间段包过滤及所设置的时间段.【举例】显示时间段包过滤的信息.Quidway#show timerangeTimeRange packet-filtering enable.beginning of time range:01:00 - 02:0003:00 - 04:00end of time range.【相关命令】timerange,settr十一、timerange 启用或禁止时间段包过滤功能.timerange { enable | disable }【参数说明】enable 表示启用时间段包过滤.disable 表示禁止采用时间段包过滤.【缺省情况】系统缺省为禁止时间段包过滤功能.【命令模式】全局配置模式【使用指南】使用此命令来启用或禁止时间段包过滤功能,可以通过show firewall命令看到,也可以通过show timerange命令看到配置结果.在时间段包过滤功能被启用后,系统将根据当前的时间和设置的时间段来确定使用时间段内(特殊)的规则还是时间段外(普通)的规则.系统查询时间段的精确度为1分钟.所设置的时间段的两个端点属于时间段之内.【举例】启用时间段包过滤功能.Quidway(config)#timerange enable【相关命令】settr,show timerangeCisco PIX防火墙配置(转载)硬件防火墙,是网络间的墙,防止非法侵入,过滤信息等,从结构上讲,简单地说是一种PC式的电脑主机加上闪存(Flash)和防火墙操作系统。

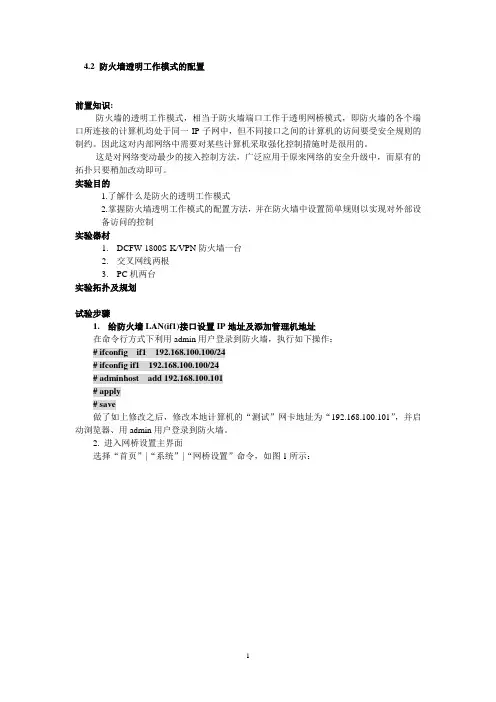

4.2 防火墙透明工作模式的配置前置知识:防火墙的透明工作模式,相当于防火墙端口工作于透明网桥模式,即防火墙的各个端口所连接的计算机均处于同一IP子网中,但不同接口之间的计算机的访问要受安全规则的制约。

因此这对内部网络中需要对某些计算机采取强化控制措施时是很用的。

这是对网络变动最少的接入控制方法,广泛应用于原来网络的安全升级中,而原有的拓扑只要稍加改动即可。

实验目的1.了解什么是防火的透明工作模式2.掌握防火墙透明工作模式的配置方法,并在防火墙中设置简单规则以实现对外部设备访问的控制实验器材1.DCFW-1800S-K/VPN防火墙一台2.交叉网线两根3.PC机两台实验拓扑及规划试验步骤1.给防火墙LAN(if1)接口设置IP地址及添加管理机地址在命令行方式下利用admin用户登录到防火墙,执行如下操作:# ifconfig if1 192.168.100.100/24# ifconfig if1 192.168.100.100/24# adminhost add 192.168.100.101# apply# save做了如上修改之后,修改本地计算机的“测试”网卡地址为“192.168.100.101”,并启动浏览器、用admin用户登录到防火墙。

2. 进入网桥设置主界面选择“首页”|“系统”|“网桥设置”命令,如图1所示:图1 网桥设置界面3.启用网桥单击图1中“网桥设备”中的“bridge0”右边的“修改”按钮,进入如图2所示的界面,选中“修改网桥设置”选项卡,随后选中“启用”复选框,以启用网桥。

图2 启用网桥设置4.向网桥中添加接口选中“网桥bridege0接口设置”选项卡,如图3所示。

图3启用网桥设置单击“新增”按钮,将if0和if1接口加入bridge0,完成后的界面如图4所示。

图4 向bridge0中加入接口而后选“修改网桥设置”选项卡,回到图25所示界面,单击“确定”按钮,回到主界面,如图5所示,为使设置生效,依次单击“应用”和“保存”按钮。

Cisco Catalyst 6509交换机FWSM防火墙模块测试报告我们以往接触比较多的防火墙大都是独立的设备产品,抑或是和路由器集成在一起的模块,这种防火墙往往是位于网关位置,担当了内外网之间的防护线职能。

而思科系统公司充分利用自己对网络的理解,以一种不同的理念和思路把安全贯彻到了网络上的每一个角落。

当我们《网络世界》评测实验室拿到插入FWSM防火墙模块的被测设备Catalyst 6509交换机时,更是深刻地体会到了Cisco这种独特的视角。

集成:改动防火墙角色从外观上看,不同于以往的防火墙,FWSM防火墙模块本身并不带有所有端口,能插在Catalyst 6509交换机所有一个交换槽位中,交换机的所有端口都能够充当防火墙端口,一个FWSM模块能服务于交换机所有端口,在网络基础设施之中集成状态防火墙安全特性。

由于70%的安全问题来自企业网络内部,因此企业网络的安全不仅在周边,防止未经授权的用户进入企业网络的子网和VLAN是我们一直忽视的问题,也正是6509交换机加上FWSM防火墙模块要完成的职责。

Catalyst 6509作为企业的汇聚或核心交换机,往往要为企业的不同部门划分子网和VLAN,FWSM模块的加入为不同部门之间搭建了坚实的屏障。

和传统防火墙的体系结构不同,FWSM内部体系主要由一个双Intel PIII处理器和3个IBM网络处理器及相应的ASIC芯片组成。

其中两个网络处理器各有三条千兆线路连接到6509的背板上。

FWSM使用的是Cisco PIX操作系统这一实时、牢固的嵌入式操作系统,采用基于ASA(自适应安全算法)的核心实现机制,继承了思科PIX防火墙性能和功能方面的既有优势。

对于已购买了Catalyst 6509交换机的用户来说,他们不必对原有产品进行更换,就能通过独立购买FWSM 模块,获得这种防火墙特性,在简化网络结构的同时,真正实现对用户的投资保护。

功能:细致到每一处从FWSM防火墙模块的管理和易用性来看,对于那些非常熟悉Cisco IOS命令行的工程师来说,通过Console或Telnet进行设置非常容易上手,而对于笔者这种对Cisco 命令仅略通一二的人来说,最佳的管理和设置方式莫过于用Web进行管理,Web管理其实是调用了用来管理PIX防火墙的PIX Device Manager(PDM)2.1(1)工具,非常直观地帮助用户进行规则设置、管理和状态监视。

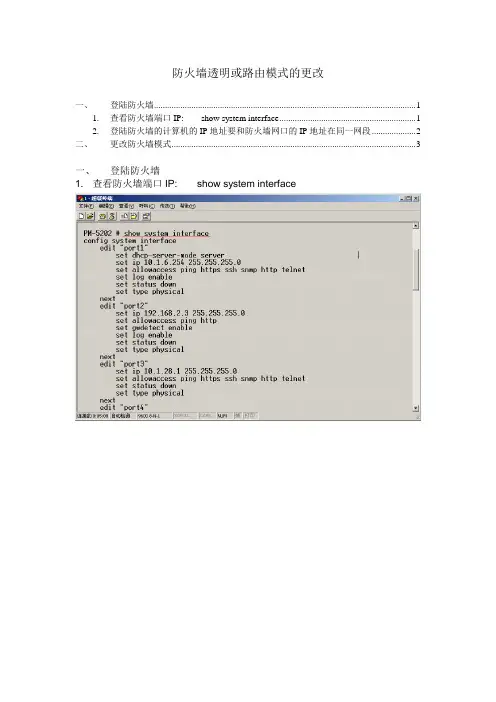

防火墙透明或路由模式的更改

一、登陆防火墙 (1)

1. 查看防火墙端口IP: show system interface (1)

2. 登陆防火墙的计算机的IP地址要和防火墙网口的IP地址在同一网段 (2)

二、更改防火墙模式 (3)

一、登陆防火墙

1. 查看防火墙端口IP: show system interface

2. 登陆防火墙的计算机的IP地址要和防火墙网口的IP地址在同一网段例:防火墙网口的IP地址为:192.168.30.1

计算机的IP地址可设为:192.168.30.100

登陆防火墙在IE里输入:https://192.168.30.1

用户名:administrator

密码:administrator

二、更改防火墙模式

Transparent为透明模式

注:UTM目前只支持透明和路由模式,不支持混合模式

UTM的透明模式为纯透明模式,不能做NA T,不做路由

切换到透明模式后,防火墙将恢复出厂配置,重启

防火墙的默认管理地址更改为:10.10.10.1/24,管理主机ip配置为同一网段即可。

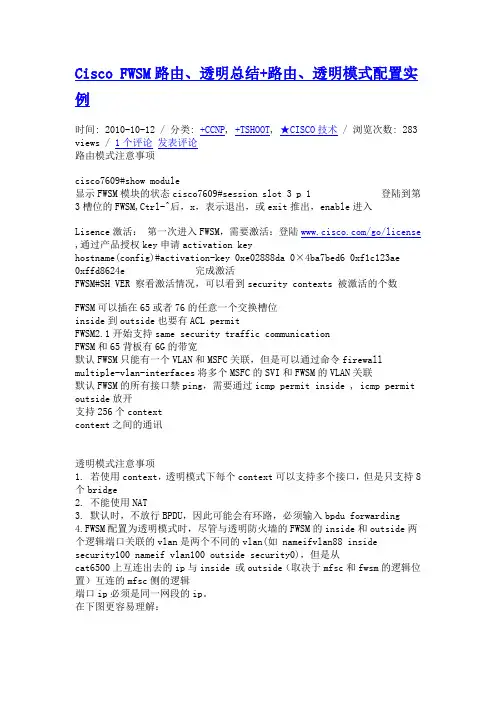

Cisco FWSM路由、透明总结+路由、透明模式配置实例时间: 2010-10-12 / 分类: +CCNP, +TSHOOT, ★CISCO技术 / 浏览次数: 283 views / 1个评论发表评论路由模式注意事项cisco7609#show module显示FWSM模块的状态cisco7609#session slot 3 p 1 登陆到第3槽位的FWSM,Ctrl-^后,x,表示退出,或exit推出,enable进入Lisence激活:第一次进入FWSM,需要激活:登陆/go/license ,通过产品授权key申请activation keyhostname(config)#activation-key 0xe02888da 0×4ba7bed6 0xf1c123ae0xffd8624e 完成激活FWSM#SH VER 察看激活情况,可以看到security contexts 被激活的个数FWSM可以插在65或者76的任意一个交换槽位inside到outside也要有ACL permitFWSM2.1开始支持same security traffic communicationFWSM和65背板有6G的带宽默认FWSM只能有一个VLAN和MSFC关联,但是可以通过命令firewall multiple-vlan-interfaces将多个MSFC的SVI和FWSM的VLAN关联默认FWSM的所有接口禁ping,需要通过icmp permit inside , icmp permit outside放开支持256个contextcontext之间的通讯透明模式注意事项1. 若使用context,透明模式下每个context可以支持多个接口,但是只支持8个bridge2. 不能使用NAT3. 默认时,不放行BPDU,因此可能会有环路,必须输入bpdu forwarding4.FWSM配置为透明模式时,尽管与透明防火墙的FWSM的inside和outside两个逻辑端口关联的vlan是两个不同的vlan(如 nameifvlan88 insidesecurity100 nameif vlan100 outside security0),但是从cat6500上互连出去的ip与inside 或outside(取决于mfsc和fwsm的逻辑位置)互连的mfsc侧的逻辑端口ip必须是同一网段的ip。

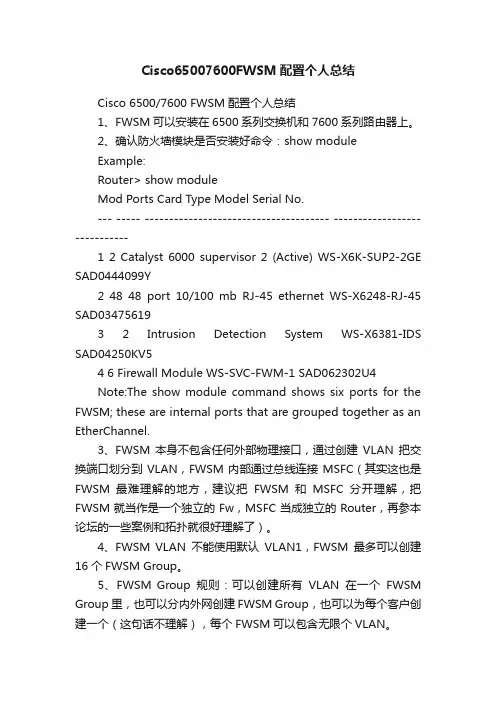

Cisco65007600FWSM配置个人总结Cisco 6500/7600 FWSM配置个人总结1、FWSM可以安装在6500系列交换机和7600系列路由器上。

2、确认防火墙模块是否安装好命令:show moduleExample:Router> show moduleMod Ports Card Type Model Serial No.--- ----- -------------------------------------- ------------------ -----------1 2 Catalyst 6000 supervisor 2 (Active) WS-X6K-SUP2-2GE SAD0444099Y2 48 48 port 10/100 mb RJ-45 ethernet WS-X6248-RJ-45 SAD034756193 2 Intrusion Detection System WS-X6381-IDS SAD04250KV54 6 Firewall Module WS-SVC-FWM-1 SAD062302U4Note:The show module command shows six ports for the FWSM; these are internal ports that are grouped together as an EtherChannel.3、FWSM本身不包含任何外部物理接口,通过创建VLAN把交换端口划分到VLAN,FWSM内部通过总线连接MSFC(其实这也是FWSM最难理解的地方,建议把FWSM和MSFC分开理解,把FWSM就当作是一个独立的Fw,MSFC当成独立的Router,再参本论坛的一些案例和拓扑就很好理解了)。

4、FWSM VLAN不能使用默认VLAN1,FWSM最多可以创建16个FWSM Group。

5、FWSM Group规则:可以创建所有VLAN在一个FWSM Group里,也可以分内外网创建FWSM Group,也可以为每个客户创建一个(这句话不理解),每个FWSM可以包含无限个VLAN。

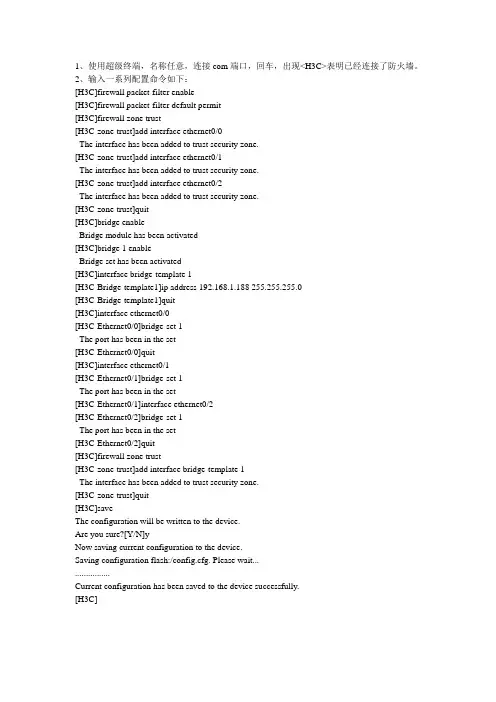

1、使用超级终端,名称任意,连接com端口,回车,出现<H3C>表明已经连接了防火墙。

2、输入一系列配置命令如下:[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit[H3C]firewall zone trust[H3C-zone-trust]add interface ethernet0/0The interface has been added to trust security zone.[H3C-zone-trust]add interface ethernet0/1The interface has been added to trust security zone.[H3C-zone-trust]add interface ethernet0/2The interface has been added to trust security zone.[H3C-zone-trust]quit[H3C]bridge enableBridge module has been activated[H3C]bridge 1 enableBridge set has been activated[H3C]interface bridge-template 1[H3C-Bridge-template1]ip address 192.168.1.188 255.255.255.0[H3C-Bridge-template1]quit[H3C]interface ethernet0/0[H3C-Ethernet0/0]bridge-set 1The port has been in the set[H3C-Ethernet0/0]quit[H3C]interface ethernet0/1[H3C-Ethernet0/1]bridge-set 1The port has been in the set[H3C-Ethernet0/1]interface ethernet0/2[H3C-Ethernet0/2]bridge-set 1The port has been in the set[H3C-Ethernet0/2]quit[H3C]firewall zone trust[H3C-zone-trust]add interface bridge-template 1The interface has been added to trust security zone.[H3C-zone-trust]quit[H3C]saveThe configuration will be written to the device.Are you sure?[Y/N]yNow saving current configuration to the device.Saving configuration flash:/config.cfg. Please wait...................Current configuration has been saved to the device successfully.[H3C]3、进入WEB页面配置IP地址:192.168.1.122 子网掩码:255.255.255.0IE地址栏:http:// 192.168.1.185(省调项目)188(SIS网的防火墙)用户名:Admin 密码:Admin我们在web页面配置下,没有什么重要的配置,只是要勾选下所有的攻击类型。

FWSM防火墙配置手册一、配置基础 (2)1.1 用户接口 (2)1.2 防火墙许可介绍 (2)1.3 初始配置 (3)二、配置连接性 (3)2.1 配置接口 (3)2.2 配置路由 (4)2.3 DHCP (4)三、防火墙的管理 (5)3.1 使用Security Context建立虚拟防火墙 (5)3.2 管理Flash文件系统 (6)3.3 管理配置文件 (6)3.4 管理管理会话 (6)3.5 系统重启和崩溃 (7)四、用户管理 (7)4.1 一般用户管理 (7)4.2 本地数据库管理用户 (7)4.3 使用AAA服务器来管理用户 (8)4.4 配置AAA管理用户 (8)五、防火墙的访问控制 (8)5.1 防火墙的透明模式 (8)5.2 防火墙的路由模式和地址翻译 (10)5.3 使用ACL进行访问控制 (11)六、配置Failover增加可用性 (13)6.1 配置Failover (13)6.2 管理Failover (14)七、日志管理 (14)7.1 时钟管理 (14)7.2 日志配置 (14)八、防火墙工作状态验证 (16)8.1 防火墙健康检查 (16)8.2 验证防火墙的连接性 (16)九、FWSM配置实例: (18)一、配置基础1.1用户接口Catalyst6500的FWSM没有物理接口接入,通过下面CLI命令进入:Switch# session slot (slot number) processor 1 (FWSM所在slot号)用户模式:Firewall> 为用户模式,输入enable进入特权模式Firewall#。

特权模式下可以进入配置模式,通过exit,ctrl-z退回上级模式。

配置特性:在原有命令前加no可以取消该命令。

Show running-config 或者 write terminal显示当前配置,Show running-config all显示所有配置,包含缺省配置。

Cisco FWSM防火墙透明模式配置例子透明模式配置例子以下内容需要回复才能看到hostname Farscapepassword passw0rdenable password chr1cht0ninterface vlan 4interface vlan 5interface vlan 6interface vlan 7interface vlan 150interface vlan 151interface vlan 152interface vlan 153admin-context admincontext adminallocate-interface vlan150allocate-interface vlan4config-url disk://admin.cfgmember defaultcontext customerAdescription This is the context for customer A allocate-interface vlan151allocate-interface vlan5config-url disk://contexta.cfgmember goldcontext customerBdescription This is the context for customer B allocate-interface vlan152allocate-interface vlan6config-url disk://contextb.cfgmember silvercontext customerCdescription This is the context for customer Callocate-interface vlan153allocate-interface vlan7config-url disk://contextc.cfgmember bronzeChangeto context adminfirewall transparentpasswd secret1969enable password h1andl0interface vlan 150nameif outsidesecurity-level 0bridge-group 1interface vlan 4nameif insidesecurity-level 100bridge-group 1interface bvi 1ip address 10.1.1.1 255.255.255.0route outside 0 0 10.1.1.2 1ssh 10.1.1.75 255.255.255.255 insidearp outside 10.1.1.2 0009.7cbe.2100arp inside 10.1.1.3 0009.7cbe.1000arp-inspection inside enable floodarp-inspection outside enable floodaccess-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outsideChangeto context afirewall transparentpasswd hell0!enable password enter55interface vlan 151nameif outsidesecurity-level 0bridge-group 45interface vlan 5nameif insidesecurity-level 100bridge-group 45interface bvi 45ip address 10.1.2.1 255.255.255.0route outside 0 0 10.1.2.2 1access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outsideChangeto context bfirewall transparentpasswd tenac10usenable password defen$einterface vlan 152nameif outsidesecurity-level 0bridge-group 1interface vlan 6nameif insidesecurity-level 100bridge-group 1interface bvi 1ip address 10.1.3.1 255.255.255.0route outside 0 0 10.1.3.2 1access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outsideChangeto context cfirewall transparentpasswd fl0werenable password treeh0u$einterface vlan 153nameif outsidesecurity-level 0bridge-group 100interface vlan 7nameif insidesecurity-level 100bridge-group 100interface bvi 100ip address 10.1.4.1 255.255.255.0route outside 0 0 10.1.4.2 1access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outside。

第一篇:实验8 防火墙透明模式配置实验八防火墙透明模式配置适用于河南中医学院信息技术学院网络安全实验室一、实验目的1、了解什么是透明模式;2、了解如何配置防火墙的透明模式;二、应用环境透明模式相当于防火墙工作于透明网桥模式。

防火墙进行防范的各个区域均位于同一网段。

在实际应用网络中,这是对网络变动最少的介入方法,广泛用于大量原有网络的安全升级中。

三、实验设备(1) 防火墙设备1台(2) Console线1条(3) 网络线2条(4) PC机3台四、实验拓扑五、实验步骤第一步:搭建WebUI配置环境除使用CLI 进行配置以外,神州数码安全网关还提供WebUI 界面,使用户能够更简便与直观地对设备进行管理与配置。

安全网关的ethernet0/0 接口配有默认IP 地址192.168.1.1/24,并且该接口的各种管理功能均为开启状态。

初次使用安全网关时,用户可以通过该接口访问安全网关的WebUI 页面。

请按照以下步骤搭建WebUI 配置环境:1. 将管理PC 的IP 地址设置为与192.168.1.1/24 同网段的IP 地址,并且用网线将管理PC与安全网关的ethernet0/0 接口进行连接。

2. 在管理PC 的Web 浏览器中访问地址http://192.168.1.1 并按回车键。

出现登录页面如下图所示:3.输入管理员的名称和密码。

DCFW-1800系列安全网关提供的默认管理员名称和密码均为“admin”。

4.从下拉菜单选择Web页面语言环境,或。

5.点击『登录』按钮进入安全网关的主页。

DCFW-1800系列安全网关的主页如图第二步:接口配置1. 将eth0/1接口加入二层安全域l2-trust。

2. 将eth0/2接口设置成二层安全域l2-untrust。

如下图所示配置好以后如下图所示第三步:添加对象定义地址对象定义网段A (172.16.2.11 –172.16.2.12) 定义网段B (1172.16.2.13 –172.16.2.14) 如下图所示添加第一个网段,如下图添加第二个网段,如下图自定义规则,如下图所示自定义添加的规则,点击确定后即可使用。

Cisco FWSM 模块简明配置实例实验环境:IOS版本:12.2i防火墙模块操作系统版本:3.1防火墙模块模式:路由模式和透明模式网络拓扑图:我们把vlan 7 和vlan 9 分别作为内部和外部接口,而vlan 8作为DMZ接口。

我们通过vlan 5 与交换机连接步骤1.把VLAN划分到防火墙模块中7609(config)#firewall vlan-group 1 7-9 /*把vlan7-9划分到vlan-group 1中7609(config)#firewall module 3 vlan-group /*把 vlan-group 1 划分到 module 3中(即防火墙模块,有可能有2块)步骤2.把SVI口划分到交换机中,如果相应的vlan需要路由的话,如果不需要路由则不需要.7609(config)#inter vlan7609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*这样就可以以把vlan 7的流量路由到其他VLAN中了。

步骤3.登陆到防火墙模块7609#session slot 3 processor 1 /* 3代表防火墙模块步骤4.选择单context或者多context模式FWSW(config)#mode single /* 这里我选择单context模式,不管单模式还是多模式,配置文件都需要指定,但是后面的配置实例在单模式下是不需要指定的。

步骤5.配置context/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论步骤6.在context模式和系统模式下切换/* 我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论FWSW配置路由模式时:步骤7.配置路由或者透明模式FWSW(config)#no firewall transparent /* 默认就是路由模式,所以在这里不需要修改/步骤8.在路由模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#ip addr 10.1.3.1 255.255.255.0FWSW(config-if)#nameif insideFWSW(config-if)#security-levelFWSW(config)#inter vlan 8FWSW(config-if)#ip addr 192.168.1.1 255.255.255.0FWSW(config-if)#nameif DMZFWSW(config-if)#security-level 50FWSW(config)#inter vlan 9FWSW(config-if)#ip addr 202.95.15.26 255.255.255.252FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0步骤9.配置路由FWSW(config)#route 0 0 202.95.15.25FWSW(config)#route 10.1.1.0 10.1.3.2FWSW(config)#route 10.1.2.0 10.1.3.2步骤10.配置NAT#FWSW(config)#access-list to_internet permit ip 10.1.1.0 255.255.255.0 any FWSW(config)#access-list to_internet permit ip 10.1.2.0 255.255.255.0 any FWSW(config)#nat (inside) 1 access-list to_internetFWSW(config)#global (outside) 1 interface0FWSW(config)#static (inside,outside) tcp 202.95.15.26 80 192.168.1.2 80access-list webserver permit tcp any 202.95.15.26 80access-group webserver in interface outside交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.07609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 10.1.3.2 255.255.255.0 /*把SVI划到MSFC中,这样就可以就可以路由VLAN之间的流量了7609(config)#ip route 0.0.0.0 0.0.0.0 10.1.3.1FWSW配置透明模式时:步骤7.配置路由或者透明模式FWSW(config)#firewall transparent步骤8.在透明模式下配置接口FWSW(config)#inter vlan 7FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif insideFWSW(config-if)#security-level 100FWSW(config)#inter bvi 10FWSW(config)#inter vlan 9FWSW(config-if)#bridge-group 10FWSW(config-if)#nameif outsideFWSW(config-if)#security-level 0FWSW(config)#inter bvi 10 /*前面定义的组FWSW(config-if)#ip addr 202.15.25.2 255.255.255.0 /*管理IP地址注意:在定义group的IP地址时候不要把子网划分少于3个IP地址,因为默认防火墙会过滤这个第一个和最后一个IP地址的.步骤9.配置路由/*假设对端ip地址是202.15.25.1 group ip为202.15.25.2 MSFC对应IP202.15.25.3 FWSW(config)#route 0 0 202.95.15.1/*一般不需要访问外部网络FWSW(config)#route 10.1.1.0 202.95.15.3 FWSW(config)#route 10.1.2.0 202.95.15.3 步骤10.放行相应的流量交换机配置:7609(config)#inter vlan 57609(config-if)#ip addr 10.1.2.1 255.255.255.023IR7609(config)#inter vlan 67609(config-if)#ip addr 10.1.1.1 255.255.255.07609(config)#inter vlan 77609(config-if)#ip addr 202.95.15.3 255.255.255.07609(config)#ip route 0.0.0.0 0.0.0.0 202.95.15.1gabby网友的FWSM配置注意点以及心得:1、FWSM与pix和ASA不同,默认FWSM不允许ping虚拟防火墙的任何端口,若想让ping,需要必须在端口上打开(icmp permit any inside/outside);PS:本人吃过大亏,升级OS时死活ping不同FTP SERVER,搞了好久才发现FWSM有这特性,汗!!!2、FWSM与pix和ASA的另一个不同是:默认FWSM不允许从安全级别高的端口到安全级别底网络的访问,除非用acl明确允许(从安全级别高到安全级别底方向的访问也需要写acl并应用到高安全级别端口上明确允许,才能访问);而pix和asa默认是允许许从安全级别高的端口到安全级别底网络的访问,并不需要写acl应用到高安全级别端口明确允许;注意!!!在same-security permit打开的情况下,ASA默认允许同一安全等级访问,而不需要ACL放行3,7.0和FWSM,ACL可以写OUT方向了,6.3不可以4.7.0和FWSM允许同一安全等级的接口之间互相访问,可以通过same-security-traffic permit inter-interface解决.6.3不可以5,FWSM默认只支持两个security context(不包括 admin context)。

Cisco FWSM防火墙透明模式配置例子

透明模式配置例子

以下内容需要回复才能看到

hostname Farscape

password passw0rd

enable password chr1cht0n

interface vlan 4

interface vlan 5

interface vlan 6

interface vlan 7

interface vlan 150

interface vlan 151

interface vlan 152

interface vlan 153

admin-context admin

context admin

allocate-interface vlan150

allocate-interface vlan4

config-url disk://admin.cfg

member default

context customerA

description This is the context for customer A allocate-interface vlan151

allocate-interface vlan5

config-url disk://contexta.cfg

member gold

context customerB

description This is the context for customer B allocate-interface vlan152

allocate-interface vlan6

config-url disk://contextb.cfg

member silver

context customerC

description This is the context for customer C

allocate-interface vlan153

allocate-interface vlan7

config-url disk://contextc.cfg

member bronze

Changeto context admin

firewall transparent

passwd secret1969

enable password h1andl0

interface vlan 150

nameif outside

security-level 0

bridge-group 1

interface vlan 4

nameif inside

security-level 100

bridge-group 1

interface bvi 1

ip address 10.1.1.1 255.255.255.0

route outside 0 0 10.1.1.2 1

ssh 10.1.1.75 255.255.255.255 inside

arp outside 10.1.1.2 0009.7cbe.2100

arp inside 10.1.1.3 0009.7cbe.1000

arp-inspection inside enable flood

arp-inspection outside enable flood

access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any any

access-group INTERNET in interface inside

access-list RETURN remark -Allows OSPF back

access-list RETURN extended permit 89 any any

access-list RETURN remark -Allows DHCP back

access-list RETURN extended permit udp any any eq 68

access-group RETURN in interface outside

Changeto context a

firewall transparent

passwd hell0!

enable password enter55

interface vlan 151

nameif outside

security-level 0

bridge-group 45

interface vlan 5

nameif inside

security-level 100

bridge-group 45

interface bvi 45

ip address 10.1.2.1 255.255.255.0

route outside 0 0 10.1.2.2 1

access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any any

access-group INTERNET in interface inside

access-list RETURN remark -Allows OSPF back

access-list RETURN extended permit 89 any any

access-list RETURN remark -Allows DHCP back

access-list RETURN extended permit udp any any eq 68

access-group RETURN in interface outside

Changeto context b

firewall transparent

passwd tenac10us

enable password defen$e

interface vlan 152

nameif outside

security-level 0

bridge-group 1

interface vlan 6

nameif inside

security-level 100

bridge-group 1

interface bvi 1

ip address 10.1.3.1 255.255.255.0

route outside 0 0 10.1.3.2 1

access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any any

access-group INTERNET in interface inside

access-list RETURN remark -Allows OSPF back

access-list RETURN extended permit 89 any any

access-list RETURN remark -Allows DHCP back

access-list RETURN extended permit udp any any eq 68

access-group RETURN in interface outside

Changeto context c

firewall transparent

passwd fl0wer

enable password treeh0u$e

interface vlan 153

nameif outside

security-level 0

bridge-group 100

interface vlan 7

nameif inside

security-level 100

bridge-group 100

interface bvi 100

ip address 10.1.4.1 255.255.255.0

route outside 0 0 10.1.4.2 1

access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any any

access-group INTERNET in interface inside

access-list RETURN remark -Allows OSPF back

access-list RETURN extended permit 89 any any

access-list RETURN remark -Allows DHCP back

access-list RETURN extended permit udp any any eq 68

access-group RETURN in interface outside。