如何把你的http访问的页面转换成SSL支持的https访问

- 格式:doc

- 大小:320.00 KB

- 文档页数:6

⽹页是http的,但是添加受信任⽹页的时候⼜要求https,怎么办?概念

1. http就是我们平时浏览⽹页时候使⽤的⼀种协议,他传输的数据都是未加密的,也就是明

⽂的,因此使⽤http协议传输隐私信息⾮常不安全;

2. https是在http的基础上加⼊了ssl协议,依靠证书来验证服务器的⾝份,为浏览器和服务器

之间的通信加密。

区别

https需要CA申请证书,⼀般免费证书很少,需要交费;

http是超⽂本传输协议,信息是明⽂传输,https则是具有安全性的ssl加密传输协议;

http和https使⽤的是完全不同的连接⽅式,⽤的端⼝也不⼀样,前者是80,后者是443端⼝;

http连接很简单,是⽆状态的,https协议是由ssl+http协议构建的可进⾏加密传输,⾝份认证的

⽹络协议,⽐http跟安全。

解决办法

打开IE浏览器--Internet选项,如下图

然后出现下图

依次把想要的⽹页添加进去,切记,去掉“对该区域中的所有站点要求服务器验证”的√,点击关

闭即可。

这样就解决问题,但是对该⽹站的浏览安全性就没有了,对于不明⽩的⽹站,不要随便添加。

(HTTPS原理)HTTP到HTTPS的迁移步骤和注意事项HTTPS原理: HTTP到HTTPS的迁移步骤和注意事项在互联网的发展进程中,网站安全性越来越得到重视。

为了保护用户的隐私信息和防止黑客攻击,将网站从HTTP协议迁移到HTTPS协议变得尤为重要。

本文将介绍HTTP到HTTPS的迁移步骤,并提供一些注意事项。

一、什么是HTTPS?HTTPS(HyperText Transfer Protocol Secure)是一种通过计算机网络进行安全通信的协议。

与HTTP相比,HTTPS通过SSL(Secure Sockets Layer)或TLS(Transport Layer Security)协议对通信进行加密,确保数据传输过程中的安全性和完整性。

二、为何要迁移到HTTPS?1. 数据安全性:HTTPS采用公钥加密技术,可以对数据进行加密和解密,保护用户的隐私信息免受黑客攻击。

2. 信任度提升:HTTPS使用数字证书,可以验证网站的身份和可信度,增强网站的信任度。

3. 搜索引擎优化:搜索引擎(如谷歌)已宣布将对HTTPS网站给予更高的排名,有助于提升网站的搜索可见性和流量。

三、HTTP到HTTPS的迁移步骤1. 获取SSL证书:迁移到HTTPS首先需要获得SSL证书,可以通过购买或申请免费的证书。

常见的SSL证书提供商有Let's Encrypt、Symantec等。

2. 安装SSL证书:将获得的SSL证书安装到网站服务器上。

这一步骤的具体操作方式会根据所使用的服务器(如Apache、Nginx等)而有所不同。

3. 更新网站链接和资源引用:将网站上的所有HTTP链接和资源引用(如图片、CSS、JavaScript等)更改为HTTPS链接。

这一步需要彻底检查网站的所有页面,确保所有链接都正确更新。

4. 301重定向:为了确保所有HTTP请求都被重定向至HTTPS,需要在网站服务器上进行301重定向设置。

she强制http跳转https页面简介https在现在网络中是公认的安全的访问方式,但是在访问的过程中很多站点是没有强制https访问的,这样会导致有些客户可以通过http访问,从而对服务器造成一些不安全因素。

下文将介绍几种强制https访问的方法。

一,wordpress中设置https强制访问。

默认登录wordpress的后台是使用http协议,这协议是明文发送的。

这可能会导致你的用户和密码被窃听。

如果使用ssl登录,这种情况则可以避免。

下面是设置方法。

1、设置wp-config.php/* That's all, stop editing! Happy blogging. */...require_once(ABSPATH . 'wp-settings.php');2、在上面的代码之前加上如下代码:define('FORCE_SSL_LOGIN', true);define('FORCE_SSL_ADMIN', true);define(‘FORCE_SSL_LOGIN’, true);#是启用登录时使用ssldefine(‘FORCE_SSL_ADMIN’, true);#后台管理也使用ssl如果担心后台使用ssl影响速度,可以不用。

但还是建议使用,因为这将有可能cookie 被劫持导致黑客伪造cookie登录后台。

wordpress只需要几步设定就可以启用强制使用HTTPS登入后端管理界面首先到wp-config.php中找到下面这段:if ( !defined(‘ABSPATH’) )define(‘ABSPATH’, dirname(__FILE__) . ‘/’);找到它以后,請在它上面加入下列此行:define(‘FORCE_SSL_LOGIN’, true);接下來请在VHOST上设定好SSL的相关设置..这里就不再叙述了以下附上nginx上如何使用vhost并且自动rewrite url跳转到https管理页面的设定值:请在rewrite rule上面加入rewrite ^.*/wp-admin(.*)https://wp.littlecho.tw/wp-admin$1 last; 即可例如下:location / {try_files $uri $uri/ /index.php;rewrite ^.*/wp-admin(.*) https://wp.littlecho.tw/wp-admin$1 last;}设定完毕后当输入http://xxxx.domain.tld/wp-admin时就会自动跳转了。

HTTP协议转换成HTTPS协议协议名称:HTTP协议转换成HTTPS协议协议1. 背景和目的:HTTP(超文本传输协议)是一种用于在Web浏览器和Web服务器之间传输数据的协议。

然而,由于HTTP协议的不安全性,容易被黑客攻击和窃听用户的敏感信息。

为了保护用户数据的安全,HTTPS(安全超文本传输协议)应运而生。

本协议的目的是规范将现有的HTTP协议转换成更安全的HTTPS协议的过程和要求。

2. 协议内容:2.1. 服务器准备:2.1.1. 服务器必须获得有效的SSL/TLS证书,以确保HTTPS连接的安全性。

2.1.2. 服务器必须配置支持HTTPS的网络服务(如Apache、Nginx等)。

2.2. 证书验证:2.2.1. 客户端在与服务器建立连接时,会收到服务器的证书。

客户端必须验证证书的合法性,以确保服务器的身份和证书的有效性。

2.2.2. 客户端可以通过与受信任的证书颁发机构(CA)进行证书验证,或者通过验证证书中的数字签名来验证证书的有效性。

2.3. 协议转换:2.3.1. 当客户端与服务器建立连接后,客户端必须发送一个HTTP请求,请求服务器将连接转换为HTTPS协议。

2.3.2. 服务器在收到请求后,会发送一个HTTP 301或302响应,将客户端重定向到HTTPS连接。

2.3.3. 客户端收到重定向响应后,必须重新发起一个HTTPS请求,以建立安全的连接。

2.4. 安全性检查:2.4.1. 客户端和服务器之间的数据传输必须通过SSL/TLS加密。

2.4.2. 服务器必须支持强大的加密算法,如AES(高级加密标准)。

2.4.3. 服务器必须配置适当的加密套件和密钥长度,以提供足够的安全性。

2.5. 证书更新:2.5.1. 服务器必须定期更新SSL/TLS证书,以确保证书的有效性和安全性。

2.5.2. 服务器可以使用自动化工具来更新证书,如Let's Encrypt等。

2.6. 强制HTTPS:2.6.1. 服务器可以配置强制将所有HTTP请求重定向到HTTPS连接,以确保所有数据都通过安全的连接传输。

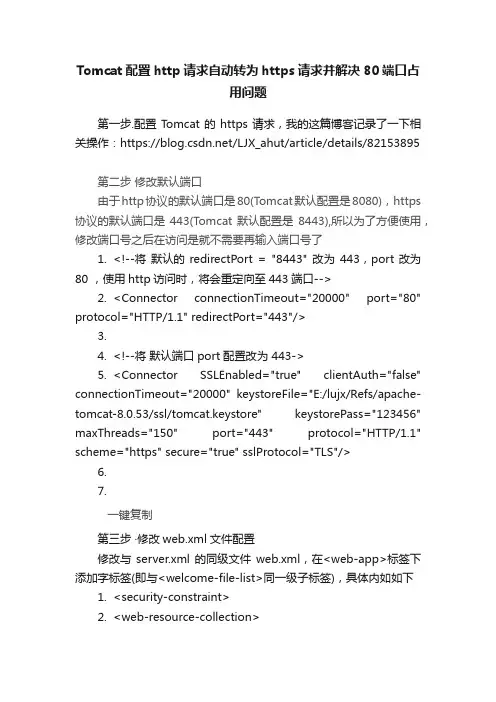

Tomcat配置http请求自动转为https请求并解决80端口占用问题第一步.配置T omcat的https请求,我的这篇博客记录了一下相关操作:https:///LJX_ahut/article/details/82153895第二步修改默认端口由于http协议的默认端口是80(Tomcat默认配置是8080),https 协议的默认端口是443(Tomcat默认配置是8443),所以为了方便使用,修改端口号之后在访问是就不需要再输入端口号了1.<!--将默认的redirectPort = "8443" 改为443,port改为80 ,使用http访问时,将会重定向至443端口-->2.<Connector connectionTimeout="20000" port="80" protocol="HTTP/1.1" redirectPort="443"/>3.4.<!--将默认端口port配置改为 443->5.<Connector SSLEnabled="true" clientAuth="false" connectionTimeout="20000" keystoreFile="E:/lujx/Refs/apache-tomcat-8.0.53/ssl/tomcat.keystore" keystorePass="123456" maxThreads="150" port="443" protocol="HTTP/1.1" scheme="https" secure="true" sslProtocol="TLS"/>6.7.一键复制第三步·修改web.xml文件配置修改与server.xml的同级文件web.xml,在<web-app>标签下添加字标签(即与<welcome-file-list>同一级子标签),具体内如如下1.<security-constraint>2.<web-resource-collection>3.<web-resource-name>SSL</web-resource-name>4.<url-pattern>/*</url-pattern>5.</web-resource-collection>6.<user-data-constraint>7.<transport-guarantee>CONFIDENTIAL</transport-guarantee>8.</user-data-constraint>9.</security-constraint>一键复制可能遇到的问题:1.Tomcat 启动失败,错误信息是80端口被占用解决方法:a.首先排除多个tomcat容器使用同一个端口的错误,若是需要同时使用多个tomcat,则将每个tomcat配置不同的端口号b.其他非系统进程的端口占用,win+r组合键,键入cmd进入dos界面,输入命令 netstat -ano 查看系统进程信息,找到占用该端口的进程的pid,使用命令taskkill -f -pid 进程PID 杀掉进程后重启tomcat即可c.系统进程占用端口同样的dos命令,找到一个占用80端口的系统进程,但是在dos 界面中没有权限关闭该进程,如下图所示经过一番查询,得知,该进程服务名为World Wild Web Publishing Service ,出于谨慎的态度多方查阅资料,该进程除非电脑要作为一个站点的发布,否则可以关闭,并且设置属性为禁用,如图所示。

宝塔更换ssl证书更换SSL证书是保证网站安全的重要步骤之一。

下面我将从多个角度全面回答你关于宝塔更换SSL证书的问题。

首先,宝塔面板提供了简单易用的界面来管理SSL证书。

你可以按照以下步骤来更换SSL证书:1. 登录宝塔面板,进入网站管理页面。

2. 找到需要更换证书的网站,点击“设置”按钮。

3. 在左侧菜单中选择“SSL”选项。

4. 在SSL页面中,你可以看到当前网站所使用的证书信息。

点击“更换证书”按钮。

5. 在弹出的对话框中,你可以选择上传新证书文件或粘贴证书内容。

确保新证书的格式正确。

6. 点击“保存”按钮,宝塔面板会自动将新证书安装到网站上。

另外,为了更好地保护网站安全,你还可以考虑以下几个方面:1. 选择合适的SSL证书类型,根据你的网站需求,选择适合的SSL证书类型,如DV(域名验证)、OV(组织验证)或EV(增强验证)证书。

2. 定期更新证书,SSL证书有一定的有效期限,通常为一年或更长。

在证书到期之前,你应该提前更新证书,以确保网站的持续安全。

3. 配置强密码和加密算法,在宝塔面板中,你可以设置网站的SSL加密算法和密码强度。

选择安全性高的加密算法,并设置复杂的密码,以增加网站的安全性。

4. 定期检查证书状态,定期检查SSL证书的状态,确保证书正常工作。

宝塔面板提供了证书到期提醒功能,你可以及时了解证书的过期情况。

5. 配置HTTPS强制跳转,为了保证网站始终使用HTTPS协议,你可以在宝塔面板中配置强制跳转功能,将HTTP请求自动重定向到HTTPS。

总结起来,更换SSL证书是保证网站安全的重要步骤。

通过宝塔面板提供的简单操作界面,你可以轻松地更换证书并采取其他安全措施来保护网站。

记得定期更新证书、配置强密码和加密算法,并定期检查证书状态,以确保网站的安全性。

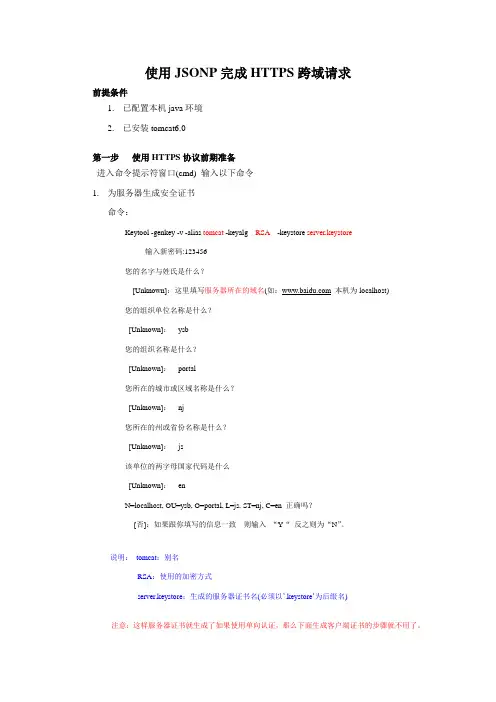

使用JSONP完成HTTPS跨域请求前提条件1.已配置本机java环境2.已安装tomcat6.0第一步使用HTTPS协议前期准备进入命令提示符窗口(cmd) 输入以下命令1.为服务器生成安全证书命令:Keytool -genkey -v -alias tomcat -keyalg RSA-keystore server.keystore输入新密码:123456您的名字与姓氏是什么?[Unknown]:这里填写服务器所在的域名(如: 本机为localhost) 您的组织单位名称是什么?[Unknown]:ysb您的组织名称是什么?[Unknown]:portal您所在的城市或区域名称是什么?[Unknown]:nj您所在的州或省份名称是什么?[Unknown]:js该单位的两字母国家代码是什么[Unknown]:enN=localhost, OU=ysb, O=portal, L=js, ST=nj, C=en 正确吗?[否]:如果跟你填写的信息一致则输入“Y“反之则为“N”。

说明:tomcat:别名RSA:使用的加密方式server.keystore:生成的服务器证书名(必须以’.keystore’为后缀名)注意:这样服务器证书就生成了如果使用单向认证,那么下面生成客户端证书的步骤就不用了。

如果使用单向认证下面2,3,4步就不用了。

2.为客户端生成安全证书命令:Keytool -genkey -v -alias mykey -keyalg RSA -storetype PKCS12 -keystore client.p12 输入keystore密码:设置密码如:123456再次输入新密码:123456您的名字与姓氏是什么?[Unknown]:localhost您的组织单位名称是什么?[Unknown]:ysb您的组织名称是什么?[Unknown]:ysb您所在的城市或区域名称是什么?[Unknown]:nj您所在的州或省份名称是什么?[Unknown]:js该单位的两字母国家代码是什么[Unknown]:enCN=localhost, OU=ysb, O=ysb, L=nj, ST=js, C=en 正确吗?[否]:如果跟你填写的信息一致则输入“Y“反之则为“N”。

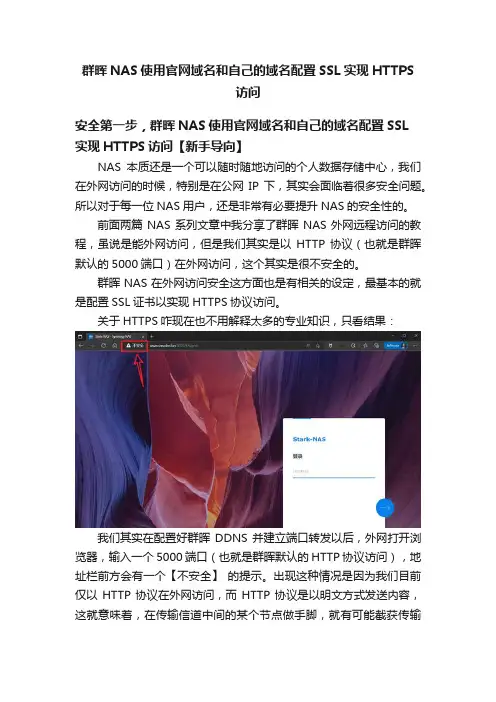

群晖NAS使用官网域名和自己的域名配置SSL实现HTTPS访问安全第一步,群晖NAS使用官网域名和自己的域名配置SSL实现HTTPS访问【新手导向】NAS本质还是一个可以随时随地访问的个人数据存储中心,我们在外网访问的时候,特别是在公网IP下,其实会面临着很多安全问题。

所以对于每一位NAS用户,还是非常有必要提升NAS的安全性的。

前面两篇NAS系列文章中我分享了群晖NAS外网远程访问的教程,虽说是能外网访问,但是我们其实是以HTTP 协议(也就是群晖默认的5000端口)在外网访问,这个其实是很不安全的。

群晖NAS在外网访问安全这方面也是有相关的设定,最基本的就是配置SSL证书以实现HTTPS协议访问。

关于HTTPS咋现在也不用解释太多的专业知识,只看结果:我们其实在配置好群晖DDNS并建立端口转发以后,外网打开浏览器,输入一个5000端口(也就是群晖默认的HTTP协议访问),地址栏前方会有一个【不安全】的提示。

出现这种情况是因为我们目前仅以HTTP协议在外网访问,而HTTP协议是以明文方式发送内容,这就意味着,在传输信道中间的某个节点做手脚,就有可能截获传输内容,其中就可能包括登陆密码,所以才有【不安全】的提示。

然后我们直接访问HTTPS协议(群晖默认5001端口)直接提示网络错误,无法打开!出现这种情况的原因是因HTTPS协议相比HTTP协议多了一层加密层,也就是我们今天要说的SSL,而我们当前并没有配置SSL,所以群晖HTTPS协议当然无法访问了。

简单来说,相比于HTTP,HTTPS是具有安全性的SSL加密传输协议,通过SSL,就可以建立一个信息安全通道,来保证数据传输的安全,由此来确认相关网站的真实性(NAS上就是我们外网访问的域名)。

话不多说,直接进入正题!群晖官方域名配置SSL首先需要说明的是,群晖自带的DDNS下面的synology.me域名自带证书,直接勾选就能自动配置好,不要太方便了。

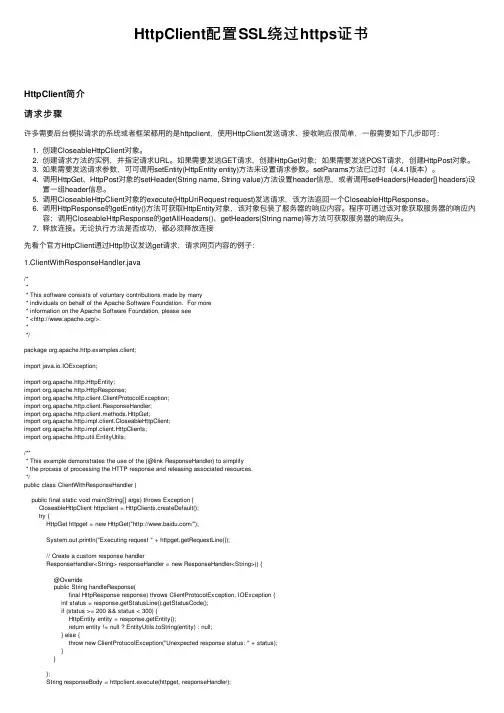

HttpClient配置SSL绕过https证书HttpClient简介请求步骤许多需要后台模拟请求的系统或者框架都⽤的是httpclient,使⽤HttpClient发送请求、接收响应很简单,⼀般需要如下⼏步即可:1. 创建CloseableHttpClient对象。

2. 创建请求⽅法的实例,并指定请求URL。

如果需要发送GET请求,创建HttpGet对象;如果需要发送POST请求,创建HttpPost对象。

3. 如果需要发送请求参数,可可调⽤setEntity(HttpEntity entity)⽅法来设置请求参数。

setParams⽅法已过时(4.4.1版本)。

4. 调⽤HttpGet、HttpPost对象的setHeader(String name, String value)⽅法设置header信息,或者调⽤setHeaders(Header[] headers)设置⼀组header信息。

5. 调⽤CloseableHttpClient对象的execute(HttpUriRequest request)发送请求,该⽅法返回⼀个CloseableHttpResponse。

6. 调⽤HttpResponse的getEntity()⽅法可获取HttpEntity对象,该对象包装了服务器的响应内容。

程序可通过该对象获取服务器的响应内容;调⽤CloseableHttpResponse的getAllHeaders()、getHeaders(String name)等⽅法可获取服务器的响应头。

7. 释放连接。

⽆论执⾏⽅法是否成功,都必须释放连接先看个官⽅HttpClient通过Http协议发送get请求,请求⽹页内容的例⼦:1.ClientWithResponseHandler.java/*** This software consists of voluntary contributions made by many* individuals on behalf of the Apache Software Foundation. For more* information on the Apache Software Foundation, please see* </>.**/package org.apache.http.examples.client;import java.io.IOException;import org.apache.http.HttpEntity;import org.apache.http.HttpResponse;import org.apache.http.client.ClientProtocolException;import org.apache.http.client.ResponseHandler;import org.apache.http.client.methods.HttpGet;import org.apache.http.impl.client.CloseableHttpClient;import org.apache.http.impl.client.HttpClients;import org.apache.http.util.EntityUtils;/*** This example demonstrates the use of the {@link ResponseHandler} to simplify* the process of processing the HTTP response and releasing associated resources.*/public class ClientWithResponseHandler {public final static void main(String[] args) throws Exception {CloseableHttpClient httpclient = HttpClients.createDefault();try {HttpGet httpget = new HttpGet("/");System.out.println("Executing request " + httpget.getRequestLine());// Create a custom response handlerResponseHandler<String> responseHandler = new ResponseHandler<String>() {@Overridepublic String handleResponse(final HttpResponse response) throws ClientProtocolException, IOException {int status = response.getStatusLine().getStatusCode();if (status >= 200 && status < 300) {HttpEntity entity = response.getEntity();return entity != null ? EntityUtils.toString(entity) : null;} else {throw new ClientProtocolException("Unexpected response status: " + status);}}};String responseBody = httpclient.execute(httpget, responseHandler);System.out.println("----------------------------------------");System.out.println(responseBody);} finally {httpclient.close();}}}正规途径,我们需要将证书导⼊到密钥库中,现在我们采取另外⼀种⽅式:绕过https证书认证实现访问。

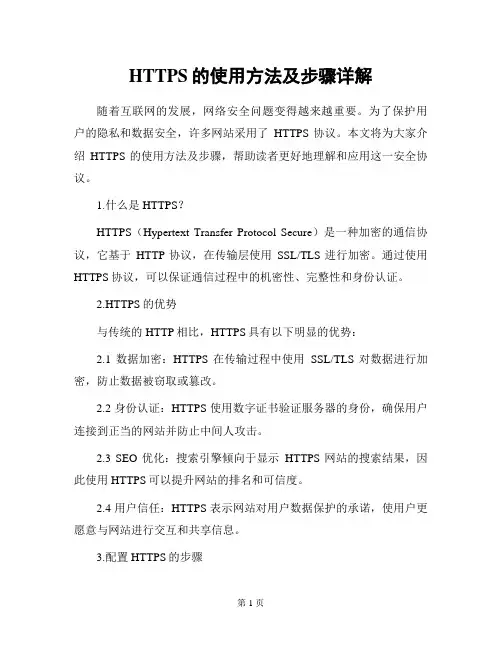

HTTPS的使用方法及步骤详解随着互联网的发展,网络安全问题变得越来越重要。

为了保护用户的隐私和数据安全,许多网站采用了HTTPS协议。

本文将为大家介绍HTTPS的使用方法及步骤,帮助读者更好地理解和应用这一安全协议。

1.什么是HTTPS?HTTPS(Hypertext Transfer Protocol Secure)是一种加密的通信协议,它基于HTTP协议,在传输层使用SSL/TLS进行加密。

通过使用HTTPS协议,可以保证通信过程中的机密性、完整性和身份认证。

2.HTTPS的优势与传统的HTTP相比,HTTPS具有以下明显的优势:2.1数据加密:HTTPS在传输过程中使用SSL/TLS对数据进行加密,防止数据被窃取或篡改。

2.2身份认证:HTTPS使用数字证书验证服务器的身份,确保用户连接到正当的网站并防止中间人攻击。

2.3 SEO优化:搜索引擎倾向于显示HTTPS网站的搜索结果,因此使用HTTPS可以提升网站的排名和可信度。

2.4用户信任:HTTPS表示网站对用户数据保护的承诺,使用户更愿意与网站进行交互和共享信息。

3.配置HTTPS的步骤下面是配置HTTPS的一般步骤,具体操作可能因不同的服务器和证书机构而有所差异:3.1选择SSL/TLS证书为了使用HTTPS协议,首先需要从受信任的证书机构(CA)获取SSL/TLS证书。

这些证书通常分为三种类型:单域名证书、通配符证书和多域名证书。

根据自身需求,选择适合的证书类型,并购买相应的证书。

3.2配置服务器为了支持HTTPS,服务器需要进行相应的配置。

这包括生成私钥(Private Key)、生成证书签发请求(CSR)以及在服务器上启用SSL/TLS功能。

3.3申请证书根据服务器生成的CSR,向选定的证书机构提交证书签发请求。

证书机构将对您的身份进行验证,并签发与您的CSR相关联的证书。

3.4安装证书一旦收到证书,您需要将其安装到服务器上。

服务器搭建HTTPS的步骤及注意事项在进行服务器搭建HTTPS的步骤时,需要按照以下几个关键步骤进行操作,同时还需要注意一些重要事项,以确保HTTPS的安全性和有效性。

首先,确保服务器已经安装了SSL证书。

SSL证书是实现HTTPS安全连接的基础,可以通过向SSL证书颁发机构购买证书或使用免费的证书来获取。

安装SSL证书的过程可能会有所不同,具体操作可以参考SSL证书颁发机构提供的文档或教程。

其次,配置服务器的SSL设置。

在配置服务器的SSL设置时,需要编辑服务器的配置文件,通常是Apache或Nginx的配置文件。

在配置文件中,需要指定SSL证书的路径和密钥文件的路径,以及其他相关的SSL参数。

确保配置文件中的设置正确无误,然后重新加载服务器配置。

接着,配置网站的HTTPS访问。

在网站的配置文件中,需要将网站的HTTP访问重定向到HTTPS访问,以确保所有的访问都通过安全的HTTPS连接进行。

可以通过在网站的配置文件中添加重定向规则来实现这一目的。

另外,开启HSTS(HTTP Strict Transport Security)功能。

HSTS是一种安全策略,可以强制客户端始终通过HTTPS连接访问网站,防止中间人攻击和SSL剥离攻击。

在服务器配置中开启HSTS功能,并设置合适的HSTS头信息,可以提升网站的安全性。

此外,定期更新SSL证书。

SSL证书有一定的有效期限,通常为1年或更长时间。

在证书即将过期时,需要及时更新证书,以确保网站的HTTPS连接不会因为证书过期而受影响。

可以设置提醒功能,提前通知证书即将过期,以便及时更新证书。

最后,定期检查服务器的安全性。

定期对服务器进行安全性检查,确保服务器的操作系统、软件和配置都是最新的,并且及时修补可能存在的安全漏洞。

可以使用安全扫描工具或服务对服务器进行全面的安全性检查,以确保服务器的安全性。

在搭建服务器HTTPS的过程中,需要注意保护SSL证书的私钥文件,避免私钥文件泄露导致安全问题;同时,注意配置文件的权限设置,确保只有授权的用户可以访问配置文件,以防止未经授权的修改。

为何我的⽹站http总是跳转https?能不能让http不跳转https?

谈谈我遇到的坑和。

如题,突然想给我的个⼈⽹站加⼀个ssl,让它能够通过https访问。

但⼀顿操作猛如虎后,发现只能https访问了,⼿动输⼊http也会⽆限跳转到https。

现在说下我的排查思路和解决⽅案:

1. 先从⾃⼰的服务器配置找原因

(1)看看是不是⽹站代码设置的强制跳转https

(2)看看是不是apache,nginx等设置了强制跳转https

(3)看看是不是宝塔界⾯设置了强制跳转https

2. 去看看是不是域名服务器商的问题,阿⾥云的域名是可以设置强制跳转https的

3. 换个浏览器,⽐如在360安全浏览器上,如果你同时访问过http和https,它就会默认强制将http跳转到https。

解决⽅案就是清除浏览器缓存(我就是被这个坑了,泪)。

https 3种实现方式HTTPS实际是SSL over HTTP, 该协议通过SSL在发送方把原始数据进行加密,在接收方解密,因此,所传送的数据不容易被网络黑客截获和破解。

本文介绍HTTPS的三种实现方法。

方法一静态超链接这是目前网站中使用得较多的方法,也最简单。

在要求使用SSL进行传输的Web网页链接中直接标明使用HTTPS协议,以下是指向需要使用SSL的网页的超链接:需要说明的是,在网页里的超链接如果使用相对路径的话,其默认启用协议与引用该超链接的网页或资源的传输协议相同,例如在某超链接“HTTPS://192.168.100.100/ok/login.jps”的网页中包含如下两个超链接:那么,第一个链接使用与“HTTPS://192.168.100.100/ok/login.jsp”相同的传输协议HTTPS,第二个链接使用本身所标识的协议HTTP。

使用静态超链接的好处是容易实现,不需要额外开发。

然而,它却不容易维护管理; 因为在一个完全使用HTTP协议访问的Web应用里,每个资源都存放在该应用特定根目录下的各个子目录里,资源的链接路径都使用相对路径,这样做是为了方便应用的迁移并且易于管理。

但假如该应用的某些资源要用到HTTPS协议,引用的链接就必须使用完整的路径,所以当应用迁移或需要更改URL中所涉及的任何部分如:域名、目录、文件名等,维护者都需要对每个超链接修改,工作量之大可想而知。

再者,如果客户在浏览器地址栏里手工输入HTTPS协议的资源,那么所有敏感机密数据在传输中就得不到保护,很容易被黑客截获和篡改!方法二资源访问限制为了保护Web应用中的敏感数据,防止资源的非法访问和保证传输的安全性,Java Servlet 2.2规范定义了安全约束(Security-Constraint)元件,它用于指定一个或多个Web资源集的安全约束条件;用户数据约束(User-Data-Constraint)元件是安全约束元件的子类,它用于指定在客户端和容器之间传输的数据是如何被保护的。

she强制ht tp跳转ht tps页面简介https在现在网络中是公认的安全的访问方式,但是在访问的过程中很多站点是没有强制h ttps访问的,这样会导致有些客户可以通过http访问,从而对服务器造成一些不安全因素。

下文将介绍几种强制http s访问的方法。

一,wordpre ss中设置h t tps强制访问。

默认登录wor dpress的后台是使用http协议,这协议是明文发送的。

这可能会导致你的用户和密码被窃听。

如果使用ssl登录,这种情况则可以避免。

下面是设置方法。

1、设置wp-config.phpn g. *//* That's all, stop editing! Happy bloggi...require_once(ABSPATH . 'wp-setting s.php');2、在上面的代码之前加上如下代码:define('FORCE_S SL_LOG IN', true);define('FORCE_S SL_ADM IN', true);define(‘FORCE_S SL_LOG IN’, true);#是启用登录时使用ssldefine(‘FORCE_S SL_ADM IN’, true);#后台管理也使用ssl如果担心后台使用ssl影响速度,可以不用。

但还是建议使用,因为这将有可能cookie 被劫持导致黑客伪造coo kie登录后台。

wordpre ss只需要几步设定就可以启用强制使用HTTPS登入后端管理界面首先到wp-config.php中找到下面这段:if ( !defined(‘ABSPATH’) )define(‘ABSPATH’, dirname(__FILE__) . ‘/’);找到它以后,請在它上面加入下列此行:define(‘FORCE_S SL_LOG IN’, true);接下來请在VH OST上设定好SSL的相关设置..这里就不再叙述了以下附上ngi nx上如何使用vhost并且自动re writeurl跳转到h ttps管理页面的设定值:请在rewrite rule上面加入rewri te ^.*/wp-admin(.*)https://wp.littlec ho.tw/wp-admin$1 last; 即可例如下:locatio n / {try_fil es $uri $uri/ /index.php;rewrite ^.*/w p-adm in(.*) h ttps://wp.littlec ho.tw/wp-admin$1 last;}设定完毕后当输入http://xxxx.domain.tld/wp-admin时就会自动跳转了。

HTTP协议转换成HTTPS协议协议名称: HTTP协议转换成HTTPS协议一、背景和目的HTTP(Hypertext Transfer Protocol)是一种用于传输超文本的协议,而HTTPS (Hypertext Transfer Protocol Secure)是在HTTP基础上添加了安全性的协议。

本协议的目的是将现有的HTTP协议转换成HTTPS协议,以提高数据传输的安全性和保护用户隐私。

二、定义和缩写1. HTTP:Hypertext Transfer Protocol,超文本传输协议。

2. HTTPS:Hypertext Transfer Protocol Secure,安全的超文本传输协议。

三、协议内容1. 服务器端准备工作a. 服务器必须获得有效的SSL证书,用于加密和验证HTTPS连接。

b. 服务器配置必须支持SSL/TLS协议,以便与客户端建立安全连接。

c. 服务器必须将所有HTTP请求重定向到HTTPS,以确保所有流量都通过安全通道传输。

2. 客户端准备工作a. 客户端应确保使用最新版本的浏览器,以支持最新的SSL/TLS协议和加密算法。

b. 客户端应启用浏览器的自动HTTPS重定向功能,以便在访问HTTP网站时自动转换为HTTPS。

3. 协议转换过程a. 当客户端发起一个HTTP请求时,服务器应检测到该请求,并返回一个重定向响应码(301或302)和一个Location头部,指示客户端将请求转换为HTTPS。

b. 客户端收到重定向响应后,应自动将HTTP请求转换为HTTPS,并重新发送到服务器。

c. 服务器收到HTTPS请求后,应使用SSL/TLS协议与客户端建立安全连接。

d. 客户端和服务器之间的所有数据传输都应通过SSL/TLS加密和解密。

e. 服务器应验证客户端的SSL证书,以确保连接的安全性和合法性。

4. 错误处理a. 如果服务器无法提供有效的SSL证书或配置错误,应返回一个错误响应码(如403 Forbidden),并提供适当的错误信息。

SSL证书自动切换HTTPS页面与HTTP页面一、背景资料安全套接层协议(SSL,Security Socket Layer)基于WEB应用的安全协议,它包括:服务器认证、客户认证(可选)、SSL链路上的数据完整性和SSL链路上的数据保密性。

SSL主要使用公开密钥体制和X.509数字证书技术保护信息传输的机密性和完整性,它不能保证信息的不可抵赖性,主要适用于点对点之间的信息传输,常用Web Server方式。

SSL安全协议主要提供三方面的服务:(1)认证用户和服务器, 使得它们能够确信数据将被发送到正确的客户机和服务器上;(2)加密数据以隐藏被传送的数据;(3)维护数据的完整性, 确保数据在传输过程中不被改变。

对于电子商务应用来说,使用SSL可保证信息的真实性、完整性和保密性电子商务网站中,有的页面需要SSL,有的页面不需要SSL,那我们如何能够自动快速在HTTPS和HTTP之间切换呢?二、解决方案1、原理实现IHttpModule接口2、效果预览HTTP页面点击Login.aspx超链接自动跳转到Https页面,如下图点击Contact.aspx链接又自动切换为http页面,如下图三、源码分析使用第三方程序集 WebPageSecurity.dll四、使用方式1、添加程序集到Bin文件夹添加程序集WebPageSecurity.dll到Bin文件夹2、配置Web.Config在< configSections >节点下加入以下配置<section name="secureWebPages"type="Ventaur.Web.Security.Configuration.SecureWebPageS ettings, WebPageSecurity"/>在<configuration>节点下加入以下配置:<secureWebPages mode="RemoteOnly" ignoreHandlers="WithStandardExtensions"><files><add path="Login.aspx" /><add path="Legal/Privacy.aspx" /><add path="Legal/Copyright.aspx" secure="Ignore" /></files><directories><!--<add path="/" recurse="True" />--><add path="Admin" recurse="True" /><add path="Admin/Info/" secure="Insecure" /></directories></secureWebPages>属性解释<files>节点下的超链接默认是使用SSL加密的。

开启HSTS让浏览器强制跳转HTTPS访问开启HSTS让浏览器强制跳转HTTPS访问在⽹站全站HTTPS后,如果⽤户⼿动敲⼊⽹站的HTTP地址,或者从其它地⽅点击了⽹站的HTTP链接,通常依赖于服务端301/302跳转才能使⽤HTTPS服务。

⽽第⼀次的HTTP请求就有可能被劫持,导致请求⽆法到达服务器,从⽽构成HTTPS降级劫持。

这个问题⽬前可以通过HSTS(HTTP Strict Transport Security,RFC6797)来解决。

HSTS简介HSTS(HTTP Strict Transport Security)是国际互联⽹⼯程组织IETF发布的⼀种互联⽹安全策略机制。

采⽤HSTS策略的⽹站将保证浏览器始终连接到该⽹站的HTTPS加密版本,不需要⽤户⼿动在URL地址栏中输⼊加密地址,以减少会话劫持风险。

HSTS响应头格式Strict-Transport-Security: max-age=expireTime [; includeSubDomains] [; preload]max-age,单位是秒,⽤来告诉浏览器在指定时间内,这个⽹站必须通过HTTPS协议来访问。

也就是对于这个⽹站的HTTP地址,浏览器需要先在本地替换为HTTPS之后再发送请求。

includeSubDomains,可选参数,如果指定这个参数,表明这个⽹站所有⼦域名也必须通过HTTPS协议来访问。

preload,可选参数,⼀个浏览器内置的使⽤HTTPS的域名列表。

HSTS Preload List虽然HSTS可以很好的解决HTTPS降级攻击,但是对于HSTS⽣效前的⾸次HTTP请求,依然⽆法避免被劫持。

浏览器⼚商们为了解决这个问题,提出了HSTS Preload List⽅案:内置⼀份可以定期更新的列表,对于列表中的域名,即使⽤户之前没有访问过,也会使⽤HTTPS协议。

⽬前这个Preload List由Google Chrome维护,Chrome、Firefox、Safari、IE 11和Microsoft Edge都在使⽤。

如何把用http访问的网页转换用https访问

关于http,https,SSL的理论不多说,只关注操作面上的技术。

环境:Windows 2000 Server

组件:IIS5.0, 证书颁发机构(安装windows组件)

虚拟目录:http://localhost/kosoft/index.aspx

设置网站的SSL是基于站点的,而不是针对某个虚拟目录。

一、申请文本形式的证书

1.浏览“证书颁发机构”组件(一般安装以后会出现在开始---程序---管理工具),如图1

2.创建新的证书申请

打开IIS,在默认Web站点上右键选择“属性”,点击“目录安全性”选项卡,在“安全通信”中点击按钮“服务器证书(S)…”,系统打开了向导。

如图2

3.选择“创建一个新证书(C)”,点击“下一步”,“下一步”,输入名称“KoSoft”,选择位长“1024”位,点击“下一步”。

4.系统出现“组织”、“组织部门”,随便填写几个相关数据。

点击“下一步”,出现“站点的公用名称”,保持默认,点击“下一步”,选择“国家”、“省”、“市”。

点击“下一步”。

5.系统出现“证书请求文件名”页面,选择您想要的文件名和存放位置。

这里保持默认。

6.点击“下一步”,点击“完成”就申请了一个证书。

二、生成crt文件证书

1.访问http://localhost/certsrv/把刚才申请的证书提交证书颁发机构。

出现如下的访问页面,如图3

2.选择“申请证书”,点击“下一步”,选择“高级申请”,点击“下一步”,选择“使用base64 编码的PKCS #10 文件提交一个证书申请,或使用base64 编码的PKCS #7 文件更新证书申请”。

点击“下一步”,出现如图4:

3.点击“浏览”插入刚才生成的certreq.txt文件内容,或者打开certreq.txt把内容复制,粘贴到这里。

然后点即“提交”。

4.您可以看到,您申请的证书已经收到,并且现在的状态是挂起。

5.回到“证书颁发机构”组件,点击“待定申请”页,可以看到您刚才的申请单,如图5

6.在证书上,右键选择“所有任务”——颁发,则证书就转移到了“颁发的证书”节点下,如图6:

到此为止,证书已经申请,并且颁发成功。

下边看看如何启用这个证书

三、应用证书

1.访问http://localhost/certsrv/把刚才申请的证书下载到本地

2.选择“检查挂起的证书”,“下一步”,注意选择“Base 64 编码”,把证书下载到本地,文件名:certnew.cer

3.打开IIS,在默认Web站点上右键选择“属性”,点击“目录安全性”选项卡,在“安全通信”中点击按钮“服务器证书(S)…”,系统打开了向导。

点击“下一步”,出现如下图7,注意与第一次不同了。

4.选择“处理挂起的请求并安装证书”,点击“下一步”,出现“证书注册”警告,选择“是”,完成向导。

5.此时可以察看证书,编辑证书。

6.选择“编辑”,打开如下页面,注意一定要勾选“申请安全通道(SSL)(R)”,点击“确定”。

如下图8

访问http://localhost/kosoft/index.aspx , 发现,出现如下错误:

该网页必须通过安全频道查看

您要查看的网页要求在地址中

试试看如下的地址:https://localhost/kosoft/index.aspx

出现一个证书使用安全警报,选择“是”,就可以打开您需要的页面了。