使用用Sniffer_Pro网络分析器实验报告

- 格式:doc

- 大小:1.29 MB

- 文档页数:6

sniffer 实验报告Sniffer实验报告引言:在当今数字化时代,网络安全问题备受关注。

Sniffer作为一种网络安全工具,被广泛应用于网络流量监测、数据包分析和安全漏洞发现等领域。

本报告旨在介绍Sniffer的原理、应用以及实验结果,并探讨其在网络安全中的重要性。

一、Sniffer的原理与工作方式Sniffer是一种网络数据包嗅探器,它能够截获经过网络的数据包,并对其进行分析和解码。

其工作原理主要包括以下几个步骤:1. 网络接口监听:Sniffer通过监听网络接口,获取经过该接口的数据包。

这可以通过底层网络协议(如以太网、无线网络等)提供的API实现。

2. 数据包截获:一旦Sniffer监听到网络接口上的数据包,它会将其截获并保存在内存或磁盘中,以便后续分析。

3. 数据包解析:Sniffer对截获的数据包进行解析,提取其中的关键信息,如源IP地址、目标IP地址、协议类型、端口号等。

这些信息可以帮助分析人员了解网络流量的来源、目的和内容。

4. 数据包分析:通过对解析得到的数据包进行深入分析,Sniffer可以检测网络中的异常行为、安全漏洞以及潜在的攻击。

二、Sniffer的应用领域Sniffer作为一种功能强大的网络安全工具,在各个领域都有广泛的应用。

以下是几个典型的应用场景:1. 网络管理与监控:Sniffer可以用于监测网络流量,分析网络性能和带宽利用情况。

通过对数据包的分析,可以及时发现网络故障和异常,提高网络管理的效率。

2. 安全漏洞发现:Sniffer可以检测网络中的异常流量和未经授权的访问行为,帮助发现系统的安全漏洞。

它可以捕获潜在的攻击数据包,并通过分析判断是否存在安全威胁。

3. 网络流量分析:Sniffer可以对网络流量进行深入分析,了解用户的行为习惯、访问偏好以及网络应用的使用情况。

这对于网络服务提供商和广告商来说,有助于优化服务和精准投放广告。

4. 数据包调试与故障排查:在网络通信过程中,数据包传输可能会出现错误或丢失。

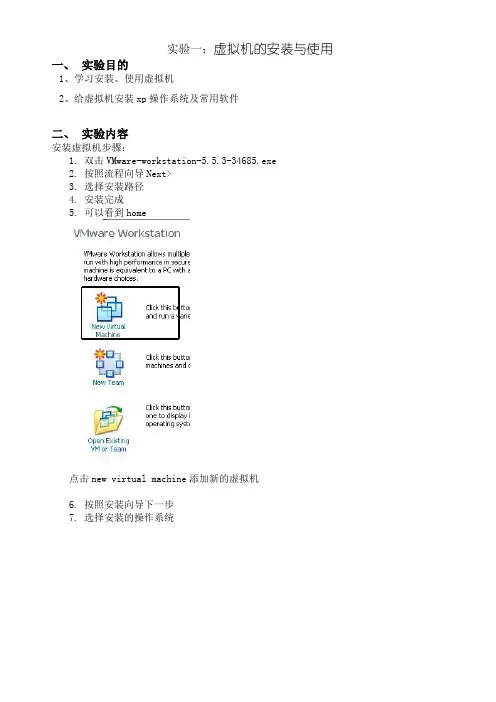

实验一:虚拟机的安装与使用一、实验目的1、学习安装、使用虚拟机2、给虚拟机安装xp操作系统及常用软件二、实验内容安装虚拟机步骤:1.双击VMware-workstation-5.5.3-34685.exe2.按照流程向导Next>3.选择安装路径4.安装完成可以看到home5.6.按照安装向导下一步7.选择安装的操作系统8.选择安装路径9.选择联网方式10.完成虚拟机的添加11.可以在看到点击CD-ROM12.点击CD-ROM选择我们准备好的windows安装系统,把路径指向windows安装的镜像文件13.点start this virtual machine或绿色开始按钮14.windows安装可选手动或自动15.最终完成在虚拟机上的windows安装后可以看到16.可以通过虚拟机上安装一些工具用来直接把主系统的软件拖拽到虚拟机中VM-》install Vmware tools17.设置虚拟机中的IP以及DNS等,使其能够上网18.用ping测试网络的连通性三、实验心得通过这个实验,帮助我们掌握了虚拟机的安装,Windows的安装,以及虚拟机的网络互联,我们以后会在虚拟机中进一步了解其他的网络安全试验,帮助我们为以后的实验创造一个安全的平台。

四、实验反馈实验中由于刚刚接触VMware Workstation,并不熟练在安装应用时花费了较长的时间。

实验二:TCP,UDP端口扫描一、实验目的1. 了解常用的TCP、UDP端口扫描的原理及其各种手段2. 掌握sniffer等网络嗅探工具的使用二、实验内容sniffer安装步骤:1.双击snifferpro.exe2.进入installshield wizard3.提取文件后单击Next继续安装,接下来是软件许可协议yes。

4.填入名字公司5.选择安装路径6.安装文件7.sniffer用户注册填入serial number8.选择直连internet9.用户注册完成完成后10.sniffer的release note文件就会出现11.重启计算机12.打开sniffer时会要求选择网卡选择后确定进入软件sniffer的应用:了解常用的TCP、UDP端口扫描的原理及其各种手段UDP(用户数据报协议)简介UDP协议是英文User Datagram Protocol的缩写,即用户数据报协议,主要用来支持那些需要在计算机之间传输数据的网络应用。

实训一、网络诊断工具Sniffer的使用一、Sniffer工具介绍概述Sniffer软件是NAI公司推出的功能强大的协议分析软件。

本文针对用SnifferPro网络分析器进行故障解决。

利用Sniffer Pro 网络分析器的强大功能和特征,解决网络问题,将介绍一套合理的故障解决方法。

与Netxray比较,Sniffer支持的协议更丰富,例如PPPOE协议等在Netxray并不支持,在Sniffer上能够进行快速解码分析。

Netxray不能在Windows 2000和Windows XP上正常运行,Sniffer Pro 4.6可以运行在各种Windows平台上。

Sniffer软件比较大,运行时需要的计算机内存比较大,否则运行比较慢,这也是它与Netxray相比的一个缺点。

功能简介下面列出了Sniffer软件的一些功能介绍,其功能的详细介绍可以参考Sniffer的在线帮助。

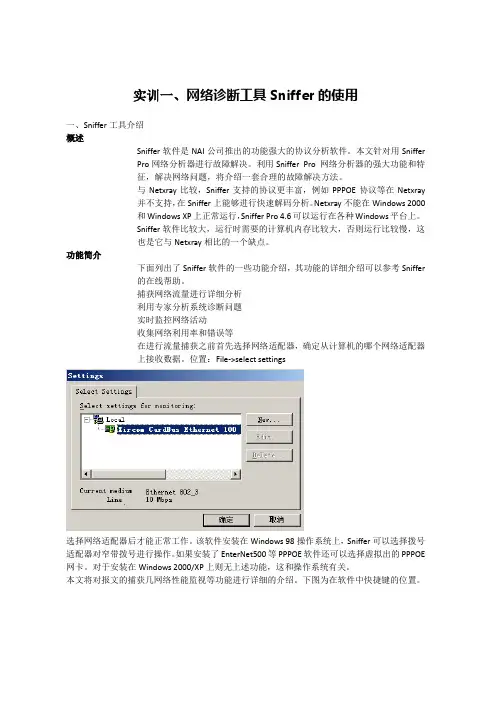

捕获网络流量进行详细分析利用专家分析系统诊断问题实时监控网络活动收集网络利用率和错误等在进行流量捕获之前首先选择网络适配器,确定从计算机的哪个网络适配器上接收数据。

位置:File->select settings选择网络适配器后才能正常工作。

该软件安装在Windows 98操作系统上,Sniffer可以选择拨号适配器对窄带拨号进行操作。

如果安装了EnterNet500等PPPOE软件还可以选择虚拟出的PPPOE 网卡。

对于安装在Windows 2000/XP上则无上述功能,这和操作系统有关。

本文将对报文的捕获几网络性能监视等功能进行详细的介绍。

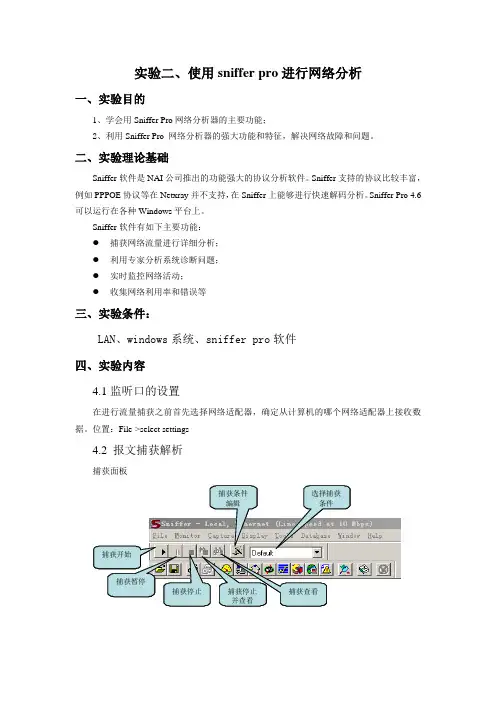

下图为在软件中快捷键的位置。

捕获面板报文捕获功能可以在报文捕获面板中进行完成,如下是捕获面板的功能图:图中显示的是处于开始状态的面板捕获过程报文统计在捕获过程中可以通过查看下面面板查看捕获报文的数量和缓冲区的利用率。

捕获报文查看Sniffer 软件提供了强大的分析能力和解码功能。

如下图所示,对于捕获的报文提供了一个Expert 专家分析系统进行分析,还有解码选项及图形和表格的统计信息。

使用用Sniffer_Pro网络分析器实验报告南京信息工程大学实验(实习)报告实验名称使用用Sniffer Pro网络分析器实验日期 201 得分指导教师朱节中系计算机专业软件工程年级 2012 班次 1 姓名董上琦学号 20122344001一、实验目的1、掌握Sniffer工具的安装和使用方法2、理解TCP/IP协议栈中IP、TCP、UDP等协议的数据结构3、掌握ICMP协议的类型和代码二、实验内容1、安装Sniffer Pro2、捕捉数据包3、分析捕捉的数据包三、实验步骤1、安装Sniffer ProSniffer Pro安装过程并不复杂,setup后一直点击“确定”即可,第一次运行时需要选择网络适配器或网卡后才能正常工作。

如下图所示:选择好网络适配器或网卡后,即可进入主界面,如下图所示:2、捕捉数据包以抓FTP密码为例步骤1:设置规则选择Capture菜单中的Defind Filter 出现图(1)界面,选择图(1)中的ADDress项,在station1和2中分别填写两台机器的IP,选择Advanced选项,选择选IP/TCP/FTP ,将 Packet Size设置为 In Between 63 -71, Packet Type 设置为 Normal。

如图(2)所示,选择Data Pattern 项,点击箭头所指的Add Pattern按钮,出现图(3)界面,按图设置OFFset为2F,方格内填入18,name可任意起。

确定后如图(4)点击Add NOT 按钮,再点击Add Pattern按钮增加第二条规则,按图(5)所示设置好规则,确定后如图(6)所示。

图(1)图(2)图(3)图(4)图(5)图(6)步骤2:抓包按F10键出现下图界面,开始抓包。

图(7)步骤3:运行FTP命令本例使FTP到一台开有FTP服务的Linux机器上 331 Password required for test.Password:步骤4:察看结果当下图中箭头所指的望远镜图标变红时,表示已捕捉到数据图(8)点击该图标出现下图所示界面,选择箭头所指的Decode选项即可看到捕捉到的所有包。

惠州学院《计算机网络》实验报告实验08 Sniffer Pro数据包捕获与协议分析1。

实验目的(1)了解Sniffer的工作原理.(2)掌握SnifferPro工具软件的基本使用方法。

(3)掌握在非交换以太网环境下侦测、记录、分析数据包的方法。

2。

实验原理数据在网络上是以很小的被称为“帧"或“包”的协议数据单元(PDU)方式传输的.以数据链路层的“帧"为例,“帧"由多个部分组成,不同的部分对应不同的信息以实现相应的功能,例如,以太网帧的前12个字节存放的是源MAC地址和目的MAC地址,这些数据告诉网络该帧的来源和去处,其余部分存放实际用户数据、高层协议的报头如TCP/IP的报头或IPX报头等等.帧的类型与格式根据通信双方的数据链路层所使用的协议来确定,由网络驱动程序按照一定规则生成,然后通过网络接口卡发送到网络中,通过网络传送到它们的目的主机。

目的主机按照同样的通信协议执行相应的接收过程.接收端机器的网络接口卡一旦捕获到这些帧,会告诉操作系统有新的帧到达,然后对其进行校验及存储等处理.在正常情况下,网络接口卡读入一帧并进行检查,如果帧中携带的目的MAC地址和自己的物理地址一致或者是广播地址,网络接口卡通过产生一个硬件中断引起操作系统注意,然后将帧中所包含的数据传送给系统进一步处理,否则就将这个帧丢弃。

如果网络中某个网络接口卡被设置成“混杂"状态,网络中的数据帧无论是广播数据帧还是发向某一指定地址的数据帧,该网络接口卡将接收所有在网络中传输的帧,这就形成了监听。

如果某一台主机被设置成这种监听(Snfffing)模式,它就成了一个Sniffer.一般来说,以太网和无线网被监听的可能性比较高,因为它们是一个广播型的网络,当然无线网弥散在空中的无线电信号能更轻易地截获。

3. 实验环境与器材本实验在虚拟机中安装SnifferPro4。

7版本,要求虚拟机开启FTP、HTTP等服务,即虚拟机充当服务器,物理机充当工作站。

局域网网络性能测试与分析网络运行情况一、实验目的通过使用Sniffer Pro软件的多种监测模式,掌握局域网运行状况和检测局域网,通过网络流量测试,获得网络的使用情况(利用率、碰撞、错误帧及广播四大参数) ,对网络物理层及数据链路层的健康状况进行评估。

二、实验要求掌握Sniffer软件的功能和步骤来完成实验,在掌握基本功能的基础上,实现局域网监控应用,给出实验总结报告三、实验设备及软件Windows xp操作系统的计算机,局域网环境,Sniffer软件。

四、实验步骤1、Sniffer软件的安装及部署安装在代理服务器、要监控的应用服务器或接在交换机镜像口上的主机上。

五、实验中的问题及解决办法。

这次实验遇到的问题主要是,刚接触这个实验,有点无所是从,觉得奇怪的是,一开始什么都不用配置,就按钮就可以分析了,以前用惯了嗅探工具,都是先选择监听网卡,然后配置过滤器,最后点捕获,就可以抓取到信息了,不过sniffer这个不是这样,它不仅仅有抓包功能,更主要的是 sniffer具有网络流量的分析功能,这也是其最主要功能,因此比其他的嗅探工具强大多了。

六、实验思考题解答。

1、如何利用Sniffer Pro进行蠕虫病毒流量分析?答:可以通过下面的步骤进行分析:(1)利用Sniffer的Host Table功能,找出产生网络流量最大的主机。

(2)分析这些主机的网络流量流向,用Sniffer的Matrix查看发包目标。

(3)通过Sniffer的解码(Decode)功能,了解主机向外发出的数据包的内容。

六、实验心得体会。

通过这次实验,我发现懂得使用各种软件也是一门学问,只要你需要时联想到,就会对你有难以想象得作用。

sniffer实验报告实验报告:Sniffer实验引言:Sniffer是一种网络工具,用于捕获和分析网络数据包。

它可以帮助我们了解网络通信的细节,并帮助网络管理员识别和解决网络问题。

本实验旨在介绍Sniffer的原理和应用,以及通过实际操作来深入了解其功能和效果。

一、Sniffer的原理和工作机制Sniffer工作在网络的数据链路层,通过监听网络上的数据包来获取信息。

它可以在网络中的一个节点上运行,或者通过集线器、交换机等设备进行监测。

Sniffer通过网卡接口,将数据包拷贝到自己的缓冲区中,然后进行解析和分析。

二、Sniffer的应用领域1. 网络故障排查:Sniffer可以帮助管理员快速定位网络故障的原因,通过捕获数据包并分析其中的错误信息,找到导致网络中断或延迟的问题源。

2. 安全监测:Sniffer可以用于检测网络中的恶意行为,如入侵、数据泄露等。

通过分析数据包的内容和流量模式,管理员可以发现异常活动并采取相应措施。

3. 性能优化:Sniffer可以监测网络的吞吐量、延迟等性能指标,帮助管理员优化网络结构和配置,提高网络的传输效率和响应速度。

4. 协议分析:Sniffer可以解析各种网络协议,包括TCP/IP、HTTP、FTP等,帮助管理员了解网络通信的细节和流程,从而更好地管理和优化网络。

三、实验步骤与结果1. 硬件准备:连接电脑和网络设备,确保网络正常运行。

2. 软件安装:下载并安装Sniffer软件,如Wireshark等。

3. 打开Sniffer软件:选择合适的网卡接口,开始捕获数据包。

4. 分析数据包:通过过滤器设置,选择需要分析的数据包类型,如HTTP请求、FTP传输等。

5. 结果分析:根据捕获的数据包,分析网络通信的细节和问题,并记录相关信息。

6. 故障排查与优化:根据分析结果,定位网络故障的原因,并采取相应措施进行修复和优化。

实验结果显示,Sniffer软件成功捕获了网络中的数据包,并能够准确地分析其中的内容和流量模式。

实验二、使用sniffer pro 进行网络分析一、实验目的1、学会用Sniffer Pro 网络分析器的主要功能;2、利用Sniffer Pro 网络分析器的强大功能和特征,解决网络故障和问题。

二、实验理论基础Sniffer 软件是NAI 公司推出的功能强大的协议分析软件。

Sniffer 支持的协议比较丰富,例如PPPOE 协议等在Netxray 并不支持,在Sniffer 上能够进行快速解码分析。

Sniffer Pro 4.6可以运行在各种Windows 平台上。

Sniffer 软件有如下主要功能: ● 捕获网络流量进行详细分析; ● 利用专家分析系统诊断问题; ● 实时监控网络活动; ● 收集网络利用率和错误等三、实验条件:LAN 、windows 系统、sniffer pro 软件 四、实验内容 4.1监听口的设置在进行流量捕获之前首先选择网络适配器,确定从计算机的哪个网络适配器上接收数据。

位置:File->select settings4.2 报文捕获解析捕获面板捕获停止捕获条件选择捕获捕获开始捕获暂停捕获停止并查看捕获查看编辑条件4.2.1 捕获过程报文统计在捕获过程中可以通过查看下面面板查看捕获报文的数量和缓冲区的利用率。

4.2.2 捕获报文查看Sniffer软件提供了强大的分析能力和解码功能。

如下图所示。

专家分析专家分析系统提供了一个智能的分析平台,对网络上的流量进行了一些分析对于分析出的诊断结果可以查看在线帮助获得。

在下图中显示出在网络中WINS查询失败的次数及TCP重传的次数统计等内容,可以方便了解网络中高层协议出现故障的可能点。

对于某项统计分析可以通过用鼠标双击此条记录可以查看详细统计信息且对于每一项都可以通过查看帮助来了解起产生的原因。

✧解码分析下图是对捕获报文进行解码的显示,通常分为三部分,目前大部分此类软件结构都采用这种结构显示。

对于解码主要要求分析人员对协议比较熟悉,这样才能看懂解析出来的报文。

广东海洋大学学生实验报告实验名称:网络性能监视班级:网络092 姓名:邓章鹏学好:200936615210实验目的:通过本实验,让学生熟悉利用Sniffer Pro软件的监视功能对网络性能的监视,同时熟悉Sniffer Pro软件的基本菜单和设置。

实验内容:1、熟悉Sniffer pro软件的菜单界面。

熟悉仪表盘,熟悉文件菜单、控制菜单、捕获菜单、显示菜单、工具菜单、数据库菜单和窗口菜单的操作。

2、熟悉Sniffer pro软件的工具栏上的常用图标。

3、熟悉Sniffer pro软件的监视功能。

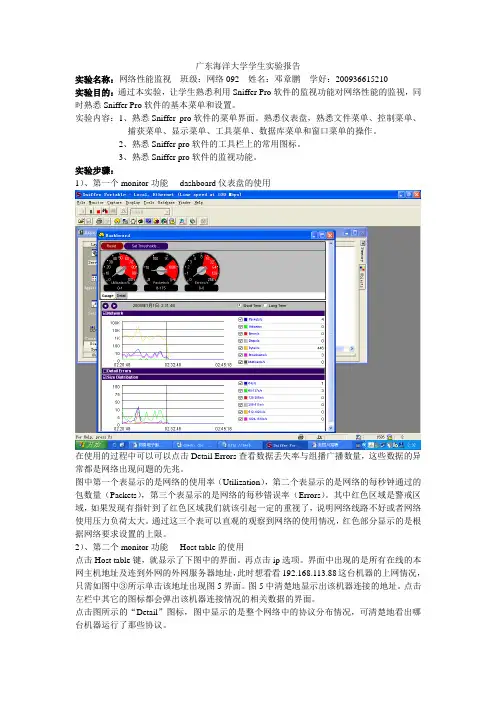

实验步骤:1)、第一个monitor功能----dashboard仪表盘的使用在使用的过程中可以可以点击Detail Errors查看数据丢失率与组播广播数量,这些数据的异常都是网络出现问题的先兆。

图中第一个表显示的是网络的使用率(Utilization),第二个表显示的是网络的每秒钟通过的包数量(Packets),第三个表显示的是网络的每秒错误率(Errors)。

其中红色区域是警戒区域,如果发现有指针到了红色区域我们就该引起一定的重视了,说明网络线路不好或者网络使用压力负荷太大。

通过这三个表可以直观的观察到网络的使用情况,红色部分显示的是根据网络要求设置的上限。

2)、第二个monitor功能----Host table的使用点击Host table键,就显示了下图中的界面。

再点击ip选项。

界面中出现的是所有在线的本网主机地址及连到外网的外网服务器地址,此时想看看192.168.113.88这台机器的上网情况,只需如图中③所示单击该地址出现图5界面。

图5中清楚地显示出该机器连接的地址。

点击左栏中其它的图标都会弹出该机器连接情况的相关数据的界面。

点击图所示的“Detail”图标,图中显示的是整个网络中的协议分布情况,可清楚地看出哪台机器运行了那些协议。

点击图所示的“Bar”图标,图中显示的是整个网络中的机器所用带宽前10名的情况。

sniffer实验报告Sniffer实验报告引言:在现代信息技术高度发达的时代,网络安全问题日益突出。

为了保护个人隐私和网络安全,网络管理员和安全专家需要不断寻找新的方法和工具来监测和防止网络攻击。

Sniffer(嗅探器)作为一种常见的网络安全工具,可以帮助我们分析网络流量并检测潜在的威胁。

本实验旨在了解Sniffer的工作原理和应用,并通过实际操作来验证其有效性。

一、Sniffer的工作原理Sniffer是一种网络数据包分析工具,其基本原理是通过监听网络接口,捕获经过该接口的数据包,并对其进行解析和分析。

Sniffer可以在本地网络或互联网上的任何位置运行,以便监测和分析网络流量。

它可以截取各种类型的数据包,包括TCP、UDP、ICMP等,并提取其中的关键信息,如源IP地址、目标IP地址、端口号等。

二、Sniffer的应用场景1. 网络安全监测:Sniffer可以帮助网络管理员及时发现和分析潜在的网络攻击,如端口扫描、DDoS攻击等。

通过监测网络流量,Sniffer可以检测到异常的数据包,并对其进行分析,提供有关攻击者的信息和攻击方式的线索。

2. 网络故障排查:当网络出现故障时,Sniffer可以帮助我们快速定位问题所在。

通过捕获和分析数据包,我们可以了解网络中的通信情况,查找网络设备的故障点,并进行相应的修复。

3. 网络性能优化:Sniffer可以帮助我们监测和分析网络的性能瓶颈,并提供优化建议。

通过分析网络流量和延迟情况,我们可以找到网络中的瓶颈节点,并采取相应的措施来提高网络的性能和稳定性。

三、实验过程和结果为了验证Sniffer的有效性,我们在实验室环境中搭建了一个小型网络,并使用Sniffer来捕获和分析数据包。

实验中,我们使用了Wireshark作为Sniffer工具,并连接了一台电脑和一个路由器。

首先,我们启动Wireshark,并选择要监听的网络接口。

然后,我们开始捕获数据包,并进行一段时间的网络活动,包括浏览网页、发送电子邮件等。

Sniffer工具使用实验报告学院:计算机科学与工程学院班级:专业:学生姓名:学号:目录实验目的 (3)实验平台 (3)实验内容 (3)实验1:抓ping和回应包 (3)实验要求: (3)实验过程与分析 (3)实验2 :捕获内网发往外网的重要数据 (4)实验要求: (4)实验过程与分析: (5)实验3 :Arp包编辑发送 (6)实验要求: (6)实验过程与分析: (6)实验4 :ARP欺骗 (7)实验要求: (7)实验过程与分析 (8)实验深入分析: (11)实验5:交换机端口镜像的简单配置 (11)实验要求: (11)实验过程与分析: (12)实验心得 (13)实验目的了解著名协议分析软件sniffer的主要功能,以及sniffer能处理什么网络问题实验平台Sniffer软件是NAI公司推出的功能强大的协议分析软件。

与Netxray比较,Sniffer支持的协议更丰富,如Netxray不支持PPPOE协议,但Sniffer能快速解码分析;Netxray不能在Windows 2000和Windows XP上正常运行,而SnifferPro 4.6可以运行在各种Windows平台上。

缺点:运行时需要的计算机内存比较大,否则运行比较慢功能:1)捕获网络流量进行详细分析2)利用专家分析系统诊断问题3)实时监控网络活动4)收集网络利用率和错误等实验内容实验1:抓ping和回应包实验要求:Ping xxxx–t观察icmp:echo和icmp:echo(reply)包信息实验过程与分析1)设置过滤器过滤ICMP协议2)让Sniffer开始抓包Ping 222.201.146.92 –t截获包如下Echo包:ICMP头后面abcde……为填充内容(数据填充码),纯熟用来凑够一个帧大小Echo reply包与Echo包对比可知,ID和sequence number是一致的。

同样ICMP头后面abcde……为填充内容(数据填充码),纯熟用来凑够一个帧大小实验2 :捕获内网发往外网的重要数据实验要求:捕获条件可选择协议dns(tcp),http,pop,smtp,地址为本机IP到any登陆华南目棉BBS或华工教学在线或其他网络论坛。

实验二网络抓包——sniffer pro的使用实验报告实验目的:了解网络嗅探的原理;掌握Sniffer Pro嗅探器的使用方法;实验步骤:任务一熟悉Sniffer Pro工具的使用:络适配器进行镜像,此时正确选择接入网络的网卡,这样sniffer pro才可以把网卡设置为混杂模式,以接收在网络上传输的数据包:Sniffer Pro运行后的主界面:网络监视面板:捕获数据包窗口:专家分析系统提供了一个智能的分析平台,对网络上的流量进行了一些分析对于分析出的诊断结果可以查看在线帮助获得。

解码分析:对捕获报文进行解码,窗口分为三部分,第一部分时捕捉到的数据包列表,每一行代表一个数据包;第二部分是针对第一部分被选取数据包加以分析的结果;第三部分则是第一部分被选取数据包的原始内容。

过滤规则定义:①“address”是最常用的定义。

其中包括MAC地址、ip地址和ipx地址的定义。

以定义IP地址过滤为例,如下图所示:②“advanced”定义捕获的相关协议的数据包。

如图所示:③“buffer”定义捕获数据包的缓冲区。

如图所示:④最后,需将定义的过滤规则应用于捕获中,在主界面选择任务二捕获HTTP数据包并分析:1.定义过滤的地址规则:2.定义过滤的协议规则:3.开始捕获主机的有关HTTP协议的数据包:4. 开始捕捉之后,显示捕捉的Packet的数量:5. 主机登陆一个Web站点,并输入自己的邮箱地址和密码。

按钮,停止抓包,系统自动打开捕获数据包窗口。

析捕获的数据包。

8. 通过报文解码窗口分析TCP和IP包头结构:由图可知:本机无线局域网物理地址为00-25-D3-BC-32-55,IP地址为10.10.173.156。

10.10.173.156,总计1462个字节。

前六个字节为目的主机(本机)的MAC地址,两个字节规定数据进入网络层使用的协议类型为IP协议,TCP报头结构:IP报头结构:思考:本实验是在交换式环境下进行的,因此抓获的数据包具有什么特点?如果在共享式环境下进行抓获的数据包又有什么特点?交换式网络只能抓到本机收到或者发出的数据包,以及广播中的数据包共享式网络以广播方式发送数据包的形式使得任何网络接收设备都可接收到所有正在传送的通讯数据, 不过只将判断为应该接收的数据包传给上层应用程序处理。

超级网络嗅探器——Sniffer pro 的使用Sniffer软件是NAI公司推出的功能强大的协议分析软件。

实现对网络的监控,更深入地了解网络存在的问题,检测和修复网络故障和安全问题。

Sniffer可以监听到网上传输的所有信息,主要用来接收在网络上传输的信息。

Sniffer可以截获口令、专用信道内的信息、信用卡号、经济数据、E-mail等,还可以用来攻击与自己相临的网络。

Sniffer的功能主要包括如下几方面:捕获网络流量进行详细分析。

利用专家分析系统诊断问题。

实时监控网络活动情况。

监控单个工作站、会话或者网络中任何一部分的网络利用情况和错误统计。

支持主要的LAN、WAN和网络技术。

提供在位和字节水平过滤数据包的能力。

1 Sniffer Pro的启动和设置2 理解Sniffer Pro主要4种功能组件的作用:监视:实时解码并显示网络通信流中的数据。

捕获:抓取网络中传输的数据包并保存在缓冲区或指定的文件中,供以后使用。

分析:利用专家系统分析网络通信中潜在的问题,给出故障症状和诊断报告。

显示:对捕获的数据包进行解码并以统计表或各种图形方式显示在桌面上。

3 学会sniffer工具的基本使用方法,用sniffer捕获报文并进行分析。

环境:windows XP, windows 7,能访问INTERNET。

Sniffer pro主界面在默认情况下,Sniffer将捕获其接入的域中流经的所有数据包,但在某些场景下,有些数据包可能不是我们所需要的,为了快速定位网络问题所在,有必要对所要捕获的数据包作过滤。

Sniffer提供了捕获数据包前的过滤规则的定义,过滤规则包括2、3层地址的定义和几百种协议的定义。

定义过滤规则的做法一般如下:(1) 在主界面选择【Capture】→【Define Filter】。

(2) 在“Define Filter”对话框中选择“Address”选项卡,这是最常用的定义。

其中包括MAC地址、IP地址和IPX地址的定义。

实验三:使用sniffer工具嗅探明文的用户名和密码一、实验目的通过使用sniffer Pro软件掌握Sniffer(嗅探器)工具的使用方法,实现捕捉FTP、HTTP 等协议的数据包,以理解TCP/IP协议中多种协议的数据结构、会话连接建立和终止的过程、TCP序列号、应答序号的变化规律。

并且.通过实验了解FTP、HTTP等协议明文传输的特性,以建立安全意识,防止FTP、HTTP等协议由于传输明文密码造成的泄密。

二、实验原理在具有口令认证的网络应用中,有一些协议使用明文的认证方式(例如FTP,TELNET 等),也有一些协议虽然不是明文的用户名和口令,但也只是进行了简单的编码(如BASE64),这样的认证方式在网络中是非常不安全的。

通常,网络应用在一开始即进行口令认证,因此相应的口令和密码会出现在相对靠前的数据报中,而进行口令嗅探的软件往往也只是捕获相应网络应用的前几个数据报来搜索用户名和口令。

三、实验环境两台安装Windows 2000/XP的PC机,在其中一台上安装Sniffer Pro软件。

将两台 PC 机通过hub相连,组成一个局域网。

四、实验内容和步骤任务一:捕获FTP数据包并进行分析用户名和口令(1)单击菜单中的Capture→Define Filter→Advanced,再选中IP→TCP→FTP,如图1所示,然后单击OK。

图1(2)在sniffer的图Martix中,选定主机以白底高亮后,选择右键菜单下的capture 命令,开始嗅探。

如图2.图2(3)开始捕捉后,单击工具栏中的Capture Panel按钮,如图3所示,图中显示出捕捉的Packet 的数量。

图3(4)开始登陆一个FTP服务器,如图4所示。

图4 (5)输入用户名及密码后进入服务器,如图5图5(6 )此时,从Capture Panel中看到捕获数据包已达到一定数量,单击Stop and Display 按钮,停止抓包,如图6图6(7)停止抓包后,单击窗口左下角的Decode选项.窗中会显示所捕捉的数据,并分析捕获的数据包,如图7所示图7(8)从捕获的包中,我们可以发现大量有用的信息,详细分析如下。

、可编辑修改精选全文完整版《计算机网络安全》实验报告与习题册2012 / 2013 学年第1学期系别专业班级姓名学号指导教师实验一使用网络监听工具一、实验要求与目的1.使用监听工具NetXray2.熟悉Sniffer的原理及被监听的危害二、实验内容:1.熟悉NetXray界面2.设置过滤条件(如网络病毒),过滤报文3.监视本机的业务流量三、实验步骤四、实验结果五、习题1.TCP和UDP之间的主要区别是什么?2.网桥、路由器和网关的主要区别是什么?3.将一个C类网络分成8个子网,若我们用的网络号为202.204.125.试写出网络划分的方法和子网掩码。

实验二使用Sniffer Pro 网络分析器一、实验要求与目的1.学会Sniffer Pro安装;2.掌握Sniffer Pro常用功能;3.理解网络协议分析。

二、实验内容1. 安装Sniffer Pro2. 熟悉功能面板3. 使用Sniffer Pro网络分析器抓取某台机器的所有数据包三、实验步骤四、实验结果五、习题1.网络安全主要有哪些关键技术?如何实施网络安全的安全策略?2.访问控制的含义是什么?计算机系统安全技术标准有哪些?3.数据库的加密有哪些要求?加密方式有哪些种类?实验三实现加解密程序一、实验要求与目的1.熟悉加密、解密的算法;懂得加密在通信中的重要作用2.熟悉密码工作模式3.使用高级语言实现一个加密、解密程序二、实验内容编写DES算法对一个文件进行加密和解密。

三、实验步骤四、实验结果五、习题1.计算机病毒的基本特征是什么?2.简述计算机病毒攻击的对象及所造成的危害。

3.简述宏病毒的特征及其清除方法。

4.什么是网络病毒?防治网络病毒的要点是什么?实验四安装和配置证书服务一、实验要求与目的1.了解数字证书工作原理以及对其简单的应用2.了解PKI技术。

二、实验内容运用数字证书对邮件进行加密,体会数据加密的过程与其安全性的体现。

三、实验步骤四、实验结果五、习题1.用维吉尼亚法加密下段文字:COMPUTER AND PASSWORD SYSTEM ,密钥为KEYWORD2.简述DES算法中的依次迭代过程和加密函数f的计算过程实验五使用防火墙一、实验要求与目的1. 熟悉天网防火墙软件的使用2. 熟悉防火墙基本知识二、实验内容通过对天网防火墙软件的熟悉与使用了解在网络安全中防火墙的重要性,并学会简单的防火墙配置三、实验步骤四、实验结果五、习题1.已知RSA密码体制的公开密码为n=55,e=7,试加密明文m=10,通过求解p,q和d破译这种密码体制。

南京信息工程大学实验(实习)报告

实验名称使用用Sniffer Pro网络分析器实验日期 2014.12.21 得分指导教师朱节中

系计算机专业软件工程年级 2012 班次 1 姓名董上琦学号 20122344001

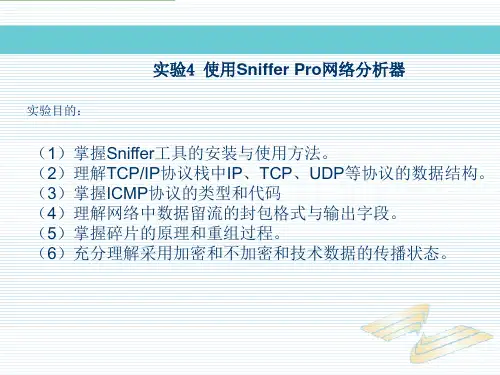

一、实验目的

1、掌握Sniffer工具的安装和使用方法

2、理解TCP/IP协议栈中IP、TCP、UDP等协议的数据结构

3、掌握ICMP协议的类型和代码

二、实验内容

1、安装Sniffer Pro

2、捕捉数据包

3、分析捕捉的数据包

三、实验步骤

1、安装Sniffer Pro

Sniffer Pro安装过程并不复杂,setup后一直点击“确定”即可,第一次运行时需要选择

网络适配器或网卡后才能正常工作。

如下图所示:

选择好网络适配器或网卡后,即可进入主界面,如下图所示:

2、捕捉数据包

以抓FTP密码为例

步骤1:设置规则

选择Capture菜单中的Defind Filter出现图(1)界面,选择图(1)中的ADDress 项,在station1和2中分别填写两台机器的IP地址,选择Advanced选项,选择选IP/TCP/FTP ,将 Packet Size设置为 In Between 63 -71, Packet Type 设置为 Normal。

如图(2)所示,选择Data Pattern项,点击箭头所指的Add Pattern按钮,出现图(3)界面,按图设置OFFset 为2F,方格内填入18,name可任意起。

确定后如图(4)点击Add NOT按钮,再点击Add Pattern 按钮增加第二条规则,按图(5)所示设置好规则,确定后如图(6)所示。

图(1)

图(2)

图(3)图(4)图(5)

图(6)

步骤2:抓包

按F10键出现下图界面,开始抓包。

图(7)

步骤3:运行FTP命令

本例使FTP到一台开有FTP服务的Linux机器上

D:/>ftp 192.168.113.50

Connected to 192.168.113.50.

220 test1 FTP server (Version wu-2.6.1(1) Wed Aug 9 05:54:50 EDT 2000) ready.

User (192.168.113.50:(none)): test

331 Password required for test.

Password:

步骤4:察看结果

当下图中箭头所指的望远镜图标变红时,表示已捕捉到数据

图(8)

点击该图标出现下图所示界面,选择箭头所指的Decode选项即可看到捕捉到的所有包。

可以清楚地看出用户名为test和密码为123456789。

图(9)

3、分析捕捉的数据包

将图(1)中Packet Size设置为 63 -71是根据用户名和口令的包大小来设置的,图(9)可以看出口令的数据包长度为70字节,其中协议头长度为:14+20+20=54,与telnet的头长度相同。

Ftp的数据长度为16,其中关键字PASS占4个字节,空格占1个字节,密码占9个字节,Od 0a(回车换行)占2个字节,包长度=54+16=70。

如果用户名和密码比较长那么Packet Size的值也要相应的增长。

Data Pattern中的设置是根据用户名和密码中包的特有规则设定的,为了更好的说明这个问题,要在开着图(7)的情况下选择Capture菜单中的Defind Filter,如图(2)所示,选择Data Pattern项,点击箭头所指的Add Pattern按钮,出现图(10)界面,选择图中1所指然后点击2所指的Set Data按钮。

OFFset、方格内、Name将填上相应的值。

同理图(11)中也是如此。

这些规则的设置都是根据要抓的包的相应特征来设置的,这些都需要对TCP/IP协议的深入了解,从图(12)中可以看出网上传输的都是一位一位的比特流,操作系统将比特流转换为二进制,Sniffer这类的软件又把二进制换算为16进制,然后又为这些数赋予相应的意思,图中的18指的是TCP协议中的标志位是18。

OFFset指的是数据包中某位数据的位置,方格内填的是值。

图(10)

图(11)

图(12)

三、体会和总结

本次的实验,学习了Sniffer工具的安装和使用方法,通过使用Sniffer工具理解TCP/IP协议栈中IP、TCP、UDP等协议的数据结构,并且掌握了ICMP协议的类型和代码。

在今后的实验中还需要加强对所抓包的分析理解,以更好的使用这一工具。