FTP包分析

- 格式:docx

- 大小:16.28 KB

- 文档页数:3

第1篇一、实验背景随着计算机网络技术的飞速发展,网络协议作为计算机网络通信的基础,扮演着至关重要的角色。

为了更好地理解网络协议的工作原理和功能,我们开展了主要协议分析实验。

本实验旨在通过分析常用网络协议的报文格式和工作机制,加深对网络协议的理解。

二、实验目的1. 熟悉常用网络协议的报文格式和工作机制。

2. 掌握网络协议分析工具的使用方法。

3. 培养网络故障排查和问题解决能力。

三、实验环境1. 实验设备:PC机、网线、Wireshark软件。

2. 实验网络:局域网环境,包括路由器、交换机、PC等设备。

四、实验内容本实验主要分析以下协议:1. IP协议2. TCP协议3. UDP协议4. HTTP协议5. FTP协议五、实验步骤1. IP协议分析(1)启动Wireshark软件,选择合适的抓包接口。

(2)观察并分析IP数据报的报文格式,包括版本、头部长度、服务类型、总长度、标识、标志、片偏移、生存时间、协议、头部校验和、源IP地址、目的IP地址等字段。

(3)分析IP分片和重组过程,观察TTL值的变化。

2. TCP协议分析(1)观察TCP数据报的报文格式,包括源端口号、目的端口号、序号、确认号、数据偏移、标志、窗口、校验和、紧急指针等字段。

(2)分析TCP连接建立、数据传输、连接终止的过程。

(3)观察TCP的重传机制和流量控制机制。

3. UDP协议分析(1)观察UDP数据报的报文格式,包括源端口号、目的端口号、长度、校验和等字段。

(2)分析UDP的无连接特性,观察UDP报文的传输过程。

4. HTTP协议分析(1)观察HTTP请求报文和响应报文的格式,包括请求行、头部字段、实体等。

(2)分析HTTP协议的请求方法、状态码、缓存控制等特性。

(3)观察HTTPS协议的加密传输过程。

5. FTP协议分析(1)观察FTP数据报的报文格式,包括命令、响应等。

(2)分析FTP的文件传输过程,包括数据传输模式和端口映射。

FTP服务器的安全性分析与优化FTP服务器是一种常用的文件传输协议,但我们也要意识到其安全性方面的隐患。

本文将对FTP服务器的安全性进行分析,并提出相应的优化策略。

一、FTP服务器的安全性分析FTP服务器的安全性存在以下几个方面的问题:1.明文传输:FTP协议是明文传输,即用户的账号、密码以及传输的文件内容都是明文形式传输,容易被黑客截获和窃取。

2.弱密码风险:许多用户设置的FTP密码过于简单,如使用常见密码、生日、手机号等,容易被猜解和破解。

3.暴力破解:黑客可以通过暴力破解的方式尝试不同的密码组合,直到成功登录FTP服务器。

4.未加密传输:FTP服务器传输的文件没有进行加密处理,容易导致文件泄露和非法篡改。

二、FTP服务器的优化策略为了提升FTP服务器的安全性,我们可以采取以下优化策略:1.使用加密传输协议:将常用的FTP协议替换为SFTP(SSH文件传输协议)或FTPS(基于SSL/TLS的FTP安全传输协议),实现加密传输,确保数据传输的机密性。

2.强化密码策略:设置密码复杂度要求,要求用户使用包含大小写字母、数字和特殊字符的组合密码。

同时,要求用户定期更换密码,避免使用相同密码在多个系统中。

3.限制登录尝试次数:设置登录失败次数的上限,超过次数后锁定账号,防止黑客通过暴力破解的方式登录FTP服务器。

4.启用防火墙:在服务器上启用防火墙,并设置访问控制策略,只允许来自信任IP地址的访问,限制非法访问的风险。

5.定期更新软件补丁:保持FTP软件的更新,并及时安装安全补丁,修复可能存在的漏洞,提高FTP服务器的安全性。

6.日志审计与监控:监控FTP服务器的登录活动和文件传输情况,定期对登录日志进行审查,并及时发现异常活动,以便及时采取相应的安全措施。

7.访问权限控制:为每个用户分配最小权限原则,确保用户只能访问其所需的文件和目录,避免未经授权的文件访问和篡改。

三、结语在FTP服务器的安全性方面,我们需要重视并采取相应的措施来提升其安全性。

FTP是老牌的文件传输协议,在网络中应用非常广泛。

本节就Vsftp服务器的日志进行重点讨论,在本书的FTP多级跳案例中就会涉及到本节学到的知识。

在Redhat Linux 系统下Vsftp的配置文件在/etc/vsftp/vsftp.conf文件中。

默认情况下,Vsftp不单独记录日志,也就是说不会输出到一个单独的文件中存储,而是统一存放到/var/log/messages文件中,本文讲述如何科学分析FTP日志。

•FTP服务器日志解析• 1.3.1 分析vsftpd.log和xferlog• 1.3.2 中文对Vsftp日志的影响• 1.3.2 用Logparser分析FTP日志FTP服务器日志解析FTP是老牌的文件传输协议,在网络中应用非常广泛。

本节就Vsftp 服务器的日志进行重点讨论,在本书的FTP多级跳案例中就会涉及到本节学到的知识。

在Redhat Linux系统下Vsftp的配置文件在/etc/vsftp/vsftp.conf文件中。

默认情况下,Vsftp不单独记录日志,也就是说不会输出到一个单独的文件中存储,而是统一存放到/var/log/messages 文件中。

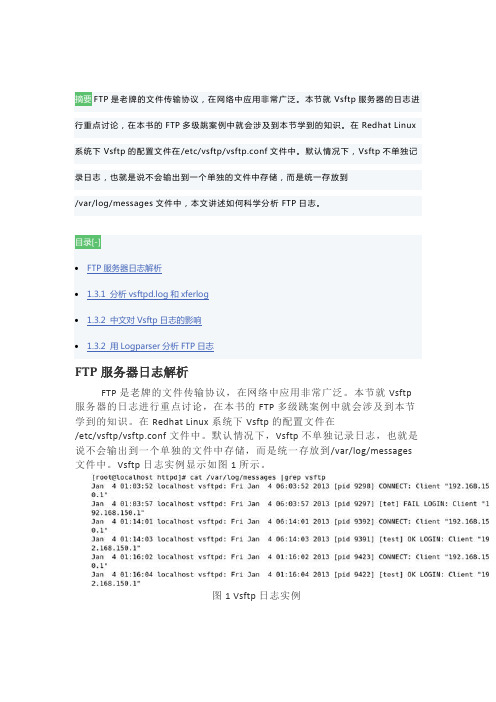

Vsftp日志实例显示如图1所示。

图1 Vsftp日志实例通过在messages过滤得方法可以看到Vsftp的客户机连接日至,但这段日志里只反映了少量信息,如果需要查看更详细的信息如何操作?下面我们来编辑/etc/vsftp/vsftp.conf配置文件。

如何将Vsftp服务器的日志文件单独输出到某个文件下呢?这里需要三个步骤:下面对重要语句做一些解释:标识A: 启用xferlog_enable=YES,它表示将客户机登录服务器后上传或下载的文件具体信息记录。

标识B:启用xferlog_file=/var/log/vsftpd.log,它表示将上传下载写到指定文件,也就是/var/log/xferlog文件。

标识C:启用dual_log_enable=YES,它表示启用双份日志,一份日志由xferlog记录,同时vsftpd.log也记录另一份日志,注意他们两儿可不是互为备份,其内容不同,但各有千秋。

实验八-网络性能监测分析工具Sniffer捕获高层协议数据包并分析实验目的: 使用Sniffer抓取ftp的数据报分析FTP的三次“握手”的过程。

分析FTP客户端和服务器端通信过程实验环境: Windows环境下常用的协议分析工具: sniffer 搭建Serv-U FTP Server, 在计算机上建立FTP服务器VMware虚拟机, 用虚拟机进行登录FTP。

实验内容和步骤:1. 建立网络环境。

用Serv-U FTP Server在计算机上建立一台FTP服务器, 设置IP地址为: 192.168.0.10。

在Serv-U FTP Server中已设定用户xyz, 密码123123。

(也可以自行设定其他帐号)2. 在此计算机上安装了sniffer。

3.启动该机器上的虚拟机作为一台FTP客户端, 设置IP地址为: 192.168.0.12。

4. 使用ping命令看是否连通。

记录结果。

5. 使用虚拟机登录FTP服务器。

6. 运行sniffer嗅探器, 并在虚拟机的“运行”中输入ftp://192.168.0.10, 点确定后出现如下图的登录窗口:在登录窗口中输入:用户名(xyz), 密码(123123)使用sniffer抓包, 再在sniffer软件界面点击“stop and display”, 选择“Decode”选项, 完成FTP命令操作过程数据包的捕获。

8.在sniffer嗅探器软件上点击Objects可看到下图, 再点击“DECODE(反解码)。

记录FTP三次握手信息, 写出判断这三个数据包的依据(如syn及ack)。

记录端口信息等内容。

9.找出数据包中包含FTPUSER命令的数据包, 记录显示的用户名。

10.捕获用户发送PASS命令的数据包, 记录显示的密码。

11. 找出FTP服务器端与客户端端口20进行三次握手打开数据传输。

记录数据信息。

实验四SnifferPro数据包捕获与协议分析一. 实验目的1.了解Sniffer的工作原理。

2.掌握SnifferPro工具软件的基本使用方法。

3.掌握在交换以太网环境下侦测、记录、分析数据包的方法。

二、实验原理数据在网络上是以很小的被称为“帧”或“包”的协议数据单元(PDU)方式传输的。

以数据链路层的“帧”为例,“帧”由多个部分组成,不同的部分对应不同的信息以实现相应的功能,例如,以太网帧的前12个字节存放的是源MAC地址和目的MAC地址,这些数据告诉网络该帧的来源和去处,其余部分存放实际用户数据、高层协议的报头如TCP/IP的报头或IPX报头等等。

帧的类型与格式根据通信双方的数据链路层所使用的协议来确定,由网络驱动程序按照一定规则生成,然后通过网络接口卡发送到网络中,通过网络传送到它们的目的主机。

目的主机按照同样的通信协议执行相应的接收过程。

接收端机器的网络接口卡一旦捕获到这些帧,会告诉操作系统有新的帧到达,然后对其进行校验及存储等处理。

在正常情况下,网络接口卡读入一帧并进行检查,如果帧中携带的目的MAC地址和自己的物理地址一致或者是广播地址,网络接口卡通过产生一个硬件中断引起操作系统注意,然后将帧中所包含的数据传送给系统进一步处理,否则就将这个帧丢弃。

如果网络中某个网络接口卡被设置成“混杂”状态,网络中的数据帧无论是广播数据帧还是发向某一指定地址的数据帧,该网络接口卡将接收所有在网络中传输的帧,这就形成了监听。

如果某一台主机被设置成这种监听(Snfffing)模式,它就成了一个Sniffer。

一般来说,以太网和无线网被监听的可能性比较高,因为它们是一个广播型的网络,当然无线网弥散在空中的无线电信号能更轻易地截获。

三、实验内容及要求要求:本实验在虚拟机中安装SnifferPro4.7版本,要求虚拟机开启FTP、Web、Telnet等服务,即虚拟机充当服务器,物理机充当工作站。

物理机通过Ping命令、FTP访问及网页访问等操作实验网络数据帧的传递。

实训三利用WireShark分析FTP包一、实训目的1.用Wireshark 捕获和分析FTP 通信数据。

2.了解主动模式与被动模式FTP的工作过程。

二、实训设备1.接入Internet的计算机主机;2.FTP server;3.抓包工具WireShark。

三、实训内容1. 关于FTP协议FTP 的主要功能如下:•提供文件的共享(计算机程序 / 数据);•支持间接使用远程计算机;•使用户不因各类主机文件存储器系统的差异而受影响;•可靠且有效的传输数据。

FTP服务器可以直接被终端用户使用,也可以使用FTP客户端程序访问。

大多数 FTP 控制帧是简单的 ASCII 文本,可以分为 FTP 命令或 FTP 消息。

FTP命令可在FTP命令模式下用“?”或“help”进行学习,FTP消息是对FTP 命令的响应,它由带有解释文本的应答代码构成。

2.安装FTP服务器及Telnet服务器与客户端开始→控制面板→程序或功能:“打开或关闭Windows功能”→打开“Internet信息服务”-选中“FTP服务器”→选中“Telnet客户端”“Telnet服务器”步骤1:打开记事本,新建文件,内容任意,保存文件在“c:\inetpub\ftproot\本人学号”目录下,命名为“abc.txt”步骤2:验证FTP服务器。

启动Web浏览器或资源管理器,地址栏输入ftp://合作同学的IP,以验证FTP服务器是否正常运行。

3. 使用FTP传输文件并捕获与分析数据包步骤1:打开Wireshark,开始捕获。

步骤2:采用命令行连接合作同学的FTP服务器,启动本主机命令行FTP 客户端。

1. 单击开始> 运行,然后键入“cmd”并单击确定。

2. 使用Windows FTP 客户端实用程序启动主机计算机与FTP 服务器的FTP 会话,命令如下:ftp 合作同学的IP。

要进行身份验证,请使用anonymous 为用户ID。

在响应口令提示时,按<ENTER>。

分析使用FTP下载文件的流程1. 什么是FTP?FTP(File Transfer Protocol,文件传输协议)是一种网络协议,用于在计算机之间传输文件。

FTP可以在本地计算机和远程计算机之间建立连接,并通过下载和上传文件来进行数据传输。

2. FTP下载文件的流程以下是使用FTP下载文件的一般流程:步骤1:准备FTP客户端首先,您需要在本地计算机上安装一个FTP客户端软件,用于与远程服务器进行连接和文件传输。

常见的FTP客户端软件包括FileZilla、CuteFTP和FlashFXP 等。

您可以根据自己的需求选择一个合适的FTP客户端。

步骤2:确定远程服务器地址和登录凭据在通过FTP下载文件之前,您需要知道远程服务器的地址、用户名和密码。

这些信息通常由服务器管理员提供。

确保您准确地了解这些信息,并将其输入到FTP 客户端中。

步骤3:建立FTP连接使用您的FTP客户端,通过输入远程服务器地址、用户名和密码,建立与服务器的FTP连接。

一旦连接成功,您将能够在您的本地计算机和远程服务器之间传输文件。

步骤4:导航到目标文件在FTP连接建立后,您将能够导航到远程服务器上的文件目录。

这与在本地计算机上导航到文件夹类似。

使用FTP客户端提供的导航功能,浏览和选择您要下载的文件所在的目录。

步骤5:选择文件并下载一旦您在远程服务器上导航到目标文件所在的目录,使用FTP客户端选择要下载的文件。

通常,您可以通过右键点击文件并选择“下载”选项来完成文件下载。

在文件下载过程中,您可以选择指定本地计算机上的下载路径。

步骤6:等待文件下载完成一旦您选择了文件并指定了下载路径,FTP客户端将开始下载文件。

您需要耐心等待下载过程完成。

下载过程的时间取决于文件的大小和网络速度。

步骤7:确认文件下载成功下载完成后,您可以检查文件是否成功下载到本地计算机上的指定路径。

确保文件的完整性和正确性,以确保下载成功。

3. 使用FTP下载文件的注意事项在使用FTP下载文件时,还需要注意以下事项:•确保您具有合法的访问权限:获得远程服务器的地址、用户名和密码之前,确保您具有合法的访问权限。

FTP包分析2009-05-07 08:27FTP包分析No. Time Source DestinationProtocol Info108 23.129553 210.41.208.107 172.16.79.47 FTP Response: 220 Serv-U FTP Server v6.4 for WinSock ready...Frame 108 (103 bytes on wire, 103 bytes captured)Arrival Time: Apr 30, 2009 09:08:54.318542000[Time delta from previous captured frame: 0.048995000 seconds][Time delta from previous displayed frame: 23.129553000 seconds][Time since reference or first frame: 23.129553000 seconds]Frame Number: 108Frame Length: 103 bytesCapture Length: 103 bytes[Frame is marked: False][Protocols in frame: eth:ip:tcp:ftp][Coloring Rule Name: TCP][Coloring Rule String: tcp]Ethernet II, Src: Hangzhou_14:27:d8 (00:0f:e2:14:27:d8), Dst:HonHaiPr_08:8c:4b (00:1f:e2:08:8c:4b)Destination: HonHaiPr_08:8c:4b (00:1f:e2:08:8c:4b)Address: HonHaiPr_08:8c:4b (00:1f:e2:08:8c:4b).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Source: Hangzhou_14:27:d8 (00:0f:e2:14:27:d8)Address: Hangzhou_14:27:d8 (00:0f:e2:14:27:d8).... ...0 .... .... .... .... = IG bit: Individual address (unicast).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default) Type: IP (0x0800)Internet Protocol, Src: 210.41.208.107 (210.41.208.107), Dst: 172.16.79.47(172.16.79.47)Version: 4Header length: 20 bytesDifferentiated Services Field: 0x00 (DSCP 0x00: Default; ECN: 0x00) 0000 00.. = Differentiated Services Codepoint: Default (0x00).... ..0. = ECN-Capable Transport (ECT): 0.... ...0 = ECN-CE: 0Total Length: 89Identification: 0x8c20 (35872)Flags: 0x000... = Reserved bit: Not set.0.. = Don't fragment: Not set..0. = More fragments: Not setFragment offset: 0Time to live: 238Protocol: TCP (0x06)Header checksum: 0xa2a9 [correct][Good: True][Bad : False]Source: 210.41.208.107 (210.41.208.107)Destination: 172.16.79.47 (172.16.79.47)Transmission Control Protocol, Src Port: ftp (21), Dst Port: avantageb2b (2131), Seq: 1, Ack: 1, Len: 49(传输控制协议,源端:FTP(21),目的端(2131),序列号:1,确认号:1,长度:49字节)Source port: ftp (21)Destination port: avantageb2b (2131)Sequence number: 1 (relative sequence number)[Next sequence number: 50 (relative sequence number)]Acknowledgement number: 1 (relative ack number)Header length: 20 bytesFlags: 0x18 (PSH, ACK)0... .... = Congestion Window Reduced (CWR): Not set.0.. .... = ECN-Echo: Not set..0. .... = Urgent: Not set...1 .... = Acknowledgment: Set.... 1... = Push: Set.... .0.. = Reset: Not set.... ..0. = Syn: Not set.... ...0 = Fin: Not setWindow size: 32768Checksum: 0x6185 [correct][Good Checksum: True][Bad Checksum: False][SEQ/ACK analysis][This is an ACK to the segment in frame: 106][The RTT to ACK the segment was: 0.061902000 seconds]File Transfer Protocol (FTP)220 Serv-U FTP Server v6.4 for WinSock ready...\r\n(版本号6.4)Response code: Service ready for new user (220)(响应代码:220 为新用户服务准备)Response arg: Serv-U FTP Server v6.4 for WinSock ready...(交互式响应)多个FTP包传输控制协议字段分析2009-05-07 08:28File Transfer Protocol (FTP)USER anonymous\r\n(用户:匿名用户)Request command: USER(请求命令:用户)Request arg: anonymous(交互式请求:匿名)File Transfer Protocol (FTP)331 User name okay, please send complete E-mail address as password.\r\n(331 用户名完全,请附加密码发送完整的邮件地址)Response code: User name okay, need password (331)(请求代码:用户名正确,需要密码)Response arg: User name okay, please send complete E-mail address as password.(交互式请求:用户名完全,请附加密码发送完整的邮件地址)File Transfer Protocol (FTP)PASS IEUser@\r\n(被动响应用户名:IEUser@)Request command: PASSRequest arg: IEUser@File Transfer Protocol (FTP)230 User logged in, proceed.\r\n(代码230 用户登录进入)Response code: User logged in, proceed (230)Response arg: User logged in, proceed.File Transfer Protocol (FTP)250 Directory changed to/\321\247\317\260\327\312\301\317/djvu\324\304\266\301\306\367\r\n(代码250 目录改变)Response code: Requested file action okay, completed (250)(请求代码:请求文件成功,完成)Response arg: Directory changed to/\321\247\317\260\327\312\301\317/djvu\324\304\266\301\306\367(交互式请求:目录改变)File Transfer Protocol (FTP)227 Entering Passive Mode (210,41,208,107,6,2)\r\n(代码227 进入被动模式)Response code: Entering Passive Mode (227)Response arg: Entering Passive Mode (210,41,208,107,6,2)Passive IP address: 210.41.208.107 (210.41.208.107)Passive port: 1538(被动端口:1538)。