DHCP 中继代理信息选项(RFC3046)

- 格式:doc

- 大小:65.50 KB

- 文档页数:11

DHCP安全问题及其防范措施摘要本文主要介绍计算机网络当中一个比较常见的安全问题—DHCP的安全问题。

DHCP称作动态主机分配协议(Dynamic Host Configuration Protocol, DHCP)是一个局域网的网络协议,使用UDP协议工作,主要有两个用途:给内部网络或网络服务供应商自动分配IP地址给用户给内部网络管理员作为对所有计算机作中央管理的手段。

DHCP用一台或一组DHCP服务器来管理网络参数的分配,这种方案具有容错性。

即使在一个仅拥有少量机器的网络中,DHCP仍然是有用的,因为一台机器可以几乎不造成任何影响地被增加到本地网络中。

甚至对于那些很少改变地址的服务器来说,DHCP仍然被建议用来设置它们的地址。

如果服务器需要被重新分配地址(RFC2071)的时候,就可以在尽可能少的地方去做这些改动。

对于一些设备,如路由器和防火墙,则不应使用DHCP。

把TFTP或SSH服务器放在同一台运行DHCP的机器上也是有用的,目的是为了集中管理。

DHCP也可用于直接为服务器和桌面计算机分配地址,并且通过一个PPP代理,也可为拨号及宽带主机,以及住宅NAT网关和路由器分配地址。

DHCP 一般不适用于使用在无边际路由器和DNS服务器上。

DHCP安全问题在网络安全方面是一个不可忽略的问题,这种问题内部网络及网络服务提供商在分配IP地址造成的IP冲突、伪造DHCP服务器等攻击。

本文介绍了如何防范和解决此类问题的方法和步骤。

关键字:计算机、DHCP、安全问题、攻击DHCP safety and safeguardsABSTRACTThis paper mainly introduces the computer network of a common security problems and DHCP safety problems.DHCP dynamic distribution agreement called the mainframe (Dynamic host configuration protocol and DHCP )is a LAN network protocols, the use of UDP agreement, there are two major purpose :to the internal network or network service provider the IP address assigned to the user to the internal network administrator in all computer on the central administration.DHCP with one or a set of DHCP server to manage the distribution network parameters, the scheme has a fault tolerance. Even in a small amount of the machine has a network, and DHCP is still useful, for a machine can hardly have any influence, have been added to the local network. Even for those who rarely change the address of the server and DHCP still being proposed to set the address. If the server needs to be reassigned address (rfc2071 ), it can be as few as possible to do these changes. For some equipment, such as the router and should not be used DHCP. The TFTP server or SSH in with a DHCP machine is also useful in order to administer.DHCP may also directly to the server and desktop computers, and the assignment of addresses by a PPP agent or a dialing, and broadband host, and the house assignment of addresses NAT gateway and routers generally do not apply. DHCP use in the DNS server marginal routers.DHCP security issues in the network security is not to neglect the issue of the internal network and the network service provider in the allocation of IP address of the conflict and DHCP server IP, forgery attack. This article explains how to prevent and resolve the problem of methods and procedures.Keyword: Computer、DHCP、Safety、Attack目录摘要 (I)ABSTRACT (II)第一章绪论 (1)1.1概述 (1)第二章应用技术 (2)2.1DHCP应用技术 (2)2.2技术优点 (2)2.3应用场合 (2)2.3.1 DHCP服务欺骗攻击 (3)2.3.2 ARP“中间人”攻击 (3)2.3.3 IP/MAC欺骗攻击 (4)2.3.4 DHCP报文泛洪攻击 (4)2.4应用限制 (5)第三章特性介绍 (5)3.1相关术语 (5)3.2相关协议 (6)3.3设备处理流程 (6)3.3.1 DHCP Snooping 表项的建立与老化 (6)3.3.2 DHCP Snooping 信任端口功能 (7)3.3.3 ARP入侵检测功能 (8)3.3.4 IP 过滤功能 (9)3.3.5 DHCP 报文限速功能 (9)3.4DHCP S NOOPING与DHCP R ELAY安全机制比较 (10)第四章典型组网案例 (11)结束语 (12)参考文献 ................................. 错误!未定义书签。

开启Cisco交换机DHCP Snooping功能一、采用DHCP服务的常见问题架设DHCP服务器可以为客户端自动分配IP地址、掩码、默认网关、DNS服务器等网络参数,简化了网络配置,提高了管理效率。

但在DHCP服务的管理上存在一些问题,常见的有:●DHCP Server的冒充●DHCP Server的DOS攻击,如DHCP耗竭攻击●某些用户随便指定IP地址,造成IP地址冲突1、DHCP Server的冒充由于DHCP服务器和客户端之间没有认证机制,所以如果在网络上随意添加一台DHCP服务器,它就可以为客户端分配IP地址以及其他网络参数。

只要让该DHCP服务器分配错误的IP地址和其他网络参数,那就会对网络造成非常大的危害。

2、DHCP Server的拒绝服务攻击通常DHCP服务器通过检查客户端发送的DHCP请求报文中的CHADDR(也就是Client MAC address)字段来判断客户端的MAC地址。

正常情况下该CHADDR字段和发送请求报文的客户端真实的MAC地址是相同的。

攻击者可以利用伪造MAC的方式发送DHCP请求,但这种攻击可以使用Cisco 交换机的端口安全特性来防止。

端口安全特性(Port Security)可以限制每个端口只使用唯一的MAC地址。

但是如果攻击者不修改DHCP请求报文的源MAC地址,而是修改DHCP报文中的CHADDR字段来实施攻击,那端口安全就不起作用了。

由于DHCP服务器认为不同的CHADDR值表示请求来自不同的客户端,所以攻击者可以通过大量发送伪造CHADDR的DHCP请求,导致DHCP服务器上的地址池被耗尽,从而无法为其他正常用户提供网络地址,这是一种DHCP耗竭攻击。

DHCP耗竭攻击可以是纯粹的DOS攻击,也可以与伪造的DHCP服务器配合使用。

当正常的DHCP服务器瘫痪时,攻击者就可以建立伪造的DHCP服务器来为局域网中的客户端提供地址,使它们将信息转发给准备截取的恶意计算机。

dhcp报文中的一个选项,该选项在dhcp报文中为可变长的字段,option选项中包含了部分租约信息、报文类型等。

option选项中最多可以包括255个option,最少为1个option。

一、option 821、说明option 82又称为中继代理信息选项(relay agent information option),是dhcp报文中option内容的一部分。

rfc3046中定义了option 82,其位置在option 255之前而在其他option之后。

option 82中可以包含最多255个sub-option,若定义了option 82,至少要定义一个sub-option。

当dhcp client发送请求报文到dhcp server时,若需要经过dhcp中继,则由dhcp中继将option 82添加到请求报文中。

option 82包含很多sub-option,目前option 82中常用的sub-option 1、sub-option 2和sub-option 5。

sub-option 1sub-option 1是option 82的一个子选项,为代理电路id(即circuit id)子项。

子选项通常在dhcp中继设备上配置,定义了在传输报文的时候要携带dhcp客户端所连接交换机端口的vlan-id及二层端口号。

通常sub-option 1与sub-option 2子选项要共同使用来标识dhcp源端的信息。

sub-option 2也是option 82的一个子选项,为代理远程id(即remote id)子项。

该子选项也通常在dhcp中继设备上配置,定义了在传输报文的时候要携带中继设备的mac地址信息。

通常与sub-option 1子选项要共同使用来标识dhcp源端的信息。

sub-option 5sub-option 5也是option 82的一个子选项。

为链路选择(link selection)子项,该选项中包含了dhcp中继添加的ip地址。

组织:中国互动出版网(/)RFC文档中文翻译计划(/compters/emook/aboutemook.htm)E-mail:ouyang@译者:prince1680(prince1680 prince1680@)译文发布时间:2001-5-24版权:本中文翻译文档版权归中国互动出版网所有。

可以用于非商业用途自由转载,但必须保留本文档的翻译及版权信息。

Network Working Group M. Patrick Request for Comments: 3046 Motorola BCS Category: Standards Track January 2001DHCP 中继代理信息选项(RFC3046 DHCP Relay Agent Information Option)本备忘录的状态本文档讲述了一种Internet社区的Internet标准跟踪协议,它需要进一步进行讨论和建议以得到改进。

请参考最新版的“Internet正式协议标准” (STD1)来获得本协议的标准化程度和状态。

本备忘录的发布不受任何限制。

版权声明Copyright (C) The Internet Society (2001). All Rights Reserved.摘要新的高速公众 Internet 访问技术呼唤高速调制解调器附加在局域网 (LAN) 中的一个或多个用户前置机上。

这对于动态主机配置协议在该环境下分配用户前置机的 IP 地址是有利的,DHCP 在 RFC 2131 中已定义。

但是,随着这种“公共”DHCP 的使用,产生了一系列的安全和其他方面的问题。

该文档描述了解决这些问题的 DHCP 新选项。

该选项扩充了在 RFC 2132 中定义的 DHCP 选项集。

该新选项称为中继代理信息选项,并在将客户端的 DHCP 包转发到 DHCP 服务器时由DHCP 中继代理插入。

服务器识别出中继代理信息选项后,可以使用这些信息执行 IP 地址或其他参数的分配。

DHCP Snooping功能与实例详解一、采用DHCP服务的常见问题架设DHCP服务器可以为客户端自动分配IP地址、掩码、默认网关、DNS服务器等网络参数,简化了网络配置,提高了管理效率。

但在DHCP 服务的管理上存在一些问题,常见的有:●DHCP Server的冒充●DHCP Server的DOS攻击,如DHCP耗竭攻击●某些用户随便指定IP地址,造成IP地址冲突1、DHCP Server的冒充由于DHCP服务器和客户端之间没有认证机制,所以如果在网络上随意添加一台DHCP服务器,它就可以为客户端分配IP地址以及其他网络参数。

只要让该DHCP服务器分配错误的IP地址和其他网络参数,那就会对网络造成非常大的危害。

2、DHCP Server的拒绝服务攻击通常DHCP服务器通过检查客户端发送的DHCP请求报文中的CHADDR (也就是Client MAC address)字段来判断客户端的MAC地址。

正常情况下该CHADDR字段和发送请求报文的客户端真实的MAC地址是相同的。

攻击者可以利用伪造MAC的方式发送DHCP请求,但这种攻击可以使用Cisco 交换机的端口安全特性来防止。

端口安全特性(Port Security)可以限制每个端口只使用唯一的MAC地址。

但是如果攻击者不修改DHCP请求报文的源MAC地址,而是修改DHCP报文中的CHADDR字段来实施攻击,那端口安全就不起作用了。

由于DHCP服务器认为不同的CHADDR值表示请求来自不同的客户端,所以攻击者可以通过大量发送伪造CHADDR的DHCP请求,导致DHCP服务器上的地址池被耗尽,从而无法为其他正常用户提供网络地址,这是一种DHCP耗竭攻击。

DHCP耗竭攻击可以是纯粹的DOS攻击,也可以与伪造的DHCP服务器配合使用。

当正常的DHCP服务器瘫痪时,攻击者就可以建立伪造的DHCP服务器来为局域网中的客户端提供地址,使它们将信息转发给准备截取的恶意计算机。

IPoE技术实现IP城域网宽带接入摘要:本文从介绍DHCP身份认证方式开始,详细论述的IPoE接入方式在IP城域网中的应用,比较的传统的PPPoE接入方式和IPoE接入方式各自所具有的特点。

并给出了Alcatel-Lucent的IPoE接入方案的设计,最后,也论述了IPoE宽带接入系统所面临的安全威胁,并提出相应的应对策略。

关键词:DHCP IPoE PPPoE 宽带接入目录1 基于DHCP协议的身份认证....................................... - 3 -2 IPoE协议介绍 ................................................. - 5 -2.1IPoE定义................................................ - 5 -2。

2IPoE定位................................................ - 6 -3 Alcatel—Lucent IPoE宽带接入系统实现.......................... - 7 -3。

1系统组成 ................................................ - 7 -3。

2IPoE典型业务流程........................................ - 9 -3。

3DSLAM改造识别用户....................................... - 9 -3.4RADIUS Server的改造.................................... - 10 -3。

5采用DHCP Server实现身份认证 ........................... - 11 -3。

6部署建议 ............................................... - 12 -4 IPOE需要解决的问题 .......................................... - 13 -4.1DHCP溢出攻击和应对策略................................. - 13 -4.2ARP溢出攻击和应对策略.................................. - 13 -4。

DHCP Snooping支持的Option82功能概述在传统的DHCP动态分配IP地址过程中,DHCP Server不能够根据DHCP请求报文感知到用户的具体物理位置,以致同一VLAN的用户得到的IP地址所拥有的权限是完全相同的。

由于网络管理者不能对同一VLAN中特定的用户进行有效的控制,即不能够控制客户端对网络资源的访问,这将给网络的安全控制提出了严峻的挑战。

RFC 3046定义了DHCP Relay Agent Information Option(Option 82),该选项记录了DHCP Client的位置信息。

DHCP Snooping设备或DHCP Relay通过在DHCP请求报文中添加Option82选项,将DHCP Client的精确物理位置信息传递给DHCP Server,从而使得DHCP Server能够为主机分配合适的IP地址和其他配置信息,实现对客户端的安全控制。

Option82包含两个常用子选项Circuit ID和Remote ID。

其中Circuit ID子选项主要用来标识客户端所在的VLAN、接口等信息,Remote ID子选项主要用来标识客户端接入的设备,一般为设备的MAC地址。

设备作为DHCP Relay时,使能或未使能DHCP Snooping功能都可支持Option82选项功能,但若设备在二层网络作为接入设备,则必须使能DHCP Snooping功能方可支持Option82功能。

Option82选项仅记录了DHCP用户的精确物理位置信息并通过DHCP请求报文中将该信息发送给DHCP Server。

而如果需要对不同的用户部署不同的地址分配或安全策略,则需DHCP Server支持Option82功能并在其上已配置了IP地址分配或安全策略。

Option82选项携带的用户位置信息与DHCP Snooping绑定表记录的用户参数是两个相互独立的概念,没有任何关联。

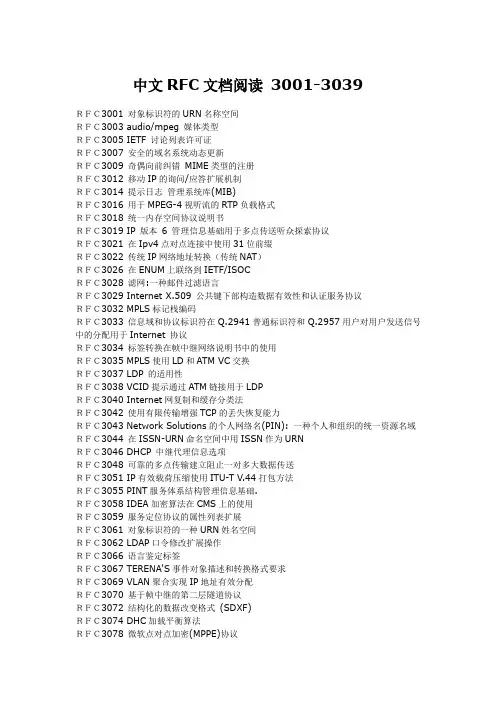

中文RFC文档阅读3001-3039RFC3001 对象标识符的URN名称空间RFC3003 audio/mpeg 媒体类型RFC3005 IETF 讨论列表许可证RFC3007 安全的域名系统动态更新RFC3009 奇偶向前纠错MIME类型的注册RFC3012 移动IP的询问/应答扩展机制RFC3014 提示日志管理系统库(MIB)RFC3016 用于MPEG-4视听流的RTP负载格式RFC3018 统一内存空间协议说明书RFC3019 IP 版本 6 管理信息基础用于多点传送听众探索协议RFC3021 在Ipv4点对点连接中使用31位前缀RFC3022 传统IP网络地址转换(传统NAT)RFC3026 在ENUM上联络到IETF/ISOCRFC3028 滤网:一种邮件过滤语言RFC3029 Internet X.509 公共键下部构造数据有效性和认证服务协议RFC3032 MPLS标记栈编码RFC3033 信息域和协议标识符在Q.2941普通标识符和Q.2957用户对用户发送信号中的分配用于Internet 协议RFC3034 标签转换在帧中继网络说明书中的使用RFC3035 MPLS使用LD和ATM VC交换RFC3037 LDP 的适用性RFC3038 VCID提示通过ATM链接用于LDPRFC3040 Internet网复制和缓存分类法RFC3042 使用有限传输增强TCP的丢失恢复能力RFC3043 Network Solutions的个人网络名(PIN): 一种个人和组织的统一资源名域RFC3044 在ISSN-URN命名空间中用ISSN作为URNRFC3046 DHCP 中继代理信息选项RFC3048 可靠的多点传输建立阻止一对多大数据传送RFC3051 IP有效载荷压缩使用ITU-T V.44打包方法RFC3055 PINT服务体系结构管理信息基础.RFC3058 IDEA加密算法在CMS上的使用RFC3059 服务定位协议的属性列表扩展RFC3061 对象标识符的一种URN姓名空间RFC3062 LDAP口令修改扩展操作RFC3066 语言鉴定标签RFC3067 TERENA'S事件对象描述和转换格式要求RFC3069 VLAN聚合实现IP地址有效分配RFC3070 基于帧中继的第二层隧道协议RFC3072 结构化的数据改变格式(SDXF)RFC3074 DHC加载平衡算法RFC3078 微软点对点加密(MPPE)协议RFC3081 将区块扩展交换协议(BEEP)核心映射到传输控制协议(TCP)RFC3082 服务定位协议(SLP)的预研报告RFC3083 基线私人界面管理信息基础(MIB)用于兼容Cable Modems和Cable Modem终端系统的DOCSISRFC3085 新闻型标记语言(NewsML)资源的URN名字空间RFC3090 域名系统在区域状况下的安全扩展声明RFC3091 改进数字产生协议RFC3093_防火墙增进协议(FEP)。

option82功能结构详解关键词:option82 时间:2015-11-18 点击:1588次快云—一个专业的云计算公司!以最新云技术,精益求精不断追求快速极致,旗下VPS、服务器、云储存等云产品至少3次以上技术更新升级!专业提供快云服务器、快云VPS、虚拟主机、域名注册、服务器托管、服务器租用、SSL证书等产品。

1G内存多线Windows VPS服务器24.5元购,送.TOP顶级域名!在DHCP是动态主机配置协议(Dynamic Host Configure Protocol)内容中,我们常会见到中继代理的问题。

下面我们就DHCP中继代理信息选项82,DHCP option82功能结构做一下详细解析。

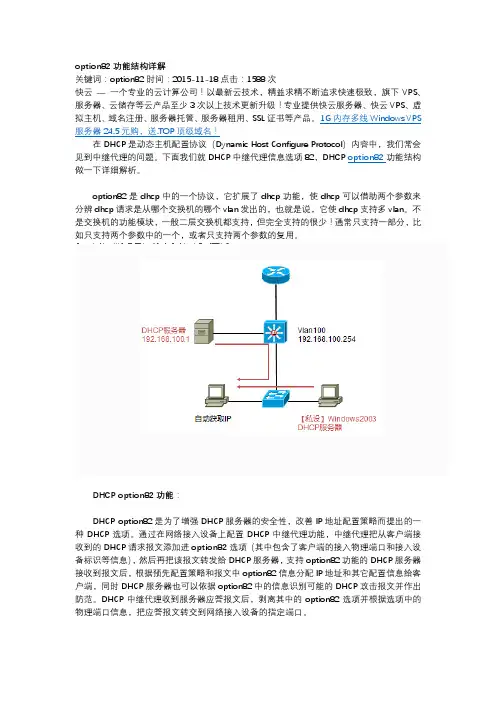

option82是dhcp中的一个协议,它扩展了dhcp功能,使dhcp可以借助两个参数来分辨dhcp请求是从哪个交换机的哪个vlan发出的,也就是说,它使dhcp支持多vlan。

不是交换机的功能模块,一般二层交换机都支持,但完全支持的很少!通常只支持一部分,比如只支持两个参数中的一个,或者只支持两个参数的复用。

DHCP option82功能:DHCP option82是为了增强DHCP服务器的安全性,改善IP地址配置策略而提出的一种DHCP选项。

通过在网络接入设备上配置DHCP中继代理功能,中继代理把从客户端接收到的DHCP请求报文添加进option82选项(其中包含了客户端的接入物理端口和接入设备标识等信息),然后再把该报文转发给DHCP服务器,支持option82功能的DHCP服务器接收到报文后,根据预先配置策略和报文中option82信息分配IP地址和其它配置信息给客户端,同时DHCP服务器也可以依据option82中的信息识别可能的DHCP攻击报文并作出防范。

DHCP中继代理收到服务器应答报文后,剥离其中的option82选项并根据选项中的物理端口信息,把应答报文转交到网络接入设备的指定端口。

DHCP中继代理在大型的网络中,可能会存在多个子网。

由于DHCP客户机通过网络广播消息获得DHCP服务器的响应后得到IP地址,但广播消息是不能跨越子网的。

因此,如果DHCP客户机和服务器在不同的子网内,客户机将不能从DHCP服务器上申请IP地址,若要想申请到IP地址,则需要采用跨网段的DHCP中继技术,即DHCP 中继代理。

DHCP中继代理实际上是一种软件技术,安装了DHCP中继代理的计算机称为DHCP中继代理服务器,它承担不同子网间的DHCP客户机和服务器的通信任务,是在不同子网上的客户端和服务器之间中转DHCP/BOOTP消息的小程序。

提示BOOTP(自举协议)是一个基于TCP/IP协议的协议,可以让无盘站从一个中心服务器上获得IP地址,为局域网中的无盘工作站分配动态IP地址,并不需要每个用户去设置静态IP地址。

根据RFC文档(征求意见文档)规定,DHCP/BOOTP 中继代理是DHCP和BOOTP标准和功能的一部分。

1.路由器的DHCP/BOOTP中继代理支持在TCP/IP网络中,路由器用于连接称为“子网”的不同物理网段上使用的硬件和软件,并在每个子网之间转发IP数据包。

要在多个子网上支持和使用DHCP 服务,连接每个子网的路由器应具有在RFC 1542中描述的DHCP/BOOTP中继代理功能。

要符合RFC 1542并提供中继代理支持,每个路由器必须能识别BOOTP和DHCP协议消息并处理(中转)这些相应消息。

由于路由器将DHCP消息解释为BOOTP消息,因此具有BOOTP中继代理能力的路由器可中转网络上发送的DHCP 数据包和任何BOOTP数据包。

如果路由器不能作为DHCP/BOOTP中继代理运行,则每个子网都必须有在该子网上作为中继代理运行的DHCP服务器或另一台计算机。

如果配置路由器支持的DHCP/BOOTP中继不能用,可以通过安装DHCP中继代理服务来配置运行Windows NT4.0或更高版本的计算机充当中继代理。

DHCPRelay配置1. 24DHCP Relay配置1. 24.1概述1. 24.1.1理解DHCPDHCP协议被⼴泛⽤来动态分配可重⽤的⽹络资源,如IP地址。

DHCP Client发出DHCP DISCOVER⼴播报⽂给DHCP Server。

DHCP Server收到后DHCP DISCOVER报⽂后,根据⼀定的策略来给Client分配资源,如IP地址,发出DHCP OFFER报⽂。

DHCP Client收到DHCP OFFER报⽂后,验证资源是否可⽤。

如果资源可⽤发送DHCP REQUEST报⽂;如果不可⽤,重新发送DHCP DISCOVER 报⽂。

服务器收到DHCP REQUEST报⽂,验证IP地址资源(或其他有限资源)是否可以分配,如果可以分配,则发送DHCP ACK报⽂;如果不可分配,则发送DHCP NAK报⽂。

DHCP Client收到DHCP ACK报⽂,就开始使⽤服务器分配的资源;如果收到DHCP NAK,则可能重新发送DHCP DISCOVER报⽂再次请求另⼀个IP地址。

2. 24.1.2理解DHCP中继代理(DHCP Relay Agent)DHCP请求报⽂的⽬的IP地址为255.255.255.255,这种类型报⽂的转发局限于⼦⽹内,不会被设备转发。

为了实现跨⽹段的动态IP分配,DHCP Relay Agent就产⽣了。

它把收到的DHCP 请求报⽂封装成IP单播报⽂转发给DHCP Server,同时,把收到的DHCP响应报⽂转发给DHCP Client。

这样DHCP Relay Agent就相当于⼀个转发站,负责沟通位于不同⽹段的DHCP Client和DHCP Server。

这样就实现了只要安装⼀个DHCP Server就可对所有⽹段的动态IP管理,即Client—Relay Agent—Server模式的DHCP动态IP管理。

图1VLAN 10和VLAN 20分别对应10.0.0.1/16和20.0.0.1/16的⽹络,⽽DHCP Server在30.0.0.1/16的⽹络上,30.0.0.2的DHCP Server要对10.0.0.1/16和20.0.0.1/16的⽹络进⾏动态IP管理,只要在作为⽹关的设备上打开DHCP Relay Agent,并指定DHCP Server IP为30.0.0.2就可以了3. 24.1.3理解DHCP Relay Agent Information(option 82)根据RFC3046的定义,中继设备进⾏DHCP relay时,可以通过添加⼀个option的⽅式来详细的标明DHCP client的⼀些⽹络信息,从⽽使服务器可以根据更精确的信息给⽤户分配不同权限的IP,根据RFC3046的定义,所使⽤option选项的选项号为82,故也被称作option82,该option可以继续分解成多个⼦选项,现阶段经常使⽤的⼦选项有Circuit ID和Remote ID。

HFC宽带接入的DHCP+Web认证系统的设计张姝雯,王志谦北京邮电大学信息网络中心,北京(100876)E-mail:zhangshuwen920@摘要:分析了HFC宽带接入系统对用户认证管理的需求,从接入设备入手,介绍了一种不依赖与具体硬件设备的DHCP+Web认证系统的软件设计方案;针对DHCP+Web认证中用户离线检测和DHCP 地址分配策略等固有技术难点,提出了相应的解决方案。

关键词:HFC, DHCP, Web,认证中图分类号:TP393.071.引言随着HFC(混合光纤铜轴网Hybrid Fiber Coax)技术的快速发展和HFC网络双向改造工程的进行,基于CM(Cable Modem)的宽带接入技术在我国的发展前景十分广阔。

但是,HFC 网络与电信网在体系结构、运营方式等方面都有巨大的差异,一些电信网中的成熟技术无法直接应用在HFC 网络中, 需要结合HFC网络的特点,开发新的解决方案。

CM接入系统存在的最大的安全问题就是用户身份验证,因此,通过CM系统接入的用户的身份验证与授权成了HFC网上开展宽带业务亟待解决的问题。

DHCP+(动态主机配置协议Dynamic Host Configuration Protocol)认证和Web认证都是很有潜力的宽带认证方式,但是,它们都没有标准可依,国内外许多公司都在积极的进行着DHCP+Web认证方式研究和开发工作,国内外有很多公司按照DHCP+Web业界流行的模式开发出了认证系统,但是,细节根据设备商和软件商的不同而有极大的差别,实现程度也不同[1][2]。

结合HFC网络特点,下面介绍一个与接入设备无关的软件实现的DHCP+Web宽带接入认证解决方案。

2.基于HFC的DHCP + Web认证系统的认证过程认证系统主要由DHCP服务器、Web服务器、心跳服务器和业务维护服务器组成,系统结构图见图1。

通常,用户上网认证过程如下:(1)用户打开CM,DHCP服务器根据CM的注册情况分配相应的IP地址和配置文件。

锐捷DHCP-Snooping技术白皮书摘要本文介绍DHCP-Snooping和相关技术,说明了在DCHP应用环境下,如何利用DHCP-Snooping技术并结合相关技术进行安全方面的控制,包括屏蔽非法服务器、阻止用户私设IP、防止ARP欺骗等目的。

关键词DHCP-Snooping IP报文硬件过滤ARP DAI ARP-Check技术白皮书修订记录目录摘要 (1)关键词 (1)1 缩略语 (4)2技术应用背景 (4)3 DHCP-Snooping技术分析 (5)3.1 DHCP技术简介 (5)3.2 DHCP-Snooping技术简介 (6)3.3非法DHCP报文拦截 (7)3.3.1屏蔽非法DHCP 服务器 (7)3.3.2过滤非法报文 (8)3.4 Option 82 (8)3.5提供安全过滤数据库 (8)3.5.1 DHCP-Snooping数据库 (8)3.5.2提供IP报文硬件过滤数据库 (9)3.5.3提供ARP报文过滤数据库 (9)4 DAI技术分析 (10)4.1了解ARP (10)4.2 DAI技术简介 (11)4.3 ARP报文限速 (11)4.4信任端口& 非信任端口 (11)4.5 ARP报文检测步骤 (12)5 应用方案 (13)5.1应用部署 (13)5.2应用拓扑 (13)5.2 DHCP-Snooping + DAI (14)5.4 DHCP-Snooping + ARP-Check (16)5.5友商对比 (17)1 缩略语缩略语英文全名中文解释IP Internet Protocol 互联网协议DHCP Dynamic Host Configuration动态主机配置协议ProtocolC/S Client / Server 客户端和服务器模式DNS Domain Name System 域名系统ARP Address Resolution Protocol 地址解析协议DAI Dynamic ARP Inspection 动态ARP检测MAC Media Access Control 介质访问控制VLAN Virtual Local Area Network 虚拟局域网CPU Central Processing Unit 中央处理器FTP File Transfer Protocol 文件传输协议TFTP Trivial File Transfer Protocol 日常文件传送协议DoS Denial of Service 拒绝服务2技术应用背景DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)采用客户端和服务器的运行机制,是一种简化主机IP地址配置管理的TCP/IP标准。

在实际应用中可能会遇到一个比较大的物理网络中存在多个ip子网,而每个ip子网的主机都需要DHCP服务器来动态分配ip地址,实现的方法有两种。

第一种是在每一个子网中设置DHCP服务器,将其分别为每个子网分配ip地址,但此方法会增加开销,浪费资源;第二种就是只在一个子网内设置DHCP服务器,通过这台DHCP服务器来为所有的子网分配ip地址,这个方法比第一种节省,是可行的,这就要用到DHCP中继代理了。

在整个DHCP租约产生的过程中,DHCP服务器和客户端都是使用广播进行通信的,我们知道,网络上上的流量分为单播、广播、组播,单播和组播可以顺利的通过路由器,广播不可以通过路由器,路由器隔离广播,这样就会产生一个问题,如果DHCP客户端和DHCP服务器之间要跨越子网时,中间的路由器会进行阻拦,路由器看到是广播包立马就会扔掉,那怎么办呢?很简单,只需要让这个广播包在进入路由器之前变成单播就行了,这就是中继代理的原理。

DHCP中继代理的过程。

(1)DHCP客户端广播dhcpdiscover包(2)DHCP中继代理将dhcpdiscover包以单播发送到DHCP服务器(3)HDCP服务器以单播发送DHCPoffer包给DHCP中继代理(4)DHCP中继代理广播dhcpffer包(5)DHCP客户端广播dhcprequest包(6)DHCP中继代理以单播转发dhcprequest包给DHCP服务器(7)DHCP服务器以单播发送dhcpack包给DHCP中继代理(8)DHCP中继代理广播dhcpack 包。

一般情况下,DHCP中继代理监听所有接口上的DHCP请求。

假如某个HDCP服务器位于网络接口为eth0的子网内,那么就可以用中继代理向eth1和eth2连接的子网内提供DHCP服务。

案例:如图公司的三个子网处于三个网段内,现在只在人力部子网里面配置一天DHCP服务器,怎样同时为这三个子网实现DHCP功能?1、首先在DHCP SERVER这台服务器上进行配置(1)安装并开启dhcp服务。

组织:中国互动出版网(/)RFC文档中文翻译计划(/compters/emook/aboutemook.htm)E-mail:ouyang@译者:prince1680(prince1680 prince1680@)译文发布时间:2001-5-24版权:本中文翻译文档版权归中国互动出版网所有。

可以用于非商业用途自由转载,但必须保留本文档的翻译及版权信息。

Network Working Group M. Patrick Request for Comments: 3046 Motorola BCS Category: Standards Track January 2001DHCP 中继代理信息选项(RFC3046 DHCP Relay Agent Information Option)本备忘录的状态本文档讲述了一种Internet社区的Internet标准跟踪协议,它需要进一步进行讨论和建议以得到改进。

请参考最新版的“Internet正式协议标准” (STD1)来获得本协议的标准化程度和状态。

本备忘录的发布不受任何限制。

版权声明Copyright (C) The Internet Society (2001). All Rights Reserved.摘要新的高速公众 Internet 访问技术呼唤高速调制解调器附加在局域网 (LAN) 中的一个或多个用户前置机上。

这对于动态主机配置协议在该环境下分配用户前置机的 IP 地址是有利的,DHCP 在 RFC 2131 中已定义。

但是,随着这种“公共”DHCP 的使用,产生了一系列的安全和其他方面的问题。

该文档描述了解决这些问题的 DHCP 新选项。

该选项扩充了在 RFC 2132 中定义的 DHCP 选项集。

该新选项称为中继代理信息选项,并在将客户端的 DHCP 包转发到 DHCP 服务器时由DHCP 中继代理插入。

服务器识别出中继代理信息选项后,可以使用这些信息执行 IP 地址或其他参数的分配。

DHCP 服务器在服务器到客户的响应中将这些选项逐个地返回到代理中继,并由中继代理在将响应转发到客户端之前捕获这些选项。

"中继代理信息" 选项被识别为一个 DHCP 选项,但它可以包含一个或多个可由中继代理识别并转达信息的“子选项”。

中继代理最初的子选项将在公共电路访问单元中定义。

它包括呼入电路的一个“电路 ID”,和一个“远端 ID” - 远端高速调制解调器提供的可信任的标识符。

目录1 导言 (2)1.1 高速电路交换数据网络 (2)1.2 电路访问设备中的 DHCP 中继代理 (4)2.0 中继代理信息选项 (5)2.1 代理操作 (6)2.1.1 重新转发 DHCP 请求 (7)2.2 服务器选项 (7)3.0 中继代理信息子选项 (8)3.1 代理电路 ID (8)3.2 代理远程 ID (9)4.0 解决的问题 (9)5.0 安全考虑 (10)6.0 IANA 考虑 (11)7.0 知识产权通告 (12)8.0 参考 (12)9.0 Glossary (13)10.0 作者地址 (13)11.0 完整的版权声明 (14)1 导言1.1 高速电路交换数据网络公众访问 Internet 通常是通过一个交换数据网络的电路来实现的。

今天,这已是拨号调制解调器连接到远程访问服务器的主要实现方法。

但是,较高速度的电路访问网络也包括ISDN,ATM,帧中继和线缆数据网络。

所有这些网络都可以描绘为“星形”拓扑结构,通过这种结构,多个用户可以使用交换电路或永久电路连接到一个“电路访问单元”。

使用拨号调制解调器,只有单个主机 PC 可以连接到网络的中点。

PPP 协议在单个主机 PC 中广泛应用于 IP 地址的分配。

然而,新的高速电路技术经常提供一个到一个或多个主机 PC 的 LAN 接口(特别是以太网)。

对连接到这种电路中的主机计算机通过 DHCP 进行 IP 地址的集中分配是非常满意的。

DHCP 服务器可以,但通常不是,与中枢电路的集中访问设备共同实现。

DHCP 服务器经常在“中枢 LAN”中作为单独的服务器进行连接,并隶属于中央访问设备(或多个设备)。

下面的图 1 表示了一个高速 Internet 电路访问的物理模型。

+---------------+ | 中枢 | 电路 |-- ckt 1--- 调制解调器-- 主机-|- 主机 ALAN | | 访问 | Lan |- 主机 B| | 单元 1 | |- 主机 C|-----| |-- || | (中继代理) |...+---------+ | +---------------+| DHCP |--|| 服务器 | |+---------+ ||| +---------------++---------+ | | 电路 |-- ckt 1--- 调制解调器2-- 主机--- 主机 D| 其他 | | | 访问 | Lan| 服务器 |--|-----| 单元 2 || (Web, | | | |-- ckt 2--- 调制解调器3-- 主机--- 主机 E| DNS) | | | (中继代理) |... Lan| | +---------------++---------+图 1: DHCP 高速电路访问模型注意,在该模型中,“调制解调器”在用户站点连接到 LAN,而不是连接到单个主机,多个主机在该站点实现。

尽管可以在用户站点通过一个全功能的 IP 路由器来实现,但需要相对昂贵的设备(与通常调制解调器的花费相比较),此外,一台路由器还需要一个 IP 地址,不是为每个主机,而是为路由器本身。

最后,一个用户端的路由器还需要为每个用户提供一个逻辑子网(LIS)。

图 1 的这个模型对相对较小的社团网络环境来说是适合的,但对大型的、公共访问的网络来说就不适合了。

在图 1 的这种情况下,它对实现 IP 网络模型比较有利,即在这种 IP 网络模型中,不为调制解调器(或用户站点的其他网络设备)分配 IP 地址,特别是不为用户端 LAN 的整个 LIS(逻辑子网)分配 IP 地址。

注意,使用这种模型获得 IP 地址,意味着只有中央站点可用时才能获得 IP 地址。

某些主机 lan 的安装可以使用一个本地的 DHCP 服务器或其他方式来获得 IP 地址,以供内部使用。

1.2 电路访问设备中的 DHCP 中继代理使用 DHCP 为公共高速电路访问分配 IP 地址是比较适合的。

大多数的电路访问单元(如,RAS,线缆调制解调器终端系统,ADSL访问单元等等)都是通过附加的 DHCP 服务器连接到LAN(或本地 internet)的。

.基于扩充和安全的原因,在电路访问单元中实现“路由跳步”是较有利的,正象今天高容量 RAS 做的那样。

电路访问设备的作用即象电路中的路由器的作用,又象 DHCP 中继代理的作用。

DHCP 中继代理和电路访问设备的协同定位的优点在于:DHCP 广播响应仅路由到正确的电路,也就是说,避免将 DHCP 响应广播到数以千计的访问电路;用于甄别电路的远程连接的机制(例如,作为电路访问设备的远程访问服务器需要用户ID),同样可由 DHCP 用于主机的标识符和参数的分配,包括 IP 地址的集中分配。

这样可以从受信任的源 - 中继代理 - 提供一个安全的远端 ID。

当多个主机向特定的主机转发 DHCP 请求时将发生一系列的问题,这台特定的主机用于将公共访问高速电路和 LAN 连接起来。

这些问题中,大多是由于从不受信任的源发出的 DHCP 客户请求而引起的安全问题。

中继代理怎样知道向哪个电路转发响应?系统怎样阻止 DHCP IP 枯竭攻击,也就是攻击者使用虚假的 MAC 地址发出多个请求,请求 DHCP 服务器的所有可用的 IP 地址?一个 IP 地址或 LIS 怎样永久分配给一个特定用户或调制解调器?怎样防止通过使用分配 IP 地址的客户标识符字段进行“欺骗”?怎样防止“欺骗”其他客户 MAC 地址的拒绝服务攻击?所有的这些问题都可以通过电路访问设备加以解决,电路访问设备作为受信任的部分,在DHCP 客户请求中附加信息,并转发到 DHCP 服务器。

2.0 中继代理信息选项本文档定义了一个新的称为中继代理信息选项的 DHCP 选项。

它是特定 agent-supplied 选项的一个容器。

中继代理信息选项的格式是:代码长度代理信息字段+------+------+------+------+------+------+--...-+------+| 82 | N | i1 | i2 | i3 | i4 | | iN |+------+------+------+------+------+------+--...-+------+长度 N 给出代理信息字段的所有个数(八进制)。

代理信息字段由每个子选项的“子选项/长度/值”的元组序列组成,并按下列格式进行编码:子选项长度子选项值+------+------+------+------+------+------+--...-+------+| 1 | N | s1 | s2 | s3 | s4 | | sN |+------+------+------+------+------+------+--...-+------+子选项长度子选项值+------+------+------+------+------+------+--...-+------+| 2 | N | i1 | i2 | i3 | i4 | | iN |+------+------+------+------+------+------+--...-+------+没有定义“pad”子选项,并且信息字段也不应由一个 255 子选项结束。

DHCP 代理信息选项的长度 N 应包括子选项“代码/长度/值”元组所有的字节。

因为至少要定义一个子选项,中继代理信息的最小长度为 2。

子选项的长度 N 应是该子选项值字段的八进制数。

一个子选项的长度可以是 0。

子选项可以不按子选项代码顺序排列。

最初分配的 DHCP 中继代理子选项如下:DHCP 代理子选项代码子选项描述------------------- ------------------------------1 代理电路 ID 子选项2 代理远程 ID 子选项2.1 代理操作所有增加的 DHCP 中继代理选项应当是可配置的,且默认值是 disable 的。

中继代理应当可以对每个子选项单独配置,以便于控制在客户-到-服务包中插入的位置。

DHCP 中继代理增加一个中继代理信息字段,应当作为最后一个选项添加(如果存在“结束选项”255,则应在其之前)到包的 DHCP 选项字段,该包是从客户端转发到服务器的可被识别的任何 BOOTP 或 DHCP 包。