飞塔防火墙如何过滤或控制重发布路由

- 格式:pdf

- 大小:125.25 KB

- 文档页数:7

怎么设置路由器防火墙域名过滤怎么设置路由器防火墙域名过滤现在使用路由器的人越来越多,网络的安全问题也越来越让人注意,那么你知道怎么设置路由器防火墙域名过滤吗?下面是店铺整理的一些关于设置路由器防火墙域名过滤的相关资料,供你参考。

设置路由器防火墙域名过滤的方法:域名过滤用于限制局域网内的计算机对某些网站的访问,适用于这样的需求:在某个时间段,限制对外网某些网站的访问或限制某些需要域名解析成功后才能和外网通信的应用程序的使用。

开启域名过滤功能时,必须要开启防火墙总开关(设置过程中若有不明确处,可点击当前页面的“帮助”按钮查看帮助信息):下面通过例子说明域名过滤的使用。

预期目的:任何时间都禁止访问网站、只在上午8点到下午4点禁止访问域名中带有字符串“.cn”的网站,其余时间允许访问。

设置方法如下:1.添加域名过滤新条目:任何时间都禁止访问网站上午8点到下午4点禁止访问域名中带有字符串“.cn”的网站2.保存后生成如下条目,即能达到预期目的:注:1.域名过滤状态栏显示“失效”以及“生效”,只有状态条目为“生效”时,相应的过滤条目才生效2.在路由器上设置好过滤规则后,在电脑上需要删除浏览器的临时文件:打开IE浏览器->点击“选项”->选择“Internet选项”->在“常规”选项卡中点击“删除文件”。

域名过滤不生效的可能原因:1.检查路由器防火墙总开关以及域名过滤是否开启,域名过滤中所设置条目是否生效2.所要过滤的域名是否为所访问域名的子集:如域名过滤设置过滤“”,那么诸如“”、“”是无法访问的,但若设置为过滤“”,那么仅有“”以及“/*”无法访问,而诸如“”、“”是可以正常访问的。

3.本地DNS缓存原因,使用URL访问网络过程:1)在浏览器中输入域名之后,系统将该域名提交给DNS服务器解析,然后使用解析得到的IP地址访问目的站点2)若本地DNS缓存中已存在该域名解析得到的IP,则无需再次交由DNS服务器解析,本机直接使用缓存中已解析到的IP访问目的站点所以即使上述1、2步骤设置无误,但因本地DNS缓存原因,仍然可以正常访问已经过滤的站点,此种情况清空本地DNS缓存即可方法:修复本地连接或者在命令提示符中使用“ipconfig /flushdns”命令清空。

(完整版)FortiGate防火墙常用配置命令FortiGate 常用配置命令一、命令结构config Configure object. 对策略,对象等进行配置get Get dynamic and system information. 查看相关关对象的参数信息show Show configuration. 查看配置文件diagnose Diagnose facility. 诊断命令execute Execute static commands. 常用的工具命令,如ping exit Exit the CLI. 退出二、常用命令1、配置接口地址:FortiGate # config system interfaceFortiGate (interface) # edit lanFortiGate (lan) # set ip 192.168.100.99/24FortiGate (lan) # end2、配置静态路由FortiGate (static) # edit 1FortiGate (1) # set device wan1FortiGate (1) # set dst 10.0.0.0 255.0.0.0FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # end3、配置默认路由FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # set device wan1FortiGate (1) # end4、添加地址FortiGate # config firewall addressFortiGate (address) # edit clientnetnew entry 'clientnet' addedFortiGate (clientnet) # set subnet 192.168.1.0 255.255.255.0 FortiGate (clientnet) # end5、添加ip池FortiGate (ippool) # edit nat-poolnew entry 'nat-pool' addedFortiGate (nat-pool) # set startip 100.100.100.1FortiGate (nat-pool) # set endip 100.100.100.100FortiGate (nat-pool) # end6、添加虚拟ipFortiGate # config firewall vipFortiGate (vip) # edit webservernew entry 'webserver' addedFortiGate (webserver) # set extip 202.0.0.167FortiGate (webserver) # set extintf wan1FortiGate (webserver) # set mappedip 192.168.0.168 FortiGate (webserver) # end7、配置上网策略FortiGate # config firewall policyFortiGate (policy) # edit 1FortiGate (1)#set srcintf internal //源接口FortiGate (1)#set dstintf wan1 //目的接口FortiGate (1)#set srcaddr all //源地址FortiGate (1)#set dstaddr all //目的地址FortiGate (1)#set action accept //动作FortiGate (1)#set schedule always //时间FortiGate (1)#set service ALL //服务FortiGate (1)#set logtraffic disable //日志开关FortiGate (1)#set nat enable //开启natend8、配置映射策略FortiGate # config firewall policyFortiGate (policy) #edit 2FortiGate (2)#set srcintf wan1 //源接口FortiGate (2)#set dstintf internal //目的接口FortiGate (2)#set srcaddr all //源地址FortiGate (2)#set dstaddr FortiGate1 //目的地址,虚拟ip映射,事先添加好的FortiGate (2)#set action accept //动作FortiGate (2)#set schedule always //时间FortiGate (2)#set service ALL //服务FortiGate (2)#set logtraffic all //日志开关end9、把internal交换接口修改为路由口确保关于internal口的路由、dhcp、防火墙策略都删除FortiGate # config system globalFortiGate (global) # set internal-switch-mode interfaceFortiGate (global) #end重启--------------------------------------1、查看主机名,管理端口FortiGate # show system global2、查看系统状态信息,当前资源信息FortiGate # get system performance status3、查看应用流量统计FortiGate # get system performance firewall statistics4、查看arp表FortiGate # get system arp5、查看arp丰富信息FortiGate # diagnose ip arp list6、清楚arp缓存FortiGate # execute clear system arp table7、查看当前会话表FortiGate # diagnose sys session stat 或FortiGate # diagnose sys session full-stat;8、查看会话列表FortiGate # diagnose sys session list9、查看物理接口状态FortiGate # get system interface physical10、查看默认路由配置FortiGate # show router static11、查看路由表中的静态路由FortiGate # get router info routing-table static12、查看ospf相关配置FortiGate # show router ospf13、查看全局路由表FortiGate # get router info routing-table all-----------------------------------------------1、查看HA状态FortiGate # get system ha status2、查看主备机是否同步FortiGate # diagnose sys ha showcsum---------------------------------------------------3.诊断命令:FortiGate # diagnose debug application ike -1---------------------------------------------------execute 命令:FortiGate #execute ping 8.8.8.8 //常规ping操作FortiGate #execute ping-options source 192.168.1.200 //指定ping数据包的源地址192.168.1.200FortiGate #execute ping 8.8.8.8 //继续输入ping 的目标地址,即可通过192.168.1.200的源地址执行ping操作FortiGate #execute traceroute 8.8.8.8FortiGate #execute telnet 2.2.2.2 //进行telnet访问FortiGate #execute ssh 2.2.2.2 //进行ssh 访问FortiGate #execute factoryreset //恢复出厂设置FortiGate #execute reboot //重启设备FortiGate #execute shutdown //关闭设备。

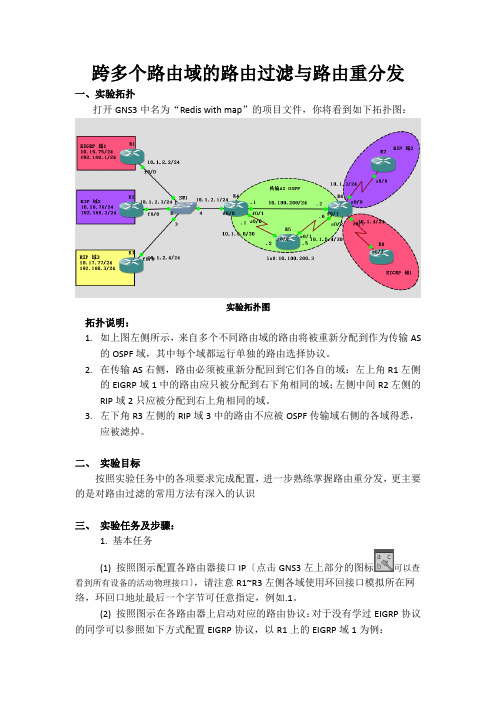

跨多个路由域的路由过滤与路由重分发一、实验拓扑打开GNS3中名为“Redis with map”的项目文件,你将看到如下拓扑图:实验拓扑图拓扑说明:1.如上图左侧所示,来自多个不同路由域的路由将被重新分配到作为传输AS的OSPF域,其中每个域都运行单独的路由选择协议。

2.在传输AS右侧,路由必须被重新分配回到它们各自的域:左上角R1左侧的EIGRP域1中的路由应只被分配到右下角相同的域;左侧中间R2左侧的RIP域2只应被分配到右上角相同的域。

3.左下角R3左侧的RIP域3中的路由不应被OSPF传输域右侧的各域得悉,应被滤掉。

二、实验目标按照实验任务中的各项要求完成配置,进一步熟练掌握路由重分发,更主要的是对路由过滤的常用方法有深入的认识三、实验任务及步骤:1. 基本任务(1) 按照图示配置各路由器接口IP〔点击GNS3左上部分的图标可以查看到所有设备的活动物理接口〕,请注意R1~R3左侧各域使用环回接口模拟所在网络,环回口地址最后一个字节可任意指定,例如.1。

(2) 按照图示在各路由器上启动对应的路由协议:对于没有学过EIGRP协议的同学可以参照如下方式配置EIGRP协议,以R1上的EIGRP域1为例:R1(config)#router eigrp 1 // 1 表示AS numberrR1(config-router)#no auto-summary从以上配置可见,EIGRP协议的配置与RIP类似。

但EIGRP也可以像OSPF 一样使用通配符精确发布网络。

(3) R4和R6作为ASBR负责收集和分发各路由域的路由信息,因此应在R4和R6上同时开启所有(RIPv2、EIGRP和OSPF)协议:请根据拓扑中的地址完成R4和R6上的基本路由协议配置;2. 进阶任务(1) 被动接口配置:作为ASBR的R4和R6在启动多种路由协议的时候需要注意哪个/些接口应通告哪种路由协议的路由更新,因此需要配置被动接口防止某种路由协议中的路由泄露到其他路由协议中。

OSPF over ipsec 1、配置ipsec vpn阶段1和阶段2,确认VPN隧道建立成功。

2、找到ipsec tunnel接口,并配置两端的互联ip地址

3、路由-动态路由-OSPF

4、创建router ID:1.1.1.1

5、创建区域 0

6、宣告子网

7、由于ipsec VPN属于点到点网络,在这种网络类型下,OSPF无法自动建立邻居关系,因此需要手动建立邻居

通过以下命令手动建立,指定ipsec tunnel对端互联地址

FW-1 # config router ospf

FW-1 (ospf) # config neighbor

FW-1 (neighbor) # show

config neighbor

edit 1

set ip 100.0.130.2

next

end

8、路由重分发

如果需要将其他路由重分发到OSPF内,可以在OSPF高级选项勾选“重分布-直连”

9、查看路由表

这里O路由是对端私有网络重分发到OSPF内的直连路由,因此这里以E2开始

10、通过抓包查看两端hello的过程

FW-1 # diagnose sniffer packet to-fw2,如下图,

这是点到点网络上的,两端通过组播地址224.0.0.5动态发现邻居

11.查看邻接关系表

state为full,表明当前网络已经收敛。

12、测试网络连通性ping对端私有地址

在tunnel口抓包验证。

飞塔防⽕墙⽇常维护与操作纳智捷汽车⽣活馆IT主管⽇常操作指导⽬录⼀、设备维护 (02)⼆、⽹络设备密码重置步骤 (20)三、飞塔限速设置 (05)四、飞塔SSLVPN设置及应⽤ (07)五、服务需求 (15)六、安装调试流程 (16)七、备机服务流程 (17)⼋、安装及测试 (18)九、注意事项 (19)⼀、设备维护1、登录防⽕墙内⽹登录防⽕墙,可在浏览器中https://172.31.X.254 或 https://192.168.X.254(注:登录地址中的X代表当前⽣活馆的X值),从外⽹登录可输当前⽣活馆的WAN1⼝的外⽹IP 地址(例如:https://117.40.91.123)进⼊界⾯输⼊⽤户名密码即可对防⽕墙进⾏管理和配置。

2、登录交换机从内⽹登录交换机,在浏览器输⼊交换机的管理地址即可。

http://172.31.X.253\252\251\250(注:同样登录地址中的X代表当前⽣活馆的X值)3、登录⽆线AP从内⽹登录⽆线AP,在浏览器输⼊⽆线AP的管理地址即可。

员⼯区http://172.31.X.241客户区 http://192.168.X.241(注:同样登录地址中的X代表当前⽣活馆的X值)⼆、⽹络设备密码重置步骤2.1 防⽕墙Fortigate-80C重置密码1,连上串⼝并配置好;2,给设备加电启动;3,启动完30秒内从串⼝登陆系统,⽤户名为:maintainer;4,密码:bcpb+序列号(区分⼤⼩写);注意:有些序列号之间有-字符,需要输⼊.如序列号为FGT-100XXXXXXX,则密码为bcpbFGT-100XXXXXXX.不然⽆法登陆.5,在命令⾏下执⾏如下系列命令重新配置“admin”的密码:config system adminedit adminset password “需要配置的新密码“end6,可以⽤新密码从Web界⾯登陆系统了。

具体命令⾏如下图设置:2.2交换机DES-3028密码重置步骤1,连上串⼝并配置好;2,给设备加电启动;3,当界⾯出现第⼆个100%时,⽴即按住shift + 6,然后出现⼀下界⾯4,按任意键,转⼊下⼀个命令⾏界⾯5,根据上图操作,最后重启设备;交换机所有配置恢复为出⼚设置。

Fortinet飞塔Fortigate 防火墙功能介绍集成了一个5个端口的交换机,免除使用外5个端口的交换机,免除使用外接HUBFortiGate-60CWAN 链接,支持冗余的互联网连接,集成了一个病毒防火墙对小型办公室是理想的解决办法。

FortiGate的特点是双可以自动由For了流量控制,增强了网络流量能力。

FortiGate 在容量、速率、和性价比方面对小型商务,远程商店、宽带通信点都是理想的。

FortiGate或交换机,使得联网的设备直接连接到对小型办公和分支机构企业提供All-in-One保护。

FortiGate 病毒防火墙是专用的基于ASIC的硬件产品,在网络边界处提供了实时的保护。

基于Fortinet的FortiASIC? 内容处理器芯片,FortiGate平台是业界唯一能够在不影响网络性能情况下检测病毒、蠕虫及其他基于内容的安全威胁,甚至象Web过滤这样的实时应用的系统。

系统还集成了防火墙、VPN、入侵检测、内容过滤和流量控制功能,实现具有很高性价比、方便的和强有力的解决方案。

双DMZ端口对web 或邮件服务器提供了额外的网络区域,和对网络流量的增加的控制具有单个安全和接入策略无线接入点增加tiProtectTM网络实现攻击数据库的更新,它提供持续的升级,以保护网络不受最新的病毒,蠕虫,木马及其他攻击,随时随地的受到安全保护。

产品优势:1.提供完整的网络保护:综合了基于网络的病毒防御,Web和EMail内容过滤,防火墙,VPN,动态入侵检测和防护,流量管理和反垃圾邮件功能检测和防止1300多种不同的入侵,包括DoS和DDoS攻击,减少了对威胁的暴露基于ASIC的硬件加速,提供优秀的性能和可靠性2.保持网络性能的基础下,在邮件,文件转送和实时Web流量中消除病毒,蠕虫,和灰色软件/间谍软件的威胁3.自动下载更新病毒和攻击数据库,同时可以从FortiProtectTM网主动“推送”更新容易管理和使用—通过图形化界面初始建立,快速简便地配置指南指导管理通过FortiManagerTM集中管理工具,管理数千个FortiGate设备。

如何过滤或控制重发布路由

版本 1.0

时间2013年4月

支持的版本N/A

状态已审核

反馈support_cn@

描述:

该文档描述如何过滤或控制静态和直连路由重发布至OSPF。

该例中,FG80C 和FG300A在area0.0.0.0.互为neighbors

需要将FG80C的部分路由重新发布至FG300A:

直连网络10.168.6.0/23;

静态路由10.11.0.0/24;

配置:

1.路由过滤前的配置

FGT80C

config router ospf

config area

edit 0.0.0.0

next

end

config network

edit 1

set prefix 10.168.0.0 255.255.254.0

next

end

config redistribute "connected"

set status enable

end

config redistribute "static"

set status enable

end

set router-id 0.0.0.114

end

FGT80C# get router info routing-table all

Codes: K - kernel, C - connected, S - static, R - RIP, B - BGP O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default

S* 0.0.0.0/0 [10/0] via 172.31.225.254, wan1

S 10.11.0.0/24 [10/0] via 10.168.4.103, vlan4

S 10.12.0.0/24 [10/0] via 10.168.4.103, vlan4

C 10.168.0.0/23 is directly connected, internal

C 10.168.4.0/23 is directly connected, vlan4

C 10.168.6.0/23 is directly connected, wan2

C 172.31.224.0/23 is directly connected, wan1

FG300A

config router ospf

config area

edit 0.0.0.0

next

end

config network

edit 1

set prefix 10.168.0.0 255.255.254.0

next

end

config redistribute "connected"

end

config redistribute "static"

end

set router-id 0.0.0.137

end

FG300A# get router info routing-table all

Codes: K - kernel, C - connected, S - static, R - RIP, B - BGP O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default

S* 0.0.0.0/0 [10/0] via 192.168.183.254, port5

O E2 10.11.0.0/24 [110/10] via 10.168.1.114, port1, 00:07:25

O E2 10.12.0.0/24 [110/10] via 10.168.1.114, port1, 00:07:25

C 10.168.0.0/23 is directly connected, port1

O E2 10.168.4.0/23 [110/10] via 10.168.1.114, port1, 00:00:38 O E2 10.168.6.0/23 [110/10] via 10.168.1.114, port1, 00:07:33 O E2 172.31.224.0/23 [110/10] via 10.168.1.114, port1, 00:00:38 C 192.168.100.0/24 is directly connected, port2

C 192.168.182.0/23 is directly connected, port5

2.FG80C添加过滤后配置

FGT80C

config router access-list

edit "OnlyNet6"

config rule

edit 1

set prefix 10.168.6.0 255.255.254.0

set exact-match enable

next

end

next

edit "1"

next

edit "OnlyNet11"

config rule

edit 1

set prefix 10.11.0.0 255.255.255.0

set exact-match enable

next

next

end

config router route-map

edit "Map-OnlyNet6"

config rule

edit 1

set match-ip-address "OnlyNet6"

next

end

next

edit "Map-OnlyNet11"

config rule

edit 1

set match-ip-address "OnlyNet11"

next

end

next

end

config router ospf

config area

edit 0.0.0.0

next

end

config network

set prefix 10.168.0.0 255.255.254.0

next

end

config redistribute "connected"

set status enable

set routemap "Map-OnlyNet6"

end

config redistribute "static"

set status enable

set routemap "Map-OnlyNet11"

end

set router-id 0.0.0.114

end

3.检查FG300A上路由表

FG300A2904500072 # get router info routing-table all

Codes: K - kernel, C - connected, S - static, R - RIP, B - BGP O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default

S* 0.0.0.0/0 [10/0] via 192.168.183.254, port5

O E2 10.11.0.0/24 [110/10] via 10.168.1.114, port1, 00:01:07

C 10.168.0.0/23 is directly connected, port1

O E2 10.168.6.0/23 [110/10] via 10.168.1.114, port1, 00:01:35

C 192.168.100.0/24 is directly connected, port2 C 192.168.182.0/23 is directly connected, port5过滤后仅有目标的2条路由被重发布至OSPF。