Windows Server 2008权限管理服务(AD RMS)

- 格式:pdf

- 大小:427.81 KB

- 文档页数:21

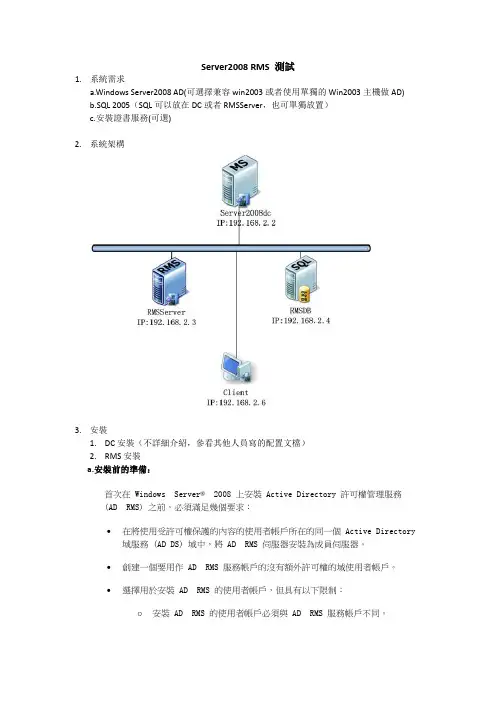

Server2008 RMS 測試1.系統需求a.Windows Server2008 AD(可選擇兼容win2003或者使用單獨的Win2003主機做AD)b.SQL 2005(SQL可以放在DC或者RMSServer,也可單獨放置)c.安裝證書服務(可選)2.系統架構3.安裝1.DC安裝(不詳細介紹,參看其他人員寫的配置文檔)2.RMS安裝a.安裝前的準備:首次在 Windows Server® 2008 上安裝 Active Directory 許可權管理服務(AD RMS) 之前,必須滿足幾個要求:•在將使用受許可權保護的內容的使用者帳戶所在的同一個 Active Directory 域服務 (AD DS) 域中,將 AD RMS 伺服器安裝為成員伺服器。

•創建一個要用作 AD RMS 服務帳戶的沒有額外許可權的域使用者帳戶。

•選擇用於安裝 AD RMS 的使用者帳戶,但具有以下限制:o安裝 AD RMS 的使用者帳戶必須與 AD RMS 服務帳戶不同。

o如果在安裝過程中註冊 AD RMS 服務連接點 (SCP),則安裝 AD RMS 的使用者帳戶必須是 AD DS Enterprise Admins 組或同等組的成員。

o如果對 AD RMS 資料庫使用外部資料庫服務,則安裝 AD RMS 的使用者帳戶必須具有創建新資料庫的許可權。

如果使用 Microsoft SQLServer 2005,則使用者帳戶必須是系統管理員資料庫角色或同等角色的成員。

o安裝 AD RMS 的使用者帳戶必須有權查詢 AD DS 域。

•為將在 AD RMS 安裝的整個生存時間可用的 AD RMS 群集保留一個 URL。

請確保保留的 URL 與電腦名稱不同。

除了 AD RMS 的預先安裝要求,我們強烈建議您執行以下操作:•在單獨的電腦上安裝用於承載 AD RMS 資料庫的資料庫伺服器。

•使用安全通訊端層 (SSL) 證書安裝 AD RMS 群集。

Windows Server 2008 R2之23_AD RMS部署AD RMS的主要组件包括:AD RMS服务器:Windows Server 2008或R2AD RMS客户端:AD RMS 客户端随Windows Vista、Windows 7、Windows Server 2008 和Windows Server 2008 R2 操作系统一起提供。

如果您使用Windows XP、Windows 2000 或Windows Server 2003 作为客户端操作系统,则可以从Microsoft 下载中心下载AD RMS 客户端的兼容版本。

AD RMS应用程序:RMS支持的应用程序如Office 2003等。

AD RMS服务器的软件要求:操作系统: Windows Server 2008 R2文件系统:建议使用NTFS 文件系统消息:消息队列Web 服务: Internet 信息服务(IIS)。

必须启用。

AD: AD RMS 必须安装在Active Directory 域中,其中域控制器正在运行带有Service Pack 3 (SP3) 的Windows Server 2000、Windows Server 2003、Windows Server(R) 2008 或Windows Server 2008 R2。

使用AD RMS 获取许可证和发布内容的所有用户和组都必须在Active Directory 中配置电子邮件地址。

数据库服务器: AD RMS 需要使用数据库服务器(如Microsoft SQL Server 2005 或Microsoft SQL Server 2008)和存储的过程来执行操作。

Windows Server 2008 R2 上的AD RMS 服务角色不支持Microsoft SQL Server 2000。

实验环境:涉及到两台虚拟机服务器:R2ADMSServer,安装了Windows Server 2008 R2,DC,域名.客户机:RMSClient,安装了Windows 7,已加入域,安装Office 2007一、AD RMS服务器部署1、首先添加一ADRMS服务帐号RMSService,并将其加入到Domain Admins 组2、打开服务器管理器。

可以通过添加信任策略,让 AD RMS 可以处理由不同的 AD RMS 群集进行权限保护的内容的授权请求。

ADRMS信任策略包括以下几种:1、受信任的用户域。

如果用户的权限帐户证书 (RAC) 是由不同的 AD RMS 根群集颁发的,则通过添加可信用户域,AD RMS 根群集可以处理这些用户的客户端许可方证书或使用许可证请求。

通过导入要信任的AD RMS 群集的服务器许可方证书,可添加可信用户域。

2、受信任的发布域。

通过添加受信任的发布域,一个 AD RMS 群集可以根据由不同的 AD RMS 群集颁发的发布许可证来颁发使用许可证。

通过导入要信任的服务器的服务器许可方证书和私钥,可添加受信任的发布域。

3、Windows Live ID。

通过设置与 Microsoft 的联机 RMS 服务的信任关系,AD RMS 用户可以将受权限保护的内容发送到具有 Windows Live ID 的用户。

Windows Live ID 用户将能够使用来自已信任 Microsof t 的联机 RMS 服务的 AD RMS 群集的受权限保护内容,但是 Windows Live ID 用户不能创建由 AD RMS 群集进行权限保护的内容。

4、联合信任。

使用 Active Directory 联合身份验证服务,可以在两个林之间建立联合信任。

当一个林没有安装 AD RMS,但它的用户需要使用另一个林的受权限保护的内容时,这将非常有用。

以下通过实验介绍前两种信任的建立方法。

实验环境:林,服务器R2ADRMSServer,DC,已部署好AD RMS。

林,服务器YCRSRMSServer,DC,已部署好AD RMS。

在进行信任策略部署之前,分别在以上两台计算机建立了两个受保护文档hbycrsj.docx,ycrs.docx。

权限为EveryONE读取。

实验部署:一、部署可信任用户域:允许其它RMS体系结构中的用户向本地RMS服务器申请UL(用户许可)。

相对于传统的信息安全保护方案(防火墙、ACL、EFS等),Active Directory 权限管理服务它提供了与应用程序协作(如office 2007)保护数字内容的安全技术,它专门为那些需要保护的敏感文档、电子邮件和WEB内容而设计,可以严格地控制哪些用户可以打开、读取、修改和重新分发等权限。

RMS的最大优势在于它能对整个数字信息生命周期进行管理,权限伴随文档。

一、AD RMS的工作过程AD RMS的工作过程是一个相当复杂的过程。

我们可以用下面的四步来简单描述它的工作过程(尽管不够具体、准确)。

作者:1、创建受保护的文档。

2、授权并分发内容(作者会身RMS服务器请求发布许可,RMS服务器返回发布许可,支持RMS的应用程序将发布许可合并到受保护的文档)使用者:当使用都打开受保护的文档时,1、向RMS服务器请求使用许可。

2、服务器向使用者返回使用许可,使用者使用使用许可打开文档内容二、AD Rms证书和许可证服务器许可方证书 (SLC)在群集中的第一个服务器上安装和配置 AD RMS 服务器角色时会创建 SLC。

服务器会为自己生成唯一的 S LC,该 SLC 建立该服务器的标识,称为自注册,且有效期为 250 年。

这样可以将受权限保护的数据存档较长时间。

根群集既处理证书(通过发放权限帐户证书 (RAC)),又处理对受权限保护的内容的授权。

添加到根群集的其他服务器共享一个 SLC。

在复杂环境中,可以部署仅授权群集,这会生成它们自己的 SLC。

SLC 包含服务器的公钥。

(注意在Windows Server 2003中,SLC是通过向微软网站注册后而微软创建的)客户端许可方证书 (CLC)CLC 由 AD RMS 群集为响应客户端应用程序的请求而创建。

CLC 在客户端连接到组织的网络时会发送到客户端,并授予用户在客户端未连接时发布受权限保护的内容的权限。

CLC 与用户的 RAC 相关联,因此,如果 RAC 无效或不存在,用户将无法访问 AD RMS 群集。

Windows Server 2008 R2之26_AD RMS仅授权服务器仅授权服务器也称独立的授权服务器,它是AD RMS架构中可选的服务器。

它由根证书服务器授权,并颁发SLC(服务器许可方证书),它使用与根证书服务器不同的数据库。

它只负责授权服务器角色,主要颁发发布许可PL,使用许可UL,客户端授权证书(CLC)。

它不运行证书服务器角色,即不能为客户端颁发RAC,不能为其它从属服务器颁发SLC等。

在实际中,要尽可能避免从属授权服务器的使用,因为它增加了维护的开销,增加了配置和管理的复杂性。

它一般用在以下场景:1、独立的管理策略:独立的从属授权服务器管理维护不同的日志策略,单独的策略模板配置和管理。

2、为高使用率的RMS使用单独的授权服务器:避免局部的负载对全局的影响3、分支机构的慢速网络:在分支机构部署专用的授权服务器4、边界网络(DMZ)中部署从属授权服务器部署过程此实验用到两台虚拟机,一台服务机R2adrmsserver,dc,域名,安装好的AD RMS;另外一台服务器R2adrmsserver01。

这两台服务器都安装了Windows Server 2008操作系统。

1、以管理员登录计算机R2adrmsserver01,将计算机加入到域(过程略)2、重启计算机R2adrmsserver01,安装AD RMS.安装过程见Windows Server 2008 R2 之二十三AD RMS部署。

只是在下图选择新建ADRMS群集。

由于林中存在一台ADRMS根群集,所以这台ADRMS服务器将是一台仅授权群集。

3、重启计算机R2adrmsserver01,打开Active Directory Rights Management Services 控制台,从上图可能看出此台RMS负责授权,群集的URL许可指向本地服务器,认证指向另一台RMS服务器,林中的根群集服务器。

4、修改注册表,实现仅授权服务器由于R2adrmsserver01服务器上安装的是Office 2003,所以在[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Office\11.0\C ommon\DRM]下增加如下键值"CorpLicenseServer"="/_wmcs/licensing" "CorpCertificationServer"="/_wmcs/certification"如果是安装office 2007,则在[HKEY_CURRENT_USER\Software\Microsoft\Office\12.0\Common\DRM]增加5、打开IE,选择工具下的Internet选项,选择安全,将和增加到“本地Intranet”6、打开%userprofile%\AppData\Local\Microsoft\DRM将这个目录下的三个证书文件删除,如果建立过受限文档时,会产生三个证书文件。

Windows Server 2008 AD RMS 实战之安装部署用于Microsoft Windows Server 2003 操作系统系列产品的Microsoft Windows Rights Management 服务(RMS),是一种与应用程序协作来保护数字内容(不论其何去何从)的安全技术,专为那些需要保护敏感的Web 内容、文档和电子邮件的用户而设计。

用户可以严格规定哪些用户可以打开、读取、修改和重新分发特定内容。

组织可以创建权限策略模板,以实施用户应用于内容的策略。

随着Windows Server 2008的发布,RMS也进行了相应的更新,并且命名为:Windows Server Active Directory Rights Management Services(AD RMS)。

相比RMS,AD RMS改变了不少,例如:AD RMS已经内建在Windows Server 2008中了,不需要下载才能安装了;还有不再需要连接到Microsoft去进行登记等等。

一、实验环境概述虚拟软件:VMware Workstation 6.0.2 build-59824域控制器:计算机名称:DC01操作系统:Windows Server 2003 R2 Enterprise Edition with SP2IP地址:192.168.8.1邮件服务器:计算机名称:ExchSrv操作系统:Windows Server 2003 R2 Enterprise Edition with SP2应用软件:Exchange Server 2003 whit SP2IP地址:192.168.8.3数据库服务器:计算机名称:SQL2005操作系统:Windows Server 2003 R2 Enterprise Edition with SP2应用软件:SQL Server 2005 with SP2IP地址:192.168.8.5AD RMS服务器:计算机名称:ADRMS操作系统:Windows Server 2008 EnterpriseIP地址:192.168.8.8二、创建并配置域控制器AD RMS必需和AD相结合,因此环境中需要有一台域控制器,具体的安装配置由于过程简单,就不详述,下面只给出几点相关说明。

概览:角色和功能之间的差别使用服务器管理器可以做些什么使用向导从命令行管理角色和功能贯穿在 Windows Server 2008 中的主题之一就是“简约”。

这并不意味着不必要地去除一些功能。

相反,这是简化和澄清角色和工具的一种策略,以便于您只安装所需的内容,多余的一概不安装。

服务器管理器是Windows Server® 2008 中这一概念的重要组成部分。

它包含两方面的内容。

首先是有关服务器角色和功能的最重要的概念,它们是 Window s Server 2008 的构建块。

其次是“服务器管理器”工具本身。

此工具不仅将取代 Window s Server 2003 中使用的多个工具,而且还在一个位置引入了多个功能,从而使得像您这样忙碌的管理员能够更快捷、更容易地完成更多工作。

角色和功能如果您曾阅读过有关 Windows Server 2008 的文章,则很可能会遇到一些以前在 Win dows® 上下文中没有听说过的术语,例如“工作负荷”和“角色”等。

首先我将解释这些术语对 IT 专业人员意味着什么。

在 Windows Server 2008 的开发周期伊始,我们花费了很多时间试图了解用户是如何使用我们的服务器产品的。

(顺便说一句,这种努力目前仍在继续。

)总的来说,我们发现人们部署我们的服务器一般都是做一些特定的事情。

这听起来可能并不是很难理解,但是对于我们中的一些人而言,当了解到人们没有使所购买的服务器充分发挥功效时,一定会感到惊奇不已。

更为重要的是,他们并不部署服务器来完成数量庞大的任务。

相反,他们希望一个服务器只执行特定的任务。

当然,也有一些例外情况,但是在大多数情况下,都是置备一个服务器来执行特定的功能。

针对这些体会,我们将“特定的事情”归组到宽泛的分类中,称为工作负荷。

例如,有一个数据库工作负荷和一个应用程序服务器工作负荷。

由于工作负荷很广泛并且有时有些含混,因此我们在工作负荷中创建了一些子类别,将其称之为角色。

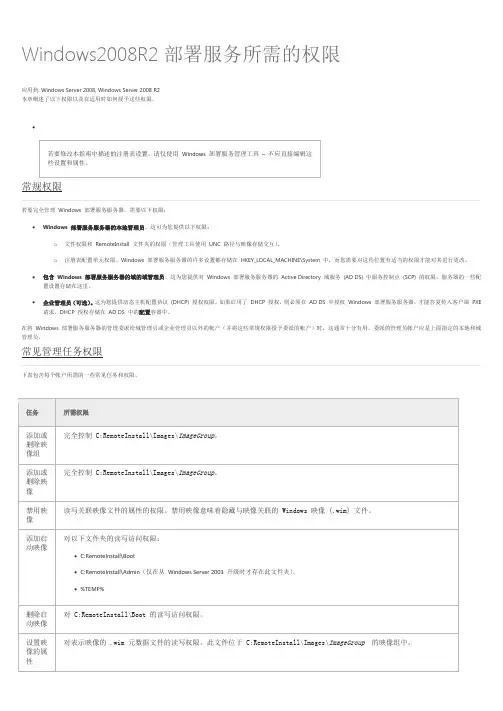

Windows2008R2部署服务所需的权限应用到: Windows Server 2008, Windows Server 2008 R2本章概述了以下权限以及在适用时如何授予这些权限。

∙常规权限若要完全管理Windows 部署服务服务器,需要以下权限:∙Windows 部署服务服务器的本地管理员。

这可为您提供以下权限:o文件权限和RemoteInstall文件夹的权限(管理工具使用UNC 路径与映像存储交互)。

o注册表配置单元权限。

Windows 部署服务服务器的许多设置都存储在HKEY_LOCAL_MACHINE\System 中,而您需要对这些位置有适当的权限才能对其进行更改。

∙包含Windows 部署服务服务器的域的域管理员。

这为您提供对Windows 部署服务服务器的Active Directory 域服务(AD DS) 中服务控制点(SCP) 的权限。

服务器的一些配置设置存储在这里。

∙企业管理员(可选)。

这为您提供动态主机配置协议(DHCP) 授权权限。

如果启用了DHCP 授权,则必须在AD DS 中授权Windows 部署服务服务器,才能答复传入客户端PXE 请求。

DHCP 授权存储在AD DS 中的配置容器中。

在将Windows 部署服务服务器的管理委派给域管理员或企业管理员以外的帐户(并将这些常规权限授予委派的帐户)时,这通常十分有用。

委派的管理员帐户应是上面指定的本地和域管理员。

常见管理任务权限下表包含每个帐户所需的一些常见任务和权限。

备注客户端安装权限通常,执行客户端安装需要域用户权限。

但是,还可能需要其他权限,这取决于具体方案。

本节概述了执行常见安装任务所需的最小权限集。

重要事项服务器属性权限下一节概述了使用服务器属性页执行常见管理任务所需的最小权限集。

若要访问这些设置,请打开Windows 部署服务MMC 管理单元,右键单击该服务器并单击“属性”。

AD RMS服务文件安全是网络领域中最重要的课题之一,安全的威胁通常来自Internet和局域网内部两个方面。

"日防夜防,家贼难防"。

来自企业内部的攻击往往是最致命的,微软公司的RMS(Rights Management Services,权限管理服务)正是在这种环境下应运而生的。

它通过数字证书和用户身份验证技术对各种Office 文档的访问权限加以限制,可以有效防止内部用户通过各种途径擅自泄露机密文档内容,从而确保了数据文件访问的安全性。

17.1 AD RMS概述对于RMS,很多用户并不陌生,并且可能已经应用到实际环境中。

AD RMS是在RMS基础上进行了一些改进,功能更加强大。

通过与Active Directory及其联合身份验证等服务的配合应用,不仅仍然具备原有的针对Offfice文档的各种权限保护,而且新增了通过MMC控制台管理AD RMS的功能,应用更加方便。

17.1.1 AD RMS的新特性AD RMS与RMS相比具有如下新特性。

(1)管理界面更加友好:在RMS 1.0中唯一的管理界面就是Web,而AD RMS则改用MMC嵌入式管理单元,操作更加方便。

(2)自动启用服务器授权凭证:在AD RMS中,根群集的服务器授权凭证(Server Licensor Certificate,SLC)可以自动启用,无须手动操作。

(3)与Active Directory联合身份验证服务(AD FS)配合使用:AD FS是Windows Server 2008的一项新功能,可以提供简单且安全的身份验证。

AD RMS与AD FS配合使用,可以允许企业之间共同使用一方的AD RMS群集,并且通过AD FS(使用HTTPS 协议)识别和验证自己域中的用户账户。

AD RMS的相关组件AD RMS仍然基于服务器/客户端的结构,其主要组件包括支持AD RMS的应用程序、AD RMS客户端和AD RMS服务器端三,三者缺一不可。

Windows server 2008服务器角色与功能以往,在Windows Server 2000/2003系统中,我们要增加或删除像DNS服务器这样的功能,需要用过"添加/删除Widnows组件"实现。

而在Windows Server 2008中,"添加/删除Widnows组件"再也不见了,取而代之的是通过服务器管理器里面的"角色"和"功能"实现。

像DNS服务器、文件服务器、打印服务等等都会被视为一种"角色"存在,而故障转移集群、组策略管理等等这样的任务则被视为"功能"。

通过角色与功能的增减,就可以实现几乎所有的服务器任务。

那么,在Windows Server 2008里面,服务器的角色与功能到底有什么不同呢?微软告诉我们,服务器角色指的是服务器的主要功能。

管理员可以选择整个计算机专用于一个服务器角色,或在单台计算机上安装多个服务器角色。

每个角色可以包括一个或多个角色服务。

比如上面提到的DNS服务器就是一个角色;而功能则提供对服务器的辅助或支持。

通常,管理员添加功能不会作为服务器的主要功能,但可以增强安装的角色的功能。

像故障转移集群,是管理员可以在安装了特定的服务器角色后安装的功能(如文件服务),以将冗余添加到文件服务并缩短可能的灾难恢复时间。

在Windows Server 2008中,随附了17个角色和35个功能,分别如下:服务器角色角色名称描述Active Directory 证书服务Active Directory(R) 证书服务(AD CS) 提供可自定义的服务,用于创建并管理在采用公钥技术的软件安全系统中使用的公钥证书。

组织可使用Active Directory 证书服务通过将个人、设备或服务的标识与相应的私钥进行绑定来增强安全性。

Active Directory 证书服务还包括允许在各种可伸缩环境中管理证书注册及吊销的功能。

1. 概述本文章介绍利用Windows Server 2008 R2的AD RMS来进行保护Exchange Server 2010中用户的邮件信息,相比之前版本的RMS和Exchange,二者在最新平台上的集成显得更加强大,而且易于部署。

环境介绍: Windows Server 20008 R2\AD\RMS\CA\DNS Windows Server 2008 R2\Exchange Server 2010关于Windows Server 2008 R2中AD RMS可以参考:/en-us/library/cc732534.aspx关于Exchange Server 2010权限保护可以参考:/zh-cn/library/dd351035(EXCHG.140).aspx2. RMS安装微软的RMS(Rights Management Services 版权管理服务)服务器可以保护企业内的重要文件,授权只有特定用户才能访问这些文件(当然文件服务器的权限也可以做到这一点)。

RMS还可以允许文件不能被复制,打印,转发,甚至离开了公司就无法打开这些文件(这些功能靠文件服务器的权限就无法实现了吧,EFS也无能为力)。

RMS要求用户每次打开文件,都要在RMS服务器上申请凭据,然后才能打开被加密的文件内容。

一旦文件离开了公司环境,访问者就无法联系RMS服务器了,文件内容也就无法阅读了。

即使在公司内,RMS也可以允许用户只能阅读,无法打印,复制,通过邮件转发,极大地提高了窃取机密内容的难度(当然,RMS不可能实现百分之百的安全,如果有人使用DC/DV把屏幕上的文件内容都录制下来,或者直接用笔记录下来,那文件内容的泄露还是不可避免的)。

安装RMSRMS部署前准备RMS服务在部署之前要先做一些准备工作。

首先,我们需要在域控制器上创建一个RMS管理员账号,这是因为RMS服务器安装时不允许使用域中的administrator账号。

Windows server 2008服务器角色与功能以往,在Windows Server 2000/2003系统中,我们要增加或删除像DNS服务器这样的功能,需要用过"添加/删除Widnows组件"实现。

而在Windows Server 2008中,"添加/删除Widnows组件"再也不见了,取而代之的是通过服务器管理器里面的"角色"和"功能"实现。

像DNS服务器、文件服务器、打印服务等等都会被视为一种"角色"存在,而故障转移集群、组策略管理等等这样的任务则被视为"功能"。

通过角色与功能的增减,就可以实现几乎所有的服务器任务。

那么,在Windows Server 2008里面,服务器的角色与功能到底有什么不同呢?微软告诉我们,服务器角色指的是服务器的主要功能。

管理员可以选择整个计算机专用于一个服务器角色,或在单台计算机上安装多个服务器角色。

每个角色可以包括一个或多个角色服务。

比如上面提到的DNS服务器就是一个角色;而功能则提供对服务器的辅助或支持。

通常,管理员添加功能不会作为服务器的主要功能,但可以增强安装的角色的功能。

像故障转移集群,是管理员可以在安装了特定的服务器角色后安装的功能(如文件服务),以将冗余添加到文件服务并缩短可能的灾难恢复时间。

在Windows Server 2008中,随附了17个角色和35个功能,分别如下:服务器角色角色名称描述Active Directory 证书服务Active Directory(R) 证书服务(AD CS) 提供可自定义的服务,用于创建并管理在采用公钥技术的软件安全系统中使用的公钥证书。

组织可使用Active Directory 证书服务通过将个人、设备或服务的标识与相应的私钥进行绑定来增强安全性。

Active Directory 证书服务还包括允许在各种可伸缩环境中管理证书注册及吊销的功能。

Active Directory Rights Management Services 概述更新时间: 2007年5月应用到: Windows Server 2008使用Active Directory 权限管理服务(AD RMS) 和AD RMS 客户端,可通过永久使用策略(始终随信息一同存在,无论是否移动信息)保护信息,从而增强组织的安全策略。

可以使用AD RMS 来帮助防止敏感信息(如财务报表、产品说明、客户数据及机密电子邮件)被有意或意外地用于不当用途。

有关AD RMS 的信息,请参阅位于/fwlink/?LinkId=80907(可能为英文网页)中的“Active Directory Rights Management Services 技术中心”页。

在以下各部分中,了解有关AD RMS、AD RMS 中的必需和可选功能以及用于运行AD RMS 的硬件和软件的详细信息。

在本主题结尾,了解如何打开AD RMS 控制台以及如何查找有关AD RMS 的详细信息。

什么是Active Directory Rights Management Services?AD RMS 系统包括基于Windows Server® 2008 R2 的服务器(运行用于处理证书和授权的Active Directory 权限管理服务(AD RMS) 服务器角色)、数据库服务器以及AD RMS 客户端。

最新版本的AD RMS 客户端作为Windows® 7 和Windows Vista® 操作系统的一部分包括在内。

AD RMS 系统的部署为组织提供以下优势:∙保护敏感信息。

如字处理器、电子邮件客户端和行业应用程序等应用程序可以启用AD RMS,从而帮助保护敏感信息。

用户可以定义打开、修改、打印、转发该信息或对该信息执行其他操作的人员。

组织可以创建子自定义的使用策略模板(如“机密- 只读”),这些模板可直接应用于上述信息。

Windows Server 2008 R2 之二十四AD RMS管理以下操作都在 Active Directory Rights Management Services 控制台一、更改AD RMS 服务帐户若要运行“更改服务帐户”向导,必须使用对配置数据库具有管理权限的用户帐户以本地方式登录AD RMS 服务器。

进行此操作时,先前指定的帐户将自动从AD RMS Service Group 中删除,新帐户将成为该组的成员。

如果要在其中更改AD RMS 服务帐户的AD RMS 群集中有多个服务器,则必须在群集中的所有服务器上更改该服务帐户。

二、AD RMS服务器属性1、服务器证书选项导出服务器许可方证书(SLC) ,以便在建立可信发布域和可信用户域时使用2、群集URL 选项Intranet URL连接到您组织的专用网络的支持AD RMS 的客户端,使用这些URL 连接到AD RMS 群集中的证书和授权服务。

Extranet URL通过Internet 连接到群集的AD RMS 客户端使用这些URL。

将根据这些URL 创建授权和证书URL。

3、日志记录选项启用和禁用AD RMS 日志记录。

验证日志是否正写入数据库:登录AD RMS 日志记录数据库的数据库服务器。

在SQL Server 企业管理器中,展开“数据库”,然后展开AD RMS 日志记录数据库。

展开“表”,右键单击ServiceRequest,然后单击“打开表- 返回所有行”。

如果正在创建日志文件,将会在此表中看到一行或多行内容。

4、SCP 选项AD RMS 的服务连接点(SCP) 标识服务到组织中支持AD RMS 的客户端的连接URL。

在Active Directory 域服务(AD DS) 中注册SCP 后,客户端将能够发现AD RMS 群集以请求使用许可证、发布许可证或权限帐户证书(RAC)。

三、信任策略请查看/618627/202896四、权限策略模板权限策略模板是在RMS服务器上创建的。

AD RMS 解除授权循序渐进指南更新时间: 2008年3月应用到: Windows Server 2008, Windows Server 2008 R2关于本指南本循序渐进指南将引导您完成在组织中解除授权 Active Directory 权限管理服务 (AD RMS) 的过程。

删除 AD RMS 要求从 AD RMS 群集删除所有服务器之前,对您希望可以使用的所有受权限保护的内容进行解密。

完成这些任务后,您可以使用测试实验室环境了解Windows Server® 2008 上的 AD RMS 解除授权情况并评估如何在组织中进行部署。

完成本指南中的步骤后,您将:∙解除 AD RMS 群集的授权。

∙在完成配置后验证已删除 AD RMS 功能。

本指南假定您已完成“Windows Server Active Directory Rights Management Services 循序渐进指南”中的步骤(/fwlink/?LinkId=72134),并且已部署下列组件:∙AD RMS 服务器∙AD RMS 数据库服务器∙一台启用 AD RMS 的客户端∙一台 Active Directory 域控制器本指南未提供的内容本指南未提供以下内容:∙AD RMS 概述。

有关 AD RMS 可以为您的组织带来好处的详细信息,请参阅/fwlink/?LinkId=84726。

∙在生产环境中设置和配置 AD RMS 的指南。

∙AD RMS 的完整技术参考。

在测试环境中部署 AD RMS建议您首先在测试实验室环境中执行本指南中提供的步骤。

不一定必须使用循序渐进指南才能部署 Windows Server 功能,而不使用其他部署文档,应将其作为独立的文档谨慎使用。

完成本循序渐进指南后,您将有一个解除授权的 AD RMS 基础结构。

然后,通过打开受权限保护的文档并确保文档已解密,可以测试并验证 AD RMS 的功能。

Windows 2008系统活动目录权限管理服务介绍熟悉Windows Server 2003的朋友,相信对RMS(权限管理服务)都不会陌生,它能够有效的保护我们的数字资产在相应授权范围之外不会泄露。

在Windows Server 2008中,这一重要特性得以改进和提升,微软把它称之为AD RMS (Active Directory Rights Management Services),即活动目录权限管理服务。

相对于2003下的RMS有了较大的改进与提升,例如:不需要单独下载即可安装、不再需要连接到Microsoft去进行登记等等。

AD RMS 系统包括基于 Windows Server 2008 的服务器(运行用于处理证书和授权的 Active Directory 权限管理服务(AD RMS)服务器角色)、数据库服务器以及 AD RMS 客户端。

AD RMS 系统的部署为组织提供以下优势:1.保护敏感信息。

如字处理器、电子邮件客户端和行业应用程序等应用程序可以启用 AD RMS,从而帮助保护敏感信息。

用户可以定义打开、修改、打印、转发该信息或对该信息执行其他操作的人员。

组织可以创建子自定义的使用策略模板(如“机密 - 只读”),这些模板可直接应用于上述信息。

2.永久性保护。

AD RMS 可以增强现有的基于外围的安全解决方案(如防火墙和访问控制列表(ACL)),通过在文档本身内部锁定使用权限、控制如何使用信息(即使在目标收件人打开信息后)来更好地保护信息。

3.灵活且可自定义的技术。

独立软件供应商(ISV)和开发人员可以使用启用了 AD RMS 的任何应用程序或启用其他服务器(如在 Windows 或其他操作系统上运行的内容管理系统或门户服务器),与 AD RMS 结合使用来帮助保护敏感信息。

启用 ISV 的目的是为了将信息保护集成到基于服务器的解决方案(如文档和记录管理、电子邮件网关和存档系统、自动工作流以及内容检查)中。