华为数据通信教程

- 格式:pdf

- 大小:1.51 MB

- 文档页数:68

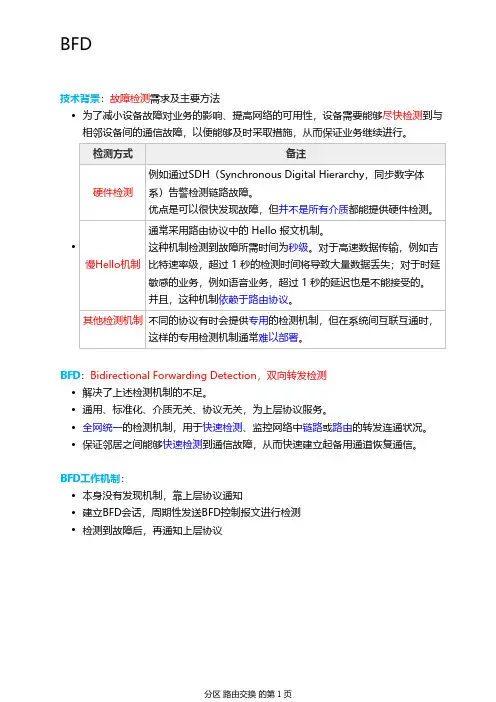

为了减小设备故障对业务的影响、提高网络的可用性,设备需要能够尽快检测到与相邻设备间的通信故障,以便能够及时采取措施,从而保证业务继续进行。

••技术背景:故障检测需求及主要方法解决了上述检测机制的不足。

•通用、标准化、介质无关、协议无关,为上层协议服务。

•全网统一的检测机制,用于快速检测、监控网络中链路或路由的转发连通状况。

•保证邻居之间能够快速检测到通信故障,从而快速建立起备用通道恢复通信。

•BFD :Bidirectional Forwarding Detection,双向转发检测本身没有发现机制,靠上层协议通知•建立BFD 会话,周期性发送BFD 控制报文进行检测•检测到故障后,再通知上层协议•BFD 工作机制:BFD••••BFD状态机的建立和拆除都采用三次握手,以确保两端系统都能知道状态的变化。

•BFD 状态机制:•状态迁移规则:对端状态变化、检测定时器超时•控制报文方式链路两端会话通过控制报文交互监测链路状态。

Echo报文方式链路某一端通过发送Echo报文由另一端转发回来,实现对链路的双向监测。

•BFD 会话工作方式:控制报文单跳检测其UDP目的端口号为 3784多跳检测其UDP目的端口号为 4784Echo 报文UDP目的端口号为 3785••BFD 报文格式:使用组播地址=224.0.0.184BFD 运行模式:会话建立前模式:主动模式主动发送BFD控制报文,不管是否收到对端发来的BFD控制报文被动模式不会主动发送BFD控制报文,直到收到对端发送来的BFD 控制报文 PS至少要有一个运行在主动模式才能成功建立起会话。

•异步模式周期性地发送BFD控制报文,如果在检测时间内没有收到BFD控制报文则将会话down。

查询模式一旦BFD 会话建立,不再周期性发送BFD 控制报文,而是通过其他机制检测连通性,减少大量BFD 会话带来的开销。

•会话建立后模式:检测IP链路•BFD单臂回声功能•与接口状态联动•与静态路由联动•与RIP联动•与OSPF联动•与IS -IS联动•与BGP联动•与MPLS 联动•与IPv6联动•与Smart Link 联动•与VRRP 联动•BFD应用场景:单跳检测检测直连系统进行IP连通性,“单跳”就是IP的一跳。

H C配置全面教程 The latest revision on November 22, 2020H3C配置经典全面教程(经验和资料收集整理版)1 H3C MSR路由器、交换机基本调试步骤(初学级别):如何登陆进路由器或交换机搭建配置环境第一次使用H3C系列路由器时,只能通过配置口(Console)进行配置。

1)将配置电缆的RJ-45一端连到路由器的配置口(Console)上。

2)将配置电缆的DB-9(或DB-25)孔式插头接到要对路由器进行配置的微机或终端的串口上。

备注:登陆交换机的方法与路由器的一致,现仅用路由器举设置微机或终端的参数(进入路由器或交换机)1)打开微机(笔记本电脑)或终端。

如果使用微机进行配置,需要在微机上运行终端仿真程序,如Windows的超级终端。

2)第二步:设置终端参数a、命名此终端 H3C或者自己想命的名b、选择串口一般选用COM口,常选用COM1c、设置终端具体参数(此处点击“默认值”即可)d、打开路由器的电源,路由器进行启动e、当路由器启动完毕后,回车几下,当出现<H3C>时即可配置路由器。

路由器基本调试命令使用本地用户进行telnet登录的认证<H3C> system-view 进入系统视图[H3C]telnet server enable 打开路由器的telnet功能[H3C]configure-user count 5设置允许同时配置路由器的用户数[H3C]local-user telnet 添加本地用户(此处为telnet用户登陆时使用的用户名)[H3C-luser-telnet]password simple h3c 设置telnet用户登陆时所使用的密码[H3C-luser-telnet]service-type telnet 设置本地用户的服务类型(此处为telnet)[H3C-luser-telnet]level 3 设置本地用户的服务级别[H3C-luser-telnet]quit 退出本地用户视图[H3C][H3C]user-interface vty 0 4 进入用户视图[H3C-ui-vty0-4]authentication-mode scheme 选择“scheme”认证方式备注:红色部分可以由客户自行设置,此处仅做举例时使用!路由器接口的配置为接口配置ip地址<H3C> system-view 进入系统视图[H3C] interface serial 3/0 进入某个端口[H3C-Serial3/0] ip address 为该端口设置ip地址[H3C-Serial3/0] undo shutdown 对该端口进行复位[H3C-Serial3/0] quit 退回到系统视图[H3C]备注:红色部分可以由客户自行设置,此处仅做举例时使用!静态路由或默认路由的配置<H3C> system-view 进入系统视图[H3C]ip route-static 添加一条静态路由[H3C]ip route-static 添加一条默认路由备注:红色部分可以由客户自行设置,此处仅做举例时使用!配置文件的管理display current-configuration 显示当前的配置文件<H3C>save 保存配置文件display interface GigabitEthernet 0/0 查看某端口的状态备注:display命令可以在任何视图下进行红色部分可以由客户自行设置,此处仅做举例时使用!交换机的配置文件管理与路由器相同,故交换机的配置幻灯片中不再做举例。

数据通信hcia实验手册全文共四篇示例,供读者参考第一篇示例:数据通信HCIA实验手册一、实验介绍数据通信是信息技术领域中的一个重要分支,数据通信能够实现数据在不同设备之间的传输和交流。

本实验手册主要针对华为认证HCIA数据通信实验,通过实践操作,学习数据通信的基本原理和技术知识。

二、实验内容1. 实验环境搭建在进行数据通信实验前,首先需要搭建实验环境,包括网络设备的连接和配置。

确保实验中所需的设备能够正常通信和互相连接。

2. 搭建数据通信网络在搭建好实验环境后,开始进行数据通信网络的搭建。

通过配置路由器、交换机等网络设备,建立网络拓扑图并完成设备之间的通信连接。

3. 配置IP地址和子网掩码在搭建好网络后,需要进行IP地址和子网掩码的配置。

通过在路由器和设备上设置IP地址和子网掩码,实现设备之间的正确通信。

4. 进行数据通信测试完成网络搭建和IP配置后,可以进行数据通信测试。

通过ping命令测试设备之间的连通性,检查网络配置是否正确。

5. 数据包分析在完成数据通信测试后,可以进行数据包分析。

通过抓包工具捕获数据包,分析数据包的格式和内容,了解数据通信过程中的数据传输机制。

6. 实验总结完成所有实验内容后,对实验过程进行总结。

总结实验中所学到的知识和经验,提出改进建议,并对数据通信技术进行深入探讨。

三、实验要求1. 学员需具备一定的网络基础知识,了解数据通信的基本概念和原理。

2. 学员需具备一定的实践能力,能够熟练操作网络设备进行配置和调试。

3. 学员需按照实验手册的步骤进行操作,确保实验顺利进行并取得预期效果。

四、实验目标通过数据通信HCIA实验,学员能够掌握以下技能:1. 熟练搭建数据通信网络并配置网络设备。

2. 熟练设置IP地址和子网掩码,实现设备之间的正确通信。

3. 能够进行数据通信测试,检查网络配置是否正确。

4. 能够使用抓包工具进行数据包分析,了解数据通信过程中的数据传输机制。

5. 能够对数据通信技术进行总结和深入探讨,提出改进建议。

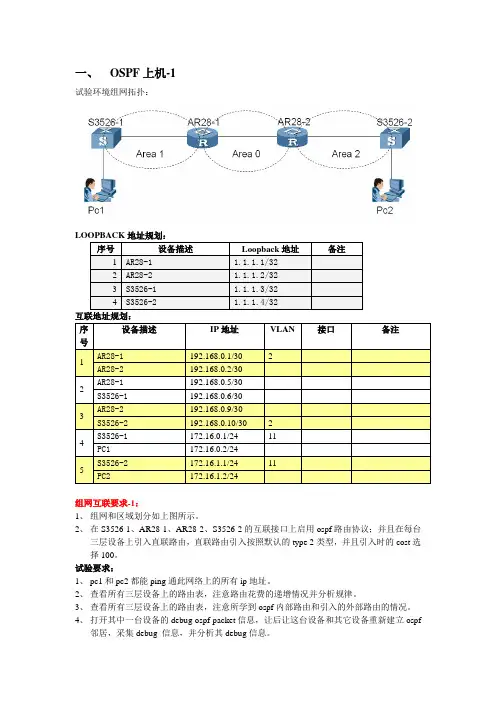

一、OSPF上机-1试验环境组网拓扑:互联地址规划:组网互联要求-1:1、组网和区域划分如上图所示。

2、在S3526-1、AR28-1、AR28-2、S3526-2的互联接口上启用ospf路由协议;并且在每台三层设备上引入直联路由,直联路由引入按照默认的type 2类型,并且引入时的cost选择100。

试验要求:1、pc1和pc2都能ping通此网络上的所有ip地址。

2、查看所有三层设备上的路由表,注意路由花费的递增情况并分析规律。

3、查看所有三层设备上的路由表,注意所学到ospf内部路由和引入的外部路由的情况。

4、打开其中一台设备的debug ospf packet信息,让后让这台设备和其它设备重新建立ospf邻居,采集debug 信息,并分析其debug信息。

组网互联要求-2:1、在上面组网的基础上,在每台三层设备上引入直联路由,直联路由引入成type 1类型,并且引入时的cost选择100。

2、试验要求:1、和实验1中的外部路由相比较,注意type 1和type 2类型外部路由的cost值的变化。

组网互联要求-3:1、在上面组网的基础上,在S3526-1和S3526-2上都建立loopbak2接口,并且设置相同的ip地址10.0.0.1/24;在S3526-1上引入直联路由为type 1类型切cost设置为100;在S3526-2上引入直联路由为type 2类型,cost设置为10。

试验要求:1、在ar28-1和ar28-2上分别观察10.0.0.0/24的路由优选情况。

组网互联要求-4:1、在组网要求-1的基础上,在S3526-1上建立三个loopback接口loopback10、loopback11、loopback12,分别配置ip地址为10.0.0.1/24、10.0.1.1/24、10.0.2.1/24,并且通过引入方式注入到ospf中。

试验要求:1、要求在asbr上聚合10.0.0.0/16网段的路由,并且在其它路由器上观察路由聚合情况。

华为交换教程华为交换路由教程1.切换中⽂模式language-mode Chinese2.进⼊系统视图system-viewEnter system view commands, one per line. End with Ctrl+Z. [Quidway]3.配置某个接⼝(先进⼊接⼝然后才能配置)[Quidway]interface Ethernet 0[Quidway-Ethernet0]4.配置主机名[Quidway]sysname 123[123]5.查看系统⽂件6.保存系统当前配置到flash<123>saveThis will save the configuration in the flash memory.The router configurations will be written to flash.Are you sure?[Y/N]yNow writing current configuration to flash memory.Please wait for a while...Write current configuration to flash memory successfully.再次查看7.设置系统时钟8.初始化设备华为交换机有回收站的概念,如果想恢复彻底删除系统当前配置9.查看系统软硬件版本信息10.查看系统当前运⾏中的配置,也就是内存中的配置display current-configuration#version 5.20, Alpha 1011#sysname H3C 主机名#password-control login-attempt 3 exceed lock-time 120 #undo voice vlan mac-address 00e0-bb00-0000#ipsec cpu-backup enable#undo cryptoengine enable#domain default enable system#vlan 1#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#interface Ethernet0/1/0port link-mode route#interface Ethernet0/1/1port link-mode route#interface Ethernet0/1/2port link-mode route##load xml-configuration#user-interface con 0 ⽤户接⼝物理⼝也就是物理终端⼝user-interface vty 0 4 ⽤户接⼝逻辑⼝也就是虚拟终端⼝,就是通过⽹络来连接#Return11.查看保存的配置然后再次display saved-configuration就会看见保存过的配置12.查看端⼝状态13.给端⼝添加描述[123]interface Ethernet 0/1/1[123-Ethernet0/1/1]de[123-Ethernet0/1/1]description ?TEXT Up to 80 characters for description of the interface[123-Ethernet0/1/1]description 502 给0/1/1端⼝添加描述为50214.给aux端⼝添加密码,也就是物理终端的密码[123]user-interface console 0 进⼊到console0⼝[123-ui-console0]set authentication password ?cipher Set the password with cipher text 密⽂密码simple Set the password with plain text 明⽂密码[123-ui-console0]set authentication password cipher h3c然后再查看运⾏中的配置<123>display current-configuration就会看见user-interface con 0set authentication password cipher G`M^B但是华为交换机登陆的时候默认是不要⼝令的所以⼜要进⼊到那aux⼝⾥⾯开启密码认证<123>system-view[123]user-interface console 0[123-ui-console0]authentication-mode ?none Login without checking 不要密码password Authentication use password of user terminal interface 要密码scheme Authentication use AAA ⽤RADIUS服务器来认证然后⼀路推出,按回车的时候就要⼝令如果想取消刚才的设置还是<123>system-view[123]user-interface ?INTEGER<0-70> First user terminal interface number to be configuredaux Aux user terminal interfaceconsole Primary user terminal interfacetty Async serial user terminal interfacevty Virtual user terminal interface[123]user-interface console 0[123-ui-console0]undo set authentication password[123-ui-console0]authentication-mode ?none Login without checkingpassword Authentication use password of user terminal interfacescheme Authentication use AAA[123-ui-console0]authentication-mode n[123-ui-console0]authentication-mode none然后⼀路推出,按回车的时候就不要⼝令给普通⽤户不要密码,切换到管理员要密码<123>system-view[123]user-interface console 0[123-ui-console0]user privilege level ?INTEGER<0-3> Specify privilege level[123-ui-console0]user privilege level 0 0的级别最低然后推出,再次进⼊<123>?User view commands:cluster Run cluster commanddisplay Display current system informationping Ping functionquit Exit from current command viewrsh Establish one RSH connectionssh2 Establish a secure shell client connectionsuper Set the current user priority leveltelnet Establish one TELNET connectiontracert Trace route function就会看见现在的命令少的多,说明⾃⼰现在是个没权利的⽤户,如果想切管理员<123>super ? INTEGER<0-3> Priority level<123>superUser privilege level is 3, and only those commands can be usedwhose level is equal or less than this.Privilege note: 0-VISIT, 1-MONITOR, 2-SYSTEM, 3-MANAGE然后再?就会看见已经切回到管理员,然后给super加密码<123>system-view[123]super password ?cipher Display password with cipher text 密⽂显⽰密码level Specify the entering password of the specified prioritysimple Display password with plain text 明⽂显⽰密码就会给super加密码成功15.给交换机配置IP地址交换机出⼚的时候默认就有⼀个VLAN1。

华为培训学新版Datacom REPORTING2023 WORK SUMMARY目录•Datacom技术概述•网络基础知识梳理•路由交换技术深入剖析•网络安全策略部署与优化•故障排查与性能调优技巧分享•华为Datacom产品配置实践•总结回顾与未来展望PART01 Datacom技术概述Datacom定义与发展趋势Datacom定义Datacom(数据通信)是指通过计算机网络进行数据传输和通信的技术,是实现各种信息系统互联互通的基础。

发展趋势随着云计算、大数据、物联网等技术的快速发展,Datacom技术正朝着更高速度、更大容量、更低时延、更安全可靠的方向发展。

华为Datacom产品家族介绍路由器产品包括AR系列路由器、NE系列路由器等,提供丰富的接口类型和高性能转发能力,满足不同场景的组网需求。

无线产品包括Wi-Fi 6/6E无线接入点、5G CPE 等,提供高速无线接入和移动性支持,满足各种无线应用场景的需求。

交换机产品包括CloudEngine系列交换机、S系列交换机等,提供大容量、高密度的端口接入和高速转发能力,支持多种网络协议和特性。

安全产品包括防火墙、VPN网关、入侵检测/防御系统等,提供全面的网络安全防护和管理功能。

应用场景及市场需求分析应用场景Datacom技术广泛应用于政府、金融、教育、医疗、企业等各个领域,支持各种信息系统的建设和运行。

市场需求随着数字化转型的加速推进,市场对Datacom技术的需求不断增长,特别是在云计算、大数据、物联网等新兴领域的应用需求更加旺盛。

培训目标与课程设置培训目标通过华为培训学新版Datacom课程的学习,使学员全面掌握Datacom技术的基础知识和实践技能,能够独立完成网络规划、设计、实施和运维等工作。

课程设置包括Datacom基础、路由交换技术、无线技术、网络安全技术等多个模块,涵盖理论讲解、实验操作、案例分析等多种教学方式。

PART02网络基础知识梳理OSI七层模型及TCP/IP协议栈OSI七层模型01物理层、数据链路层、网络层、传输层、会话层、表示层、应用层TCP/IP协议栈02网络接口层、网络层、传输层、应用层各层功能及协议03如物理层负责传输比特流,数据链路层负责将比特流组合成帧等;TCP/IP协议栈中,IP协议位于网络层,TCP和UDP协议位于传输层等路由器交换机防火墙负载均衡器常见网络设备功能介绍01020304连接不同网络,实现路由选择和数据转发用于局域网内设备之间的数据交换保护网络安全,过滤非法访问和数据包分发网络负载,提高网络性能和可靠性局域网、广域网技术原理及应用以太网、令牌环网、FDDI等PPP、HDLC、ATM、帧中继等星型、树型、环型、网状型等企业内部网络、园区网络、城域网等局域网技术广域网技术网络拓扑结构应用场景IP地址分类子网划分与CIDRIP地址分配策略IP地址管理工具IP地址规划与管理方法A类、B类、C类、D类、E类静态分配、动态分配(DHCP)提高IP地址利用率,减少网络广播风暴IPAM(IP Address Management)系统,实现IP地址的集中管理和监控PART03路由交换技术深入剖析路由原理及静态路由配置实践路由表与路由查找流程了解路由表结构,掌握路由查找过程,理解路由优先级和度量值概念。

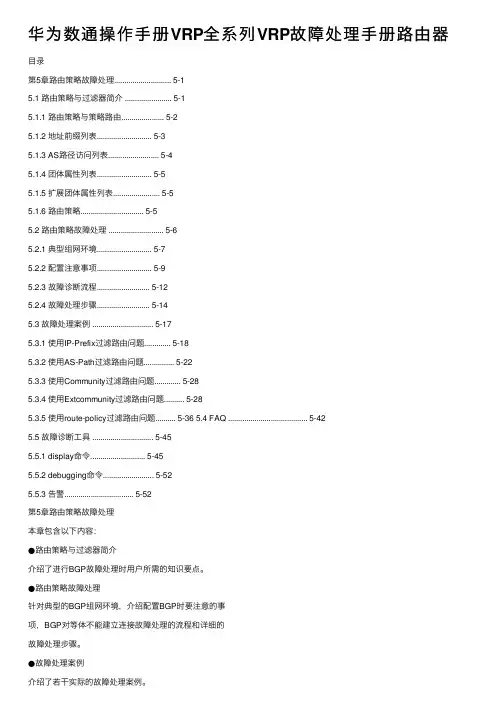

华为数通操作⼿册VRP全系列VRP故障处理⼿册路由器⽬录第5章路由策略故障处理............................ 5-15.1 路由策略与过滤器简介 ....................... 5-15.1.1 路由策略与策略路由..................... 5-25.1.2 地址前缀列表........................... 5-35.1.3 AS路径访问列表......................... 5-45.1.4 团体属性列表........................... 5-55.1.5 扩展团体属性列表....................... 5-55.1.6 路由策略............................... 5-55.2 路由策略故障处理 ........................... 5-65.2.1 典型组⽹环境........................... 5-75.2.2 配置注意事项........................... 5-95.2.3 故障诊断流程.......................... 5-125.2.4 故障处理步骤.......................... 5-145.3 故障处理案例 .............................. 5-175.3.1 使⽤IP-Prefix过滤路由问题............. 5-185.3.2 使⽤AS-Path过滤路由问题............... 5-225.3.3 使⽤Community过滤路由问题............. 5-285.3.4 使⽤Extcommunity过滤路由问题.......... 5-285.3.5 使⽤route-policy过滤路由问题.......... 5-36 5.4 FAQ ....................................... 5-425.5 故障诊断⼯具 .............................. 5-455.5.1 display命令........................... 5-455.5.2 debugging命令......................... 5-525.5.3 告警.................................. 5-52第5章路由策略故障处理本章包含以下内容:●路由策略与过滤器简介介绍了进⾏BGP故障处理时⽤户所需的知识要点。

华为路由交换由浅入深系列(九)-华为路由器交换ACL的应用与经验总结1ACL概述随着网络规模的扩大和流量的增加,对网络安全的控制和对带宽的分配成为网络管理的重要内容。

通过对报文进行过滤,可以有效防止非法用户对网络的访问,同时也可以控制流量,节约网络资源。

ACL(Access Control List,访问控制列表)即是通过配置对报文的匹配规则和处理操作来实现包过滤的功能。

更多资料访问尽在网络之路空间;【把学习当做生活,每天都在进步】/1914756383//KUCqX2ACL通过一系列的匹配条件对报文进行分类,这些条件可以是报文的源MAC地址、目的MAC地址、源IP地址、目的IP地址、端口号等。

2案例背景[交换机]网络环境拓扑如下(客户端接入交换机约有几十个,所有设备均采用静态IP)服务器区所有服务器网关均在核心交换机上,共有9个Vlan,9个网段分别如下;Vlan10-Vlan11网段分别为10.0.10.0/24-10.0.11.0/24Vlan14-Vlan19网段分别为10.0.14.0/24-10.0.19.0/24交换机管理Vlan为Vlan1:10.0.13.0/24,核心交换机的管理ip为10.0.13.254,其余接入交换机网关均在核心交换机上;客户端共有8个Vlan,分别为Vlan20-Vlan100,网段分别为10.0.20.0/24-10.0.100.0/24,网关均在核心交换机上;3需求一:对服务器区服务器做安全防护,只允许客户端访问服务器某些端口由于网络环境拓扑为客户端——客户端接入交换机——核心交换机——防火墙——服务器接入交换机——服务器,也即客户端访问服务器需要通过防火墙,所以对服务器的防护应该放到防火墙上来做,因为若用交换机来做过滤,配置麻烦且失去了防火墙应有的作用(此处不做防火墙配置介绍);4需求二:交换机只允许固定管理员通过ssh登陆此处做防护有较为方便的俩种方法一:在所有交换机配置VTY时,调用ACL只允许源为网络管理员的IP访问,但此方法虽配置不复杂,但是配置工作量较大需要在所有交换机上配置,而且不灵活例如在网络管理员人员或者IP变迁时,需要重新修改所有交换机ACL,所以并不是首选方案;二:因为管理交换机管理Vlan与所有客户端Vlan不在同一Vlan,也即客户端访问接入交换机必须通过核心交换机,所以可以在核心交换机上做ACL来控制客户端访对接入交换机的访问,核心交换机的访问通过VTY来调用ACL;配置部分在下面;5需求三:客户端VLAN之间不能互相访问,客户端只允许访问服务器VLAN一:在核心交换机上的所有链接客户端接入交换机端口做ACL,只放行访问服务器的流量,拒绝其余流量,但由于客户端接入交换机约有几十台,所以配置工作量大几十个端口都需要配置,所以也不是首选方案;二:在核心交换机上的客户端Vlan做Acl,只放行访问服务器的流量,拒绝其余流量,由于客户端Vlan共有8个所以相对于在物理接口上做ACL而言,工作量较小,所以选择此方案;6配置部分6.1ACL配置部分acl number2000rule5permit source10.0.20.110rule10permit source10.0.21.150rule15deny//定义允许访问核心交换机的俩位网络管理员IP地址;acl number3000rule51permit ip destination10.0.10.00.0.0.255rule53permit ip destination10.0.12.00.0.0.255rule55permit ip destination10.0.14.00.0.0.255rule56permit ip destination10.0.15.00.0.0.255rule57permit ip destination10.0.16.00.0.0.255rule58permit ip destination10.0.17.00.0.0.255rule59permit ip destination10.0.18.00.0.0.255rule60permit ip destination10.0.19.00.0.0.255//定义所有客户端只允许访问服务器Vlanrule71permit tcp source10.0.20.110destination10.0.13.00.0.0.255destination-port eq22rule72permit tcp source10.0.21.150destination10.0.13.00.0.0.255destination-port eq22//定义允许访问核心交换机的tcp22端口(即SSH)的俩位网络管理员IP;acl number3100rule5permit ip//拒绝除允许网段外的其余所有流量//由于此处的acl3000及3100是给下面的QOS做调用的,所以此处的permit或deny不起作用,随意设置即可;6.2Qos调用部分traffic classifier3000operator or precedence5if-match acl3000//定义名为classifier3000的流分类,并调用ACL3000traffic classifier3100operator or precedence10if-match acl3100//定义名为classifier3100的流分类,并调用ACL3100//定义流分类traffic behavior3000permit//定义名为behavior3000的流行为,并赋予允许值traffic behavior3100deny//定义名为behavior3100的流行为,并赋予拒绝值//定义流行为//上面ACL的允许或拒绝不起作用,通过此处来定义拒绝或允许traffic policy634aclclassifier3000behavior3000classifier3100behavior3100//定义名为policy634acl流策略,并将classifier3000流分类与behavior3000流行为关联,以及classifier 3100流分类与behavior3100流行为关联(注意:允许在前,拒绝在后);vlan20description kjfzb jimitraffic-policy634acl inbound//依次登录客户端Vlan应用流策略至此完成了所有客户端Vlan之间不能互访,以及除网络管理员之外不能访问接入交换机管理网段的访问控制;user-interface vty04acl2000inbound//在vty界面中调用Acl2000,即只允许俩网络管理员登录;authentication-mode aaauser privilege level3protocol inbound ssh//至此完成了只允许网络管理员登录核心交换机的访问控制;关于华为ACL日常维护中的一点点经验和大家分享下在已经做好的ACL控制策略中,如192.168.1.0禁止访问192.168.2.03.04.05.0网段acl number3001rule5deny ip source192.168.1.00.0.0.255destination192.168.2.00.0.0.255rule10deny ip source192.168.1.00.0.0.255destination192.168.3.00.0.0.255rule15deny ip source192.168.1.00.0.0.255destination192.168.4.00.0.0.255rule20deny ip source192.168.1.00.0.0.255destination192.168.5.00.0.0.255rule25deny ip source192.168.1.00.0.0.255destination192.168.6.00.0.0.128但是在工作需求中要重新调整,使得192.168.1.0中的某个IP如192.168.1.10需要访问已被禁止的网段中的某个IP如192.168.6.215,那么要将1.10与6.215互通在调整过程中需要什么呢.很显然重建建ACL规则是不可行的,因为将规则应用到端口上时,只能同时应用一条规则.那么就只能从原有的3001规则上下手了.下面是操作步骤:1.首先在端口上将inbound应用停用,如果3001已经在使用中,那么rule是不可更改的2.清空3001中的所有规则,做好备份.将permit条目放在前端,再恢复原有的规则,原因是acl匹配有一个自上而下的顺序匹配,所以必须首先permit后deny若先匹配到如rule25已经是deny,那么后面无论怎么做permit,结果还是拒绝,那么调整后的顺序应当是rule5permit ip source192.168.1.100destination192.168.6.2150rule10deny ip source192.168.1.00.0.0.255destination192.168.2.00.0.0.255rule15deny ip source192.168.1.00.0.0.255destination192.168.3.00.0.0.255rule20deny ip source192.168.1.00.0.0.255destination192.168.4.00.0.0.255rule25deny ip source192.168.1.00.0.0.255destination192.168.5.00.0.0.255rule30deny ip source192.168.1.00.0.0.255destination192.168.6.00.0.0.1283.重新应用至接口.在应用过程中注意一点traffic behavior上permit与deny的区别.使用permit表示按照acl3001的规则来进行数据放行,3001中允许那就允许,禁止那就禁止但是若使用deny,则无论3001规则中的permit或者deny,一律全都丢弃不进行转发.关于路由器的调用,对比交换来说简单很多。

数通初级习题(华为资料)精心整理一、填空题。

1、PPP协议包括(LCP)、(NCP)、(验证)。

2、PPPOE的发现阶段可分为四步,其实这个过程也是PPPOE四种数据报文的交换的一个过程,当完成这四步之后,用户主机与NAS 双方就能获知(对方的MAC地址),并由NAS分配唯一的会话ID。

3、PPP协议由LCP和NCP组成,NCP支持多种协议封装,封装IP协议时使用的协议是()。

IPCP4、STP三个要素是(根端口)、(根桥)、(指定端口)。

交换机标识、端口标识、根路径开销5、STP端口的五种状态是()、()、()、()、()。

Disabled、Blocking、Listening、Learning、Forwarding6、RIP使用()技术来避免从一个接口收到的路由再发回去导致的路由环路,RIP无穷大的路由度量值是()。

水平分割16二、判断题。

1、在PPP协议中,PPP验证成功后,将由AUTHENTICATE阶段转入ESTABLISH阶段。

()。

F2、在RADIUS协议采用C/S结构实现,若服务器端与客户端之间使用CHAP方式认证时,16字节的随即验证字是由客户端随机生成的。

()F3、传统尾丢弃策略可能造成TCP全局同步、TCP饿死现象。

()T4、PAP认证方式中,用户PC与NAS之间密码是明文传送,NAS 与RADIUS之间密码是密文传送。

()T5、生成树协议是一种用来避免网络中自环的协议。

()T6、在一客户端再次申请IP地址时,总希望能获得原有的IP地址,此时该客户端仍然需要发送DHCP-DISCOVER报文,来通知服务器端。

()F7、SNMP是一个基于TCPIP网络的链路层协议,用于在网络管理站和被管理的设备之间交换网络管理信息。

()F8、ACCESS端口接收一个二层数据帧,首先判断是否有VLAN标签,如果没有则打上端口的PVID并转发,如果有VLAN标签并且和PVID一致则转发VLAN,否则丢弃。

目录目录 (1)一、网络通信协议 (1)1.1协议栈:一组协议的集合 (1)1.2分层设计的意义: (1)1.3分层模型OSI (1)1.4以太网帧格式 (2)1.5 IP编制 (2)1.5.1 IP地址分类 (2)1.5.2私有地址范围 (3)1.5.3特殊地址 (3)1.6 CIDR(无类域间路由) (3)1.7网关 (4)1.8 ICMP(控制报文协议) (4)1.9传输层协议 (4)1.9.1 TCP特点: (4)1.9.2 UDP特点: (5)1.10 ARP(地址解析协议): (5)二、路由协议 (7)2.1静态路由: (7)2.2动态路由(互相学习,自动维护) (7)2.3 RIP(路由信息协议) (8)2.3.1 RIP工作原理: (8)2.3.2 RIP防止环路的方法: (9)2.3.3 RIP特点: (10)2.4 OSPF(开放式最短路径优先) (11)2.4.1 OSPF协议的特点: (11)2.4.2 OSPF工作原理: (11)2.4.3 OSPF报文类型: (12)2.4.4 OSPF状态机: (12)2.4.5 LSA描述: (15)2.4.6 区域间路由: (15)2.4.7 OSPF配置命令: (16)2.4.8特殊区域: (16)2.5 BGP(边界网关路由协议): (17)2.5.1 BGP特征: (17)2.5.2 BGP报文种类: (18)2.5.3 BGP状态机: (18)2.5.4 BGP通告原则: (20)2.5.5 BGP属性: (20)2.5.6 BGP路径选择过程: (22)2.5.7 BGP路由聚合概述: (23)三、交换协议 (25)3.1交换机工作模式: (25)3.2交换机转发行为: (25)3.3 STP(生成树协议) (25)3.3.1 STP工作原理: (25)3.3.2 Stp配置命令: (29)3.4 RSTP(快速生成树协议) (29)3.4.1 RSTP技术原理: (29)3.4.2 RSTP端口状态: (31)3.4.3 RSTP配置命令: (34)四、其他协议 (35)4.1 Telnet应用场景: (35)4.1.1 Telnet配置命令: (35)4.2 ACL(访问控制列表): (35)4.2.1 ACL基本原理: (36)4.2.2 ACL配置命令: (36)4.3 FTP(文件传输协议): (36)4.3.1 FTP运行机制: (37)4.4 链路聚合: (38)4.4.1 链路聚合的好处: (38)4.4.2 交换机配置命令 (40)4.5 VLAN(虚拟局域网) (40)1.基于端口的VLAN (41)2.基于MAC地址的VLAN (42)3.基于网络层协议的VLAN (42)4.根据IP组播的VLAN (43)5.按策略划分的VLAN (43)4.5.1 VLAN配置命令: (44)4.5.2 Access端口状态: (44)4.5.3 Trunk端口状态: (44)4.6 NAT(网络地址转换技术) (45)4.6.1 NAT和NAPT的区别: (45)4.6.2 NAT配置命令: (46)4.7 DHCP(动态主机配置协议) (46)4.7.1 DHCP报文类型 (46)4.7.2 地址池: (47)4.7.3 DHCP租期更新: (47)4.7.4 DHCP配置命令: (47)4.8 单臂路由: (48)4.8.1 单臂路由配置命令: (48)五、其他 (49)一、网络通信协议1.1协议栈:一组协议的集合不同的协议栈用于定义和管理不同网络的数据转发规则。

版权所有 © 华为技术有限公司2011。

保留一切权利。

非经华为技术有限公司书面同意,任何单位和个人不得擅自摘抄、复制本手册内容的部分或全部,并不得以任何形式传播。

本手册中描述的产品中,可能包含华为技术有限公司及其可能存在的许可人享有版权的软件,除非获得相关权利人的许可,否则,任何人不能以任何形式对前述软件进行复制、分发、修改、摘录、反编译、反汇编、解密、反向工程、出租、转让、分许可以及其他侵犯软件版权的行为,但是适用法禁止此类限制的除外。

商标声明、华为、是华为技术有限公司的商标或者注册在本手册中以及本手册描述的产品中,出现的其他商标、产品名称、服务名称以及公司名称,由其各自的所有人拥有。

注意本手册描述的产品及其附件的某些特性和功能,取决于当地网络的设计和性能,以及您安装的软件。

某些特性和功能可能由于当地网络运营商或网络服务供应商不支持,或者由于当地网络的设置,或者您安装的软件不支持而无法实现。

因此,本手册中的描述可能与您购买的产品或其附件并非完全一一对应。

华为技术有限公司保留随时修改本手册中任何信息的权利,无需进行任何提前通知且不承担任何责任。

无担保声明本手册中的内容均“如是”提供,除非适用法要求,华为技术有限公司对本手册中的所有内容不提供任何明示或暗示的保证,包括但不限于适销性或者适用于某一特定目的的保证。

在法律允许的范围内,华为技术有限公司在任何情况下,都不对因使用本手册相关内容而产生的任何特殊的、附带的、间接的、继发性的损害进行赔偿,也不对任何利润、数据、商誉或预期节约的损失进行赔偿。

进出口管制若需将此产品手册描述的产品(包含但不限于产品中的软件及技术数据等)出口、再出口或者进口,您应遵守适用的进出口管制法律法规。

安全须知使用手机前,请仔细阅读本节内容,也请让您的孩子了解这些内容,以确保正确和安全地使用手机。

有关更详细的信息,请请将手机及附件放在儿童触摸不到的地方,请勿让儿童在无人监管的情况下使用手机。

数通网络开放可编程V100R20C10 GUI操作指南文档版本01发布日期2021-06-30版权所有 © 华为技术有限公司 2021。

保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

商标声明和其他华为商标均为华为技术有限公司的商标。

本文档提及的其他所有商标或注册商标,由各自的所有人拥有。

注意您购买的产品、服务或特性等应受华为公司商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。

除非合同另有约定,华为公司对本文档内容不做任何明示或默示的声明或保证。

由于产品版本升级或其他原因,本文档内容会不定期进行更新。

除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。

华为技术有限公司地址:深圳市龙岗区坂田华为总部办公楼邮编:518129网址:https://客户服务邮箱:******************客户服务电话:4008302118前言概述介绍了NCE开放可编程系统相关功能的操作指导。

读者对象本文档主要适用于以下工程师:●系统管理员●维护工程师●技术支持工程师符号约定在本文中可能出现下列标志,它们所代表的含义如下。

图形界面元素引用约定本文中可能出现下列图形界面元素,它们所代表的含义如下。

命令行格式约定本文可能出现下列命令行格式,它们所代表的含义如下。

修改记录目录前言 (ii)1 概述 (1)2 操作流程 (2)3 登录系统 (4)4 包仓库管理 (6)4.1 仓库管理 (6)4.2 包管理 (8)4.2.1 新建软件包 (8)4.2.2 导入软件包 (9)4.2.3 部署软件包 (11)4.2.4 查看软件包 (13)4.3 公钥管理 (14)4.3.1 上传公钥 (14)4.4 任务管理 (16)4.4.1 软件包管理 (16)4.4.2 产品包管理 (17)5 配置设备 (18)5.1 界面化方式配置设备 (18)5.2 北向命令行方式配置设备 (19)5.3 设备数据一致性检验 (20)5.3.1 配置比较 (20)5.3.2 同步 (21)5.3.2.1 同步 (21)5.3.2.2 定时同步 (22)5.3.3 对账 (22)5.3.4 保存南向设备配置 (23)5.3.5 设备组数据一致性管理 (24)5.3.6 配置记录管理 (24)5.4 设备组管理 (27)5.4.1 创建设备组 (28)5.5 应用模板 (28)5.5.2 对设备组应用模板 (31)5.5.3 对网络级业务应用模板 (34)6 配置业务 (35)6.1 界面化方式配置业务 (35)6.2 北向命令行方式配置业务 (40)6.3 业务数据一致性校验 (41)6.3.1 业务差异发现 (41)6.3.2 业务深度差异发现 (42)6.3.3 业务实例的南向配置记录 (43)7 模板管理 (45)7.1 网元模板管理 (45)7.1.1 根据yang文件导出网元模板 (45)7.1.2 导入网元模板 (46)7.1.3 创建网元模板 (48)7.1.4 删除网元模板 (49)7.1.5 导出网元模板 (50)7.2 业务模板管理 (50)7.2.1 根据yang文件导出业务模板 (50)7.2.2 导入业务模板 (51)7.2.3 创建业务模板 (52)7.2.4 删除业务模板 (54)7.2.5 导出业务模板 (54)7.3 模板组管理 (55)7.3.1 创建模板组 (55)7.3.2 删除模板组 (57)7.3.3 导出模板组 (58)7.4 参数集管理 (58)7.4.1 创建参数集 (58)7.4.2 导入参数集 (59)7.4.3 删除参数集 (61)7.4.4 导出参数集 (62)8 提交管理 (63)8.1 任务管理 (63)8.2 提交历史 (64)9 CLI命令行 (66)9.1 总体规则 (66)9.2 applications命令 (67)9.3 commit命令 (67)9.4 display命令 (67)9.4.1 display this (67)9.4.3 display inconsistency-discovery (68)9.4.4 display dry-run preview (68)9.4.5 display dry-run compare (69)9.5 dry-run命令 (69)9.6 nes命令 (69)9.6.1 nes ne [xxx] (69)9.6.2 nes inconsistency-discovery [A] [B] (69)9.6.3 nes sync-to [A] [B] (69)9.6.4 nes sync-from [A] [B] (70)9.7 quit命令 (70)9.8 reset命令 (70)9.9 return命令 (70)9.10 clear命令 (70)9.11 undo命令 (70)9.12 rpc命令 (71)9.13 recompute命令 (71)10 告警/事件 (72)10.1 设备上报的告警 (72)10.1.1 SNMP Trap通知三方包 (72)10.1.2 NETCONF Notification (73)10.2 自定义事件 (74)10.3 告警同步 (74)10.4 告警清除 (74)11 业务安全 (75)1概述功能包在本地编写完毕后,可以导入到NCE开放可编程系统在线调测和使用,实现设备纳管、设备配置下发、业务配置下发等操作。