DPtech UAG3000系列产品

- 格式:doc

- 大小:214.50 KB

- 文档页数:8

概述杭州迪普科技有限公司(以下简称DPtech),运营总部设在杭州,是在网络安全和 应用交付领域集研发、生产、销售于一体的高科技企业,为用户提供深度安全检测 与防御、深度应用识别与加速的整体解决方案。

DPtech拥有自主知识产权的高性能内容识别与加速芯片及应用交付软件平台,目标 成为网络安全及应用交付领域领先的解决方案提供商。

Page 0市场与合作• • • • • • • • 中国电信集团IPS选型,万兆IPS技术排名第一 中国银行等保类安全产品仅有三家防火墙、IPS供应商之一 产品四证(公安部销售许可证、信息测评中心、保密局、解放军)齐全 国家密码管理局认证的商用密码产品生产定点单位证 国家信息测评中心认证的信息安全服务一级资质 强大的安全漏洞研究能力,国家漏洞库提供者之一,已成为微软MAPP合作伙伴 开放的渠道合作政策,上百个合作伙伴覆盖全国主要城市 超过3600个客户,广泛应用于各个行业Page 1全系列产品一览UMC统一管理中心资源管理(网络/QoS/ACL/VLAN/配置/报表) 用户管理(用户接入/准入控制/行为审计/认证计费)业务管理(网络流量/安全/加速/可用/应用业务)加速流控 加速可用应用交付 工业交换机DPX应用超乎想像全业务安全应用防火墙/UTMIPS/防毒墙统一审计网关异常流量清洗漏洞扫描/WebShield/TACPage 2应用防火墙产品万兆级FW1000-GE-N FW1000-TS-N FW1000-TM-N FW1000-TA-N千兆级FW1000-GC-N FW1000-GS-N FW1000-GM-N FW1000-GA-N百兆级FW1000-MS-N FW1000-MA-N FW1000-ME-N•业务创新:下一代应用防火墙,内嵌丰富的应用过滤与控制引擎 •卓越领先:百G平台,先进的硬件架构体系 •硬件加密:全内置硬件IPSec、SSL加密 •组网灵活:支持丰富的网络协议,适应各种复杂组网环境Page 3统一威胁管理UTM产品万兆级UTM2000-GE-N UTM2000-TS-N千兆级UTM2000-GS-N UTM2000-GM-N UTM2000-GA-N百兆级UTM2000-MS-N UTM2000-MA-N UTM2000-ME-N•All-in-one:集成防火墙、VPN、入侵防御、防病毒、URL过滤、带宽滥用控制、行为审计等功能•高性能:创新硬件平台,保障多功能线速处理 •业务创新:支持用户上网行为管理与3G接入,业界唯一 •高性价比:降低TCO,简化网络结构,绿色环保Page 4入侵防御系统IPS产品万兆级IPS2000-TS-N千兆级IPS2000-GS-N IPS2000-GA-N IPS2000-GE-N百兆级IPS2000-MC-N IPS2000-MS-N IPS2000-MA-N IPS2000-ME-N•超强性能:万兆线速处理,微秒级延迟 •综合防护:漏洞库、病毒库、协议库三库合一 •快速响应:专业漏洞研究团队,与微软、卡巴斯基等进行深度合作,具备防御零时差攻击能力•高可靠:智能掉电保护,冗余电源、双机热备Page 5防病毒产品万兆级IPS2000-TS-AV千兆级IPS2000-GS-AV IPS2000-GA-AV IPS2000-GE-AV百兆级IPS2000-MC-AV IPS2000-MS-AV IPS2000-MA-AV IPS2000-ME-AV•超强性能:万兆线速处理,微秒级延迟 •病毒防护:先进的病毒查杀引擎,内置卡巴病毒库 •全面防护:应用层安全问题一揽子解决 •轻松管理:全透明部署,即插即用Page 6审计&流控产品万兆级UAG3000-TS千兆级UAG3000-GS UAG3000-GA UAG3000-GE百兆级UAG3000-MC UAG3000-MS UAG3000-MM UAG3000-MA UAG3000-ME•行为审计:一体化行为管控,保护内部数据安全 •带宽管理:P2P等流量的全面透析和管理,提升带宽价值 •安全防护:集成卡巴病毒库,具备恶意攻击防御能力 •高效智能:构建可视、可控、可优化的高效网络Page 7异常流量清洗产品检测设备Probe3000-GA Probe3000-GE Probe3000-TS清洗设备Guard3000-GA Guard3000-GE Guard3000-TS•超强性能:万兆防护能力,微秒级延迟 •高适应性:对于未知攻击流量具有自学习能力,并提供丰富的自定义特征实施智能防御 •全面防护:SYN/UDP/ICMP/DNS Query/CC等各种DDoS攻击的精确识别和清洗 •高可用性:优异的网络适应性,支持在线或旁路部署,异常流量按需清洗 •可管理性:丰富的清洗报告和统计报表,效果直观、高效Page 8异常流量清洗解决方案由异常流量检测、异常流量清洗和业务管理平台3部分组成4 牵引流量,对异常 流量进行清洗流量牵引 流量回注攻击停止, 5 通知业务管 理平台正常流量不受影响异常流量清洗平台3 通知清洗平台, 开启攻击防御业务管理平台UMC12发现攻击通知 业务管理平台1异常流量检测平台企业 酒店网吧流量清洗中心Page 9DPX深度业务交换网关产品交换板:•48GE 接口 •4*10GE/8*10GE接口 •4*2.5G/4*10G POS接口,1*40G POS接口开发中 •全线速交换业务板:•单板业务处理能力20G,整机最大200G •单板并发连接数400万,新建连接数20万/秒DPX8000-A3 DPX8000-A5 DPX8000-A12•单板ACL能力96K条,最大支持24端口聚合•高性能:大交换容量,最多支持480*GE/80*10GE接口线速转发 •业务丰富:负载均衡、应用加速、防火墙、IPS、异常流量清洗、流量控制、行为审计等功能按需扩展,最大200G深度业务线速处理能力•虚拟化:端到端的从网络层到应用层的虚拟化能力 •高可用性:丰富网络协议,支持48GE电/光、4*10GE/8*10GE光、2.5G/10G/40G POS等高密接入Page DPX数据中心安全交付解决方案业界唯一交换、安全、加速一体化的数据中心解决方案,提供最高性价比Internet Internet 交换板: •48GE •4*10GE •8*10GE •4*10G POS •...技术与特色:• 大交换容量,最多支持480*GE/80*10GE接口线速转发核心层 DPX8000• 负载均衡、应用加速增强用户体验 • FW 、IPS、异常流量清洗进行安全加固 • UAG实现流量和业务的可视、可控、可管汇聚层 DPX8000业务板: •负载均衡 •应用加速 •FW •IPS •异常流量清洗 •UAG •...• 端到端的从网络层到应用层的虚拟化能力 • 双机热备、信息同步等高可靠设计接入层最佳应用:• 政府、金融、电力、大企业数据中心 • 运营商IDC/EDCPage 11ADX应用交付产品DPX ADX业务板卡ADX3000-GS•自带12光、12电,5Gbps •DPX8000-A3:5~10Gbps •DPX8000-A5:5~20Gbps •DPX8000-A12:5~50GbpsADX3000-MEADX3000-GCADX3000-GE•600M~50G处理能力、高密接口,可部署于各种高端场景, •支持服务器负载均衡、链路负载均衡,并具备全面的健康检查和负载均衡调度算法 •提供TCP优化/复用、HTTP压缩、SSL加速、DDoS攻击防护等应用加速能力,体验效果明显•路由协议丰富,支持NAT、单臂、三明治等多种组网方式Page 12 其它部分产品•网络资产漏洞扫描漏洞扫描 ScannerScanner1000-MS Scanner1000-GS•应用服务漏洞扫描•支持Windows/Linux/Unix网站防护 WebShieldWebShield Agent WebShield Manager•动态防护SQL注入/XSS…•终端安全终端接入控制 TACSecHelper TAC Manager•可信接入Page 13数据中心安全解决方案数据中心面临的主要安全威胁: • 分布式拒绝服务攻击 • 系统漏洞和入侵风险 • 蠕虫、病毒等应用层攻击 • 客户满意度下降 数据中心安全解决方案: • 安全域的划分 • 漏洞扫描系统进行风险检查 • 安全域边界的隔离和防护 • 异常流量检测和清洗 • 门户网站的防篡改 • 负载均衡及应用加速 • UMC进行统一管理托管主机 独享主机 WebShield 自有主机 Scanner/UMC 管理维护区 Probe Guard Probe Guard InternetDPX FW IPS LBDPX FW IPS LBPage部分客户Page 15。

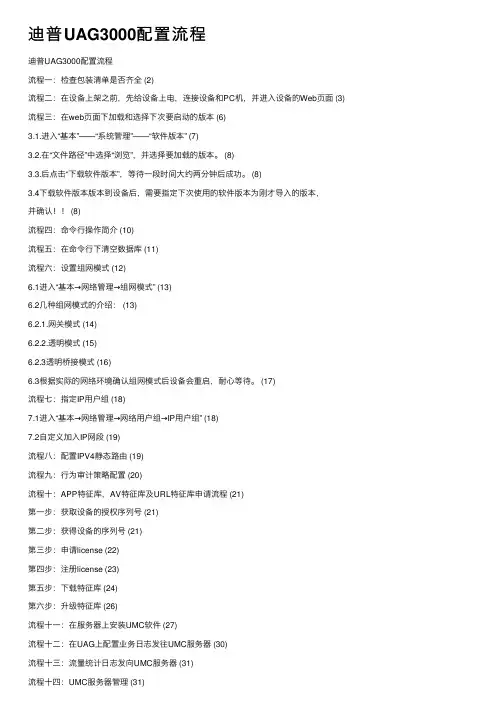

迪普UAG3000配置流程迪普UAG3000配置流程流程⼀:检查包装清单是否齐全 (2)流程⼆:在设备上架之前,先给设备上电,连接设备和PC机,并进⼊设备的Web页⾯ (3)流程三:在web页⾯下加载和选择下次要启动的版本 (6)3.1.进⼊“基本”——“系统管理”——“软件版本” (7)3.2.在“⽂件路径”中选择“浏览”,并选择要加载的版本。

(8)3.3.后点击“下载软件版本”,等待⼀段时间⼤约两分钟后成功。

(8)3.4下载软件版本版本到设备后,需要指定下次使⽤的软件版本为刚才导⼊的版本,并确认!! (8)流程四:命令⾏操作简介 (10)流程五:在命令⾏下清空数据库 (11)流程六:设置组⽹模式 (12)6.1进⼊“基本→⽹络管理→组⽹模式” (13)6.2⼏种组⽹模式的介绍: (13)6.2.1.⽹关模式 (14)6.2.2.透明模式 (15)6.2.3透明桥接模式 (16)6.3根据实际的⽹络环境确认组⽹模式后设备会重启,耐⼼等待。

(17)流程七:指定IP⽤户组 (18)7.1进⼊“基本→⽹络管理→⽹络⽤户组→IP⽤户组” (18)7.2⾃定义加⼊IP⽹段 (19)流程⼋:配置IPV4静态路由 (19)流程九:⾏为审计策略配置 (20)流程⼗:APP特征库,AV特征库及URL特征库申请流程 (21)第⼀步:获取设备的授权序列号 (21)第⼆步:获得设备的序列号 (21)第三步:申请license (22)第四步:注册license (23)第五步:下载特征库 (24)第六步:升级特征库 (26)流程⼗⼀:在服务器上安装UMC软件 (27)流程⼗⼆:在UAG上配置业务⽇志发往UMC服务器 (30)流程⼗三:流量统计⽇志发向UMC服务器 (31)流程⼗四:UMC服务器管理 (31)14.1登录UMC管理界⾯ (32)14.2在UMC登陆界⾯输⼊⽤户名和密码,进⼊UMC管理软件 (32)14.3注册测试⽤的license (33)14.4检查设备管理中,选择设备列表 (34)14.5设置UMC时间同步 (36)14.6查看UMC监控的状态 (37)14.7注册永久的UMC的license (39)流程⼗五:填写留存⽂档 (40)打包附件清单 (40)本⽂为UAG3000的开局实施流程。

DPtech ADX3000系列应用交互交 换网关安装手册杭州迪普科技有限公司为客户提供全方位的技术支持。

通过杭州迪普科技有限公司代理商购买产品的用户,请直接与销售代理商联系;直接向杭州迪普科技有限公司购买产品的用户,可直接与公司联系。

杭州迪普科技有限公司地址:杭州市滨江区通和路68号中财大厦6层邮编:310052声明Copyright 2009杭州迪普科技有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

由于产品版本升级或其他原因,本手册内容有可能变更。

杭州迪普科技有限公司保留在没有任何通知或者提示的情况下对本手册的内容进行修改的权利。

本手册仅作为使用指导,杭州迪普科技有限公司尽全力在本手册中提供准确的信息,但是杭州迪普科技有限公司并不确保手册内容完全没有错误,本手册中的所有陈述、信息和建议也不构成任何明示或暗示的担保。

目录第1章产品介绍1-11.1产品概述1-1 1.2产品型号及规格介绍1-1 1.3前后面板介绍1-4 1.3.1ADX3000-MS产品外观1-4 1.3.2ADX3000-GC/ADX3000-ME/ADX3000-GC-L产品外观1-5 1.3.3ADX3000-GS产品外观1-7 1.3.4ADX3000-GE/ADX3000-GE-L产品外观1-9 1.3.5ADX3000-GA产品外观1-12 1.3.6ADX3000-TM产品外观1-14 1.4端口介绍1-17 1.4.1C ONSOLE口1-17 1.4.210/100/1000B ASE-T以太网电接口1-18 1.4.3SFP口1-19 1.5产品组件1-22 1.5.1处理器及存储器1-22 1.5.2各类接口1-22第2章安装前的准备2-12.1通用安全注意事项2-1 2.2检查安装场所2-1 2.2.1温度/湿度要求2-1 2.2.1洁净度要求2-2 2.2.2防静电要求2-2 2.2.3抗干扰要求2-3 2.2.4防雷击要求2-3 2.2.5接地要求2-3 2.2.6布线要求2-3 2.3安装工具2-43.2安装流程3-2 3.3安装设备到指定位置3-2 3.3.1安装设备到工作台3-3 3.3.2安装设备到19英寸机柜3-4 3.4连接接地线3-5 3.5连接接口线缆3-6 3.5.1连接配置口线缆3-6 3.5.2连接网络管理口3-6 3.5.3连接业务口3-7 3.6连接电源线3-7 3.7安装后检查3-7第4章设备启动及软件升级4-14.1设备启动4-1 4.1.1搭建配置环境4-1 4.1.2设备上电4-4 4.1.3启动过程4-5 4.2W EB默认登录方式4-6第5章常见问题处理5-15.1电源系统问题故障处理5-1 5.2设备故障处理5-1图形目录图1-1 ADX3000-MS前视图1-4图1-2 ADX3000-MS前面板指示灯1-5图1-3 ADX3000-MS后视图1-5图1-4 ADX3000-GC/ADX3000-ME/ ADX3000-GC-L前视图1-6图1-5 ADX3000-GC/ADX3000-ME/ ADX3000-GC-L前面板指示灯1-7图1-6 ADX3000-GC/ADX3000-ME/ ADX3000-GC-L后视图1-7图1-7 ADX3000-GS前视图1-7图1-8 ADX3000-GS前面板指示灯1-9图1-9 ADX3000-GS后视图1-9图1-10 ADX3000-GE/ADX3000-GE-L前视图1-10图1-11 ADX3000-GE/ADX3000-GE-L前面板指示灯1-11图1-12 ADX3000-GE/ADX3000-GE-L后视图1-12图1-13 ADX3000-GA前视图1-12图1-14 ADX3000-GA前面板指示灯1-13图1-15 ADX3000-GA后视图1-14图1-16 ADX3000-TM前视图1-15图1-17 ADX3000-TM前面板指示灯1-17图1-18 ADX3000-TM后视图1-17图1-19 RJ45水晶头外观1-19图1-20以太网电缆的示意图1-19图1-21 LC 型连接器外观1-21图1-22 SC 型连接器外观1-21图1-23光模块示意图1-22图1-24 ADX3000-MS以太网接口1-23图1-25 ADX3000-GC/ADX3000-ME/ ADX3000-GC-L以太网接口1-23图1-26 ADX3000-GS以太网接口1-23图1-27 ADX3000-GE/ADX3000-GE-L以太网接口1-24图1-28 ADX3000-TM以太网接口1-25图3-1 设备安装流程3-2图3-2 安装设备于工作台3-4图3-3 安装挂耳3-4图3-4 安装设备到机柜(为清晰起见省略了机柜)3-4图3-5 固定设备3-5图3-6 连接接地线示意图图3-7 连接保护地线到接地排图4-1 通过 Console口进行本地配置示意图4-1图4-2 超级终端连接描述界面4-1图4-3 超级终端连接使用串口设置4-2图4-4 串口参数设置4-3图4-5 超级终端窗口4-3图4-6 终端类型设置4-4图4-7 Web网管登录页面4-7表格目录表1-1 Console 口属性表1-18 表1-2 千兆以太网电接口属性表: 1-18 表1-3 千兆以太网光接口属性1-19 表2-1 机房温度/湿度要求2-1 表2-2 机房灰尘含量要求2-2 表2-3 机房有害气体限值2-2 表4-1 设置串接口属性4-2第1章产品介绍1.1 产品概述DPtech ADX3000 应用交付交换网关创新性的采用了“多业务并行处理引擎(MPE)技术”,能够在高性能、高可靠性的前提下满足各种网络应用对应用交付功能的需求,可以提供应用负载均衡、广域网加速和负载均衡、链路管理和均衡,应用缓存和加速,应用安全和防护、QoS等功能,是满足用户应用交付需求的最佳选择。

Arbitrary Function GeneratorsAFG3000C SeriesDatasheetFeatures &Bene fits10MHz,25MHz,50MHz,100MHz,or 240MHz Sine Waveforms 14bits,250MS/s,1GS/s,or 2GS/s Arbitrary Waveforms Amplitude up to 20V p-p into 50ΩLoads5.6in.Color TFT LCD Display for Full Con fidence in Settings and Waveform ShapeMultilanguage and Intuitive Operation Saves Setup Time Pulse Waveform with Variable Edge Times AM,FM,PM,FSK,PWM Sweep and BurstDual-channel Models Save Cost and Bench SpaceUSB Connector on Front Panel for Waveform Storage on Memory DeviceUSB,GPIB,and LANLabVIEW and LabWindows/IVI-C DriversApplicationsElectronic Test and Design Sensor Simulation Functional Test Education and TrainingProduct DescriptionUnmatched performance,versatility,intuitive operation,and affordability make the AFG3000C Series of Function,Arbitrary Waveform,and Pulse Generators the most useful instruments in the industry.Superior Performance and VersatilityUsers can choose from 12different standard waveforms.Arbitrary waveforms can be generated up to 128K in length at high sampling rates.On pulse waveforms,leading and trailing edge time can be set independently.External signals can be connected and added to the output signal.Dual-channel models can generate two identical or completely different signals.All instruments feature a highly stable time base with only ±1ppm drift per year.Intuitive User Interface Shows More Information at a Single GlanceColor TFT LCD screen on all models shows all relevant waveform parameters and graphical wave shape at a single glance.This gives full con fidence in the signal settings and lets you focus on the task at hand.Shortcut keys provide direct access to frequently used functions andparameters.Others can be selected conveniently through clearly structured menus.This reduces the time needed for learning and relearning how to use the instrument.Look and feel are identical to the world's most popular TDS3000Oscilloscopes.ArbExpress™Software Included for Creating Waveforms with EaseWith this PC software waveforms can be seamlessly imported from any Tektronix oscilloscope,or de fined by standard functions,equation editor,and waveformmath.1981DatasheetCharacteristicsAFG3000C Series CharacteristicsCharacteristic AFG3011C AFG3021CAFG3022C AFG3051CAFG3052CAFG3101CAFG3102CAFG3251CAFG3252CChannels11/21/21/21/2 Waveforms Sine,Square,Pulse,Ramp,Triangle,Sin(x)/x,Exponential Rise and Decay,Gaussian,Lorentz,Haversine,DC,NoiseSine Wave1µHz to10MHz1µHz to25MHz1µHz to50MHz1µHz to100MHz1µHz to240MHz Sine wave in Burst Mode1µHz to5MHz1µHz to12.5MHz1µHz to25MHz1µHz to50MHz1µHz to120MHz Effective maximumfrequency out10MHz25MHz50MHz100MHz240MHzAmplitude Flatness(1V p-p)<5MHz:±0.15dB≥5MHz to10MHz:±0.3dB<5MHz:±0.15dB≥5MHz to20MHz:±0.3dB≥20MHz to25MHz:±0.5dB<5MHz:±0.15dB≥5MHz to45MHz:±0.3dB≥45MHz to50MHz:±0.5dB<5MHz:±0.15dB≥5MHz to25MHz:±0.3dB≥25MHz to100MHz:±0.5dB<5MHz:±0.15dB≥5MHz to25MHz:±0.3dB≥25MHz to100MHz:±0.5dB≥100MHz to200MHz:±1.0dB≥200MHz to240MHz:±2.0dBHarmonic Distortion(1V p-p)10Hz to20kHz:<-60dBc≥20kHz to1MHz:<-55dBc≥1MHz to5MHz:<-45dBc≥5MHz to10MHz:<-45dBc 10Hz to20kHz:<-70dBc≥20kHz to1MHz:<-60dBc≥1MHz to10MHz:<-50dBc≥10MHz to25MHz:<-40dBc10Hz to20kHz:<-70dBc≥20kHz to1MHz:<-60dBc≥1MHz to5MHz:<-50dBc≥5MHz to50MHz:<-40dBc10Hz to1MHz:<-60dBc≥1MHz to5MHz:<-50dBc≥5MHz to100MHz:<-37dBc10Hz to1MHz:<-60dBc≥1MHz to5MHz:<-50dBc≥5MHz to25MHz:<-37dBc≥25MHz to240MHz:<-30dBcTHD<0.2%(10Hz–20kHz,1V p-p)Spurious(1V p-p)10Hz to1MHz:<-60dBc≥1MHz to10MHz:<-50dBc 10Hz to1MHz:<-60dBc≥1MHz to25MHz:<-50dBc10Hz to1MHz:<-60dBc≥1MHz to50MHz:<-50dBc10Hz to1MHz:<-60dBc≥1MHz to25MHz:<-50dBc≥25MHz to100MHz:<-50dBc+6dBc/octave10Hz to1MHz:<-50dBc≥1MHz to25MHz:<-47dBc≥25MHz to240MHz:<-47dBc+6dBc/octavePhase noise,typical<-110dBc/Hz at10MHz,10kHz offset,1V p-p<-110dBc/Hz at20MHz,10kHz offset,1V p-p Residual clock noise-63dBm-63dBm-63dBm-57dBm-57dBm Square Wave1µHz to5MHz1µHz to25MHz1μHz to40MHz1µHz to50MHz1µHz to120MHz Rise/Fall time≤50ns≤9ns≤7ns≤5ns≤2.5ns Jitter(RMS),typical500ps500ps300ps200ps100ps Ramp Wave1µHz to100kHz1µHz to500kHz1μHz to800kHz1µHz to1MHz1µHz to2.4MHz Linearity,typical≤0.2%of peak output≤0.1%of peak output≤0.1%of peak output≤0.15%of peak output≤0.2%of peak output Symmetry0.0%to100.0%Pulse Wave1mHz to5MHz1mHz to25MHz1mHz to40MHz1mHz to50MHz1mHz to120MHz Pulse width80.00ns to999.99s16.00ns to999.99s12ns to999.99s8.00ns to999.99s 4.00ns to999.99s Resolution10ps or5digitsPulse duty0.001%to99.999%(Limitations of pulse width apply)Edge transition time50ns to625s9ns to625s7ns to625s5ns to625s 2.5ns to625s Resolution10ps or4digitsLead delayRange(Continuous Mode):0ps to Period(Triggered/Gated Burst Mode):0ps to Period–[Pulse Width+0.8*(Leading Edge Time+Trailing Edge Time)] Resolution10ps or8digitsOvershoot,typical<5%Jitter(RMS),typical500ps500ps300ps200ps100psArbitrary Function Generators—AFG3000C SeriesCharacteristic AFG3011C AFG3021CAFG3022C AFG3051CAFG3052CAFG3101CAFG3102CAFG3251CAFG3252COther Waveforms1µHz to100kHz1µHz to500kHz1μHz to800kHz1µHz to1MHz1µHz to2.4MHz Noise Bandwidth(-3dB)10MHz25MHz50MHz100MHz240MHz Noise type White GaussianInternal Noise Add When activated,output signal amplitude is reduced to50%Level0.0%to50%of amplitude(V p-p)settingResolution1%DC(into50Ω)-10V to+10V-5V to+5V–5V to+5V-5V to+5V-2.5V to+2.5V Arbitrary Waveforms1mHz to5MHz1mHz to12.5MHz1mHz to25MHz1mHz to50MHz1mHz to120MHz Arbitrary waveforms inBurst Mode1mHz to2.5MHz1mHz to6.25MHz1mHz to12.5MHz1mHz to25MHz1mHz to60MHzEffective analogbandwidth(-3dB)8MHz70MHz100MHz225MHz Nonvolatile memory4waveformsMemory:Sample rate (1K=1024points)2to128K:250MS/s2to128K:250MS/s2to16K:1GS/s>16K to128K:250MS/s2to16K:1GS/s>16K to128K:250MS/s2to16K:2GS/s>16K to128K:250MS/sVertical resolution14bitsRise/Fall time≤80ns≤14ns≤10ns≤8ns≤3nsJitter(RMS),typical4ns4ns1ns at1GS/s4ns at250MS/s1ns at1GS/s4ns at250MS/s500ps at2GS/s4ns at250MS/sAmplitudeRange(50Ωload)20mV p-p to20V p-p10mV p-p to10V p-p10mV p-p to10V p-p20mV p-p to10V p-p≤200MHz:50mV p-pto5V p-p>200MHz:50mV p-pto4V p-pRange(open circuit or High Z)40mV p-p to40V p-p20mV p-p to20V p-p20mV p-p to20V p-p40mV p-p to20V p-p≤200MHz:100mV p-pto10V p-p>200MHz:100mV p-pto8V p-pAccuracy±(2%of setting+2mV)(1kHz sine wave,0Voffset,>20mV p-p amplitude)±(1%of setting+1mV)(1kHz sine wave,0V offset,>10mV p-p amplitude)Resolution0.1mV p-p,0.1mV RMS,1mV,0.1dBm or4digitsUnits V p-p,V RMS,dBm(sine wave only)and Volt(high/low setting)Output impedance50ΩLoad impedance setting Selectable:50Ω,1Ωto10.0kΩ,High Z(Adjusts displayed amplitude according to selected load impedance)Isolation<42V pk maximum to earthShort-circuit protection Signal outputs are robust against permanent shorts againstfloating groundExternal voltageprotectionTo protect signal outputs against external voltages use fuse adapter013-0345-xxDC OffsetRange(50Ωload)±(10V pk–Amplitude pp/2)±(5V pk–Amplitude pp/2)±(5V pk–Amplitude pp/2)±5V pk DC±2.5V pk DC Range(open circuit orHigh Z)±(20V pk–Amplitude pp/2)±(10V pk–Amplitude pp/2)±(10V pk–Amplitude pp/2)±10V pk DC±5V pk DCAccuracy±(2%of|setting|+10mV+1%of amplitude(V p-p))±(1%of|setting|+5mV+0.5%of amplitude(V p-p)) Resolution1mV3DatasheetSystem CharacteristicsCharacteristic DescriptionFrequency Resolution1μHz or12digitsInternal Frequency ReferenceStability All except ARB:±1ppm,0°C to50°CARB:±1ppm±1µHz,0°C to50°CAging±1ppm per yearPhase(except DC,Noise,Pulse)Range-180°to+180°Resolution0.01°(sine),0.1°(other waveforms)When activated,output signal amplitude is reduced to50%Level0.0%to50%of amplitude(V p-p)settingResolution1%Main Output50ΩRemote Programming GPIB,LAN10BASE-T/100BASE-TX,USB1.1Compatible with SCPI-1999.0and IEEE488-2standardsConfiguration times,max typical USB LAN GPIB Function change81ms81ms81ms Frequency change(except Pulse) 2.5ms6ms 3.2ms Frequency change(Pulse)40ms37ms32ms Amplitude change90ms97ms90ms Select user ARB(4k points from USBMemory)48ms50ms49msSelect user ARB(128k points fromUSB Memory)260ms266ms240msData download time for4000pointwaveform data,typical47ms78ms320ms Power Source100-240V,47-63Hz,or115V,360-440HzPower Consumption Less than120WWarm-up Time,typical20minutesPower-on Self Diagnostics,typical<10sAcoustic Noise,typical<50dBADisplay 5.6in.Color TFT LCDUser Interface and Help Languages English,French,German,Japanese,Korean,Portuguese,Simplified and Traditional Chinese,Russian(user selectable) ModulationAM,FM,PMCharacteristic DescriptionCarrier Waveforms All,except Pulse,Noise,and DCSource Internal/ExternalInternal Modulating Waveform Sine,square,ramp,noise,ARB (AM:maximum waveform length4,096; FM/PM:maximum waveform length2,048)Internal ModulatingFrequency2mHz to50.00kHzAM Modulation Depth0.0%to+120.0%Min FM Peak Deviation DCMax FM PeakDeviationSee following table,Modulation:Max FM Peak Deviation PM Phase Deviation-360.0°to+360.0°Pulse Width ModulationCharacteristic DescriptionCarrier Waveform PulseSource Internal/ExternalInternal ModulatingWaveformSine,square,ramp,noise,ARB(maximum waveform length2,048) Internal ModulatingFrequency2mHz to50.00kHzDeviation0%to50.0%of pulse periodModulation:Max FM Peak DeviationCharacteristic AFG3011C AFG3021CAFG3022C AFG3051CAFG3052CAFG3101CAFG3102CAFG3251CAFG3252CSine5MHz12.5MHz25MHz50MHz120MHz Square 2.5MHz12.5MHz20MHz25MHz60MHz ARB 2.5MHz 6.25MHz12.5MHz25MHz60MHz Others50kHz250kHz400kHz500kHz 1.2MHzArbitrary Function Generators—AFG3000C Series Sweep:Max Start/Stop FrequencyCharacteristic AFG3011C AFG3021CAFG3022C AFG3051CAFG3052CAFG3101CAFG3102CAFG3251CAFG3252CSine10MHz25MHz50MHz100MHz240MHz Square5MHz25MHz40MHz50MHz120MHz ARB5MHz12.5MHz25MHz50MHz120MHz Others100kHz500kHz800kHz1MHz 2.4MHzFrequency Shift KeyingCharacteristic DescriptionCarrier Waveforms All,except Pulse,Noise,and DCSource Internal/ExternalInternal ModulatingFrequency2mHz to1.000MHzNumber of Keys2SweepCharacteristic DescriptionWaveforms All,except Pulse,Noise,and DCType Linear,logarithmicSweep Time1ms to300sHold/Return Time0ms to300sMax Total Sweep Time300sResolution1ms or4digitsTotal Sweep TimeAccuracy,typical≤0.4%Min Start/Stop Frequency All except ARB:1µHz ARB:1mHzMax Start/StopFrequencySee chart,belowBurstCharacteristic DescriptionWaveforms All,except Noise and DCType Triggered,gated(1to1,000,000cycles or Infinite) Internal Trigger Rate1μs to500.0sGate and Trigger Sources Internal,external,remote interfaceAuxiliary InputsCharacteristic DescriptionModulation Inputs Channel1,Channel2Input range All except FSK:±1VFSK:3.3V logic levelImpedance10kΩFrequency range DC to25kHz(122kS/s)External Triggered/Gated Burst InputLevel TTL compatibleImpedance10kΩPulse width100ns minimumSlope Positive/Negative,selectableTrigger delay0.0ns to85.000sResolution100ps or5digitsJitter(RMS),typical Burst:<500ps(Trigger input to signal output)10MHz Reference InputImpedance1kΩ,AC coupledRequired InputVoltage Swing100mV p-p to5V p-pLock Range10MHz±35kHzExternal Add Input(CH1)AFG3101C,AFG3102C,AFG3251C,AFG3252C onlyImpedance50ΩInput range-1V to+1V(DC+peak AC)Bandwidth DC to10MHz(-3dB)at1V p-pAuxiliary OutputsCharacteristic DescriptionTrigger Output(Channel1)Level Positive TTL level pulse into1kΩImpedance50ΩJitter(RMS),typical AFG3011C/21C/22C:500psAFG3051C/52C:300psAFG3101C/02C:200psAFG3251C/52C:100psMax Frequency 4.9MHz(4.9MHz to50MHz:A fraction of the frequency is output;>50MHz:no signal is output)Clock Reference Out(10MHz)AFG3101C,AFG3102C,AFG3251C,AFG3252C onlyImpedance50Ω,AC coupledAmplitude 1.2V p-p into50Ωload5DatasheetPhysical CharacteristicsBenchtop ConfigurationDimensions mm in. Height156.3 6.2 Width329.613.0 Depth168.0 6.6 Weight kg lb. Net 4.59.9 Shipping 5.912.9Environmental and Safety Characteristics Characteristic DescriptionTemperatureOperating0°C to+50°CNonoperating-30°C to+70°CHumidityOperating≤+40°C:≤80%>+40°C to50°C:≤60% Altitude Up to10,000ft./3,000mEMC ComplianceEuropean Union EU Council Directive2004/108/EC Safety UL61010-1:2004CAN/CSA C22.2No.61010-1:2004IEC61010-1:2001Arbitrary Function Generators —AFG3000CSeriesBNC Fuse Adapter and 0.125A FuseOrdering InformationAFG3011C,AFG3021C,AFG3022C,AFG3051C,AFG3052C,AFG3101C,AFG3102C,AFG3251C,AFG3252CArbitrary Function GeneratorIncludes:Quick-start user manual,power cord,USB cable,CD-ROM withspeci fications and performance veri fication manual,programmer manual,service manual,LabView and IVI drivers,CD-ROM with ArbExpress™software,and NIST-traceable calibration certi ficate.Please specify power plug when ordering.International Power PlugsOptionDescriptionOpt.A0North America power Opt.A1Universal EURO powerOpt.A2United Kingdom power Opt.A3Australia power Opt.A5Switzerland powerOpt.A6Japan power Opt.A10China powerOpt.A11India power Opt.A12Brazil power Opt.A99No power cord or AC adapter Note :Includes front-panel overlay.Manual OptionsOptionDescriptionOpt.L0English (071-1631-xx)Opt.L1French (071-1632-xx)Opt.L2Italian (071-1669-xx)Opt.L3German (071-1633-xx)Opt.L4Spanish (071-1670-xx)Opt.L5Japanese (071-1634-xx)Opt.L6Portuguese (071-3042-xx)Opt.L7Simple Chinese (071-1635-xx)Opt.L8Traditional Chinese (071-1636-xx)Opt.L9Korean (071-1637-xx)Opt.L10Russian (071-1638-xx)Opt.L99No manualServiceOptionDescriptionOpt.C3Calibration Service 3Years Opt.C5Calibration Service 5Years Opt.D1Calibration Data ReportOpt.D3Calibration Data Report 3Years (with Opt.C3)Opt.D5Calibration Data Report 5Years (with Opt.C5)Opt.R5Standard Warranty Extended to 5YearsOpt.R5DW Standard Warranty Extended to 5Years After Product PurchaseSILV400Standard Warranty Extended to 5YearsWarrantyThree-year warranty on parts and labor.Recommended AccessoriesAccessoryDescriptionRackmount KitRM3100Fuse adapter,BNC-P to BNC-R013-0345-xx Fuse set,3pcs,0.125A.159-0454-xx BNC cable shielded,3ft.012-0482-xx BNC cable shielded,9ft.012-1256-xx GPIB cable,double shielded012-0991-xx 50ΩBNC terminator011-0049-02Tektronix is registered to ISO 9001and ISO 14001by SRI Quality SystemRegistrar.Product(s)complies with IEEE Standard 488.1-1987,RS-232-C,and with Tektronix Standard Codes and Formats. 7Datasheet Contact Tektronix:ASEAN/Australasia(65)63563900Austria0080022554835*Balkans,Israel,South Africa and other ISE Countries+41526753777Belgium0080022554835*Brazil+55(11)37597627Canada180********Central East Europe and the Baltics+41526753777Central Europe&Greece+41526753777Denmark+4580881401Finland+41526753777France0080022554835*Germany0080022554835*Hong Kong4008205835India0008006501835Italy0080022554835*Japan81(3)67143010Luxembourg+41526753777Mexico,Central/South America&Caribbean52(55)56045090Middle East,Asia,and North Africa+41526753777The Netherlands0080022554835*Norway80016098People’s Republic of China4008205835Poland+41526753777Portugal800812370Republic of Korea00180082552835Russia&CIS+7(495)7484900South Africa+41526753777Spain0080022554835*Sweden0080022554835*Switzerland0080022554835*Taiwan886(2)27229622United Kingdom&Ireland0080022554835*USA180*********European toll-free number.If not accessible,call:+41526753777Updated10February2011For Further Information.Tektronix maintains a comprehensive,constantly expandingcollection of application notes,technical briefs and other resources to help engineers workingon the cutting edge of technology.Please visit Copyright©Tektronix,Inc.All rights reserved.Tektronix products are covered by U.S.and foreign patents,issued and rmation in this publication supersedes that in all previously published material.Specification and price change privileges reserved.TEKTRONIX and TEK are registered trademarks ofTektronix,Inc.All other trade names referenced are the service marks,trademarks,or registered trademarksof their respective companies.17Dec201276W-28281-1。

DPtech ADX3000系列应用交付平台安装手册杭州迪普科技有限公司为客户提供全方位的技术支持。

通过杭州迪普科技有限公司代理商购买产品的用户,请直接与销售代理商联系;直接向杭州迪普科技有限公司购买产品的用户,可直接与公司联系。

杭州迪普科技有限公司地址:杭州市滨江区通和路68号中财大厦6层邮编:310052声明Copyright2009杭州迪普科技有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

由于产品版本升级或其他原因,本手册内容有可能变更。

杭州迪普科技有限公司保留在没有任何通知或者提示的情况下对本手册的内容进行修改的权利。

本手册仅作为使用指导,杭州迪普科技有限公司尽全力在本手册中提供准确的信息,但是杭州迪普科技有限公司并不确保手册内容完全没有错误,本手册中的所有陈述、信息和建议也不构成任何明示或暗示的担保。

目录第1章产品介绍1-11.1产品概述1-1 1.2产品型号及规格介绍1-1 1.3前后面板介绍1-5 1.3.1ADX3000-MS产品外观1-5 1.3.2ADX3000-GC/ADX3000-ME产品外观1-6 1.3.3ADX3000-GC-L产品外观1-8 1.3.4ADX3000-GS产品外观1-11 1.3.5ADX3000-GE产品外观1-13 1.3.6ADX3000-GA产品外观1-16 1.3.7ADX3000-TS产品外观1-19 1.3.8ADX3000-TM产品外观1-21 1.4端口介绍1-24 1.4.1C ONSOLE口1-24 1.4.210/100/1000B ASE-T以太网电接口1-25 1.4.3SFP口1-26 1.5产品组件1-30 1.5.1处理器及存储器1-30 1.5.2各类接口1-30第2章安装前的准备2-12.1通用安全注意事项2-1 2.2检查安装场所2-1 2.2.1温度/湿度要求2-1 2.2.2洁净度要求2-1 2.2.3防静电要求2-1 2.2.4抗干扰要求2-1 2.2.5防雷击要求2-1 2.2.6接地要求2-1 2.2.7布线要求2-1 2.3安装工具第3章设备安装3-13.1安装前的确认3-1 3.2安装流程3-1 3.3安装设备到指定位置3-1 3.3.1安装设备到工作台3-1 3.3.2安装设备到19英寸机柜3-1 3.4连接接地线3-1 3.5连接接口线缆3-1 3.5.1连接配置口线缆3-1 3.5.2连接网络管理口3-1 3.5.3连接业务口3-1 3.6连接电源线3-1 3.7安装后检查3-1第4章设备启动及软件升级4-14.1设备启动4-1 4.1.1搭建配置环境4-1 4.1.2设备上电4-1 4.1.3启动过程4-1 4.2W EB默认登录方式4-1第5章常见问题处理5-15.1电源系统问题故障处理5-1 5.2设备故障处理5-1图形目录图1-1ADX3000-MS前视图1-5图1-2ADX3000-MS前面板指示灯1-6图1-3ADX3000-MS后视图1-6图1-4ADX3000-GC/ADX3000-ME前视图1-7图1-5ADX3000-GC/ADX3000-ME前面板指示灯1-8图1-6ADX3000-GC/ADX3000-ME后视图1-8图1-7ADX3000-GC-L前视图1-9图1-8ADX3000-GC-L前面板指示灯1-10图1-9ADX3000-GC-L交流电源后视图1-10图1-10ADX3000-GC-L直流电源后视图1-11图1-11ADX3000-GS前视图1-11图1-12ADX3000-GS前面板指示灯1-13图1-13ADX3000-GS后视图1-13图1-14ADX3000-GE前视图1-14图1-15ADX3000-GE前面板指示灯1-15图1-16ADX3000-GE后视图1-16图1-17ADX3000-GA前视图1-16图1-18ADX3000-GA前面板指示灯1-17图1-19ADX3000-GA交流电源后视图1-18图1-20ADX3000-GE-L直流电源后视图1-19图1-21ADX3000-TS前视图1-19图1-22ADX3000-TS前面板指示灯1-21图1-23ADX3000-TS后视图1-21图1-24ADX3000-TM前视图1-22图1-25ADX3000-TM前面板指示灯1-24图1-26ADX3000-TM后视图1-24图1-27RJ45水晶头外观1-26图1-28以太网电缆的示意图1-26图1-29LC型连接器外观1-29图1-30SC型连接器外观1-29图1-31光模块示意图1-30图1-32ADX3000-MS以太网接口1-31图1-33ADX3000-GC/ADX3000-ME以太网接口图1-34FW1000-GC-L以太网接口图1-35ADX3000-GS以太网接口1-32图1-36ADX3000-GE以太网接口1-33图1-37ADX3000-GA以太网接口1-34图1-38ADX3000-TS以太网接口1-34图1-39ADX3000-TM以太网接口1-35图3-1设备安装流程3-1图3-2安装设备于工作台3-1图3-3安装挂耳3-1图3-4安装设备到机柜(为清晰起见省略了机柜)3-1图3-5固定设备3-1图3-6连接接地线示意图3-1图3-7连接保护地线到接地排3-1图4-1通过Console口进行本地配置示意图4-1图4-2超级终端连接描述界面4-1图4-3超级终端连接使用串口设置4-1图4-4串口参数设置4-1图4-5超级终端窗口4-1图4-6终端类型设置4-1图4-7Web网管登录页面4-1表格目录Console口属性表1-25千兆以太网电接口属性表:1-25千兆以太网光接口属性1-26万兆以太网光接口属性1-27机房温度/湿度要求2-1机房灰尘含量要求2-1机房有害气体限值2-1设置串接口属性4-1第1章产品介绍1.1产品概述DPtech ADX3000系列应用交付平台创新性的采用了“多业务并行处理引擎(MPE)技术”,能够在高性能、高可靠性的前提下满足各种网络应用对应用交付功能的需求,可以提供应用负载均衡、广域网加速和负载均衡、链路管理和均衡,应用缓存和加速,应用安全和防护、QoS等功能,是满足用户应用交付需求的最佳选择。

UAG3000-MC 产品概述产品系列UAG3000-GS DPtech UAG3000系列审计及流控 【 】 产品彩页 DPtech UAG3000 系列UAG3000-TSUAG3000-GAP2P 、在线点播、网络游戏等的无节制使用,使企业网络流量呈现爆炸式增长,宝贵的网络资源被滥用,严重影响了Mail 、视频/电话会议等关键业务的正常使用;互联网的无序、随意访问,也会给企业带来各种潜在安全风险;病毒等威胁的肆意泛滥,不仅会造成网络流量异常,甚至将导致业务瘫痪。

传统的通过扩容网络带宽的方法不仅成本大而且收效甚微,将应用流量控制和行为管理相结合是解决上述问题的最佳选择。

迪普科技在网络及安全领域具有长期积累,具有自主研发的100G 应用层硬件处理平台,是全球极少数可提供万兆流量控制和行为管理产品的厂商。

迪普科技UAG 系列产品基于“并行流过滤引擎”、“DPI ”等核心技术,提供包括网络流量分析及控制、上网行为管理、访问控制、病毒防范等功能的综合解决方案。

其深入到7层的识别、分类和控制技术,能快速实现网络流量及应用的可视化,并配合灵活的管控策略,实现对网络资源轻松管理;近1000万条自动分类的URL 地址库,让上网行为管理工作更加智能和简单;集成的卡巴斯基病毒过滤引擎,可实时阻断病毒、木马和蠕虫等威胁,并可消除病毒暴发带来的异常流量。

UAG 可应用于各种网络环境,是目前业界性能最高、网络行为识别最精确、功能最丰富的流量控制及行为管理产品。

UAG 的部署,可帮助企业实现IT 管理、应用资源、安全防护的全面提升和优化。

⏹ 深度流量分析 可识别上千种协议,清晰的图形化界面可直观查看实时/历史流量走势、应用排名、用户状态、连接数等信息,便于分析网络健康状况以及定位故障。

多维度、丰富的分析和数据报表,可满足各种统计报告要求。

⏹ 精细化流量控制对于网络中的各种应用流量,可基于用户、时间、VLAN 和协议等进行细粒度流量管理。

UAG3000系列产品FAQ1. UAG功能相关问题 (3)1.1 Q:流控和审计产品为什么要合一? (3)1.2 Q:流控和审计产品为什么配置病毒防护? (3)1.3 Q:是否支持本地认证?认证流程如何? (3)1.4 Q:对加密的IM聊天工具如何审计,如QQ、MSN等? (3)1.5 Q:如何处理加密、未知的P2P流量? (4)1.6 Q:如何处理HTTPS流量? (4)1.7 Q: 由于全网用户是DHCP动态分配地址,怎么样添加例外用户了? (4)1.8 Q: 如果评估网络带宽流量所产生的日志量?形成的日志是否支持压缩? (4)1.9 Q: UAG接口必须成对使用吗?如果一对接口中一个接口断掉,另外的接口是否同步停用? (4)1.10 Q: UAG提供独立的管理接口? (4)1.11 Q: 透明部署情况下,有2条(或多条)链路,上先行交换机接口都各自进行聚合,设备识别是否有问题?通过路由协议进行负载分担是否有问题? (4)1.12 Q: 对未识别流量如何处理? (4)1.13 Q: 在做限速时是通过哪种机制实现? (4)1.14 Q: 支持的第三方认证有哪些?实现方式如何? (4)1.15 Q: Portal认证(即Web认证)部署要求是什么?基本流程是什么?Radius服务器有什么要求? (5)1.16 Q: 如要部署在NAT之后实现方式如何精确审计及流控? (6)1.17 Q: 在做限速时是通过哪种机制实现? (6)1.18 Q: 经过带宽(限速)管理后,带宽资源是否要减少? (6)1.19 Q: PFP掉电什么时候工作? (6)1.20 Q: PPPoE报文是否可审计? (6)1.21 Q: UAG可以满足那些认证标准? (6)1.22 Q:UAG支持多少Portal用户认证? (7)1.23 Q: UAG对数据库审计能做到什么程度? (7)1.24 Q: UAG能否提供地址信息库? (7)第 1 页 /总 8 页1.25 Q:UAG的直路和旁路部署模式分别应用于哪些场景? (7)1.26 Q:流控设备最小(颗粒度)限流可以做到多少?都基于什么方式限速? (7)1.27 Q: UAG能否实现IP地址屏蔽?如运营商带宽租用的场景下,运营商不希望终端用户看到IP。

(7)A:可以实现 (7)2. UAG配置相关问题 (7)2.1 Q:是否必须配置UMC管理软件? (7)2.2 Q:PFP怎么配置? (7)2.3 Q:万兆XFP产品掉电保护如何实现? (7)2.4 Q:URL特征库为免费集成,如何进行升级? (8)2.5 Q:UAG支持USBKEY吗?有什么销售限制? (8)2.6 Q:用户数/本地认证用户数分别指的是什么,两者之间有什么关系? (8)2.7 UAG能否实现Radius认证?能否对手机用户的认证? (8)2.8 UAG是否可以指定某个网段的用户做认证? (8)第 2 页 /总 8 页1. UAG功能相关问题1.1Q:流控和审计产品为什么要合一?A:流控与审计两者是相辅相成,不可分割的:●从用户使用角度看,需要的是提升企业竞争力的产品,行为审计可提高员工工作效率,流量管理可提升核心业务网络应用能力,因此两者合一●从技术实现角度看,行为审计与流量控制都是对协议的识别和管理,只是侧重点不一样,因此两者合一●从市场推广角度看,为降低用户投入费用和维护成本,多功能集成更能体现人性化设计、降低TCO,因此两者合一因此,流控和审计功能合一是趋势,符合用户使用需求、贴合技术发展趋势、适于产品推广。

1.2Q:流控和审计产品为什么配置病毒防护?A:流控与审计是UAG产品主要定位,也是用户购买产品的原始需求,配置病毒防护(尤其是国际知名的卡巴斯基),主要是为了确保上述两种功能的有效性、全面性。

因此配置病毒防护的原因归纳如下:●集成卡巴斯基病毒,可实现网关防毒,与终端防毒软件配合,实现二重防护●可避免病毒引起的异常流量而导致流量控制不精确●病毒可能导致终端行为异常,不进行病毒防护,会导致审计失效1.3Q:是否支持本地认证?认证流程如何?A:UAG支持多种认证方式:本地Web认证、第三方认证(Radius、AD、城市热点),与第三方认证时可以实现实名制认证,即不是简单对应到IP,可现实为具体用户姓名。

无论选择哪种认证方式,如果选择UAG进展认证处理,当用户试图上网时,UAG会弹出web 认证页面。

●如果为本地认证,这由UAG直接返回结果●如果为第三方认证,这由UAG向第三方服务器发送信息,根据其返回结果确定是否认证成功1.4Q:对加密的IM聊天工具如何审计,如QQ、MSN等?A:加密的即时通信软件,在数据离开终端机器是已经为密文,无法进行解析和审计。

当前主流的解决技术有2种:在终端安装软件和截取用户密码。

注:在终端安装软件的方式存在一定弊端。

首先,终端使用者会反感,感觉侵犯个人隐私;其次,终端应用、系统等环境复杂,对软件兼容性要求过高。

因此,技术上已经具备,实际中用户使用较少。

截取用户密码方式:用户第一次经过UAG时,提示其登录受到限制,将其牵引到腾讯的安全中心进行重新登录,在这个过程中获取密码,解决加密密钥。

注意避免引起用户反感。

第 3 页 /总 8 页1.5Q:如何处理加密、未知的P2P流量?A:P2P软件变化莫测,如果识别不及时、不全面,会导致整个网络流量管理失效。

UAG采用自主的智能识别方式,提炼出P2P本源,可确保全面流量审计。

UAG采用DPI与DFI综合检测技术:●DPI(Deep Packet Inspection,深度包检测):特征码检测/端口号检测/报文大小●DFI(Deep/Dynamic Flow Inspection,深度/动态流检测):网络直径/连接行为/贝叶斯流分类(数据挖掘分类)/流特征统计1.6Q:如何处理HTTPS流量?A:当前主要三种方式:1、通过导入各种网银网站的服务器证书,防止各种假网银网站的钓鱼攻击;2、仅作记录五元组,并提供HTTPS流量中提供的证书信息审计,提供访问日志记录;3、设备作为代理,通过对HTTPS的加密/解密过程进行内容识别和审计,但因HTTPS加密/解密消耗资源较大,实际操作较难(暂时不支持)。

UAG支持前两种方式。

1.7Q: 由于全网用户是DHCP动态分配地址,怎么样添加例外用户了?A:通过添加用户名方式实现。

1.8Q: 如果评估网络带宽流量所产生的日志量?形成的日志是否支持压缩?A:各种情况不同,产生日志量差异较大,一般可按照带宽10倍考虑,如1G带宽1天全功能开启全线速可产生10G日志信息。

计算公式为:输出日志量L/24h=流量F(Mbps)*10。

压缩为可选择项,默认为不压缩。

1.9Q: UAG接口必须成对使用吗?如果一对接口中一个接口断掉,另外的接口是否同步停用?A:在不同模式下UAG的接口情况不同,在透明/网桥模式下需要接口成对使用。

组成接口对后,只有要接口断掉,接口对中所有接口都会断掉。

1.10Q: UAG提供独立的管理接口?A:UAG任何接口都可以作为管理接口,只要网络路由可达即可。

1.11Q: 透明部署情况下,有2条(或多条)链路,上先行交换机接口都各自进行聚合,设备识别是否有问题?通过路由协议进行负载分担是否有问题?A:不影响。

UAG按照指定信息(IP、MAC、应用类型等)进行识别和控制,可以不局限于指定接口,因此这种方式下UAG识别和部署都没有问题。

1.12Q: 对未识别流量如何处理?A:对于非识别的流量(实际上就是未知流量)可以进行限制与控制,每IP地址最小限速单位为12Kbps。

1.13Q: 在做限速时是通过哪种机制实现?A:UAG按照应用不同分别进行细粒度限速,例如TCP的报文通过调整滑动窗口的大小来限速,UDP的报文通过应用层的限速策略来实现。

1.14Q: 支持的第三方认证有哪些?实现方式如何?A:UAG支持标准Radius、LDAP协议的第三方认证,如CAMS、AD、城市热点等。

第 4 页 /总 8 页1.15Q: Portal认证(即Web认证)部署要求是什么?基本流程是什么?Radius服务器有什么要求?A:Portal认证要在线部署,客户侧安不安装软件无关紧要,当用户想上外网时,UAG会先第 5 页 /总 8 页其推送IE页面,当用户输入正确的用户名/密码后可以正常上网,否则无法外联。

Portal认证可以支持标准的Radius/LDAP认证,TAC Manger内置Radius服务器,可进行简单用户名/密码认证,如果更细粒度用户功能配置,需要购买第三方认证系统。

1.16Q: 如要部署在NAT之后实现方式如何精确审计及流控?A:UAG提供插件下载(无需认证),可推送页面让用户下载安装,不安装无法上网,只需安装一次。

通过插件可获取用户实际IP地址等信息,无论中间是否经过NAT,或经过几次NAT。

1.17Q: 在做限速时是通过哪种机制实现?A:UAG按照应用不同分别进行细粒度限速,例如TCP的报文通过调整滑动窗口的大小来限速,UDP的报文通过应用层的限速策略来实现。

1.18Q: 经过带宽(限速)管理后,带宽资源是否要减少?A:UAG支持“0”损失的技术,可以不降低带宽资源,从而实现真正的带宽管理。

实现原理就是抑制远端发送源,让不合理流量不能到达网络出口,从而提高带宽利用率,而不是丢失带宽。

1.19Q: PFP掉电什么时候工作?A:无论内置、外置PFP 模块,都是通过UAG内部继电器控制。

当设备重启、掉电时,PFP 会启动工作,在设备启动完成后,会通过继电器通知PFP失效,流量重新交由设备处理。

1.20Q: PPPoE报文是否可审计?A:支持,旁路和在线部署都可进行审计。

为提高处理性能,PPPoE报文协商阶段的“压缩”选项要禁用。

1.21Q: UAG可以满足那些认证标准?A:第 6 页 /总 8 页GB/T 18336.2-2008 是EAL 认证标准,UAG通过了EAL 1级认证就符合要求.GB/T 20945-2007 是公安部认证标准,获取销售许可证就符合要求;GA/T 698-2007 是一个内容过滤标准, 我们基本上都是满足的,可以说达到要求,但是没有一个证书来证明.1.22Q:UAG支持多少Portal用户认证?A: UAG的认证有两种模式:一是本地认证,即在UAG本地存储账号密码,功能简单。

二是认证转发,即与第三方认证系统配合(也可以用TAC Manager)。

规格请参考服务器上的规格表。

1.23Q: UAG对数据库审计能做到什么程度?A:UAG的主要功能是上网行为审计,兼顾部分数据库审计(主要是经过网络的SQL访问,可记录申请和返回信息)。