第14章 端口安全配置

- 格式:pdf

- 大小:196.00 KB

- 文档页数:10

配置端口安全性未提供端口安全性的交换机将让攻击者连接到系统上未使用的已启用端口,并执行信息收集或攻击。

交换机可被配置为像集线器那样工作,这意味着连接到交换机的每一台系统都有可能查看通过交换机流向与交换机相连的所有系统的所有网络流量。

因此,攻击者可以收集含有用户名、密码或网络上的系统配置信息的流量。

在部署交换机之前,应保护所有交换机端口或接口。

端口安全性限制端口上所允许的有效MAC地址的数量。

如果为安全端口分配了安全MAC地址,那么当数据包的源地址不是已定义地址组中的地址时,端口不会转发这些数据包。

如果将安全MAC地址的数量限制为一个,并为该端口只分配一个安全MAC地址,那么连接该端口的工作站将确保获得端口的全部带宽,并且只有地址为该特定安全MAC地址的工作站才能成功连接到该交换机端口。

如果端口已配置为安全端口,并且安全MAC地址的数量已达到最大值,那么当尝试访问该端口的工作站的MAC地址不同于任何已确定的安全MAC地址时,则会发生安全违规。

下面总结了这些要点。

总地来说,在所有交换机端口上实施安全措施,可以实现以下目的。

在端口上指定一组允许的有效MAC地址。

在任一时刻只允许一个MAC地址访问端口。

指定端口在检测到未经授权的MAC地址时自动关闭。

配置端口安全性有很多方法。

下面描述可在Cisco交换机上配置端口安全性的方法。

静态安全MAC地址:静态MAC地址是使用switchport port-security mac-address mac-address接口配置命令手动配置的。

以此方法配置的MAC地址存储在地址表中,并添加到交换机的运行配置中。

动态安全MAC地址:动态MAC地址是动态获取的,并且仅存储在地址表中。

以此方式配置的MAC地址在交换机重新启动时将被移除。

粘滞安全MAC地址:可以将端口配置为动态获得MAC地址,然后将这些MAC地址保存到运行配置中。

粘滞安全MAC地址有以下特性。

当使用switchport port-security mac-address sticky接口配置命令在接口上启用粘滞获取时,接口将所有动态安全MAC地址(包括那些在启用粘滞获取之前动态获得的MAC地址)转换为粘滞安全MAC地址,并将所有粘滞安全MAC地址添加到运行配置。

交换机端口安全认证实验报告一、实验目的本实验旨在通过交换机端口安全认证,保障网络的信息安全。

通过实验,掌握交换机端口安全认证的原理和操作方法。

二、实验原理交换机端口安全认证是一种网络安全技术,用于限制未经授权设备接入网络。

其原理是利用交换机的MAC地址过滤功能,将非授权MAC地址的设备隔离或阻断,确保网络中只有授权设备能够接入。

三、实验环境1. 实验设备:一台交换机、若干台计算机设备2. 实验软件:网络配置工具、终端仿真软件四、实验步骤1. 配置交换机端口安全策略a. 进入交换机管理界面,并使用管理员账号登录。

b. 找到需要配置端口安全的端口,例如FastEthernet0/1。

c. 配置端口安全认证,设置允许连接设备的最大数量,例如2。

d. 配置端口安全认证方式为“限制”模式,即在达到最大设备数量时阻断后续设备连接。

e. 保存配置并退出管理界面。

2. 连接计算机设备a. 将一台计算机连接到已配置了端口安全的交换机端口上。

b. 打开终端仿真软件,配置计算机的IP地址和子网掩码。

c. 确保计算机与交换机端口连接正常。

3. 验证端口安全认证功能a. 将其他计算机设备依次连接到交换机端口。

b. 观察并记录交换机管理界面上的端口状态变化。

c. 当连入的设备数量达到最大允许数量时,验证交换机是否能够正确阻断后续设备连接。

五、实验结果与分析根据实验步骤进行操作后,我们观察到交换机管理界面上的端口状态发生了如下变化:1. 当第一台设备连接到交换机端口时,端口状态显示为“已连接”。

2. 当第二台设备连接到交换机端口时,端口状态仍显示为“已连接”,符合我们设定的最大允许设备数量为2。

3. 当第三台设备尝试连接到交换机端口时,端口状态显示为“已阻断”,交换机成功拦截了未授权设备连接。

通过以上观察,我们可以得出结论:交换机端口安全认证功能有效,能够根据设定的策略拦截未授权设备的连接,确保网络的安全性。

六、实验总结本次实验通过对交换机端口安全认证的配置和验证,详细了解了其原理和操作方法。

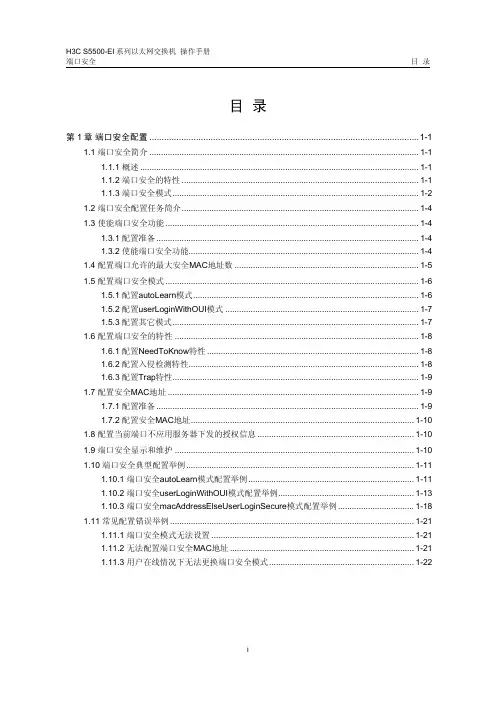

端口安全配置目录第1章端口安全 (2)1.1端口安全简介 (2)1.2端口安全配置 (2)第1章端口安全1.1 端口安全简介端口安全一般应用在接入层。

它能够对通过设备访问网络的主机进行限制,允许某些特定的主机访问网络,而其他主机均不能访问网络。

端口安全功能将用户的MAC地址、IP地址、VLAN ID 以及PORT号四个元素灵活绑定,杜绝非法用户接入网络,从而保证网络数据的安全性,并保证合法用户能够得到足够的带宽。

用户可以通过三种规则来限制可以访问网络的主机,这三种规则分别是MAC规则,IP规则和MAX规则,MAC规则又分为三种绑定方式:MAC绑定,MAC+IP绑定,MAC+VID 绑定;IP规则可以针对某一IP 也可以针对一系列IP;MAX 规则用以限定端口可以学习到的(按顺序)最多MAC 地址数目,这个地址数目不包括MAC规则和IP规则产生的合法MAC地址。

在MAX规则下,又有sticky规则。

如果端口仅配置了拒绝规则,没有配置MAX规则,其他报文均不能转发(通过允许规则检查的例外)。

Sticky规则的MAC地址,能够自动地学习,也能够手工地配置,并保存于运行的配置文件中。

如果设备重启前保存运行的配置文件,设备重启后,不需再去配置,这些MAC地址自动生效。

当端口下开启sticky功能,会将MAX规则学到的动态MAC 地址添加成sticky规则,并保存到运行的配置的文件中。

在MAX规则未学满的情况下,能允许继续学习新的MAC地址,形成sticky规则,直至sticky规则数达到MAX 所配置的最大值。

MAC 规则和IP 规则可以指定匹配相应规则的报文是否允许通信。

通过MAC 规则可以有效的将用户的MAC 地址与Vlan,MAC 地址与IP 地址进行灵活的绑定,由于端口安全是基于软件实现的,规则数不受硬件资源限制,使得配置更加灵活。

端口安全的规则依靠终端设备的ARP 报文进行触发,当设备接收到ARP 报文时,端口安全从中提取各种报文信息,并与配置的三种规则进行匹配,匹配的顺序为先匹配MAC规则,再匹配IP规则,最后匹配MAX 规则,并根据匹配结果控制端口的二层转发表,以控制端口对报文的转发行为。

思科cisco 交换机端口安全配置你可以使用端口安全特性来约束进入一个端口的访问,基于识别站点的mac 地址的方法。

当你绑定了mac 地址给一个端口,这个口不会转发限制以外的mac 地址为源的包。

如果你限制安全mac 地址的数目为1,并且把这个唯一的源地址绑定了,那么连接在这个接口的主机将独自占有这个端口的全部带宽。

如果一个端口已经达到了配置的最大数量的安全mac 地址,当这个时候又有另一个mac 地址要通过这个端口连接的时候就发生了安全违规,(security violation).同样地,如果一个站点配置了mac 地址安全的或者是从一个安全端口试图连接到另一个安全端口,就打上了违规标志了。

理解端口安全:当你给一个端口配置了最大安全mac 地址数量,安全地址是以一下方式包括在一个地址表中的:·你可以配置所有的mac 地址使用switchport port-security mac-address,这个接口命令。

·你也可以允许动态配置安全mac 地址,使用已连接的设备的mac 地址。

·你可以配置一个地址的数目且允许保持动态配置。

注意:如果这个端口shutdown 了,所有的动态学的mac 地址都会被移除。

一旦达到配置的最大的mac 地址的数量,地址们就会被存在一个地址表中。

设置最大mac 地址数量为1,并且配置连接到设备的地址确保这个设备独占这个端口的带宽。

当以下情况发生时就是一个安全违规:·最大安全数目mac 地址表外的一个mac 地址试图访问这个端口。

·一个mac 地址被配置为其他的接口的安全mac 地址的站点试图访问这个端口。

你可以配置接口的三种违规模式,这三种模式基于违规发生后的动作:·protect-当mac 地址的数量达到了这个端口所最大允许的数量,带有未知的源地址的包就会被丢弃,直到删除了足够数量的mac 地址,来降下最大数值之后才会不丢弃。

思科交换机端口安全(Port-Security)Cisco Catalyst交换机端口安全(Port-Security)1、 Cisco29系列交换机可以做基于2层的端口安全,即mac地址与端口进行绑定。

2、 Cisco3550以上交换机均可做基于2层和3层的端口安全,即mac地址与端口绑定以及mac地址与ip地址绑定。

3、以cisco3550交换机为例做mac地址与端口绑定的可以实现两种应用:a、设定一端口只接受第一次连接该端口的计算机mac地址,当该端口第一次获得某计算机mac地址后,其他计算机接入到此端口所发送的数据包则认为非法,做丢弃处理。

b、设定一端口只接受某一特定计算机mac地址,其他计算机均无法接入到此端口。

4、破解方法:网上前辈所讲的破解方法有很多,主要是通过更改新接入计算机网卡的mac地址来实现,但本人认为,此方法实际应用中基本没有什么作用,原因很简单,如果不是网管,其他一般人员平时根本不可能去注意合法计算机的mac地址,一般情况也无法进入合法计算机去获得mac地址,除非其本身就是该局域网的用户。

5、实现方法:针对第3条的两种应用,分别不同的实现方法a、接受第一次接入该端口计算机的mac地址:Switch#config terminalSwitch(config)#inte**ce inte**ce-id 进入需要配置的端口Switch(config-if)#switchport mode access 设置为交换模式Switch(config-if)#switchport port-security 打开端口安全模式Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }//针对非法接入计算机,端口处理模式{丢弃数据包,不发警告 | 丢弃数据包,在console发警告 | 关闭端口为err-disable状态,除非管理员手工激活,否则该端口失效。

实验二 交换机端口隔离及端口安全背景描述:假设你所用的交换机是宽带小区城域网中的1台楼道交换机,住户PC1连接在交换机的0/1口,住户PC2连接在交换机的0/2口。

住户不希望他们之间能够相互访问,现要实现各家各户的端口隔离。

一、:实验名称:交换机端口隔离二、实验目的:1. 熟练掌握网络互联设备-交换机的基本配置方法2. 理解和掌握Port Vlan 的配置方法三、实验设备:每一实验小组提供如下实验设备1、 实验台设备:计算机两台PC1和PC2(或者PC4和PC5)2、 实验机柜设备: S2126(或者S3550)交换机一台3、 实验工具及附件:网线测试仪一台 跳线若干四、实验原理及要求:1、Vlan(virual laocal area network,虚拟局域网),是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。

其最大的特性是不受物理位置的限制,可以进行灵活的划分。

VLAN 具备一个物理网段所具备的特性。

相同的VLAN 内的主机可以相互直接访问,不同的VLAN 间的主机之间互相访问必须经由路由设备进行转发,广播包只可以在本VLAN 内进行传播,不能传输到其他VLAN 中。

2、PORT VLAN 是实现VLAN 的方式之一,PORT VLAN 是利用交换机的端口进行VLAN 的划分,一个普通端口只能属于一个VLAN 。

五、实验注意事项及要求:1、 实验中严禁在设备端口上随意插拔线缆,如果确实需要应向老师说明征求许可。

2、 以电子文档形式提交实验报告。

3、 本次实验结果保留:是 √ 否4、 将交换机的配置文档、验证计算机的TCP/IP 配置信息保存。

5、 将交换机的配置信息以图片的形式保存到实验报告中。

6、 六、实验用拓扑图注意:实验时按照拓扑图进行网络的连接,注意主机和交换机连接的端口七、实验具体步骤及实验结果记录:1、 实现两台主机的互联,确保在未划分VLAN 前两台PC 是可以通讯的(即F0/1和F0/2间是可以通讯的)。

1.MAC地址与端口绑定,当发现主机的MAC地址与交换机上指定的MAC地址不同时,交换机相应的端口将down掉。

当给端口指定MAC地址时,端口模式必须为access或者Trunk状态。

3550-1#conf t3550-1(config)#int f0/13550-1(config-if)#switchport mode access /指定端口模式。

3550-1(config-if)#switchport port-security mac-address 00-90-F5-10-79-C1 /配置MAC地址。

3550-1(config-if)#switchport port-security maximum 1 /限制此端口允许通过的MAC 地址数为1。

3550-1(config-if)#switchport port-security violation shutdown /当发现与上述配置不符时,端口down掉。

2.通过MAC地址来限制端口流量,此配置允许一TRUNK口最多通过100个MAC地址,超过100时,但来自新的主机的数据帧将丢失。

3550-1#conf t3550-1(config)#int f0/13550-1(config-if)#switchport trunk encapsulation dot1q3550-1(config-if)#switchport mode trunk /配置端口模式为TRUNK。

3550-1(config-if)#switchport port-security maximum 100 /允许此端口通过的最大MAC地址数目为100。

3550-1(config-if)#switchport port-security violation protect /当主机MAC地址数目超过100时,交换机继续工作,但来自新的主机的数据帧将丢失。

上面的配置根据MAC地址来允许流量,下面的配置则是根据MAC地址来拒绝流量。

第14章端口安全配置本章主要讲述了迈普系列交换机支持的端口安全功能以及详细的配置信息。

章节主要内容:z端口安全介绍z端口安全配置z监控与维护14.1端口安全介绍端口安全一般应用在接入层。

它能够对使用交换机端口的主机进行限制,允许某些特定的主机访问网络,而其他主机均不能访问网络。

端口安全功能将用户的MAC地址、IP地址、VLAN ID以及PORT号四个元素灵活绑定,杜绝非法用户接入网络,从而保证网络数据的安全性,并保证合法用户能够得到足够的带宽。

用户可以通过三种规则来限制可以访问网络的主机,这三种规则分别是MAC规则,IP规则和 MAX 规则,MAC规则又分为三种绑定方式:MAC绑定,MAC+IP绑定,MAC+VID绑定;IP规则可以针对某一IP也可以针对一系列IP;MAX规则用以限定端口可以“自由学习”到的(按顺序)最多MAC地址数目,这个地址数目不包括MAC规则和IP规则产生的合法MAC地址。

如果端口仅配置了拒绝规则,没有配置MAX规则,其他报文均不能转发(通过允许规则检查的例外)。

对于配置permit的MAC规则和IP 规则系统将在端口LinkUp和端口安全使能时主动将配置写入二层转发表或发送ARP请求报文(详细见配置命令),这三种规则的配置如下:(1)MAC规则MAC绑定:(config-port- xxx)#port-security permit mac-address 0050.bac3.bebd(config-port- xxx)#port-security deny mac-address 0050.bac3.bebdMAC+VID绑定:(config-port- xxx)#port-security permit mac-address 0050.bac3.bebd vlan-id 100(config-port- xxx)#port-security deny mac-address 0050.bac3.bebd vlan-id 100MAC+IP绑定:(config-port- xxx)#port-security permit mac-address 0050.bac3.bebd ip-address 128.255.1.1(config-port- xxx)#port-security deny mac-address 0050.bac3.bebd ip-address 128.255.1.1(2)IP规则(config-port- xxx)#port-security permit ip-address 128.255.1.1(config-port- xxx)#port-security deny ip-address 128.255.1.1(config-port- xxx)#port-security permit ip-address 128.255.1.1 to 128.255.1.63(config-port- xxx)#port-security deny ip-address 128.255.1.1 to 128.255.1.63(3)MAX规则(config-port- xxx)#port-security maximum 50注:如果一个MAC地址或IP地址是被deny掉的,即使这时未达到MAX的上限,该主机也不能通讯。

注:端口安全不能与802.1X共同启用。

14.2端口安全配置本节主要内容:z端口安全配置命令基本描述z端口安全启用与关闭z配置MAC绑定z配置MAC+VLAN绑定z配置MAC+IP绑定z配置IP规则z配置MAX规则z配置地址老化时间z配置静态地址老化z配置错误处理模式14.2.1基本指令描述命令描述配置模式port-security {enable|disable} 端口启用/关闭端口安全config-port- xxx,config-port-range,config-link-aggregation-xport-security permit|deny mac-address {mac-address} 配置端口MAC规则config-port- xxx,config-port-range,config-link-aggregation-xport-security permit|denymac-address {mac-address} vlan-id {vlanId}配置端口MAC+VLAN规则config-port- xxx,config-port-range,config-link-aggregation-xport-security permit|denymac-address {mac-address} ip-address {ip-address}配置端口MAC+IP规则config-port- xxx,config-port-range,config-link-aggregation-xport-security permit|deny ip-address {ip-address}[to {ip-address}]配置端口IP规则config-port- xxx,config-port-range,config-link-aggregation-xport-security maximum {0-4000}配置端口MAX规则config-port- xxx,config-port-range,config-link-aggregation-xport-security aging time {0-1440 }配置端口MAC地址老化时间config-port- xxx,config-port-range,config-link-aggregation-xport-security aging static 启用端口静态地址老化config-port- xxx,config-port-range, config-link-aggregation-xport-security violation {protect|restrict|shutdown} 配置错误处理模式config-port- xxx,config-port-range,config-link-aggregation-xport-security该命令在端口启用或者关闭端口安全功能。

port-security {enable|disable}语法描述enable 启用端口安全disable 关闭端口安全【缺省情况】disableport-security permit|deny mac-address该命令配置端口的MAC绑定规则,相关的no命令删除该规则。

port-security {permit|deny mac-address mac-address}no port-security {permit|deny mac-address mac-address}语法描述permit 规则执行动作为允许deny 规则执行动作为拒绝mac-address 规则应用的mac地址【缺省情况】无注:对于permit规则系统将其配置MAC地址和端口配置的默认VID一起写入二层转发表(MAC Address表)。

port-security permit|deny mac-address mac-address vlanId该命令设置端口的MAC+VLAN绑定规则,相关的no命令删除该规则。

port-security {permit|deny mac-address mac-address vlan-id vlanId}no port-security {permit|deny mac-address mac-address vlan-id vlanId}语法描述permit 规则执行动作为允许deny 规则执行动作为拒绝mac-address 规则应用的mac地址vlan-id 与mac地址绑定的vlan号【缺省情况】无注:对于permit规则系统将其配置MAC地址和VID一起写入二层转发表(MAC Address表)。

port-security permit|deny mac-address mac-address ip-address该命令配置端口的MAC+IP绑定规则,相关的no命令删除该规则。

port-security {permit|deny mac-address mac-address ip-address ip-address}no port-security {permit|deny mac-address mac-address ip-address ip-address}语法描述permit 规则执行动作为允许deny 规则执行动作为拒绝mac-address 规则应用的mac地址ip-address 与mac地址绑定的IP地址【缺省情况】无注:对于permit规则系统将跟据配置的IP地址并在端口的默认VLAN域内从本端口发送ARP 请求报文port-security permint|deny ip-address该命令配置端口的IP规则,相关的no命令删除该规则。

port-security {permint|deny ip-address start-ip-address[to end-ip-address]}no port-security {permint|deny ip-address start-ip-address[to end-ip-address]}语法描述permit 规则执行动作为允许deny 规则执行动作为拒绝start-ip-address 规则应用的起始IP地址end-ip-address 规则应用的结束IP地址【缺省情况】无如果只增加某一个IP地址规则,可以不使用[to end-ip-address]部分注:对于permit规则和IP地址为单地址时系统将跟据配置的IP地址并在端口的默认VLAN域内从本端口发送ARP请求报文port-security maximum该命令配置端口的MAX规则,相关的no命令删除该规则。

port-security maximum {0-4000}no port-security maximum语法描述0-4000 MAX规则的地址数【缺省情况】0port-security aging time该命令配置端口的地址老化时间(分钟),相关的no命令将该配置设置为1分钟。

port-security aging time {0-1440}no port-security aging time语法描述0-1440 老化时间,0表示不进行老化。