交换机ACL功能在网络中的应用

- 格式:docx

- 大小:37.22 KB

- 文档页数:2

acl工作原理ACL工作原理ACL,即Access Control List,中文翻译为访问控制列表,是一种用于控制系统或网络中资源访问权限的方法。

在网络中,ACL通常被应用于路由器、交换机等设备上,用于限制网络中的用户或设备访问某些资源的权限。

ACL工作原理ACL的工作原理可以简单概括为:对于每一个网络数据包,设备会根据ACL规则进行匹配,如果匹配成功,则根据ACL规则进行相应操作,比如允许或拒绝该数据包通过。

具体来说,ACL工作的过程如下:1. 定义ACL规则ACL规则是一个由多个条件组成的访问控制列表,用来描述哪些数据包可以通过,哪些数据包应该被阻止。

ACL规则可以基于源IP地址、目的IP地址、协议类型、端口号等多种条件进行定义。

2. 应用ACL规则ACL规则可以应用于多个网络设备上,比如路由器、交换机等。

当一个数据包到达设备时,设备会根据ACL规则进行匹配,以确定该数据包是应该被允许通过,还是应该被拒绝。

3. 匹配ACL规则当数据包到达设备时,设备会根据ACL规则进行匹配。

匹配规则通常是从上到下逐条匹配,直到找到匹配成功的规则为止。

如果没有匹配成功的规则,则会执行默认操作,通常是拒绝该数据包通过。

4. 执行ACL规则如果数据包匹配成功,设备会根据ACL规则进行相应操作,比如允许或拒绝该数据包通过。

允许和拒绝操作可以根据具体的需求进行配置。

ACL的优点ACL具有以下优点:1. 灵活性:ACL规则可以基于多种条件进行定义,可以灵活地适应不同的网络需求。

2. 精细化:ACL允许对不同用户或设备进行不同程度的访问限制,可以精细地控制网络资源的访问权限。

3. 安全性:ACL可以有效地防止未授权的用户或设备访问敏感资源,提高网络的安全性。

4. 可扩展性:ACL可以应用于多个网络设备上,可以方便地扩展到整个网络中。

总的来说,ACL是一种非常重要的网络安全控制技术,可以有效地保护网络资源不被未授权的用户或设备访问。

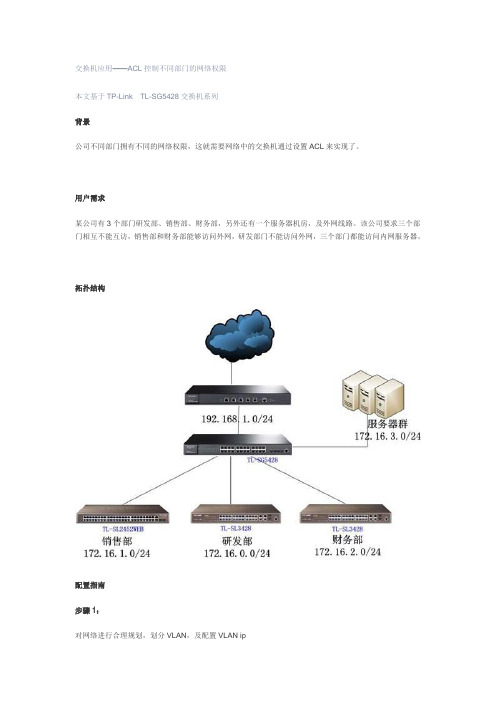

交换机应用——ACL控制不同部门的网络权限本文基于TP-Link TL-SG5428交换机系列背景公司不同部门拥有不同的网络权限,这就需要网络中的交换机通过设置ACL来实现了。

用户需求某公司有3个部门研发部、销售部、财务部,另外还有一个服务器机房,及外网线路。

该公司要求三个部门相互不能互访,销售部和财务部能够访问外网,研发部门不能访问外网,三个部门都能访问内网服务器。

拓扑结构配置指南步骤1:对网络进行合理规划,划分VLAN,及配置VLAN ip参考TL-SG5428应用——多网段网络规划配置指南步骤2:权限分析:研发部门能够访问服务器,但是不能访问销售、财务和外网需要3条ACL规则:1、研发部门允许访问自身2、研发部门允许访问服务器3、研发部门禁止访问其他销售部门能够访问服务器和外网,但是不能访问研发和财务部门需要2条ACL规则:1、销售部门禁止访问研发部门2、销售部门禁止访问财务部门财务部门能够访问服务器和外网,但是不能访问研发和销售需要2条规则:1、财务部门禁止访问研发部门2、财务部门禁止访问销售部门步骤3:根据权限分析进入交换机进行配置:进入管理界面—>访问控制—>ACL配置—>新建ACL新建3条标准IP访问控制列表ID分别为100、101、102 分别对应研发部门、销售部门、财务部门进入管理界面—>访问控制—>ACL配置—>标准IP ACL选择ACL 100规则 1 允许源IP172.16.0.0 掩码255.255.255.0 访问目的IP172.16.0.0 掩码255.255.255.0规则 2 允许源IP172.16.0.0 掩码255.255.255.0访问目地IP 172.16.3.0 掩码255.255.255.0,点击提交规则3 丢弃源IP 172.16.0.0 掩码255.255.255.0 目的IP匹配所有,点击提交选择ACL 101规则4 丢弃源IP 192.168.1.0 掩码255.255.255.0 访问目的IP 192.168.0.0 掩码255.255.255.0 ,点击提交规则5 丢弃源IP 192.168.1.0 掩码255.255.255.0 访问目的IP 192.168.2.0 掩码255.255.255.0,点击提交选择ACL 102规则6 丢弃源IP 192.168.2.0 掩码255.255.255.0 访问目的IP 192.168.0.0 掩码255.255.255.0 ,点击提交规则7 丢弃源IP 192.168.2.0 掩码255.255.255.0 访问目的IP 192.168.1.0 掩码255.255.255.0 ,点击提交进入管理界面—>访问控制—>policy配置—>新建policy新建RD、Sales、Financial三个policy,分别对于研发、销售、财务部门进入管理界面—>访问控制—> policy配置—>配置policy分别将RD绑定ACL100,Sales绑定ACL101,Financial绑定ACL102进入管理界面—>访问控制—>绑定配置—>VLAN 绑定将RD、Sales、Financial三个policy分别绑定到VLAN2 VLAN3 VLAN4这样就可以实现对各个部门的权限控制了。

勒索病毒,华为H3C三层交换机路由器⽤ACL访问控制实现端⼝禁⽤前不久勒索病毒横⾏,很多⼈都纷纷中招,从公司到个⼈,损失相当惨重。

有些公司在互联⽹⼊⼝上做了控制,但是这样并⾮完全,万⼀有⼈把中了毒的U盘插⼊⽹内设备上呢?那我们的内⽹中很有可能集体中招(打过相关补丁的除外)。

我们今天就说说如何在路由、交换机上实现相应的访问控制,封堵相关端⼝,防⽌病毒在⽹络内部蔓延。

以华为和H3C设备配置为例。

什么?为什么没有思科?要啥⾃⾏车,我们需要⽀持国产!**************************************华为#acl number 3100 //创建ALC控制规则rule 5 deny tcp destination-port eq 445 //禁⽌TCP 445端⼝数据rule 10 deny tcp destination-port eq 135rule 15 deny tcp destination-port eq 137rule 20 deny tcp destination-port eq 138rule 25 deny tcp destination-port eq 139rule 30 deny udp destination-port eq 445rule 35 deny udp destination-port eq 135rule 40 deny udp destination-port eq 137rule 45 deny udp destination-port eq 138rule 50 deny udp destination-port eq 139#traffic classifier anti_wana operator or precedence 5 //创建流分类if-match acl 3100 //将ACL与流分类关联#traffic behavior anti_wana //创建流⾏为deny //动作为禁⽌statistic enable //使能流量统计(可选)#traffic policy anti_wana match-order config //创建流策略classifier anti_wana behavior anti_wana //将流分类和流⾏为进⾏关联[全局视图]traffic-policy anti_wana global inbound //全局应⽤⼊⽅向流策略traffic-policy anti_wana global outbound //全局应⽤出⽅向流策略[接⼝视图] //也可以根据使⽤接⼝在接⼝上应⽤相关流策略traffic-policy anti_wana inboundtraffic-policy anti_wana outbound****************************************H3C⼤部分配置相同,毕竟本是同根⽣啊。

简述ACL的作用及应用ACL全称为Access Control List(访问控制列表),是一种用于控制网络设备的访问权限的技术。

ACL常常用于路由器、防火墙和其他网络设备上,通过配置ACL可以对网络流量进行过滤和控制,从而实现对网络资源的保护和管理。

ACL的作用主要包括以下几个方面:1. 控制网络访问权限:ACL可以根据预先设置的规则对网络流量进行过滤,从而限制特定的用户或主机对网络资源的访问。

比如可以设置ACL规则禁止某些特定的IP地址访问内部网络,或者限制某些用户只能访问特定的网络服务。

2. 提高网络安全性:通过ACL可以控制网络中的数据流动,从而减少网络攻击和恶意行为带来的风险。

ACL可以在网络边界处对流量进行过滤,防止未经授权的用户或主机进入内部网络,同时也可以限制内部网络用户对外部网络资源的访问,避免泄露敏感信息。

3. 优化网络性能:ACL可以对网络流量进行控制和限制,从而避免网络拥堵和带宽浪费的问题。

通过ACL可以限制某些不必要的流量进入网络,或者优化网络流量的分发,从而提高网络的整体性能和稳定性。

4. 达成合规要求:部分行业(如金融、医疗等)需要严格遵守相关的合规要求,ACL可以帮助网络管理员实施相关的网络访问控制策略,保证网络安全和合规性。

在实际应用中,ACL主要用于网络设备的配置和管理,常见的应用场景包括:1. 防火墙配置:防火墙是网络安全的重要组成部分,ACL可以用于配置防火墙的访问控制策略,限制网络上的数据流动。

例如,可以通过ACL阻止恶意流量的进入,或者限制内部网络用户对外部网络资源的访问。

2. 路由器配置:路由器是网络中的重要设备,ACL可以用于配置路由器的访问控制策略,限制特定的IP地址或网络对路由器的访问权限。

这样可以提高网络的安全性和稳定性,避免未经授权的访问对网络造成影响。

3. 交换机配置:ACL也可以用于配置交换机的访问控制策略,限制网络中不同子网之间的访问权限。

交换机acl访问控制列表最大值交换机ACL访问控制列表最大值交换机ACL(Access Control List,访问控制列表)是一种用于控制网络流量的安全功能。

它可以根据预设的规则,过滤和限制特定类型的数据包传输。

交换机ACL的最大值指的是ACL规则的最大数量,即一台交换机可以支持的ACL规则数量上限。

为了保障网络安全,交换机ACL具有很高的重要性。

通过配置ACL 规则,管理员可以限制特定IP地址或IP地址范围的访问权限,防止未经授权的用户进入受限区域或进行非法操作。

而交换机ACL最大值的设定则直接影响了网络的安全性和性能。

交换机ACL最大值的设定往往由交换机硬件和软件的性能决定。

不同型号的交换机可能具有不同的ACL规则数量上限。

一般来说,较高端的交换机通常具备更大的ACL规则容量,可以支持更多的ACL 规则。

那么,为什么交换机ACL的最大值如此重要呢?交换机ACL最大值的设定直接关系到网络的安全性。

在一个大型网络中,可能会有大量的ACL规则需要配置,用于限制不同用户或不同网络间的访问。

如果ACL规则的数量超过了交换机的最大值,那么就无法完全实现对网络流量的控制和过滤,从而可能导致网络安全漏洞的产生。

交换机ACL最大值的设定还会影响网络的性能。

当交换机接收到一个数据包时,它需要逐条匹配ACL规则,以确定是否允许该数据包通过。

如果ACL规则的数量过多,交换机的处理速度就会变慢,从而导致网络延迟增加、响应时间变长,甚至可能引发网络拥堵。

因此,合理设定ACL规则的数量上限,可以保障网络的高效运行。

那么如何确定交换机ACL的最大值呢?确定交换机ACL最大值需要综合考虑以下因素:1. 网络规模:网络规模越大,需要配置的ACL规则数量也就越多。

因此,对于大型企业或机构的网络来说,交换机ACL的最大值应该相对较高。

2. 安全需求:不同网络对安全的需求程度不同。

对于一些对安全性要求较高的网络来说,ACL规则数量上限应该设置得较高,以便更精确地控制和过滤网络流量。

ACL功能和分类详细介绍ACL是访问控制列表的英文缩写,是一个指令列表在路由器和交换机之间。

ACL是一种有效的网络技术段保证了企业网络的安全性。

对大多数的企业网络来说ACL是网络安全保障中必不可少的一个环节通过滤网络中的流量,来保证内网的安全性。

ACL中的一些安全策略来确保所有用户的访问网络区域。

ACL的功能和分类等信息,小编来给大家详细介绍。

ACL指令列表的功能,一些企业网络的浏览限制通过ACL 实现,提高网络性能。

各个企业的数据包协议和数据包的升级。

网络访问必须通过ACL这个基本手段才能实现。

列如允许主机A访问网络上的各种信息而拒绝主机B访问。

ACL就像一个“筛子”在路由器的端口通过允许的类型的通信流量或拒绝某种类型的通信流量。

对网站的内外部浏览起着一个“关卡”的作用。

如为了公司信息的保密,不允许外网访问也不允许访问外网就是通过ACL实现的。

或者公司为了规范操作设置只能使用WWW这个功能,也可以通过ACL实现。

ACL的分类,目前市场上三种主要的ACL;标准ACL、扩展ACL及命名ACL。

当然市场上还有其他标准的ACL如时间访问列表。

标准的ACL和扩展的ACL使用的表号范围不同。

标准的表号选用范围在1~99以及1300~1999之间的数字,而扩展的ACL表号选取范围在100~199以及2000~2699之间。

对网络通信流量范围要求严格、控制精确的通常使用扩展ACL。

命名中的表号和标准与扩展有所不同,是通过一个字母或数字组合的字符去替换标准或扩展中使用的数字。

命名访问列表优势是使用过程中可以进行调整,而且使用时不能以同一名字命名多个ACL。

时间访问列表顾名思义依据时间来控制网络数据包的。

大多数的时间访问列表先作为一个范围进行划分,再通过各种访问列表在这基础上应用它。

ACL使用过程中常见问题,配置ACL了可是为什么没有作用呢?出现这个问题通常是忘记将访问控制列表应用到某接口上了。

设置ACL的作用是控制端口进出的流量。

交换机ACL原理及配置详解ACL原理:1.ACL是根据网络层和传输层的源IP地址、目标IP地址、源端口和目标端口来过滤和控制数据包的流动。

ACL通常运行在网络设备如路由器和交换机上。

2.数据包进入路由器或交换机时,会依次通过ACL规则进行匹配,如果匹配成功,则根据规则进行相应的操作,如允许或阻止数据包的流动。

3.ACL规则通常由管理员根据特定的网络需求来制定,这些规则可以基于用户、服务、时间、应用程序和网络地址等多个因素进行设置。

4.ACL可以分为两类:标准ACL和扩展ACL。

标准ACL基于源IP地址来匹配和过滤数据包,而扩展ACL可以基于源IP地址、目标IP地址,以及源和目标端口来匹配和过滤数据包。

5.ACL规则通常包括一个许可或拒绝的操作,如果数据包匹配了ACL规则,则可以允许数据包继续传输,或者阻止数据包通过。

6.ACL可以应用在接口的入向或出向方向上,以实现不同方向上的数据过滤。

ACL配置详解:1.登录到交换机的命令行界面,进入特权模式。

2.进入接口配置模式,选择你要配置ACL的接口。

3. 使用命令`access-list`建立ACL列表,并设置允许或拒绝的条件。

例如:```access-list 10 permit 192.168.0.0 0.0.0.255```这个命令将允许源IP地址在192.168.0.0/24范围内的数据包通过。

4. 将ACL应用于接口,以实现过滤。

使用命令`ip access-group`将ACL应用于接口的入向或出向方向上。

例如:```ip access-group 10 in```这个命令将ACL10应用于接口的入向方向。

5.对于扩展ACL,可以使用更复杂的规则进行配置。

例如:```access-list 101 permit tcp any host 192.168.0.1 eq 80```这个命令将允许任何TCP数据包从任意源IP地址流向目标IP地址为192.168.0.1的主机,并且端口号为80。

交换机ACL功能在网络中的应用

交换机ACL(Access Control List)是指通过对交换机进行配置,

来过滤或限制网络流量的一种功能。

它可以根据IP地址、MAC地址、端

口号等进行过滤,从而提高网络的安全性和性能。

在本文中,我们将探讨

交换机ACL在网络中的应用。

1.网络安全

交换机ACL可以用于实现网络的安全策略。

通过设置ACL规则,可以

限制特定IP地址或者MAC地址访问特定的网络资源,从而防止未经授权

的用户访问敏感数据。

比如,一个企业可以设置ACL规则,只允许特定的

员工使用特定的MAC地址访问公司的服务器,防止公司机密资料被泄露。

另外,ACL还可以用于阻止网络中的恶意活动,如DDoS攻击、端口

扫描等。

通过设置特定的ACL规则,可以限制其中一IP地址连续发送大

量的数据包,避免网络被占用或瘫痪。

2.流量控制

交换机ACL还可以用于流量控制,以提高网络的性能和带宽利用率。

通过设置ACL规则,可以限制特定的流量通过特定的端口,从而避免网络

拥塞。

比如,对于一个视频会议场景,可以设置ACL规则,只允许相关视

频流量通过特定的端口,保证视频会议的丢包率和延迟控制在合理范围内。

此外,ACL还可以用于限制网络用户的带宽使用,从而确保一些关键

应用能够获得足够的带宽,避免因为一些用户或应用的高带宽使用导致其

他用户或应用的网络连接质量下降。

3.服务质量(QoS)

交换机ACL可以用于实现服务质量(Quality of Service,QoS)的管理。

通过设置ACL规则,可以对不同类型的数据流量进行分类和分级处理,从而保证关键应用的服务质量。

比如,一个企业可以设置ACL规则,将实时视频流量优先级设置为最高,确保视频会议的流畅进行;将VoIP 流量优先级次之,保障语音通话的清晰;将普通数据流量优先级最低,以保证其他应用的正常运行。

此外,ACL还可以用于流量的限速和限制,从而确保网络资源的公平分配和合理利用。

4.网络监控

交换机ACL还可以用于网络的监控和分析。

通过设置ACL规则,可以实现对特定流量的捕获和记录,从而进行网络流量的审计和分析。

比如,一个企业可以设置ACL规则,将来自外部网络的特定IP地址的数据流量重定向到内部的流量监控设备,以便对此类流量进行分析和审计,或者用于网络安全事件的追踪和调查。

总结而言,交换机ACL功能在网络中的应用是广泛的。

它可以用于网络的安全策略实施、流量控制、服务质量管理以及网络监控等方面。

通过合理配置ACL规则,可以提高网络的安全性、性能和可管理性,从而更好地满足企业和用户的需求。