OpenQuant 2014 FAQ

- 格式:pdf

- 大小:900.18 KB

- 文档页数:20

2014-2023年信息安全大事件案例,并对案例所使用的技术进行推断和解释2014-2023年信息安全大事件案例及其技术解析一、2014年:Heartbleed漏洞2014年,OpenSSL的一个严重漏洞——Heartbleed被曝光。

这个漏洞允许攻击者从服务器的内存中读取敏感信息,如用户的私钥、用户名和密码等。

Heartbleed是由于OpenSSL在处理心跳扩展时未正确验证传入的数据包长度,导致攻击者可以发送恶意的心跳请求,获取服务器内存中的数据。

技术解析:Heartbleed漏洞涉及到TLS/SSL协议的安全性。

攻击者利用这个漏洞,可以在不解密通信内容的情况下,获取到服务器的敏感数据。

这一事件突显了协议实现的安全性对于整体系统安全的重要性。

二、2015年:DDoS攻击波峰2015年,DDoS攻击达到了一个高峰,特别是针对大型企业和重要基础设施的攻击。

其中,利用僵尸网络、反射放大攻击等技术手段进行的DDoS攻击尤为突出。

技术解析:DDoS攻击通过大量无用的请求拥塞目标服务器的带宽或资源,使其无法为正常用户提供服务。

攻击者常常利用物联网设备、僵尸网络等,将大量的请求放大并指向目标服务器,从而造成严重的服务中断。

三、2017年:WannaCry勒索软件2017年,WannaCry勒索软件在全球范围内爆发,感染了大量计算机,要求用户支付赎金以解密文件。

该勒索软件利用了Windows系统的一个漏洞(MS17-010)进行传播。

技术解析:WannaCry利用了漏洞进行快速传播,并在感染计算机后加密用户文件,要求支付赎金才能解密。

这一事件突显了及时修补系统漏洞的重要性,以及备份数据在应对勒索软件攻击时的关键作用。

四、2018年:Facebook数据泄露2018年,Facebook曝出数据泄露事件,超过5000万用户的个人信息被第三方应用不当获取。

这起事件主要是由于Facebook对第三方应用的权限管理不严格导致的。

open set recognition代码-回复Open set recognition是一种机器学习任务,旨在识别未知类别的数据。

与传统的封闭集识别任务不同,开放集识别面临更大的挑战,因为模型需要能够预测出未在训练集中出现过的样本。

本文将详细介绍Open set recognition的定义、挑战和应用,以及常用的解决方法。

首先,Open set recognition是一种将机器学习应用于开放集问题的方法。

在传统的封闭集识别任务中,模型被训练用于区分训练集中已标记的类别,而在开放集识别任务中,模型需要能够识别并拒绝未知类别的样本。

这种能力对于许多实际应用非常重要,比如在安全领域中识别新型威胁或在自动驾驶中识别未曾遇见的障碍物。

然而,Open set recognition面临一些挑战。

首先,训练集中通常只包含有限数量的已知类别样本,这使得模型难以彻底学习未知类别的特征。

其次,未知类别样本可能具有与已知类别样本相似的特征,导致模型难以正确区分。

此外,Open set recognition需要在识别已知类别和拒绝未知类别之间取得平衡,即降低错误接受已知类别样本的概率,同时尽量减少错误拒绝已知类别样本的概率。

为解决这些挑战,研究人员提出了多种Open set recognition方法。

其中一种常用的方法是基于特征空间的方法。

这种方法将已知类别和未知类别样本映射到一个特征空间中,并尝试通过阈值或一定距离度量来区分两者。

如果一个样本的特征向量与已知类别样本的平均特征向量之间的距离小于阈值,则被分类为已知类别;否则,被分类为未知类别。

这种方法的优势在于简单易用,但也存在某些局限性,比如难以找到一个合适的阈值以平衡错误接受和错误拒绝的概率。

另一种常见的Open set recognition方法是生成模型方法。

这种方法通过建立概率模型来估计每个已知类别和未知类别样本的概率分布。

一种常用的生成模型是生成对抗网络(GAN),它由一对对抗学习的模型组成,一个生成器和一个判别器。

open set recognition代码-回复读者该如何编写开放集识别算法?开放集识别是一种机器学习算法,旨在识别给定样本是否属于已知类别。

本文将一步一步介绍如何编写开放集识别算法,并给出实际编写代码的示例。

第一步:导入所需的库和模块在编写开放集识别算法之前,我们需要导入一些必要的库和模块,以便进行数据处理和模型构建。

常用的库包括numpy、pandas、scikit-learn 等。

首先,通过以下代码导入所需的库:import numpy as npimport pandas as pdfrom sklearn.model_selection import train_test_splitfrom sklearn.svm import OneClassSVM这里导入了numpy和pandas,用于数据处理;而sklearn库中的train_test_split函数用于划分训练集和测试集,OneClassSVM用于实现开放集识别。

第二步:加载数据集在开始编写开放集识别算法之前,我们需要准备一个数据集。

常见的数据集包括图像数据、文本数据等。

假设我们的数据集保存在一个csv文件中,可以使用pandas库中的read_csv函数加载数据集,如下所示:data = pd.read_csv('dataset.csv')此时,数据集将被存储在一个名为"数据"的数据框中,可以进一步处理和分析。

第三步:数据预处理在进行开放集识别之前,通常需要对数据进行预处理。

数据预处理的任务包括缺失值处理、特征选择、特征变换等。

以本文为例,假设数据集已经经过了预处理,不再需要进一步处理。

第四步:划分训练集和测试集为了评估开放集识别算法的性能,我们需要将数据集划分为训练集和测试集。

训练集用于构建模型,而测试集用于评估模型的性能。

我们可以使用scikit-learn库中的train_test_split函数进行划分,如下所示:train_data, test_data = train_test_split(data, test_size=0.2)这里通过test_size参数指定测试集所占的比例。

算法推荐安全评估工具

以下是一些常用的安全评估工具的算法推荐:

1. Nessus: 使用漏洞扫描技术来评估系统中的安全缺陷和漏洞。

它基于广泛的漏洞数据库和规则集,使用多种扫描技术来确定系统中的安全问题。

2. Nmap: 基于网络探测技术的安全评估工具。

它可以扫描目标系统上开放的端口和服务,并提供详细的服务信息和漏洞发现。

3. OpenVAS: 开源漏洞评估系统,用于扫描系统中的漏洞和安

全弱点。

它使用多种技术来检测各种类型的漏洞,并提供了强大的报告和跟踪功能。

4. Wireshark: 一个用于分析网络流量的工具,帮助发现潜在的

安全问题。

它可以捕捉和分析网络流量,从而揭示系统中的潜在安全问题。

5. Burp Suite: 一款广泛使用的Web应用程序安全测试工具。

它包括代理服务器、扫描器、拦截器等组件,可以帮助发现Web应用程序中的安全问题。

6. Metasploit: 一款用于开发和执行安全漏洞测试的框架。

它包

含了数百个漏洞利用模块,可以用于评估系统中的安全性,并执行各种渗透测试活动。

这些工具提供了不同类型的安全评估功能,可以根据具体需求

选择使用。

请注意,在使用这些工具时需要遵循合法合规的准则,并确保获得被测系统的合法授权。

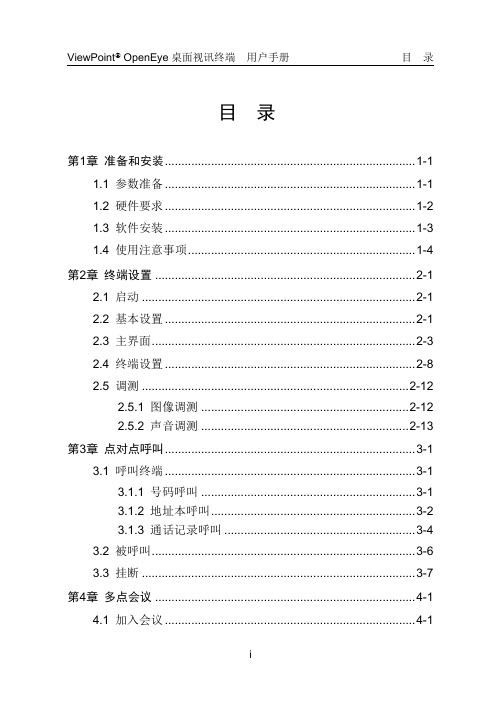

目录第1章准备和安装.......................................................................... 1-11.1 参数准备............................................................................ 1-11.2 硬件要求............................................................................ 1-21.3 软件安装............................................................................ 1-31.4 使用注意事项..................................................................... 1-4 第2章终端设置.............................................................................. 2-12.1 启动 ................................................................................... 2-12.2 基本设置............................................................................ 2-12.3 主界面................................................................................ 2-32.4 终端设置............................................................................ 2-82.5 调测 ................................................................................. 2-122.5.1 图像调测 ............................................................... 2-122.5.2 声音调测 ............................................................... 2-13 第3章点对点呼叫.......................................................................... 3-13.1 呼叫终端............................................................................ 3-13.1.1 号码呼叫 ................................................................. 3-13.1.2 地址本呼叫.............................................................. 3-23.1.3 通话记录呼叫 .......................................................... 3-43.2 被呼叫................................................................................ 3-63.3 挂断 ................................................................................... 3-7 第4章多点会议.............................................................................. 4-14.1 加入会议............................................................................ 4-14.2 召集会议............................................................................ 4-24.3 会议控制.......................................................................... 4-104.3.1 非主席会场............................................................ 4-104.3.2 主席会场 ............................................................... 4-124.3.3 功能实现 ............................................................... 4-134.4 挂断 ................................................................................. 4-20 第5章流媒体接收.......................................................................... 5-15.1 概述 ................................................................................... 5-15.2 操作步骤............................................................................ 5-1 第6章视音频控制.......................................................................... 6-16.1 视频控制............................................................................ 6-16.2 音频控制............................................................................ 6-4 第7章iDo介绍............................................................................... 7-17.1 启动 ................................................................................... 7-17.2 参数配置............................................................................ 7-27.3 功能实现............................................................................ 7-4 第8章故障处理.............................................................................. 8-1第1章准备和安装ViewPoint OpenEye桌面视讯终端(以下简称OpenEye)是华为公司推出的基于计算机平台的桌面型视讯终端。

智能合约代码漏洞静态检测方法与工具智能合约是一种基于区块链技术的智能化合约,它可以自动执行合同中规定的条件和操作。

然而,由于智能合约的编写过程中往往存在漏洞和错误,这就给区块链网络的安全性带来了威胁。

为了保障智能合约的安全性和可靠性,我们需要进行静态检测,以发现并修复其中的代码漏洞。

一、静态检测方法静态检测是指在代码运行之前对代码进行分析和检查的一种方法,它可以查找和预测代码中可能存在的安全隐患和漏洞。

针对智能合约代码的静态检测方法主要包括以下几种:1. 静态分析:通过对智能合约代码进行语法分析和语义分析,检查代码中的潜在问题和漏洞。

静态分析可以检测出一些常见的漏洞模式,例如重入攻击、溢出漏洞等。

通过构建静态分析规则和模式匹配,可以有效减少代码漏洞。

2. 模型验证:通过对智能合约代码进行建模和验证,验证代码中的行为是否符合安全性要求。

模型验证的方法主要有形式化验证和模型检测。

形式化验证以数学方法为基础,通过定义模型和安全性属性,验证代码的正确性。

模型检测则通过对有限状态机进行自动化遍历,找出状态图中的安全漏洞。

3. 符号执行:通过对智能合约代码进行符号执行,执行所有可能的代码路径,并在执行过程中发现潜在的漏洞。

符号执行能够覆盖全部的代码路径,能够发现未经探测的漏洞。

二、静态检测工具为了方便开发者进行智能合约代码漏洞的静态检测,目前有许多静态检测工具可以使用。

以下是几个常用的静态检测工具:1. Mythril:Mythril 是一个开源的以太坊智能合约漏洞检测工具。

它使用静态分析技术,能够发现并报告智能合约中的漏洞和潜在问题。

Mythril支持多种漏洞检测模式,并提供了命令行和图形界面两种使用方式。

2. Oyente:Oyente 是一个开源的以太坊智能合约静态分析工具。

它能够检测智能合约中的多个常见漏洞,如整数溢出、未经授权的转账等。

Oyente使用了模式匹配和符号执行等技术进行漏洞检测,并提供了命令行和图形界面两种使用方式。

ZENworks Patch ManagementOrganizations today experience a seemingly endless stream of software security threats accompa-nied by the patches required to fix them. Keeping up can strain even the best-staffed IT department. Simply maintaining patched endpoints can feel overwhelming. Quickly responding to critical security threats can feel impossible. ZENworks Patch Management helps you easily update your endpoint software on a regular schedule as well as quickly identify and remediate emerging security threats.Product HighlightsOpenT ext ZENworks Patch Management helpsyou proactively manage threats by automat-ing the collection, analysis, and delivery ofpatches to a diverse range of endpoints.Policy-based patching lets you maintain patchcurrency on devices through regularly sched -uled updates. Security-focused patching letsyou identify software security vulnerabilitiesthat impact devices and apply, in one action,all patches required to remediate the devices.ZENworks Patch Management is availableeither as a standalone product or as a dis-counted s ubscription option in the OpenT extZENworks Suite.Key BenefitsZENworks Patch Management is ready to helpyou:■ Dramatically lower patch management costs and effort by enabling accurate, automated processes for patch assessment, monitoring, and remediationacross your whole organization.■ Expand the reach of your patchmanagement efforts with a cross-platformapproach that provides pre-testedpatches for more than 40 differentWindows, SUSE, Red Hat, and Macintoshoperating systems.■ Boost compliance with tools that allow you to monitor patch complianceon every device in your organization, quickly identify and assess vulnerabilities, and automatically apply updates and patches to bring devices up to predefined policies and standards.■ Identify critical software security vulnerabilities (WannaCry, NotPetya, SamSam, BlueKeep, and more) that impact your devices in order to respond quickly to emerging threats.■ Manage endpoint lifecycle and security issues through a single pane of glass with configuration, patch, asset, and endpoint security management—all integrated in one console.Key Features Monitoring and Reporting With a powerful monitoring and reporting en-gine, ZENworks Patch Management providesdeep insights into the patch status and overallsecurity posture of your network. This includes:■ Agent-based monitoring that detects security vulnerabilities on individual endpoints, continually assesses security risks, and provides automatic notification of patch compliance issues and concerns. ■ Dynamic, dashboard-style graphicalreports that quickly provide a complete, high-level view of patch compliance across your organization—and make it easy to drill down to detailed patch data for individual endpoints.Data SheetCollection, Analysis and Pre-T esting ZENworks Patch Management eliminates the extensive time and manual effort required to collect, analyze, and test the overwhelming number of patches available for different types of endpoint systems. This includes:■Vulnerability announcements that inform organizations when a new patch is ready for deployment.■The world’s largest dynamic repository of patches, which provides more than 50,000 pre-tested patches for more than 100 major current and legacy applications and operating systems (including Linux and Mac).■Reliable and thoroughly pre-tested patch packages that dramatically reduce the time and labor required to check, verify, and deploy patches.Automated DeploymentIn addition to providing an extensive library of pre-tested patch packages, ZENworks Patch Management includes features that streamline and automate every aspect of the patch deployment and verification process. This includes:■Fast, automatic patch deployment based on predefined policies, as well as the ability to customize tested patches as needed.■A wizard-based interface that simplifies the process of getting the right patches to the right endpoints quickly and efficiently, plus download percentage reports that provide real-time status updates.■Support for phased rollouts to ensure smooth, error-free patch deploymentsto large numbers of systems.■Rapid verification of patch deployments that catches deployment issues before they can become security problems.■A virtual appliance deployment option for patch, configuration, asset, and endpoint security management, which simplifies installation and reduces support costs. Policy-Based ComplianceZENworks Patch Management allows you tocreate mandatory baselines for patch compli-ance based on predefined policies, continuallymonitor endpoint systems for compliance, au-tomatically remediate systems that don’t meetminimum standards, and clearly document im-provements in patch compliance. This includes:■Patented digital fingerprinting technology that establishes a security profile for eachmanaged node on your network andfacilitates ongoing compliance.■21 standard reports that document changes and demonstrate progress toward internal and external audit and patch compliance requirements.■Automatic application of required updates and patches to new systems and installations to bring them into compliance with predefined patch policies and standards.Emerging Threat Detectionand RemediationZENworks Patch Management identifies the software security threats that impact your endpoints to help you prioritize your remedia-tion efforts and track the results. This includes:■Identification of vulnerabilities based on industry-standard Common Vulnerabilities and Exposures (CVEs) imported from the NIST National Vulnerability Database.■Customizable dashboards that showthe CVEs impacting your devices, organized by severity, release date,or vulnerable device count.■One-click remediation of impacted devices to automatically apply all patches required to remediate the CVE without needing to find or select the patches.■Tracking of remediation progress for CVEs that shows current vulnerability status as well as increasing or decreasing trend over time.260-000027-001 | O | 02/23 | © 2023 Open T ext。

开放API的故障排除与故障恢复指南一、引言开放API(Application Programming Interface)已经成为了现代互联网领域中的重要一环,它为开发者提供了更好的互操作性和扩展性。

然而,就像任何其他技术一样,API也可能会遇到故障。

本文将介绍开放API的故障排除与故障恢复指南,希望能够为开发者提供一些有价值的经验。

二、故障排除1. 监控与日志在使用API时,监控和日志记录是非常重要的。

通过监控,可以及时发现API的异常行为,通过日志记录,可以帮助寻找故障的根源。

开发者可以使用各种监控工具,如Zabbix、Nagios等,来监控API的性能指标和关键数据点。

2. 错误代码与返回信息针对API的故障排除,正确处理错误代码与返回信息是非常必要的。

当API出现问题时,它通常会返回一些错误代码和错误信息,开发者需要根据这些信息来定位问题。

同时,建议在错误信息中提供足够的上下文信息,以便开发者更好地理解问题所在。

3. 测试与模拟在发布API之前,充分测试是必不可少的。

通过编写各种测试用例,开发者可以模拟各种正常和异常情况,以确保API在不同场景下的可用性和稳定性。

此外,还可以使用模拟工具,如MockServer等,来模拟特定的场景,以更好地了解API的行为。

4. 排查常见问题开放API的故障排除过程中,经常会遇到一些常见的问题。

这些问题可能包括网络连接问题、权限配置问题、数据库访问问题等。

开发者可以根据经验总结,在排查问题时首先检查这些常见问题,以减少排除故障的时间。

三、故障恢复1. 系统备份与恢复在API故障后,系统备份和恢复是重要的。

通过定期备份系统数据,可以预防数据丢失和系统崩溃。

当API出现故障时,开发者可以使用备份数据进行故障恢复,并尽快解决问题。

2. 服务降级为了保证用户的体验,不可避免地需要在API故障时进行服务降级。

服务降级指的是在API无法正常工作时,提供一个有限的功能子集。