《局域网交换技术》12第12讲EtherChannel与DHCP配置

- 格式:ppt

- 大小:3.89 MB

- 文档页数:18

EtherChannel配置EtherChannel简介:EtherChannel(以太通道)是由Cisco公司开发的,应用于交换机之间的多链路捆绑技术。

它的基本原理是:将两个设备间多条快速以太或千兆以太物理链路捆绑在一起组成一条逻辑链路,从而达到带宽倍增的目的。

除了增加带宽外,EtherChannel还可以在多条链路上均衡分配流量,起到负载分担的作用;在一条或多条链路故障时,只要还有链路正常,流量将转移到其他的链路上,整个过程在几毫秒内完成,从而起到冗余的作用,增强了网络的稳定性和安全性。

EtherChannel中,负载在各个链路上的分布可以根据源IP地址、目的IP地址、源MAC地址、目的MAC地址、源IP地址和目的IP地址组合、源MAC地址和目的MAC地址组合等来进行分布。

1、实验目的通过本实验可以掌握:○1EtherChannel的工作原理。

○2EtherChannel的配置。

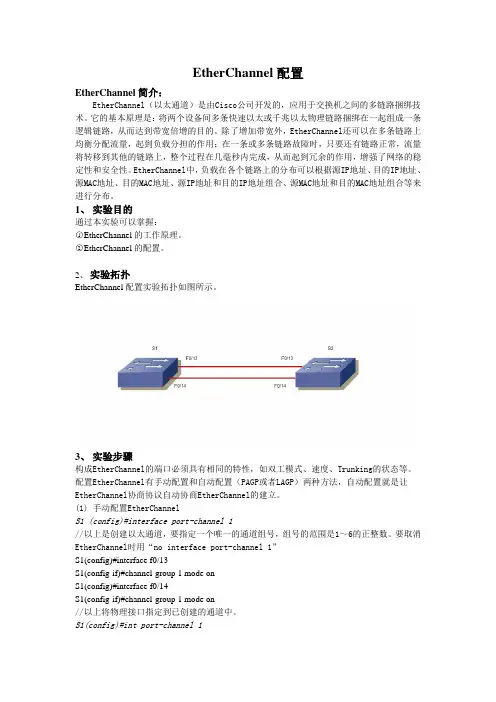

2、实验拓扑EtherChannel配置实验拓扑如图所示。

3、实验步骤构成EtherChannel的端口必须具有相同的特性,如双工模式、速度、Trunking的状态等。

配置EtherChannel有手动配置和自动配置(PAGP或者LAGP)两种方法,自动配置就是让EtherChannel协商协议自动协商EtherChannel的建立。

(1) 手动配置EtherChannelS1 (config)#interface port-channel 1//以上是创建以太通道,要指定一个唯一的通道组号,组号的范围是1~6的正整数。

要取消EtherChannel时用“no interface port-channel 1”S1(config)#interface f0/13S1(config-if)#channel-group 1 mode onS1(config)#interface f0/14S1(config-if)#channel-group 1 mode on//以上将物理接口指定到已创建的通道中。

dhcp配置多个vlan(dhcp中继代理) DHCP配置多个VLAN(DHCP中继代理)在网络环境中,VLAN(Virtual Local Area Network)是一种将局域网虚拟化的技术,可以将物理网络划分为多个逻辑子网,提供更好的管理和安全控制。

当我们需要在不同的VLAN上提供DHCP(Dynamic Host Configuration Protocol)服务时,可以通过DHCP中继代理来实现。

DHCP中继代理是一种网络设备或服务,它可以将来自一个VLAN的DHCP请求转发到另一个VLAN上的DHCP服务器。

这种方式可以实现在分散的网络环境中,使用一个集中的DHCP服务器为不同的VLAN提供IP地址分配和配置信息。

下面将介绍如何配置多个VLAN的DHCP中继代理。

1. 确定网络设备支持首先,需要确认你的网络设备是否支持DHCP中继代理功能。

常见的网络设备如路由器、交换机等一般都支持该功能,但具体操作方式可能有所不同。

请查阅设备的用户手册或联系厂商以获取相关信息。

2. 配置VLAN在开始配置DHCP中继代理之前,需要先在网络设备上配置VLAN。

这通常涉及到创建VLAN接口、分配VLAN ID以及与物理接口的关联等操作。

具体操作步骤可以参考设备的用户手册。

3. 配置DHCP中继代理一旦VLAN配置完成,就可以开始配置DHCP中继代理。

以下是一个示例配置:a. 进入设备的配置界面,找到与DHCP相关的设置选项。

b. 设置DHCP中继代理的IP地址。

这通常是你所创建的VLAN接口的IP地址。

c. 指定DHCP服务器的IP地址。

这是将转发DHCP请求的目标地址。

d. 配置其他相关参数,如DHCP超时时间、租约期限等。

这些参数可以根据实际需求进行调整。

4. 测试与验证完成DHCP中继代理的配置后,可以进行测试以验证是否正常工作。

a. 在一个客户端设备上连接到某个VLAN,并请求获取IP地址。

b. 在DHCP服务器上查看是否收到了来自DHCP中继代理的请求,并成功为客户端分配了IP地址。

ccnp详细笔记-switch总结.docCCNP详细笔记 - SWITCH前言CCNP(Cisco Certified Network Professional)是思科认证网络专业人士的简称,是网络领域内高度认可的专业资格认证。

SWITCH是CCNP认证考试的一部分,主要涉及园区网交换和LAN交换技术。

本文档将提供SWITCH考试的详细笔记,帮助考生全面复习和准备。

第一部分:园区网交换概念VLAN(虚拟局域网)定义:VLAN是一种在交换机上创建不同广播域的技术,用于隔离网络流量。

配置:通过vlan database模式创建VLAN,并使用vlan id命令分配ID。

Trunking定义:Trunking是一种允许多个VLAN通过单个物理链路传输的技术。

配置:使用switchport mode trunk命令在端口上启用Trunking。

EtherChannels定义:EtherChannel允许将多个物理链路捆绑成一个逻辑通道,增加吞吐量和冗余。

配置:使用channel-group命令创建EtherChannel。

STP(生成树协议)定义:STP用于防止网络中的环路,通过选择活动路径和备用路径来管理网络拓扑。

配置:可以通过spanning-tree命令配置STP参数。

第二部分:LAN交换技术端口安全定义:端口安全用于限制连接到特定交换机端口的设备数量,防止MAC 地址泛滥。

配置:使用switchport port-security命令设置端口安全。

QoS(服务质量)定义:QoS用于管理网络流量,确保关键应用的性能。

配置:通过分类、标记、队列和调度等技术实现QoS。

ACL(访问控制列表)定义:ACL用于过滤网络流量,控制对网络资源的访问。

配置:使用ip access-group命令应用ACL。

无线LAN集成定义:无线LAN集成允许将无线接入点与有线网络无缝集成。

配置:涉及WAP(无线接入点)的配置和无线控制器的管理。

DHCP(动态主机配置协议)中继代理是一种网络设备或服务,它允许将 DHCP 消息从一个子网转发到另一个子网,以便将 DHCP 服务器部署在网络中心而不是每个子网中。

DHCP 中继代理是网络管理中常用的一种工具,用于简化和优化 DHCP 服务器的部署。

以下是关于 DHCP 中继代理的用法和相关注意事项的详细说明:1. 配置 DHCP 中继代理:在网络设备上配置 DHCP 中继代理,通常需要指定要转发 DHCP 消息的子网和DHCP 服务器的地址。

2. 实现多子网 DHCP 部署:使用 DHCP 中继代理可以实现在具有多个子网的网络中部署单个 DHCP 服务器,从而简化了网络管理和减少了配置工作量。

3. 解决跨子网 DHCP 分配问题:通过配置 DHCP 中继代理,可以解决在不同子网上进行 DHCP 分配时可能出现的 IP 地址分配冲突和管理问题。

4. 注意事项:在配置 DHCP 中继代理时,需要确保网络设备的配置正确并且能够正确转发 DHCP消息。

DHCP 中继代理的配置应该考虑网络拓扑、子网结构和 DHCP 服务器的位置,以便能够优化网络性能和 IP 地址管理。

示例配置:以下是一个简单的 Cisco 路由器上配置 DHCP 中继代理的示例配置:interface GigabitEthernet0/0ip address 192.168.1.1 255.255.255.0ip helper-address 192.168.2.1!interface GigabitEthernet0/1ip address 192.168.2.1 255.255.255.0在这个示例中,路由器的GigabitEthernet0/0接口配置为192.168.1.0/24子网,而GigabitEthernet0/1接口配置为192.168.2.0/24子网。

通过ip helper-address命令,DHCP 请求可以被转发到192.168.2.1地址上的 DHCP 服务器。

1 引言在传统的DHCP动态分配IP地址的方式中,同一VLAN的用户得到的IP地址所拥有的权限是完全相同的,网络管理者不能对同一LAN中特定的用户进行有效的控制。

普通的DHCP中继代理(不支持Option82的)也不能够区分不同的客户端,从而无法结合DHCP动态分配IP地址的应用来控制客户端对网络资源的访问,给网络的安全控制提出了严峻的挑战。

利用DHCP的OPTOIN 82,通过与认证系统的配合,可以有效的动态的控制用户对网络特定资源的访问。

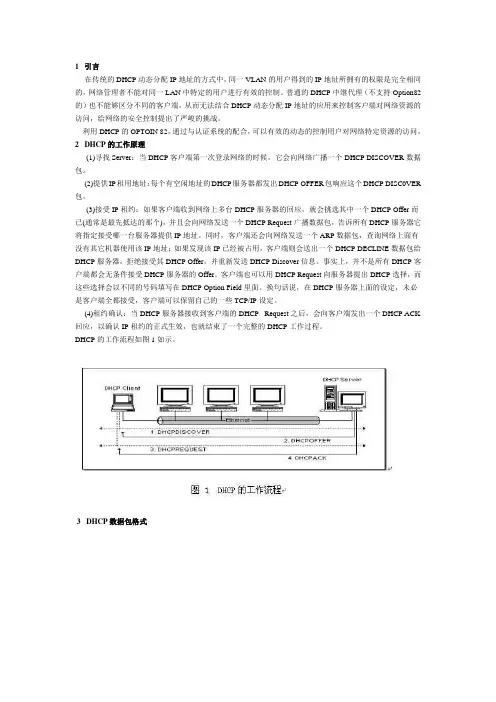

2 DHCP的工作原理(1)寻找Server:当DHCP客户端第一次登录网络的时候,它会向网络广播一个DHCP DISCOVER数据包。

(2)提供IP租用地址:每个有空闲地址的DHCP服务器都发出DHCP OFFER包响应这个DHCP DISC0VER 包。

(3)接受IP租约:如果客户端收到网络上多台DHCP服务器的回应,就会挑选其中一个DHCP Offer而已(通常是最先抵达的那个),并且会向网络发送一个DHCP Request广播数据包,告诉所有DHCP服务器它将指定接受哪一台服务器提供IP地址。

同时,客户端还会向网络发送一个ARP数据包,查询网络上面有没有其它机器使用该IP地址;如果发现该IP已经被占用,客户端则会送出一个DHCP DECLINE数据包给DHCP服务器,拒绝接受其DHCP Offer,并重新发送DHCP Discover信息。

事实上,并不是所有DHCP客户端都会无条件接受DHCP服务器的Offer。

客户端也可以用DHCP Request向服务器提出DHCP选择,而这些选择会以不同的号码填写在DHCP Option Field里面。

换句话说,在DHCP服务器上面的设定,未必是客户端全都接受,客户端可以保留自己的一些TCP/IP设定。

(4)租约确认:当DHCP服务器接收到客户端的DHCP Request之后,会向客户端发出一个DHCP ACK 回应,以确认IP租约的正式生效,也就结束了一个完整的DHCP工作过程。

交换机技术方案1. 简介交换机是计算机网络中常用的网络设备,用于在局域网中实现数据的交换和传输。

本文将以交换机技术方案为主题,介绍交换机的基本原理、分类、选购和配置等内容。

2. 交换机的基本原理交换机是一种根据MAC地址进行数据转发的设备,与路由器不同,交换机工作在数据链路层。

它通过学习和建立转发表,根据源MAC地址和目标MAC地址进行数据的转发。

交换机能够实现局域网内的数据包快速传递,提高网络性能。

3. 交换机的分类根据交换机的工作原理和功能,可以将交换机分为以下几类:3.1 传统交换机传统交换机是最常见的交换机类型,它只能根据MAC地址进行数据转发,不支持高级功能如VLAN、QoS等。

这种交换机适用于小型局域网或简单网络环境。

3.2 管理交换机管理交换机是相对于传统交换机而言的,它具备一定的管理功能,可以通过命令行或WEB界面进行配置和管理。

管理交换机支持VLAN、QoS、链路聚合等高级功能,适用于中大型网络环境。

3.3 三层交换机三层交换机是在二层交换机的基础上增加了路由功能的交换机,它可以实现不同子网之间的通信。

三层交换机具备二层交换机的快速转发特性,同时支持路由表、ACL等功能,适用于复杂的网络环境。

3.4 业务交换机业务交换机是针对特定业务需求而设计的交换机,如语音交换机、视频交换机等。

业务交换机在满足普通交换机功能的同时,还具备特定业务的处理能力。

4. 交换机的选购要点在选择交换机时,需要考虑以下几个关键要点:4.1 带宽和端口数量根据网络的带宽需求和连接设备的数量,选择合适的交换机型号和端口数量。

较高的带宽和足够的端口数量可以保证网络的流畅性和容量。

4.2 管理功能根据网络的管理需求,选择合适的交换机类型:传统交换机、管理交换机或三层交换机。

不同的管理功能可以提供不同的网络控制和管理能力。

4.3 可靠性和冗余考虑交换机的可靠性和冗余机制,以确保网络的高可用性和容错性。

例如,支持链路聚合和热备份的交换机可提供冗余和故障恢复功能。

通信工程师交换技术考试题(强化练习)1、问答题有些呼叫已完成通信而结束,有些呼叫则因种种原因不能达到通话目的,最终离开系统。

归纳起来,一个呼叫会遇到几种最基本的情况。

正确答案:①主叫用户与被叫用户接通,实现通(江南博哥)话;②被叫用户忙,未能接通;③被叫用户久不应答,未能通话;④主叫用户由于各种原因(如拨错号码)中途挂机,未能通话;⑤由于电话交换机设备忙,不能与被叫用户进行通话,造成呼损。

2、单选与TUP消息中CLF、CBK、UBM相对应的ISUP消息是()。

A.RLCB.RESC.RELD.UBL正确答案:C3、问答题什么叫智能网,它的物理结构由哪几部分构成?正确答案:智能网是在原有通信网络基础上为快速,方便,经济,灵活地提供新的电信业务而设置的附加网络结构。

它不仅可以为现有的电话网(PSTN)服务,为公用分组交换数据网(PSPDN)服务,为窄带综合业务数字网(N-ISDN)服务,而且还可以为宽带综合业务数字网(B.ISDN)和移动通信网服务的网络。

其主要由业务交换点(SSP),业务控制点(SCP),业务管理系统(SMS),业务生成环境(SCE.,业务数据点(SDP)和智能外设(IP)组成。

4、多选对于减少一次呼叫中串接段数的途径,下面哪些说法是对的()。

A.在长途网中,为了减少一次中的串接段数,在DC1间建立网状网连接B.、在特大城市和大城市本地网中,为了减少一次呼叫中的串接段数,可以采用来话汇接、集中汇接、双汇接局等汇接方式C.在长途网中,建立省间的DC1与DC2之间的低呼损直达路由D.在长途网中,建立省间的DC2之间的高效或低呼损直达路由正确答案:A, B, C, D5、单选在N0.7信令的自环中,下列哪项做法是错误的:()A.要做两个N0.7链路B.在中继管理做出局号码流变换C.在动态数据管理中对于N0.7链路和中继线的自环请求D.将一个PCM的收与发连接起来正确答案:D6、单选国标规定,交换机的过载控制至少为4级,每级控制()的呼叫。

交换机配置标准一、引言随着信息技术的飞速发展,网络已经成为我们日常生活和工作中不可或缺的一部分。

在构建网络环境时,交换机是关键的网络设备之一,它连接着网络上的各个节点,实现数据的快速转发和传输。

因此,如何正确配置交换机,使其达到最佳性能,是我们需要关注的重要问题。

本文将详细介绍交换机配置的基本标准和步骤。

二、交换机配置的基本标准1. 基本安全配置➢设置管理口(Management Interface)IP地址和子网掩码。

➢启用SSH远程访问,并限制只有授权用户可以访问。

➢配置管理用户和密码,建议使用复杂的密码并定期更新。

➢禁用不必要的服务和接口,减少安全漏洞的可能性。

2.VLAN配置:➢根据网络拓扑和需求,配置虚拟局域网(VLAN)以实现逻辑隔离和安全隔离。

➢配置端口的访问模式或特定VLAN 的trunk 模式,以确保数据流量正确地进出VLAN。

3.链路聚合配置:➢配置链路聚合(Link Aggregation)以增加带宽和提高链路冗余。

➢使用EtherChannel 或LACP 等协议进行链路聚合配置。

4.STP/RSTP 配置:➢配置生成树协议(STP)或快速生成树协议(RSTP)以防止网络环路并提供冗余路径。

5.QoS 配置:➢针对不同类型的流量实施质量服务(QoS)策略,以确保关键应用程序的性能和稳定性。

6.安全性配置:➢启用端口安全功能,限制每个端口连接的设备数量。

➢配置访问控制列表(ACL)以过滤不必要的流量。

7.监控和日志配置:➢配置SNMP、Syslog等监控和日志功能,以便及时发现和解决网络问题。

8.固件和软件升级:➢定期检查并更新交换机的固件和软件,以确保安全漏洞得到修复并且支持最新的功能。

9.性能优化配置:➢交换机的配置应根据实际的网络环境和业务需求进行,以达到最佳的性能。

例如,可以通过调整交换机的转发速率、缓冲区大小等参数,优化数据转发的性能。

10.可管理性配置:➢交换机的配置应便于管理和维护。

什么是以太网,以太网的工作原理以太网的解释以太网(EtherNet)以太网最早由Xerox(施乐)公司创建,在1980年,DEC、lntel 和Xerox三家公司联合开发成为一个标准,以太网是应用最为广泛的局域网,包括标准的以太网(10Mbit/s)、快速以太网(100Mbit/s)和10G(10Gbit/s)以太网,采用的是CSMA/CD访问控制法,它们都符合IEEE802.3IEEE 802.3标准它规定了包括物理层的连线、电信号和介质访问层协议的内容。

以太网是当前应用最普遍的局域网技术。

它很大程度上取代了其他局域网标准,如令牌环、FDDI和ARET。

历经100M以太网在上世纪末的飞速发展后,目前千兆以太网甚至10G以太网正在国际组织和领导企业的推动下不断拓展应用范围。

历史以太网技术的最初进展于施乐帕洛阿尔托研究中心的许多先锋技术项目中的一个。

人们通常认为以太网发明于1973年,当年罗伯特.梅特卡夫(Robert Metcalfe)给他PARC的老板写了一篇有关以太网潜力的备忘录。

但是梅特卡夫本人认为以太网是之后几年才出现的。

在1976年,梅特卡夫和他的助手David Boggs发表了一篇名为《以太网:局域计算机网络的分布式包交换技术》的文章。

1979年,梅特卡夫为了开发个人电脑和局域网离开了施乐,成立了3Com公司。

3对迪吉多, 英特尔, 和施乐进行游说,希望与他们一起将以太网标准化、规范化。

这个通用的以太网标准于1980年9月30日出台。

当时业界有两个流行的非公有网络标准令牌环网和ARET,在以太网大潮的冲击下他们很快萎缩并被取代。

而在此过程中,3Com也成了一个国际化的大公司。

梅特卡夫曾经开玩笑说,Jerry Saltzer为3Com的成功作出了贡献。

Saltzer在一篇与他人合著的很有影响力的论文中指出,在理论上令牌环网要比以太网优越。

受到此结论的影响,很多电脑厂商或犹豫不决或决定不把以太网接口做为机器的标准配置,这样3Com才有机会从销售以太网网卡大赚。

思科交换机聚合端口与博达交换机捆绑端口的互连作者:韩飞飞来源:《科学与财富》2012年第09期摘要:本文介绍了思科交换机的端口聚合技术,博达交换机的端口捆绑技术,以及两种品牌交换机链路聚合的互连配置与验证。

关键词:交换机;互连一、问题的提出在网络应用飞速发展的今天,建立一个具有高速、冗错特性的局域网主干是非常必要的。

特别是利用不同品牌的设备实现这一目标,实用价值更为重大。

本文以核心交换机Catalyst 4500、汇聚交换机BdCom3224构成的网络环境为背景,探讨具体的实现方法。

二、Cisco Etherchannel简介Etherchannel是由Cisco公司开发的一种端口聚合技术,它把多个独立的以太网接口捆绑成为一个单独的逻辑接口,为网络通信提供冗错高速的链路。

Etherchannel具有以下基本特性:1、支持100Mb、1000Mb、10000Mb端口捆绑;2、取决于交换机硬件,最多可支持8端口捆绑;3、支持2层和3层的端口捆绑;4、有两种协议:CISCO 专有的PAgP(Port Aggregation Control Protocol),标准的LACP(Link Aggregation Control Protocol,Cisco IOS 12.1(13)EW及以后的版本支持);5、 Etherchannel内的端口必须在同一个VLAN中;6、可以配置 Etherchannel为trunk链路,但要求链路内的每一个端口有同样的Trunk模式和同样的Vlan允许范围;7、在 Etherchannel不能应用SPAN。

Etherchannel提供以下优点:1、带宽的逻辑汇聚。

使用Fast EtherChannel、Gigabit EtherChannel或是10 Gigabit EtherChannel可提供高达800Mbps、8Gbps、80Gbps的链路频宽,若加上全双工,频宽可再乘以二倍。

eth-trunk 的工作原理

EtherChannel(又称为 Eth-trunk)是一种技术,用于将多个物理端口(通常为以太网端口)捆绑成一个逻辑链路,以提供更高的带宽和冗余性。

它的工作原理如下:

1. 选择一个主端口:在建立 EtherChannel 之前,需要选择一个主端口。

主端口将负责发送和接收所有数据帧,而其他成员端口将进入被动模式。

2. 确定 EtherChannel 成员:选择要绑定到 EtherChannel 的物理端口。

通常情况下,成员端口的配置需要一致,包括速率、双工模式、VLAN 配置等。

3. 配置 EtherChannel:使用合适的配置命令(如 Cisco 的channel-group 命令),将成员端口绑定到 EtherChannel。

可以选择不同的 EtherChannel 模式,如静态模式、动态模式以及协议模式等。

4. 捆绑成员端口:当配置完 EtherChannel 之后,主端口将开始发送握手帧,以与其他设备进行握手。

这样所有的成员端口将被捆绑成一个逻辑链路。

5. 负载均衡和冗余性:一旦 EtherChannel 形成,数据将通过成员端口发送和接收。

负载均衡机制将根据源 IP、目标 IP、源端口和目标端口等因素,将数据流分发到不同的成员端口上,以实现流量的均衡。

同时,如果某个成员端口出现故障,数据流将被动态重新分发到其他可用的成员端口上,实现冗余性。

总之,EtherChannel 通过捆绑多个物理端口成为一个逻辑链路,从而提供更高的带宽和冗余性。

它依靠负载均衡机制将数据流分发到各个成员端口上,并且具备故障自动切换的能力,以提高网络的可靠性和性能。

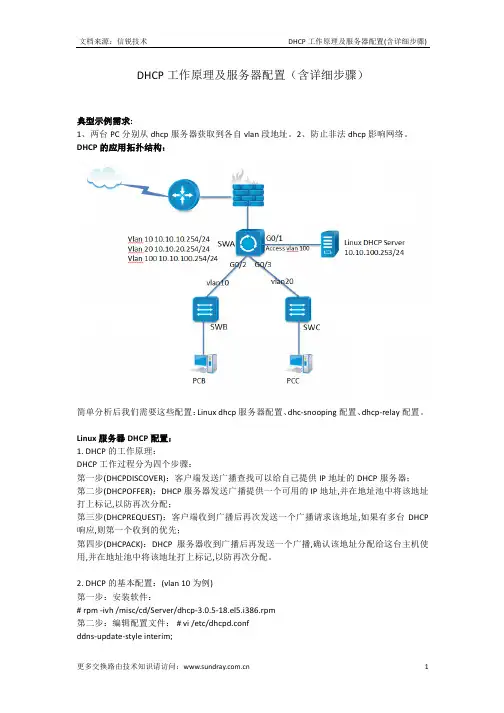

1同网段内配置基于全局地址池的DHCP服务器示例客户端和DHCP服务器在同一网段,配置基于全局地址池的DHCP服务器给客户端分配IP地址的过程。

组网需求某公司有两个处于同一网络内的办公室,为了节省网络资源,两个办公室内的PC机由一台交换机作为服务器统一分配IP地址。

如图1所示,SwitchA应用为DHCP服务器,SwitchB和SwitchC为用户接入交换机。

可在SwitchA 上配置基于全局的地址池和接口的地址池,下面以全局地址池为例配置SwitchA为同一网段中的客户端动态分配IP地址。

地址池网段10.1.1.0/24分为两个网段:10.1.1.0/25和10.1.1.128/25。

DHCP服务器两个VLANIF接口的IP地址分别为10.1.1.1/25和10.1.1.129/25。

网段10.1.1.0/25内的PC机数量比较少且较位置固定,地址租用期限配置为10天,DNS地址为10.1.1.2,无NetBIOS地址,出口网关地址为10.1.1.126。

网段10.1.1.128/25内的PC机数量较多但经常外借,地址租用期限配置为2天,DNS地址为10.1.1.2,NetBIOS地址为10.1.1.4,出口网关地址为10.1.1.254。

图1 配置基于全局地址池的DHCP服务器组网图配置思路DHCP服务器的配置思路如下:1.启动公司网络内SwitchA的DHCP服务器功能。

2.在Switch上创建地址池并配置地址池的相关属性,如地址池范围、出口网关、NetBIOS地址、地址租用期限等,准备提供给客户端。

3.配置VLANIF接口下本地DHCP服务器的地址分配方式,DHCP服务器从全局地址池中给客户端分配IP地址。

数据准备要完成此配置举例,需要准备以下数据:SwitchA上全局地址池编号及范围说明:以下配置均在SwitchA上进行。

操作步骤1.启动DHCP服务。

2.<Quidway> system-view[Quidway] dhcp enable3.创建地址池并配置相关属性。

详谈DHCP SNOOP等多方面的安全设置2010-09-02 10:32 佚名 我要评论(0)字号:T | T文章中,我们针对交换机安全 802.1X、port-security、DHCP SNOOP、DAI、VACL、SPAN RSPAN等等方面进行了分析和讲解,希望对大家有用。

我们知道DHCP协议,管理网络IP的协议。

在其服务器的应用中,我们也通常遇到有关的管理知识。

那么对于网络安全方面,DHCP有着更多值得注意的地方。

那么今天我们就来讲解一下交换机安全 802.1X、port-security、DHCP SNOOP、DAI、VACL、SPAN RSPAN的内容。

交换机安全 802.1X、port-security、DHCP SNOOP、DAI、VACL、SPAN RSPAN端口和MAC绑定:port-security基于DHCP的端口和IP,MAC绑定:ip source guard基于DHCP的防止ARP攻击:DAI防止DHCP攻击:DHCP Snoopingcisco所有局域网缓解技术都在这里了!常用的方式:802.1X,端口认证,dot1x,也称为IBNS(注:IBNS包括port-security):基于身份的网络安全; 很多名字,有些烦.当流量来到某个端口,需要和ACS交互,认证之后得到授权,才可以访问网络,前提是CLIENT必须支持802.1X方式,如安装某个软件Extensible Authentication Protocol Over Lan(EAPOL) 使用这个协议来传递认证授权信息示例配置:1.Router#configure terminal2.Router(config)#aaa new-model3.Router(config)#aaa authentication dot1x default group radius4.Switch(config)#radius-server host 10.200.200.1 auth-port 1633 key radkey5.Router(config)#dot1x system-auth-control 起用DOT1X功能6.Router(config)#interface fa0/07.Router(config-if)#dot1x port-control autoAUTO是常用的方式,正常的通过认证和授权过程强制授权方式:不通过认证,总是可用状态强制不授权方式:实质上类似关闭了该接口,总是不可用可选配置:1.Switch(config)#interface fa0/32.Switch(config-if)#dot1x reauthentication3.Switch(config-if)#dot1x timeout reauth-period 72002小时后重新认证1.Switch#dot1x re-authenticate interface fa0/3现在重新认证,注意:如果会话已经建立,此方式不断开会话1.Switch#dot1x initialize interface fa0/3初始化认证,此时断开会话1.Switch(config)#interface fa0/32.Switch(config-if)#dot1x timeout quiet-period 4545秒之后才能发起下一次认证请求1.Switch(config)#interface fa0/32.Switch(config-if)#dot1x timeout tx-period 90 默认是30S3.Switch(config-if)#dot1x max-req count 4客户端需要输入认证信息,通过该端口应答AAA服务器,如果交换机没有收到用户的这个信息,交换机发给客户端的重传信息,30S发一次,共4次1.Switch#configure terminal2.Switch(config)#interface fastethernet0/33.Switch(config-if)#dot1x port-control auto4.Switch(config-if)#dot1x host-mode multi-host默认是一个主机,当使用多个主机模式,必须使用AUTO方式授权,当一个主机成功授权,其他主机都可以访问网络;当授权失败,例如重认证失败或LOG OFF,所有主机都不可以使用该端口1.Switch#configure terminal2.Switch(config)#dot1x guest-vlan supplicant3.Switch(config)#interface fa0/34.Switch(config-if)#dot1x guest-vlan 2未得到授权的进入VLAN2,提供了灵活性注意:1、VLAN2必须是在本交换机激活的,计划分配给游客使用;2?VLAN2信息不会被VTP传递出去1.Switch(config)#interface fa0/32.Switch(config-if)#dot1x default回到默认设置1.show dot1x [all] | [interface interface-id] | [statistics interfaceinterface-id] [{ | begin | exclude | include} expression]2.Switch#sho dot1x all3.Dot1x Info for interface FastEthernet0/34.----------------------------------------------------5.Supplicant MAC 0040.4513.075b6.AuthSM State = AUTHENTICATED7.BendSM State = IDLE8.PortStatus = AUTHORIZED9.MaxReq = 210.HostMode = Single11.Port Control = Auto12.QuietPeriod = 60 Seconds13.Re-authentication = Enabled14.ReAuthPeriod = 120 Seconds15.ServerTimeout = 30 Seconds16.SuppTimeout = 30 Seconds17.TxPeriod = 30 Seconds18.Guest-Vlan = 0debug dot1x {errors | events | packets | registry | state-machine | all}2、端口安全,解决CAM表溢出攻击(有种MACOF的工具,每分钟可以产生155000个MAC地址,去轰击CAM表,从而使合法主机的要求都必须被FLOOD)示例配置:1.Switch#configure terminal2.Switch(config)#interface fastethernet0/03.Switch(config-if)#switchport mode access4.Switch(config-if)#switchport port-security5.Switch(config-if)#switchport port-security maximum 20 这里默认是16.Switch(config-if)#switchport port-security mac-address sticky保存学习到的地址到RUN CONFIG文件中,避免手动配置的麻烦,并省去动态学习所消耗的资源1.switchport port-security violation {protect | restrict | shutdown}三个参数解释:保护:当达到某个设定的MAC数量,后来的未知MAC不再解析,直接丢弃,且不产生通知限制:当达到某个设定的MAC数量,后来的未知MAC不再解析,直接丢弃,产生通知,如SNMP TRAP?SYSLOG信息,并增加违反记数;这里有个问题,恶意攻击会产生大量的类似信息,给网络带来不利.关闭:当达到某个设定的MAC数量,后来的未知MAC不再解析,直接关闭该端口,除非手动开启,或改变端口安全策略端口安全需要全部手动配置,增加工作量,下面的两种方式DHCP SNOOP如网吧的管理员使用DHCP分配地址的时候执行IP和MAC地址的捆绑1.Switch#configure terminal2.Switch(config)#ip dhcp snooping3.Switch(config)#ip dhcp snooping vlan 344.Switch(config)#ip dhcp snooping information option5.Switch(config)#interface fa0/0 连接DHCP服务器的接口6.Switch(config-if)#ip dhcp snooping limit rate 707.Switch(config-if)#ip dhcp snooping trust指定该接口为信任接口,将获得DHCP服务器所分配的地址,其他接口所发生的DHCP行为将被否决DAI动态ARP审查,调用ACL和DHCP SNOOP的IP-TO-MAC数据库1.Switch#configure terminal2.Switch(config)#ip arp inspection filter这里调用ACL注意,只能调用ARP ACL,该ACL优先与IP-TO-MAC表被审查,也就是说,即使有绑定项存在,如果被ARP-ACL 拒绝,也不能通过1.Switch(config)#ip arp inspection vlan 342.Switch(config)#interface fa0/03.Switch(config-if)#ip arp inspection trust连接到DHCP服务器的接口,调用该接口上的DHCP SNOOP的IP-TO-MAC表,默认连接到主机的接口都是不信任的接口1.Switch(config-if)#ip arp inspection limit rate 20 burst interval 2不信任接口限制为每秒14个ARP请求,信任接口默认不受限制,这里修改为每秒201.Switch(config-if)#exit2.Switch(config)#ip arp inspection log-buffer entries 64 记录拒绝信息64条注意:DHCP SNOOP只提供IP-TO-MAC绑定表,本身不参与流量策略,只是防止DHCP欺骗,而对任何IP和MAC 欺骗是没有能力阻止的,但是它提供这样一张表给DAI调用,以防止MAC欺骗1.ip arp-inspection 仅仅对违规的ARP包进行过滤,不对IP包和其他包起作用2.ip source verify 会对绑定接口的IP或者IP+MAC进行限制3、VACL1.Configuring VACLs for Catalyst 6500 Traffic Capture2.Router(Config)# access-list 110 permit tcp any 172.12.31.0.0.0.0.255eq 803.Router(config)# vlan access-map my_map4.Router(config-access-map)# match ip address 1105.Router(config-access-map)# action forward capture6.Router(config)# vlan filter my_map 10-12,157.Router(config)# interface fa 5/78.Router(config-if) switchport capture allowed vlan 10-12, 154、SPAN RSPAN基于源端口和基于源VLAN的两种监控方式RX TX BOTH 三种流量方向VLAN MONITOR只能监控入站流,即RX,在该源VLAN中的物理端口都将成为源端口向目标端口COPY流.可以分配多个源端口或VLAN的RX流量到目的端口.不能监控多个端口的出站流,可以监控单个端口的出站流.最多只能配置两个监控会话.源端口和目标端口是分离的.可以将TRUNK端口配置成源端口,然后使用VLAN 过滤想要被分析的流,但是此命令不影响正常的流量转发.过滤功能不能使用在基于源VLAN的情况下.目标端口不能是源端口或反射端口不参加二层协议:CDP VTP PAGP LACP DTP STP在本地SPAN中,目标端口和源端口是同一交换机.一次只能参加一个SPAN会话,即不能在一个端口上配置两个SPAN会话.不能是EC成员.如果目标端口是一个源VLAN成员,则这个VLAN的流量不能被MONITOR,其他VLAN可以被MONITOR.802.1X与SWITCHPORT PORT-SECURITY必须在目标端口关闭.SPAN可以MONITOR二层协议信息,RSPAN则不能.IDS或IPS设备对流量唯一的影响是:根据IPS IDS策略,对可能的攻击行为做出处理,如RESET TCP连接等;并不去干涉正常流量的转发.SPAN交换机端口分析,简单的SPAN只需要两个命令即可1.monitor sess 1 sour int f1/42.monitor sess 1 dest int f1/9此例将F1/4的流量发送到F1/9被分析1.Switch(config)# no monitor session 2 删除语法2.Switch(config)# monitor session 2 source vlan 1 - 3 rx3.Switch(config)# monitor session 2 destination interface gigabitethernet0/74.Switch(config)# monitor session 2 source vlan 10 rx5.Switch(config)# end在所有的端口上监控VLAN1-3的收到的流量,发送到G0/7被分析,然后附加VLAN10的流量也被分析1.Switch(config)# monitor session 2 source interface gigabitethernet0/4 rx2.Switch(config)# monitor session 2 filter vlan 1 - 5 , 93.Switch(config)# monitor session 2 destination interface gigabitethernet0/84.Switch(config)# end监控G0/4上收到的只包括VLAN1-5 VLAN9的流量,发送到G0/8端口被分析.注意与上例的区别:也就是说在定义源流量的时候是有两种方式的,一种是源端口的流量,一种是VLAN流量RSPAN配置:第一步:在所有交换机上将一个指定的VLAN提供给远程SPAN使用1.Switch(config)# vlan 9012.Switch(config-vlan)# remote span3.Switch(config-vlan)# end第二步,配置源交换机1.Switch(config)# monitor session 1 source interface fastethernet0/10tx2.Switch(config)# monitor session 1 source interface fastethernet0/2 rx3.Switch(config)# monitor session 1 source interface fastethernet0/3 rx4.Switch(config)# monitor session 1 source interface port-channel 102rx5.Switch(config)# monitor session 1 destination remote vlan 901 reflector-port6.fastethernet0/17.Switch(config)# end第三步,目标交换机配置1.Switch(config)# monitor session 1 source remote vlan 9012.Switch(config)# monitor session 1 destination interface fastethernet0/53.Switch(config)# end4.This example shows how to disable received traffic monitoring on port 1, which was configured for5.bidirectional monitoring:6.Switch(config)# no monitor session 1 source interface fastEthernet0/1 rx7.The monitoring of traffic received on port 1 is disabled, but traffic sent from this port continues to be8.monitored.远程VLAN的监控1.Switch(config)# no monitor session 22.Switch(config)# monitor session 2 source vlan 1 - 3 rx3.Switch(config)# monitor session 2 destination remote vlan 902 reflector-port4.gigabitethernet0/75.Switch(config)# monitor session 2 source vlan 10 rx6.Switch(config)# end7.Switch(config)# no monitor session 28.Switch(config)# monitor session 2 source interface gigabitethernet0/4 rx9.Switch(config)# monitor session 2 filter vlan 1 - 5 , 910.Switch(config)# monitor session 2 destination remote vlan 902 reflector-port11.gigabitethernet0/812.Switch(config)# end。