网络题库

- 格式:xls

- 大小:7.09 MB

- 文档页数:12

一、选择题:1、Internet中发送邮件协议是(B )。

A、FTPB、SMTPC、HTTPD、POP2、在 OSI模型中,第 N层和其上的 N+ l层的关系是 (A)A、N层为N十1层提供服务B、N十1层将从N层接收的信息增加了一个头C、N层利用N十1层提供的服务D、N层对N+1层没有任何作用3、早期的计算机网络是由(D )组成系统。

A、计算机-通信线路-计算机B、PC机-通信线路-PC机C.终端-通信线路-终端D、计算机-通信线路-终端4.传输速率为(B)的以太网称为传统以太网A、1M bpsB、10M bpsC、100M bpsD、1000M bps5、Ethernet以太网结点最多可达(B)个A、512B、1024C、2048D、40986、EIA RS232C的电气指标规定,信号“1”的额定电压值是( B)A、+12伏B、-12伏C、+15伏D、-15伏7、在OSI参考模型中,负责提供可靠的端到端数据传输的是( A )的功能。

A、传输层B、网络层C、应用层D、数据链路层8、在实际使用的IP地址中,主机号不能为全“0”和全“1”,那么一个C类IP地址,最多能容纳的主机数目为(B)。

A、64516B、254C、64518 D、2569.下列叙述不正确的是( D )。

A、以太网无法保证发送时延的准确性B、令牌环网易用光纤实现C、令牌总线网的协议较复杂D、三种局域网标准互相兼容10、两个中继器连接的10BASE2网络结构中网络最长布线长度为( B )。

A、740mB、555mC、2000mD、1500m11、下列设备中,可隔绝广播风暴的是( D)。

A、交换器B、网桥C、MODEMD、路由器12、关于数据交换,下列叙述不正确的是(C)A、电路交换是面向连接的;B、分组交换比报文交换具有更好的网络响应速度;C、报文交换无存储转发过程;D、分组交换有存储转发过程;13、关于微波通信,下列叙述正确的是( B)。

网络安全培训考试题库附答案一、单选题1、以下哪种行为最容易导致个人信息泄露?()A 在公共场所连接未知的 WiFi 网络B 定期更新密码C 不随意点击陌生链接D 启用双重身份验证答案:A解析:在公共场所连接未知的 WiFi 网络存在很大风险,因为这些网络可能没有加密,黑客可以轻易窃取您在网络传输中的个人信息。

而定期更新密码、不随意点击陌生链接和启用双重身份验证都是保护个人信息的有效措施。

2、以下哪项不是常见的网络攻击手段?()A 拒绝服务攻击(DoS)B 网络钓鱼C 数据加密D 恶意软件解析:数据加密是一种保护数据安全的方法,而不是网络攻击手段。

拒绝服务攻击通过大量的请求使目标系统无法正常服务;网络钓鱼是通过欺诈手段获取用户信息;恶意软件会破坏系统或窃取数据。

3、一个强密码应该具备以下哪些特点?()A 长度至少 8 位,包含字母、数字和特殊字符B 易于记忆C 与个人信息相关D 定期不更换答案:A解析:强密码长度至少8 位,包含多种字符类型可以增加破解难度。

密码不应易于记忆,以防被他人猜测;不应与个人信息相关,以免被利用;应定期更换以提高安全性。

4、以下哪种方式不能有效防范网络病毒?()A 安装杀毒软件并定期更新B 随意下载未知来源的软件C 不打开来历不明的邮件附件D 定期备份重要数据解析:随意下载未知来源的软件很容易感染病毒。

安装杀毒软件并定期更新、不打开来历不明的邮件附件以及定期备份重要数据都是防范网络病毒的有效措施。

5、当您收到一条要求提供个人银行账户信息的短信时,您应该怎么做?()A 按照短信要求提供信息B 拨打短信中提供的电话号码核实C 忽略短信,因为银行不会通过短信索要账户信息D 回复短信询问具体情况答案:C解析:银行不会通过短信索要个人银行账户信息,遇到此类短信应直接忽略,以免遭受诈骗。

二、多选题1、以下哪些是网络安全的基本要素?()A 机密性B 完整性C 可用性E 不可否认性答案:ABCDE解析:机密性确保信息不被未授权的访问;完整性保证信息的准确和完整;可用性保证授权用户能够正常使用系统;可控性指对信息和系统的访问能够被控制;不可否认性防止用户否认其行为。

网络知识竞赛试题题库及答案一、选择题1. 互联网的起源可以追溯到哪个项目?A. ARPANETB. ENIACC. UNIXD. IBM PC答案:A2. 以下哪个协议是用于网页传输的?A. TCPB. IPC. HTTPD. FTP答案:C3. 什么是IPv4地址?A. 一个用于网络通信的32位地址B. 一个用于网络通信的64位地址C. 一个用于网络通信的128位地址D. 一个用于网络通信的256位地址答案:A4. 以下哪个不是常见的网络攻击类型?A. 拒绝服务攻击(DoS)B. 分布式拒绝服务攻击(DDoS)C. 社交工程攻击D. 物理攻击答案:D5. 什么是VPN?A. 虚拟个人网络B. 虚拟专用网络C. 虚拟公共网络D. 虚拟私有网络答案:B二、判断题6. 所有网络设备都可以通过IP地址进行通信。

(对/错)答案:错7. 网络中的“防火墙”是一种硬件设备,用于阻止未授权的访问。

(对/错)答案:错8. 无线网络比有线网络更安全。

(对/错)答案:错9. 网络协议是规定电子设备如何在网络上进行通信的规则。

(对/错)答案:对10. 所有网络服务都需要使用端口号。

(对/错)答案:错三、简答题11. 请简述什么是DNS服务?答案:DNS服务(域名系统服务)是一种网络服务,它将人类可读的域名(如)转换为机器可读的IP地址(如192.168.1.1),从而允许用户通过域名访问互联网上的资源。

12. 什么是SSL/TLS协议?它们在网络安全中扮演什么角色?答案:SSL(安全套接层)和TLS(传输层安全)是用于在互联网上提供安全通信和数据加密的协议。

它们确保了数据在传输过程中的完整性和隐私性,防止数据在传输过程中被截获或篡改。

四、案例分析题13. 假设你是一名网络安全分析师,你的公司最近遭受了一次DDoS攻击。

请描述你将如何分析这次攻击并提出相应的防御措施。

答案:首先,我会检查网络流量日志,确定攻击的来源和类型。

网络基础练习题库与答案一、单选题(共60题,每题1分,共60分)1、IPv4和MAC地址分别有多少位二进制数组成()A、32,48B、48,128C、16,32D、32,28正确答案:A2、将文件从FTP服务器传输到客户机的过程称为()。

A、计费B、浏览C、下载D、上载正确答案:C3、在我们使用IP电话时,下列方式中无法实现的是()。

A、连接Internet的两台PC之间的通话B、一端为PC、另一端为普通电话的通话C、两端均为普通电话,通过Internet进行的通话D、一台未上网的PC与普通电话间的通话正确答案:D4、UDP提供面向( )的传输服务。

A、端口B、地址C、连接D、无连接正确答案:D5、互联网中所有端系统和路由器都必须实现( )协议。

A、SNMPB、SMTPC、TCPD、IP正确答案:D6、接入Internet并且支持FTP协议的两台计算机,对于它们之间的文件传输,下列说法正确的是( )。

A、只能传输文本文件B、不能传输图形文件C、所有文件均能传输D、只能传输几种类型的文件正确答案:C7、以下情况可以使用访问控制列表准确描述的是:()A、止有CIH病毒的文件到我的主机B、只允许系统管理员可以访问我的主机C、禁止所有使用Telnet的用户访问我的主机D、禁止使用UNIX系统的用户访问我的主机正确答案:C8、下列对Internet叙述正确的是()。

A、Internet就是信息高速公路B、Internet是众多自治子网和终端用户机的互联C、Internet就是WWWD、Internet就是局域网互联正确答案:B9、为控制企业内部对外的访问以及抵御外部对内部网的攻击,最好的选择是()。

A、IDSB、防火墙C、杀毒软件D、路由器正确答案:B10、以下关于数据链路层的基本概念的描述中错误的是。

A、相邻高层是网络层B、数据链路层的数据传输单元是帧C、采用差错控制与流量控制方法使有差错的物理线路变成无差错的数据链路D、可以在释放物理连接之后建立数据链路正确答案:D11、在HTML中,()可以在网页上通过链接直接打开客户端的发送邮件工具发送电子邮件。

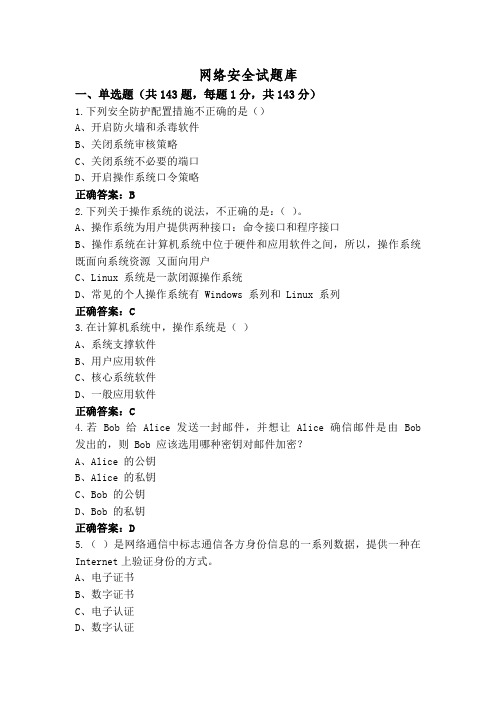

网络安全试题库一、单选题(共143题,每题1分,共143分)1.下列安全防护配置措施不正确的是()A、开启防火墙和杀毒软件B、关闭系统审核策略C、关闭系统不必要的端口D、开启操作系统口令策略正确答案:B2.下列关于操作系统的说法,不正确的是:()。

A、操作系统为用户提供两种接口:命令接口和程序接口B、操作系统在计算机系统中位于硬件和应用软件之间,所以,操作系统既面向系统资源又面向用户C、Linux 系统是一款闭源操作系统D、常见的个人操作系统有 Windows 系列和 Linux 系列正确答案:C3.在计算机系统中,操作系统是()A、系统支撑软件B、用户应用软件C、核心系统软件D、一般应用软件正确答案:C4.若 Bob 给 Alice 发送一封邮件,并想让 Alice 确信邮件是由 Bob 发出的,则 Bob 应该选用哪种密钥对邮件加密?A、Alice 的公钥B、Alice 的私钥C、Bob 的公钥D、Bob 的私钥正确答案:D5.()是网络通信中标志通信各方身份信息的一系列数据,提供一种在Internet上验证身份的方式。

A、电子证书B、数字证书C、电子认证D、数字认证正确答案:B6.下列哪一种方法属于基于实体“所有”鉴别方法:A、用户使用个人指纹,通过指纹识别系统的身份鉴别B、用户使用集成电路卡(如智能卡)完成身份鉴别C、用户利用和系统协商的秘密函数,对系统发送的挑战进行正确应答,通过身份鉴别D、用户通过自己设置的口令登录系统,完成身份鉴别正确答案:B7.黑客搭线窃听属于()风险。

A、信息存储安全B、信息传输安全C、信息访问安全D、以上都不正确正确答案:B8.关于 C/S 、B/S 架构说法错误的是()A、C/S 架构是指客户端/服务器架构B、B/S 架构是指浏览器/服务器架构C、C/S 架构是建立在广域网之上, 对安全的控制能力相对弱, 面向是不可知的用户群D、B/S 架构中终端用户不需要安装专门的软件,只需要安装浏览器即可正确答案:C9.网络地址转换是在 IP 地址日益缺乏的情况下产生的一种网络技术,主要目的是重用 IP地址,以下关于网络地址转换技术的说法,错误的是()A、解决 IP 地址空间不足问题B、向外界隐藏内部网结构C、只能进行一对一的网络地址翻译D、有多种地址翻译模式正确答案:C10.可以认为数据的加密和解密是对数据进行的某种变换,加密和解密的过程都是在()的控制下进行的。

网络应用考试题库一、选择题(每题2分,共20分)1. 以下哪个协议是用于电子邮件传输的?A. HTTPB. FTPC. SMTPD. TCP2. 网络地址转换(NAT)主要用于解决什么问题?A. 网络安全B. 网络拥堵C. IP地址不足D. 数据加密3. 在网络安全中,什么是“钓鱼”攻击?A. 通过伪装成合法网站来诱骗用户输入敏感信息B. 通过发送大量垃圾邮件来堵塞网络C. 通过病毒攻击来破坏系统D. 通过拒绝服务攻击来使网站无法访问4. 以下哪个不是网络应用层的协议?A. DNSB. TCPC. HTTPD. FTP5. 什么是VPN?A. 虚拟私人网络B. 虚拟公共网络C. 虚拟专用网络D. 虚拟网络协议6. 以下哪个选项是正确的IP地址格式?A. 192.168.1.256B. 256.1.1.1C. 192.168.1.1D. 300.10.10.107. 什么是DDoS攻击?A. 分布式拒绝服务攻击B. 直接拒绝服务攻击C. 动态拒绝服务攻击D. 数据拒绝服务攻击8. 以下哪个不是网络操作系统的特点?A. 多用户多任务B. 网络通信C. 独立运行D. 资源共享9. 什么是HTTP?A. 超文本传输协议B. 超文本标记语言C. 超文本应用协议D. 超文本描述语言10. 在网络中,什么是“防火墙”?A. 用于阻止网络攻击的软件或硬件B. 用于加速网络传输的设备C. 用于连接不同网络的设备D. 用于存储网络数据的设备二、判断题(每题1分,共10分)1. 所有网络应用都需要使用TCP协议进行数据传输。

()2. 网络中的“端口”是用于区分不同服务的数字标识。

()3. 网络中的“网关”是连接不同网络的设备。

()4. 网络中的“路由器”是用来在网络中转发数据包的设备。

()5. 网络中的“交换机”主要用于连接同一网络内的设备。

()6. 网络中的“DNS”服务是用来解析域名的。

()7. 网络中的“MAC地址”是唯一的,用于标识网络设备。

网络安全培训考试题库附答案一、单选题1、以下哪种行为最容易导致个人信息泄露?()A 在公共场合使用免费 WiFi 进行网上银行操作B 定期更新密码C 只在官方网站下载软件D 不随意点击来路不明的链接答案:A解析:在公共场合使用免费WiFi 进行网上银行操作存在较大风险,因为免费 WiFi 可能不安全,容易被黑客窃取个人信息和账号密码。

2、以下关于密码设置的说法,错误的是()A 使用生日作为密码B 密码包含大小写字母、数字和特殊字符C 定期更换密码D 不同账号设置不同密码答案:A解析:使用生日作为密码太过简单,容易被破解。

3、以下哪个不是网络钓鱼的常见手段?()A 发送虚假中奖信息B 伪装成银行客服发送链接C 发送恶意软件D 建立正规网站进行宣传答案:D解析:建立正规网站进行宣传不属于网络钓鱼手段,网络钓鱼通常是通过欺骗手段获取用户信息。

4、计算机病毒的主要传播途径不包括()A U 盘B 网络C 空气D 电子邮件答案:C解析:计算机病毒不会通过空气传播。

5、以下哪种加密方式安全性最高?()A 对称加密B 非对称加密C 哈希加密D 以上都一样答案:B解析:非对称加密使用公钥和私钥,安全性相对更高。

二、多选题1、以下哪些是网络安全的威胁?()A 黑客攻击B 病毒和恶意软件C 网络诈骗D 信息泄露答案:ABCD解析:黑客攻击、病毒和恶意软件、网络诈骗以及信息泄露都是常见的网络安全威胁。

2、保护个人隐私的方法有()A 注意网络行为,不随意透露个人信息B 安装杀毒软件和防火墙C 定期清理浏览器缓存D 谨慎使用社交网络答案:ABCD解析:这些方法都有助于保护个人隐私,减少个人信息被窃取和滥用的风险。

3、网络防火墙的主要功能有()A 访问控制B 防止病毒传播C 日志记录D 数据加密答案:ABC解析:网络防火墙可以实现访问控制、防止病毒传播和日志记录等功能,但通常不负责数据加密。

4、以下哪些是常见的网络攻击手段?()A DDoS 攻击B SQL 注入攻击C 跨站脚本攻击D 缓冲区溢出攻击答案:ABCD解析:这些都是常见且具有较大危害的网络攻击手段。

网络安全培训考试题库附答案一、单选题1、以下哪种行为不属于网络安全威胁?()A 非法访问他人计算机系统B 下载正版软件C 发送垃圾邮件D 网络诈骗答案:B解析:下载正版软件是合法且安全的行为,不会对网络安全造成威胁。

而非法访问他人计算机系统、发送垃圾邮件和网络诈骗都属于网络安全威胁。

2、以下关于密码安全的说法,错误的是()A 定期更换密码可以提高安全性B 密码应该包含数字、字母和特殊字符C 为了方便记忆,所有账号都使用相同的密码D 避免使用生日、电话号码等容易被猜到的信息作为密码答案:C解析:在多个账号中使用相同的密码,如果其中一个账号的密码被泄露,其他账号也会面临风险。

3、计算机病毒的主要传播途径不包括()A 电子邮件B 移动存储设备C 网络共享D 人体接触答案:D解析:计算机病毒是通过数字信息传播的,不会通过人体接触传播。

4、以下哪种网络攻击方式是以消耗目标系统资源为目的?()A 拒绝服务攻击(DoS)B 跨站脚本攻击(XSS)C SQL 注入攻击D 网络监听答案:A解析:拒绝服务攻击通过向目标系统发送大量请求,使其资源耗尽,无法正常服务。

5、在网络环境中,保护个人隐私的有效方法不包括()A 不随意在网上填写个人真实信息B 定期清理浏览器缓存和历史记录C 随意连接公共无线网络D 使用加密软件对重要文件进行加密答案:C解析:随意连接公共无线网络可能存在安全风险,容易导致个人信息泄露。

二、多选题1、以下哪些是常见的网络安全防护措施?()A 安装防火墙B 定期更新操作系统和软件C 加强用户认证和授权管理D 进行数据备份答案:ABCD解析:安装防火墙可以阻止未经授权的访问;定期更新操作系统和软件能修复漏洞;加强用户认证和授权管理可控制访问权限;数据备份能在遭受攻击或数据丢失时恢复数据。

2、网络钓鱼的常见手段包括()A 发送虚假的电子邮件B 建立虚假的网站C 利用社交媒体进行欺诈D 电话诈骗答案:ABC解析:网络钓鱼主要通过网络手段进行,电话诈骗不属于网络钓鱼。

网络搭建题库含参考答案一、单选题(共30题,每题1分,共30分)1、PING 命令使用了哪种ICMP?( )A、RedirectB、Source quenchC、Echo replyD、Destination unreachable正确答案:C2、宽带路由器的WAN只有一个公共IP地址,连接在LAN接口有台式机和笔记本各一台,NAT类型是( )A、静态NATB、动态NATC、NAPTD、PPP正确答案:C3、保护公民网络隐私权的法规有( )。

A、计算机信息网络国际联盟安全保护管理办法B、商标法C、著作权法D、计算机软件保护条例正确答案:A4、发送信息过程中的变换方式有多种,其中( )是最常见的变换方式。

A、调频B、解调C、调制D、调相正确答案:C5、在计算机内部,数据加工、处理和传送的形式是()。

A、八进制码B、十进制码C、十六进制码D、二进制码正确答案:D6、一个B类网络,有5位掩码加入缺省掩码用来划分子网,每个子网最多( )台主机。

A、510B、512C、1022D、2046正确答案:B7、下列哪( )不是距离矢量路由协议。

A、RIPv1B、OSPFC、RIPv2D、BGP正确答案:B8、保障信息安全最基本、最核心的技术措施是( )。

A、网络控制技术B、信息加密技术C、信息确认技术D、反病毒技术正确答案:B9、拓扑结构有一个中心控制点,易于设计和安装,网络介质直接从中心的集线器或交换机处连接到工作站所在区域。

缺点是一旦中心控制点设备出现问题,容易发生单点故障。

这种局域网常用的拓扑结构为( )。

A、树型B、环型C、星型D、总线型正确答案:C10、你是一台Windows Server 2008计算机的系统管理员,你可以使用()工具来管理该计算机中的组帐号。

A、域用户和计算机B、本地用户和组C、活动目录用户和计算机D、活动目录用户与用户组正确答案:D11、以下( ) 是VLAN 带来的主要好处。

A、交换机不需要再配置B、广播可以得到控制C、链路可以得到保护D、物理的界限了用户群的移动正确答案:B12、在RIP协议中,计算cost值的参数是( )。

tmid title a b c d e f ans4329以下关于数据报交换方式的说法不正确的是( ).同一报文的不同的分组可以有不同的传输途径到达信宿在每次传输数据前发送方和接收方间要建立一条逻辑连接同一报文的不同的分组到达目的节点时可能出现乱序现象每个分组必须要有源地址和目的地址b4331双绞线使用两根绝缘导线交合而成的,绞合的目的是()减少干扰提高传送速度增大传输距离增大抗拉强度a4332同轴电缆由四层构成,其中外层金属体的作用是()屏蔽保护增加抗拉强度增加重量a4339计算机局域网中经常使用的同轴电缆是()50Ω75Ω93Ω150Ωa4341多模光纤传输光信号的原理是()光的折射特性光的反射特性光的全反射特性光的绕射特性c4347在光纤网中采用的多路复用技术是()时分多路复用频分多路复用波分多路复用码分多路复用c4353以下采用单模光纤的说法,正确的是()越粗的光纤数据速率越高如果光线的直径减小到只有一个光的波长大小,则光沿直线传播是其导光原理光源是发光二极管或激光光线是中空的b4354以下关于无线通信的说法,正确的是()地球上的任何两个微波站都能直接进行微波传输卫星传输需要一个与地球同步的通信卫星频率越高信息传输率越高,所以无线通信应该选择高频率电磁波无线通信的质量回收天气和环境的影响d4355以下通信方式中,安全性最高的是()微波通信无线通信红外线通信三者都一样c4356在细缆以太网中,一根细缆最长为()100m185m200m500m b4357在细缆以太网中,最多可以连接()个网段345无限制c43583类UTP用于数字传输时,其距离可达到()100m1km10km100km b43593类UTP用于传输数字信号时,数据率可达()1Mbps10Mbps16Mbps100Mbps a4360连接局域网时,其电缆长度不应超过()100m1KM10KM100KM a43615类UTP与3类UTP相比,在制造上的最大区别是()。

线数更多线径更大绞合更密包装更好c4362对双绞线而言,信号频率越高,则().衰减越大传输更远速度更慢价格越高a436310BASE-T以太网使用的双绞线类别是()3类线4类线5类线超5类c436750Ω同轴电缆的数据传输速率一般可以达到()1Mbs10Mbs100Mbs155Mbs b438550Ω同轴电缆用于总线型网络时,一根同轴电缆上连接的设备数一般不超过()10台30台100台300台c4386超5类双绞线可提供的带宽是()10MH z20MHz100MHz1000MHz c4387单模光纤的直径一般比多模光纤的直径()小大相同大小均可a4388单模光纤的传输距离比多模光纤的传输距离短长相同无法比较b4403在常用的传输介质中,()的带宽最宽,信号传输衰减最小,抗干扰能力最强。

双绞线同轴电缆光纤微波c4418在电缆中采用屏蔽可以带来的好处是()减少信号衰减减少电磁干扰辐射减少无力损坏减少电阻的阻抗b4419以下关于卫星通信的说法,错误的是()卫星通信通信距离大使用卫星通信易于实现广播通信和多址通信卫星通信的好处在于不受气候的影响、误码率很低通信费用高、延时较大是卫星通信的不足之处c4423扰和噪声影响的传输介质有()屏蔽双绞线非屏蔽双绞线光纤同轴电缆c4425某网络物理层规定,信号的电平用+10V~+15V表示二进制0,用-10V~-15V表示二进制1,电线长限于度15m 以内,这体现了物理层接口的()机械特性功能特性电气特性规程特性c4435将两台DTE使用EIA-232-E标准通过零调制解调器方式连接时,其正确的连接方法是()将两台DTE的发送数据线对接将两台DTE的接收数据线对接将两台DTE的发送数据线、接收数据线分别对接将一台DTE的发送数据线、接收数据线分别与另一台DTE的接收数据线、发送数据线对接d4439EIA-232-E接口标准中,机械特性中规定的有()信号传输电缆长度不超过15m信号传输的最大速率为20kbps每个信号由一根导线传输DCE设备用插座,DTE设备用插座d4444一个DTE连接了EIA-232-E接口的DCE,它们之间的信号线TxD的数据流向是()DTE到DCE DCE到DTE双向的没有数据a4450STM-4的速率为()51.84Mbps155.52Mbps466.56 Mbps622.08 Mbps d4452STM-1的速率相当于()的速率。

STS-1STS-2STS-3STS-4c4459中继器工作在OSI参考模型的()物理层数据链路层网络层运输层a4461集线器工作在()物理层MAC层LLC层网络层a4462在局域网中,通过中继器扩充网段,不能形成的网络拓扑构()总线型环型星型树型b4464在粗缆以太网中,可通过中继器扩充网段,中继器最多有几个()345无限b4467机连到了一台10Mbps的集线器上,则每台计算机分得的平均宽度为()2Mbps 5 Mbps10 Mbps50 Mbps a4468中继器的作用是()存储转发数据再生衰减的信号连接不同速率的网段互连不同数据链路层协议的局域网b4469当集线器的一个端口收到数据后,将其()从所有端口广播出去从除了输入端口外的所有端口广播出去根据目的地地址从地址合适的端口转发出去随机选择一个端口转发出去b4470 4471 4472 4474 4475 4480 4482 4483 4491 4492 4493 4494 4495 4497 4498 4499 4501 4502 4504 4505 4506 45734623 4624 4625 4626 4627 4628 4629 4630 4661 4683 4684 4787 4788 4789 4790 4791 4792 4793 4794 4795 4796 4797 4798 4799 4800 4801 4819 4820 48214823 4824 4825 4881 4882 4888 4424 4445 4460 4473 4369chapter category level kcid kao photo isread upsize_ts25271000000000000 E58A225171000000000000 B427125171000000000000 B427425170000000000000 E582325170000000000000 E582425170000000000000 E582525170000000000000 E582625170000000000000 B435925171000000000000 B42BC25171000000000000 B42BD25171000000000000 B42C025171000000000000 E58A325171000000000000 B42C625171000000000000 E58A025171000000000000 E58A125170000000000000 E582725170000000000000 E582A25170000000000000 E582C25170000000000000 E583225170000000000000 E583325170000000000000 E583525170000000000000 E583625170000000000000 E583925170000000000000 E583A25170000000000000 E583D25170000000000000 E584025170000000000000 E584625170000000000000 E584925170000000000000 E584C25170000000000000 E585025170000000000000 E586F25170000000000000 E586B25170000000000000 E586825170000000000000 E586425170000000000000 E586125170000000000000 E585F25170000000000000 E585C25170000000000000 E585925170000000000000 E585625170000000000000 E587A25170000000000000 E587D25170000000000000 E587E25170000000000000 E587525170000000000000 E587925170000000000000 B42CE25170000000000000 B42D025170000000000000 B42D325170000000000000 B42D625170000000000000 B42D925170000000000000 E589D25170000000000000 E589C25170000000000000 B42DF25170000000000000 E589B25170000000000000 E589A25170000000000000 B42E325170000000000000 E589925170000000000000 B42E825170000000000000 B42EB25170000000000000 B430825170000000000000 E589825170000000000000 B4304E589725170000000000000 B42FD25170000000000000 E589625170000000000000 B42F725170000000000000 E589525170000000000000 B42F125170000000000000 B42EE25170000000000000 B432325170000000000000 E589425170000000000000 B431E25170000000000000 E589325170000000000000 E589225170000000000000 E589125170000000000000 E589025170000000000000 B431125170000000000000 E588F25170000000000000 E588E25170000000000000 B434125170000000000000 E588D25170000000000000 E588C25170000000000000 B433825170000000000000 E588B25170000000000000 B433225170000000000000 E588A25170000000000000 E588925170000000000000 E588825170000000000000 B432625170000000000000 E588725170000000000000 E588625170000000000000 E5885E588425170000000000000 E588325170000000000000 B434725170000000000000 E588225270000000000000 734BB25270000000000000 E588125170000000000000 E588025170000000000000 E584325170000000000000 E585325170000000000000 E586525170000000000000 E587F25170000000000000 E582F2 2 2。