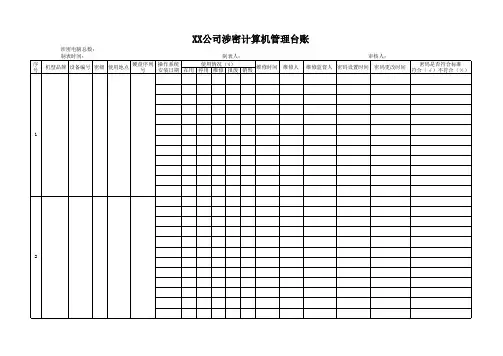

计算机管理台帐

- 格式:xls

- 大小:27.00 KB

- 文档页数:1

涉密计算机管理台账(一)引言概述涉密计算机管理台账是一项重要的管理工作,旨在记录和管理企业或组织中使用的涉密计算机设备的相关信息,以确保安全合规的运营。

本文将就涉密计算机管理台账作为第一部分展开详细介绍,并分为以下五个大点进行阐述。

一、涉密计算机设备信息记录1.1 记录计算机设备的基本信息,包括品牌、型号、序列号等。

1.2 登记计算机设备的使用部门,便于后续管理和追责。

1.3 记录计算机设备的保密级别,以便统一管理分类和安全防护。

1.4 系统化记录计算机设备的位置、存放状态和运行状况,方便维护和管理。

二、涉密计算机权限管理2.1 制定并执行计算机权限管理制度,确保敏感信息的访问控制。

2.2 分配权限给相关员工,并实施权限审批流程,确保合理的权限分配。

2.3 定期审查和更新计算机权限,避免权限滥用和信息泄露的风险。

2.4 对权限变更进行记录和审计,以保留操作痕迹和责任追溯。

三、涉密计算机设备巡检和维护3.1 制定涉密计算机设备的巡检计划和标准,确保设备正常运行。

3.2 定期检查计算机设备的硬件和软件状况,及时发现和解决问题。

3.3 进行安全漏洞扫描和修复,以保护计算机设备免受潜在威胁。

3.4 维护计算机设备的更新和升级,确保软件和系统的安全性。

四、涉密计算机设备安全防护4.1 建立完善的设备安全防护措施,包括物理防护和网络防护。

4.2 安装和更新杀毒软件、防火墙等安全软件,防范恶意程序入侵。

4.3 加密存储介质及通信数据,以保护重要信息不被窃取或篡改。

4.4 设置访问控制机制,限制非授权人员使用计算机设备。

4.5 建立定期备份和灾难恢复机制,以应对数据丢失或损坏。

五、涉密计算机设备信息处置5.1 制定计算机设备报废处理流程,确保安全销毁敏感信息。

5.2 定期审查涉密计算机设备的使用情况,及时报废滞留设备。

5.3 清除计算机设备上的敏感信息,确保不被恶意获取。

5.4 按照规定的程序转移或处置计算机设备,避免信息泄露和违规行为。

计算机管理台帐范文计算机管理台帐是指对所拥有的计算机设备进行统一管理、记录和跟踪的文档或系统。

通过维护计算机管理台帐,可以了解机器的基本信息、使用情况以及维护记录等,为管理者提供决策和优化计算机资源的依据。

下面我将介绍计算机管理台帐的内容和重要性,以及如何建立和维护一个完善的计算机管理台帐。

1.计算机基本信息:包括计算机名称、编号、型号、配置、购买时间、供应商等信息。

这些信息可以帮助管理者轻松地区分不同的计算机设备,并对设备进行分类、归档和跟踪。

2.使用情况记录:记录计算机设备的使用情况,包括使用人员、使用时间、使用地点等。

通过记录使用情况,可以了解计算机设备的利用率、设备闲置情况以及使用人员的需求等,为根据实际需求进行资源配置提供依据。

3.维护记录:记录计算机设备的维护情况,包括维护时间、维护人员、维护内容等。

定期维护和保养计算机设备,可以延长设备的寿命,提高设备的稳定性和性能,减少故障发生的概率。

通过维护记录,可以追踪维护情况,并及时进行设备保养和维修。

4.购置和报废记录:记录计算机设备的购置和报废情况,包括购买时间、购买人、报废时间和报废原因等。

购置和报废记录可以帮助管理者了解计算机设备的更新换代情况,制定设备采购和报废计划,维持计算机设备的最佳状态。

5.安全和风险评估:对计算机设备进行安全和风险评估,包括备份情况、防病毒情况、网络安全等。

通过对安全和风险的评估,可以及时采取措施,保护计算机设备和数据的安全,防止意外损失和信息泄露。

计算机管理台帐的重要性不可忽视。

首先,计算机设备是企业和组织重要的生产工具,对其进行有效的管理可以提高工作效率和生产质量。

其次,计算机设备往往是非常昂贵的投资,通过建立计算机管理台帐可以有效控制和管理设备的购买、使用及维护成本。

此外,计算机设备的台帐还可以提供数据和信息,为决策者提供支持,更好地规划和调整计算机设备的使用和配置。

建立和维护一个完善的计算机管理台帐需要以下几个步骤:1.设立管理团队:确定负责计算机管理台帐的管理团队,包括IT部门的工程师、系统管理员和其他相关人员。

引言概述正文内容一、台账基本信息1.1台账编号1.2责任单位1.3所属部门1.4计算机名称1.5所有者1.6所在地点涉密计算机管理台账(二)的基本信息栏目提供了对每台涉密计算机的唯一标识和基本归属信息的记录。

通过这些信息,可以快速准确地追踪和查询每台涉密计算机的相关信息和使用情况。

二、配置信息2.1操作系统2.2CPU2.3内存2.4存储设备2.5网络配置涉密计算机管理台账(二)的配置信息栏目记录了每台涉密计算机的硬件和软件配置信息。

这些信息对于保障涉密计算机的正常运行和信息安全至关重要,也为后续的管理和维护提供了重要的参考。

三、使用情况3.1上线时间3.2使用人3.3使用状态3.4维护记录3.5涉密计算机管理台账(二)的使用情况栏目记录了每台涉密计算机的上线时间、使用人员、使用状态、维护记录和信息。

这些信息可以用于跟踪计算机的使用情况,及时发现问题和及时处理,确保涉密计算机的正常运行和信息安全。

四、安全管理4.1密级控制4.2访问控制4.3防火墙配置4.4安全漏洞修复4.5安全审计涉密计算机管理台账(二)的安全管理栏目记录了涉密计算机的安全管理措施。

密级控制、访问控制、防火墙配置、安全漏洞修复和安全审计是确保计算机安全的重要环节。

通过对这些信息的记录和分析,可以及时发现和处理安全问题,保障计算机系统的稳定和安全。

五、台账维护5.1数据备份5.2定期更新5.3错误修复5.4数据完整性验证5.5数据迁移涉密计算机管理台账(二)的台账维护栏目记录了对台账数据的维护工作。

数据备份、定期更新、错误修复、数据完整性验证和数据迁移是保障台账数据的完整性和准确性的重要工作。

定期执行这些维护工作能够确保台账数据的可靠性和可用性。

结论。