计算机登记台账

- 格式:xls

- 大小:23.50 KB

- 文档页数:1

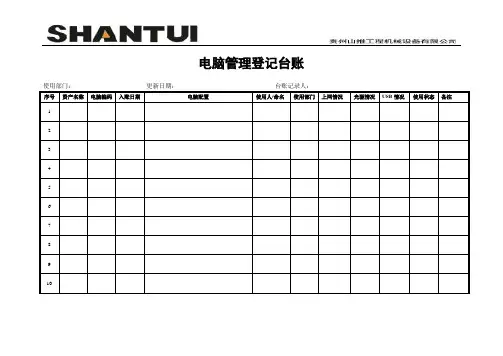

电脑管理登记台账使用部门:更新日期:台账记录人:

填表说明及要求使用部门:填写电脑使用部门。

更新日期:填写台账更新后的日期。

台账记录人:填写台账登记人的姓名。

资产名称:填写电脑品牌名称。

电脑编码:填写电脑资产编码(贴于电脑上标签码)。

入账日期:填写电脑资产购入日期。

电脑配置:填写电脑CPU等具体配置情况。

使用人/命名:填写电脑实际使用人姓名。

使用部门:填写电脑使用所属部门。

上网情况:填写电脑上网情况(标明:能、不能)。

USB情况:填写电脑USB使用情况(标明:能用、不能用)。

使用状态:填写电脑现有状态(标明:能正常使用、不能正常使用)

此表格应及时准确填写,定期进行汇总整理,保证账实、账账相符。

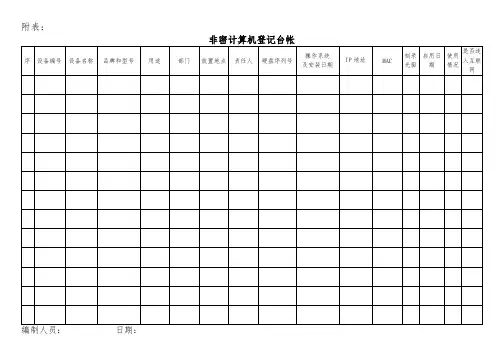

附表:

非密计算机登记台帐

编制说明:

1、设备编号说明:二级单位党组织名称+PC+编号,总台数两位数由“01”开始,总台数三位数由“001”开始。

2、设备名称说明:服务器、操作终端、台式计算机、便携式计算机、工作站、小型机、中型机、大型机等。

3、责任人必须要是自然人(某人姓名),不得出现公共、部门名称等字样。

4、用途要写具体工作职能:技术画图、质量管理、行政管理、人事管理等,不得写“办公”。

5、如不清楚硬盘序列号、操作系统及安装日期、IP地址、MAC信息查询办法,可咨询党政办机要与保密科83590013。

6、刻录光驱信息填写“有”或“无”。

7、使用情况:在用。

8、计算机从未连入过互联网可填写“否”。

引言概述:计算机办公设备是现代办公环境中必不可少的重要工具,其管理对于企业的信息化建设和业务运行起着至关重要的作用。

为了更好地管理和维护计算机办公设备,提高工作效率和保障信息安全,许多企业选择采用计算机办公设备管理登记台账。

本文就计算机办公设备管理登记台账的相关内容展开详细阐述。

正文内容:一、台账的作用和意义1. 保障计算机办公设备的安全2.提高设备管理效率3.实现设备的可追溯性4.规范设备使用和库存管理5.为设备维修和更新提供数据支持二、建立台账的要求1.明确台账的管理责任人和权限2.确定登记的内容和格式3.选取适用的登记平台或软件4.建立健全的登记流程和操作规范5.加强台账的保密措施三、台账的内容及登记方式1.设备基本信息的登记a)设备型号和序列号b)设备购置日期和价值c)设备所在位置d)设备使用人员和归属部门等2.设备问题和维修记录的登记a)设备故障类型和处理过程b)维修记录和维护费用c)设备的维修周期和维修历史等3.设备领用和归还记录的登记a)设备领用人和领用日期b)设备归还日期和状态c)设备交接记录和物品清单等4.设备报废和变动记录的登记a)设备报废原因和报废日期b)设备变动的原因和变动日期c)设备变动内容和变动部门等5.设备盘点和巡检记录的登记a)设备盘点日期和盘点结果b)设备巡检内容和巡检周期c)设备巡检人员和巡检记录等四、台账的管理与维护1.定期的台账核对和更新2.加强对台账的审查和审核3.建立完善的异常处理机制4.开展培训与宣传工作5.定期的台账数据分析与报告五、台账的效益与前景展望1.提高计算机办公设备的使用效率2.降低设备故障率和维修成本3.提升企业信息化管理水平4.为企业的设备更新和升级提供数据支持5.面向未来的台账发展趋势和应用前景展望总结:计算机办公设备管理登记台账在现代企业中具备重要的作用和意义,可以帮助企业保障设备的安全、提高运维效率、规范管理流程,为设备维修和更新提供数据支持。

涉密计算机管理台账(一)引言概述涉密计算机管理台账是一项重要的管理工作,旨在记录和管理企业或组织中使用的涉密计算机设备的相关信息,以确保安全合规的运营。

本文将就涉密计算机管理台账作为第一部分展开详细介绍,并分为以下五个大点进行阐述。

一、涉密计算机设备信息记录1.1 记录计算机设备的基本信息,包括品牌、型号、序列号等。

1.2 登记计算机设备的使用部门,便于后续管理和追责。

1.3 记录计算机设备的保密级别,以便统一管理分类和安全防护。

1.4 系统化记录计算机设备的位置、存放状态和运行状况,方便维护和管理。

二、涉密计算机权限管理2.1 制定并执行计算机权限管理制度,确保敏感信息的访问控制。

2.2 分配权限给相关员工,并实施权限审批流程,确保合理的权限分配。

2.3 定期审查和更新计算机权限,避免权限滥用和信息泄露的风险。

2.4 对权限变更进行记录和审计,以保留操作痕迹和责任追溯。

三、涉密计算机设备巡检和维护3.1 制定涉密计算机设备的巡检计划和标准,确保设备正常运行。

3.2 定期检查计算机设备的硬件和软件状况,及时发现和解决问题。

3.3 进行安全漏洞扫描和修复,以保护计算机设备免受潜在威胁。

3.4 维护计算机设备的更新和升级,确保软件和系统的安全性。

四、涉密计算机设备安全防护4.1 建立完善的设备安全防护措施,包括物理防护和网络防护。

4.2 安装和更新杀毒软件、防火墙等安全软件,防范恶意程序入侵。

4.3 加密存储介质及通信数据,以保护重要信息不被窃取或篡改。

4.4 设置访问控制机制,限制非授权人员使用计算机设备。

4.5 建立定期备份和灾难恢复机制,以应对数据丢失或损坏。

五、涉密计算机设备信息处置5.1 制定计算机设备报废处理流程,确保安全销毁敏感信息。

5.2 定期审查涉密计算机设备的使用情况,及时报废滞留设备。

5.3 清除计算机设备上的敏感信息,确保不被恶意获取。

5.4 按照规定的程序转移或处置计算机设备,避免信息泄露和违规行为。