交换机在江湖之初窥门径—VLAN隔离篇

- 格式:doc

- 大小:75.00 KB

- 文档页数:4

1、背景描述:假设此交换机是宽带小区城域网络中的1台楼道交换机,住户PC1连接在交换机的F0/5口;住户PC2连接在交换机的F0/15口。

现在实现各家各户的端口隔离。

2、技术原理:VLAN(Virtual Local Area Network)——是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。

VLAN 最大的特点是不受物理位置的限制,可以灵活的划分。

相同的VLAN可以互相进行通信,不同的VLAN 间的主机不可以直接进行通信,必须通过路由器才可以进行通信。

作用:可以限制广播流量的转播,广播数据包只在VLAN进行转播,不能转到其他的VLAN中。

Port Vlan 是实现Vlan 的方式之一,Port Vlan 是利用交换机的端口进行VLAN的划分,一个端口只能属于一个VLAN.3、实现功能:通过划分PORT VLAN 实现本端口隔离4、实验设备:可网管交换机一台,PC机2台,直连线2条5、配置过程:一、在交换机上划分两个VLANswitch>enableswitch# configure terminalswitch(config)#vlan 10switch(config-vlan)#name test10switch(config-vlan)#exitswitch(config)#vlan 20switch(config-vlan)#name test20switch(config-vlan)#endswitch#show vlan二、将接口分配到VLAN中提示:switchport trunk encapsulation dot1q//以上是配置trunk 链路的封装类型,同一链路的两端封装要相同。

有的交换机,例如2950只能封装dot1q,因此无需执行该命令。

使用“show interface trunk”可以查看交换机端口的trunk 状态。

1、如何删除?2、为什么是:vlan? Vlan 10 name test10 为什么是test10。

前两期小编介绍了VLAN的基础知识以及如何划分VLAN,之后不断有读者询问:VLAN划分后,同一VLAN用户可以二层互通,不同VLAN用户则二层隔离,可有些场合不同VLAN 用户又想互通,肿么办呢?请大家先回忆一下:VLAN是广播域,而广播域之间来往的数据包一般由路由器中继的。

因此,VLAN间的通信通常要用到路由功能,这被称作“VLAN间路由”。

VLAN间路由,可以使用普通的路由器,也可以使用三层交换机。

有了这个初步认识,接下来小编就开始介绍使用三层交换机进行VLAN间通信的主要场景和技术。

VLAN间通信场景一:不同VLAN不同网段用户间的通信,用户通过三层交换机互联使用技术:VLANIF基本原理:前面提到,要实现VLAN间互通,就要建立VLAN间路由,此场景用户直连在三层交换机上,只需直连路由即可。

而VLANIF接口是一个三层的逻辑接口,在其上配置IP地址为用户的网关地址后,它就在三层交换机上生成直连路由,同时,可作为用户的网关。

这样,发往各VLAN网段的报文,就可在路由表中分别找到其出接口---VLANIF接口,从而实现三层转发。

江湖小贴士:VLANIF只生成直连路由,只能使得相邻设备互通。

现网中用户间可能会跨多台三层交换机(如三层网络),此时,除配置VLANIF外,还要借助静态路由或路由协议才能实现互通。

VLAN间通信场景二:不同VLAN不同网段用户间的通信,用户通过二层交换机互联,仅通过一台三层交换机实现VLAN间通信使用技术:子接口(又称单臂路由)基本原理:跟VLANIF一样,子接口也是三层逻辑接口。

在子接口上配置IP地址为用户的网关地址后,在三层交换机上同样形成直连路由,VLAN内的用户同样将网关指向对应的子接口(如图中VLAN2内用户的网关为Port1.1,VLAN3内用户的网关为Port2.1),进而实现三层通信。

江湖小贴士:通过子接口实现三层互通,虽然可减少物理接口占有量,不过由于发送的流量会争用物理主接口的带宽,网络繁忙时,会导致通信瓶颈哟。

交换网络基础知识VLAN及VLAN划分,一分钟了解下一、VLAN基础VLAN是英文Virtual Local Area Network的缩写, 即虚拟局域网。

一方面, VLAN建立在局域网交换机的基础之上;另一方面, VLAN 是局域交换网的灵魂。

这是因为通过VLAN用户能方便地在网络中移动和快捷地组建宽带网络, 而无需改变任何硬件和通信线路。

这样, 网络管理员就能从逻辑上对用户和网络资源进行分配, 而无需考虑物理连接方式。

VLAN充分体现了现代网络技术的重要特征:高速、灵活、管理简便和扩展容易。

是否具有VLAN功能是衡量局域网交换机的一项重要指标。

网络的虚拟化是未来网络发展的潮流。

VLAN与普通局域网从原理上讲没有什么不同, 但从用户使用和网络管理的角度来看, VLAN与普通局域网最基本的差异体现在:VLAN并不局限于某一网络或物理范围, VLAN中的用户可以位于一个园区的任意位置, 甚至位于不同的国家。

二、VLAN概念Vlan 是一种逻辑上的局域网, 他可以将不同交换机, 不同地域的接口划分到一个虚拟的 LAN 中, 便于管理和维护, 同时划分 vlan 还可以隔离广播流量, 防止大型网络中多台机器广播影响性能。

对一个极大规模的未分配vlan的网络, 不明地址的单播帧和组播流量能在同一个广播域中畅通无阻, 例如下图, 是一个由 5 台二层交换机(交换机 1~5)连接了大量客户机构成的网络。

假设这时,计算机 A 需要与计算机B 通信。

在基于以太网的通信中, 必须在数据帧中指定目标MAC 地址才能正常通信, 因此计算机A 必须先广播“AR P 请求(ARP Request)信息”, 来尝试获取计算机 B 的 MAC 地址。

交换机 1 收到广播帧(ARP 请求)后, 会将它转发给除接收端口外的其他所有端口, 也就是 Flooding了。

接着, 交换机 2 收到广播帧后也会Flooding。

交换机 3、4、5 也还会 Flooding。

vlan隔离交换机使用方法

VLAN隔离交换机的使用方法如下:

1. 添加VLAN:首先,需要创建VLAN,并为每个VLAN分配一个唯一的ID。

可以通过在交换机上设置VLAN ID,并添加到交换机的VLAN配置中

来实现。

2. 设置端口属性:接下来,需要设置交换机的端口属性,以确定每个端口所属的VLAN以及端口类型(例如,Access、Trunk或Hybrid)。

端口类型决定了端口如何处理VLAN数据。

例如,Access端口只能属于一个VLAN,而Trunk端口可以允许多个VLAN通过。

3. 配置PVID:PVID(Port VLAN ID)是用于标识端口所属VLAN的标识符。

对于Access端口,需要将PVID设置为与端口所属VLAN的ID相同。

4. 配置IP地址:如果需要使用IP地址进行管理或通信,还需要为交换机配置IP地址。

可以通过在交换机上设置IP地址、子网掩码和默认网关来实现。

5. 配置路由:如果需要使用路由功能,例如在不同VLAN之间进行通信,

需要在交换机上配置路由。

这可以通过在交换机上设置路由表或使用动态路由协议来实现。

6. 测试和验证:最后,需要测试和验证VLAN隔离交换机的配置是否正确。

可以通过在交换机上执行命令行接口(CLI)命令或使用网络管理工具来进

行测试和验证。

请注意,不同的VLAN隔离交换机可能会有不同的配置方法和步骤,具体请参考相关设备的使用手册或制造商提供的文档。

同时,在配置过程中需要注意网络的安全性,并确保遵守相关法律法规的规定。

交换机端口隔离VLAN实验报告一、引言在计算机网络中,交换机是连接计算机和其他网络设备的重要组成部分。

为了提高网络的安全性和性能,交换机可以通过隔离不同的VLAN(虚拟局域网)来实现端口之间的隔离。

本实验旨在通过实践验证交换机端口隔离VLAN的功能,并评估其效果。

二、实验设备与拓扑本实验采用以下设备和拓扑结构:1. 交换机:型号XYZ,具有端口隔离VLAN功能2. 计算机A、B、C:用于模拟不同的主机3. 网线、路由器等其他常见网络设备实验拓扑图如下所示:(图略)三、实验步骤与结果1. 配置交换机a. 连接计算机A到交换机的一个端口,计算机B到交换机的另一个端口,计算机C到交换机的第三个端口。

b. 登录交换机的管理界面,配置三个不同的VLAN,并将对应端口划分到不同的VLAN。

c. 启用端口隔离VLAN功能,并保存配置。

2. 配置计算机IP地址a. 通过操作系统的网络设置,为计算机A、B、C配置不同的IP 地址,并设置子网掩码。

3. 进行通信测试a. 在计算机A上打开命令提示符,使用ping命令向计算机B和C 发送数据包。

b. 观察ping命令返回结果,确认是否能够正常通信。

实验结果:经过上述步骤的设置和测试,实验结果表明交换机的端口隔离VLAN功能正常工作。

计算机A可以与计算机B进行通信,但无法与计算机C进行通信。

相反,计算机C也无法与计算机A进行通信。

这验证了端口隔离VLAN的功能,确保了不同VLAN之间的隔离。

四、讨论与分析本实验成功验证了交换机端口隔离VLAN的实际功能,这对网络的安全性和性能优化具有重要意义。

通过划分不同的VLAN,并将其分配给不同的端口,可以使不同的主机彼此隔离,从而降低潜在的安全风险。

此外,隔离不同的VLAN还可以提高网络性能,减少广播和多播的影响范围。

然而,在实际应用中,需要注意以下几点:1. 配置复杂度:随着网络规模的扩大,配置交换机的VLAN和端口设置可能会变得繁琐。

VLAN网络隔离技术VLAN(Virtual Local Area Network)网络隔离技术是一种广泛应用于计算机网络中的技术手段。

它可以将局域网划分成多个虚拟的逻辑网络,实现网络流量的隔离和安全性的提升。

一、VLAN的工作原理VLAN技术通过在交换机上配置虚拟局域网,将不同的物理接口或端口逻辑上划分为不同的VLAN。

这种划分不同于传统的物理划分,而是通过逻辑方式进行,使得同一VLAN内的设备可以共享通信,而不同VLAN之间的设备进行隔离。

VLAN之间的隔离是通过交换机的转发表进行的。

交换机在接收到数据帧时,会根据帧头中的VLAN标识符进行判断,将属于同一VLAN的数据帧送到同一VLAN内的设备中。

这样就实现了不同VLAN之间的隔离。

二、VLAN的优势和应用场景1. 网络隔离:VLAN技术可以将网络划分成多个逻辑网段,实现网络之间的隔离。

比如,在大型企业内部网络中,可以将不同部门的设备划分到不同的VLAN中,实现数据的隔离和安全性的提升。

2. 节约成本:通过使用VLAN技术,可以减少网络设备的购买和维护成本。

由于VLAN是在交换机上进行配置的,可以灵活地划分和调整网络结构,减少物理设备的使用。

3. 管理灵活性:VLAN技术可以提供更灵活的网络管理方式。

通过虚拟化的方式,可以对不同VLAN进行不同的管理和配置,实现更精细化的网络管理。

4. 提高网络性能:使用VLAN技术可以将不同的网络流量划分到不同的VLAN中,避免广播风暴和冲突,提高网络的整体性能和稳定性。

VLAN技术广泛应用于企业内部网络、数据中心以及大型机构等场景。

它可以提供更灵活、安全和高效的网络解决方案,为网络管理员和用户带来便利和优越的使用体验。

三、VLAN的配置和实施配置VLAN需要在交换机上进行相应的设置。

以下是配置VLAN的基本步骤:1. 创建VLAN:在交换机的配置界面上,创建所需的VLAN,并为其指定一个唯一的VLAN ID。

江湖各位大侠重温了VLAN的基础知识,是否想过4094个VLAN可以怎样划分,哪种方式又是好用简单的?细心的小编特地整理了一番,给各位大侠把玩把玩。

VLAN划分的方式:➢基于接口划分VLAN:根据交换机接口分配VLAN ID。

配置简单,可以用于各种场景。

➢基于MAC划分VLAN:根据报文的源MAC地址分配VLAN ID。

经常用在用户位置变化,不需要重新配置VLAN的场景。

➢基于子网划分VLAN:根据报文的源IP地址分配VLAN ID。

一般用于对同一网段的用户,进行统一管理的场景。

➢基于协议划分VLAN:根据报文的协议类型分配VLAN ID。

适用于对具有相同应用或服务的用户,进行统一管理的场景。

➢基于匹配策略划分VLAN:根据指定的策略(譬如匹配报文的源MAC、源IP和端口)分配VLAN ID。

适用于对安全性要求比较高的场景。

几种划分VLAN的各种方式中,基于接口划分VLAN,是最常用最简单的方式,那么到底怎么配置,怎么使用呢?在配置使用之前,先来和小编回顾一下端口常用的链路类型吧。

access:用于交换机和PC相连;trunk:用于交换机和交换机相连;hybrid:即可以用于交换机和PC相连,也可以用于交换机和交换机相连。

使用hub链路交换机时,经常使用这种类型的。

好了,下面小编以实际组网为例,讲解一下基于接口划分VLAN的配置。

场景说明一:一台交换机,两个用户,怎么通过接口划分VLAN 从而实现隔离呢?(VLAN就是为了广播域隔离,各位大侠没有忘记吧)➢先来看看同一网段的两台PC直接和交换机相连,不进行划分VLAN,是否可以ping通呢?从上图可知,是可以ping通的,这是为什么呢?因为缺省情况下,华为交换机的接口都默认加入VLAN 1,两台PC直接和交换机相连,只要属于同一个网段,就可以互通。

➢那么怎么通过VLAN实现隔离呢?只要把接口加入到不同的VLAN,就可以了。

例如交换机GE0/0/1和GE0/0/2端口分别以access 类型加入VLAN 10 和VLAN 20➢此时,两台PC基于接口划分到不同VLAN中,互连不能ping通,实现了隔离。

实验一 虚拟局域网VLAN----交换机端口隔离实验名称:虚拟局域网VLAN ----交换机端口隔离试验目的:理解Port Vlan 的原理以及配置。

功能描述:在一台交换机上,通过划分Vlan ,实现属于不同Vlan 的端口不能互相访问,即端口隔离。

背景描述:在某小区组建了宽带小区城域网,其中有1台楼道交换机,住户P C 1连接在交换机的0/2口;住户P C 2连接在交换机的0/12口。

现要两家用户要求安全隔离,不能相互访问。

技术原理:VLAN 是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。

VLAN 的最大特性是不受物理位置的限制,可以进行灵活的划分。

VLAN 具有一个物理网所具备的特性。

相同VLAN 内的主机可以互相直接访问,不同VLAN 间的主机之间互相访问必须经过路由器设备进行转发。

广播数据包治可以在本VLAN 内进行传播,不能传输到其他的VLAN 中去。

实验设备: S2126G 一台,PC 机2台。

实验拓扑:如下图,交换机F0/5端口和PC1相连,F0/15端口和PC2相连。

实验步骤:步骤1. 连接双绞线。

pc1和pc2分别连接到配线架的同一交换机的相应接口上。

pc1和pc2的网卡二(测试网卡)配同一网段的ip 地址,如:pc1:172.16.10.1 pc2:172.16.10.2 写下网线连接情况和IP 地址分配情况。

Pc1:172.16.10.32步骤2. 验证连通性。

pc1和pc2互ping (应该通,因为两台机器在同一缺省vlan1中)。

写下ping 命令的结果。

F0/2 F0/12 PC1 PC2步骤3. 在同一交换机(s2126)上配置vlan10和vlan 20。

写下配置命令。

进入特权模式命令:enable 14进入全局配置模式命令:configure terminal划分VLAN命令:s2126-1(config)#vlan 10s2126-(config-valn)name office1s2126-1(config-valn)#exits2126-1(config)#vlan 20s2126-1(config-valn)#name office2s2126-1(config-valn)#ends2126-1#show vlan步骤4. 把2端口(pc1)和12端口(pc2)分别划入到vlan10和valn 20中。

小编在上期为大家介绍了多种VLAN互通场景和方式,之后读者又有了新的问题:如何对同一VLAN下用户进行隔离呢,如果实现部分VLAN互通、部分VLAN隔离呢,如何针对某个用户、或某个网段用户进行隔离呢,下面就听小编一一道来。

场景一、同一VLAN下用户进行隔离如果不希望同一VLAN下某些用户进行互通,可以通过配置端口隔离实现。

下面小编通过一个实验来详细讲解如何实现端口隔离:如下图所示,三台PC属于同一VLAN、同一网段,配置完成后,三台PC都可以互访,现在要求PC1和PC2之间不能互通,PC1和PC3能够互通、PC2和PC3能够互通。

配置过程如下:验证配置结果:PC1 ping PC2,无法ping通。

PC1 ping PC3,可以ping通。

OK!配置成功。

场景二、部分VLAN间可以互通、部分VLAN间隔离、VLAN内用户隔离——通过MUX VLAN实现MUX VLAN只适用于二层网络中、对同一网段的用户进行互通和隔离。

MUX VLAN分为Principal VLAN和Subordinate VLAN,Subordinate VLAN又分为Separate VLAN和Group VLAN。

●Principal VLAN可以和所有VLAN互通。

●Group VLAN可以和Principal VLAN和本VLAN内互通。

●Separate VLAN只能和Principal VLAN互通,本VLAN内不能互通。

下面小编通过一个例子详解介绍通过MUX VLAN进行VLAN互通和隔离。

如下图所示,由于不同的PC属于不同的部门,需要对用户进行互通和隔离。

●要求所有PC都可以访问服务器(Server),即VLAN20和VLAN3可以访问VLAN10。

●PC1和PC2之间可以互访,和PC3、PC4不能互访,即VLAN20和VLAN30不能互访。

●PC3和PC4之间隔离,不能互访,即VLAN30内用户不能互访。

详细配置步骤如下:OK,配置完成,让我们来验证一下配置结果吧。

【交换机在江湖之初窥门径】VLAN隔离篇小编在上期为大家介绍了多种VLAN互通场景和方式,之后读者又有了新的问题:如何对同一VLAN下用户进行隔离呢,如果实现部分VLAN互通、部分VLAN隔离呢,如何针对某个用户、或某个网段用户进行隔离呢,下面就听小编一一道来。

场景一、同一VLAN下用户进行隔离如果不希望同一VLAN下某些用户进行互通,可以通过配置端口隔离实现。

下面小编通过一个实验来详细讲解如何实现端口隔离:如下图所示,三台PC属于同一VLAN、同一网段,配置完成后,三台PC都可以互访,现在要求PC1和PC2之间不能互通,PC1和PC3能够互通、PC2和PC3能够互通。

配置过程如下:验证配置结果:PC1 ping PC2,无法ping通。

PC1 ping PC3,可以ping通。

OK!配置成功。

场景二、部分VLAN间可以互通、部分VLAN间隔离、VLAN内用户隔离——通过MUX VLAN实现MUX VLAN只适用于二层网络中、对同一网段的用户进行互通和隔离。

MUX VLAN分为Principal VLAN和Subordinate VLAN,Subordinate VLAN又分为Separate VLAN 和Group VLAN。

可以和所有VLAN互通。

可以和Principal VLAN和本VLAN内互通。

只能和Principal VLAN互通,本VLAN内不能互通。

下面小编通过一个例子详解介绍通过MUX VLAN进行VLAN互通和隔离。

如下图所示,由于不同的PC属于不同的部门,需要对用户进行互通和隔离。

要求所有PC都可以访问服务器(Server),即VLAN20和VLAN3可以访问VLAN10。

和PC2之间可以互访,和PC3、PC4不能互访,即VLAN20和VLAN30不能互访。

和PC4之间隔离,不能互访,即VLAN30内用户不能互访。

详细配置步骤如下:OK,配置完成,让我们来验证一下配置结果吧。

交换实验一 虚拟局域网VLAN----交换机端口隔离实验名称:虚拟局域网VLAN ----交换机端口隔离试验目的:理解Port Vlan 的原理以及配置。

功能描述:在一台交换机上,通过划分Vlan ,实现属于不同Vlan 的端口不能互相访问,即端口隔离。

技术原理:VLAN 是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。

VLAN 的最大特性是不受物理位置的限制,可以进行灵活的划分。

VLAN 具有一个物理网所具备的特性。

相同VLAN 内的主机可以互相直接访问,不同VLAN 间的主机之间互相访问必须经过路由器设备进行转发。

广播数据包可以在本VLAN 内进行传播,不能传输到其他的VLAN 中去。

实验设备: S2126G 一台,PC 机2台。

实验拓扑:如下图,交换机F0/5端口和PC1相连,F0/15端口和PC2相连。

实验步骤:步骤1. pc1和pc2的网卡二(测试网卡)配同一网段的ip 地址,如:pc1:10.0.0.1 pc2:10.0.0.2步骤2. pc1和pc2互ping (应该通,因为两台机器在同一缺省vlan1中)。

步骤3. 在同一交换机(s2126)上配置vlan10和vlan 20。

步骤4. 把5端口(pc1)和15端口(pc2)分别划入到vlan10和valn 20中。

步骤5. 验证:连在5端口和15端口的PC1和PC2 ping 不通(应该不能互访,因为不同的VLAN 间是隔离广播域的,体现VLAN 的特性)。

参考配置:交换机上的配置:s2126-1>enable 14password:s2126-1#configure terminal!以下是在交换机2126上建立vlan10和vlan 20。

s2126-1(config)#vlan 10s2126-(config-valn)name office1 !给VLAN 起名称,可以省略这一步s2126-1(config-valn)#exits2126-1(config)#vlan 20s2126-1(config-valn)#name office2 !给VLAN 起名称,可以省略这一步s2126-1(config-valn)#ends2126-1#show vlan!以下是把5端口(pc1)和15端口(pc2)分别划入到vlan10和valn 20中。

话说张飞接到诸葛神人下达的保障中军大营信息安全的军令后,不禁大为挠头。

幸得姜维提醒,才想起诸葛神人留的第二个锦囊。

两人打开锦囊,定睛观看,只见锦帛上书:两军对垒,信息至上,保障安全,唯有隔离。

张飞瞪着虎目环眼,一脸茫然:“维维老弟,丞相的锦囊暗藏什么玄机,你造不?”姜维呵呵一笑:“飞飞不要捉急,且听我慢慢道来。

下图是我军的大营分布图。

飞飞你看,我军的中军大营、士兵大营和辎重大营同属于一个VLAN且位于相同网段。

默认情况下,三个大营可以互相访问。

现在,丞相要求咱们在不改变我军网段规划和VLAN规划的情况下,实现:1) 中军大营和士兵大营不能互相访问;2)中军大营可以访问辎重大营,但辎重大营不能访问中军大营,且辎重大营和士兵大营始终可以互相访问。

那么,该如何实现呢?这就需要咱们祭出端口隔离这个大招啦。

此招一出,威力无穷,必然能够完成丞相军令,到时候丞相肯定夸你是个爱学习、肯动脑的好孩子,哈哈哈哈!”姜维调侃完张飞后,开心得哈哈大笑。

张飞假装愠怒:“维维老弟,别臭美了,你快告诉我怎么配置端口隔离吧!”“好,长话短说。

说到端口隔离,就要引入端口隔离组的概念,交换机的端口可以加入到特定的端口隔离组中,同一端口隔离组的端口之间互相隔离,不同端口隔离组的端口之间不隔离。

因此,要完成丞相的军令,配置思路其实非常简单。

如下图所示,在交换机上将端口GE0/0/1和GE0/0/2加入同一个端口隔离组,GE0/0/3不加入端口隔离组或者加入另一个端口隔离组就OK了。

配置步骤如下:<Huawei> system-view[Huawei] sysname Switch[Switch] interface gigabitEthernet 0/0/1[Switch-GigabitEthernet0/0/1] port link-type access[Switch-GigabitEthernet0/0/1] port default vlan 10[Switch-GigabitEthernet0/0/1] port-isolate enable group 5 //端口GE0/0/1加入到端口隔离组5[Switch-GigabitEthernet0/0/1] quit[Switch] interface gigabitEthernet 0/0/2[Switch-GigabitEthernet0/0/2] port link-type access[Switch-GigabitEthernet0/0/2] port default vlan 10[Switch-GigabitEthernet0/0/2] port-isolate enable group 5 //端口GE0/0/2加入到端口隔离组5[Switch-GigabitEthernet0/0/2] quit[Switch] interface gigabitEthernet 0/0/3[Switch-GigabitEthernet0/0/3] port link-type access[Switch-GigabitEthernet0/0/3] port default vlan 10 //端口GE0/0/3不加入端口隔离组[Switch-GigabitEthernet0/0/3] quit完成配置后,端口GE0/0/1和GE0/0/2就加入同一个端口隔离组,端口GE0/0/3不加入任何端口隔离组。

使用虚拟局域网(VLAN)实现部门隔离虚拟局域网(VLAN)是一种在物理上相互连接的网络设备上划分出逻辑上独立的网络的技术。

通过使用VLAN,我们可以将不同的部门或功能组织在不同的逻辑网络中,实现部门之间的隔离。

在本文中,我们将介绍如何使用VLAN来实现部门隔离。

一、理解虚拟局域网(VLAN)VLAN是一种将逻辑上相互隔离的设备划分到同一广播域中的技术。

通过在交换机上配置不同的VLAN,我们可以将不同的端口或设备连接到指定的VLAN中。

这样,每个VLAN内的设备可以直接通信,但与其他VLAN内的设备是隔离的。

二、创建VLAN并绑定端口要实现部门之间的隔离,首先需要创建不同的VLAN,并将相应的端口绑定到这些VLAN上。

这样,每个部门的设备都可以连接到对应的VLAN上,实现部门之间的隔离。

在交换机上,通过以下步骤来创建VLAN并绑定端口:1. 登录到交换机的管理界面。

2. 进入VLAN配置界面。

3. 创建一个新的VLAN,并为其指定一个唯一的VLAN ID。

4. 将需要隔离的部门的端口绑定到对应的VLAN上。

确保每个端口只属于一个VLAN。

三、配置交换机的端口模式为了实现VLAN之间的隔离,还需要配置交换机的端口模式。

有两种常用的端口模式可选择,即访问模式和特定模式。

1. 访问模式(Access mode):该模式将端口设置为访问特定的VLAN,只允许该VLAN的设备连接到该端口。

通过将不同的端口设置为不同的VLAN,可以实现部门之间的隔离。

2. 特定模式(Trunk mode):该模式允许一个端口同时传输多个VLAN的数据。

这意味着,通过将交换机的上联端口(Uplink port)设置为特定模式,可以将多个VLAN的数据传输到其他交换机或网络设备中。

四、配置VLAN间的通信在实现部门隔离的同时,我们可能还需要一些部门之间的通信。

为了实现跨VLAN的通信,可以采取以下方法之一:1. 路由器:通过在交换机上连接一个路由器,并在路由器上配置相应的VLAN接口,可以实现跨VLAN的通信。

vlan隔离方法(实用版3篇)篇1 目录1.VLAN 概述2.VLAN 隔离方法的作用3.VLAN 隔离方法的种类4.VLAN 隔离方法的配置与实现5.VLAN 隔离方法的优缺点篇1正文一、VLAN 概述VLAN(Virtual Local Area Network,虚拟局域网)是一种将物理局域网划分成多个逻辑上相互隔离的虚拟网络的技术。

通过 VLAN 技术,可以在同一物理网络基础设施上实现多个逻辑网络的隔离,从而提高网络的性能、安全性和可管理性。

二、VLAN 隔离方法的作用VLAN 隔离方法主要应用于以下场景:1.限制网络广播风暴:通过 VLAN 隔离,可以限制广播包在各个 VLAN 之间的传播,从而降低网络广播风暴的风险。

2.提高网络安全性:VLAN 隔离能够将不同安全级别的用户或设备分隔在不同的虚拟网络中,从而降低潜在的网络攻击风险。

3.简化网络管理:通过 VLAN 技术,可以简化网络设备的配置和管理,提高网络运维效率。

三、VLAN 隔离方法的种类常见的 VLAN 隔离方法有以下几种:1.基于端口的 VLAN 隔离:通过将不同 VLAN 的端口分配到不同的物理交换机上,实现逻辑隔离。

2.基于 MAC 地址的 VLAN 隔离:根据设备 MAC 地址所属的 VLAN,将数据包从一个 VLAN 转发到另一个 VLAN。

3.基于 IP 地址的 VLAN 隔离:根据数据包的 IP 地址所属的 VLAN,实现逻辑隔离。

4.基于协议的 VLAN 隔离:根据数据包所使用的协议类型,将不同协议的数据流分隔到不同的 VLAN 中。

四、VLAN 隔离方法的配置与实现以基于端口的 VLAN 隔离为例,其配置步骤如下:1.登录交换机,进入 VLAN 配置模式。

2.创建 VLAN,分别为不同 VLAN 分配 ID。

3.将各个端口分配到相应的 VLAN 中。

4.配置 VLAN 间的路由关系,实现 VLAN 之间的通信。

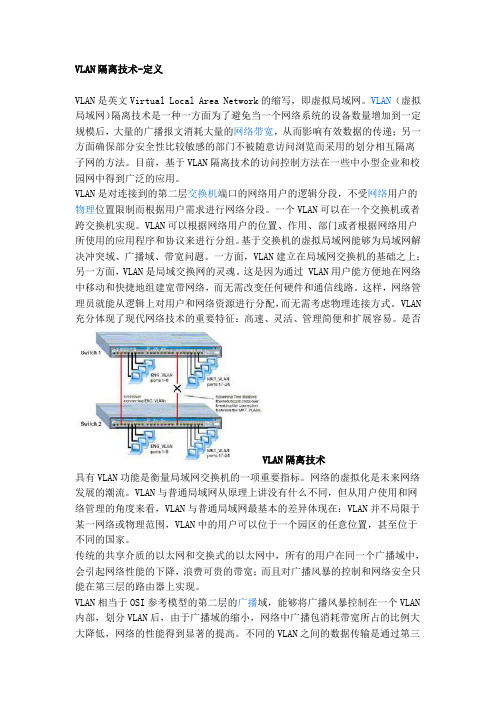

VLAN隔离技术-定义VLAN是英文Virtual Local Area Network的缩写,即虚拟局域网。

VLAN(虚拟局域网)隔离技术是一种一方面为了避免当一个网络系统的设备数量增加到一定规模后,大量的广播报文消耗大量的网络带宽,从而影响有效数据的传递;另一方面确保部分安全性比较敏感的部门不被随意访问浏览而采用的划分相互隔离子网的方法。

目前,基于VLAN隔离技术的访问控制方法在一些中小型企业和校园网中得到广泛的应用。

VLAN是对连接到的第二层交换机端口的网络用户的逻辑分段,不受网络用户的物理位置限制而根据用户需求进行网络分段。

一个VLAN可以在一个交换机或者跨交换机实现。

VLAN可以根据网络用户的位置、作用、部门或者根据网络用户所使用的应用程序和协议来进行分组。

基于交换机的虚拟局域网能够为局域网解决冲突域、广播域、带宽问题。

一方面,VLAN建立在局域网交换机的基础之上;另一方面,VLAN是局域交换网的灵魂。

这是因为通过 VLAN用户能方便地在网络中移动和快捷地组建宽带网络,而无需改变任何硬件和通信线路。

这样,网络管理员就能从逻辑上对用户和网络资源进行分配,而无需考虑物理连接方式。

VLAN 充分体现了现代网络技术的重要特征:高速、灵活、管理简便和扩展容易。

是否VLAN隔离技术具有VLAN功能是衡量局域网交换机的一项重要指标。

网络的虚拟化是未来网络发展的潮流。

VLAN与普通局域网从原理上讲没有什么不同,但从用户使用和网络管理的角度来看,VLAN与普通局域网最基本的差异体现在:VLAN并不局限于某一网络或物理范围,VLAN中的用户可以位于一个园区的任意位置,甚至位于不同的国家。

传统的共享介质的以太网和交换式的以太网中,所有的用户在同一个广播域中,会引起网络性能的下降,浪费可贵的带宽;而且对广播风暴的控制和网络安全只能在第三层的路由器上实现。

VLAN相当于OSI参考模型的第二层的广播域,能够将广播风暴控制在一个VLAN 内部,划分VLAN后,由于广播域的缩小,网络中广播包消耗带宽所占的比例大大降低,网络的性能得到显著的提高。

小编在上期为大家介绍了多种VLAN互通场景和方式,之后读者又有了新的问题:如何对同一VLAN下用户进行隔离呢,如果实现部分VLAN互通、部分VLAN隔离呢,如何针对某个用户、或某个网段用户进行隔离呢,下面就听小编一一道来。

场景一、同一VLAN下用户进行隔离

如果不希望同一VLAN下某些用户进行互通,可以通过配置端口隔离实现。

下面小编通过一个实验来详细讲解如何实现端口隔离:

如下图所示,三台PC属于同一VLAN、同一网段,配置完成后,三台PC都可以互访,现在要求PC1和PC2之间不能互通,PC1和PC3能够互通、PC2和PC3能够互通。

配置过程如下:

验证配置结果:

PC1 ping PC2,无法ping通。

PC1 ping PC3,可以ping通。

OK!配置成功。

场景二、部分VLAN间可以互通、部分VLAN间隔离、VLAN内用户隔离——通过MUX VLAN实现

MUX VLAN只适用于二层网络中、对同一网段的用户进行互通和隔离。

MUX VLAN分为Principal VLAN和Subordinate VLAN,Subordinate

VLAN又分为Separate VLAN和Group VLAN。

●Principal VLAN可以和所有VLAN互通。

●Group VLAN可以和Principal VLAN和本VLAN内互通。

●Separate VLAN只能和Principal VLAN互通,本VLAN内不能互通。

下面小编通过一个例子详解介绍通过MUX VLAN进行VLAN互通和隔离。

如下图所示,由于不同的PC属于不同的部门,需要对用户进行互通和隔离。

●要求所有PC都可以访问服务器(Server),即VLAN20和VLAN3

可以访问VLAN10。

●PC1和PC2之间可以互访,和PC3、PC4不能互访,即VLAN20和

VLAN30不能互访。

●PC3和PC4之间隔离,不能互访,即VLAN30内用户不能互访。

详细配置步骤如下:

OK,配置完成,让我们来验证一下配置结果吧。

➢所有PC都可以和Principal VLAN中的Server互通。

PC1 ping Server

PC3 ping Server

➢所有Group VLAN中的PC可以互通,但是不可以和Separate VLAN 中的PC互通。

PC1 ping PC2

PC1 ping PC3

➢Separate VLAN的PC隔离,不能互通。

PC3 ping PC4

场景二:不同VLAN互通后,如何对部分VLAN或部分用户进行隔离——通过流策略实现

流策略技术原理,小编就不做过多介绍了,想了解详细信息,请参见QoS手册,通过下面的例子介绍如何实现VLAN隔离。

如上图所示,FTP Server属于网段,PC1和PC2数属于,PC3和PC4属于网段。

假设所有VLAN已经通过VLANIF接口实现VLAN间互通,详细配置方法不做赘述,请参加上期《交换机在江湖之初窥门径-VLAN通信篇》。

将FTP Server的网关设置为,将PC1和PC2的网关设置为,将PC2和PC4的网关设置为。

VLAN10、VLAN20和VLAN100内所有设备能够互通,例如:在PC1上ping FTP Server,能够ping通。

现在要求PC1和PC2所在网段设备能够访问FTP Server,PC3和PC4所在网段设备禁止访问FTP Server。

在SwitchA上配置ACL和流策略进行隔离,网段的设备禁止访问FTP Server,详细配置步骤如下:

配置完之后,我们再来验证一下PC1是否能够ping通FTP Server呢。

但是PC3任然可以ping同FTP Server。

OK,配置成功,大功告成。

PS:通过ACL和流策略对VLAN进行隔离,是一种非常灵活的方式,也可以对单个用户进行隔离,ACL只要匹配单个用户的IP即可。

经过四期的介绍,我们的VLAN技术介绍也告一段落。

如果想要了解其他划分VLAN方式的配置方法,请猛戳这里。

附VLAN系列技术贴:

期数名称简介

第一期【交换机在江湖之初窥门径】

VLAN基础篇介绍VLAN的定义、由来和接口加入VLAN的方式。

第二期

【交换机在江湖之初窥门径】

VLAN划分篇

介绍划分VLAN的各种方式和应用场景,重点介绍最常用的基于接口划分VLAN的

配置和场景。

第三期

【交换机在江湖之初窥门径】

VLAN通信篇

介绍VLAN间通信的主要技术及适用场景,如VLANIF、子接口、Super VLAN等,以及最常用的VLANIF的配置。

第四期(本期)

【交换机在江湖之初窥门径】

VLAN隔离篇

介绍VLAN隔离的主要技术及适用场景,如MUX VLAN、通过ACL限制VLAN间互访等,以及常用的通过ACL限制VLAN间互访的配置。