DES-8500-防止攻击命令

- 格式:pdf

- 大小:202.90 KB

- 文档页数:11

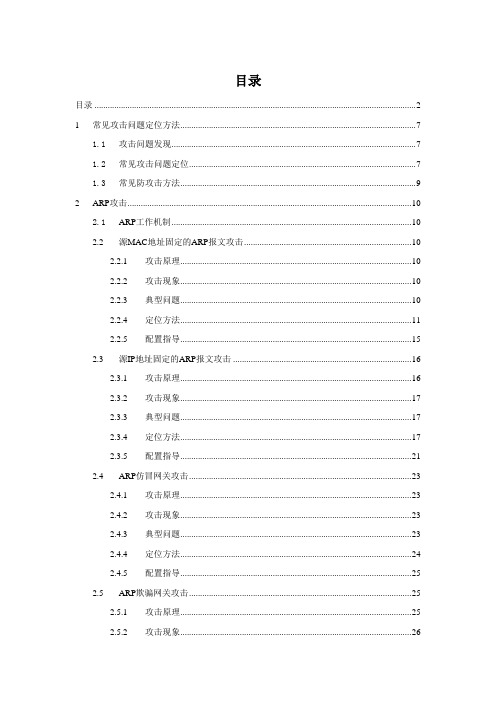

目录目录 (2)1常见攻击问题定位方法 (7)1.1攻击问题发现 (7)1.2常见攻击问题定位 (7)1.3常见防攻击方法 (9)2ARP攻击 (10)2.1ARP工作机制 (10)2.2源MAC地址固定的ARP报文攻击 (10)2.2.1攻击原理 (10)2.2.2攻击现象 (10)2.2.3典型问题 (10)2.2.4定位方法 (11)2.2.5配置指导 (15)2.3源IP地址固定的ARP报文攻击 (16)2.3.1攻击原理 (16)2.3.2攻击现象 (17)2.3.3典型问题 (17)2.3.4定位方法 (17)2.3.5配置指导 (21)2.4ARP仿冒网关攻击 (23)2.4.1攻击原理 (23)2.4.2攻击现象 (23)2.4.3典型问题 (23)2.4.4定位方法 (24)2.4.5配置指导 (25)2.5ARP欺骗网关攻击 (25)2.5.1攻击原理 (25)2.5.2攻击现象 (26)2.5.4定位方法 (26)2.5.5配置指导 (27)2.6ARP泛洪攻击 (27)2.6.1攻击原理 (27)2.6.2攻击现象 (28)2.6.3典型问题 (28)2.6.4定位方法 (28)2.6.5配置指导 (28)3针对网络设备的IP流量攻击 (29)3.1ICMP攻击 (29)3.1.1攻击原理 (29)3.1.2攻击现象 (29)3.1.3典型问题 (30)3.1.4定位方法 (30)3.1.5配置指导 (31)3.2TTL Expired攻击 (31)3.2.1攻击原理 (31)3.2.2攻击现象 (31)3.2.3典型问题 (32)3.2.4定位方法 (32)3.2.5配置指导 (32)3.3固定源IP地址或源MAC的ARP Miss攻击 (33)3.3.1攻击原理 (33)3.3.2攻击现象 (33)3.3.3典型问题 (33)3.3.4定位方法 (33)3.3.5配置指导 (34)3.4目的IP是设备地址的IP报文攻击 (34)3.4.1攻击原理 (34)3.4.3典型问题 (34)3.4.4定位方法 (35)3.4.5配置指导 (35)4流量攻击 (35)4.1DDOS流量攻击 (35)4.1.1攻击原理 (35)4.1.2攻击现象 (36)4.1.3典型问题 (36)4.1.4定位方法 (37)4.1.5配置指导 (39)4.2广播流攻击 (40)4.2.1攻击原理 (40)4.2.2攻击现象 (40)4.2.3典型问题 (40)4.2.4定位方法 (41)4.2.5配置指导 (43)5应用层协议攻击 (44)5.1SSH流量攻击 (44)5.1.1攻击原理 (44)5.1.2攻击现象 (44)5.1.3典型问题 (45)5.1.4定位方法 (45)5.1.5配置指导 (45)5.2Telnet协议攻击 (46)5.2.1攻击原理 (46)5.2.2攻击现象 (46)5.2.3典型问题 (46)5.2.4定位方法 (46)5.2.5配置指导 (46)5.3FTP协议攻击 (47)5.3.1攻击原理 (47)5.3.2攻击现象 (47)5.3.3典型问题 (47)5.3.4定位方法 (47)5.3.5配置指导 (48)交换机防攻击及故障处理指导书关键词: ARP ICMP DOS 防攻击摘要:本文描述S系列交换机防攻击故障处理,用于指导用服或用户进行防攻击配置。

C i s c o路由器的S S H配置详解The document was finally revised on 2021Cisco路由器的SSH配置详解2008-06-18 13:04如果你一直利用Telnet控制网络设备,你可以考虑采用其他更安全的方式。

本文告诉你如何用SSH替换Telnet.使用Telnet这个用来访问远程计算机的TCP/IP协议以控制你的网络设备相当于在离开某个建筑时大喊你的用户名和口令。

很快地,会有人进行监听,并且他们会利用你安全意识的缺乏。

SSH是替代Telnet和其他远程控制台管理应用程序的行业标准。

SSH命令是加密的并以几种方式进行保密。

在使用SSH的时候,一个数字证书将认证客户端(你的工作站)和服务器(你的网络设备)之间的连接,并加密受保护的口令。

SSH1使用RSA加密密钥,SSH2使用数字签名算法(DSA)密钥保护连接和认证。

加密算法包括Blowfish,数据加密标准(DES),以及三重DES(3DES)。

SSH保护并且有助于防止欺骗,“中间人”攻击,以及数据包监听。

实施SSH的第一步是验证你的设备支持SSH.请登录你的路由器或交换机,并确定你是否加载了一个支持SSH的IPSec IOS镜像。

在我们的例子中,我们将使用Cisco IOS命令。

运行下面的命令:该命令显示已加载的IOS镜像名称。

你可以用结果对比你的供应商的支持特性列表。

在你验证了你的设备支持SSH之后,请确保设备拥有一个主机名和配置正确的主机域,就像下面的一样:在这个时候,你就可以启用路由器上的SSH服务器。

要启用SSH服务器,你首先必须利用下面的命令产生一对RSA密钥:在路由器上产生一对RSA密钥就会自动启用SSH.如果你删除这对RSA密钥,就会自动禁用该SSH服务器。

实施SSH的最后一步是启用认证,授权和审计(AAA)。

在你配置AAA的时候,请指定用户名和口令,会话超时时间,一个连接允许的尝试次数。

IFD8500-A50140613022022-05-16EN Instruction Sheet TR Bilgi DökümaniTW 安裝說明 CN安装说明ENThis is an OPEN TYPE module and therefore should be installed in an enclosure free of airborne dust, humidity, electric shock andvibration. The enclosure should prevent non-maintenance staff from operating the device (e.g. key or specific tools are required for operating the enclosure) in case danger and damage on the device may occur.FRCeci est un module ouvert et il doit donc être installé dans un coffret à l’abri des poussières, des vibrations et ne pas être exposé auxchocs électriques. Le boitier ou l’armoire doit éviter toute action d’un personnel autre que celui affecté à la maintenance de l’appareil (par exemple, clefs, outils spécifiques pour l’ouverture du coffret), ceci afin d’éviter tout accident corporel ou endommagement du produit).TR Bu ürün AÇIK TİP bir modül olup toz, rutubet, elektrik şoku ve titreşimden uzak kapalı yerlerde muhafaza edilmelidir. Yanlış kullanımsonucu ürünün zarar görmesini önlemek için yetkili olmayan kişiler tarafından ürüne müdahale edilmesini önleyecek koruyucu önlemler alınmalıdır. (Ürünün bulunduğu panoya kilit konulması gibi).TW 本機為開放型(OPEN TYPE )機種,因此使用者使用本機時,必須將之安裝於具防塵、防潮及免於電擊∕衝擊意外之外殼配線箱內。

针对沈阳区域DSLAM维护工作进行总结,发现部分故障问题是由于客户计算机染毒或者中木马导致,中毒计算机发送大量攻击报文,导致DSLAM设备产生MAC地址漂移或者上行接口拥塞,从而影响整改DSLAM下挂用户出现问题。

目前,华为现网运行的DSLAM设备,大部分支持防环路、防MAC地址漂移、防御DOS攻击等攻击的功能,建议DSLAM设备开启攻击防御的命令,避免出现由于用户电脑染毒而引起的网络攻击,导致整个DSLAM下挂用户业务阻塞。

对应的设备要求及命令开启如下:MA5100:支持环路检测的MA5100版本要求:主机版本单板版本V100R005B10D050以后版本 H512LANC_B11D020MA5100V100R005B08D031以后版本H511LAND03B08D092/H511EVMA_B08D051MA5100环路开启方法:MA5100(config-LAN-0/10)#anti mac-spoofing{mode,add,delete}:mode<workmode>{off,common,enhance,integrated}: commonSet successfully.添加BASmac地址方法如下:增加MAC地址00-e0-fc-6f-a5-51,MA5100(config-LAN-0/10)#anti mac-spoofing{mode,add,delete}:add<mac address>:00-e0-fc-6f-a5-51Set successfully.注意:网络结构发生变化导致MA5100上行接口对端设备MAC地址发生变化,需要从新绑定MAC地址,否则,网络无法正常联通。

MA5600:MA5600环路检测开启方法:MA5600(config)#ring check enableMA5600防攻击开启方法:MA5600(config)#security anti-dos enable //打开防御DOS攻击开关MA5600(config)#security anti-icmpattack enable //Icmp优化全局配置MA5600(config)#security anti-ipattack enable //Ip优化全局配置MA5600(config)#security anti-macspoofing enable //防MAC欺骗功能全局开关MA5600(config)#security mac-abnormal-detect enable //配置非法MAC地址检测功能MA5605/MA5615:绑定上行设备接口MAC地址:MA5605(config-LAN-0/0)#anti mac-spoofing <add 00-e0-fc-00-01-01>UA5000 IPMA :开启环路检测:UA5000(config)#ring check enableUA5000 IPMB:开启环路检测:UA5000(config)#ring check enable开启防攻击:UA5000(config)#security anti-dos enable //打开防御DOS攻击开关UA5000(config)#security anti-icmpattack enable //Icmp优化全局配置UA5000(config)#security anti-ipattack enable //Ip优化全局配置UA5000(config)#security anti-macspoofing enable //防MAC欺骗功能全局开关MA5680T:开启环路检测:MA5680T(config)#ring check enable开启防攻击:MA5680T(config)#security anti-dos enable //打开防御DOS攻击开关MA5680T(config)#security anti-icmpattack enable //Icmp优化全局配置MA5680T(config)#security anti-ipattack enable //Ip优化全局配置MA5680T(config)#security anti-macspoofing enable //防MAC欺骗功能全局开关在OLT上开启MAC地址过滤功能,将网关的MAC地址在OLT上的接入侧接口进行过滤。

58DoS保护配置58.1DoS保护配置58.1.1概述DoS保护功能支持防Land攻击、防非法TCP报文攻击。

⏹Land 攻击Land攻击主要是攻击者将一个SYN 包的源地址和目的地址都设置为目标主机的地址,源和目的端口号设置为相同值,造成被攻击主机因试图与自己建立TCP 连接而陷入死循环,甚至系统崩溃。

⏹非法TCP报文攻击在TCP报文的报头中,有几个标志字段:1. SYN:连接建立标志,TCP SYN报文就是把这个标志设置为1,来请求建立连接。

2. ACK:回应标志,在一个TCP连接中,除了第一个报文(TCP SYN)外,所有报文都设置该字段作为对上一个报文的响应。

3. FIN:结束标志,当一台主机接收到一个设置了FIN标志的TCP报文后,会拆除这个TCP连接。

4. RST:复位标志,当IP协议栈接收到一个目标端口不存在的TCP报文的时候,会回应一个RST标志设置的报文。

5. PSH:通知协议栈尽快把TCP数据提交给上层程序处理。

非法TCP报文攻击是通过非法设置标志字段致使主机处理的资源消耗甚至系统崩溃,例如以下几种经常设置的非法TCP报文:1.SYN 比特和FIN比特同时设置的TCP报文正常情况下,SYN标志(连接请求标志)和FIN标志(连接拆除标志)不能同时出现在一个TCP报文中,而且RFC也没有规定IP协议栈如何处理这样的畸形报文。

因此各个操作系统的协议栈在收到这样的报文后的处理方式也不相同,攻击者就可以利用这个特征,通过发送SYN和FIN同时设置的报文,来判断操作系统的类型,然后针对该操作系统,进行进一步的攻击。

2.没有设置任何标志的TCP报文正常情况下,任何TCP报文都会设置SYN,FIN,ACK,RST,PSH五个标志中的至少一个标志,第一个TCP报文(TCP连接请求报文)设置SYN标志,后续报文都设置ACK标志。

有的协议栈基于这样的假设,没有针对不设置任何标志的TCP报文的处理过程,因此这样的协议栈如果收到了这样的报文可能会崩溃。

C i s c o路由器的S S H配置详解公司标准化编码 [QQX96QT-XQQB89Q8-NQQJ6Q8-MQM9N]Cisco路由器的SSH配置详解2008-06-18 13:04如果你一直利用Telnet控制网络设备,你可以考虑采用其他更安全的方式。

本文告诉你如何用SSH替换Telnet.使用Telnet这个用来访问远程计算机的TCP/IP协议以控制你的网络设备相当于在离开某个建筑时大喊你的用户名和口令。

很快地,会有人进行监听,并且他们会利用你安全意识的缺乏。

SSH是替代Telnet和其他远程控制台管理应用程序的行业标准。

SSH命令是加密的并以几种方式进行保密。

在使用SSH的时候,一个数字证书将认证客户端(你的工作站)和服务器(你的网络设备)之间的连接,并加密受保护的口令。

SSH1使用RSA加密密钥,SSH2使用数字签名算法(DSA)密钥保护连接和认证。

加密算法包括Blowfish,数据加密标准(DES),以及三重DES(3DES)。

SSH保护并且有助于防止欺骗,“中间人”攻击,以及数据包监听。

实施SSH的第一步是验证你的设备支持SSH.请登录你的路由器或交换机,并确定你是否加载了一个支持SSH的IPSec IOS镜像。

在我们的例子中,我们将使用Cisco IOS命令。

运行下面的命令:该命令显示已加载的IOS镜像名称。

你可以用结果对比你的供应商的支持特性列表。

在你验证了你的设备支持SSH之后,请确保设备拥有一个主机名和配置正确的主机域,就像下面的一样:在这个时候,你就可以启用路由器上的SSH服务器。

要启用SSH服务器,你首先必须利用下面的命令产生一对RSA密钥:在路由器上产生一对RSA密钥就会自动启用SSH.如果你删除这对RSA密钥,就会自动禁用该SSH服务器。

实施SSH的最后一步是启用认证,授权和审计(AAA)。

在你配置AAA的时候,请指定用户名和口令,会话超时时间,一个连接允许的尝试次数。

防攻击配置命令

目录

目录

第1章防攻击配置命令 (1)

1.1 防攻击配置命令 (1)

1.1.1 filter period (1)

1.1.2 filter threshold (1)

1.1.3 filter block-time (2)

1.1.4 filter polling period (3)

1.1.5 filter polling threshold (3)

1.1.6 filter polling auto-fit (4)

1.1.7 filter igmp (5)

1.1.8 filter ip source-ip (5)

1.1.9 filter icmp (6)

1.1.10 filter dhcp (6)

1.1.11 filter arp (7)

1.1.12 filter bpdu (7)

1.1.13 filter mode (8)

1.1.14 filter enable (8)

1.1.15 show filter (9)

第1章防攻击配置命令

1.1 防攻击配置命令

1.1.1 filter period

filter period time

配置攻击检测周期。

参数

缺省

time缺省为10秒

命令模式

全局配置态

示例

Switch_config#filter period 15

相关命令

filter threshold

1.1.2 filter threshold

filter threshold type value

配置检测周期收到多少报文时认为是攻击。

可对不同的报文类型区别设置。

参数

缺省

value缺省为1000个报文

命令模式

全局配置态

示例

Switch_config#filter threshold ip 1500

相关命令

filter period

1.1.3 filter block-time

filter block-time value

配置Raw模式下检测到攻击后,阻塞攻击源的时间。

参数

缺省

value缺省为300秒

命令模式

全局配置态

示例

Switch_config#filter block-time 600

相关命令

filter period

filter threshold

1.1.4 filter polling period

filter polling period time

配置混合模式(Hybrid)下对攻击源轮询检测的周期。

参数

缺省

time缺省为10秒

命令模式

全局配置态

示例

Switch_config#filter polling period 20

相关命令

filter polling threshold

filter polling auto-fit

1.1.5 filter polling threshold

filter polling thredhold type value

配置混合模式下,一次轮询检测周期收到多少个攻击报文认为攻击源仍然存在。

可对不

同的报文类型区别设置。

参数

缺省

value缺省为1000个报文

命令模式

全局配置态

示例

Switch_config#filter polling threshold ip 1500

相关命令

filter polling period

filter polling auto-fit

1.1.6 filter polling auto-fit

filter polling auto-fit

配置轮询检测的period和threshold参数在攻击源检测的参数变化时自动更新。

该命令缺

省有效,轮询的周期等于攻击检测周期,轮询的报文门限值等于攻击检测报文门限值的

四分之三。

no filter polling auto-fit

取消轮询检测参数的自动更新。

参数

无

命令模式

全局配置态

示例

Switch_config#filter polling auto-fit

相关命令

filter polling period

filter polling threshold

1.1.7 filter igmp

允许对IGMP攻击进行检测

参数

无

命令模式

全局配置态

示例

Switch_config#filter igmp

相关命令

filter enable

1.1.8 filter ip source-ip

允许对IP攻击进行检测

参数

无

命令模式

全局配置态和物理端口配置态。

在全局和物理端口都配置时该功能生效。

示例

switch_config#filter ip source-ip

switch_config#interface f0/1

switch_config_f0/1#filter ip source-ip

相关命令

filter enable

1.1.9 filter icmp

允许对ICMP攻击进行检测

参数

无

命令模式

全局配置态和物理端口配置态。

在全局和物理端口都配置时该功能生效。

示例

switch_config#filter icmp

switch_config#interface f0/1

switch_config_f0/1#filter icmp

相关命令

filter enable

1.1.10 filter dhcp

允许对DHCP攻击进行检测

参数

无

命令模式

全局配置态和物理端口配置态。

在全局和物理端口都配置时该功能生效。

示例

switch_config#filter dhcp

switch_config#interface f0/1

switch_config_f0/1#filter dhcp 相关命令

filter enable

1.1.11 filter arp

允许对ARP攻击进行检测参数

无

命令模式

物理接口配置态

示例

Switch_config_f0/1#filter arp 相关命令

filter enable

1.1.12 filter bpdu

允许对BPDU攻击进行检测参数

无

命令模式

物理接口配置态

示例

Switch_config_f0/1#filter bpdu 相关命令

filter enable

1.1.13 filter mode

filter mode [ raw | hybrid ]

配置Filter的模式。

参数

缺省

Filter缺省为Hybrid模式。

命令模式

全局配置态

示例

Switch_config#filter mode raw 相关命令

filter enable

1.1.14 filter enable

打开攻击检测功能

参数

无

防攻击配置命令命令模式

全局配置态

示例

Switch_config#filter enable

相关命令

无

1.1.15 show filter

显示当前交换机防攻击功能的工作状态

参数

无

命令模式

非用户态

示例

Switch#show filter

Filter threshold: 1000 packet in any 10 seconds

Filters blocked:

Address seconds source interface

00a0.0c13.647d 27.0 FastEthernet1/2

Filters counting:

Address seconds count source interface

00a0.0c43.647d 1.84 371 FastEthernet1/2

Filters blocked:表示已经被阻塞的攻击源的MAC地址、已阻塞时间和来源端口。

Filters counting:表示正在检测的可能是攻击源的MAC地址、当前已经记录的时间长度、

在该时间内收到的报文数量和来源端口。

- 9 -。