第3章_古典密码体制续-密码分析

- 格式:ppt

- 大小:2.06 MB

- 文档页数:1

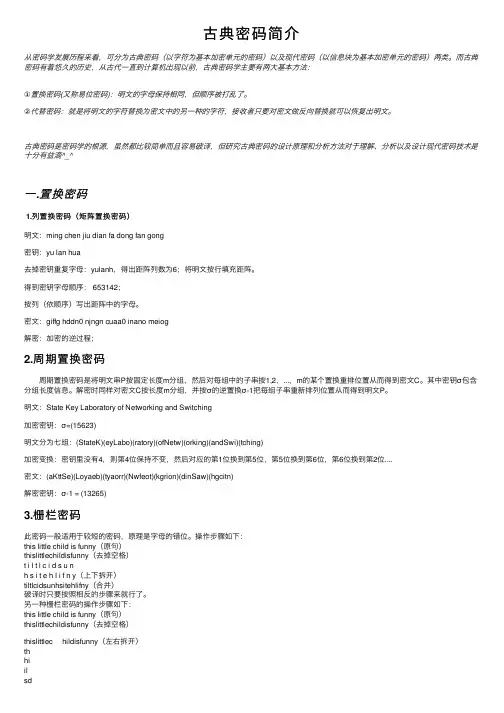

古典密码简介从密码学发展历程来看,可分为古典密码(以字符为基本加密单元的密码)以及现代密码(以信息块为基本加密单元的密码)两类。

⽽古典密码有着悠久的历史,从古代⼀直到计算机出现以前,古典密码学主要有两⼤基本⽅法:①置换密码(⼜称易位密码):明⽂的字母保持相同,但顺序被打乱了。

②代替密码:就是将明⽂的字符替换为密⽂中的另⼀种的字符,接收者只要对密⽂做反向替换就可以恢复出明⽂。

古典密码是密码学的根源,虽然都⽐较简单⽽且容易破译,但研究古典密码的设计原理和分析⽅法对于理解、分析以及设计现代密码技术是⼗分有益滴^_^⼀.置换密码1.列置换密码(矩阵置换密码)明⽂:ming chen jiu dian fa dong fan gong密钥:yu lan hua去掉密钥重复字母:yulanh,得出距阵列数为6;将明⽂按⾏填充距阵。

得到密钥字母顺序: 653142;按列(依顺序)写出距阵中的字母。

密⽂:giffg hddn0 njngn cuaa0 inano meiog解密:加密的逆过程;2.周期置换密码 周期置换密码是将明⽂串P按固定长度m分组,然后对每组中的⼦串按1,2,...,m的某个置换重排位置从⽽得到密⽂C。

其中密钥σ包含分组长度信息。

解密时同样对密⽂C按长度m分组,并按σ的逆置换σ-1把每组⼦串重新排列位置从⽽得到明⽂P。

明⽂:State Key Laboratory of Networking and Switching加密密钥:σ=(15623)明⽂分为七组:(StateK)(eyLabo)(ratory)(ofNetw)(orking)(andSwi)(tching)加密变换:密钥⾥没有4,则第4位保持不变,然后对应的第1位换到第5位,第5位换到第6位,第6位换到第2位....密⽂:(aKttSe)(Loyaeb)(tyaorr)(Nwfeot)(kgrion)(dinSaw)(hgcitn)解密密钥:σ-1 = (13265)3.栅栏密码此密码⼀般适⽤于较短的密码,原理是字母的错位。

密码技术专题(二)—古典密码体制∙1、密码体制的概念o明文信源o密文o密钥与加密运算o密码体制∙2、古典密码体制的发展o古典加密方法o代替密码o换位密码o转轮密码∙3、几种典型的古典密码体制o CAESAR体制o双字的Playfair体制o维吉尼亚体制o Hill体制我们已经知道,一个密码体制由明文信源、密文、密钥与加密运算这四个基本要素构成,下面我们将进一步给出它们的数学模型。

1、明文信源直观地讲,明文信源就是明文字母表或者明文字母。

比如所有的英文字母、全部的中文字符就是典型的明文字母表。

准确一点,明文信源还应当包含明文字母的概率分布。

如果用X表示明文字母表,则它的元素x∈X则就是明文字母。

在明文字母表中,不同的明文字母出现的频率往往是不同的,比如在26个英文字母中,一般来说字母“e”的频率最高;而在汉字中,可能是“的”字频率最高。

所以,一个明文信源记为S=[X,p(x)],其中X为明文字母表,p(x)为明文字母x∈X 出现的概率,而且p(x)满足如下条件:对任何x∈X,p(x)≥0,且∑p(x)=1。

2、密文密文由密文字母表Y和密文字母y∈Y组成,密文字母表一般是指密文可能使用的全部字母的集合,而y∈Y是它的元素。

密文字母表可以与明文字母表相同,也可以不同。

3、密钥与加密运算密钥用来从密码体制的一组加密运算中选择一个加密运算(或者称为加密步),密钥允许你按照以前制定的规则改变加密,比如每天,或每份报之后,或者每个字符之后。

通常,密钥的组织和编排须利于它们允许通过简单的规则产生单独的加密步。

加密方法的组合复杂度取决于在此方法下密钥的数量。

如果用K表示密钥空间,也就是选择加密步的参数集合,k∈K则称为一个密钥。

加密步就是明文字母表X到密文字母表Y的一个映射:E:X→Y,对每个x∈X。

由于加密步并不是单一的,而是一族运算,因此我们就可以记为Ek=Ek(x),其中x∈X,k∈K。

除特殊的编码方法外,如多名码或多音码,对于每个k∈K,Ek(x)都是X到Y的1-1映射。

密码学原理唯密文攻击分析古典密码26个英文字母在英文文字出现的不同频率◆最困难的分析条件◆通常需要用到英文字母的频率分析和反复猜测◆可分析单表和多表代换密码◆分析多字母代换比较困难(如Hill密码)仿射密码的密码分析仿射密码体制的数学描述对于密码体制的五元组(P, C, K, E, D)有•P=C=Z26•K={(a,b)∈Z26×Z26 : gcd(a,26)=1}•对任意的k=(a,b)∈K, x,y∈Z26,定义e k(x)=(ax+b)mod26d k(y)=a-1(y-b)mod26•gcd(a,26)=1意味着a和26互素•a-1是a关于模26乘法的逆分析目标:根据密文得到a和b的值。

分析方法:首先分析出现频率最高的字符,只需要猜中两个字母的代换,就能解出a 和b。

仿射密码分析举例得到仿射密码的密文如下FMXVEDKAPHEFRBNDKRXRSREFMORUDSDKDVSHVUFEDKAPRKDLYEVLRHHRH分析密文中每个字母的出现频数记录如下字母频数字母频数字母频数字母频数字母频数A2B1C0D7E5F4G0H5I,J0K5L2M2N1O1P2Q0R8S3T0U2V4W0X2Y1Z0以上密文中出现的最大频数的几个密文字母依次是R 、D 、E 、H 、K 、S 、F 、V 。

假设R 是e 的加密,D 是t 的加密即e k (4)=17,e k (19)=3,因为e k (x)=a x+b mod 26,得到方程组。

解方程组可知a =6,b =19,因为a 不满足与26互素的条件,因此猜测错误。

仿射密码分析举例a b mod a b mod ⎧⎨⎩4+=172619+=326仿射密码分析举例以上密文中出现的最大频数的几个密文字母依次是R、D、E、H、K、S、F、V。

再假设R 是e的加密,E是t 的加密,继续使用该方法得到a=13仍不满足与26互素的条件。

再假设H是t 的加密,得到a=8仍无效。

密码学原理唯密文攻击分析古典密码26个英文字母在英文文字出现的不同频率◆最困难的分析条件◆通常需要用到英文字母的频率分析和反复猜测◆可分析单表和多表代换密码◆分析多字母代换比较困难(如Hill密码)仿射密码的密码分析仿射密码体制的数学描述对于密码体制的五元组(P, C, K, E, D)有•P=C=Z26•K={(a,b)∈Z26×Z26 : gcd(a,26)=1}•对任意的k=(a,b)∈K, x,y∈Z26,定义e k(x)=(ax+b)mod26d k(y)=a-1(y-b)mod26•gcd(a,26)=1意味着a和26互素•a-1是a关于模26乘法的逆分析目标:根据密文得到a和b的值。

分析方法:首先分析出现频率最高的字符,只需要猜中两个字母的代换,就能解出a 和b。

仿射密码分析举例得到仿射密码的密文如下FMXVEDKAPHEFRBNDKRXRSREFMORUDSDKDVSHVUFEDKAPRKDLYEVLRHHRH分析密文中每个字母的出现频数记录如下字母频数字母频数字母频数字母频数字母频数A2B1C0D7E5F4G0H5I,J0K5L2M2N1O1P2Q0R8S3T0U2V4W0X2Y1Z0以上密文中出现的最大频数的几个密文字母依次是R 、D 、E 、H 、K 、S 、F 、V 。

假设R 是e 的加密,D 是t 的加密即e k (4)=17,e k (19)=3,因为e k (x)=a x+b mod 26,得到方程组。

解方程组可知a =6,b =19,因为a 不满足与26互素的条件,因此猜测错误。

仿射密码分析举例a b mod a b mod ⎧⎨⎩4+=172619+=326仿射密码分析举例以上密文中出现的最大频数的几个密文字母依次是R、D、E、H、K、S、F、V。

再假设R 是e的加密,E是t 的加密,继续使用该方法得到a=13仍不满足与26互素的条件。

再假设H是t 的加密,得到a=8仍无效。

古典密码的加密和破译组员:庄子元徐诚李金辰钱辰卢稼羿指导老师:王孙斌研究背景:现今网络安全越来越受人重视,密码是一个非常重要的环节。

现代密码是自从二战发展起来的,但由于难度较高,所以本小组研究它的前身古典密码,来对其有一个初步的了解。

研究目标及意义:了解古典密码的起源及发展,了解一些加密和解密过程,掌握一些基本的加密方法,和简单密码的破译,对古典密码有一个更深入的了解。

研究方案:通过网络途径和对图书馆有关书籍的查阅,并询问指导老师,获得一些基本了解后,组内自行设计密码并交换解密,加深了解。

即文献法和自主探究法。

研究成果:关于密码的起源:在人类历史上,对信息保护的需求与对信息本身的需求一样久远。

第一个用于加密和解密文本的编码方式是凯撒密码。

凯撒密码是一种移位密码。

密码加密方法密码的加密种类:密码一般加密方式分为移位和代换两种。

移位法换位法又称置换法或变位法。

换位法改变明文元素的相对位置,但保持其内容不变。

例如,把明文的字母重新排列组合,改变它们在明文中的位置,但字母本身不变。

这种换位可以是一维的,也可以是多维的。

最简单的换位密码是将明文的顺序颠倒过来,然后截成固定长度的字母组作密文。

例如,明文为this cryptosystem is not secure,用这种加密方法加密后以4位为一组,则得到密文ERUC、ESTO、NSIM、ETSY、SOTP、YRCS、IHT。

(为了清楚起见,这里用小写字母表示明文,而用大写字母表示密文。

)凯撒密码:移位密码的代表之一就是凯撒密码,当年恺撒曾用此方法与其将军们进行联系。

凯撒密码就是将字母按字母表顺序向后移动几个。

如cryptography——etarvqitcfja,所给的加密示例就是将字母向后移动两格。

但是此种加密方式易被破解,所以凯撒密码在不断的演变后成为了更复杂的加密方式的其中一个部分,如维吉尼亚密码。

维吉尼亚密码:人们在单一恺撒密码的基础上扩展出多表密码,称为“维吉尼亚”密码。

第1章绪论1-1为什么会有信息安全问题的出现?答题要点:(1)当今知识经济社会,信息资源是重要的资源形式,大到一个国家、小至某一个人,拥有的信息资源越多、越早获取到信息资源,就在整个国家安全、经济与社会竞争中处于更有利的地位;(2)网络自身的安全缺陷难以堵住安全漏洞;(3)网络的开放性特征为攻击者提供了方便之门;(4)人为因素,包括人的无意失误、黑客攻击、管理不善等。

1-2简述密码学与信息安全的关系。

答题要点:密码技术是实现网络信息安全的核心技术,是保护数据最重要的工具之一。

通过加密变换,将可读的文件变换成不可理解的乱码,从而起到保护信息和数据的作用。

它直接支持机密性、完整性和非否认性。

密码学尽管在网络信息安全中具有举足轻重的作用,但密码学绝不是确保网络信息安全的唯一工具,它也不能解决所有的安全问题。

密码编码与密码分析是一对矛和盾的关系。

1-5安全机制是什么?主要的安全机制有哪些?答题要点:所谓安全机制,是指用来保护系统免受侦听、阻止安全攻击及恢复系统的机制。

OSI安全框架-X.800方案的安全机制可分为两类:特定的安全机制和通用的安全机制。

主要的安全机制(略)。

1-6什么是安全服务?主要的安全服务有哪些?答题要点:安全服务就是加强数据处理系统和信息传输的安全性的一类服务,其目的在于利用一种或多种安全机制阻止安全攻击。

主要的安全服务包括:机密性(消息内容析出,通信量分析)、完整性、鉴别、非否认性、访问控制、可用性。

1-8什么是主动攻击和被动攻击,各有何特点?答题要点:主动攻击是指攻击者对连接中通过的PDU进行各种处理,这些攻击涉及某些数据流的篡改或一个虚假流的产生。

主动攻击包括四类:中断、篡改、伪造和重放。

主动攻击表现出与被动攻击相反的特点。

完全防止主动攻击是相当困难的,可采取适当措施(如加密技术和鉴别技术相结合)加以检测。

被动攻击的攻击者只是观察通过一个连接的协议数据单元PDU,以便了解所交换的数据,并不干扰信息流。

古典密码的演化(⼆)—密码学复习(三)前⾯介绍了⼏种古典密码算法(凯撒密码、仿射密码、维吉尼亚密码、希尔密码、置换密码),下⾯将对其中的⼏种密码算法站在攻击者的⾓度进⾏分析。

三、密码破译密码破译的原则:遵循观察和经验⽅法:采⽤归纳与演绎步骤:分析、假设、推测和证实三⼤要素:①语⾔频率特征:如E出现频率最⾼;②连接特征:q...u,Iex.③重复特征:th,tion,tious.3.1 单表代换——密码分析利⽤统计数据获得密码分析。

例:假设从仿射密码获得的密⽂为:FMXVE D KAPHFE R BN D K R X R S R EFMO R U D S D K D VSHVUFE D KAP R K D LYEVL R HH R H.通过上⾯的57个密⽂字母,就可以分析仿射密码。

最⾼频率的密⽂字母:R——8次 D——7次 E、H、K——各5次 F、S、V——各4次根据已知的26个英⽂字母的概率分布表: E——0.127 T——0.091 A——0.082 O——0.075①假定R是E的加密,D是T的加密数值化后有:e k(4)=17 d k(19)=3⽽加密函数 e k(x)=ax+b.可以得到两个包含两个未知数的线性⽅程组:4a+b=1719a+b=3解得 a=6,b=19 (mod 26)这是⼀个⾮法密钥,因为gcd(6,26)=2≠1,所以假设不成⽴。

②假设R是e的加密,E是t的加密,解得 a=13,gcd(a,26)=13≠1,故此时假设不成⽴。

③假设R是e的加密,K是t的加密,此时解得 a=3,b=5.⾄少这是⼀个合法密钥。

接着计算k=(3,5)时的解密函数,之后对密⽂进⾏解密,观察的到的明⽂是否有意义。

容易验证a=3,b=5是⼀个有效密钥,解得明⽂为:Algorithms are quite general definitions of arithmetic process.3.2 多表代换——密码分析3.2.1 希尔密码对希尔密码进⾏已知明⽂分析。