Oracle数据库安全管理

- 格式:doc

- 大小:115.50 KB

- 文档页数:7

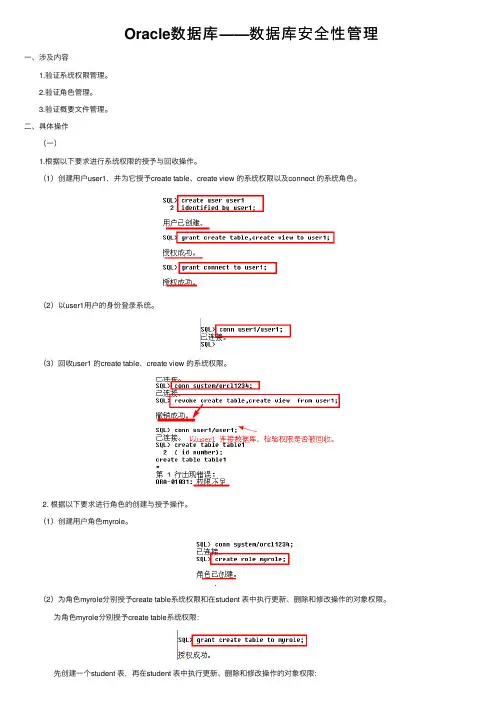

Oracle数据库——数据库安全性管理⼀、涉及内容 1.验证系统权限管理。

2.验证⾓⾊管理。

3.验证概要⽂件管理。

⼆、具体操作 (⼀) 1.根据以下要求进⾏系统权限的授予与回收操作。

(1)创建⽤户user1,并为它授予create table、create view 的系统权限以及connect 的系统⾓⾊。

(2)以user1⽤户的⾝份登录系统。

(3)回收user1 的create table、create view 的系统权限。

2. 根据以下要求进⾏⾓⾊的创建与授予操作。

(1)创建⽤户⾓⾊myrole。

(2)为⾓⾊myrole分别授予create table系统权限和在student 表中执⾏更新、删除和修改操作的对象权限。

为⾓⾊myrole分别授予create table系统权限: 先创建⼀个student 表,再在student 表中执⾏更新、删除和修改操作的对象权限: (3)将⾓⾊myrole授予⽤户user1。

3. 根据以下要求进⾏概要⽂件的创建与分配操作。

(1)创建概要⽂件myprofile,设置密码的有效天数为100天,尝试登录3天失败将锁定账户。

语句:create profile myprofileLIMITpassword_life_time 100password_lock_time 3; 截图: (2)把该概要⽂件myprofile 分配给⽤户user1。

(⼆) 1.Oracle 数据库中安全性管理的策略有哪些? 答:Oracle 数据库中安全性管理的策略有: (1)建⽴系统级的安全保证 (2)建⽴对象级的安全保证 (3)建⽴⽤户级的安全保证 2.grant 命令为⽤户授予系统权限和对象权限的区别是什么? 答:grant 命令为⽤户授予系统权限语法命令格式为: GRANT system_privilege [,system_privilege] TO user_name [,user_name] [WITH ADMIN OPTION]; grant 命令为⽤户授予对象权限语法命令格式为: GRANT object_privilege [,object_privilege] ON object_name TO user_name [,user_name] [WITH GRANT OPTION] 区别是:授予对象权限是需要指定权限操作的对象名称object_name 3.Oracle 数据库中⼏个常⽤的系统预定义⾓⾊是什么?它们分别具有什么样的权限? 答:Oracle 数据库中⼏个常⽤的系统预定义⾓⾊及其权限如下所⽰:系统预定义⾓⾊权限DBA数据库管理员⾓⾊ 1.拥有全部特权,是系统最⾼权限的⾓⾊2.只有该⾓⾊的⽤户可以创建数据库结构3.在数据库中拥有⽆限制的空间限额RESOURCE数据库资源⾓⾊ 1.只可以在⾃⼰的⽅案下创建各种数据库对象2.没有和数据库创建会话的权限CONNECT数据库连接⾓⾊ 1.具有连接数据库2.在⾃⼰的⽅案下创建各种数据库对象的系统权限 4.如何使⽤数据库概要⽂件设置系统的安全性?具体步骤有哪些? 答: (1)概要⽂件(profile)是⼀种对⽤户能够使⽤的数据库和系统资源进⾏限制的⽂件。

Oracle安全管理摘要:本文介绍了Oracle安全管理的一些知识,包括用户、角色的使用以及安全审计等主题词:Oracle技术权限用户角色安全管理1、引言数据库安全是系统安全的一个重要方面。

Oracle安全管理是如何进行的?用户、角色及其权限是如何管理和分配的?Oracle安装后,会建立几个默认用户,这些用户都是干什么的?如何进行安全审计的?对于这些问题,本文将给出答案。

2、 Oracle安全性能Oracle把数据库管理可用的安全功能分为以下几个级别:合法用户的帐户安全性要访问一个Oracle数据库中的数据,必须先是访问该数据库的一个帐户。

这个访问可以是直接访问—通过到一个数据库的用户连接—或间接访问。

间接连接访问包括通过在数据库链接中预设权限的访问。

每个帐户必须有一个与其相关的口令。

一个数据库帐户也可以连接到一个操作系统帐户上。

数据库对象的访问安全性对数据库中一个对象的访问是通过权限(privilege)来完成的。

可以通过grant命令向特定帐户分配访问权限,也可以创建角色(role即权限组)来简化权限的管理。

由于角色可以用口令保护且能被动态地允许和禁止,所以它们给数据库增加了一个附加安全层。

管理全局权限的系统级安全性可以使用角色来管理对用户有效的系统级命令。

这些命令包括create table和alter index等,对于每种数据库对象的操作都是由各自的权限授权的。

例如,一个用户可以被授予CREATE TABLE权限,而不是CREATE TYPE权限。

可以创建一些自定义的系统级角色,这些角色只向用户授予他们在数据库中所需的权限而不是过多的特权。

CONNECT和RESOURCE角色分别是最终用户和开发人员所要求的基本系统权限。

具有RESOURCE角色的用户还被授予UNLIMITEDTABLESPACE系统权限,使他们在数据库的任何地方都能创建对象。

由于有这个附加权限,所以应限制把RESOURCE角色用于开发和测试环境。

ORACLE数据库安全解决方案

《ORACLE数据库安全解决方案》

ORACLE数据库安全一直是企业数据管理的重要环节,因为

它存储了公司的核心信息,包括客户资料、员工信息和财务数据等。

为了保护这些关键数据,企业需要采取一系列严密的安全措施,以防止未经授权的访问和数据泄露。

在ORACLE数据库安全的解决方案中,加密技术被广泛应用,它通过将敏感数据转化为密文,以保护数据的机密性和完整性。

此外,数据库审计和监控也是关键的安全措施,它可以追踪数据库的所有活动,并通过实时警报和日志记录来识别潜在的安全威胁。

另外,访问控制也是ORACLE数据库安全解决方案中的核心

组成部分,它可以通过角色和权限管理来限制用户对数据库的访问权限,从而降低内部和外部威胁的风险。

此外,强化密码策略和多因素身份认证也是保护数据库安全的有效方法,它可以防止未经授权的用户登录数据库,并提高登录安全性。

除了上述措施之外,数据库备份和恢复也是保护ORACLE数

据库安全的关键手段,它可以迅速恢复数据以应对病毒攻击、硬件故障和自然灾害等安全事件。

另外,定期的安全漏洞扫描和补丁更新也是保护ORACLE数据库安全的有效方法,以及

员工的安全培训和意识提升也是至关重要的。

综上所述,《ORACLE数据库安全解决方案》需要综合利用

加密技术、数据库审计和监控、访问控制、密码策略、多因素身份认证、备份和恢复、安全漏洞扫描等多种手段来保护企业的核心数据安全。

只有综合运用这些安全措施,才能确保ORACLE数据库的稳定和安全性,从而保护企业的核心资产和声誉。

谈关于Oracle数据库安全性管理摘要:数据库的安全问题直接关系到的信息数据高效,准确,完整传输的基础前提,Oracle数据库以其稳定性,优异的性能和高效率等特点被各大行业广泛使用。

但在实际应用过程中,存在很多安全隐患。

本文根据Oracle数据库的功能和实际使用情况,简要分析数据库安全技术,并提出数据库安全解决方案。

关键词:Oracle数据库;安全性;管理Abstract: Information database security issues directly related to the efficient, accurate, complete the basic premise of transmission, Oracle database with its stability, widely used features excellent performance and high efficiency are the major industry. But in practical application process, there are many security risks. In this paper, according to the Oracle database function and the actual use, the brief analysis of database security technology, and put forward the solution of security database.Key words: Oracle database; security; management数据库安全一直是数据库管理员关注的焦点,数据库的数据丢失和从未经授权被非法用户入侵已使得数据库管理员心力交瘁。

Oracle数据库在正常情况下能够保证数据的安全和系统的稳定,为用户提供正确的数据,但由于计算机系统存在的安全问题,或者由于数据库用户出现对系统的误操作,加之Oracle数据库自身存在的一些漏洞,都会影响到数据库中数据的正确性和安全性,造成数据库的破坏和其中数据的丢失,严重的甚至使整个系统陷入瘫痪状态。

浅谈ORACLE数据库安全管理策略Oracle数据库是世界上最流行的商业数据库之一,它的安全管理对于企业的稳健发展至关重要。

本文将从以下几个方面探讨Oracle数据库的安全管理策略。

一、口令策略通过设置口令复杂度、口令有效期、口令锁定策略等一系列措施,加强用户口令管理,是Oracle数据库安全管理中非常重要的一项。

系统管理员应该强制要求用户使用复杂口令,如大小写字母、数字和特殊符号的组合,并设置定期修改口令的规定,如每三个月必须修改一次。

此外,还应该限制同一账号连续输错口令的次数,超过设定次数则锁定账户。

二、访问权限控制在Oracle数据库中,对用户的访问权限控制十分重要。

管理员应该根据用户的职责及其所属部门划分角色,并为每个角色分配相应的权限。

同时,还应该非常谨慎地为用户授权,保持最小授权原则,即只赋予用户必要的权限,防止一些安全漏洞的利用。

三、日志审计Oracle数据库具有强大的日志审计能力,可以记录每个操作的详细信息,从而保证了数据库安全。

管理员应该启用日志审计,并设置适当的审计策略,如记录所有用户的登录、注销、授权、修改等操作的详细信息,以便及时发现安全问题。

四、敏感信息保护Oracle数据库中有很多敏感信息,如用户密码、信用卡号、社会保险号等,需要得到很好的保护。

管理员应该使用加密、数据脱敏等技术来保护敏感信息,从而防止黑客或内鬼窃取敏感信息。

五、安全漏洞检测和修复Oracle数据库存在一些安全漏洞,如缓冲区溢出、SQL注入等,这些漏洞可能会给黑客留下可乘之机。

因此,管理员需要定期检测安全漏洞,并尽快修复漏洞,从而减少黑客攻击的风险。

在Oracle数据库安全管理中,还有很多其它重要的策略,如备份恢复、网络安全等,这里就不再一一详述。

总之,Oracle数据库的安全管理需要管理员时刻关注,采取有效的措施,以保证企业信息的安全。

公司内部Oracle数据库安全管理主题:Oracle数据库安全管理项目名称:公司内部撰写单位:海鼎作者:吴昭松版本号:0.1日期:2006-3-8审核文档历史参考文档概述本文概要性讲述Oracle数据库安全管理,使读者对Oracle的数据库安全管理有所了解。

包含内容:1、概要文件;2、管理用户;3、权限和角色;概要文件概要文件是Oracle安全策略的重要组成部分,利用概要文件可以对数据库用户进行基本的资源限制,并且可以对用户的口令进行管理。

概要文件是命名的数据库和系统资源限制集合。

通过为数据库用户指定概要文件,可以控制用户在数据库和实例中所能使用的资源。

通常DBA会将数据库中用户分为几种类型,为每类用户创建概要文件。

一个数据库用户只能指定一个概要文件。

在安装数据库时,Oracle会自动建立名为DEFAULT的默认概要文件,如果在创建新的数据库用户时没有为他指定概要文件,Oracle将自动为他指定这个默认概要文件。

另外,如果在用户自定义的概要文件中没有指定某项参数,Oracle将使用DEFAULT概要文件中相应的参数作为默认值。

在概要文件中还可以对用户的口令管理策略进行设置。

资源限制参数利用概要文件,可以对以下几类数据库和系统资源进行限制:●CPU时间●逻辑读●用户的并发会话数●空闲时间●连接时间●私有SGA区对这些资源的限制是通过在概要文件中设置资源参数来实现的。

资源参数的值可以是一个整数,也可以是UNLIMITED(即不受限制),还可以是DEFAULT(使用默认概要文件中的参数设置)。

大部分的资源限制都可以在两个级别进行:会话级或调用级。

会话级资源限制是对用户在一个会话过程中所能使用的资源进行的限制,而调用级资源限制是对一条SQL语句在执行过程中所能使用的资源进行的限制。

当会话或一条SQL语句占用的资源超过概要文件中的限制时,Oracle将中止并回退当前的操作,然后向用户返回错误信息。

这时用户仍然有机会提交或回退当前的事务。

如果受到的是会话级限制,在提交或回退事务后用户会话被中止(断开连接),但是如果受到的是调用级限制,用户会话还能继续进行,只是当前执行的SQL语句被终止。

下面分别介绍在概要文件中使用的各种资源参数:●SESSIONS_PER_USER 该参数限制每个用户所允许建立的最大并发会话数目。

达到这个限制时,用户不能再建立任何数据库连接。

●CPU_PER_SESSION 该参数限制没个会话所能使用的CPU时间。

参数值是一个整数,单位为百分之一秒。

●CUP_PER_CALL 该参数限制每条SQL语句所能使用的CPU时间。

参数值是一个整数,单位为百分之一秒。

●LAGICAL_READS_PER_SESSION 该参数限制每个会话所能读取的数据块数目,包括从内存中读取的数据块和从硬盘中读取的数据块。

●LAGICAL_READS_PER_CALL 该参数限制每条SQL语句所能读取的数据块数目,包括从内存中读取的数据块和从硬盘中读取的数据块。

●PRIVATE_SGA 在共享服务器操作模式下,执行SQL语句和PL/SQL语句时Oracle将在SGA中创建私有的SQL区。

该参数限制在SGA中为每个会话所能分配的最大私有SGA区大小。

参数值是一个整数,单位为K或M,如果不指定单位,则表示以字节为单位。

在专用服务器操作模式下,该参数不起作用(私有SGA区位于服务进程的PGA中)。

●CONNECT_TIME 该参数限制每个会话能连接到数据库的最长时间。

当时间达到该参数的限制时,用户会话将自动断开。

参数值是一个整数,单位为分钟。

●IDLE_TIME 该参数限制每个会话所允许的最大连续空闲时间。

当会话不对数据库进行任何操作时,它处于空闲状态。

如果一个会话持续的空闲时间达到参数的限制,该会话将自动断开。

参数值是一个整数,单位为分钟。

●COMPOSITE_LIMIT 该参数用于设置“组合资源限制,为一个会话指定资源总限额。

参数值是一个整数,通过资源以加权和的形式进行计算。

激活和禁用资源限制通过概要文件实现的资源限制并不总是有效的,资源限制可以具有激活和禁用两种状态。

只有在资源限制处于激活状态时,Oracle才会对用户会话和SQL语句所使用的资源进行检查和限制。

修改数据库的资源限制状态有两种方式:●在数据库启动之前,可以通过设置初始化参数RESOURCE_LIMIT来决定资源限制的状态。

如果RESOURCE_LIMIT参数设置为TRUE,启动数据库后资源限制将处于激活状态。

如果RESOURCE_LIMIT参数设置为FALSE,启动数据库后资源限制将处于禁用状态。

默认情况下,RESOURCE_LIMIT参数为FALSE。

●在数据库启动之后(处于打开状态),可以使用ALTER SYSTEM语句来改变资源限制的状态:ALTER SYSTEM SET RESOURCE_LIMIT = TRUE;口令策略参数概要文件除了可以用于资源管理外,还可以对用户的口令策略进行控制。

使用概要文件可以实现如下三种口令策略:●账户的锁定。

锁定策略是指用户在连续输入多次错误的口令后,将由Oracle自动锁定用户的账户,并且可以设置账户锁定的时间。

●口令的过期时间。

口令过期策略用于强制用户定期修改自己的口令。

当口令过期后,Oracle将随时提醒用户修改口令。

如果用户仍然不修改自己的口令,Oracle将使他的口令失效。

●口令的复杂度。

在概要文件中可以通过指定的函数来强制用户的口令必须具有一定的复杂度。

比如强制用户的口令不能与用户名相同,或者不能在口令中包含常用英文单词,或者在口令中必须包含一定数量的特殊字符。

下面分别介绍在概要文件中使用的各种口令参数(所有指定时间的口令参数都以天为单位):●FAILED_LOGIN_ATTEMPTS 该参数指定允许的输入错误口令的次数,超过该次数后用户账户被自动锁定。

●PASSWORD_LOCK_TIME 该参数指定用户账户由于口令输入错误而被锁定后,持续保持锁定状态的时间。

●PASSOWRD_LIFE_TIME 该参数指定同一个用户口令可以持续使用的时间。

如果达到这个限制之前用户还没有更换另外一个口令,他的口令将失效。

这时必须由DBA为他重新设置新的口令。

●PASSWORD_GRACE_TIME 该参数指定用户口令过期的时间。

如果在达到这个限制之前用户还没有更换另外一个口令,Oracle将对他提出警告。

在口令过期之后,用户在达到PASSOWRD_LIFE_TIME参数的限制之前有机会主动修改口令。

●PASSWORD_REUSE_TIME 该参数指定用户在能够重复使用一个口令之前必须经过的时间。

●PASSWORD_REUSE_MAX 该参数指定用户在能够重复使用一个口令之前必须对口令修改的次数。

PASSWORD_REUSE_TIME和PASSWORD_REUSE_MAX只能设置一个,而另一个参数必须指定为UNLIMITED。

●PASSWORD_VERFIY_FUNCTION 该参数指定用于验证用户口令复杂度的函数。

Oracle提供了一个名称为VERIY_FUNCTION的默认口令复杂度验证的函数,他的脚本保存在ORACLE_HOME\rdbms\admin目录中,脚本名称为utlpwdmg.sql。

创建并使用概要文件使用CREATE PROFILE语句可以创建概要文件,执行该语句的用户必须具有CREATE PORFILE系统权限。

下面是创建例子:create profile ACCOUNTING_USER limitsessions_per_user 6 --每个用户最多只能建立6个数据库会话cpu_per_session unlimitedcpu_per_call 6000 --会话中执行的每条SQL语句最多只能占用6000个单位(百分之一秒)的CPU 时间connect_time 1440 --每个会话持续连接到数据库的最长时间为24个小时idle_time 120 --保持2个小时的空闲状态后会话将自动断开连接logical_reads_per_session unlimitedlogical_reads_per_call 1000000 --会话中执行的每条SQL语句最多只能读取 1000000个数据块 composite_limit unlimitedprivate_sga unlimitedfailed_login_attempts 6 --允许连续6次输入错误的口令,如果第7次错误,账户自动锁定,由DBA来解除锁定password_life_time 31 --同一个口令连续使用的时间不能超过31天password_reuse_time 90 –90天后才允许重复使用同一个口令password_reuse_max unlimitedpassword_lock_time unlimitedpassword_grace_time 30 --每隔30天修改一次口令password_verify_function verify_function; --使用默认的口令复杂度验证函数对用户口令进行检查。

DBA可以根据需要使用下面的语句来修改DEFAULT概要文件中的参数设置:ALTER PROFILE DEFAULT LIMIT …;使用CREATE USER语句创建用户时,可以通过PROFILE子句为新建用户指定概要文件。

另外在使用ALTER USER 语句修改用户时也可以为他指定概要文件:ALTER USER SCOOT PROFILE ACCOUNTING_USER;对概要文件所做的修改只有在用户开始下一个新的会话时才会生效。

另外如果使用ALTER PROFILE语句对DEFAULT概要文件进行了修改,则所有概要文件中设置为DEFAULT的参数都会受到影响。

使用DROP PROFILE语句可以删除概要文件,如果要删除的概要文件已经指定给了用户,则使用CASCADE 关键字:ALTER PROFILE ACCOUNTING_USER CASCADE;如果为用户所指定的概要文件已经被删除,Oracle将自动为拥护重新指定DEFAULT概要文件。

管理用户用户在访问Oracle数据库时必须提供一个数据库账户,只有具有合法身份的用户才能够访问数据库。

因此,如何对数据库中用户进行控制和管理,是DBA安全策略中的重要组成部分。

在Oracle数据库中创建的任何用户都具有如下4个基本属性:●认证方式每个用户在连接到数据库时都需要进行身份验证。

身份验证可以通过操作系统进行,也可以通过数据库进行,或者是通过独立的网络服务器进行。

●默认表空间与临时表空间用户在创建数据库对象时如果没有显式地指定对象所处饿表空间,Oracle将在用户默认表空间中创建对象。