RADIUS协议属性

- 格式:doc

- 大小:23.00 KB

- 文档页数:1

访问控制RADIUS协议详解RADIUS(远程认证拨号用户服务)协议是一种广泛应用于计算机网络中的访问控制协议。

它提供了一种可靠的认证和授权机制,用于管理网络用户的访问权限。

本文将详细介绍RADIUS协议的工作原理及其在网络访问控制中的应用。

一、RADIUS协议简介RADIUS协议是一种客户端/服务器协议,用于远程认证、授权和计费。

它的主要目的是验证和授权用户的身份,以及为其提供网络服务。

RADIUS协议由三个主要组件组成:RADIUS客户端、RADIUS服务器和共享密钥。

RADIUS客户端负责向用户提供网络访问,并将用户的认证请求发送到RADIUS服务器。

RADIUS服务器是实际执行认证和授权的核心组件,它与多个RADIUS客户端建立连接。

而共享密钥是服务器和客户端之间进行通信时所使用的加密密钥,用于确保通信的机密性。

二、RADIUS协议工作原理1. 认证过程当用户想要访问网络资源时,RADIUS客户端会向RADIUS服务器发送一个认证请求。

这个请求包含用户的身份信息,如用户名和密码。

RADIUS服务器收到请求后,会首先验证用户提供的身份信息的准确性。

为了保证通信安全,RADIUS客户端和服务器之间的通信会使用共享密钥进行加密和解密。

如果服务器通过验证了用户的身份信息,它将向客户端发送一个成功的认证响应,并授权用户访问网络资源。

否则,服务器会发送一个拒绝的响应。

2. 授权过程在成功完成认证之后,RADIUS服务器将为用户分配一个临时的会话密钥,用于后续通信的加密。

服务器还会向客户端发送一个访问受限制资源的授权列表。

授权列表包含了用户被授权访问的资源,如IP地址、访问时间等。

RADIUS客户端根据服务器发送的授权列表,为用户设置合适的网络环境,以确保用户只能访问其被授权的资源。

3. 计费过程除了认证和授权功能,RADIUS协议还提供了计费的支持。

在用户完成认证和授权后,服务器将根据用户使用网络资源的情况进行计费。

radius协议协议名称:RADIUS协议1. 背景RADIUS(远程身份验证拨号用户服务)是一种用于网络访问控制的协议,广泛应用于认证、授权和账单计费等方面。

该协议由Livingston Enterprises于1991年首次引入,并在RFC 2865中定义。

2. 目的本协议的目的是确保网络中的用户身份验证、授权和计费等功能的安全和有效实施,以提供可靠的网络访问控制服务。

3. 定义3.1 RADIUS服务器:指提供远程身份验证、授权和计费服务的网络服务器。

3.2 RADIUS客户端:指连接到RADIUS服务器的网络设备或应用程序,用于向服务器发送请求并接收响应。

3.3 用户:指网络中的终端用户,需要通过RADIUS协议进行身份验证和授权。

4. 协议规范4.1 RADIUS消息格式RADIUS消息由固定长度的头部和可变长度的属性集合组成。

头部包含标识符、长度和认证等信息,而属性集合则用于传递具体的请求或响应数据。

4.2 RADIUS认证RADIUS使用共享密钥(shared secret)进行服务器和客户端之间的认证。

客户端在发送请求时,将请求与共享密钥进行哈希运算,并将结果添加到请求中,以确保服务器可以验证请求的真实性。

4.3 RADIUS认证方式RADIUS支持多种认证方式,包括PAP(明文认证协议)、CHAP(挑战-应答认证协议)和EAP(扩展认证协议)等。

具体的认证方式由RADIUS客户端和服务器之间的协商确定。

4.4 RADIUS授权RADIUS服务器在成功认证用户身份后,根据预先配置的策略,向客户端发送授权信息,包括用户权限、访问控制列表等。

客户端根据这些信息来控制用户的网络访问权限。

4.5 RADIUS计费RADIUS服务器可以根据用户的网络访问情况,生成计费数据并将其发送给计费系统。

计费数据可以包括用户的在线时长、流量使用量等信息。

5. 协议流程5.1 认证流程1) 客户端向RADIUS服务器发送Access-Request消息,包含用户凭证和认证方式等信息。

radius协议协议名称:RADIUS协议1. 引言本协议旨在定义远程身份验证拨号用户服务(RADIUS)协议的标准格式和规范。

RADIUS协议是一种用于网络访问服务器进行身份验证、授权和帐户管理的协议。

本协议详细描述了RADIUS协议的功能、消息格式、通信流程和安全机制。

2. 范围本协议适合于所有使用RADIUS协议进行身份验证、授权和帐户管理的网络访问服务器和客户端。

3. 术语和定义3.1 RADIUS服务器:一种网络访问服务器,负责接收和处理来自客户端的RADIUS请求,并返回相应的认证和授权结果。

3.2 RADIUS客户端:一种网络设备或者应用程序,用于向RADIUS服务器发送请求,并处理服务器返回的认证和授权结果。

3.3 认证:验证用户身份的过程,通常包括用户名和密码的验证。

3.4 授权:根据用户身份和权限,决定用户可以访问的资源和服务。

3.5 帐户管理:管理用户帐户的过程,包括创建、修改和删除用户帐户。

4. 功能4.1 认证功能:RADIUS协议支持多种认证方法,包括基于密码、令牌和证书等。

4.2 授权功能:RADIUS协议可以根据用户身份和权限,为用户分配相应的访问权限。

4.3 帐户管理功能:RADIUS协议可以管理用户帐户的创建、修改和删除等操作。

4.4 计费功能:RADIUS协议可以记录用户的网络访问时间和流量等信息,用于计费和统计分析。

5. 消息格式5.1 认证请求消息格式:- 认证类型- 用户名- 密码- 客户端IP地址- 认证服务器IP地址- 其他可选字段5.2 认证响应消息格式:- 认证结果- 授权信息- 计费信息- 其他可选字段5.3 计费请求消息格式:- 用户名- 计费类型- 计费时间- 计费数据- 客户端IP地址- 计费服务器IP地址- 其他可选字段5.4 计费响应消息格式:- 计费结果- 其他可选字段6. 通信流程6.1 认证流程:1. 客户端发送认证请求到RADIUS服务器。

radius协议协议名称:Radius协议1. 引言Radius协议(Remote Authentication Dial-In User Service)是一种用于网络访问控制、认证和授权的协议。

本协议旨在定义Radius协议的标准格式和相关规范,以确保系统和设备之间的互操作性和安全性。

2. 范围本协议适用于所有使用Radius协议进行网络访问控制、认证和授权的系统和设备。

3. 术语定义以下是本协议中使用的一些重要术语的定义:- Radius服务器:提供Radius服务的网络服务器,负责认证和授权用户的访问请求。

- Radius客户端:连接到Radius服务器的网络设备,负责将用户的访问请求发送到Radius服务器。

- 访问请求:用户请求访问网络资源的请求。

- 访问接受:Radius服务器接受并授权用户的访问请求。

- 访问拒绝:Radius服务器拒绝用户的访问请求。

4. 协议规范4.1 消息格式Radius协议使用UDP协议进行通信,消息格式如下:- 消息头部:包含消息类型、消息长度等信息。

- 消息属性:包含认证和授权相关的属性,如用户名、密码、访问权限等。

- 消息验证:包含消息的完整性验证信息,以确保消息的安全性。

4.2 认证过程Radius协议的认证过程如下:- 用户发起访问请求,包含用户名和密码等认证信息。

- Radius客户端将访问请求发送到Radius服务器。

- Radius服务器接收并验证用户的身份信息。

- 如果用户身份验证成功,Radius服务器将返回一个访问接受的消息给Radius 客户端。

- 如果用户身份验证失败,Radius服务器将返回一个访问拒绝的消息给Radius 客户端。

4.3 授权过程Radius协议的授权过程如下:- 用户发起访问请求,包含用户名和密码等认证信息。

- Radius客户端将访问请求发送到Radius服务器。

- Radius服务器接收并验证用户的身份信息。

RADIUS协议分析网络认证与授权的标准协议RADIUS(Remote Authentication Dial-In User Service)是一种用于网络认证与授权的标准协议。

它广泛应用于网络服务提供商、企业内部网络以及无线接入网等环境中,通过RADIUS服务器实现对用户的认证和授权管理。

本文将对RADIUS协议进行详细分析,探讨其在网络认证与授权方面的应用。

一、RADIUS协议概述RADIUS协议是一种客户端/服务器模型的协议,主要用于对用户进行身份验证和授权。

它使用UDP协议进行通信,并采用标准的AAA 架构(Authentication、Authorization和Accounting)。

RADIUS协议通过远程访问服务器实现对用户的认证,并且可以在认证成功后对用户进行相应的授权。

二、RADIUS认证过程1. 认证请求认证请求是RADIUS协议中的第一个步骤。

当用户尝试访问网络资源时,客户端会向RADIUS服务器发送一个认证请求。

该请求中包含了用户提供的用户名和密码等凭证信息。

RADIUS服务器接收到认证请求后,会进行相应的处理。

2. 认证请求传输RADIUS协议使用UDP协议进行数据传输。

认证请求可以通过网络交换设备被转发到RADIUS服务器。

通常情况下,网络交换设备充当RADIUS客户端的角色,负责将认证请求发送给RADIUS服务器。

3. 用户认证RADIUS服务器在接收到认证请求后,会对用户提供的凭证信息进行验证。

它可以通过本地数据库、外部认证服务器或者其他的认证机制来完成认证过程。

如果验证成功,RADIUS服务器返回一个认证成功的响应;否则,返回一个认证失败的响应。

4. 认证响应传输认证响应通过网络交换设备被传输回客户端。

客户端根据接收到的响应确定是否认证成功。

如果认证成功,用户将被授权访问相应的网络资源。

三、RADIUS授权过程在认证成功后,RADIUS服务器还可以对用户进行授权。

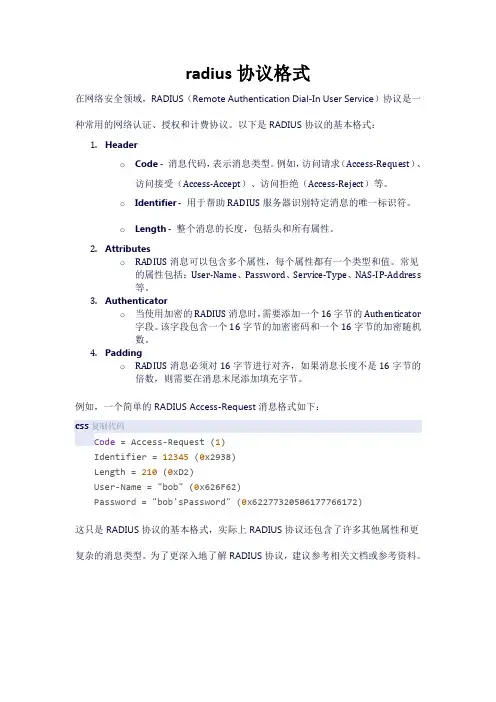

radius协议格式在网络安全领域,RADIUS(Remote Authentication Dial-In User Service)协议是一种常用的网络认证、授权和计费协议。

以下是RADIUS协议的基本格式:1.Headero Code - 消息代码,表示消息类型。

例如,访问请求(Access-Request)、访问接受(Access-Accept)、访问拒绝(Access-Reject)等。

o Identifier - 用于帮助RADIUS服务器识别特定消息的唯一标识符。

o Length - 整个消息的长度,包括头和所有属性。

2.Attributeso RADIUS消息可以包含多个属性,每个属性都有一个类型和值。

常见的属性包括:User-Name、Password、Service-Type、NAS-IP-Address等。

3.Authenticatoro当使用加密的RADIUS消息时,需要添加一个16字节的Authenticator 字段。

该字段包含一个16字节的加密密码和一个16字节的加密随机数。

4.Paddingo RADIUS消息必须对16字节进行对齐,如果消息长度不是16字节的倍数,则需要在消息末尾添加填充字节。

例如,一个简单的RADIUS Access-Request消息格式如下:css复制代码Code = Access-Request (1)Identifier = 12345 (0x2938)Length = 210 (0xD2)User-Name = "bob" (0x626F62)Password = "bob'sPassword" (0x62277320506177766172)这只是RADIUS协议的基本格式,实际上RADIUS协议还包含了许多其他属性和更复杂的消息类型。

为了更深入地了解RADIUS协议,建议参考相关文档或参考资料。

radius协议Radius(Remote Authentication Dial-In User Service)即远程认证拨入用户服务,是一种用于认证、授权和计费的协议。

它是由CAC(Communications Act Control)研究所提出,用于解决当时远程拨号服务器对用户验证的需求。

现如今,Radius协议被广泛应用在各种网络访问控制系统中。

Radius协议通过客户端/服务器模型工作,包括Radius客户端和Radius服务器两部分。

客户端通常是远程拨号服务器、VPN网关或Wi-Fi接入点等,而服务器则运行在一个中央位置,负责处理认证请求和返回认证结果。

Radius协议的主要优势之一是它的灵活性。

客户端可以通过不同的认证方法来验证用户身份,如基于密码的认证、基于证书的认证和基于令牌的认证等。

这使得Radius协议可以适应不同应用场景和安全需求。

Radius协议的另一个重要特点是其可扩展性。

它可以与其他协议结合使用,如LDAP(Lightweight Directory Access Protocol)、Kerberos和RADIUS Accounting等,以实现更全面的认证、授权和计费功能。

在Radius协议中,认证请求和响应通常通过UDP(User Datagram Protocol)进行传输。

这种使用UDP而不是TCP的设计选择,主要是考虑到协议的实时性和易部署性。

虽然UDP不提供可靠的传输和流量控制,但在远程访问控制中,这种快速实时的特性更为重要。

Radius协议的使用流程大致如下:当用户尝试访问远程网络时,客户端会发送一个认证请求给Radius服务器。

服务器收到请求后,会验证用户提供的凭证和其他信息,并将认证结果返回给客户端。

客户端根据认证结果做相应的操作,如允许/拒绝用户访问,或限制用户访问权限等。

Radius协议的应用场景非常广泛。

最典型的应用场景是在ISP (Internet Service Provider)中,用于验证并授权用户的互联网访问权限。

什么是RADIUS协议什么是RADIUS协议RADIUSRADIUS:Remote Authentication Dial In User Service,远程⽤户拨号认证系统由RFC2865,RFC2866定义,是⽬前应⽤最⼴泛的AAA协议。

⽬录编辑本RADIUS是⼀种C/S结构的协议,它的客户端最初就是NAS(Net Access Server)服务器,现在任何运⾏RADIUS客户端软件的计算机都可以成为RADIUS的客户端。

RADIUS协议认证机制灵活,可以采⽤PAP、CHAP或者Unix登录认证等多种⽅式。

RADIUS是⼀种可扩展的协议,它进⾏的全部⼯作都是基于Attribute-Length-Value的向量进⾏的。

RADIUS也⽀持⼚商扩充⼚家专有属性。

由于RADIUS协议简单明确,可扩充,因此得到了⼴泛应⽤,包括普通电话上⽹、ADSL上⽹、⼩区宽带上⽹、IP电话、VPDN(Virtual Private Dialup Networks,基于拨号⽤户的虚拟专⽤拨号⽹业务)、移动电话预付费等业务。

最近IEEE提出了802.1x标准,这是⼀种基于端⼝的标准,⽤于对⽆线⽹络的接⼊认证,在认证时也采⽤RADIUS协议。

编辑本段历史RADIUS协议最初是由Livingston公司提出的,原先的⽬的是为拨号⽤户进⾏认证和计费。

后来经过多次改进,形成了⼀项通⽤的认证计费协议。

创⽴于1966年Merit Network, Inc.是密执安⼤学的⼀家⾮营利公司,其业务是运⾏维护该校的⽹络互联MichNet。

1987年,Merit在美国NSF(国家科学基⾦会)的招标中胜出,赢得了NSFnet(即Internet前⾝)的运营合同。

因为NSFnet是基于IP的⽹络,⽽MichNet却基于专有⽹络协议,Merit⾯对着如何将MichNet的专有⽹络协议演变为IP协议,同时也要把MichNet 上的⼤量拨号业务以及其相关专有协议移植到IP⽹络上来。

标准RADIUS属性编码名称描述1 User-Name 进行认证的用户名2 Password 进行认证的用户密码,仅对PAP认证有效3 Challenge-Password 进行认证的用户密码,仅对CHAP认证有效4 NAS-IP-Address 设备IP地址,如果RADIUS服务器组绑定了接口地址,则取绑定的接口地址,否则取发送报文的接口地址5 NAS-Port 用户接入端口,格式为“4位槽位号+2位卡号+5位端口号+21位VLAN”6 Service-Type 用户业务类型,接入用户为2,操作用户为67 Framed-Protocol 固定为1,表示PPP类型8 Framed-IP-Address RADIUS服务器为用户分配的IP地址,0xFFFFFFFE表示RADIUS服务器不分配地址,而由设备为用户分配IP地址9 Framed-Netmask RADIUS服务器为用户分配的IP地址掩码11 Filter-ID 表示用户组14 Login-IP-Host Login连接用户的主机IP地址15 Login-Service Login业务类型----Telnet,Rlogin,TCP Clear,PortMaster (proprietary),LAT18 Reply-Message 认证成功或拒绝消息19 Callback-Number 认证服务器传递过来可以显示给用户的信息,如移动电话号码等24 State 如果RADIUS服务器发送给设备的接入质询报文中包含该值,则设备在后续的接入请求报文中必须包含相同的值25 Class 如果RADIUS服务器发送给设备的认证接受报文中包含该值,则设备在后续的计费请求报文中必须包含相同的值;对于标准RADIUS服务器,设备可以使用Class属性表示CAR参数27 Session-Timeout 用户可用的剩余时间,以秒为单位;在EAP质询报文中作为用户的重认证时长28 Idle-Timeout 用户的闲置切断时间,以秒为单位29 Termination-Action 指定的业务终止方式,重认证或者强制用户下线等30 Called-Station-Id 允许NAS发送被叫号码31 Calling-Station-Id 允许NAS发送主叫号码32 NAS-Identifier 设备主机名40 Acct-Status-Type 计费报文类型,1表示开始计费报文,2表示停止计费报文,3表示实时计费报文41 Acct-Delay-Time 生成计费报文花费的时间,以秒为单位42 Acct-Input-Octets 上行字节数,单位为Byte、kbyte、Mbyte、Gbyte,具体使用何种单位可通过命令配置43 Acct-Output-Octets 下行字节数,单位为Byte、kbyte、Mbyte、Gbyte,具体使用何种单位可通过命令配置44 Acct-Session-Id 计费的连接号,对于同一个连接的开始计费、实时计费和停止计费报文,其中的连接号必须相同45 Acct-Authentic 用户的认证模式,1表示RADIUS认证,2表示本地认证46 Acct-Session-Time 用户的上线时间,以秒为单位47 Acct-Input-Packets 上行的报文数48 Acct-Output-Packets 下行的报文数49 Terminate-Cause 用户连接中断的原因:∙User-Request(1):用户主动下线∙Lost Carrier(2):握手失败,如ARP探测失败、PPP握手失败等∙Lost Service(3):LNS发起拆除连接指令∙Idle Timeout(4):闲置切断∙Session Timeout(5):时间限制切断或流量限制切断∙Admin Reset(6):管理员发起拆除连接指令∙Admin Reboot(7):管理员复位设备∙Port Error(8):端口错误∙NAS Error(9):设备发生内部错误∙NAS Request(10):设备由于资源变化拆除连接∙NAS Reboot(11):设备自动复位∙Port Unneeded(12):端口Down∙Port Suspended(14):端口挂起∙Service Unavailable(15):业务不可用User Error∙(17):用户认证失败或超时∙Host Request (18):收到服务器的Decline报文50 Acct-Multi-Session-ID 多会话ID,用于识别日志中的相关会话52 Acct-Input-Gigawords 表示上行字节数是4G(232)Byte、kbyte、Mbyte、Gbyte(单位取何值由命令配置决定)的多少倍53 Acct-Output-Gigawords 表示下行字节数是4G(232)Byte、kbyte、Mbyte、Gbyte(单位取何值由命令配置决定)的多少倍55 Event-Timestamp 生成计费报文的时间,以秒为单位,表示从1970年1月1日零点零分零秒以来的绝对秒数60 CHAP-Challenge CHAP认证的质询字,只用于CHAP认证61 NAS-Port-Type NAS的端口类型,可在BAS接口视图下配置64 Tunnel-Type 隧道的协议类型,固定为3,表示L2TP隧道65 Tunnel-Medium-Type 隧道承载的媒介类型,固定为1,表示IPv467 Tunnel-Server-Endpoint 隧道服务器端的IP地址69 Tunnel-Password 隧道验证的密码,前两字节为SALT,后16字节为加密后的密码隧道组名81 Tunnel-Private-Group-ID82 Tunnel-Assignment-ID 隧道标识名83 Tunnel-Preference 隧道优先级85 Acct-Interim-Interval 实时计费的间隔,以秒为单位87 NAS-Port-Id 用户接入的端口号,格式为“slot=XX;subslot=XX;port=XXX;VLANID=XXXX;”或者“slot=XX;subslot=XX;port=XXX;VPI=XXX;VCI=XXXX”88 Framed-Pool 地址池的名称和地址段号,只对从设备的本地地址池为PPP分配IP地址有效,格式为“地址池名#地址段号”90 Tunnel-Client-Auth-ID 隧道认证中传递的本端用户名91 Tunnel_Server_Auth_id 隧道认证中传递的服务器端用户名A.1.2 华为RADIUS属性编码名称描述26-1 Input-Peak-Rate 上行峰值速率,以bit/s为单位26-2 Input-Average-Rate 上行平均速率,以bit/s为单位26-3 Input-Basic-Rate 上行基本速率,以bit/s为单位26-4 Output-Peak-Rate 下行峰值速率,以bit/s为单位26-5 Output-Average-Rate 下行平均速率,以bit/s为单位26-6 Output-Basic-Rate 下行基本速率,以bit/s为单位26-7 In-Kb-Before-T-Switch 费率切换前接收的流量,以kbyte为单位。

一、概述:RADIUS协议包括RADIUS AUTHENTICATION PROTOCOL 和RADIUS ACCOUNTING PROTOCOL 两部分。

RADIUS AUTHENTICATION PROTOCOL 完成拨号用户的认证工作,而RADIUS ACCOUNTING PROTOCOL 则完成用户服务的计费任务。

事实上,为了更好地向分散的众多接入用户提供互联网服务,必须对接入服务提供有效的管理支持。

它需要对安全,配置,计费等提供支持,这可以通过对一个用户数据库的管理来达到, 这个数据库包括认证信息,及细化的服务配置信息和计费信息.通常这个数据库的维护管理,对用户信息的核实及配置有一个单独的实体完成,这个实体就是RADIUS server。

由于这些管理信息的众多与繁杂,通常RADIUS server放在一个独立的计算机上,而为了向RADIUS server取得服务,必须首先构建一个RADIUS client,通常RADIUS client 位于Network Access Server(NAS,网络接入设备)上。

下图示例了这些实体之间的关系:二、RADIUS认证协议格式:1、RADIUS AUTHENTICATION PROTOCOL 包格式下面是协议报文格式:CODE域可以包括如下一些值;1Access-Request2Access-Accept3Access-Reject4Accounting-Request5Accounting-Response11Access-Challenge12Status-Server13Status-Client255Reserved其中,CODE 1,2,3,11值为RADIUS AUTHENTICATION PROTOCOL使用,而CODE 4,5值为RADIUS ACCOUNTING PROTOCOL使用。

其余未用或保留.CODE占一个字节IDENTIFIER占一个字节,用于匹配请求和应答。

网络协议知识:RADIUS协议的定义和应用场景RADIUS是一种网络协议,它是Remote Authentication Dial In User Service的缩写,即远程身份认证拨号用户服务。

RADIUS协议使用客户端/服务器模型,允许用户通过单一的网络认证服务器进行身份验证并获得网络访问。

此协议主要用于拨号认证,但它也可以用于Wifi网络认证、VPN认证以及其他类似的网络认证方式。

RADIUS协议是一种开放标准的协议,由很多厂商共同推广使用。

它是一个应用级协议,它运行在OSI模型中的第七层——应用层。

RADIUS协议的作用是为大量用户提供中央集中的认证服务。

RADIUS支持多种认证方法,包括基于密码、基于挑战/应答机制、基于数字证书等。

在现代数据通信中,RADIUS协议广泛应用于各种网络服务中,包括ISP、企业内部网络、教育机构、政府机构和通信运营商等。

这些组织需要对每个用户进行身份认证,并控制他们的访问。

RADIUS协议的主要优点是提供集中管理和控制的能力,并允许对大量用户进行身份认证和授权,从而实现网络的安全性和可靠性。

以下是RADIUS协议在不同场景中的应用:1.远程访问服务器的拨号认证:许多组织使用RADIUS来提供对其服务器的远程访问的认证服务。

RADIUS服务器可以配置为验证用户的用户名和密码。

如果验证通过,RADIUS服务器允许访问服务器,否则拒绝访问。

2.网络管理:RADIUS协议也可以用于控制网络管理,例如控制可能的访问范围、限制对某些关键网络资源的访问等。

这对于保护网络的安全和保密性非常重要。

3. WIFI网络认证:当用户连接到WIFI网络时,RADIUS服务器可以与用户的设备进行通信,验证其身份,验证过程完成后,用户才能够成功连接到WIFI网络。

4. VPN认证:在VPN中使用RADIUS协议可以进一步增加网络的安全性。

通过验证用户的真实身份,确保外部用户不能再VPN上访问网络资源。

RADIUS与DIAMETER认证协议认证协议在网络通信中起着至关重要的作用。

RADIUS(远程拨号用户服务)和DIAMETER(直径)是两种常用的认证协议,它们分别用于不同的网络环境和需求。

本文将分别介绍RADIUS和DIAMETER的概念、特点以及在认证过程中的应用。

一、RADIUS认证协议RADIUS是一种经典的认证协议,广泛应用于拨号接入网络的用户认证和授权。

其基本原理是将认证过程从服务器端移到认证服务器上,减轻了网络设备的压力,并提高了认证的安全性和灵活性。

1. RADIUS概述RADIUS是远程拨号用户服务协议的缩写,最早是由Livingston Enterprises开发的。

它采用客户端/服务器(C/S)架构,其中客户端代表用户设备(如计算机或路由器),服务器则是处理认证请求和授权的中心节点。

2. RADIUS认证流程RADIUS认证的流程可以简要概括为以下几个步骤:(1)用户设备向RADIUS客户端发送认证请求,携带用户的身份信息;(2)RADIUS客户端将用户的认证请求传递给RADIUS服务器;(3)RADIUS服务器验证用户的身份信息,若验证成功则返回认证成功的消息给客户端;(4)客户端根据服务器返回的认证结果,完成用户接入控制等后续操作。

3. RADIUS的优点和适用场景RADIUS具有以下几个优点:(1)集中管理:通过集中管理认证服务器,可以方便地统一管理网络用户的身份验证和授权;(2)开放标准:RADIUS是一个开放的标准,可以与各种网络设备和服务进行兼容;(3)灵活性:RADIUS支持多种认证方法和协议,如PAP、CHAP和EAP等,使得其能够适应不同的网络环境和需求。

RADIUS主要适用于企业内部网络、ISP提供商和无线接入点等场景,用于管理大量用户的认证和授权。

二、DIAMETER认证协议DIAMETER是一种新一代的认证协议,目前被广泛应用于3G和4G网络中。

相比RADIUS,DIAMETER在性能、安全性和扩展性方面有较大的提升,适用于更为复杂和大型的网络环境。

radius协议Radius协议。

Radius(Remote Authentication Dial In User Service)是一种用于远程用户认证和授权的协议,它最初由Livingston Enterprises开发,后来被标准化为RFC 2865和RFC 2866。

Radius协议广泛应用于各种网络设备和服务中,如无线接入点、VPN服务器、宽带接入服务器等,用于对用户进行认证、授权和账号管理。

本文将对Radius协议的工作原理、特点和应用进行介绍。

Radius协议的工作原理是基于客户端/服务器模型的。

在Radius网络中,有两种主要的角色,Radius客户端和Radius服务器。

当用户尝试访问网络资源时,客户端设备(如无线路由器、VPN客户端)会向Radius服务器发送认证请求,包括用户提供的用户名和密码等凭据。

Radius服务器接收到认证请求后,会通过认证协议(如PAP、CHAP)验证用户的身份,然后根据用户的权限和策略信息进行授权,最后返回认证结果给客户端。

Radius协议有几个特点,第一,Radius协议使用UDP协议进行通信,因此在传输效率上有一定的优势,适合用于对认证和授权要求较高的场景;第二,Radius支持多种认证方法,如PAP、CHAP、EAP等,可以满足不同场景下的认证需求;第三,Radius协议支持可扩展性,可以通过扩展属性来支持更丰富的用户属性和策略信息;第四,Radius协议的安全性较高,支持对通信数据进行加密和完整性校验,可以有效防止认证信息的泄露和篡改。

在实际应用中,Radius协议被广泛应用于各种网络设备和服务中。

在企业网络中,Radius协议常用于对无线网络用户进行认证和授权管理,保障网络的安全和可控性。

在互联网服务提供商(ISP)的网络中,Radius协议常用于对宽带接入用户进行认证和账号管理,确保用户按需付费和按需使用网络资源。

在电信运营商的网络中,Radius协议也被用于对移动用户进行认证和授权,保障移动通信网络的安全和可靠性。

radius协议格式Radius(Remote Authentication Dial-In User Service)是一种用于网络访问服务认证、授权和账号管理的协议。

它最初是由Livingston Enterprises公司为其拨号服务器而开发的。

随着互联网的发展,Radius协议也逐渐成为许多网络设备常用的认证和授权协议之一。

本文将介绍Radius协议的格式及其主要字段。

Radius协议使用UDP(User Datagram Protocol)来进行通信,端口号为1812(认证)和1813(账号管理),通信过程中使用的Payload被封装在Radius包中。

Radius协议封包格式如下:- Code(1字节):表示协议封包的类型。

常用的类型包括1(访问请求)、2(访问回复)、3(访问拒绝)等,用来指示协议的具体行为。

- Identifier(1字节):用于关联请求和回复。

对于每个发送的请求,服务器都必须返回一个相应的回复,并在回复中包含与请求相同的Identifier值。

- Length(2字节):指示整个Radius封包的长度,包含头部和属性字段的总长度,单位是字节。

- Authenticator(16字节):用于鉴别Radius封包的完整性。

客户端和服务器在验证封包时需要使用共享密钥对Authenticator进行计算,并检查计算出的值是否与接收到的值一致。

- Attributes(可变长度):用于在协议中传递各种属性信息。

每个属性由Type (1字节)、Length(1字节)和Value(可变长度)组成。

Radius协议的Attributes字段是协议最重要的部分,用于传递认证、授权和账号管理的相关数据。

常用的Attributes包括:- User-Name:用于指定用户名。

- User-Password:用于指定用户密码。

- NAS-IP-Address:用于指定网络接入服务器(NAS)的IP地址。

属性值属性名称意义

1 User-Name 用户名

2User-Password 用户密码

3Chap-Password Chap认证方式中的用户密码

4 Nas-IP-Address Nas的ip地址

5 Nas-Port 用户接入端口号

6 Service-Type 服务类型

7 Framed-Protocol协议类型

8 Framed-IP-Address 为用户提供的IP地址

9 Framed-IP-NetMask 地址掩码

10 Framed-Routing 为路由器用户设置的路由方式

11 Filter-Id 过滤表的名称

12 Framed-MTU 为用户配置的最大传输单元

13 Framed-Compression 该连接使用压缩协议

14 Login-IP-Host 对login用户提供的可连接主机的ip地址

15 Login-Service 对login用户可提供的服务

16 Login-TCP-Port TCP服务端口

18 Reply-Message 认证服务器返回用户的信息

24 State 认证服务器发送challenge包时传送的需在接下来的认证报文中回应的字符串(与Acess-Challenge相关的属性)

25 Class 认证通过时认证服务器返回的字符串信息,要求在该用户的计费报文中送给计费服务器

26 Vendor-Specific 可扩展属性

27 Session-Timeout 在认证通过报文或Challenge报文中,通知NAS该用户可用的会话时长(时长预付费)

28 Idle-Timeout 允许用户空闲在线的最大时长

32 NAS-Identifier 标识NAS的字符串

33 Proxy-State NAS通过代理服务器转发认证报文时服务器添加在报文中的属性

60 Chap-Challenge 可以代替认证字字段传送challenge的属性

61 Nas-Port-Type 接入端口的类型

62 Port-Limit 服务器限制NAS为用户开放的端口数

40 Acct-Status-Type 计费请求报文的类型

41 Acct-Delay-Time Radius客户端发送计费报文耗费的时间

42 Acct-Input-Octets 输入字节数

43 Acct-Output-Octets 输出字节数

44 Acct-Session-Id 计费会话标识

45 Acct-Authentic 在计费包中标识用户认证通过的方式

46 Acct-Session-Time 用户在线时长

47 Acct-Input-Packets 输入包数

48 Acct-Output-Packets 输出包数

49 Acct-Terminate-Case 用户下线原因

50 Acct-Multi_Session-Id 相关计费会话标识

51 Acct-Link-Count 生成计费记录时多连接会话的会话个数

•。