BackTrack4基本使用小记四

- 格式:docx

- 大小:182.31 KB

- 文档页数:3

BackTrack4(BT4)安装与定制~无损安装到U盘一、拥有一个可以启动的U盘(如果你是一个可启动到MSDOS的U盘,跳过这一步)方法一:1.下载HPUSBFW.rar,解压后双击运行(请先把你要用的U盘插上,备份U盘上原数据到硬盘,谢谢!)2.参照下图对U盘进行格式化(本USB格式化工具自带引导模块,不用到处找引导盘了)注:一定要看好你U盘的盘符是什么并备份U盘上原数据,否则格错了盘或是数据丢了,可不要来找我!方法二:1、下载ghost32_11.0.1.rar、DOS7_1.part2.rar、DOS7_1.part1.rar,解压后双击运行ghost32_11.0.1.exe2、在弹出窗口中点击“OK”后,选择Local->Disk->From Image,如下图所示:3、在窗口中选择DOS7_1.GHO后继续,再选择U盘的盘符,将镜像克隆到U盘二、给U盘添加启动菜单1、下载grub4dos-0.4.4-2009-01-11.zip,将解压后的文件夹复制到U盘的根目录,并改名为“Grub”2、编辑U盘根目录下的AUTOEXEC.BA T,在最后增加3行,内容如下:C:CD Grubgrub.exe注:使用方法一创建的启动U盘,可能没有AUTOEXEC.BA T文件,如果没有,请先自行创建一个,再按上面进行操作。

三、安装BT41.下载bt4-final的光盘镜像,下面是官方网站的下载地址:/downloads/bt4-final.iso2.复制整个镜像的内容到U盘的根目录3.修改U盘的文件夹名“boot”为“bootBT4”4.编辑U盘根目录“Grub”文件夹下的menu.lst,修改如下部分内容:title find and boot Mandriva with menu.lst already installedfallback 4find --set-root /etc/mandriva-releasesavedefault --wait=2configfile /boot/grub/menu.lst为:title Show BackTrack4 Boot Menusavedefault --wait=2configfile /bootBT4/grub/menu.lst5.编辑U盘目录“/bootBT4/grub/”中的“menu.lst”文件,替换所有的“/boot/”为“/bootBT4/”四、启动U盘上的BT41、计算机设置为U盘启动优先(这个我就不多说了,自己搞吧!)2、重启电脑3、在U盘启动后的菜单中选择“Show BackTrack4 Boot Menu”,看到BT4自己的启动菜单了吧!4、爱选什么就选什么吧!五、BT3与BT4共存于一个U盘的安装与启动1、给U盘添加BT3的系统:将BT3光盘上文件复制到U盘的根目录2、启动U盘上的BT3:U盘启动后在启动界面的菜单中选择“back to dos”,在DOS命令行中输入下面三行:CD BOOTCD DOSBT3.bat六、Beini系统的共存参考链接:/bbs/thread-60684-1-1.html小结:1、这是使用了Grub4DOS管理引导的BT4,此方法对于很多Linux的版本都可行,大家可以多试试!2、在第三部分第3步:”修改U盘的文件夹名“boot”为“bootBT4”,是为了同时有多个系统在U盘上并存而做的操作,如果你只是用一个BT4的系统可以不改,此时注意第4步只修改“title”这一句的内容为“title Show BackTrack4 Boot Menu”,第5步也不用做,简单吧!3、本操作没有改变BT4的任何东西,看到BT4自己的启动菜单选项就说明操作成功了,至于在菜单中选哪个可以进系统,看你的机器吧,不行和BT4官方联系,和我的操作方式无关了!4、启动的BT4为一个只读的系统,BT4所在U盘也不能写入任何文件(如果你的U盘只有一个分区),可以写到其他盘上!(这是BT4的发行格式决定的,系统没有问题)。

1. 首先需要解压这个文件,解压后一个文件夹将会被创建: BackTrack4-Final2. 移动BackTrack4-Final 文件夹和里面有内容到Vmware在最初安装时创建的文件夹,在 Winows 7下面通常都是在这里可以找到:C:\Users\{你的用户名}\Documents\Virtual Machines3. 运行Vmware Workstation4. 在上面有菜单栏,选择文件(File) -> 打开(Open) 并且找到BackTrack4-Final文件夹。

在这个文件夹里面找到BackTrack4-Final.vmx文件并打开。

5.现在这个BackTrack4-Final已经装载到你的虚拟机里面,单击:Power on this virtual machine.(启动虚拟机)按钮。

6. 通常的情况下,你应该会看到弹出下面类似的对话框.“This virtual machine may have been moved or copied.In order to configure certain management and networking features, VMware Workstation needs to know if you moved this virtual machine or if you copied it.”选择 I copied it 并处理.5. 完成上述所有步骤之后,BackTrack 4将会要求你登陆,使用默认的用户名和密码root / toor.6.使用root用户登陆系统后,输入startx启动并运行图形界面。

7. 进入图形界面后,还需要先启动网络设置,因为BackTrack4默认是没有建议网络连接的,启动控制台在里面输入start-network 命令。

8. 如果这个不能运行,打开Wicd manager (K menu –> Internet –> Wicd manager) 并且单击连接,这个状态栏应该会显示类似下面:Connected to wired network (IP: xxx.xxx.xxx.xxx).如果你能看到这个,就意味着你已比成功建立BackTrack 4的网络连接,到这里为止,就差不多已经完成,最后,确定你是否是使用最近的Linux内核,运行下列的命令:apt-get updateapt-get install linux-sourcecd/usr/srctar jxpf linux-source-{version}.tar.bz2ln-s linux-source-{version} linuxcd linuxzcat/proc/config.gz > .configmake scriptsmake prepareLinux 2010-06-25 14:57:55 阅读292 评论0 字号:大中小订阅安装BackTrack4之后打开网页之后中文乱码,找找竟然没有内置的中文语言,现在安装一下中文语言包,方便使用。

技巧一:在萤幕锁定的状态下连按两次【Home键】,可以显示出iPod音乐控制功能。

技巧二:点击桌面左下角或右下角,一样可以做翻页的动作。

技巧三:按住网页上的网址链结,会跳出其他选项,可直接前往该链结网址。

技巧四:按住网页上的图片,可以选择储存或拷贝该图片的影像。

技巧五:撰写邮件时,按【取消】可以删除或储存该封邮件草稿。

技巧六:文字输入错误时,晃动机身会出现「还原输入」,选择后可以从新编辑。

技巧七:文字输入时连点2次键盘的空白键,可以出现句号。

技巧八:在「设定」→「一般」→「键盘」→「启用大写琐定键」操作后,只要连点两下大写键,所有输入的英文都会是大写,在按一下大写键就可以再打小写字。

技巧九:按住向下的音量键两秒钟,iPad就会快速变成静音模式。

技巧十:按住【Home键】不放,可强制退出软体。

如果还无法退出,同时按住【电源键】和【Home键】不放,iPad就会被强制重新启动。

十一条: iPad屏幕截图与iPhone一样,同时按下电源键和Home键,屏幕内容将以png格式图片储存在照片库中。

其实这条很多人都知道了,实际情况是先按住HOME键不要放,然后按一下电源键,按一次就截图一次~第十二条:错按Home键但不想退出程序继续按住Home键不要放开,持续大约5秒,就不会退出这个程序。

这种情况一般发生在,玩游戏什么的不小心按错到HOME键,这个时候你就继续按住,然后过五秒~ 其实有点蛋疼的说~~第十三条:强迫退出处于死机状况的应用程序万一某个应用没有反应,按什么按钮都不能退出,这时可以尝试按住“休眠”键,直到屏幕出现“移动滑块来关机”信息,然后不管这信息,放开“休眠”键,换为按住“Home”键,5秒后,应用程序退出,并回到主页面。

这项经常用到啊,越狱后乱倒腾,结果常死机~第十三条:快速输入网址聊天的时候,发邮件的时候是不是感觉网址好难输的呢~特别是各种.con .net 等,一不小心就输错了,结果又要重新再来,现在好了,在浏览器和E-Mail中输入网址时,长按“.com”按钮会出现“.edu”、“.net”、“.cn”、“.org”等选项,无需再调整输入法进行输入。

C4常用必用好用知识点积累(必须记住)看过的教程(琳达和开山)1、安装后自带预设如上:自己下载的预设:87time+hdr+V3.0和GSG_HDRI_Studio_Pack,是关于HDR的;GSG_Texture_Kit 是自带纹理材质,学会检索材质与hdr图等等,检索车漆材质:car paint;检索带磨砂材质的塑料,表面有噪点材质:rough(粗糙);2、将柔和曲线的变为干净利落的方法:选中右键—零长度3、给摄像机加个运动标签,样条线可以拖进标签的的路径选项,来控制摄像机运动。

4、材质理解:凹凸通道:灰度图像,白色往上,黑色往下置换通道:同上,真正的凹凸Alpha通道,白显黑不显5、贴图的时候,尤其是混合材质的时候,想把logo或者其他单独贴到某个部位的方法,不必建立选集什么的,直接将材质扔给物体后,在材质标签上右键—适合区域,然后在其他正视图画个区域即可,记得把平铺去掉,否则密密麻麻;材质上右键—适合图像,可以保持尺寸和原图尺寸比例大小一样,贴图不跟随动画的时候,选中纹理,标签—重新生产UV6、学会利用用户数据创建控制器来做动画,高效快捷方式:1、xpresso,把要控制的和被控制的属性拖进去,链接即可;2、利用驱动关键帧方式,在要控制的上面右键—节点—设置驱动,然后找到被控制的属性上面右键—节点—设置被驱动(绝对);3、随着时间自动动的东西的设置利用时间算子来控制,然后加公式可以更改速度;4、PSR路径约束也是超厉害的技巧,通过空白对象记忆两个位置信息,在两个位置之间形成动画,老牛逼了,一定要学会。

5、利用效果器的衰减也能实现N多种效果7、CAD图纸导入C4D拉伸处理方法:型材断面图导入C4D后其实是散开的,先合并为一个整体(连接加删除),然后进行挤压,挤压后执行优化(因为弧形点处没有焊接在一起),然后用桥接命令对断面进行打断回路后可使用封闭多边形孔洞进行封闭,多截面上多余的线可以用消除来解决。

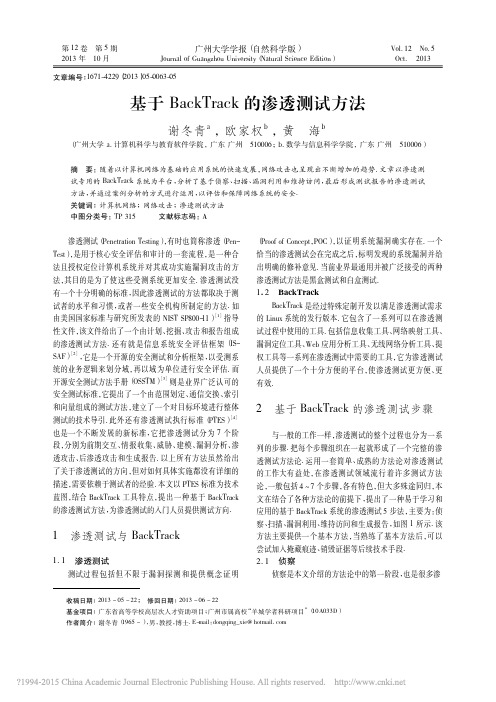

第12卷第5期2013年10月广州大学学报(自然科学版)Journal of Guangzhou University (Natural Science Edition )Vol.12No.5Oct.2013收稿日期:2013-05-22;修回日期:2013-06-22基金项目:广东省高等学校高层次人才资助项目;广州市属高校“羊城学者科研项目”(10A033D )作者简介:谢冬青(1965-),男,教授,博士.E-mail :dongqing_xie@hotmail.com 文章编号:1671-4229(2013)05-0063-05基于BackTrack 的渗透测试方法谢冬青a ,欧家权b,黄海b(广州大学a.计算机科学与教育软件学院,广东广州510006;b.数学与信息科学学院,广东广州510006)摘要:随着以计算机网络为基础的应用系统的快速发展,网络攻击也呈现出不断增加的趋势.文章以渗透测试专用的BackTrack 系统为平台,分析了基于侦察、扫描、漏洞利用和维持访问,最后形成测试报告的渗透测试方法,并通过案例分析的方式进行运用,以评估和保障网络系统的安全.关键词:计算机网络;网络攻击;渗透测试方法中图分类号:TP 315文献标志码:A渗透测试(Penetration Testing ),有时也简称渗透(Pen-Test ),是用于核心安全评估和审计的一套流程,是一种合法且授权定位计算机系统并对其成功实施漏洞攻击的方法,其目的是为了使这些受测系统更加安全.渗透测试没有一个十分明确的标准,因此渗透测试的方法都取决于测试者的水平和习惯,或者一些安全机构所制定的方法.如由美国国家标准与研究所发表的NIST SP800-11)[1]指导性文件,该文件给出了一个由计划、挖掘、攻击和报告组成的渗透测试方法.还有就是信息系统安全评估框架(IS-SAF )[2],它是一个开源的安全测试和分析框架,以受测系统的业务逻辑来划分域,再以域为单位进行安全评估.而开源安全测试方法手册(OSSTM )[3]则是业界广泛认可的安全测试标准,它提出了一个由范围划定、通信交换、索引和向量组成的测试方法,建立了一个对目标环境进行整体测试的技术导引.此外还有渗透测试执行标准(PTES )[4]也是一个不断发展的新标准,它把渗透测试分为7个阶段,分别为前期交互、情报收集、威胁、建模、漏洞分析、渗透攻击、后渗透攻击和生成报告.以上所有方法虽然给出了关于渗透测试的方向,但对如何具体实施都没有详细的描述,需要依赖于测试者的经验.本文以PTES 标准为技术蓝图,结合BackTrack 工具特点,提出一种基于BackTrack 的渗透测试方法,为渗透测试的入门人员提供测试方向.1渗透测试与BackTrack1.1渗透测试测试过程包括但不限于漏洞探测和提供概念证明(Proof of Concept ,POC ),以证明系统漏洞确实存在.一个恰当的渗透测试会在完成之后,标明发现的系统漏洞并给出明确的修补意见.当前业界最通用并被广泛接受的两种渗透测试方法是黑盒测试和白盒测试.1.2BackTrackBackTrack 是经过特殊定制开发以满足渗透测试需求的Linux 系统的发行版本.它包含了一系列可以在渗透测试过程中使用的工具.包括信息收集工具、网络映射工具、漏洞定位工具、Web 应用分析工具、无线网络分析工具、提权工具等一系列在渗透测试中需要的工具,它为渗透测试人员提供了一个十分方便的平台,使渗透测试更方便、更有效.2基于BackTrack 的渗透测试步骤与一般的工作一样,渗透测试的整个过程也分为一系列的步骤.把每个步骤组织在一起就形成了一个完整的渗透测试方法论.运用一套简单、成熟的方法论对渗透测试的工作大有益处,在渗透测试领域流行着许多测试方法论,一般包括4 7个步骤,各有特色,但大多殊途同归,本文在结合了各种方法论的前提下,提出了一种易于学习和应用的基于BackTrack 系统的渗透测试5步法,主要为:侦察、扫描、漏洞利用、维持访问和生成报告,如图1所示.该方法主要提供一个基本方法,当熟练了基本方法后,可以尝试加入掩藏痕迹、销毁证据等后续技术手段.2.1侦察侦察是本文介绍的方法论中的第一阶段,也是很多渗广州大学学报(自然科学版)第12卷图1渗透测试流程图Fig.1Penetration test flow chart透测试者最容易忽视的阶段,测试者利用端口扫描工具对某一个系统进行过扫描,或者使用抓包工具抓取网络流量,甚至还用Metasploit之类的漏洞溢出工具.但遗憾的是,他们缺乏一定的组织和步骤,只把注意力放在了发现漏洞和利用漏洞上面,忽视了最基本的信息收集,但很多渗透测试者的经验告诉人们,一次成功的渗透测试往往是通过一个很不起眼的地方开始的.而侦察则分为主动侦察和被动侦察,最终以得到目标系统的IP地址表等信息为目的.2.1.1主动侦察主动侦察是指与目标系统进行直接的交互,以最直接的方式取得目标系统的信息,所取得的信息一般很有效,但也有可能被目标系统记录相关的动作.在BackTrack系统中有很多很优秀的侦察工具,HT-Track就是其中之一,它可以将整个网站逐页的复制下来,能够创建与目标网站完全相同的脱机副本,这款工具的优秀之处在于能在脱机的情况下尽情地去发现网站的漏洞而不必与服务器进行频繁地交换,能有效地降低被发现的可能性.在主动侦察目标网站时除了留意目标的电话号码,邮箱地址等信息,还要特别留意其“新闻”和“公告”的信息,以取得公司最新的动态.2.1.2被动侦察被动侦察是指从网络上海量的信息中寻找与目标系统相关的信息,间接地获取目标系统的相关资讯,虽然获取的信息比较繁杂,但目标系统却不能发现相关的动作.在进行主动侦察后,相信已经取得了目标系统的相关信息,然后就可以进入被动侦察的阶段.BackTrack系统预置了Whois、Nslookup等有效的工具,可以通过Google的一些很有用的指令,轻易地查出许多与目标系统相关的信息[5-9].2.2扫描在经过第一阶段的侦察后,就进入扫描的阶段,扫描一般分为3个阶段,分别为验证系统是否在运行,扫描系统的端口和扫描系统的漏洞.2.2.1目标识别验证系统是否存在一般最常用的手段就是使用ping 扫描,在Backtrack中已经内置了ping扫描的工具FPing,同时还有arping,arping2等工具,这些工具都能为渗透测试者识别目标是否在线.2.2.2端口扫描在经过目标识别后,就已经有了一个目标地址,下面就能继续进行端口扫描工作,以识别目标系统启用了哪些服务,从而可以尝试挖掘更多的信息.如目标地址开发了80端口,就可以继续使用后续工具进行连接该端口,这样就可以不断收集到监听在该端口上的Web服务的相关信息.毫无疑问,在BackTrack中已经内置了许多端口扫描工具,其中Nmap就是一款十分优秀的端口扫描工具.键入“man nmap”可获得该工具的详细使用方法.2.2.3漏洞扫描在完成了端口扫描后,预示着已经掌握了端口和服务的信息,就可以对目标系统进行漏洞扫描.所谓漏洞就是指存在于软件或系统配置中可以被利用的弱点.常见的漏洞一般分为两类:本地漏洞和远程漏洞.在BackTrack中已经内置了很多漏洞分析工具,可以分为:OpenVAS工具、Cisco分析工具、模糊分析工具、SMB分析工具、SNMP分析工具和Web应用程序分析工具.值得注意的是无论是手动的工具或者自动的工具都应该受到同等的重视.本文建议使用一个易于掌握,但功能强大的漏洞扫描分析工具Nes-sus.因为BackTrack中没有内置Nessus,所以可以先到官网上下载,分别有基于Linux版本和Windows版本.2.3漏洞利用在经过端口扫描和漏洞扫描后,对已发现的漏洞就可以加以利用.漏洞利用是获得系统控制权限,是执行一次漏洞攻击的过程.本文主要介绍对常用服务的密码破解和漏洞溢出攻击.2.3.1暴力破解在经过端口扫描和漏洞扫描后,对已发现的漏洞就可以加以利用.漏洞利用是获得系统控制权限,是执行一次漏洞攻击的过程.在经过端口扫描后,可以尝试对已知服务进行在线密码破解,在BackTrack中已经内置了工具Medusa.它被描述为通过并行登陆暴力破解的方式尝试获取远程验证服务访问权限的工具.Medusa能够验证很多服务,如FTP、SSH、Tennet、VNC等服务.46第5期谢冬青等:基于BackTrack的渗透测试方法2.3.2漏洞溢出溢出攻击常用Metasploit,它是一款十分经典的黑客工具,不仅功能强大、灵活、自由,而且十分易于使用.Back-Track已经内置了这款强大的工具.但要注意,Metasploit是用作精致攻击某一个漏洞的,在前面几步没有细心完成之前,意图使用它去获得一个shell几乎是没有可能的,渗透测试要重视方法,不能一步到位.2.4维持访问维持对远程系统的访问在渗透测试中是很有必要的,因为它可以在你成功攻陷一台主机后保持对它的访问,然后继续通过受攻击的主机去发现其它有漏洞的系统,一步一步的向内网或者关键设备迈进.但是必须注意,在渗透测试中必须与用户进行沟通,在完全得到用户授权的情况下才能使用后门程序以维持访问.BackTrack除了Netcat外,还有一些很不错的后门程序,如Cryptcat、Netbus等工具.2.5生成报告很多渗透测试的测试者认为完成了前面的步骤就完成了渗透测试,但恰恰相反,因为渗透测试的目的并不是为了攻陷系统,取得权限,而是要通过测试来发现系统的漏洞,并提供概念证明,最后也是最重要的是要向客户提供渗透测试的报告,以便让客户了解你的工作,让渗透测试达到用户的期望.一份合格的渗透测试报告可以包含但不限于3个方面,分别为综合性叙述,详细性叙述和原始数据的输出.2.5.1综合性叙述综合性叙述是对渗透测试阶段的一个大概性的描述,篇幅不用太长,也不必使用太多的技术性语言,要做到通俗易懂,让客户对你的工作有一个大概的了解,如果在测试中发现了一些重要的漏洞,就要重点解释,最好加上链接.2.5.2详细性叙述渗透测试报告的第二部分应该是详细的叙述,在经过第一阶段对渗透测试的成果进行了简单的介绍后,接下来就应该对整个测试过程进行详细的分析,这一部分应该包含在测试中发现的所有内容的清单和技术细节.2.5.3原始数据的输出报告的最后一个部分可以把整个渗透测试中所用到的工具的原始输出意义列出来,虽然客户并不一定关注这些信息,但把所有有关的信息都列出来可以增加报告的说服力,而且能对前面的漏洞分析起到一个补充说明的作用.3案例分析本文通过以对海南省某应用系统进行渗透测试为例,应用上述的测试方法对系统进行渗透测试.该应用系统部署在内网,测试环境为由受测方提供一个内网IP,IP地址为10.244.175.22/24,测试范围为这个系统所在的这个IP 段,因此,测试的条件就是在只有一个内网IP的情况下对同网段的应用系统进行渗透测试.3.1目标侦察阶段在内网环境下进行侦察工作首先就要确定目标的IP 地址范围,在这里选用BackTrack内置的fping工具对同网段的IP地址进行扫描,以发现存活主机.通过终端运行FPing,输入“fping–a–g.10.244.175.1 10.244.175.254>host.txt”就能对由10.244.175.1.1到10.244.175.254进行ping扫描,测试主机是否存活,其中参数“a”表示只显示存活的主机,参数“g”则表示要扫描的目标范围.最后以“host.txt”为输出结果.但是要注意,无论fping结果如何,也只能作为参考,不能说目标地址ping 不通就不进行下面的扫描.得到结果后记录下来制作成IP 列表,见表1.从有效的IP地址列表中可以确定下受测系统的有效目标,并可以从中猜测设备的类型,例如,地址为10.244.175.254有可能是一个交换机或者是路由器等.表1有效IP地址列表Table1Valid IP address listIP地址10.244.175.510.244.175.610.244.175.1010.244.175.1110.244.175.1210.244.175.1310.244.175.1410.244.175.2543.2扫描阶段在掌握了受测系统的存活信息后,就可以建立IP地址与开放端口和服务的映射关系了,这里主要使用Back-Track的Nmap进行端口扫描.Nmap具有十分灵活的参数设置,能进行TCP连接扫描、SYN扫描、UDP扫描、Xmas扫描,Null扫描等,其功能非常丰富.使用命令“nmap–A–Np–Ss10.244.175.5分别对存56广州大学学报(自然科学版)第12卷活的IP地址进行TCP SYN扫描,同时加入参数“A”以检测操作系统的版本,得到各IP地址的相关信息见表2.表2IP地址与端口映射Table2The IP address and port mappingIP地址开放端口操作系统10.244.175.5135、139、445、21Windows xp sp110.244.175.6135、139、445、21Windows xp sp310.244.175.10443、6003、3306Linux10.244.175.11443、6003、3306Linux10.244.175.12443、80、1433Windows xp sp310.244.175.13443、6004、3306Linux10.244.175.14443、6004、3306Linux10.244.175.25423Router由表2可知,目标系统存在两台XP系统,而且其中一台版本比较低,应该可以发掘到可利用的漏洞,同时也发现有1台开放了80端口和1433端口的windows设备,可以预见应该是运行WEB应用和安装了MSSQL数据库.另外,发现开放了6003端口和6004端口的Linux设备,暂时无法确定是什么服务,但可以确定它们都运行了mysql数据库.通过端口扫描后,就能得到一个端口映射表,然后就可以继续漏洞扫描的工作,在此本项目使用Nessus作为漏洞扫描工具.Nessus的功能强大,使用却异常的简单,在安装后可以通过访问https://127.0.0.1:8834来访问服务器端,然后设置扫描策略就可以进行扫描.表3为IP10.244.175.5的中高危漏洞列表.表3漏洞列表Table3Vulnerable listIP地址漏洞等级漏洞名称10.244.175.5高MS08-067:高MS09-001:中Anonymous FTP Enabled中Microsoft Windows SMB NULL Session Au-thentication中HTTP TRACE/TRACK Methods Allowed经过扫描后发现IP为10.244.175.5存在两个高危漏洞,3个中危漏洞,可以对这些漏洞进行深度挖掘,对漏洞进行利用以控制目标主机.3.3漏洞利用阶段在确定了某一个可利用的漏洞后,就可以使用Back-Track内置的Metasploit漏洞利用框架进行漏洞溢出.步骤如下:(1)启动Metasploit:在BackTrack中打开终端,输入命令:“msfconsole”启动Metasploit;(2)使用命令“search”搜索漏洞攻击程序:msf>seach ms08_067;(3)使用命令“use”进行漏洞攻击程序:msf>use ex-ploit/windows/smb/ms08_067_netapi;(4)使用命令“set”选择攻击载荷:msf>set payload windows/meterpreter/bind_tcp;(5)使用命令“exploit”对目标系统进行攻击:msf>ex-ploit.通过以上步骤就能实现入侵目标系统的功能,但是,要入侵成功,除了明确目标漏洞,选择攻击程序外,还要对攻击载荷有一定的认识,其中最为出名的攻击载荷就是Meterpreter,它是一个功能相对强大的工具[10-16].3.4维持访问阶段BackTrack提供了一些十分经典的后门程序供测试者使用,其中一款就是瑞士军刀Netcat.Netcat是一款允许通信和网络流量从一台计算机流向另一台计算机的工具,它十分灵活和易用,是创建后门的最佳选择.在成功对目标主机10.244.175.5进行攻击后,植入攻击载荷Meterpreter 后,就可以上传Netcat了,基本步骤如下:(1)Meterpreter>upload nc.exe c:\windows\sy-sytem32通过Meterpreter把NC上传到目标主机中;(2)Meterpreter>nc-L-p999-e cmd.exe在目标主机中启动NC,其中参数“L”表示监听模式,并且能在客户端断开后继续保持监听状态,参数“-e”表示后面列出的程序将会得到执行,这是一个实现后门功能的关键参数.3.5后续工作在取得了目标系统中的台终端的控制权后,就可以把它作为跳板向目标系统的其他服务器进行渗透,由于本文的目的是向渗透测试者介绍方法,所以就不再探讨后续的渗透工作,但绝不代表渗透测试到这里就结束了,因为只取得一个终端的控制权还远远达不到控制整个系统的目的.4总结本文列出了基于BackTrack系统的渗透测试的步骤,包括侦察,扫描,漏洞利用和维持访问,和渗透测试报告的编写要点.最后通过一个案例分析,分析了如何运用本文介绍的方法对一个内网系统进行渗透测试.总而言之,渗透测试是一个活的过程,当技术成熟后,人们就可以创造属于自己的渗透测试方法,使用自己编写的渗透测试工具.66第5期谢冬青等:基于BackTrack的渗透测试方法76参考文献:[1]National Institute of Standards and Technology.Technical Guide to Information Security Testing and Assessment[EB/OL][2013-03-15].http://csrc.nist.gov/publications/nistpubs/800-115/SP800-115.pdf,2013-03-15.[2]Open Information Systems,Security Group Information Systems,Security Assessment Framework[EB/OL][2013-02-15].http://www.oissg.org/issaf,2013-02-15.[3]Institute for Security and Open Methodologies.The Open Source Security Testing Methodology Manual[EB/OL][2013-03-01].http://www.isecom.org/,2013-03-01.[4]PTES.Penetration testing execution standard[EB/OL][2013-03-14].http://www.pentest-standard.org/index.php/Main _Page,2013-03-14.[5]BRODKIN,JON.Is Google hack an attack on cloud computing?[J].Network World(Online),2010(6):156-158.[6]SIMPSON,PETER.China rejects google hacking claim[J].Voice Amer News/FIND,2011:156-158,185.[7]ANONYMOUS.Rapid7;Rapid7metasploit products achieve CVE compliance,improve integration of vulnerability manage-ment and penetration testing[J].Bioterr Week,2010(5):102-104.[8]WILSON,TIM.Google hacking tools prepped for black hat[J].Informationweek-Online,2011(8):216-220.[9]Cyber Ark:Cyber-Ark warns companies of need to protect data as new google hacking utility released[J].M2Presswire,2008(2):23-26.[10]Rapid7introduces official metasploit support for new kali linux free security auditing toolkit;Rapid7introduces official meta-sploit support for new kali linux free security auditing toolkit;closer integration with the enterprise-ready evolution of back-Track linux offers more seamless,robust penetration testing experience[J].M2Presswire,2013(S1):86-88.[11]DANNY B.Hands-on with metasploit express.[J].Network Security,2010(5):16-19.[12]STEVE M D.Google hacking101[J].Network Security,2009(3):1-20.[13]Information Security:Rapid7Launches New Metasploit Community Edition for Free and Simple Vulnerability Verification [J].Inform Tech Newsweek,2011(12):15-18.[14]GREENE,TIM.Open source security project could get a boost with Metasploit buy[J].Network World(Online),2009(8):115-118.[15]GREEN T.Open source security project could get a boost with Metasploit buy[J].Network World Midd East,2009(11):155-159.[16]ANONYMOUS.MetasploitReleases Version3.3[J].Wireless News,2009(6):56-60.The penetration test method based on BackTrackXIE Dong-qing a,OU Jia-quan b,HUANG Hai b(a.School of Computer Science&Education Software,Guangzhou510006,China;b.School of Mathematics and Information Sciences,Guangzhou510006,China)Abstract:Along with computer network-based application system,the rapid development of network attack also revealed a trend of increasing.Therefore,mainly through the platform of penetration testing dedicated Back-Track system,this article analyzed the detection,scanning,exploitation and maintaining accessible penetration test method.Through the case analysis of the application in the form of the last form test report,the paper eval-uated and ensured the security of network system.Key words:computer network;the network attack;penetration testing method【责任编辑:陈钢】。

BackTrack4使用方法一、既然有系统了,1.一个U盘启动制作工具就行:unetbootin-windows-356下载地址:/blog/attachments/month_0906/t2009621225526.rar2.spoonwep-wpa破解工具用于BT4下的deb安装包迅雷下载地址:(已经修正下载地址,打开迅雷,然后复制以下地址即可)thunder://QUFodHRwOi8vbXkueHd0b3AuY29tL2ZpbGVteS8yMDA5MDUxNy82N zljMTNkMi4xLmRlYlpa二、运行unetbootin制作BT4的U盘启动系统。

点确定就开始制作了。

在这里需要泡杯茶点支烟等一下。

从ISO文件里提取文件拷贝到U盘里需要一段时间。

完成之后,不要重启,再把刚刚下到的“spoonwep-wpa破解工具用于BT4下的deb 安装包”手动拷贝到U盘根目录下面,自己记好它好的名字,方便到BT4下找到它。

三、启动BT4在BIOS里面设置从U盘启动,这个无法截图,自己摸索吧。

呵呵~~四、进入BT4登陆的用户名:root,密码:toorstartx命令启动图形化界面。

五、安装spoonwep-wpa-rc3.deb包点击左下角的开始菜单,点击一个叫system mune的弹出菜单,再点击“storeage media”,会打开一个窗口,点击窗口上面有个刷新的按钮,在窗口下面空白的地方会列出你的硬盘和外设,进入U盘,找到刚才放入的spoonwep-wpa-rc3.deb,把这个文件复制到BT4的桌面(其实就是/root),可以直接拖到桌面,打开命令行窗口运行“dpkg -i spoonwep-wpa-rc3.deb”稍等几秒中,桌面上出现desktop的文件夹,里面就有了spoonwep2+spoonwpa,好了,大功告成,直接单击图标就能运行spoonwep2或spoonwpa了。

hohem4说明书Hohem iSteady 4手机稳定器使用说明书第一部分:产品介绍(200字)Hohem iSteady 4是一款专为手机拍摄而设计的稳定器,能够有效降低抖动和晃动,提供平滑的拍摄画面。

它采用先进的三轴陀螺仪技术,能够稳定手机在运动中的摄影。

它适用于各种场景,如旅行、运动、婚礼等,使您的拍摄更加流畅和专业。

第二部分:产品特点(200字)1.三轴稳定技术:采用先进的三轴陀螺仪技术,可以有效降低抖动和晃动,拍摄画面更加稳定。

2.快速对焦功能:支持快速对焦,使您可以轻松捕捉到移动的目标,并保持清晰的焦点。

3.多种拍摄模式:提供多种拍摄模式,如跟随模式、锁定模式、运动模式等,满足不同拍摄需求。

4.自由切换方向:可自由切换水平和垂直拍摄模式,可实现多样化的拍摄角度。

5.长时间续航:内置大容量电池,可提供长时间的续航,延长拍摄时间。

第三部分:包装内容(50字)1. Hohem iSteady 4手机稳定器 x 1;2.充电线x1;3.说明书x1;4.保修卡x1第四部分:使用方法(500字)1.准备工作:A.打开稳定器的底部锁扣,将手机插槽展开。

B.将手机水平放入插槽中,确保手机中心和稳定器中心对齐。

C.旋转手机,使手机和稳定器垂直,并将锁紧按钮旋转到锁定位置。

2.拍摄模式选择:A.按下电源按钮,稳定器将开启。

B.按下模式按钮,选择不同的拍摄模式。

C.跟随模式:稳定器根据用户手的移动方向进行调整。

D.锁定模式:稳定器保持固定的姿势,不受用户手的移动影响。

E.运动模式:稳定器在快速运动中保持平滑。

3.手势操作:A.单击电源按钮,稳定器将切换到水平拍摄模式。

B.双击电源按钮,稳定器将切换到垂直拍摄模式。

C.按住电源按钮,稳定器将进入自动旋转模式,可实现180度的全景拍摄。

4.调整参数:A.使用手指滚轮可以调整稳定器的俯仰和横滚角度。

B.使用手指向上或向下滑动可以调整稳定器垂直方向的角度。

C.使用手指向左或向右滑动可以调整稳定器水平方向的角度。

BT4正式版:/thread-16-1-1.html电脑安装方法在D盘新建一个BT4的目录,把bt4-pre-final.iso下载到里面.并修改名字为bt4-mod.iso请注意:BT4是大写的.文件夹区分大小写______________________打开bt4-mod.iso吧里面的boot的文件夹解压到BT4的目录里,然后下载initrd.gz覆盖到boot目录里的同名文件把fs_512Mb.bz2里面的文件解压到BT4的文件夹里并重命名为Backtrack.fs把swap_256Mb.bz2也解压到BT4的文件夹里.并重命名为Backtrack.swap-----------------------------------------------------------------以上系统文件安装完毕.接下来安装启动文件,把grldr.rar解压到C盘,并在启动菜单boot.ini里加入c:\grldr="无线网卡破解 BT4 BackTrack 4 Pre Release"------------------------------------------------------------------OK..这样下载所有的步骤都完毕了.请重新启动计算机.进入BT4的系统输入用户名root密码toor进入系统.并输入startx进入图形界面,-------------------------------------------------------------------如果有文件无法下载.请使用代理IP重新尝试..下载绝对没有问题.本人已经下载了多次BT4比较大,不适合刻盘使用.现在硬盘空间也大.直接放到硬盘里面用的时候重新启动就可以很方便,双系统注意:以下2张图片是在虚拟机里调试的BT4测试版的图片.....本文内容适用于正式版==============================================小窍门:还原默认系统的方法:把这2个文件删除Backtrack.fs和Backtrack.swap然后重新安装这2个文件...又是一个干净的系统,关于下载的问题..BT4正式版以外文件都不大..建议直接用IE下载...用工具有时反而下载不了U盘安装方法首先要把U盘格式化成FAT32 格式的打开工具选择BT4镜像选择U盘盘符下一步等待BT4里有个文件比较大所以到那个文件时复制会比较慢完成会让选择重启否下面就可以重启设置BIOS usb启动了如BIOS没有usb启动项的话那就开机狂按ESC 电脑会自检启动项的选择对应的就可以启动了————————用UNetbootin可以轻松的把Linux操作系统装进U盘你可将U盘插到USB接口。

kibana面板操作手册第一部分:认识DISCOVERY面板:Discover 标签页用于交互式探索你的数据。

你可以访问到匹配得上你选择的索引模式的每个索引的每条记录。

你可以提交搜索请求,过滤搜索结果,然后查看文档数据。

你还可以看到匹配搜索请求的文档总数,获取字段值的统计情况。

如果索引模式配置了时间字段,文档的时序分布情况会在页面顶部以柱状图的形式展示出来。

设置时间过滤器时间过滤器(Time Filter)限制搜索结果在一个特定的时间周期内。

如果你的索引包含的是时序语句,而且你为所选的索引模式配置了时间字段,那么就可以设置时间过滤器。

默认的时间过滤器设置为最近15 分钟。

你可以用页面顶部的时间选择器(Time Picker)来修改时间过滤器,或者选择一个特定的时间间隔,或者直方图的时间范围。

要用时间选择器来修改时间过滤器:1. 点击菜单栏右上角显示的Time Filter 打开时间选择器。

2. 快速过滤,直接选择一个短链接即可。

3. 要指定相对时间过滤,点击Relative 然后输入一个相对的开始时间。

可以是任意数字的秒、分、小时、天、月甚至年之前。

4. 要指定绝对时间过滤,点击Absolute 然后在From 框内输入开始日期,To 框内输入结束日期。

5. 点击时间选择器底部的箭头隐藏选择器。

要从条状图上设置时间过滤器,有以下几种方式:·想要放大那个时间间隔,点击对应的柱体。

·单击并拖拽一个时间区域。

注意需要等到光标变成加号,才意味着这是一个有效的起始点。

你可以用浏览器的后退键来回退你的操作。

搜索数据:在Discover 页提交一个搜索,你就可以搜索匹配当前索引模式的索引数据了。

你可以直接输入简单的请求字符串,也就是用Lucene query syntax,也可以用完整的基于JSON 的Elasticsearch Query DSL。

当你提交搜索的时候,直方图,文档表格,字段列表,都会自动反映成搜索的结果。

Back Track 4基本使用——虚拟机安装BT4破解WAP申明:这篇日志出来较早了,是针对backtrack 4-pre-final的,如果你下的的ISO文件是backtrack4-Final的话,会安装时会直接从第4步跳至第7步,是没有关系的!(再补点:重新登录时用户名是root,密码是toor)学网络的人没有不对黑客感兴趣的,没有,是因为你还没有涉及到最迷人的部分,人家说BackTrack4操作系统是黑客专用系统是不无道理的。

Backtrack最初名为:auditor security collection,之后与Whax整合在一起就成为了BackTrack,类似的操作系统还有:WiFiSlax、WiFiWay、nUbuntu、WHax什么的,至于它有什么用,很多人一提到BT 就会想到它是专门用来破解无线密码的,其实它还有好多其他的用处包括各类扫描、溢出、拦截、木马、VoIP等强大的工具(参考自古典娃娃——Bluedon Dreamworks)。

像我这样的菜鸟对于这样的好东西不拿来使用是不可能的!参考过许多资料,终于搞定了一些基本内容,为了后面的鸟鸟们能够减少麻烦,我就把我安装和基本配置的过程写下来了,如果有错误读者您及时指出,您的批评是我进步的动力噢!好了,废话不说了,咱开始吧!基本工具:虚拟机,BackTrack4的镜像文件(可以到这里下载):http://www.remote-exploit。

org/cgi—bin/fileget?version=bt4-prefinal—iso(你使用VM版的也可以)虚拟机的使用都会吧!就不多说了,我到设置到最后是这样的:点击“Power on this vitual machine”等一会儿就出现下面这个界面:一般都选第一个的,通过移动上下的方向键来选择,注意:选择过程你可能看到不到,选择栏的变化,你注意后面的背景图片就会发现,当选择到哪一项时背景图片会被遮盖.选择后,按Enter!到这里时,输入:startx进入界面:进入桌面:直接点install。

Back|Track4基本使用小记(四)——安装VMTools

Wireless World 2009-12-31 23:01:44 阅读597 评论0 字号:大中小

其实安装VMTools也很简单。

如果你能看懂下面这张网页的意思,那么可以说在VMWare虚拟机中的所有的Linux系统的VMTools 安装也就简单了:

file:///F:/2-Great%20Software/VMware/VMware%20setplace/help/wwhelp/wwhimpl/js/html/wwhelp. htm#href=workstation_win/ws_newguest_tools_linux.html#1002344

下面说说我安装的过程吧:让各位看笑话了,呵呵!

我在“VM”选项里点“Install VMware Tools”,并没有像其他系统在桌面上出现光盘的图标,这里就涉及到挂载这个知识点了,于是我就用上面网页的命令:

sudo mount /dev/cdrom /mnt/cdrom//以root的权限挂载光盘

“mount point /mnt/cdrom does not exist”也就是说挂载点不存在。

所以我又在mnt/下新建了cdrom这个文件:

cd /mnt //切换到/mnt目录下;

sudo mkdir cdrom //以管理员的身份创建cdrom文件夹

好了,现试着挂载一次,结果是:

呵呵……我又纠结了,/dev外围设备特殊文件目录下不存在cdrom这个文件……无奈……只好从图形界面中打开/dev目录,并尝试着以cdrom来搜索……结果发现了——cdrom3,

于是决定试试:

sudo mount /dev/cdrom3 /mnt/cdrom

哈哈……挂载成功了!

切换到/mnt/cdrom命令下查看:

看到没红色部分的没?

到这个时候,我们可以卸载光盘了:

cd //切换到主目录

umount /dev/cdrom3//卸载光盘

好了,已经成功的挂载并拷贝了tar.gz文件到/mnt/cdrom目录了,接下来要做的工作就是解压并安装了。

一,解压(我在其他目录解压都出错了,在下面这个目录进行解压才行):

tar -xzvf /mnt/cdrom/VMwareTools-8.1.2-197124.tar.gz//解压文件

提示:你不一定要把VMwareTools-8.1……都写出来,写的时候学会用Tab这个键,会帮你省不少事。

这时候你就会发现,屏幕划过一大堆的数据文件,等到其完成!

二,安装:

输入如下命令:(在xxx@xxx-desktop后输入)

cd vmware-tools-distrib///切换到vmware-tools-distrib目录下

sudo ./vmware-install.pl//以root的权限运行安装脚本文件

这个界面太熟悉了,从这里开始就一直点Enter键,直到其注销后重新登录至下面这个图,表示安装完成了。

OK,安装完成!!。