华为端口镜像ACL流过滤

- 格式:docx

- 大小:146.11 KB

- 文档页数:8

华为交换机做镜像端口和删除的方法是什么交换机除了能够连接同种类型的网络之外,还可以在不同类型的网络(如以太网和快速以太网)之间起到互连作用。

华为交换机有端口镜像功能,想要配置端口镜像或者删除端口镜像,该怎么实现呢》下面我们就来看看详细的教程,很简单,需要的朋友可以参考下下面我们就来看看详细的教程。

1、配置端口对端口镜像。

将镜像端口GE0/0/2入方向的报文(即接收到的报文)复制到观察端口GE0/0/1上,GE0/0/1与监控设备直连。

2、一个端口对应多个镜像口。

将镜像端口GE0/0/4入方向的报文(即接收到的报文)复制到观察端口GE0/0/1~GE0/0/3上,GE0/0/1~GE0/0/3与监控设备直连。

3、对于一个端口对应多个镜像端口我们也可以这样配置,不过需要版本支持。

4、多个镜像端口对应一个端口。

将镜像端口GE0/0/1~GE0/0/3入方向的报文(即接收到的报文)复制到观察端口GE0/0/10上,GE0/0/10与监控设备直连。

5、删除端口镜像。

在镜像端口下执行命令undo port-mirroring,删除观察端口与镜像端口的绑定关系,恢复镜像端口为普通端口。

6、在系统视图下执行命令undo observe-port,删除观察端口。

相关阅读:交换机工作原理过程交换机工作于OSI参考模型的第二层,即数据链路层。

交换机内部的CPU会在每个端口成功连接时,通过将MAC地址和端口对应,形成一张MAC表。

在今后的通讯中,发往该MAC地址的数据包将仅送往其对应的端口,而不是所有的端口。

因此,交换机可用于划分数据链路层广播,即冲突域;但它不能划分网络层广播,即广播域。

交换机拥有一条很高带宽的背部总线和内部交换矩阵。

交换机的所有的端口都挂接在这条背部总线上,控制电路收到数据包以后,处理端口会查找内存中的地址对照表以确定目的MAC(网卡的硬件地址)的NIC(网卡)挂接在哪个端口上,通过内部交换矩阵迅速将数据包传送到目的端口,目的MAC若不存在,广播到所有的端口,接收端口回应后交换机会“学习”新的MAC地址,并把它添加入内部MAC地址表中。

华为交换机过滤命令一、Telnet登录交换机1. 打开Telnet客户端,输入交换机的管理IP地址,端口默认为23,点击连接按钮进行登录。

2. 在弹出的登录窗口中输入交换机的登录账号和密码,点击确定登录交换机。

二、使用过滤命令配置交换机策略1. 进入系统视图:在命令行界面输入"system-view",按回车键。

2. 配置ACL(访问控制列表):输入"acl number ACL-NAME",其中ACL-NAME是ACL的名称,按回车键。

3. 配置ACL规则:输入"rule Rule-ID deny/permit protocol source-ip destination-ip",其中Rule-ID是规则编号,deny/permit表示禁止或允许数据包通过,protocol表示协议类型,source-ip表示源IP地址,destination-ip表示目的IP地址。

4. 应用ACL到接口:输入"interface interface-typeinterface-number",其中interface-type表示接口类型,interface-number表示接口编号,按回车键。

5. 输入"packet-filter ACL-NAME inbound/outbound",其中ACL-NAME表示之前配置的ACL名称,inbound表示数据包进入接口时应用过滤,outbound表示数据包离开接口时应用过滤,按回车键。

6. 保存配置并退出视图:输入"save",按回车键,然后输入"quit",按回车键。

三、查看和验证过滤策略1. 查看已配置的ACL:在命令行界面输入"display acl ACL-NAME",其中ACL-NAME表示ACL的名称,按回车键。

常见镜像操作为了方便对一个或多个网络接口的流量进行分析(如IDS产品、网络分析仪等),可以通过配置交换机或路由器来把一个或多个端口(VLAN)的数据转发到某一个端口,即端口镜像,来实现对网络的监听。

端口镜像功能是对网络流量监控的一个有效的安全手段,对监控流量的分析可以进行安全性的检查,同时也能及时地在网络发生故障时进行准确的定位。

一、配置观察端口配置任何一种镜像功能,都需要先配置观察端口,可单一配置,可批量配置。

配置单个观察端口:本地观察端口,及观察端口与监控设备直连<HUAWEI>system-view[HUAWEI]observer-port 1 interface gigabitethernet 1/0/1二层远程观察端口,即通过二层设备转发镜像报文<HUAWEI>system-view[HUAWEI]observer-port 1 interface gigabitethernet 1/0/1 vlan 10批量配置观察端口本地观察端口,及观察端口与监控设备直连<HUAWEI>system-viewgigabitethernet 1/0/3二层远程观察端口,即通过二层设备转发镜像报文<HUAWEI>system-view[HUAWEI]observer-port 1 interface-range gigabitethernet 1/0/1 to gigabitethernet 1/0/3 vlan 10二、配置镜像端口1、1端口镜像将一个镜像端口的报文复制到一个观察端口上。

例如:将镜像端口g2/0/1入方向的报文复制到观察端口g1/0/1上,g1/0/1与监控设备直连。

<HUAWEI>system-view[HUAWEI]observer-port 1 interface gigabitethernet 1/0/1 [HUAWEI]interface gigabitethernet 2/0/1[HUAWEI-GigabitEthernet2/0/1]port-mirroring to observer-port 1 inbound2、N端口镜像将一个镜像端口的报文复制到N个不同的观察端口上。

华为ACL配置教程华为ACL配置教程一、ACL基本配置1、ACL规则生效时间段配置(需要先配置设备的时间,建议用ntp同步时间)某些引用ACL的业务或功能需要限制在一定的时间范围内生效,比如,在流量高峰期时启动设备的QoS功能。

用户可以为ACL创建生效时间段,通过在规则中引用时间段信息限制ACL生效的时间范围,从而达到该业务或功能在一定的时间范围内生效的目的。

[Huawei]time-range test ?Starting timefrom The beginning point of the time range[Huawei]time-range test 8:00 ?to The ending point of periodic time-range[Huawei]time-range test 8:00 t[Huawei]time-range test 8:00 to ?Ending Time[Huawei]time-range test 8:00 to 18:05 ?<0-6> Day of the week(0 is Sunday)Fri Friday #星期五Mon Monday #星期一Sat Saturday #星期六Sun Sunday #星期天Thu Thursday # 星期四Tue Tuesday # 星期二Wed Wednesday #星期三daily Every day of the week # 每天off-day Saturday and Sunday # 星期六和星期日working-day Monday to Friday #工作日每一天[Huawei]time-range test from 8:00 2016/1/17 to 18:00 2016/11/17使用同一time-name可以配置多条不同的时间段,以达到这样的效果:各周期时间段之间以及各绝对时间段之间分别取并集之后,再取二者的交集作为最终生效的时间范围。

一、端口镜像概念:Port Mirror(端口镜像)是用于进行网络性能监测。

可以这样理解:在端口A 和端口B 之间建立镜像关系,这样,通过端口A 传输的数据将同时复制到端口B ,以便于在端口B 上连接的分析仪或者分析软件进行性能分析或故障判断。

二、端口镜像配置『环境配置参数』1. PC1接在交换机E0/1端口,IP地址1.1.1.1/242. PC2接在交换机E0/2端口,IP地址2.2.2.2/243. E0/24为交换机上行端口4. Server接在交换机E0/8端口,该端口作为镜像端口『组网需求』1. 通过交换机端口镜像的功能使用server对两台pc的业务报文进行监控。

2. 按照镜像的不同方式进行配置:1) 基于端口的镜像2) 基于流的镜像2 数据配置步骤『端口镜像的数据流程』基于端口的镜像是把被镜像端口的进出数据报文完全拷贝一份到镜像端口,这样来进行流量观测或者故障定位。

【3026等交换机镜像】S2008/S2016/S2026/S2403H/S3026等交换机支持的都是基于端口的镜像,有两种方法:方法一1. 配置镜像(观测)端口[SwitchA]monitor-port e0/82. 配置被镜像端口[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2方法二1. 可以一次性定义镜像和被镜像端口[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2 observing-port Ethernet 0/8【8016交换机端口镜像配置】1. 假设8016交换机镜像端口为E1/0/15,被镜像端口为E1/0/0,设置端口1/0/15为端口镜像的观测端口。

[SwitchA] port monitor ethernet 1/0/152. 设置端口1/0/0为被镜像端口,对其输入输出数据都进行镜像。

[SwitchA] port mirroring ethernet 1/0/0 both ethernet 1/0/15也可以通过两个不同的端口,对输入和输出的数据分别镜像1. 设置E1/0/15和E2/0/0为镜像(观测)端口[SwitchA] port monitor ethernet 1/0/152. 设置端口1/0/0为被镜像端口,分别使用E1/0/15和E2/0/0对输入和输出数据进行镜像。

华为镜像说明端口镜像详解什么是端口镜像?把交换机一个或多个端口(VLAN)的数据镜像到一个或多个端口的方法。

为什么需要端口镜像 ?通常为了部署 IDS 产品需要监听网络流量(网络分析仪同样也需要),但是在目前广泛采用的交换网络中监听所有流量有相当大的困难,因此需要通过配置交换机来把一个或多个端口(VLAN)的数据转发到某一个端口来实现对网络的监听。

端口镜像的别名支持端口镜像的交换机大多数中档以上的交换机都支持端口镜像功能,但支持程度不同。

端口镜像配置方法下面是几种交换机的端口镜像配置方法,主要来自于 Talisker Security Wizardry (/) 的 Switch Port Mirroring (/switch.htm)Cisco 交换机特点:Cisco 2900 和 Cisco 3500XL 系列交换机Cisco 2950、Cisco 3550 和 Cisco 3750 系列交换机Cisco catylist 2550 Cisco catylist 3550 支持2组monitor session en password config term Switch(config)#monitor session 1 destination interface fast0/4(1为session id,id范围为1-2) Switch(config)#monitor session 1 source interface fast0/1 , fast0/2 , fast0/3 (空格,逗号,空格) Switch(config)#exit Switch#copy running-conf startup-conf Switch#show port-monitorCisco 5000 系列交换机使用 CatOS 的 Cisco 4000 和 Cisco 6000 系列交换机使用 IOS 的 Cisco 4000 和 Cisco 6000 系列交换机Extreme 交换机特点:●只能创建多对一或者一对一的镜像端口●可以监听 VLAN 的流量●Extreme 会镜像 IN 和 OUT 的流量。

session 1 概述端口镜像原理,将镜像端口的流量复制一份发送到观察端口供观察端口下连的流量分析设备(软件)对复制来的镜像端口的流量进行分析,在华为的SPAN端口镜像中观察端口仍然可以发送和接受数据(思科中观察端口就会停止正常的数据收发,只能观察从镜像端口复制来的流量)。

一、镜像的分类1、端口镜像端口镜像是基于端口的镜像,分为本地端口镜像、二层远程端口镜像、三层远程端口镜像,镜像的流量可以是入向或者出向。

2、流镜像流镜像是基于流的镜像,是根据用户配置的刘策略traffic-class匹配的流量进行镜像,只支持(镜像端口的)入方向,不支持出方向。

流镜像分为本地流镜像、二层远程流镜像、三层远程流镜像。

3、vlan镜像vlan镜像是基于vlan的镜像,是将制定的vlan内的所有活动接口的入方向的流量复制到观察端口,不支持出方向。

vlan镜像分为本地vlan镜像、二层远程vlan镜像。

4、mac地址镜像基于mac地址的镜像,将匹配源或目的的mac地址的入方向的流量复制到观察关口,不支持出方向。

mac地址镜像支持本地mac地址镜像、二层远程mac 地址镜像。

session 2 镜像的配置一、端口镜像配置1、本地端口镜像配置[Huawei]observe-port 1 interface g0/0/1 配置一个序列号为1的观察端口g0/0/1[Huawei]interface g0/0/2 配置镜像端口[Huawei-GigabitEthernet0/0/2]port-mirroring to observe-port 1both 配置一个镜像端口,将双向流量复制到序列号为1的观察端口[Huawei-GigabitEthernet0/0/2]quit查看端口配置状态[Huawei]display observe-port---------------------------------------------------------------------- Index : 1Interface: GigabitEthernet0/0/1Used : 2----------------------------------------------------------------------[Huawei][Huawei]display port-mirroringPort-mirror:---------------------------------------------------------------------- Mirror-port Direction Observe-port---------------------------------------------------------------------- GigabitEthernet0/0/2 Both GigabitEthernet0/0/1----------------------------------------------------------------------[Huawei]2、二层远程端口镜像端口的二层远程镜像的原理是通过创建一个vlan,将镜像端口的流量复制到观察端口中,观察端口在该vlan中进行广播,通过vlan的广播将复制的流量发送到监控设备连接的端口上,进行监控。

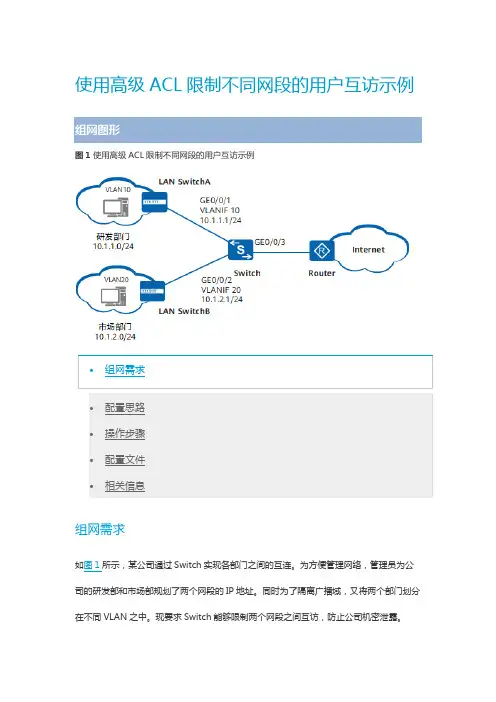

使用高级ACL限制不同网段的用户互访示例图1 使用高级ACL限制不同网段的用户互访示例组网需求如图1所示,某公司通过Switch实现各部门之间的互连。

为方便管理网络,管理员为公司的研发部和市场部规划了两个网段的IP地址。

同时为了隔离广播域,又将两个部门划分在不同VLAN之中。

现要求Switch能够限制两个网段之间互访,防止公司机密泄露。

配置思路采用如下的思路在Switch上进行配置:1.配置高级ACL和基于ACL的流分类,使设备可以对研发部与市场部互访的报文进行过滤。

2.配置流行为,拒绝匹配上ACL的报文通过。

3.配置并应用流策略,使ACL和流行为生效。

操作步骤1.配置接口所属的VLAN以及接口的IP地址# 创建VLAN10和VLAN20。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] vlan batch 10 20# 配置Switch的接口GE0/0/1和GE0/0/2为trunk类型接口,并分别加入VLAN10和VLAN20。

[Switch] interface gigabitethernet 0/0/1[Switch-GigabitEthernet0/0/1] port link-type trunk[Switch-GigabitEthernet0/0/1] port trunk allow-pass vlan 10[Switch-GigabitEthernet0/0/1] quit[Switch] interface gigabitethernet 0/0/2[Switch-GigabitEthernet0/0/2] port link-type trunk[Switch-GigabitEthernet0/0/2] port trunk allow-pass vlan 20[Switch-GigabitEthernet0/0/2] quit# 创建VLANIF10和VLANIF20,并配置各VLANIF接口的IP地址。

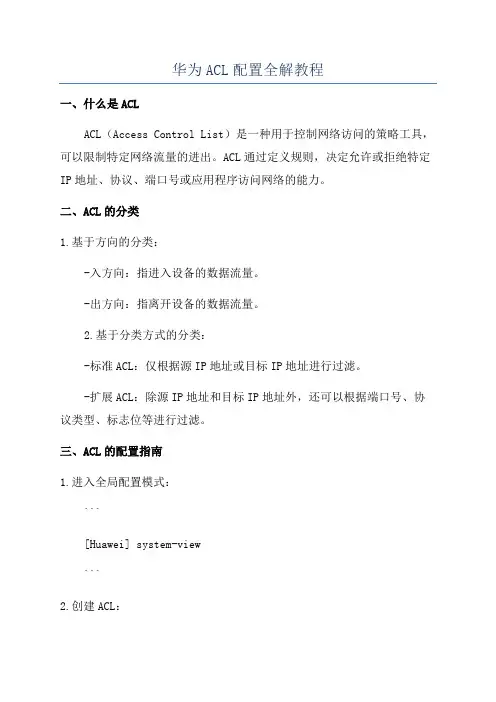

华为ACL配置全解教程一、什么是ACLACL(Access Control List)是一种用于控制网络访问的策略工具,可以限制特定网络流量的进出。

ACL通过定义规则,决定允许或拒绝特定IP地址、协议、端口号或应用程序访问网络的能力。

二、ACL的分类1.基于方向的分类:-入方向:指进入设备的数据流量。

-出方向:指离开设备的数据流量。

2.基于分类方式的分类:-标准ACL:仅根据源IP地址或目标IP地址进行过滤。

-扩展ACL:除源IP地址和目标IP地址外,还可以根据端口号、协议类型、标志位等进行过滤。

三、ACL的配置指南1.进入全局配置模式:```[Huawei] system-view```2.创建ACL:```[Huawei] acl number 2000```其中,2000为ACL的编号。

```[Huawei-acl-basic-2000] rule 10 deny source 192.168.0.00.0.0.255```该命令表示在ACL2000中添加一条规则,拒绝源IP地址为192.168.0.0/24的流量。

规则可以根据实际需求,设置允许或拒绝特定的IP地址、协议、端口号等。

4.设置允许的流量:```[Huawei-acl-basic-2000] rule 20 permit source any```该命令表示在ACL2000中添加一条规则,允许任意源IP地址的流量。

5.配置ACL应用:```[Huawei] interface gigabitethernet 0/0/1[Huawei-GigabitEthernet0/0/1] traffic-filter inbound acl2000```该命令表示在接口GigabitEthernet0/0/1上应用入方向的ACL 2000。

四、实例下面是一个示例,展示如何通过ACL配置,限制一些IP地址访问设备:1.创建ACL:```[Huawei] acl number 2000``````[Huawei-acl-basic-2000] rule 10 deny source 192.168.0.10.0.0.0```3.设置允许的流量:```[Huawei-acl-basic-2000] rule 20 permit source any```4.配置ACL应用:```[Huawei] interface gigabitethernet 0/0/1[Huawei-GigabitEthernet0/0/1] traffic-filter inbound acl2000```这样,ACL 2000就应用在接口GigabitEthernet0/0/1的入方向上了。

华为交换机端口镜像配置一、说明『环境配置参数』1. PC1接在交换机E0/1端口,IP地址1.1.1.1/242. PC2接在交换机E0/2端口,IP地址2.2.2.2/243. E0/24为交换机上行端口4. Server接在交换机E0/8端口,该端口作为镜像端口『组网需求』1.通过交换机端口镜像的功能使用server对两台pc的业务报文进行监控。

2.按照镜像的不同方式进行配置:1)基于端口的镜像2)基于流的镜像二、数据配置步骤『端口镜像的数据流程』基于端口的镜像是把被镜像端口的进出数据报文完全拷贝一份到镜像端口,这样来进行流量观测或者故障定位。

【3026等交换机镜像】S2008/S2016/S2026/S2403H/S3026等交换机支持的都是基于端口的镜像,有两种方法:方法一1. 配置镜像(观测)端口[SwitchA]monitor-port e0/82. 配置被镜像端口[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2方法二1. 可以一次性定义镜像和被镜像端口[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2 observing-port Ethernet 0/8【8016交换机端口镜像配置】1.假设8016交换机镜像端口为E1/0/15,被镜像端口为E1/0/0,设置端口1/0/15为端口镜像的观测端口。

[SwitchA] port monitor ethernet 1/0/152.设置端口1/0/0为被镜像端口,对其输入输出数据都进行镜像。

[SwitchA] port mirroring ethernet 1/0/0 both ethernet 1/0/15也可以通过两个不同的端口,对输入和输出的数据分别镜像1. 设置E1/0/15和E2/0/0为镜像(观测)端口[SwitchA] port monitor ethernet 1/0/152.设置端口1/0/0为被镜像端口,分别使用E1/0/15和E2/0/0对输入和输出数据进行镜像。

华为交换机⾼级ACL配置ACL扩展应⽤(ACL)是应⽤在接⼝的指令列表。

这些指令列表⽤来告诉路由器哪能些可以收、哪能数据包需要拒绝。

⾄于数据包是被接收还是拒绝,可以由类似于源地址、⽬的地址、等的特定指⽰条件来决定。

扩展IP访问控制列表是其中重要的⼀种扩展IP访问控制列表⽐标准IP访问控制列表具有更多的匹配项,包括协议类型、源地址、⽬的地址、、⽬的端⼝、建⽴连接的和IP等。

编号范围是从100到199的访问控制列表是扩展IP访问控制列表。

扩展的格式:access-list ACL号 [permit|deny][协议] [定义过滤源范围] [定义过滤源端⼝] [定义过滤⽬的主机访问] [定义过滤⽬的端⼝]华为交换机⾼级 ACL配置命令:[HUAWEI-5700]acl 3000进⼊⾼级ACL配置列表[HUAWEI-5700-acl-adv-3000]rule 5 deny tcp source 192.168.10.0 0.0.0.255 destination 10.10.100.100 0 destination-port eq 80拒绝来⾃ 192.168.10.0 此⽹段内所有主机访问 10.10.100.100 此服务器的TCP 80端⼝的流量http协议默认为80端⼝[HUAWEI-5700-acl-adv-3000]rule 10 deny tcp source 192.168.20.0 0.0.0.255 destination 10.10.200.200 0 destination-port eq 21拒绝来⾃192.168.20.0 此⽹段内所有主机访问 10.10.200.200 此服务器的TCP 21端⼝的流量Ftp协议默认为21端⼝[HUAWEI-5700-acl-adv-3000]rule 15 deny udp source 192.168.30.0 0.0.0.255 destination 172.16.10.100 0 destination-port eq 53拒绝来⾃192.168.30.0 此⽹段内所有主机访问 172.16.10.100 此服务器的UDP 53端⼝的流量DNS协议默认为53端⼝[HUAWEI-5700-acl-adv-3000]rule 20 permit tcp source 192.168.40.0 0.0.0.255 destination 61.10.10.10 0 destination-port eq 110允许来⾃192.168.40.0 此⽹段内所有主机访问 61.10.10.10 此服务器的TCP 110端⼝的流量POP3协议默认为110端⼝[HUAWEI-5700-acl-adv-3000]rule 25 permit tcp source 192.168.50.0 0.0.0.255 destination 61.11.11.11 0 destination-port eq 23允许来⾃192.168.50.0 此⽹段内所有主机访问 61.11.11.11 此服务器的TCP 23端⼝的流量telnet协议默认为23端⼝[HUAWEI-5700-acl-adv-3000]rule 30 permit tcp source 192.168.60.0 0.0.0.255 destination 66.11.11.10 0 destination-port eq 25允许来⾃192.168.60.0 此⽹段内所有主机访问 66.11.11.10 此服务器的TCP 25端⼝的流量smtp协议默认为23端⼝[HUAWEI-5700-acl-adv-3000]rule 35 deny udp source 10.10.50.5 0.0.0.0 destination 172.16.20.100 0.0.0.0 destination-port eq 161拒绝10.10.50.5此主机访问 172.16.20.100 此终端的UDP 161端⼝的流量snmp协议默认为161端⼝查看acl配置列表:[HUAWEI-5700-acl-adv-3000]display this#acl number 3000rule 5 deny tcp source 192.168.10.0 0.0.0.255 destination 10.10.100.100 0 destination-port eq wwwrule 10 deny tcp source 192.168.20.0 0.0.0.255 destination 10.10.200.200 0 destination-port eq ftprule 15 deny udp source 192.168.30.0 0.0.0.255 destination 172.16.10.100 0 destination-port eq dnsrule 20 permit tcp source 192.168.40.0 0.0.0.255 destination 61.10.10.10 0 destination-port eq pop3rule 25 permit tcp source 192.168.50.0 0.0.0.255 destination 61.11.11.11 0 destination-port eq telnetrule 30 permit tcp source 192.168.60.0 0.0.0.255 destination 66.11.11.10 0 destination-port eq smtprule 35 deny udp source 10.10.50.5 0 destination 172.16.20.100 0 destination-port eq snmp华为交换机端⼝调⽤ACL配置命令:[HUAWEI-5700]interface GigabitEthernet 0/0/1进⼊需要调⽤ACL的交换机端⼝[HUAWEI-5700-GigabitEthernet0/0/1]traffic-filter outbound acl 3000在些端⼝的出⽅向调⽤ACL3000[HUAWEI-5700-GigabitEthernet0/0/1]traffic-filter inbound acl 3000在此端⼝的⼊⽅向调⽤ACL3000注:每个端⼝的⼀个⽅向上只能调⽤⼀个ACL列表,也就是outbound 和 inbound 两个⽅向上有且只能有⼀个ACL。

华为acl规则网络中经常提到的acl规则是Cisco IOS所提供的一种访问控制技术。

初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机如2950之类也开始提供ACL的支持。

只不过支持的特性不是那么完善而已。

在其它厂商的路由器或多层交换机上也提供类似的技术,不过名称和配置方式都可能有细微的差别。

本文所有的配置实例均基于Cisco IOS的ACL进行编写。

基本原理:ACL使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

功能:网络中的节点有资源节点和用户节点两大类,其中资源节点提供服务或数据,用户节点访问资源节点所提供的服务与数据。

ACL的主要功能就是一方面保护资源节点,阻止非法用户对资源节点的访问,另一方面限制特定的用户节点所能具备的访问权限。

在实施ACL的过程中,应当遵循如下两个基本原则:1.最小特权原则:只给受控对象完成任务所必须的最小的权限。

2.最靠近受控对象原则:所有的网络层访问权限控制。

3.默认丢弃原则:在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

局限性:由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

因此,要达到end to end的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。

acl规则要如何写?1、设置acl :acl number 3000rule 0 permit ip source 服务器端的子网掩码的反码//允许哪些子网访问服务器rule 5 deny ip destination 服务器端的子网掩码的反码//不允许哪些子网访问服务器2、绑定到端口:interface gig 0/1 //进入服务器所在的交换机端口[GigabitEthernet0/1] firewall packet-filter 3000 inbound //把acl绑定到端口设置下发的ACL规则生效顺序acl match-order { config | auto }命令可以acl规则下发前预先确定其在整个acl内的匹配顺序,而acl order命令用来指定规则下发到硬件后的匹配顺序。

华为交换机端⼝镜像配置端⼝镜像通过配置镜像功能,可以将报⽂复制到特定的⽬的地进⾏分析,以进⾏⽹络监控和故障定位。

通俗来讲,镜像是指将经过指定端⼝(源端⼝或者镜像端⼝)的报⽂复制⼀份到另⼀个指定端⼝(⽬的端⼝或者观察端⼝)。

如下图所⽰:在华为中,交换机上做镜像的⽹⼝叫做镜像端⼝,连接监控设备的接⼝叫做观察⼝。

⼀般端⼝镜像分为1对1 ,1对多,多对1等情况,下⾯通过简单的案例来进⾏学习:1、1对1本地端⼝镜像(⼀台监控设备连接⼀个镜像端⼝)测试拓扑图如下所⽰:现在我要把LSW1上GE0/0/2接⼝的流量镜像到GE0/0/1接⼝上,配置如下:observe-port 1 interfaceGigabitEthernet0/0/2 #观察⼝interface GigabitEthernet0/0/1 #镜像⼝port-mirroring to observe-port 1 both #镜像上下⾏流量可以在设备上通过dis cu命令来查看配置:此时,我们在PC1上设置开始不停的往LSW1发包:然后在LSW1上的GE0/0/1⼝进⾏抓包,如果有对应的数据的话,说明镜像是OK的:我们可以清晰的看到由源地址10.10.10.10发往10.10.10.1的数据包,说明镜像做的是正常的。

2、多对⼀端⼝本地端⼝镜像(多个监控设备同时监控⼀个端⼝)实验拓扑图如下所⽰:由于在配置的时候发⽣了⼀个⼩的插曲,如下:也就是说设备的每⼀个插槽只能配置⼀个观察⼝,⽽模拟器上⾯⼜不能⾃助式的配添加插槽,所以这⾥只把对应的配置列出来:⽅法⼀:(单个配置观察端⼝)observe-port 1 interfaceGigabitEthernet0/0/1 #观察⼝1observe-port 2 interfaceGigabitEthernet0/0/3 #观察⼝2interface GigabitEthernet0/0/2 #镜像⼝port-mirroring to observe-port 1 both #镜像上下⾏流port-mirroring to observe-port 2 both #镜像上下⾏流⽅法⼆:(批量配置观察端⼝)observe-port 1 interface-range G 0/0/X to G0/0/Y #端⼝X到Y为观察⼝interface GigabitEthernet1/0/1 #镜像⼝port-mirroring to observe-port 1 both #镜像上下⾏流3、⼀对多端⼝镜像配置(⼀个监控设备监控多个端⼝)测试拓扑图如下所⽰:配置⽰例:observe-port 1 interfaceGigabitEthernet1/0/4 #观察⼝interfaceGigabitEthernet1/0/1 #镜像⼝1port-mirroring to observe-port 1 inbound/outbound/bothinterfaceGigabitEthernet1/0/2 #镜像⼝2port-mirroring to observe-port 1inbound/outbound/bothinterfaceGigabitEthernet1/0/3 #镜像⼝3port-mirroring to observe-port 1inbound/outbound/both注意:镜像可绑定的端⼝数量要根据设备、或者板卡的型号⽽定,不同设备不同板卡都不同。

华为交换机端口限速2000_EI系列以上的交换机都可以限速!限速不同的交换机限速的方式不一样!2000_EI直接在端口视图下面输入LINE-RATE (4 )参数可选!端口限速配置1功能需求及组网说明端口限速配置『配置环境参数』1. PC1和PC2的IP地址分别为10.10.1.1/24、10.10.1.2/24『组网需求』1. 在SwitchA上配置端口限速,将PC1的下载速率限制在3Mbps,同时将PC1的上传速率限制在1Mbps 2数据配置步骤『S2000EI系列交换机端口限速配置流程』使用以太网物理端口下面的line-rate命令,来对该端口的出、入报文进行流量限速。

【SwitchA相关配置】1. 进入端口E0/1的配置视图[SwitchA]interface Ethernet 0/12. 对端口E0/1的出方向报文进行流量限速,限制到3Mbps[SwitchA- Ethernet0/1]line-rate outbound 303. 对端口E0/1的入方向报文进行流量限速,限制到1Mbps[SwitchA- Ethernet0/1]line-rate inbound 16【补充说明】报文速率限制级别取值为1~127。

如果速率限制级别取值在1~28范围内,则速率限制的粒度为64Kbps,这种情况下,当设置的级别为N,则端口上限制的速率大小为N*64K;如果速率限制级别取值在29~127范围内,则速率限制的粒度为1Mbps,这种情况下,当设置的级别为N,则端口上限制的速率大小为(N-27)*1Mbps。

此系列交换机的具体型号包括:S2008-EI、S2016-EI和S2403H-EI。

『S2000-SI和S3000-SI系列交换机端口限速配置流程』使用以太网物理端口下面的line-rate命令,来对该端口的出、入报文进行流量限速。

【SwitchA相关配置】1. 进入端口E0/1的配置视图[SwitchA]interface Ethernet 0/12. 对端口E0/1的出方向报文进行流量限速,限制到6Mbps[SwitchA- Ethernet0/1]line-rate outbound 23. 对端口E0/1的入方向报文进行流量限速,限制到3Mbps[SwitchA- Ethernet0/1]line-rate inbound 1【补充说明】对端口发送或接收报文限制的总速率,这里以8个级别来表示,取值范围为1~8,含义为:端口工作在10M 速率时,1~8分别表示312K,625K,938K,1.25M,2M,4M,6M,8M;端口工作在100M速率时,1~8分别表示3.12M,6.25M,9.38M,12.5M,20M,40M,60M,80M。

1华为交换机端口镜像设置<HUAWEI> system-view[HUAWEI] observe-port 1 in terface gigabitethernet 1/0/1 (配置观察端口)[HUAWEI] in terface gigabitethernet 2/0/1[HUAWEI-GigabitEthernet2/0/1] port-mirrori ng to observe-port 1 in bou nd (配置镜像端口)2、华为交换机ACL控制列表和包过滤设置ACL控制列表种类:①、标准访问控制列表:只能使用源地址描述数据,表明是允许还是拒绝命令格式:acl XXXrule permit/de ny source source_address source_wildcard/a nyeg:acl 1199rule permit source 192.168.1.0 0.0.0.255(允许源地址为192.168.1.0 网段的数据包通过)②、扩展访问控制列表:在标准控制列表的基础上添加基于协议和端口号的控制• rule deny icmp source 10.1.0.0 0.0.255.255 destination any icmp-type host-redirect[CMP ][机帀疋向报文■ rule deny tcp source 129.9.0.0 0.0.255.255 destination 202.38.160.0 0.0.0.2553、流策略(Traffic Policy )用于QoS复杂流分类,实现丰富的QoS策略。

Traffic Policy 分为三部分:CD、流分类(Classifier )模板:定义流量类型。

一个Classifier 可以配置一条或多条if-match 语句,if-match 语句中可以引用ACL规则。

不同的Classifier 模板可以应用相同的ACL规则。

一个ACL规则可以配置一个或多个Rule语句。

C、流动作(Behavior )模板:指,用于定义针对该类流量可实施的流动作。

一个Behavior 可以定义一个或多个动作。

C、流策略(Traffic Policy )模板:将流分类Classifier 和流动作Behavior关联,成为一个Classifier & Behavior 对。

当Traffic Policy 模板设置完毕之后,需要将Traffic Policy模板应用到接口上才能使策略生效。

Port PortACL ACLClassifier & Behavior 对之间的匹配顺序一个Traffic-policy 中可以配置一个或多个Classifier & Behavior 对。

当收到一个报文,做复杂流分类处理时,会按照Traffic-policy 中Classifier & Behavior 对的配置顺序进行匹配。

如果命中,则停止匹配;如果不命中,则匹配后面的Classifier ;如果是最后一个Classifier ,且还不命中,则报文走正常的转发处理,类似于没有应用流分类策略。

Classifier 之间的顺序可以通过命令行classifier classifier-name behavior behavior-name precedence precedence 修改。

例如,Traffic-policy T 中配置了A、B、C 三个Classifier :#traffic policy Tclassifier A behavior Aclassifier B behavior Bclassifier C behavior C #缺省情况下,A、B、C三个Classifier 的顺序分别是1、2和3,与配置的顺序相同。

如果要将 A 排在最后,可以执行如下命令:classifier A behavior A precedence 4结果是:#traffic policy Tclassifier B behavior Bclassifier C behavior C classifier A behavior A precedence 4#此时,B之前的顺序号1没有被占用,因此可以在B之前添加一个Classifier (假设是D),则可执行如下命令实现。

classifier D behavior D precedence 1结果是:#traffic policy Tclassifier D behavior D precedence 1classifier B behavior Bclassifier C behavior Cclassifier A behavior A precedence 4#如果按如下方法,不指定precedence 值的方式添加D,classifier D behavior D结果如下:#traffic policy Tclassifier B behavior Bclassifier C behavior Cclassifier A behavior A precedence 4classifier D behavior D#If-match 语句之间的匹配顺序由于Classifier 中配置的是一个或多个if-match 语句,按照if-match 语句配置顺序进行匹配。

报文命中if-match 语句后,是否执行对应的behavior 动作,取决于If-match 语句之间是And还是Or 逻辑。

If-match 语句之间的And 和Or 逻辑如果流分类模板下配置了多个if-match 语句,则这些语句之间有And 和Or 两种逻辑关系:Or 逻辑:数据包只要匹配该流分类下的任何一条if-match 语句定义的规则就属于该类。

And逻辑:数据包必须匹配该流分类下的全部if-match 语句才属于该类。

流策略的执行过程(if-match 语句间是Or 逻辑)图2流策略的执行过程(Or逻辑)#Classifier ,如果lf-match 语句之间是 Or 逻辑,按照if-match 语句配置顺序进行匹配,数据包一旦命中某个if-match 语句: 如果命中的if-match 语句没有引用 ACL 则执行behavior 定义的动作。

如果命中的if-match 语句引用了 ACL,且命中的是 permit 规则,则执行 behavior 定义的 动作;命中的是deny 规则,则直接丢弃报文。

如果数据包没有命中任何 if-match 语句,则不支持任何动作,继续处理下一个 Classifier流策略的执行过程(if-match 语句间是And 逻辑) 如果If-match 语句之间是And 逻辑,设备先会将这些if-match 语句进行合并(这里的"合 并”相当于集合的乘法操作),再按照Or 逻辑的处理流程进行处理。

对于引用ACL 的if-match 语句,不是将 ACL 内部的各条 Rule 进行合并,而是逐条与其他 if-match 语句进行合并。

因此值得注意的是:And 逻辑中if-match 语句的顺序不影响匹配结果,但ACL 中Rule 的顺序仍然会影响匹配结果。

例如,某个流策略下配了如下一个classifier:Gat fist dn?.gifier£ii是舌引J■nuLdi:uh»Rernirr^^l^ M Den 72^*^-BehaviorGet first i^malclLPerrFicGat next rf-mattiiGe4 nextr如图2,针对每个acl 3000 rule 5 permit ip source 1.1.1.1 0rule 10 deny ip source 2.2.2.2 0#traffic classifier example operator andif-match acl 3000if-match dscp af11#则设备首先进行if-match 语句的合并,合并结果相当于:#acl 3000rule 5 permit ip source 1.1.1.1 0 dscp af11rule 10 deny ip source 2.2.2.2 0 dscp af11#traffic classifier example operator orif-match acl 3000#traffic behavior exampleremark dscp af22#traffic policy exampleshare-modeclassifier example behavior example#interface GigabitEthernet2/0/0traffic-policy P inbound#然后,再针对合并结果按Or 逻辑的执行过程进行处理。

处理结果是从GE2/0/0 收到的源IP为1.1.1.1/32 且dscp=10的报文重标记为AF22,源IP为1.1.1.2/32 且dscp=10的报文丢弃,其他报文由于没有匹配任何规则,直接转发。

对于And逻辑,系统默认License中最多只允许存在一条引用ACL的if-match 语句;而Or逻辑中,可以有多条引用ACL的if-match 语句。

如果更改License使And逻辑允许存在多条引用ACL的if-match 语句,则这些if-match语句的合并规则是:permit + permit = permitpermit + deny = denydeny + permit = denydeny + deny = denyIf-math 语句引用ACL时的匹配过程如果if-match 语句指定的是ACL,需要在ACL的多个Rule语句中进行匹配:首先查找用户是否配置了该ACL(因为流分类允许引用不存在的ACL,命中的第一条则停止匹配,不再继续查找后续的规则。

说明:当Rule中的动作为Deny时,如果behavior是镜像或采样,即使对于丢弃的报文,也会执行behavior 。

ACL中可以指定permit或deny规则,它与ACL所在Classifier 所对应的Behavior中的动作的关系是:ACL为deny,则不关心Behavior,报文最终动作是deny;ACL为permit,则执行Behavior,报文最终动作是Behavior 。

例如以下配置的匹配结果是:源地址是50.0.0.1/24 的报文IP 优先级被标记为7;源地址是60.0.0.1/24 的报文被丢弃;源地址是70.0.0.1/24 的报文IP 优先级不变。