思科交换机安全 做 802.1X、port-security案例

- 格式:doc

- 大小:57.00 KB

- 文档页数:10

这次的配置在无线认证这一块800给了我很多帮助,在这里多谢网件的冯颖然,杨伟峰,负责AP的黄工三位工程师在整个调试过程中给予我的无私帮助.有点小经验,特分享如下,希望以后大家做相关配置时有所借鉴.技术:客户原有核心交换机为h3c 7506r,共8层楼,现每层楼布放4个AP,各配线间交换机为h3c 3100,为便于管理,每层楼的AP均统一拉线至5楼的配线间的最下面一台3100交换机,现我已做了相关的无线VLAN,(192.168.101.x),并在交换机做了相应的设置,而各AP(WG302)在默认的情况下也是不需要配置即可实现无线上网,针对客户提出的外来人员需要验证方能连入外网的要求,我们决定采用802.1x认证来实现,具体配置如下。

创造一个新的无线VLAN:核心交换机7506R:创新VLAN 划端口到VLAN(可选)给VLAN分配IP地址 DHCP (可选) ACL(可选)路由器:给新VLAN加返回路由接入交换机3100:创新VLAN 划端口到VLAN(可选)radius服务器设置:(winradius)1,设置---数据库---自动配置ODBC2,设置-系统-设置密码为******* ,认证和计费端口为默认3,操作--添加帐号只设用户名和密码即可,这里设为user/userwg302设置:五楼配线间的从下往下数第五台H3C 3100交换机24个百兆口连接各楼层的AP,对于每个AP,其默认地址为192.168.0.228,需要首先将配置电脑改为与AP同段并且同接在第五台交换机上(处于同一个VLAN)配置如下:1,在IE中输入192.168.0.228 回车,出现登陆界面,输入默认用户名和密码admin/password.2,进入basic setting,设置IP地址为192.168.101.4(从4开始,以后每个AP的设置这里不同,这是每个AP的设置不同点之一,如第二个AP要设成192.168.101.5,第三个AP要设成192.168.101.6),掩码255.255.255.0,网关192.168.101.1,DNS服务器202.96.128.86 61.144.56.100,区域选为亚洲。

S21交换机 802.1x认证配置方法锐捷网络远程技术支持中心技术热线:4008-111-000福建星网锐捷网络有限公司802.1x 的配置注意事项1)只有支持802.1x 的产品,才能进行以下设置。

2)802.1x 既可以在二层下又可以在三层下的设备运行。

3)要先设置认证服务器的IP 地址,才能打开1X 认证。

4)打开端口安全的端口不允许打开1X 认证。

5)Aggregate Port 不允许打开1X 认证。

802.1x 的默认配置下表列出 802.1x 的一些缺省值认证Authentication 关闭DISABLE 记帐Accounting 关闭DISABLE 认证服务器(Radius Server)*服务器IP 地址(ServerIp) *认证UDP 端口*密码(Key) *无缺省值*1812*无缺省值记帐服务器(Accounting Server) *记帐服务器IP 地址*记帐UDP 端口*无缺省值1813所有端口的类型非受控端口(所有端口均无须认证便可直接通讯定时重认证re-authentication 打开定时重认证周期reauth_period 3600 秒认证失败后允许再次认证的间隔 5重传时间间隔30 秒最大重传次数 2 次客户端超时时间30 秒,在该段时间内没有收到客户端的响应便认为这次通讯失败服务器超时时间30 秒,在该段时间内没有收到服务器的回应,便认为这次通讯失败某端口下可认证主机列表无缺省值福建星网锐捷网络有限公司设置802.1X 认证的开关当打开802.1x 认证时,交换机会主动要求受控端口上的主机进行认证,认证不过的主机不允许访问网络。

例:设置Server Ip 为192.1.1.1、认证Udp 端口为600、以明文方式设置约定密码:Switch#configure terminalSwitch(config)#radius-server host 192.1.1.1Switch(config)#radius-server auth-port 600Switch(config)#radius-server key MsdadShaAdasdj878dajL6g6ga Switch(config)#end打开/关闭一个端口的认证在802.1x 打开的情形下,打开一个端口的认证,则该端口成为受控口,连接在该端口下的用户要通过认证才能访问网络,然而,在非受控端口下的用户可以直接访问网络。

思科交换机端口安全(Port-Security)Cisco Catalyst交换机端口安全(Port-Security)1、Cisco29系列交换机可以做基于2层的端口安全,即mac地址与端口进行绑定。

2、Cisco3550以上交换机均可做基于2层和3层的端口安全,即mac 地址与端口绑定以及mac地址与ip地址绑定。

3、以cisco3550交换机为例做mac地址与端口绑定的可以实现两种应用:a、设定一端口只接受第一次连接该端口的计算机mac地址,当该端口第一次获得某计算机mac地址后,其他计算机接入到此端口所发送的数据包则认为非法,做丢弃处理。

b、设定一端口只接受某一特定计算机mac地址,其他计算机均无法接入到此端口。

4、破解方法:网上前辈所讲的破解方法有很多,主要是通过更改新接入计算机网卡的mac地址来实现,但本人认为,此方法实际应用中基本没有什么作用,原因很简单,如果不是网管,其他一般人员平时根本不可能去注意合法计算机的mac地址,一般情况也无法进入合法计算机去获得mac地址,除非其本身就是该局域网的用户。

5、实现方法:针对第3条的两种应用,分别不同的实现方法a、接受第一次接入该端口计算机的mac地址:Switch#config terminalSwitch(config)#inte**ce inte**ce-id 进入需要配置的端口Switch(config-if)#switchport mode access 设置为交换模式Switch(config-if)#switchport port-security 打开端口安全模式Switch(config-if)#switchport port-security violation {protect |restrict | shutdown }//针对非法接入计算机,端口处理模式{丢弃数据包,不发警告| 丢弃数据包,在console发警告| 关闭端口为err-disable状态,除非管理员手工激活,否则该端口失效。

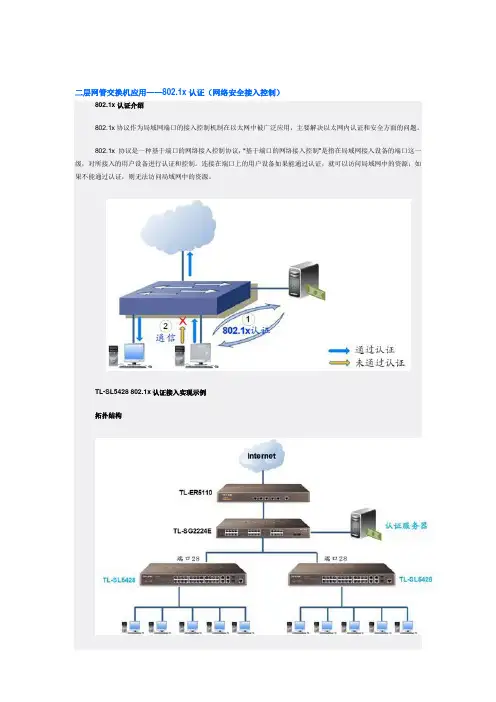

二层网管交换机应用——802.1x认证(网络安全接入控制)802.1x认证介绍802.1x协议作为局域网端口的接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1x 协议是一种基于端口的网络接入控制协议,“基于端口的网络接入控制”是指在局域网接入设备的端口这一级,对所接入的用户设备进行认证和控制。

连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源。

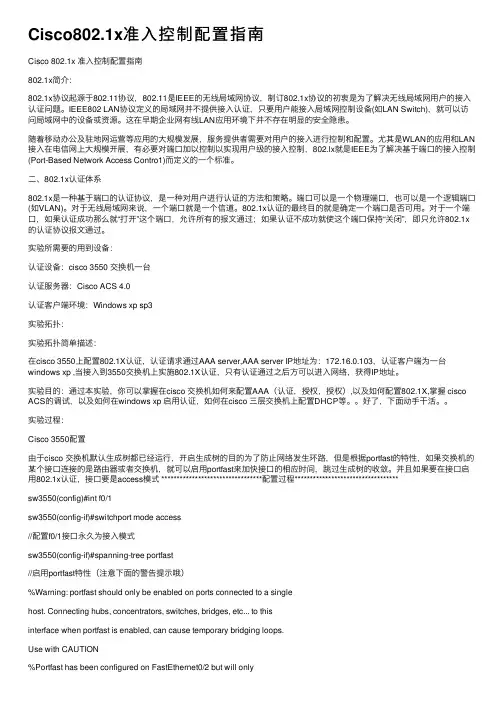

TL-SL5428 802.1x认证接入实现示例拓扑结构图中以TL-SG2224E做为中心交换机,TL-SL5428做为接入交换机,802.1x认证服务器接在TL-SG2224E上。

下面将介绍实现局域网中每台设备通过802.1x认证接入的配置过程。

1.搭建Radius认证服务器本文以试用版的WinRadius做为认证服务端。

(也可以在Windows Server 上搭建Radius认证服务器。

有关服务器的搭建方法请在网上参考相关资料)认证服务器上的配置:● 服务器IP地址:192.168.1.250● 认证端口:1812● 计费端口:1813● 密钥:fae● 服务器上设置用户账号2.配置TL-SL5428的802.1x功能● Radius配置将服务器上的相关设置对应配置在交换机上。

如果不需要进行上网计费,则不需要启用计费功能。

● 端口配置i. 不启用TL-SL5428级联端口(28端口)的802.1x认证,使认证服务器的在任何时候都能通过该端口接入网络以便认证客户端。

ii.配置其它需要认证的端口。

(TL-SL5428可同时支持基于MAC和Port的认证,这里均采用基于MAC的认证方式)注:● 如果端口的“状态”处于禁用,则该端口下的设备不需要进行认证,始终处于接入网络的状态。

● 控制类型中,“基于MAC”意为着该端口下的所有设备必需单独进行认证,认证通过后才能接入网络;“基于Port”意味着该端口下只要有一台设备认证通过,其它设备不再需要认证也能接入网络。

Cisco802.1x准⼊控制配置指南Cisco 802.1x 准⼊控制配置指南802.1x简介:802.1x协议起源于802.11协议,802.11是IEEE的⽆线局域⽹协议,制订802.1x协议的初衷是为了解决⽆线局域⽹⽤户的接⼊认证问题。

IEEE802 LAN协议定义的局域⽹并不提供接⼊认证,只要⽤户能接⼊局域⽹控制设备(如LAN Switch),就可以访问局域⽹中的设备或资源。

这在早期企业⽹有线LAN应⽤环境下并不存在明显的安全隐患。

随着移动办公及驻地⽹运营等应⽤的⼤规模发展,服务提供者需要对⽤户的接⼊进⾏控制和配置。

尤其是WLAN的应⽤和LAN 接⼊在电信⽹上⼤规模开展,有必要对端⼝加以控制以实现⽤户级的接⼊控制,802.lx就是IEEE为了解决基于端⼝的接⼊控制(Port-Based Network Access Contro1)⽽定义的⼀个标准。

⼆、802.1x认证体系802.1x是⼀种基于端⼝的认证协议,是⼀种对⽤户进⾏认证的⽅法和策略。

端⼝可以是⼀个物理端⼝,也可以是⼀个逻辑端⼝(如VLAN)。

对于⽆线局域⽹来说,⼀个端⼝就是⼀个信道。

802.1x认证的最终⽬的就是确定⼀个端⼝是否可⽤。

对于⼀个端⼝,如果认证成功那么就“打开”这个端⼝,允许所有的报⽂通过;如果认证不成功就使这个端⼝保持“关闭”,即只允许802.1x 的认证协议报⽂通过。

实验所需要的⽤到设备:认证设备:cisco 3550 交换机⼀台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:172.16.0.103,认证客户端为⼀台windows xp ,当接⼊到3550交换机上实施802.1X认证,只有认证通过之后⽅可以进⼊⽹络,获得IP地址。

实验⽬的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启⽤认证,如何在cisco 三层交换机上配置DHCP等。

思科cisco 交换机端口安全配置你可以使用端口安全特性来约束进入一个端口的访问,基于识别站点的mac 地址的方法。

当你绑定了mac 地址给一个端口,这个口不会转发限制以外的mac 地址为源的包。

如果你限制安全mac 地址的数目为1,并且把这个唯一的源地址绑定了,那么连接在这个接口的主机将独自占有这个端口的全部带宽。

如果一个端口已经达到了配置的最大数量的安全mac 地址,当这个时候又有另一个mac 地址要通过这个端口连接的时候就发生了安全违规,(security violation).同样地,如果一个站点配置了mac 地址安全的或者是从一个安全端口试图连接到另一个安全端口,就打上了违规标志了。

理解端口安全:当你给一个端口配置了最大安全mac 地址数量,安全地址是以一下方式包括在一个地址表中的:·你可以配置所有的mac 地址使用switchport port-security mac-address,这个接口命令。

·你也可以允许动态配置安全mac 地址,使用已连接的设备的mac 地址。

·你可以配置一个地址的数目且允许保持动态配置。

注意:如果这个端口shutdown 了,所有的动态学的mac 地址都会被移除。

一旦达到配置的最大的mac 地址的数量,地址们就会被存在一个地址表中。

设置最大mac 地址数量为1,并且配置连接到设备的地址确保这个设备独占这个端口的带宽。

当以下情况发生时就是一个安全违规:·最大安全数目mac 地址表外的一个mac 地址试图访问这个端口。

·一个mac 地址被配置为其他的接口的安全mac 地址的站点试图访问这个端口。

你可以配置接口的三种违规模式,这三种模式基于违规发生后的动作:·protect-当mac 地址的数量达到了这个端口所最大允许的数量,带有未知的源地址的包就会被丢弃,直到删除了足够数量的mac 地址,来降下最大数值之后才会不丢弃。

802.1X热备典型配置举例Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (1)3.3 配置注意事项 (2)3.4 配置步骤 (2)3.4.1 AC 1的配置 (2)3.4.2 AC 2的配置 (5)3.4.3 Switch的配置 (9)3.4.4 RADIUS server的配置 (10)3.5 验证配置 (11)3.6 配置文件 (12)4 相关资料 (16)i1 简介本文档介绍无线控制器802.1X热备典型配置举例。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解802.1X和双机热备的相关功能。

3 配置举例3.1 组网需求如图1所示,AC 1和AC 2均支持双机热备,现要求AC 1和AC 2在运行双机热备情况下支持802.1X 客户端的信息备份,主备AC切换的过程中,客户端不会重新上下线,可以继续正常通信。

具体要求如下:∙采用加密类型的服务模板,加密套件采用AES-CCMP。

∙AC 1正常工作的情况下,Client通过AC 1进行802.1X认证接入。

AC 1发生故障的情况下,Client通过AC 2接入。

∙802.1X的认证方式采用EAP中继方式。

∙采用RADIUS服务器作为认证服务器,RADIUS服务器上注册的接入设备NAS-IP是133.1.1.3/16。

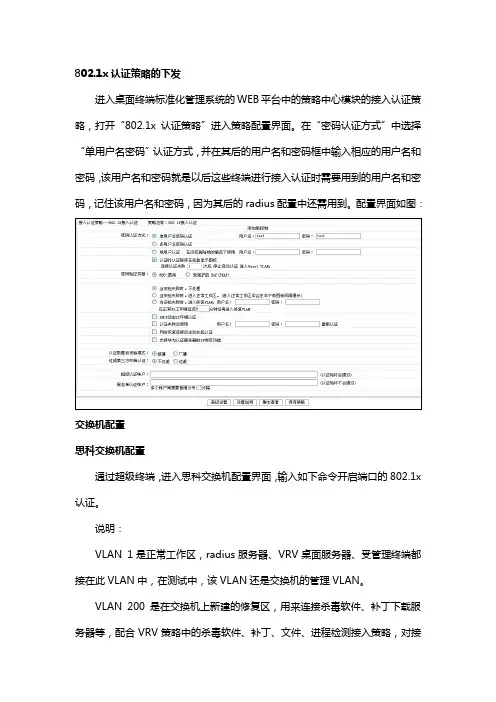

802.1x认证策略的下发进入桌面终端标准化管理系统的WEB平台中的策略中心模块的接入认证策略,打开“802.1x认证策略”进入策略配置界面。

在“密码认证方式”中选择“单用户名密码”认证方式,并在其后的用户名和密码框中输入相应的用户名和密码,该用户名和密码就是以后这些终端进行接入认证时需要用到的用户名和密码,记住该用户名和密码,因为其后的radius配置中还需用到。

配置界面如图:交换机配置思科交换机配置通过超级终端,进入思科交换机配置界面,输入如下命令开启端口的802.1x 认证。

说明:VLAN 1是正常工作区,radius服务器、VRV桌面服务器、受管理终端都接在此VLAN中,在测试中,该VLAN还是交换机的管理VLAN。

VLAN 200 是在交换机上新建的修复区,用来连接杀毒软件、补丁下载服务器等,配合VRV策略中的杀毒软件、补丁、文件、进程检测接入策略,对接入正常工作区的终端进行安全检测,如果终端不符合安全要求将跳转进修复VLAN,直到终端符合安全后经过重新认证或重启后才能进入正常工作区。

VLAN 300 是在交换机上新建的隔离区,用来连接注册程序下载服务器、重定向服务器,供未安装客户端的终端认证失败跳转进该区安装注册程序。

switch#config t ;进入全局配置模式switch(config)VLAN 200;新建VLAN 200作为修复区VLANexitswitch(config)VLAN 300;新建VLAN 300作为隔离区VLANexitswitch(config)#aaa new-model ;启用aaa认证switch(config)#aaa authentication dot1x default group radius ;配置802.1x认证使用radius服务器数据库switch(config)#aaa authorization network default group radius配置802.1x授权使用radius服务器。

配置IEEE 802.1x 认证一下部分描述如何配置IEEE 802.1x 基于端口的认证:• IEEE 802.1x 认证的缺省配置• IEEE 802.1x 认证配置向导•配置IEEE 802.1x 认证(必须)•配置主机模式可选)•启用定期重认证 (可选l)•手动要求连接端口的客户端进行重新认证(可选) •改变静默周期 (可选l)•改变交换机到客户端的帧重传时间 (可选)•设定交换机到客户端的帧重传个数 (可选l)•配置访客VLAN (可选)•配置一个受限制的VLAN (可选l)•重置IEEE 802.1x 配置为缺省值 (可选)缺省情况下的 IEEE 802.1x 认证配置Table 9-2列出了缺省情况下的IEEE 802.1x 认证配置禁用 AAA, 使用no aaa new-model全局配置命令。

禁用IEEE 802.1x AAA 认证,使用 no aaa authentication dot1x default全局配置命令。

禁用IEEE 802.1x AAA 授权,使用no aaa authorization 全局配置命令。

禁用交换机的IEEE 802.1x 认证,使用no dot1x system-auth-control全局配置命令。

配置主机模式Mode进入特权模式,遵从如下步骤允许多个主机同时连接启用了IEEE 802.1x认证的端口。

这个过程时可选的。

禁用多主机使用802.1x认证的端口,使用no dot1x host-mode multi-host端口配置命令例子:Switch(config)# interface fastethernet0/1Switch(config-if)# dot1x port-control autoSwitch(config-if)# dot1x host-mode multi-host启用定期重认证你可以启用定期IEEE 802.1x 客户端重认证并指定多久发生一次。

802.1x典型配置举例关键词:802.1x,AAA摘?要:本文主要介绍以太网交换机的802.1x功能在具体组网中的应用配置,对所涉及到的802.1x客户端、交换机、AAA服务器等角色,分别给出了详细的配置步骤。

缩略语:AAA(Authentication,AuthorizationandAccounting,认证、授权和计费)第1章?802.1x功能介绍✍?说明:本章中的802.1x功能适用于H3CS3600、H3CS5600、H3CS3100、H3CS5100、H3CS3100-52P、E352&E328、E126和E152这一系列以太网交换机。

1.1?802.1x简介IEEE802协议定义的局域网不提供接入认证,一般来说,只要用户接入局域网就可以访问网络上的设备或资源。

但是对于如电信接入、写字楼、局域网以及移动办公等应用场合,网络管理者希望能对用户设备的接入进行控制和配置,为此产生了基于端口或用户的网络接入控制需求。

802.1x协议是一种基于端口的网络接入控制(PortBasedNetworkAccessControl)协议。

802.1x作为一种基于端口的用户访问控制机制,由于其低成本、良好的业务连续性和扩充性以及较高的安全性和灵活性,受到了设备制造商、各大网络运营商和最终用户的广泛支持和肯定。

1.2?产品特性支持情况1.2.1?全局配置✍?????????????开启全局的802.1x特性✍?????????????设置时间参数✍?????????????设置认证请求帧的最大可重复发送次数✍?????????????打开静默定时器功能✍?????????????打开设备重启用户再认证功能1.2.2?端口视图下的配置✍?????????????开启端口dot1x✍?????????????配置GuestVLAN功能✍?????????????配置端口允许的最大用户数✍?????????????端口接入控制方式(基于端口或基于MAC)✍?????????????端口接入控制模式(强制授权、非强制授权、自动)✍?????????????客户端版本检测✍?????????????代理检测1.2.3?注意事项✍?????????????只有全局开启dot1x特性后,dot1x的配置才会生效。

思科交换机802.1X认证环境配置1.1.1.1 :配置IP地址configure terminal 进入全局的配置模式配置命令:ip address举例:ip address 192.168.1.253 255.255.255.01.1.1.2 :配置Radius认证服务器地址configure terminal 进入全局的配置模式配置命令:radius-server host <0.0.0.0> auth-port <port> acct-port <port> key <Key> 举例:radius-server host 192.168.1.254 auth-port 1812 acct-port 1813 key test radius-server retransmit 3 和Radius默认重传3次。

1.1.1.3 :配置Dot1X认证configure terminal 进入全局的配置模式aaa new-model 运行AAA模式。

aaa authentication dot1x default group radius 创建一个802.1X认证的方式列表dot1x system-auth-control 在交换机上全局允许802.1X认证nterface <interface-id> 在指定的端口上启用802.1X认证举例:interface fastethernet0/1说明:1:例子中的是第一个端口,端口的书写必须是:0/<端口号>2:当端口启用802.1X认证之后应该显示是桔红色,而没有启用的显示的是绿色。

switchport mode accessdot1x port-control auto 以上两个命令是允许在端口上启用802.1X认证。

End 配置结束Show dot1x 查看您的dot1x认证配置copy running-config startup-config 保存您的配置到配置文件中。

防火墙技术实验报告实验名称:802.1X配置实验内容一、拓扑图:二、实验步骤:1.在SW上配置VLAN8,VLAN10SW(config)#no ip domain loSW(config)#line con 0SW(config-line)#no exec-tSW(config-line)#logging sySW(config-line)#exitSW#vlan databaseSW(vlan)#vlan 8VLAN 8 added:Name: VLAN0008SW#vlan databaseSW(vlan)#vlan 10VLAN 10 added:Name: VLAN0010SW(config)#int f1/4SW(config-if)#switchport mode accessSW(config-if)#switchport access vlan 8SW(config)#int f1/14SW(config-if)#switchport mode accessSW(config-if)#switchport access vlan 10SW(config)#int vlan 1SW(config-if)#ip add 1.1.1.1 255.255.255.0SW(config-if)#no shSW(config-if)#int vlan 8SW(config-if)#ip add 8.8.8.8 255.255.255.0SW(config-if)#no shSW(config-if)#int vlan 10SW(config-if)#ip add 10.10.10.10 255.255.255.0SW(config-if)#no sh2.在SW上配置dhcp地址池和排除地址SW(config)#ip dhcp excluded-address 8.8.8.1 8.8.8.50SW(config)#ip dhcp pool 8SW(dhcp-config)#network 8.8.8.0 /24SW(dhcp-config)#default-router 8.8.8.8SW(dhcp-config)#dns-server 218.85.157.99SW(config)#ip dhcp excluded-address 10.10.10.1 10.10.10.100 SW(config)#ip dhcp pool 10SW(dhcp-config)#network 10.10.10.0 /24SW(dhcp-config)#default-router 10.10.10.10SW(dhcp-config)#dns-server 218.85.157.983.在SW上配置802.1XSW(config)#aaa new-modelSW(config)#username cisco password ciscoSW(config)#radius-server host 192.168.139.3 key ccspSW(config)#aaa authentication dot1x default group radius SW(config)#dot1x system-auth-controlSW(config)#int f1/10SW(config-if)#switchport mode accessSW(config-if)#dot1x port-control autoSW(config)#aaa authorization network default group radius4.在PC1、PC2上配置相关命令PC1:PC1(config)#no ip routingPC1(config)#int f0/0PC1(config-if)#ip add dhcpPC1(config-if)#no shPC2: PC2(config)#no ip routingPC2(config)#int f0/0PC2(config-if)#ip add dhcpPC2(config-if)#no sh三、实验结论:SW#show vlan-switchVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Fa1/0, Fa1/1, Fa1/4, Fa1/5Fa1/6, Fa1/7, Fa1/8, Fa1/9Fa1/10, Fa1/11, Fa1/12, Fa1/13Fa1/14, Fa1/158 8 active Fa1/4,Fa1/1010 10 active Fa1/14pc1#sh ip int briefInterface IP-Address OK? Method Status Prot ocolFastEthernet0/0 8.8.8.51 YES DHCP up up FastEthernet0/1 unassigned YES unset administratively down down四、实验心得:pc1#ping 218.85.157.98Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 218.85.157.98, timeout is 2 seconds:U.U.USuccess rate is 0 percent (0/5)。

802.1X典型配置举例-CAL-FENGHAI.-(YICAI)-Company One11.11 802.1X典型配置举例1.11.1 802.1X认证配置举例1. 组网需求用户通过Device的端口GigabitEthernet2/0/1接入网络,设备对该端口接入的用户进行802.1X认证以控制其访问Internet,具体要求如下:由两台RADIUS服务器组成的服务器组与Device相连,其IP地址分别为10.1.1.1/24和10.1.1.2/24,使用前者作为主认证/计费服务器,使用后者作为备份认证/计费服务器。

端口GigabitEthernet2/0/1下的所有接入用户均需要单独认证,当某个用户下线时,也只有该用户无法使用网络。

认证时,首先进行RADIUS认证,如果RADIUS服务器没有响应则进行本地认证。

所有接入用户都属于同一个ISP域bbb。

Device与RADIUS认证服务器交互报文时的共享密钥为name、与RADIUS计费服务器交互报文时的共享密钥为money。

2. 组网图图1-12 802.1X认证组网图3. 配置步骤(1) 配置各接口的IP地址(略)(2) 配置本地用户# 添加网络接入类本地用户,用户名为localuser,密码为明文输入的localpass。

(此处添加的本地用户的用户名和密码需要与服务器端配置的用户名和密码保持一致,本例中的localuser仅为示例,请根据实际情况配置)<Device> system-view[Device] local-user localuser class network[Device-luser-network-localuser] password simple localpass# 配置本地用户的服务类型为lan-access。

[Device-luser-network-localuser] service-type lan-access[Device-luser-network-localuser] quit(3) 配置RADIUS方案# 创建RADIUS方案radius1并进入其视图。

端口和MAC绑定:port-security基于DHCP的端口和IP,MAC绑定:ip source guard基于DHCP的防止ARP攻击:DAI防止DHCP攻击:DHCP Snoopingcisco所有局域网缓解技术都在这里了!常用的方式:1、802.1X,端口认证,dot1x,也称为IBNS(注:IBNS包括port-security):基于身份的网络安全;很多名字,有些烦当流量来到某个端口,需要和ACS交互,认证之后得到授权,才可以访问网络,前提是CLIENT必须支持802.1X方式,如安装某个软件Extensible Authentication Protocol Over Lan(EAPOL) 使用这个协议来传递认证授权信息示例配置:Router#config ure terminalRouter(config)#aaa new-modelRouter(config)#aaa authentication dot1x default group radiusSwitch(config)#radius-server host 10.200.200.1 auth-port 1633 key radkeyRouter(config)#dot1x system-auth-control 起用DOT1X功能Router(config)#interface fa0/0Router(config-if)#dot1x port-control autoAUTO是常用的方式,正常的通过认证和授权过程强制授权方式:不通过认证,总是可用状态强制不授权方式:实质上类似关闭了该接口,总是不可用可选配置:Switch(config)#interface fa0/3Switch(config-if)#dot1x reauthenticationSwitch(config-if)#dot1x timeout reauth-period 72002小时后重新认证Switch#dot1x re-authenticate interface fa0/3现在重新认证,注意:如果会话已经建立,此方式不断开会话Switch#dot1x initialize interface fa0/3初始化认证,此时断开会话Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout quiet-period 4545秒之后才能发起下一次认证请求Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout tx-period 90 默认是30SSwitch(config-if)#dot1x max-req count 4客户端需要输入认证信息,通过该端口应答AAA服务器,如果交换机没有收到用户的这个信息,交换机发给客户端的重传信息,30S发一次,共4次Switch#configure terminalSwitch(config)#interface fastethernet0/3Switch(config-if)#dot1x port-control autoSwitch(config-if)#dot1x host-mode multi-host默认是一个主机,当使用多个主机模式,必须使用AUTO方式授权,当一个主机成功授权,其他主机都可以访问网络;当授权失败,例如重认证失败或LOG OFF,所有主机都不可以使用该端口Switch#configure terminalSwitch(config)#dot1x guest-vlan supplicantSwitch(config)#interface fa0/3Switch(config-if)#dot1x guest-vlan 2未得到授权的进入VLAN2,提供了灵活性注意:1、VLAN2必须是在本交换机激活的,计划分配给游客使用;2、VLAN2信息不会被VTP传递出去Switch(config)#interface fa0/3Switch(config-if)#dot1x default回到默认设置show dot1x [all] | [interface interface-id] | [statistics interface interface-id] [{ | begin | exclude | include} expression]Switch#sho dot1x allDot1x Info for interface FastEthernet0/3----------------------------------------------------Supplicant MAC 0040.4513.075bAuthSM State = AUTHENTICATEDBendSM State = IDLEPortStatus = AUTHORIZEDMaxReq = 2HostMode = SinglePort Control = AutoQuietPeriod = 60 SecondsRe-authentication = EnabledReAuthPeriod = 120 SecondsServerTimeout = 30 SecondsSuppTimeout = 30 SecondsTxPeriod = 30 SecondsGuest-Vlan = 0debug dot1x {errors | events | packets | registry | state-machine | all}2、端口安全,解决CAM表溢出攻击(有种MACOF的工具,每分钟可以产生155000个MAC地址,去轰击CAM表,从而使合法主机的要求都必须被 FLOOD)示例配置:Switch#configure terminalSwitch(config)#interface fastethernet0/0Switch(config-if)#switchport mode accessSwitch(config-if)#switchport port-securitySwitch(config-if)#switchport port-security maximum 20 这里默认是1Switch(config-if)#switchport port-security mac-address sticky保存学习到的地址到RUN CONFIG文件中,避免手动配置的麻烦,并省去动态学习所消耗的资源switchport port-security violation {protect | restrict | shutdown}三个参数解释:保护:当达到某个设定的MAC数量,后来的未知MAC不再解析,直接丢弃,且不产生通知限制:当达到某个设定的MAC数量,后来的未知MAC不再解析,直接丢弃,产生通知,如SNMP TRAP、SYSLOG信息,并增加违反记数;这里有个问题,恶意攻击会产生大量的类似信息,给网络带来不利。

关闭:当达到某个设定的MAC数量,后来的未知MAC不再解析,直接关闭该端口,除非手动开启,或改变端口安全策略端口安全需要全部手动配置,增加工作量,下面的两种方式DHCP SNOOP如网吧的管理员使用DHCP分配地址的时候执行IP和MAC地址的捆绑Switch#configure terminalSwitch(config)#ip dhcp snoopingSwitch(config)#ip dhcp snooping vlan 34Switch(config)#ip dhcp snooping information optionSwitch(config)#interface fa0/0 连接DHCP服务器的接口Switch(config-if)#ip dhcp snooping limit rate 70Switch(config-if)#ip dhcp snooping trust 指定该接口为信任接口,将获得DHCP 服务器所分配的地址,其他接口所发生的DHCP行为将被否决DAI动态ARP审查,调用ACL和DHCP SNOOP的IP-TO-MAC数据库Switch#configure terminalSwitch(config)#ip arp inspection filter这里调用ACL 注意,只能调用ARP ACL,该ACL优先与IP-TO-MAC表被审查,也就是说,即使有绑定项存在,如果被ARP-ACL拒绝,也不能通过Switch(config)#ip arp inspection vlan 34Switch(config)#interface fa0/0Switch(config-if)#ip arp inspection trust 连接到DHCP服务器的接口,调用该接口上的DHCP SNOOP的IP-TO-MAC表,默认连接到主机的接口都是不信任的接口Switch(config-if)#ip arp inspection limit rate 20 burst interval 2不信任接口限制为每秒14个ARP请求,信任接口默认不受限制,这里修改为每秒20Switch(config-if)#exitSwitch(config)#ip arp inspection log-buffer entries 64 记录拒绝信息64条注意:DHCP SNOOP只提供IP-TO-MAC绑定表,本身不参与流量策略,只是防止DHCP欺骗,而对任何IP和MAC欺骗是没有能力阻止的,但是它提供这样一张表给DAI调用,以防止MAC欺骗。

ip arp-inspection 仅仅对违规的ARP包进行过滤,不对IP包和其他包起作用。

ip source verify 会对绑定接口的IP或者IP+MAC进行限制3、VACLConfiguring VACLs for Catalyst 6500 Traffic CaptureRouter(Config)# access-list 110 permit tcp any 172.12.31.0.0.0.0.255 eq 80Router(config)# vlan access-map my_mapRouter(config-access-map)# match ip address 110Router(config-access-map)# action forward captureRouter(config)# vlan filter my_map 10-12,15Router(config)# interface fa 5/7Router(config-if) switchport capture allowed vlan 10-12, 154、SPAN、RSPAN基于源端口和基于源VLAN的两种监控方式RX、TX、BOTH 三种流量方向VLAN MONITOR只能监控入站流,即RX,在该源VLAN中的物理端口都将成为源端口向目标端口COPY流可以分配多个源端口或VLAN的RX流量到目的端口不能监控多个端口的出站流,可以监控单个端口的出站流最多只能配置两个监控会话源端口和目标端口是分离的可以将TRUNK端口配置成源端口,然后使用VLAN过滤想要被分析的流,但是此命令不影响正常的流量转发过滤功能不能使用在基于源VLAN的情况下目标端口:不能是源端口或反射端口不参加二层协议:CDP VTP PAGP LACP DTP STP在本地SPAN中,目标端口和源端口是同一交换机一次只能参加一个SPAN会话,即不能在一个端口上配置两个SPAN会话不能是EC成员如果目标端口是一个源VLAN成员,则这个VLAN的流量不能被MONITOR,其他VLAN可以被MONITOR802.1X与SWITCHPORT PORT-SECURITY必须在目标端口关闭SPAN可以MONITOR二层协议信息,RSPAN则不能IDS或IPS设备对流量唯一的影响是:根据IPS IDS策略,对可能的攻击行为做出处理,如RESET TCP连接等;并不去干涉正常流量的转发SPAN交换机端口分析,简单的SPAN只需要两个命令即可monitor sess 1 sour int f1/4monitor sess 1 dest int f1/9此例将F1/4的流量发送到F1/9被分析Switch(config)# no monitor session 2 删除语法Switch(config)# monitor session 2 source vlan 1 - 3 rxSwitch(config)# monitor session 2 destination interface gigabitethernet0/7Switch(config)# monitor session 2 source vlan 10 rxSwitch(config)# end在所有的端口上监控VLAN1-3的收到的流量,发送到G0/7被分析,然后附加VLAN10的流量也被分析Switch(config)# monitor session 2 source interface gigabitethernet0/4 rxSwitch(config)# monitor session 2 filter vlan 1 - 5 , 9Switch(config)# monitor session 2 destination interface gigabitethernet0/8Switch(config)# end监控G0/4上收到的只包括VLAN1-5 VLAN9的流量,发送到G0/8端口被分析注意与上例的区别:也就是说在定义源流量的时候是有两种方式的,一种是源端口的流量,一种是VLAN流量RSPAN配置:第一步:在所有交换机上将一个指定的VLAN提供给远程SPAN使用Switch(config)# vlan 901Switch(config-vlan)# remote spanSwitch(config-vlan)# end第二步,配置源交换机Switch(config)# monitor session 1 source interface fastethernet0/10 txSwitch(config)# monitor session 1 source interface fastethernet0/2 rxSwitch(config)# monitor session 1 source interface fastethernet0/3 rxSwitch(config)# monitor session 1 source interface port-channel 102 rxSwitch(config)# monitor session 1 destination remote vlan 901 reflector-portfastethernet0/1Switch(config)# end第三步,目标交换机配置Switch(config)# monitor session 1 source remote vlan 901Switch(config)# monitor session 1 destination interface fastethernet0/5Switch(config)# endThis example shows how to disable received traffic monitoring on port 1, which was configured forbidirectional monitoring:Switch(config)# no monitor session 1 source interface fastEthernet0/1 rxThe monitoring of traffic received on port 1 is disabled, but traffic sent from this port continues to bemonitored.远程VLAN的监控Switch(config)# no monitor session 2Switch(config)# monitor session 2 source vlan 1 - 3 rxSwitch(config)# monitor session 2 destination remote vlan 902 reflector-portgigabitethernet0/7Switch(config)# monitor session 2 source vlan 10 rxSwitch(config)# endSwitch(config)# no monitor session 2Switch(config)# monitor session 2 source interface gigabitethernet0/4 rxSwitch(config)# monitor session 2 filter vlan 1 - 5 , 9Switch(config)# monitor session 2 destination remote vlan 902 reflector-portgigabitethernet0/8Switch(config)# end检查SPANSwitch# show monitor session 1Session 1---------Type : Local SessionSource Ports :RX Only : NoneTX Only : NoneBoth : Fa0/4Source VLANs :RX Only : NoneTX Only : NoneBoth : NoneSource RSPAN VLAN : NoneDestination Ports : Fa0/5Encapsulation: DOT1QIngress: Enabled, default VLAN = 5 Reflector Port : NoneFilter VLANs : NoneDest RSPAN VLAN : None。