思科交换机安全配置(包括AAA、端口安全、ARP安全、DHCP侦听、日志审计流量限制)

- 格式:doc

- 大小:601.00 KB

- 文档页数:8

【官方提供】【实验文档】【实验0021】【交换机的端口安全配置】【实验名称】交换机的端口安全配置。

【实验目的】掌握交换机的端口安全功能,控制用户的安全接入。

【背景描述】你是一个公司的网络管理员,公司要求对网络进行严格控制。

为了防止公司内部用户的IP当端口因为违例而被关闭后,在全局配置模式下使用命令errdisable recovery来将接口从错误状态中恢复过来。

【实现功能】针对交换机的所有端口,配置最大连接数为1,针对PC1主机的接口进行IP+MAC地址绑定。

【实验设备】S2126G交换机(1台),PC(1台)、直连网线(1条)【实验拓扑】图 26【实验步骤】步骤1. 配置交换机端口的最大连接数限制。

Switch#configure terminalSwitch(config)#interface range fastethernet 0/1-23 ! 进行一组端口的配置模式Switch(config-if-range)#switchport port-security!开启交换机的端口安全功能Switch(config-if-range)#switchport port-secruity maximum 1! 配置端口的最大连接数为1Switch(config-if-range)#switchport port-secruity violation shutdown !配置安全违例的处理方式为shutdown验证测试:查看交换机的端口安全配置。

Switch#show port-securitySecure Port MaxSecureAddr(count) CurrentAddr(count) Security Action------------------------------------------------------------------Fa0/1 1 0ShutdownFa0/2 1 0ShutdownFa0/3 1 0ShutdownFa0/4 1 0ShutdownFa0/5 1 0ShutdownFa0/6 1 0 ShutdownFa0/7 1 0 ShutdownFa0/8 1 0 ShutdownFa0/9 1 0 ShutdownFa0/10 1 0Fa0/20 1 0 ShutdownFa0/21 1 0 ShutdownFa0/22 1 0 ShutdownFa0/23 1 0 Shutdown步骤2. 配置交换机端口的地址绑定。

思科交换机端口安全(Port-Security)Cisco Catalyst交换机端口安全(Port-Security)1、Cisco29系列交换机可以做基于2层的端口安全,即mac地址与端口进行绑定。

2、Cisco3550以上交换机均可做基于2层和3层的端口安全,即mac 地址与端口绑定以及mac地址与ip地址绑定。

3、以cisco3550交换机为例做mac地址与端口绑定的可以实现两种应用:a、设定一端口只接受第一次连接该端口的计算机mac地址,当该端口第一次获得某计算机mac地址后,其他计算机接入到此端口所发送的数据包则认为非法,做丢弃处理。

b、设定一端口只接受某一特定计算机mac地址,其他计算机均无法接入到此端口。

4、破解方法:网上前辈所讲的破解方法有很多,主要是通过更改新接入计算机网卡的mac地址来实现,但本人认为,此方法实际应用中基本没有什么作用,原因很简单,如果不是网管,其他一般人员平时根本不可能去注意合法计算机的mac地址,一般情况也无法进入合法计算机去获得mac地址,除非其本身就是该局域网的用户。

5、实现方法:针对第3条的两种应用,分别不同的实现方法a、接受第一次接入该端口计算机的mac地址:Switch#config terminalSwitch(config)#inte**ce inte**ce-id 进入需要配置的端口Switch(config-if)#switchport mode access 设置为交换模式Switch(config-if)#switchport port-security 打开端口安全模式Switch(config-if)#switchport port-security violation {protect |restrict | shutdown }//针对非法接入计算机,端口处理模式{丢弃数据包,不发警告| 丢弃数据包,在console发警告| 关闭端口为err-disable状态,除非管理员手工激活,否则该端口失效。

• 51•随着网络规模扩大和拓扑结构的适当调整,IP地址更多的是以动态分配形式为主。

不过实际生活中存在许多的IP地址盗用、ARP 病毒攻击等现象,究其原因就是用户比较多、地理位置较为分散以及随机性太强,进而造成网络安全管理工作的巨大困扰。

本文结合思科DHCP Snooping(DHCP 监听)、DAI(ARP 检测)、IPSG(IP 源地址防护)等技术探究合理的网络安全管理方案。

21世纪以来,互联网技术日益更新,在为人们带来许多生活便利的同时,还隐藏着网络安全的隐患。

我们急需对网络安全情况引起重视,在享受网络的便利同时提高防范心理。

那么,如何解决这一安全问题呢?要始终坚持“安全第一,预防为主”的指导策略,做好前期防范工作和事中援救事宜,根据预测、分析与防治工作出具应急预案,将可能出现的网络安全问题的解决处理办法的重点落在准确性与便捷性上,提高应急处置能力,最大限度地减少网络安全危机的发生及其不良后果。

1 网络安全日常管理日常管理是网络安全工作的基础,改进平时的管理,必须不断增强安全防范意识:网络管理员和所有员工都要高度重视网络安全,时刻保持警觉,决不松懈,共同为网络筑起一道“防护墙”。

其日常管理有以下基本规则。

(1)要确保内部局域网和外网严格执行物理隔离。

对局域网中的每一个用户来说,在进入到局域网之前,系统必须进行补丁下载,并且在进入到局域网之前对病毒进行杀毒。

每台PC都要经过实名认证,并将IP地址和MAC地址相关联。

(2)要安装杀毒软件:每个网络服务器、电脑等设施对有关杀毒软件的配备上是具有必要性的,使用者在固定周期内进行软件升级和杀毒操作。

在紧急情况下,客户使用端口会被迫进行升级与杀毒操作。

(3)要做好密码设置工作:指定计算机设备,如局域网中连接外网的计算机服务器、门户网、网络服务器、远程服务器等,必须设置不同的登录密码,这一密码最好的设置是由数字、26个英文字母及标点符号构成,长度为12位数,定期删除和更换设备的登录密码。

CISCO交换机基本配置和使用概述CISCO交换机是一种常用的网络设备,用于构建局域网(Local Area Network,LAN)。

它可以通过物理线路的连接,将多台计算机或其他网络设备连接到同一个网络中,实现数据的传输和共享。

CISCO交换机的基本配置包括IP地址的配置、VLAN的配置、端口配置、安全性配置等。

接下来,我们将对这些配置进行详细说明。

首先,IP地址的配置是CISCO交换机的基本操作之一。

通过配置IP地址,我们可以对交换机进行管理和监控。

具体的配置步骤如下:1. 进入交换机的配置模式。

在命令行界面输入"enable"命令,进入特权模式。

2. 进入全局配置模式。

在特权模式下输入"configure terminal"命令,进入全局配置模式。

3. 配置交换机的IP地址。

在全局配置模式下输入"interfacevlan 1"命令,进入虚拟局域网1的接口配置模式。

然后输入"ip address 192.168.1.1 255.255.255.0"命令,配置交换机的IP地址和子网掩码。

4. 保存配置并退出。

在接口配置模式下输入"exit"命令,返回到全局配置模式。

然后输入"exit"命令,返回到特权模式。

最后输入"copy running-config startup-config"命令,保存配置到闪存中。

其次,VLAN的配置是CISCO交换机的关键配置之一。

通过配置VLAN,我们可以将交换机的端口划分为不同的虚拟局域网,实现数据的隔离和安全。

1. 进入交换机的配置模式。

同样,在特权模式下输入"configure terminal"命令,进入全局配置模式。

2. 创建VLAN。

在全局配置模式下输入"vlan 10"命令,创建一个编号为10的VLAN。

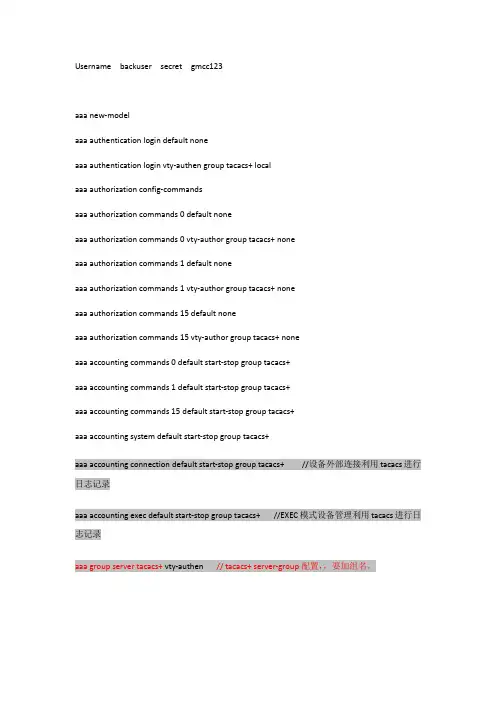

Username backuser secret gmcc123aaa new-modelaaa authentication login default noneaaa authentication login vty-authen group tacacs+ localaaa authorization config-commandsaaa authorization commands 0 default noneaaa authorization commands 0 vty-author group tacacs+ noneaaa authorization commands 1 default noneaaa authorization commands 1 vty-author group tacacs+ noneaaa authorization commands 15 default noneaaa authorization commands 15 vty-author group tacacs+ noneaaa accounting commands 0 default start-stop group tacacs+aaa accounting commands 1 default start-stop group tacacs+aaa accounting commands 15 default start-stop group tacacs+aaa accounting system default start-stop group tacacs+aaa accounting connection default start-stop group tacacs+ //设备外部连接利用tacacs进行日志记录aaa accounting exec default start-stop group tacacs+ //EXEC模式设备管理利用tacacs进行日志记录aaa group server tacacs+ vty-authen// tacacs+ server-group配置,,要加组名。

思科交换机的基本配置思科交换机的基本配置H3C每年将销售额的15%以上用于研发投入,在中国的北京、杭州和深圳设有研发机构,在北京和杭州设有可靠性试验室以及产品鉴定测试中心。

下面店铺整理一些思科交换机的基本配置,希望大家认真阅读!CISCO交换机基本配置:Console端口连接用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;交换机口令设置:switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname csico ;设置交换机的主机名switch(config)#enable secret csico1 ;设置特权加密口令switch(config)#enable password csico8 ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;虚拟终端允许登录switch(config-line)#password csico6 ;设置虚拟终端登录口令csico6switch#exit ;返回命令交换机VLAN创建,删除,端口属性的设置,配置trunk端口,将某端口加入vlan中,配置VTP:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#vlan 3 name vlan3 ;建VLAN 3并命名为vlan3switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config)#speed ? 查看speed命令的子命令switch(config)#speed 100 设置该端口速率为100mb/s (10/auto)switch(config)#duplex ? 查看duplex的子命令switch(config)#duplex full 设置该端口为全双工(auto/half)switch(config)#description TO_PC1 这是该端口描述为TO_PC1 switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2switch(config-if)#switchport mode trunk ;设置为trunk模式(access模式)switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlanswitch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain vtpserver ;设置vtp域名相同switch(config)#vtp password ;设置发vtp密码switch(config)#vtp server ;设置vtp服务器模式switch(config)#vtp client ;设置vtp客户机模式交换机设置IP地址,默认网关,域名,域名服务器,配置和查看MAC地址表:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address 192.168.1.1 255.255.255.0 ;设置IP地址switch(config)#ip default-gateway 192.168.1.6 ;设置默认网关switch(config)#ip domain-name 设置域名switch(config)#ip name-server 192.168.1.18 设置域名服务器switch(config)#mac-address-table? 查看mac-address-table 的子命令switch(config)#mac-address-table aging-time 100 设置超时时间为100msswitch(config)#mac-address-table permanent 0000.0c01.bbcc f0/3 加入永久地址在f0/3端口switch(config)#mac-address-table restricted static 0000.0c02.bbcc f0/6 f0/7 加入静态地址目标端口f0/6源端口f0/7 switch(config)#endswitch#show mac-address-table 查看整个MAC地址表switch#clear mac-address-table restricted static 清除限制性静态地址交换机显示命令:switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show interface ;查看端口信息switch#show int f0/0 ;查看指定端口信息switch#show int f0/0 status;查看指定端口状态switch#dir flash: ;查看闪存Cisco路由器配置命令大全网络2010-06-26 06:43:44 阅读657 评论0 字号:大中小订阅 .(1)模式转换命令用户模式----特权模式,使用命令"enable"特权模式----全局配置模式,使用命令"config t"全局配置模式----接口模式,使用命令"interface+接口类型+接口号"全局配置模式----线控模式,使用命令"line+接口类型+接口号"注:用户模式:查看初始化的信息.特权模式:查看所有信息、调试、保存配置信息全局模式:配置所有信息、针对整个路由器或交换机的所有接口接口模式:针对某一个接口的配置线控模式:对路由器进行控制的接口配置(2)配置命令show running config 显示所有的配置show versin 显示版本号和寄存器值shut down 关闭接口no shutdown 打开接口ip add +ip地址配置IP地址secondary+IP地址为接口配置第二个IP地址show interface+接口类型+接口号查看接口管理性show controllers interface 查看接口是否有DCE电缆show history 查看历史记录show terminal 查看终端记录大小hostname+主机名配置路由器或交换机的标识config memory 修改保存在NVRAM中的启动配置exec timeout 0 0 设置控制台会话超时为0service password-encryptin 手工加密所有密码enable password +密码配置明文密码ena sec +密码配置密文密码line vty 0 4/15 进入telnet接口password +密码配置telnet密码line aux 0 进入AUX接口password +密码配置密码line con 0 进入CON接口password +密码配置密码bandwidth+数字配置带宽no ip address 删除已配置的IP地址show startup config 查看NVRAM中的配置信息copy run-config atartup config 保存信息到NVRAM write 保存信息到NVRAMerase startup-config 清除NVRAM中的配置信息show ip interface brief 查看接口的谪要信息banner motd # +信息 + # 配置路由器或交换机的描素信息description+信息配置接口听描素信息vlan database 进入VLAN数据库模式vlan +vlan号+ 名称创建VLANswitchport access vlan +vlan号为VLAN为配接口interface vlan +vlan号进入VLAN接口模式ip add +ip地址为VLAN配置管理IP地址vtp+service/tracsparent/client 配置SW的VTP工作模式vtp +domain+域名配置SW的VTP域名vtp +password +密码配置SW的密码switchport mode trunk 启用中继no vlan +vlan号删除VLANshow spamming-tree vlan +vlan号查看VLA怕生成树议2. 路由器配置命令ip route+非直连网段+子网掩码+下一跳地址配置静态/默认路由show ip route 查看路由表show protocols 显示出所有的被动路由协议和接口上哪些协议被设置show ip protocols 显示了被配置在路由器上的路由选择协议,同时给出了在路由选择协议中使用的定时器等信息router rip 激活RIP协议network +直连网段发布直连网段interface lookback 0 激活逻辑接口passive-interface +接口类型+接口号配置接口为被动模式debug ip +协议动态查看路由更新信息undebug all 关闭所有DEBUG信息router eigrp +as号激活EIGRP路由协议network +网段+子网掩码发布直连网段show ip eigrp neighbors 查看邻居表show ip eigrp topology 查看拓扑表show ip eigrp traffic 查看发送包数量router ospf +process-ID 激活OSPF协议network+直连网段+area+区域号发布直连网段show ip ospf 显示OSPF的进程号和ROUTER-IDencapsulation+封装格式更改封装格式no ip admain-lookup 关闭路由器的域名查找ip routing 在三层交换机上启用路由功能show user 查看SW的在线用户clear line +线路号清除线路3. 三层交换机配置命令配置一组二层端口configure terminal 进入配置状态nterface range {port-range} 进入组配置状态配置三层端口configure terminal 进入配置状态interface {{fastethernet | gigabitethernet} interface-id} | {vlan vlan-id} | {port-channel port-channel-number} 进入端口配置状态no switchport 把物理端口变成三层口ip address ip_address subnet_mask 配置IP地址和掩码no shutdown 激活端口例:Switch(config)# interface gigabitethernet0/2Switch(config-if)# no switchportSwitch(config-if)# ip address 192.20.135.21 255.255.255.0Switch(config-if)# no shutdown配置VLANconfigure terminal 进入配置状态vlan vlan-id 输入一个VLAN号, 然后进入vlan配态,可以输入一个新的VLAN号或旧的来进行修改。

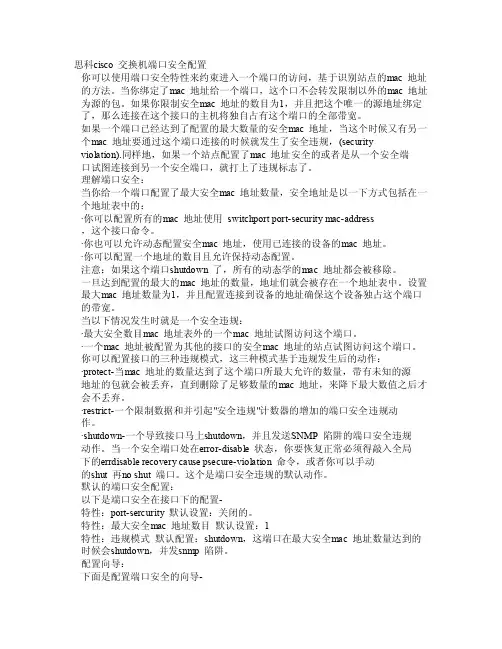

思科cisco 交换机端口安全配置你可以使用端口安全特性来约束进入一个端口的访问,基于识别站点的mac 地址的方法。

当你绑定了mac 地址给一个端口,这个口不会转发限制以外的mac 地址为源的包。

如果你限制安全mac 地址的数目为1,并且把这个唯一的源地址绑定了,那么连接在这个接口的主机将独自占有这个端口的全部带宽。

如果一个端口已经达到了配置的最大数量的安全mac 地址,当这个时候又有另一个mac 地址要通过这个端口连接的时候就发生了安全违规,(security violation).同样地,如果一个站点配置了mac 地址安全的或者是从一个安全端口试图连接到另一个安全端口,就打上了违规标志了。

理解端口安全:当你给一个端口配置了最大安全mac 地址数量,安全地址是以一下方式包括在一个地址表中的:·你可以配置所有的mac 地址使用switchport port-security mac-address,这个接口命令。

·你也可以允许动态配置安全mac 地址,使用已连接的设备的mac 地址。

·你可以配置一个地址的数目且允许保持动态配置。

注意:如果这个端口shutdown 了,所有的动态学的mac 地址都会被移除。

一旦达到配置的最大的mac 地址的数量,地址们就会被存在一个地址表中。

设置最大mac 地址数量为1,并且配置连接到设备的地址确保这个设备独占这个端口的带宽。

当以下情况发生时就是一个安全违规:·最大安全数目mac 地址表外的一个mac 地址试图访问这个端口。

·一个mac 地址被配置为其他的接口的安全mac 地址的站点试图访问这个端口。

你可以配置接口的三种违规模式,这三种模式基于违规发生后的动作:·protect-当mac 地址的数量达到了这个端口所最大允许的数量,带有未知的源地址的包就会被丢弃,直到删除了足够数量的mac 地址,来降下最大数值之后才会不丢弃。

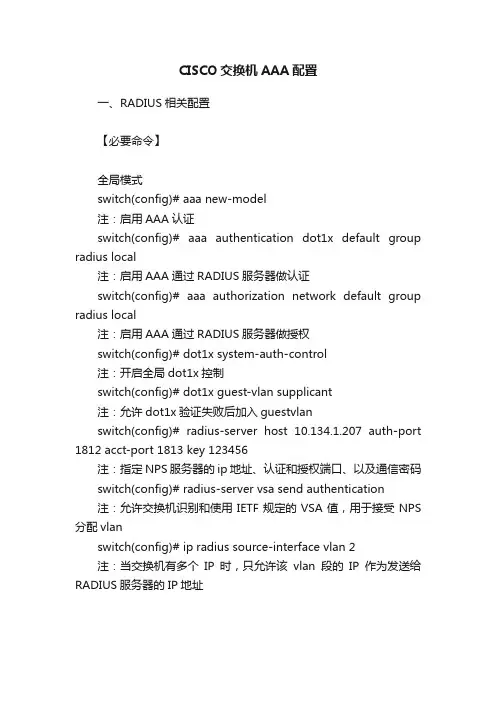

CISCO交换机AAA配置一、RADIUS相关配置【必要命令】全局模式switch(config)# aaa new-model注:启用AAA认证switch(config)# aaa authentication dot1x default group radius local注:启用AAA通过RADIUS服务器做认证switch(config)# aaa authorization network default group radius local注:启用AAA通过RADIUS服务器做授权switch(config)# dot1x system-auth-control注:开启全局dot1x控制switch(config)# dot1x guest-vlan supplicant注:允许dot1x验证失败后加入guestvlanswitch(config)# radius-server host 10.134.1.207 auth-port 1812 acct-port 1813 key 123456注:指定NPS服务器的ip地址、认证和授权端口、以及通信密码switch(config)# radius-server vsa send authentication注:允许交换机识别和使用IETF规定的VSA值,用于接受NPS 分配vlanswitch(config)# ip radius source-interface vlan 2注:当交换机有多个IP时,只允许该vlan段的IP作为发送给RADIUS服务器的IP地址端口模式switch(config)# interface FastEthernet0/10注:进入端口模式(批量端口配置命令:interface range FastEthernet0/1 - 48)switch(config-if)# switchport mode access注:端口配置dot1x前必须设置为access模式switch(config-if)# mab(IOS 12.2之前的版本命令:dot1x mac-auth-bypass)注:当dot1x验证超时后会以mac为用户名密码发起验证switch(config-if)# dot1x pae authenticator注:设置交换机的pae模式switch(config-if)# authentication port-control auto(IOS 12.2之前的版本命令:dot1x port-control auto)注:设置dot1x端口控制方式,auto为验证授权switch(config-if)# authentication event no-response action authorize vlan 3(IOS 12.2之前的版本命令:dot1x guest-vlan 3)注:NPS验证失败时放置的vlan【可选命令】全局模式switch(config)# radius-server retransmit 2注:交换机向RADIUS服务器发送报文的重传次数switch(config)# radius-server timeout 2注:交换机向RADIUS服务器发送报文的超时时间端口模式switch(config-if)# dot1x timeout tx-period 2注:交换机向dot1x端口定期多长时间发报文switch(config-if)# dot1x timeout supp-timeout 2注:交换机向客户端发送报文,客户端未回应,多长时间后重发switch(config-if)# dot1x timeout server-timeout 2注:交换机向RADIUS服务器发送报文,服务器未回应,多长时间后重发二、其他【必要命令】SNMP设置switch(config)# snmp-server community skylark RW注:用于管理交换机,接收交换机相关信息DHCP中继代理(在网关交换机上配置)switch(config)# interface vlan 2注:进入vlan接口switch(config-if)# ip helper-address 10.134.1.207注:设置DHCP地址,使不同vlan的客户端可以获取IP地址【可选命令】DHCP SNOOPINGswitch(config)# ip dhcp snooping注:开启全局DHCP SNOOPYING功能switch(config)# ip dhcp snooping vlan 2注:指定DHCP SNOOPYING范围switch(config)# interface g0/1注:进入接口(配置级联端口和连接DHCP服务器的端口为信任端口)switch(config-if)# ip dhcp snooping trust注:设置该端口为信任端口,默认其它未设置端口则为不信任端口,丢弃不信任的DHCP报文IP SOURCE GUARDswitch(config)# interface vlan 2注:进入vlan接口switch(config-if)# ip verify source port-security注:动态绑定DHCP-SNOOPING表项,过滤掉其它数据(无port-security则只绑定ip,有port-security则是绑定ip+mac)相关命令show ip dhcp snooping bindingSTP生成树Switch(config-if)# spanning-tree portfast注:生成树的端口快速转发,更加快速从DHCP获取IP地址端口错误检测switch(config)# errdisable recovery cause all注:防止交换机端口因异常被关闭,恢复其正常状态switch(config)# errdisable recovery interval 30注:设置交换机端口故障关闭时间,过后关闭的端口自动打开。

思科交换机查看配置及日常维护命令1.用户模式管理员通过超级终端或者telnet方式登陆交换机后,首先会进入XXX>模式,这里的尖括号代表用户模式,此模式下只能使用一些简单的查看命令,无法对设备进行配置。

2.特权模式管理员在用户模式下输入enable回车,经过密码验证后进入XXX#模式,这里的#代表特权模式,思科设备默认没有enable密码,此模式下可以使用show命令查看交换机的详细运行状态等信息。

3.全局配置模式管理员在如果需要对设备进行配置,例如增加vlan、修改网关、划分端口等操作时,必须先进入全局配置模式,在特权模式下输入configure terminal,会进入XXX(config)#模式,这里出现(config)#代表当前处于全局配置模式,全局配置模式退到特权模式输入命令exit。

大部分配制都需要在全局配置模式下输入。

4.查看思科设备当前运行配置特权模式下输入show running-config显示如下:由于配置一页显示不完,可以通过回车键逐行显示,也可以通过空格键逐页显示。

5.查看设备软件版本信息特权模式下输入show version显示如下:此命令用于显示设备型号、序列号、系统版本和在线时间等等信息。

6.查看系统时钟特权模式下输入show clock用于显示当前系统时钟,可以用于查看LOG日志后对应时钟分析异常LOG的发起时间。

7.查看LOG日志特权模式下输入show log用于显示系统突发状况,例如端口异常关闭,链路的通断,主备机切换等等许多信息,可以帮助管理员分析故障原因。

8.查看端口详细状态特权模式下输入show interface显示如下:此命令用于显示端口的详细信息,例如IP地址、MAC地址、带宽负载及输入输出速率等。

9.快速查看端口UP or DOWN特权模式下输入show interface description和show interface status第一条命令查看端口的连接状态与描述,第二条命令查看端口的链接状态、所属vlan以及速率双工。

思科交换机安全配置(包括A A A、端口安全、A R P安全、D H C P侦听、日志审计流量限制)-标准化文件发布号:(9456-EUATWK-MWUB-WUNN-INNUL-DDQTY-KII网络拓扑图如下:根据图示连接设备。

在本次试验中,具体端口情况如上图数字标出。

核心交换机(core )设置为s1或者SW1,汇聚层交换机(access)设置为s2或者SW2。

IP 地址分配:Router:e0: 192.168.1.1Core:f0/1: 192.168.1.2Svi接口:Core vlan10: 172.16.10.254Vlan20: 172.16.20.254Vlan30: 172.16.30.254Access vlan10: 172.16.10.253Vlan20: 172.16.20.253Vlan30: 172.16.30.253服务器IP地址:192.168.30.1Office区域网段地址:PC1:192.168.10.1PC2:192.168.10.2路由器清空配置命令:enerase startup-configReload交换机清空配置命令:enerase startup-configdelete vlan.datReload加速命令:enconf tno ip domain lookupline con 0exec-timeout 0 0logging synhostname一、OFFICE 区域地址静态分配,防止 OFFICE 网络发生 ARP 攻击,不允许OFFICE 网段 PC 互访;STUDENTS 区域主机输入正确的学号和密码后接入网络,自动获取地址,阻止STUDENTS网段地址发生ARP攻击;1、基本配置SW1的配置:SW1(config)#vtp domain cisco //SW1配置vtp,模式为server,SW2模式为clientSW1(config)#vtp password sovandSW1(config)#vtp mode serverSW1(config)#vlan 10SW1(config)#int range f0/3,f0/4 //链路捆绑SW1(config-if-range)#Channel-protocol pagpSW1(config-if-range)#Channel-group 10 mode onSW1(config)#int port-channel 10 //链路设置为trunk模式,封装802.1q协议,三层交换机默认没有封装该协议SW1(config-if)#switchport trunk encapsulation dot1qSW1(config-if)#switchport mode trunkSW2配置:SW2(config)#vtp domain ciscoSW2(config)#vtp password sovandSW2(config)#vtp mode clientSW2(config)#int range f0/3,f0/4SW2(config-if-range)#Channel-protocol pagpSW2(config-if-range)#Channel-group 10 mode onCreating a port-channel interface Port-channel 10SW2(config)#int port-channel 10SW2(config-if)#switchport trunk encapsulation dot1qSW2(config-if)#switchport mode trunkSW2(config)#int f0/1 //把f0/1,f0/2划入vlan10SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 10SW2(config-if)#int f0/2SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 102、vlan aclOffice区域禁止PC机互访:使用show int e0/0命令查看mac地址SW2(config)#mac access-list extended macaclSW2(config-ext-macl)#permit host 0007.8562.9de0 host 0007.8562.9c20 //要禁止双向通信SW2(config-ext-macl)#permit host 0007.8562.9c20 host 0007.8562.9de0SW2(config)#vlan access-map vmap 10 //禁止pc间的通信SW2(config-access-map)#match mac add macaclSW2(config-access-map)#action dropSW2(config)#vlan access-map vmap 20 //对其他数据放行,不然pc机无法ping 通svi口、网关SW2(config-access-map)#action forwardSW2(config)#vlan filter vmap vlan-list 10未使用VLAN ACL时pc1可以ping通pc2,如下图:使用VLAN ACL时pc1可以无法ping通pc2,如下图:3、Office区域静态配置ip地址时采用的ARP防护:配置如下:SW2(config)#ip arp inspection vlan 10SW2(config)#arp access-list arplistSW2(config-arp-nacl)#permit ip host 192.168.10.1 mac host 0007.8562.9de0 //ip地址与mac地址对应表SW2(config-arp-nacl)#permit ip host 192.168.10.2 mac host 0007.8562.9c20SW2(config-arp-nacl)#ip arp inspection filter arplist vlan 10SW2(config)#int port-channel 10SW2(config-if)#ip arp inspection trust注意:配置静态arp防护(用户主机静态配置地址,不是通过DHCP获取地址),需要新建ip与mac映射表,不然pc1无法ping通svi口4、OSPF与DHCP全网起OSPF协议,使pc1可以ping通路由器。

cisco交换机基本配置1.Cisco IOS简介Cisco Catalyst系列交换机所使用的操作系统是IOS(Internetwork Operating System,互联网际操作系统)或COS (Catalyst Operating System),其中以IOS使用最为广泛,该操作系统和路由器所使用的操作系统都基于相同的内核和shell。

IOS的优点在于命令体系比较易用。

利用操作系统所提供的命令,可实现对交换机的配置和管理。

Cisco IOS操作系统具有以下特点:(1)支持通过命令行(Command-Line Interface,简称CLI)或Web界面,来对交换机进行配置和管理。

(2)支持通过交换机的控制端口(Console)或Telnet会话来登录连接访问交换机。

(3)提供有用户模式(user level)和特权模式(privileged level)两种命令执行级别,并提供有全局配置、接口配置、子接口配置和vlan数据库配置等多种级别的配置模式,以允许用户对交换机的资源进行配置。

(4)在用户模式,仅能运行少数的命令,允许查看当前配置信息,但不能对交换机进行配置。

特权模式允许运行提供的所有命令。

(5)IOS命令不区分大小写。

(6)在不引起混淆的情况下,支持命令简写。

比如enable通常可简约表达为en。

(7)可随时使用?来获得命令行帮助,支持命令行编辑功能,并可将执行过的命令保存下来,供进行历史命令查询。

1.搭建交换机配置环境在对交换机进行配置之前,首先应登录连接到交换机,这可通过交换机的控制端口(Console)连接或通过Telnet登录来实现。

(1)通过Console口连接交换机对于首次配置交换机,必须采用该方式。

对交换机设置管理IP地址后,就可采用Telnet登录方式来配置交换机。

对于可管理的交换机一般都提供有一个名为Console的控制台端口(或称配置口),该端口采用RJ-45接口,是一个符合EIA/TIA-232异步串行规范的配置口,通过该控制端口,可实现对交换机的本地配置。

cisco交换机安全配置设定你还在为不知道cisco交换机安全配置设定而烦恼么?接下来是小编为大家收集的cisco交换机安全配置设定教程,希望能帮到大家。

cisco交换机安全配置设定的方法一、交换机访问控制安全配置1、对交换机特权模式设置密码尽量采用加密和md5 hash方式switch(config)#enable secret 5 pass_string其中 0 Specifies an UNENCRYPTED password will follow5 Specifies an ENCRYPTED secret will follow建议不要采用enable password pass_sting密码,破解及其容易!2、设置对交换机明文密码自动进行加密隐藏switch(config)#service password-encryption3、为提高交换机管理的灵活性,建议权限分级管理并建立多用户switch(config)#enable secret level 7 5 pass_string7 /7级用户进入特权模式的密码switch(config)#enable secret 5 pass_string15 /15级用户进入特权模式的密码switch(config)#username userA privilege 7 secret 5 pass_userAswitch(config)#username userB privilege 15 secret 5 pass_userB/为7级,15级用户设置用户名和密码,Cisco privilege level分为0-15级,级别越高权限越大switch(config)#privilege exec level 7 commands /为7级用户设置可执行的命令,其中commands可以根据分配给用户的权限自行定义4、本地console口访问安全配置switch(config)#line console 0switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见设置登录console口进行密码验证方式(1):本地认证switch(config-line)#password 7 pass_sting /设置加密密码switch(config-line)#login /启用登录验证方式(2):本地AAA认证switch(config)#aaa new-model /启用AAA认证switch(config)#aaa authentication login console-in group acsserver local enable/设置认证列表console-in优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#line console 0switch(config-line)# login authentication console-in /调用authentication设置的console-in列表5、远程vty访问控制安全配置switch(config)#access-list 18 permit host x.x.x.x /设置标准访问控制列表定义可远程访问的PC主机switch(config)#aaa authentication login vty-in group acsserver local enable/设置认证列表vty-in, 优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#aaa authorization commands 7 vty-in group acsserver local if-authenticated/为7级用户定义vty-in授权列表,优先依次为ACS Server,local 授权switch(config)#aaa authorization commands 15 vty-in group acsserver local if-authenticated/为15级用户定义vty-in授权列表,优先依次为ACS Server,local授权switch(config)#line vty 0 15switch(config-line)#access-class 18 in /在线路模式下调用前面定义的标准ACL 18switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#authorization commands 7 vty-in /调用设置的授权列表vty-inswitch(config-line)#authorization commands 15 vty-inswitch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见switch(config-line)#login authentication vty-in /调用authentication设置的vty-in列表switch(config-line)#transport input ssh /有Telnet协议不安全,仅允许通过ssh协议进行远程登录管理6、AAA安全配置switch(config)#aaa group server tacacs+ acsserver /设置AAA 服务器组名switch(config-sg-tacacs+)#server x.x.x.x /设置AAA服务器组成员服务器ipswitch(config-sg-tacacs+)#server x.x.x.xswitch(config-sg-tacacs+)#exitswitch(config)# tacacs-server key paa_string /设置同tacacs-server服务器通信的密钥二、交换机网络服务安全配置禁用不需要的各种服务协议switch(config)#no service padswitch(config)#no service fingerswitch(config)#no service tcp-small-serversswitch(config)#no service udp-small-serversswitch(config)#no service configswitch(config)#no service ftpswitch(config)#no ip http serverswitch(config)#no ip http secure-server/关闭http,https远程web管理服务,默认cisco交换机是启用的三、交换机防攻击安全加固配置MAC Flooding(泛洪)和Spoofing(欺骗)攻击预防方法:有效配置交换机port-securitySTP攻击预防方法:有效配置root guard,bpduguard,bpdufilterVLAN,DTP攻击预防方法:设置专用的native vlan;不要的接口shut或将端口模式改为accessDHCP攻击预防方法:设置dhcp snoopingARP攻击预防方法:在启用dhcp snooping功能下配置DAI和port-security在级联上层交换机的trunk下switch(config)#int gi x/x/xswitch(config-if)#sw mode trunkswitch(config-if)#sw trunk encaps dot1qswitch(config-if)#sw trunk allowed vlan x-xswitch(config-if)#spanning-tree guard loop/启用环路保护功能,启用loop guard时自动关闭root guard 接终端用户的端口上设定switch(config)#int gi x/x/xswitch(config-if)#spanning-tree portfast/在STP中交换机端口有5个状态:disable、blocking、listening、learning、forwarding,只有处于forwarding状态的端口才可以发送数据。

网络拓扑图如下:根据图示连接设备。

在本次试验中,具体端口情况如上图数字标出。

核心交换机(core )设置为s1或者SW1,汇聚层交换机(access)设置为s2或者SW2。

IP 地址分配:Router:e0:192.168.1.1Core:f0/1: 192.168.1.2Svi接口:Core vlan10: 172.16.10.254Vlan20: 172.16.20.254Vlan30: 172.16.30.254Access vlan10: 172.16.10.253Vlan20: 172.16.20.253Vlan30: 172.16.30.253服务器IP地址:192.168.30.1Office区域网段地址:PC1:192.168.10.1PC2:192.168.10.2路由器清空配置命令:enerase startup-configReload交换机清空配置命令:enerase startup-configdelete vlan.datReload加速命令:enconf tno ip domain lookupline con 0exec-timeout 0 0logging synhostname一、OFFICE 区域地址静态分配,防止OFFICE 网络发生ARP 攻击,不允许OFFICE 网段PC 互访;STUDENTS 区域主机输入正确的学号和密码后接入网络,自动获取地址,阻止STUDENTS网段地址发生ARP攻击;1、基本配置SW1的配置:SW1(config)#vtp domain cisco //SW1配置vtp,模式为server,SW2模式为client SW1(config)#vtp password sovandSW1(config)#vtp mode serverSW1(config)#vlan 10SW1(config)#int range f0/3,f0/4 //链路捆绑SW1(config-if-range)#Channel-protocol pagpSW1(config-if-range)#Channel-group 10 mode onSW1(config)#int port-channel 10 //链路设置为trunk模式,封装802.1q协议,三层交换机默认没有封装该协议SW1(config-if)#switchport trunk encapsulation dot1qSW1(config-if)#switchport mode trunkSW2配置:SW2(config)#vtp domain ciscoSW2(config)#vtp password sovandSW2(config)#vtp mode clientSW2(config)#int range f0/3,f0/4SW2(config-if-range)#Channel-protocol pagpSW2(config-if-range)#Channel-group 10 mode onCreating a port-channel interface Port-channel 10SW2(config)#int port-channel 10SW2(config-if)#switchport trunk encapsulation dot1qSW2(config-if)#switchport mode trunkSW2(config)#int f0/1 //把f0/1,f0/2划入vlan10SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 10SW2(config-if)#int f0/2SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 102、vlan aclOffice区域禁止PC机互访:使用show int e0/0命令查看mac地址SW2(config)#mac access-list extended macaclSW2(config-ext-macl)#permit host 0007.8562.9de0 host 0007.8562.9c20 //要禁止双向通信SW2(config-ext-macl)#permit host 0007.8562.9c20 host 0007.8562.9de0SW2(config)#vlan access-map vmap 10 //禁止pc间的通信SW2(config-access-map)#match mac add macaclSW2(config-access-map)#action dropSW2(config)#vlan access-map vmap 20 //对其他数据放行,不然pc机无法ping通svi口、网关SW2(config-access-map)#action forwardSW2(config)#vlan filter vmap vlan-list 10未使用VLAN ACL时pc1可以ping通pc2,如下图:使用VLAN ACL时pc1可以无法ping通pc2,如下图:3、Office区域静态配置ip地址时采用的ARP防护:配置如下:SW2(config)#ip arp inspection vlan 10SW2(config)#arp access-list arplistSW2(config-arp-nacl)#permit ip host 192.168.10.1 mac host 0007.8562.9de0 //ip地址与mac地址对应表SW2(config-arp-nacl)#permit ip host 192.168.10.2 mac host 0007.8562.9c20SW2(config-arp-nacl)#ip arp inspection filter arplist vlan 10SW2(config)#int port-channel 10SW2(config-if)#ip arp inspection trust注意:配置静态arp防护(用户主机静态配置地址,不是通过DHCP获取地址),需要新建ip与mac映射表,不然pc1无法ping通svi口4、OSPF与DHCP全网起OSPF协议,使pc1可以ping通路由器。

其实全网没有起OSPF协议,PC机也是可以ping通路由器,此处发生了ARP代理。

起OSPF是为了DHCP地址的分配。

SW1(config)#ip routing //打开路由功能SW1(config)#int f0/1SW1(config-if)#no switchport //把二层接口转换为三层接口SW1(config-if)#ip add 192.168.1.2 255.255.255.0SW1(config-if)#no shutdownSW1(config-if)#int f0/2SW1(config-if)#no switchportSW1(config-if)#ip add 192.168.2.2 255.255.255.0SW1(config-if)#no shutSW1(config)#router ospf 1SW1(config-router)#netSW1(config-router)#network 192.168.1.0 0.0.0.255 a 0SW1(config-router)#net 192.168.10.254 0.0.0.0 a 0R(config)#router ospf 1R(config-router)#net 192.168.1.0 0.0.0.255 a 0配置DHCP:Router(config)#ip dhcp 1Router(dhcp-config)#network 192.168.10.0 255.255.255.0Router(dhcp-config)#default-router 192.168.10.254 //返回地址,本环境中指向vlan 20的svi接口地址。

Router(dhcp-config)#dns-server 8.8.8.8Router(dhcp-config)#exitRouter(config)#ip dhcp excluded-address 192.168.10.1 //去除一些地址Router(config)#ip route 0.0.0.0 0.0.0.0 e0然后在sw1中配置DHCP代理,代理下一跳地址为DHCP入接口,进入vlan 20配置svi接口,地址为192.168.20.254注意:Router(config)#ip route 0.0.0.0 0.0.0.0 e0 //如果不想写这条,就必须要把关掉路由功能,不然pc机无法获取ip地址关掉路由功能命令为no ip routing.然后在pc上进入接口,设置为DHCP获取地址,命令如下:int f0/1ip add dhcp查看结果:5、Student区域ARP防护:SW2配置如下:ip dhcp snooping //开启DHCP侦听ip dhcp snooping vlan 20int range f0/1,f0/2ip dhcp snooping limit rate 5 //限制DHCP请求包数量,此处为5ip verify source port-securityexitint port-channel 10ip dhcp snooping trust //设置信任端口然后修改pc1的mac地址,就可以发现端口down状态,修改mac地址命令如下:pc1(config)#int e0/0pc1(config-if)#mac-address 0007.8562.9de36、AAA认证:服务器地址为:192.168.30.1s1(config-vlan)#int vlan 30 //创建vlan 30的原因:在sw1、sw2中配置svi口,服务器的地址为192.168.30.1,使他们位于同一个网段。

这样pc机发出的认证数据包就会被发往服务器s1(config-if)#ip add 192.168.30.254 255.255.255.0s1(config)#int f0/5s1(config-if)#switchport mode accesss1(config-if)#switchport access vlan 30s2(config)#int vlan 30s2(config-if)#ip add 192.168.30.253 255.255.255.0s2(config-if)#exits2(config)#aaa new-model //AAA配置位于接入层交换机,所以核心交换机sw1连接服务器的接口不需要配置IP地址s2(config)#aaa authentication login vtylogin group radiuss2(config)#radius-server host 192.168.30.1 auth-port 1812 accts2(config)#$er host 192.168.30.1 auth-port 1812 acct-port 1813 key cisco //cisco为秘钥s2(config)#line vty 0 4 //用户认证时使用虚拟链路s2(config-line)#login authentication vtylogins2(config-line)#exits2(config)#dot1x system-auth-controls2(config)#int f0/1 //进入端口,把端口配置为认证模式,即只有认证成功端口才会打开s2(config-if)#authentication port-control autos2(config-if)#dot1x pae authenticator在sw2上验证一些账号密码是否可用,如:123123 与aaa 111,结果如下:二、在交换机上开启生成树安全机制,接入层交换机不能成为根,接入接口快速收敛;当OFFICE区域接口接入交换机后进入正常的生成树状态。