HCF配置实例

- 格式:docx

- 大小:11.42 KB

- 文档页数:3

本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。

1、网络拓扑图2、配置要求1)防火墙的E0/2接口为TRUST区域,ip地址是:192.168.254.1/29;2)防火墙的E1/2接口为UNTRUST区域,ip地址是:202.111.0.1/27;3)内网服务器对外网做一对一的地址映射,192.168.254.2、192.168.254.3分别映射为202.111.0.2、202.111.0.3;4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211.101.5.49访问192.168.254.2的1433端口和192.168.254.3的80端口。

3、防火墙的配置脚本如下<H3CF100A>dis cur#sysname H3CF100A#super password level 3 cipher 6aQ>Q57-$.I)0;4:\(I41!!!firewall packet-filter enablefirewall packet-filter default permit#insulate#nat static inside ip 192.168.254.2 global ip 202.111.0.2 nat static inside ip 192.168.254.3 global ip 202.111.0.3 #firewall statistic system enable#radius scheme systemserver-type extended#domain systemlocal-user net1980 password cipher ###### service-type telnetlevel 2#aspf-policy 1detect h323detect sqlnetdetect rtspdetect httpdetect smtpdetect ftpdetect tcpdetect udpobject address 192.168.254.2/32 192.168.254.2 255.255.255.255object address 192.168.254.3/32 192.168.254.3 255.255.255.255#acl number 3001description out-insiderule 1 permit tcp source 211.101.5.49 0 destination 192.168.254.2 0 destination-port eq 1433 rule 2 permit tcp source 211.101.5.49 0 destination 192.168.254.3 0 destination-port eq www rule 1000 deny ipacl number 3002description inside-to-outsiderule 1 permit ip source 192.168.254.2 0rule 2 permit ip source 192.168.254.3 0rule 1000 deny ip#interface Aux0async mode flow#interface Ethernet0/0shutdown#interface Ethernet0/1shutdown#interface Ethernet0/2speed 100duplex fulldescription to serverip address 192.168.254.1 255.255.255.248 firewall packet-filter 3002 inboundfirewall aspf 1 outbound #interface Ethernet0/3 shutdown#interface Ethernet1/0 shutdown#interface Ethernet1/1 shutdown#interface Ethernet1/2 speed 100duplex full description to internetip address 202.111.0.1 255.255.255.224 firewall packet-filter 3001 inbound firewall aspf 1 outboundnat outbound static#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface Ethernet0/2set priority 85#firewall zone untrustadd interface Ethernet1/2 set priority 5#firewall zone DMZadd interface Ethernet0/3 set priority 50#firewall interzone local trust #firewall interzone local untrust #firewall interzone local DMZ #firewall interzone trust untrust #firewall interzone trust DMZ#firewall interzone DMZ untrust#ip route-static 0.0.0.0 0.0.0.0 202.111.0.30 preference 60 #user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return。

H C华为路由器配置实例 Written by Peter at 2021 in January通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。

1、配置内网接口(Ethernet0/0):[MSR20-20] interface Ethernet0/0[MSR20-20- Ethernet0/0]ip add 242、使用动态分配地址的方式为局域网中的PC分配地址[MSR20-20]dhcp server ip-pool 1[MSR20-20-dhcp-pool-1]network 24[MSR20-20-dhcp-pool-1]dns-list[MSR20-20-dhcp-pool-1] gateway-list3、配置nat[MSR20-20]nat address-group 1 公网IP 公网IP[MSR20-20]acl number 3000[MSR20-20-acl-adv-3000]rule 0 permit ip4、配置外网接口(Ethernet0/1)[MSR20-20] interface Ethernet0/1[MSR20-20- Ethernet0/1]ip add 公网IP[MSR20-20- Ethernet0/1] nat outbound 3000 address-group 15.加默缺省路由[MSR20-20]route-stac 0.0.0.0 外网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl 作nat,一条默认路由指向电信网关. ok!Console登陆认证功能的配置关键词:MSR;console;一、组网需求:要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

二、组网图:三、配置步骤:设备和版本:MSR系列、version , R1508P023c3c1)地址池要连续;2)在出接口做转换;3)默认路由一般要配置。

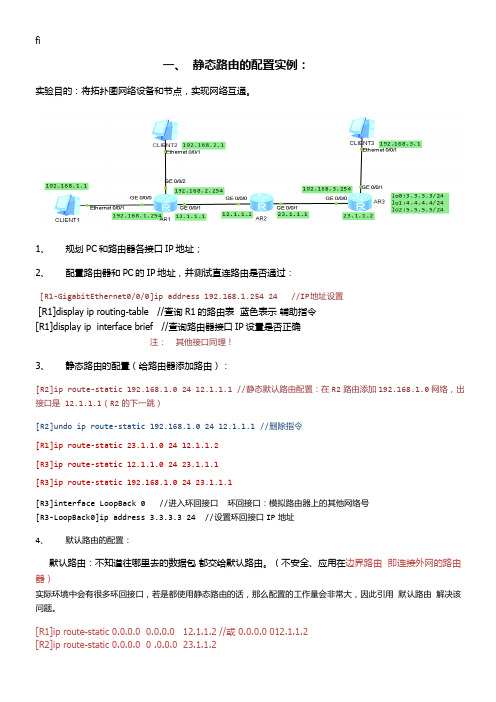

fi一、静态路由的配置实例:实验目的:将拓扑图网络设备和节点,实现网络互通。

1、规划PC和路由器各接口IP地址;2、配置路由器和PC的IP地址,并测试直连路由是否通过:[R1-GigabitEthernet0/0/0]ip address 192.168.1.254 24 //IP地址设置[R1]display ip routing-table //查询R1的路由表蓝色表示辅助指令[R1]display ip interface brief //查询路由器接口IP设置是否正确注:其他接口同理!3、静态路由的配置(给路由器添加路由):[R2]ip route-static 192.168.1.0 24 12.1.1.1 //静态默认路由配置:在R2路由添加192.168.1.0网络,出接口是 12.1.1.1(R2的下一跳)[R2]undo ip route-static 192.168.1.0 24 12.1.1.1 //删除指令[R1]ip route-static 23.1.1.0 24 12.1.1.2[R3]ip route-static 12.1.1.0 24 23.1.1.1[R3]ip route-static 192.168.1.0 24 23.1.1.1[R3]interface LoopBack 0 //进入环回接口环回接口:模拟路由器上的其他网络号[R3-LoopBack0]ip address 3.3.3.3 24 //设置环回接口IP地址4、默认路由的配置:默认路由:不知道往哪里去的数据包都交给默认路由。

(不安全、应用在边界路由即连接外网的路由器)实际环境中会有很多环回接口,若是都使用静态路由的话,那么配置的工作量会非常大,因此引用默认路由解决该问题。

[R1]ip route-static 0.0.0.0 0.0.0.0 12.1.1.2 //或 0.0.0.0 012.1.1.2[R2]ip route-static 0.0.0.0 0 .0.0.0 23.1.1.2问题:1、为什么要在边界路由器上默认路由?答:因为企业员工要上网,运行默认路由的这台路由器,都会把不知道往哪里的数据包往互联网上扔!<R2>save //保存路由器配置The current configuration will be written to the device.Are you sure to continue? (y/n)[n]:yIt will take several minutes to save configuration file, please wait.......Configuration file had been saved successfullyNote: The configuration file will take effect after being activated静态路由的负载分担如图:静态路由负载分担拓扑图配置地址后,使用静态路由到达网络号 2.2.2.0/24 。

H3C三层交换机配置实例1 网络拓扑图 02 配置要求 03划分VLAN并描述 03.1进入系统视图 03.2 创建VLAN并描述 .................................................................. 错误!未定义书签。

4 给VLAN设置网关 (1)4.1 VLAN1的IP地址设置 (1)4.2 VLAN100的网关设置 (2)4.3 VLAN101的网关设置 (2)4.4 VLAN102的网关设置 (3)4.5 VLAN103的网关设置 (3)5 给VLAN指定端口,设置端口类型 (4)5.1 VLAN100指定端口 (4)5.2 VLAN102指定端口 (5)5.3 VLAN1/101/103指定端口 (5)6 配置路由协议 (6)6.1 默认路由 (6)6.2配置流分类 (7)6.3 定义行为 (7)6.4 应用QOS策略 (8)6.5 接口配置QOS策略 (8)1 网络拓扑图图1-1 网络拓扑图2 配置要求用户1网络:172.16.1.0/24 至出口1网络:172.16.100.0/24用户2网络:192.168.1.0/24 至出口2网络:192.168.100.0/24实现功能:用户1通过互联网出口1,用户2通过互联网出口2。

3划分VLAN并描述3.1进入系统视图<H3C>system-view //进入系统视图图3-1 系统视图3.2 创建VLAN并描述[H3C]vlan 1 //本交换机使用[H3C-vlan1]description Manager //描述为“Manager”[H3C-vlan1]quit[H3C]vlan 100 //划分vlan100[H3C-vlan100]description VLAN 100 //描述为“VLAN 100”[H3C-vlan100]quit[H3C]vlan 101 //划分vlan101[H3C-vlan101]description VLAN 101 //描述为“VLAN 101”[H3C-vlan101]quit[H3C]vlan 102 //划分vlan102[H3C-vlan102]description VLAN 102 //描述为“VLAN 102”[H3C-vlan102]quit[H3C]vlan 103 //划分vlan103[H3C-vlan103]description VLAN 103 //描述为“VLAN 103”[H3C-vlan103]quit[H3C]图3-2 划分VLAN及描述4 给VLAN设置网关4.1 VLAN1的IP地址设置把VLAN1的IP地址设置为192.168.0.254,子网掩码为255.255.255.0,用于本地使用。

史上最详细H C路由器N A T典型配置案例 Last updated on the afternoon of January 3, 2021H3C路由器N A T典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

NAT典型配置举例内网用户通过NAT地址访问外网(静态地址转换)1.组网需求内部网络用户使用外网地址访问Internet。

2.组网图图1-5?静态地址转换典型配置组网图3.配置步骤#按照组网图配置各接口的IP地址,具体配置过程略。

#配置内网IP地址到外网地址之间的一对一静态地址转换映射。

<Router>system-view[Router]natstaticoutbound#使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router]interfacegigabitethernet1/2[Router-GigabitEthernet1/2]natstaticenable[Router-GigabitEthernet1/2]quit4.验证配置#以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router]displaynatstaticStaticNATmappings:Thereare1outboundstaticNATmappings.IP-to-IP:LocalIP?:GlobalIP:InterfacesenabledwithstaticNAT:Thereare1interfacesenabledwithstaticNAT.Interface:GigabitEthernet1/2#通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

[Router]displaynatsessionverboseInitiator:Source?IP/port:DestinationIP/port:VPNinstance/VLANID/VLLID:-/-/-Protocol:ICMP(1)Responder:Source?IP/port:DestinationIP/port:VPNinstance/VLANID/VLLID:-/-/-Protocol:ICMP(1)State:ICMP_REPLYApplication:INVALIDStarttime:2012-08-1609:30:49?TTL:27sInterface(in):GigabitEthernet1/1Interface(out):GigabitEthernet1/2Initiator->Responder:5packets?420bytesResponder->Initiator:5packets?420bytesTotalsessionsfound:1内网用户通过NAT地址访问外网(地址不重叠)1.组网需求·某公司内网使用的IP地址为。

华为路由器dhcp简单配置实例session 1 DHCP得工作原理DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)就是一个局域网得网络协议,使用UDP协议工作, 主要有两个用途:给内部网络或网络服务供应商自动分配IP地址,给用户或者内部网络管理员作为对所有计算机作中央管理得手段,在RFC 2131中有详细得描述。

DHCP有3个端口,其中UDP67与UDP68为正常得DHCP服务端口,分别作为DHCP Server与DHCP Client得服务端口;546号端口用于DHCPv6 Client,而不用于DHCPv4,就是为DHCP failover服务,这就是需要特别开启得服务,DHCP failover就是用来做“双机热备”得。

DHCP协议采用UDP作为传输协议,主机发送请求消息到DHCP服务器得67号端口,DHCP服务器回应应答消息给主机得68号端口,DHCP得IP地址自动获取工作原理及详细步骤如下:1、DHCP Client以广播得方式发出DHCP Discover报文。

2、所有得DHCP Server都能够接收到DHCP Client发送得DHCP Discover报文,所有得DHCP Server都会给出响应,向DHCP Client发送一个DHCP Offer报文。

DHCP Offer报文中“Your(Client) IP Address”字段就就是DHCP Server 能够提供给DHCP Client使用得IP地址,且DHCP Server会将自己得IP地址放在“option”字段中以便DHCP Client 区分不同得DHCP Server。

DHCP Server在发出此报文后会存在一个已分配IP地址得纪录。

3、DHCP Client只能处理其中得一个DHCP Offer报文,一般得原则就是DHCP Client处理最先收到得DHCP Offer 报文。

I P地址配置举例1.组网需求Switch的端口属于VLAN1连接一个局域网;局域网中的计算机分别属于2个网段:和..要求这两个网段的主机都可以通过Switch与外部网络通信;且这两个网段中的主机能够互通..2.组网图图1-3IP地址配置组网图3.配置步骤针对上述的需求;如果在Switch的VLAN接口1上只配置一个IP地址;则只有一部分主机能够通过Switch与外部网络通信..为了使局域网内的所有主机都能够通过Switch访问外部网络;需要配置VLAN接口1的从IP地址..为了使两个网段中的主机能够互通;两个网段中的主机需要分别将Switch上VLAN接口1的主IP地址和从IP地址设置为网关..配置VLAN接口1的主IP地址和从IP地址..<Switch>system-viewSwitchinterfacevlan-interface1在网段中的主机上配置网关为;在网段中的主机上配置网关为..使用ping命令检测Switch与网络内主机的连通性..5packetstransmitted5packetsreceived0.00%packetlossround-tripmin/avg/max=25/26/27ms显示信息表示Switch与网络内的主机可以互通..使用ping命令检测Switch与网络内主机的连通性..5packetstransmitted5packetsreceived0.00%packetlossround-tripmin/avg/max=25/25/26ms显示信息表示Switch与网络内的主机可以互通..使用ping命令检测网络和网络内主机的连通性..在HostA上可以ping通HostB..。

网络环境:固定IP,光钎接入。

硬件环境:IbmX3650M3一台(OA),双网卡,一台H3C F100-A防火墙一台。

客户需求:要求内部网络通过防火墙访问外网,外网客户端通过防火墙能够访问内部OA服务器。

实施步骤:服务器做好系统并把数据库调试好。

防火墙的调试,通过串口线连接本子PC和防火墙,用超级终端。

可用2种调试方法。

Web 界面的调试和命令行的调试。

先是第一种方法。

具体操作如下:

1》因为机器默认是没有ip和用户名和密码的,所以就需要超级终端通过命令行来给机器配置,操作如下:因为机器本身带一条console口的串口线,把另一端连接到带串口的笔记本上,因为有的本子没有9针的串口,所以最好买一条九针转U口的,连到笔记本的U口上面,接下来就是打串口的驱动了,在网上下个万能的串口驱动也是能用的(附件里有自己用的一个驱动),连接好以后,把防火墙通上电。

2》在本子上点击开始-程序-附件-通讯-超级终端,打开后是新建连接,在名称里输入comm1,选第一个图标,点击确定,在连接时使用的下拉菜单中选直接连接到串口1,点击确定,然后

在串口的属性对话框中设置波特率为9600,数据位为8,奇偶校验为无,停止

位为1,流量控制为无,按[确定]按钮,返回超级终端窗口。

接下来配置

超级终端属性

在超级终端中选择[属性/设置]一项,进入图4-5所示的属性设置窗口。

选择

终端仿真类型为VT100或自动检测,按[确定]按钮,返回超级终端窗口。

连通后在超级终端里会显示防火墙的信息。

机子会提示你

Ctrl+B

你不用管,这是进ROOT菜单的。

接下来就要为防火墙配置管理IP,用户名和密码了

配置有2种模式,一般情况下用路由模式,先配置IP

为使防火墙可以与其它网络设备互通,必须先将相应接口加入到某一安全区域中,且将缺省的过滤行为设置为允许,并为接口(以GigabitEthernet0/0

为例)这是lan0的接口,配置IP地址。

[H3C] firewall zone trust [H3C-zone-trust] add interface

GigabitEthernet0/0

[H3C-zone-trust] quit

[H3C] firewall packet-filter default permit

[H3C] interface GigabitEthernet0/0

[H3C-GigabitEthernet

L

PING通后,接下来就是为防火墙配置用户名和密码

例如:建立一个用户名和密码都为admin,帐户类型为telnet,权限等级为3的

管理员用户,运行下面的命令:

[H3C] local-user admin

[H3C-luser-admin] password simple admin

[H3C-luser-admin] service-type telnet

[H3C-luser-admin] level 3

就进入WEB界面,敲入admin后就进入WEB的配置管理界面。

假设

一个公司通过SecPath防火墙连接到Internet。

公司内部网段为。

由ISP分配给

防火墙外部接口的地址范围为~202.169.10.5。

其中防火墙的接口

GigabitEthernet0/0连接内部网络,地址为;接口GigabitEthernet0/1连接到

Internet,地址为。

WWW Server和FTP Server位于公司网络内部,地址分别为

和。

要求公司内部网络可以通过防火墙的NAT功能访问Internet,并且外部的用

户可以访问内部的WWW Server和Telnet Server。

实现的步骤为:

第一步:创建允许内部网段访问所有外部资源的基本ACL,以供NAT使用。

创

建ACL的方法可参见5.2.1 ACL配置。

✍✍✍点击❽防火墙❾目录中的❽ACL”,在右边的ACL配置区域中单击<ACL配置信息>按钮。

✍✍✍在❽ACL编号”中输入基本ACL的编号2001(基本ACL的编号范围为2000~2999),单击<创建>按钮。

在下面的列表中选择此ACL,单击<配置>按

钮。

✍✍✍在ACL配置参数区域中,从“操作”下拉框中选择“Permit”,在“源IP地址”栏中输入,“源地址通配符”中输入0.0.0.255,单击<应用>按钮。

第二步:创建NAT地址池。

✍✍✍在❽业务管理❾目录下的❽NAT”子目录中点击“地址池管理”,在右边的配置区域中单击<创建>按钮。

✍✍✍在❽地址池索引号❾栏中输入1,“起始地址”栏中输入,“结束地址”栏中输入,单击<应用>按钮。

第三步:配置NAT转换类型。

✍✍✍点击❽地址转换管理❾,在右边的配置区域中单击<创建>按钮。

在“接口名称”下拉框中选择“GigabitEthernet0/1”,选中“ACL编号”复选框并输入已创

建好的基本ACL编号2001。

在“地址池”下拉框中选择地址池索引号“1”。

由

于地址池的地址数量有限且内部主机较多,所以在“转换类型”中选择

“NAPT”以启用NAT地址复用,单击<应用>按钮。

第四步:配置NAT内部服务器映射。

✍✍✍点击❽内部服务器❾,在右边的配置区域中单击<创建>按钮。

✍✍✍在❽接口名称❾中选择❽GigabitEthernet0/1”,“协议类型”选择“TCP”,“外部地址”栏中输入。

✍✍✍选中❽外部起始端口❾输入栏选项,输入WWW服务器使用的端口号,这里

假设为80端口。

✍✍✍在❽内部起始地址❾栏中输入内部WWW服务器的IP地址。

✍✍✍选中❽内部端口❾输入栏选项,输入内部WWW服务器使用的端口号,这里也假设为80端口,单击<应用>按钮。

✍✍✍内部Telnet服务器映射的配置方法与此相同。

这样WEB界面下的配置就完成了,配置完成后一定要保存和备份配置文件。

然后接入网线,一个简单的局域网就组建成功了。