华为交换机DHCP snooping配置教程

- 格式:doc

- 大小:212.00 KB

- 文档页数:14

1.S3700 DHCP Snooping 配置1.1配置防止DHCP Server 仿冒者的攻击防止DHCP Server 仿冒者攻击的基本配置过程,包括配置信任接口、配置DHCPReply 报文丢弃告警功能。

#dhcp enabledhcp snooping enabledhcp server detect#interface GigabitEthernet0/0/1dhcp snooping enabledhcp snooping trusted#interface GigabitEthernet0/0/2dhcp snooping enabledhcp snooping alarm untrust-reply enabledhcp snooping alarm untrust-reply threshold 120在端口下配置dhcp snooping 后默认成为untrusted端口1.2配置防止改变CHADDR 值的DoS 攻击示例如果攻击者改变的不是数据帧头部的源MAC,而是通过改变DHCP 报文中的CHADDR (Client Hardware Address)值来不断申请IP 地址,而S3700 仅根据数据帧头部的源MAC 来判断该报文是否合法,那么MAC 地址限制不能完全起作用,这样的攻击报文还是可以被正常转发。

为了避免受到攻击者改变CHADDR 值的攻击,可以在S3700 上配置DHCP Snooping 功能,检查DHCP Request 报文中CHADDR 字段。

如果该字段跟数据帧头部的源MAC 相匹配,转发报文;否则,丢弃报文Switch 应用在用户网络和ISP 的二层网络之间,为防止攻击者通过改变CHADDR 值进行DoS 攻击,要求在Switch 上应用DHCP Snooping 功能。

检查DHCPRequest 报文中CHADDR 字段,如果该字段跟数据帧头部的源MAC 相匹配,便转发报文;否则丢弃报文。

9 MLD Snooping配置关于本章MLD Snooping配置在二层组播设备上,通过对上游三层设备和下游用户之间的MLD报文进行分析,建立和维护IPv6的二层组播转发表,实现组播数据报文在数据链路层的按需分发。

注意事项端口作为VPLS AC侧的接入端口时,如果该端口同时还作为组播流入接口,会导致对应组播数据无法正常转发。

9.1 MLD Snooping概述MLD Snooping (Multicast Listener Discovery Snooping)是一种IPv6二层组播协议,通过侦听三层组播设备和用户主机之间发送的组播协议报文来维护组播报文的出接口信息,从而管理和控制组播数据报文在数据链路层的转发。

9.2 设备支持的MLD Snooping特性设备支持的MLD Snooping特性包括:MLD Snooping基本功能、MLD Snooping策略、成员快速刷新等。

9.3 缺省配置介绍缺省情况下,MLD Snooping的配置信息。

9.4 配置MLD Snooping基本功能配置MLD Snooping基本功能,设备可以建立并维护IPv6二层组播转发表,实现组播数据报文在数据链路层的按需分发。

9.5 配置MLD Snooping策略通过配置MLD Snooping策略,可以控制用户对组播节目的点播,提高二层组播网络的可控性和安全性。

9.6 配置成员关系快速刷新配置成员关系快速刷新,使组播组成员加入或者离开组播组时设备能够快速响应成员变化,可以提高组播业务运行效率和用户体验。

9.7 维护MLD SnoopingMLD Snooping的维护,包括清除MLD Snooping表项、清除MLD Snooping的统计信息、监控MLD Snooping运行状态。

9.8 配置举例针对如何在IPv6组播网络中配置MLD Snooping 基本功能、静态端口、MLD Snooping 查询器、成员端口快速离开、响应拓扑变化发送查询报文,分别提供配置举例。

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP平安特性,在配置DHCP Snooping各平安功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

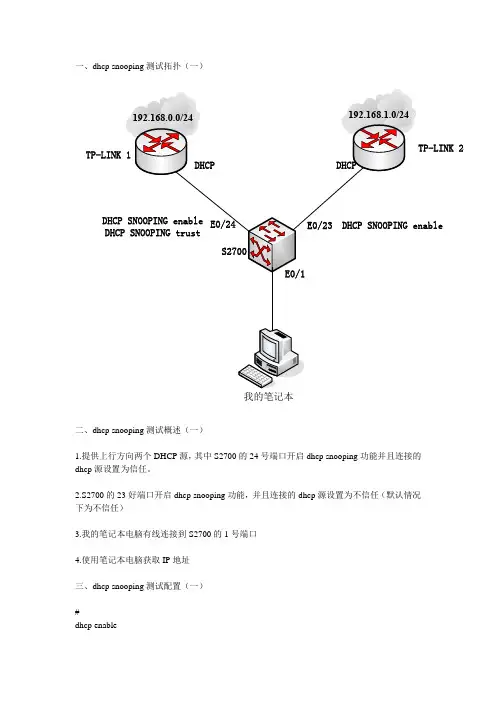

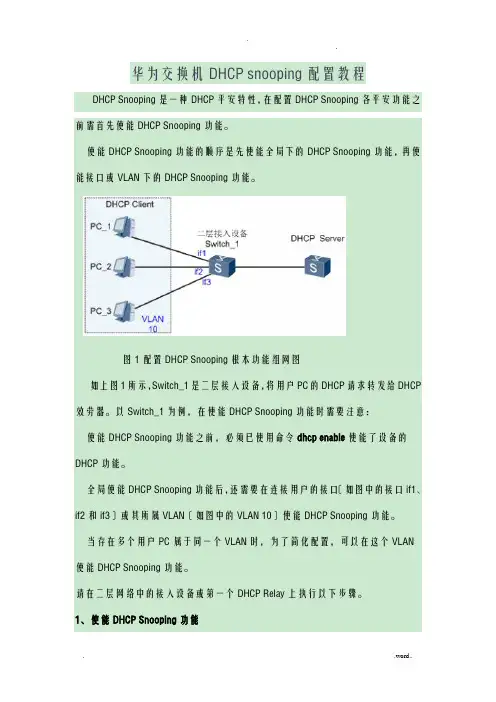

图1配置DHCP Snooping根本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP 效劳器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口〔如图中的接口if1、if2和if3〕或其所属VLAN〔如图中的VLAN 10〕使能DHCP Snooping功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4DHCPv4 Snoopingipv6DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable#使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,假设某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

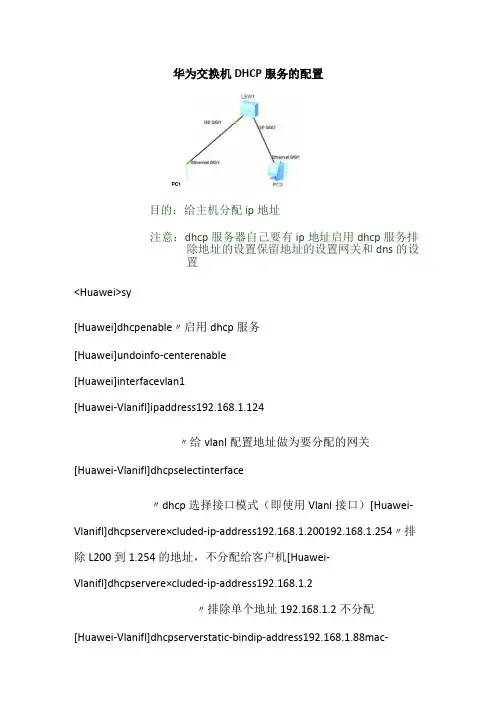

华为交换机DHCP服务的配置PC1目的:给主机分配ip地址注意:dhcp服务器自己要有ip地址启用dhcp服务排除地址的设置保留地址的设置网关和dns的设置<Huawei>sy[Huawei]dhcpenable〃启用dhcp服务[Huawei]undoinfo-centerenable[Huawei]interfacevlan1[Huawei-Vlanifl]ipaddress192.168.1.124〃给vlanl配置地址做为要分配的网关[Huawei-Vlanifl]dhcpselectinterface〃dhcp选择接口模式(即使用Vlanl接口)[Huawei-Vlanifl]dhcpservere×cluded-ip-address192.168.1.200192.168.1.254〃排除L200到1.254的地址,不分配给客户机[Huawei-Vlanifl]dhcpservere×cluded-ip-address192.168.1.2〃排除单个地址192.168.1.2不分配[Huawei-Vlanifl]dhcpserverstatic-bindip-address192.168.1.88mac-address5489-980B-06FC〃配置保留地址(192.168.1.88保留给mac地址为5489-980B-06FC 的主机pc2),无论他第几个开机,都能获取该ip地址[Huawei-Vlanifl]dhcpserverdns-list114.114.114.114202.102.224.68〃配置要分配的dns地址[Huawei-Vlanifl]dhcpserverleaseday1hour0minute0〃配置地址池的租约[Huawei-Vlanifl]测试:。

交换机配置指导文档文档作者:刘永渝文档密级:内部公开修订日期:2011年12月28 日变更记录注:对该文档内容的增加、删除或修改均需填写此记录,详细记载变更信息,以保证其可追溯性。

目录1前言 (2)1.1文档目的 (2)1.2术语和缩略语 (2)1.3参考资料 (2)2功能概述 (2)3工作原理 (2)4实现方式 (3)5报文流程 ........................................................................................................... 错误!未定义书签。

6应用场景 (4)6.1拓扑结构 (4)6.2场景分析 (4)6.3CLI配置 (4)附录.............................................................................................................................. 错误!未定义书签。

1 前言1.1 文档目的1.2 术语和缩略语【简单描述文档中涉及到的术语和缩略语】1.3 参考资料【罗列出有助于理解该产品功能的相关文档,如RFC或相关书籍等】2 功能概述1.dhcp-snooping的主要作用就是隔绝非法的dhcp server,通过配置非信任端口。

2.与交换机DAI的配合,防止ARP病毒的传播。

3.建立和维护一张dhcp-snooping的绑定表,这张表一是通过dhcp ack包中的ip和mac地址生成的,二是可以手工指定。

这张表是后续DAI(dynamic arp inspect)和IP Source Guard 基础。

这两种类似的技术,是通过这张表来判定ip或者mac地址是否合法,来限制用户连接到网络的。

3 工作原理DHCP Snooping技术是DHCP安全特性,通过建立和维护DHCP Snooping绑定表过滤不可信任的DHCP信息,这些信息是指来自不信任区域的DHCP信息。

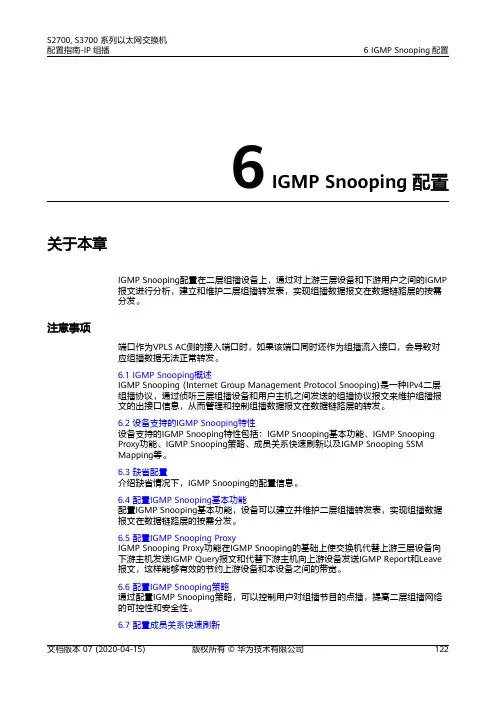

6 IGMP Snooping配置关于本章IGMP Snooping配置在二层组播设备上,通过对上游三层设备和下游用户之间的IGMP报文进行分析,建立和维护二层组播转发表,实现组播数据报文在数据链路层的按需分发。

注意事项端口作为VPLS AC侧的接入端口时,如果该端口同时还作为组播流入接口,会导致对应组播数据无法正常转发。

6.1 IGMP Snooping概述IGMP Snooping (Internet Group Management Protocol Snooping)是一种IPv4二层组播协议,通过侦听三层组播设备和用户主机之间发送的组播协议报文来维护组播报文的出接口信息,从而管理和控制组播数据报文在数据链路层的转发。

6.2 设备支持的IGMP Snooping特性设备支持的IGMP Snooping特性包括:IGMP Snooping基本功能、IGMP SnoopingProxy功能、IGMP Snooping策略、成员关系快速刷新以及IGMP Snooping SSMMapping等。

6.3 缺省配置介绍缺省情况下,IGMP Snooping的配置信息。

6.4 配置IGMP Snooping基本功能配置IGMP Snooping基本功能,设备可以建立并维护二层组播转发表,实现组播数据报文在数据链路层的按需分发。

6.5 配置IGMP Snooping ProxyIGMP Snooping Proxy功能在IGMP Snooping的基础上使交换机代替上游三层设备向下游主机发送IGMP Query报文和代替下游主机向上游设备发送IGMP Report和Leave报文,这样能够有效的节约上游设备和本设备之间的带宽。

6.6 配置IGMP Snooping策略通过配置IGMP Snooping策略,可以控制用户对组播节目的点播,提高二层组播网络的可控性和安全性。

6.7 配置成员关系快速刷新配置成员关系快速刷新,使组播组成员加入或者离开组播组时设备能够快速响应成员变化,可以提高组播业务运行效率和用户体验。

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP安全特性,在配置DHCP Snooping各安全功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

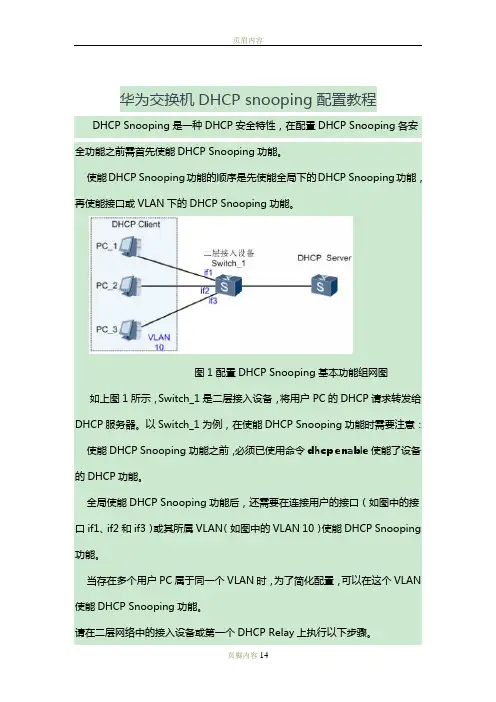

图1 配置DHCP Snooping基本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP服务器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口(如图中的接口if1、if2和if3)或其所属VLAN(如图中的VLAN 10)使能DHCP Snooping 功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4 DHCPv4 Snoopingipv6 DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable # 使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,若某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

配置DHCP Snooping功能方法一:(vlan视图)[Quidway]dhcp enable------使能全局DHCP Snooping功能[Quidway]dhcp snooping enable[Quidway]vlan 10---------------用户所属的vlan[Quidway-vlan10]dhcp snooping enable[Quidway-vlan10]dhcp snooping trusted interface GigabitEthernet0/0/16-----------上行接server的端口配置为信任端口方法二:<Quidway> system-view[Quidway] dhcp enable[Quidway] dhcp snooping enable-----使能全局DHCP Snooping功能。

[Quidway] interface gigabitethernet 0/0/2[Quidway-GigabitEthernet0/0/2] dhcp snooping enable---------所有接口下使能DHCP Snooping 功能(闲麻烦可以把这些端口加入到一个端口组来操作,见下面)[Quidway-GigabitEthernet0/0/2] quit2.配置接口的Trusted/Untrusted模式# 配置DHCP Server侧的接口为Trusted模式。

[Quidway] interface gigabitethernet 0/0/1---------DHCP Server侧的接口[Quidway-GigabitEthernet0/0/1] dhcp snooping trusted[Quidway-GigabitEthernet0/0/1]dhcp snooping enable[Quidway-GigabitEthernet0/0/1] quit端口组操作:# 将以太网端口GigabitEthernet 0/0/1加入端口组portgroup1。

H3C S5130-EI DHCP Snooping 典型配置举例目录1 简介 (1)2 配置前提 (1)3 DHCP Snooping配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (2)3.3 使用版本 (2)3.4 配置步骤 (2)3.5 验证配置 (5)3.6 配置文件 (6)4 相关资料 (7)1 简介本文档介绍了DHCP Snooping 相关应用的配置举例。

2 配置前提本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文假设您已了解DHCP 相关特性。

3 DHCP Snooping配置举例3.1 组网需求如图1 所示,某科研机构有三个项目组,分布在不同的楼层中,通过楼层间的DHCP Snooping 设备与DHCP Server相连。

为了方便管理,希望通过DHCP 服务器统一分配IP 地址,同时要求:•根据项目组的规模,分配不同范围的IP 地址,为group1 分配192.168.0.2~192.168.0.39之间的IP 地址,为group2 分配192.168.0.40~192.168.0.99 之间的IP 地址,为group3 分配192.168.0.100~192.168.0.200 之间的IP 地址;•保证客户端从合法的服务器获取IP 地址;•禁止用户通过配置静态IP 地址的方式接入网络。

图1 DHCP Snooping 配置组网图UnauthorizedDHCP serverDHCP snoopingDevice A GE1/0/4GE1/0/1 GE1/0/2 GE1/0/1 GE1/0/2Vlan-int2 192.168.0.1GE1/0/1Group1 GE1/0/3 GE1/0/3 DHCP snoopingDevice C DHCP server Device DGE1/0/1 GE1/0/4GE1/0/2Group2 GE1/0/3 DHCP snoopingDevice B Group33.2 配置思路•在多个DHCP Snooping设备级联的网络中,为了节省系统资源,不需要每台DHCP Snooping设备都记录所有DHCP客户端的IP地址和MAC地址的绑定信息,只需在与客户端直接相连的不信任端口上记录绑定信息。

DHCP SNOOPING强制用户自动获取地址接入网络配置案例一、应该场景介绍客户要求内网用户必须强制性通过DHCP服务器获取IP地址,自己手工设置的IP地址无效不能接入网络,防止用户乱改IP引起网络风暴,同时也方便管理。

客户网络比较小,就几台交换机,通过光纤连入另外地方的总部,交换机用的是S3700-28TP-EI,了解到客户需求时,我心里没底,从来没在华为的交换机上配置过,只是听说通过DHCP SNOOPING来实现,于是到处查资料,打电话,最后打电话询问厂家服务经理,还有800售后电话,他们都告诉我,电脑第一次接入网络必须通过DHCP服务器获取地址接入网络,手工设置的IP无法接入网络,但是之后由于交换机已经学习到了此电脑的MAC,之后用手工配置相同网段的地址也可以接入网络;按照配置手册上DHCP SNOOPING的步骤调试,结果果然是和厂家说的一样。

这时客户说不行要达到他们的要求,必须是每次都只能通过DHCP接入网络,正好客户认识一个做华为维保的工程师,打电话过去后,告诉我加了一条IP报文检查命令,然后做接入实验,真的就达到了客户提的要求,下面就详细介绍此案例配置过程。

二、网络环境拓扑图接入交换机上配置2个VLAN,VLAN4、VLAN5;VLAN4配置级联地址接入总部,VLAN5是终端用户的业务VLAN;在业务VLAN5上配置DHCP中继。

三、配置步骤1、开启DHCP SNOOPING(VLAN的配置过程和DHCP中继配置省略)[Quidway]dhcp enable[Quidway]dhcp snooping enable2、在业务端口上配置DHCP SNOOPING(级联端口不用做任何配置)[Quidway] interface Ethernet 0/0/2[Quidway-Ethernet0/0/2] dhcp snooping enable3、在业务端口上配置IP报文检查功能[Quidway-Ethernet0/0/2]ip source check user-bind enable这条命令式是检查dhcp snooping ip地址绑定表,和绑定表里面的IP地址匹配的数据就转发访问网络,没有则丢弃,这个就是此案例中最关键的配置。

10 DHCP Snooping配置关于本章介绍DHCP Snooping的原理和配置方法,并给出配置举例。

10.1 DHCP Snooping简介介绍DHCP Snooping的定义、由来和作用。

10.2 原理描述介绍DHCP Snooping的实现原理。

10.3 应用场景介绍DHCP Snooping的应用场景。

10.4 配置注意事项介绍DHCP Snooping配置注意事项。

10.5 缺省配置介绍设备DHCP Snooping功能的缺省配置,实际应用的配置可以基于缺省配置进行修改。

10.6 配置DHCP Snooping介绍DHCP Snooping的配置方法。

10.7 维护DHCP Snooping设备支持清除DHCP Snooping的统计信息、动态绑定表或备份DHCP Snooping动态绑定表等功能。

10.8 配置举例通过示例介绍DHCP Snooping的使用环境,配置思路与配置过程等。

10.9 常见配置错误介绍DHCP Snooping常见配置错误的处理方法。

10.10 参考标准和协议10.1 DHCP Snooping简介介绍DHCP Snooping的定义、由来和作用。

定义DHCP Snooping是DHCP(Dynamic Host Configuration Protocol)的一种安全特性,用于保证DHCP客户端从合法的DHCP服务器获取IP地址,并记录DHCP客户端IP地址与MAC地址等参数的对应关系,防止网络上针对DHCP攻击。

目的目前DHCP协议(RFC2131)在应用的过程中遇到很多安全方面的问题,网络中存在一些针对DHCP的攻击,如DHCP Server仿冒者攻击、DHCP Server的拒绝服务攻击、仿冒DHCP报文攻击等。

为了保证网络通信业务的安全性,可引入DHCP Snooping技术,在DHCP Client和DHCPServer之间建立一道防火墙,以抵御网络中针对DHCP的各种攻击。

DHCP Snooping配置介绍DHCP Snooping的原理和配置方法,并给出配置举例。

配置DHCP Snooping的攻击防范功能示例组网需求如图9-13所示,SwitchA与SwitchB为接入设备,SwitchC为DHCP Relay。

Client1与Client2分别通过GE0/0/1与GE0/0/2接入SwitchA,Client3通过GE0/0/1接入SwitchB,其中Client1与Client3通过DHCP方式获取IPv4地址,而Client2使用静态配置的IPv4地址。

网络中存在非法用户的攻击导致合法用户不能正常获取IP地址,管理员希望能够防止网络中针对DHCP的攻击,为DHCP用户提供更优质的服务。

图9-13配置DHCP Snooping的攻击防范功能组网图配置思路采用如下的思路在SwitchC上进行配置。

1.使能DHCP Snooping功能并配置设备仅处理DHCPv4报文。

2.配置接口的信任状态,以保证客户端从合法的服务器获取IP地址。

3.使能ARP与DHCP Snooping的联动功能,保证DHCP用户在异常下线时实时更新绑定表。

4.使能根据DHCP Snooping绑定表生成接口的静态MAC表项功能,以防止非DHCP用户攻击。

5.使能对DHCP报文进行绑定表匹配检查的功能,防止仿冒DHCP报文攻击。

6.配置DHCP报文上送DHCP报文处理单元的最大允许速率,防止DHCP报文泛洪攻击。

7.配置允许接入的最大用户数以及使能检测DHCP Request报文帧头MAC与DHCP数据区中CHADDR字段是否一致功能,防止DHCP Server服务拒绝攻击。

操作步骤1.使能DHCP Snooping功能。

# 使能全局DHCP Snooping功能并配置设备仅处理DHCPv4报文。

<HUAWEI> system-view[HUAWEI] sysname SwitchC[SwitchC] dhcp enable[SwitchC] dhcp snooping enable ipv4# 使能用户侧接口的DHCP Snooping功能。

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP安全特性,在配置DHCP Snooping各安全功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

图1 配置DHCP Snooping基本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP服务器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口(如图中的接口if1、if2和if3)或其所属VLAN(如图中的VLAN 10)使能DHCP Snooping 功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4 DHCPv4 Snoopingipv6 DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable # 使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,若某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

缺省情况下设备使能DHCP Snooping功能之后将允许该用户上线,并刷新DHCP Snooping绑定表。

但是在某些场景中,这样的处理方式存在安全风险,比如网络中存在攻击者仿冒合法用户发送DHCP Discover报文,最终导致DHCP Snooping绑定表被刷新,合法用户网络访问中断。

此时需要去使能DHCP Snooping用户位置迁移功能,丢弃DHCP Snooping 绑定表中已存在的用户(用户MAC信息存在于DHCP Snooping绑定表中)从其他接口发送来的DHCP Discover报文。

[Huawei]undo dhcp snooping user-transfer enable4、配置ARP与DHCP Snooping的联动功能DHCP Snooping设备在收到DHCP用户发出的DHCP Release报文时将会删除该用户对应的绑定表项,但若用户发生了异常下线而无法发出DHCP Release报文时,DHCP Snooping设备将不能够及时的删除该DHCP用户对应的绑定表。

使能ARP与DHCP Snooping的联动功能,如果DHCP Snooping表项中的IP地址对应的ARP表项达到老化时间,则DHCP Snooping设备会对该IP 地址进行ARP探测,如果在规定的探测次数内探测不到用户,设备将删除用户对应的ARP表项。

之后,设备将会再次按规定的探测次数对该IP地址进行ARP 探测,如果最后仍不能够探测到用户,则设备将会删除该用户对应的绑定表项。

只有设备作为DHCP Relay时,才支持ARP与DHCP Snooping的联动功能。

[Huawei]arp dhcp-snooping-detect enable5、配置用户下线后及时清除对应MAC表项功能当某一DHCP用户下线时,设备上其对应的动态MAC表项还未达到老化时间,则设备在接收到来自网络侧以该用户IP地址为目的地址的报文时,将继续根据动态MAC表项转发此报文。

这种无效的报文处理在一定程度上将会降低设备的性能。

设备在接收到DHCP用户下线时发送DHCP Release报文后,将会立刻删除用户对应的DHCP Snooping绑定表项。

利用这种特性,使能当DHCP Snooping动态表项清除时移除对应用户的MAC表项功能,则当用户下线时,设备将会及时的移除用户的MAC表项。

[Huawei]dhcp snooping user-offline remove mac-address6、配置丢弃GIADDR字段非零的DHCP报文DHCP报文中的GIADDR(Gateway Ip Address)字段记录了DHCP报文经过的第一个DHCP Relay的IP地址,当客户端发出DHCP请求时,如果服务器和客户端不在同一个网段,那么第一个DHCP Relay在将DHCP请求报文转发给DHCP服务器时,会把自己的IP地址填入此字段,DHCP服务器会根据此字段来判断出客户端所在的网段地址,从而选择合适的地址池,为客户端分配该网段的IP地址。

图1 多DHCP中继场景下DHCP报文处理流程(以DHCP Request 报文为例)如上图1所示,在为了保证设备在生成DHCP Snooping绑定表时能够获取到用户MAC等参数,DHCP Snooping功能需应用于二层网络中的接入设备或第一个DHCP Relay上(如图中的DHCP Relay1设备)。

故DHCP Snooping设备接收到的DHCP报文中GIADDR字段必然为零,若不为零则该报文为非法报文,设备需丢弃此类报文。

在DHCP中继使能DHCP Snooping场景中,建议配置该功能。

通常情况下,PC发出的DHCP报文中GIADDR字段为零。

在某些情况下,PC发出的DHCP报文中GIADDR字段不为零,可能导致DHCP服务器分配错误的IP地址。

为了防止PC用户伪造GIADDR字段不为零的DHCP报文申请IP 地址,建议配置该功能。

[Huawei]dhcp snooping check dhcp-giaddr enable vlan ?INTEGER<1-4094> Virtual LAN ID或[Huawei-vlan5]dhcp snooping check dhcp-giaddr enable或[Huawei-GigabitEthernet0/0/2]dhcp snooping check dhcp-giaddr enable7、使能DHCP Server探测功能在使能DHCP Snooping功能并配置了接口的信任状态之后,设备将能够保证客户端从合法的服务器获取IP地址,这将能够有效的防止DHCP Server仿冒者攻击。

但是此时却不能够定位DHCP Server仿冒者的位置,使得网络中仍然存在着安全隐患。

通过配置DHCP Server探测功能,DHCP Snooping设备将会检查并在日志中记录所有DHCP回应报文中携带的DHCP Server地址与接口等信息,此后网络管理员可根据日志来判定网络中是否存在伪DHCP Server进而对网络进行维护。

[Huawei]dhcp server detect8、防止DHCP报文泛洪攻击在DHCP网络环境中,若存在DHCP用户短时间内向设备发送大量的DHCP 报文,将会对设备的性能造成巨大的冲击以致可能会导致设备无法正常工作。

通过使能对DHCP报文上送DHCP报文处理单元的速率进行检测功能将能够有效防止DHCP报文泛洪攻击。

8.1、使能对DHCP报文上送DHCP报文处理单元的速率进行检测功能[Huawei-vlan3]dhcp snooping check dhcp-rate enable # 接口视图下命令一样或[Huawei]dhcp snooping check dhcp-rate enable ?INTEGER<1-100> Rate value (Unit:pps)alarm Alarmvlan Virtual LAN<cr>8.2、DHCP报文上送DHCP报文处理单元的最大允许速率[Huawei-vlan3]dhcp snooping check dhcp-rate ?INTEGER<1-100> Rate value (Unit:pps)enable Enable[Huawei-vlan3]dhcp snooping check dhcp-rate 808.3、使能当丢弃的DHCP报文数达到告警阈值时的告警功能[Huawei-GigabitEthernet0/0/2]dhcp snooping alarm dhcp-rate enable8.4、配置接口下被丢弃的DHCP报文的告警阈值[Huawei-GigabitEthernet0/0/2]dhcp snooping alarm dhcp-rate threshold ?INTEGER<1-1000> Threshold value (Unit:packets)9、防止仿冒DHCP报文攻击在DHCP网络环境中,若攻击者仿冒合法用户的DHCP Request报文发往DHCP Server,将会导致用户的IP地址租约到期之后不能够及时释放,以致合法用户无法使用该IP地址;若攻击者仿冒合法用户的DHCP Release报文发往DHCP Server,将会导致用户异常下线。

在生成DHCP Snooping绑定表后,设备可根据绑定表项,对DHCP Request 报文或DHCP Release报文进行匹配检查,只有匹配成功的报文设备才将其转发,否则将丢弃。

这将能有效的防止非法用户通过发送伪造DHCP Request或DHCP Release 报文冒充合法用户续租或释放IP地址。

9.1、使能对从指定VLAN内上送的DHCP报文进行绑定表匹配检查的功能[Huawei]dhcp snooping check dhcp-request enable vlan ? INTEGER<1-4094> Virtual LAN ID或[Huawei-GigabitEthernet0/0/2]dhcp snooping check dhcp-request enable9.2、使能与绑定表不匹配而被丢弃的DHCP报文数达到阈值时的DHCP Snooping告警功能[Huawei-GigabitEthernet0/0/2]dhcp snooping alarm dhcp-request enable9.3、DHCP Snooping丢弃报文数量的告警阈值。