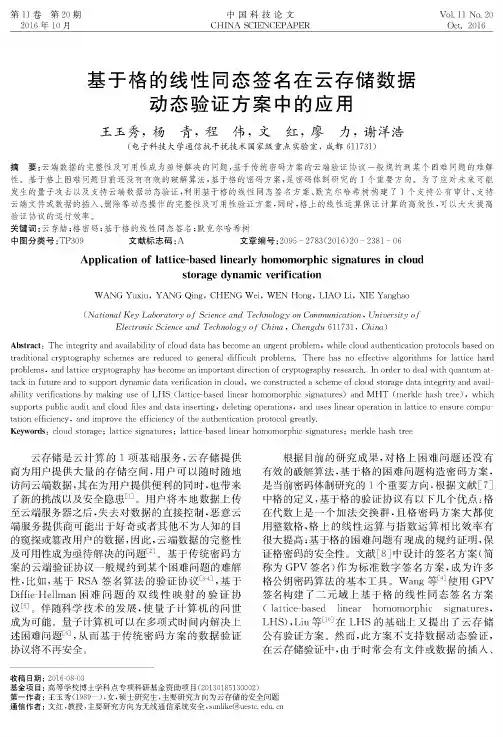

基于格的群签名方案

- 格式:pdf

- 大小:253.98 KB

- 文档页数:5

简单高深哲理个性签名简单高深哲理个性签名1、世上最美的,莫过于从泪水中挣脱出来的那个微笑。

2、爱和爱过。

多了一个字,却隔了一个曾经。

3、总有一天会面目全非。

时光没有教会我任何东西。

却教会了我不要轻易相信神话。

4、我不会对谁都善良,人心换人心,是人都懂得道理。

5、人生,总有一些忧愁不快融入我们心中,总有一些伤感惆怅有我们一份。

6、只有不快的斧,没有劈不开的柴;只有想不到的人,没有做不到的事。

想干总会有办法,不想干总会有理由!7、路再长也会有终点,夜再长也会有尽头,不管雨下得有多大,总会有停止的时候。

乌云永远遮不住微笑的太阳!8、种子放在水泥地板上会被晒死,种子放在水里会被淹死,种子放到肥沃的土壤里就生根发芽结果。

选择决定命运,环境造就人生!9、有事者,事竟成;破釜沉舟,百二秦关终归楚;苦心人,天不负;卧薪尝胆,三千越甲可吞吴。

/10、每个人都有潜在的能量,只是很容易:被习惯所掩盖,被时间所迷离,被惰性所消磨。

11、即使再甜的糖,也有苦的一天。

12、伟人之所以伟大,是因为他与别人共处逆境时,别人失去了信心,他却下决心实现自己的目标。

13、我曾给过你闭上眼睛捂起耳朵的信任。

就算全世界都说你有错。

只要你否认。

我就相信。

14、为爱坚持的人,记得坚持可以,但是不要为爱受伤。

15、出门走好路,出口说好话,出手做好事。

16、人之所以有一张嘴,而有两只耳朵,原因是听的要比说的多一倍。

17、你可以选择坚持,也可以选择放弃。

没有对错。

我是说对爱情来说,但是重要的是坚持你的选择。

18、不是每个梦都会实现,不是每个人都永远不变。

19、如果你走之前回一下头。

就会不舍我满脸绝望的空洞。

20、后悔是一种耗费精神的情绪后悔是比损失更大的损失,比错误更大的错误所以不要后悔。

21、回避现实的人,未来将更不理想。

22、爱恨是玻璃板上的两滴水,有时混在一起,分不出彼此,有时经过时间的蒸发,全不见了。

23、太过美好的东西从来都不适合经历,若失去便无法忘记。

指定验证者签名方案摘要:指定验证者签名是一类特殊的数字签名,在指定验证者签名中,只有指定的验证者才能验证签名,任何第三方都无法验证签名的有效性,根源就是指定验证者也可以生成一个与签名者不可区分的有效的模拟签名,实现了任何外部第三方都无法验证签名的有效性。

关键词:指定验证者签名;强壮性;随机预言模型Identity-based strongly designated verifier signature schemeAbstract: The designated verifier signature is a special kind of digital signature. in the designated verifier signature, only the designated verifier can verify the signature, and no third party can verify the validity of the signature. the root cause is that the designated verifier can also generate a valid analog signature that is indistinguishable from the signer, which realizes that no externalthird party can verify the validity of the signature.Keywords: Designated verifier signature; strongness; random prediction model1预备知识2. 1双线性对定义:是素数,假设为阶循环加法群,生成元为,为阶循环乘法群,双线性映射满足以下性质。

1)双线性性:有;2)非退化性:存在使得;3)易计算性:,存在有效算法可以计算putational Diffie-Hellman problem(简称CDH问题),在阶数为的循环加法群中,是的一个生成元,对任意,计算 ,其中是未知的随机数。

一种基于格的高效签密方案的分析与设计郑晓;王茜;鲁龙【摘要】Signcryption is a cryptographic primitive that performs simultaneously both the functions of digital signature and public-key encryption, at a cost significantly lower than that required by the traditional signature-then-encryption approach. Designs an efficient signcryption scheme that can send a message of length L one time. Proves that the proposed scheme has the indistinguishability against adaptive cho-sen ciphertext attacks under the learning with errors assumption and strong unforgeability against adaptive chosen messages attacks under the inhomogeneous small integer solution assumption inthe random oracle model. Compared with the schemes based on factoring or dis-crete log, the public and secret keys of the scheme are large, but it requires only linear operation on small integers.%签密是同时执行数字签名和公共密钥加密两种功能的一个加密原语,所需成本比通过传统的先签名后加密的方法低。

聚合签名及其应用研究综述随着网络技术的飞速发展,数据安全和隐私保护问题越来越受到人们的。

聚合签名作为一种新型的数字签名技术,在保证数据安全和隐私方面具有重要作用。

本文将对聚合签名的基本原理、应用场景及最新研究进展进行综述。

聚合签名是一种特殊的数字签名技术,它能够将多个用户的签名聚合在一起形成一个聚合签名。

聚合签名可以验证所有用户的签名,同时保持用户签名的隐私性。

聚合签名具有以下特点:不可伪造性:只有真正的签名者才能生成有效的聚合签名。

不可抵赖性:签名者无法否认自己的签名,因为聚合签名包含了所有用户的签名。

隐私性:聚合签名不会暴露用户的真实身份,保护了用户的隐私。

可验证性:聚合签名可以验证所有用户的签名,确保数据的完整性和真实性。

电子投票:在电子投票中,聚合签名可以保证投票结果的准确性和公正性,同时保护投票者的隐私。

分布式系统:在分布式系统中,聚合签名可以用于验证系统中所有节点的签名,确保系统的安全性和稳定性。

区块链技术:区块链技术中的智能合约需要数字签名来保证合约的有效性和可执行性,聚合签名可以用于多个用户对智能合约的签名。

数据共享与访问控制:通过使用聚合签名,数据拥有者可以授权第三方对数据进行访问和操作,同时保护数据的安全和隐私。

近年来,研究者们在聚合签名的效率和安全性方面取得了许多进展。

例如,基于格的聚合签名方案具有更高的效率和更好的安全性,能够抵抗量子攻击。

基于属性的加密技术也被应用于聚合签名中,提高了聚合签名的可扩展性和灵活性。

最近,研究者们还提出了基于链式的聚合签名方案,这种方案可以更好地保护用户的隐私和提高签名的效率。

聚合签名作为一种重要的数字签名技术,在保护数据安全和隐私方面具有广泛的应用前景。

本文对聚合签名的基本原理、应用场景及最新研究进展进行了综述。

随着技术的不断发展,相信未来会有更多高效的聚合签名方案被提出,为解决数据安全和隐私保护问题提供更好的解决方案。

聚合签名方案是一种基于密码学的数据验证方法,它的主要作用是将多个签名者的签名聚合成一个单独的签名,从而提高了签名处理的效率和安全性。

格上基于身份的群签名方案

汤永利;李元鸿;张晓航;叶青

【期刊名称】《计算机研究与发展》

【年(卷),期】2022(59)12

【摘要】现有的格上群签名方案,虽然能够有效抵抗量子计算的攻击,但是难以避免用户公钥证书复杂的管理问题.基于格基委派、拒绝采样等技术,将基于身份的加密体制与格上群签名相结合,构造了随机预言模型下的格上基于身份的群签名.首先通过陷门生成算法生成系统主密钥;然后通过格基委派技术提取用户身份信息并获取用户密钥;最后在签名阶段不使用零知识证明,而是采用了拒绝采样算法生成签名,并使用LPR加密算法保证群管理员能够通过追溯密钥打开群签名.安全性分析表明,该方案满足完全匿名性、不可伪造性和完全可追溯性,且能够规约到RSIS和RLWE 困难假设.与现有的格上群签名相比,该方案实现了基于身份的功能,并且在存储开销方面具有一定的优势,其中密钥开销减小了约79.6%,签名开销减小了约39.9%.【总页数】12页(P2723-2734)

【作者】汤永利;李元鸿;张晓航;叶青

【作者单位】河南理工大学计算机科学与技术学院;河南工业和信息化职业学院【正文语种】中文

【中图分类】TP309

【相关文献】

1.格上基于身份的抗量子攻击的部分盲签名方案

2.一种格上基于身份的群签名

3.格上基于身份的增量签名方案

4.格上基于身份的授权函数线性同态签名方案

5.格上基于身份的可链接环签名方案

因版权原因,仅展示原文概要,查看原文内容请购买。

集体签名方案范文引言集体签名方案是一种常见的组织行为,用于代表团体或集体对某项事务或文件的认可、支持或承诺。

本文将介绍一个典型的集体签名方案范文,以帮助读者更好地理解集体签名的结构和内容。

背景集体签名是一种表达群体共识的方式,经常用于政府文件、公开信、请愿书、联合声明和业务合作协议等场合。

这对于个体或组织来说,可以增加声势、加强共同利益的表达和推动力度。

集体签名方案范文标题致XX机构:关于XXX问题的联名信正文尊敬的XX机构:我们,来自各界的一群关注XXX问题的旗帜人物,因共同关切,特向贵机构致以此信。

我们希望通过此信向您传递我们的共同声音和诉求。

首先,我们对贵机构在XXX问题上的努力和成果表示由衷的赞赏。

贵机构致力于XXX事业,为这个社会做出了卓越的贡献,我们对此深感钦佩。

然而,我们也认识到XXX问题仍然存在一些挑战和困难。

在这个关键的时刻,我们希望凝聚我们的力量,与贵机构共同努力,一同解决这些问题,为XXX事业带来更大的发展。

基于上述情况,我们特向贵机构提出以下建议:1.加强跨部门合作,实现信息共享和资源集约化,推动XXX事业在各领域的发展;2.加大对XXX事业的投入,提高相关政策的拨款比例,为项目的顺利实施提供更多的资金保障;3.组织建设专家顾问团队,为贵机构在推进XXX事业中提供专业支持和意见;4.加强与相关利益方的合作,共同制定XXX事业的发展规划,并促进各方合力。

我们相信,在贵机构的领导下,通过我们的共同努力,一定能够解决XXX问题,为XXX事业的繁荣发展做出更大的贡献。

最后,我们再次向贵机构表达我们的支持和感激之情,并期待您对此信的关注和积极回应。

诚挚地,XXX(代表集体签名者姓名)结论集体签名方案是一种有效的表达集体共识和诉求的方式,通过联名信、请愿书等形式,可以凝聚人心、推动事业的发展。

本文介绍了一个典型的集体签名方案范文,希望能够帮助读者了解集体签名的结构和内容,并能应用于实际的团体活动中。

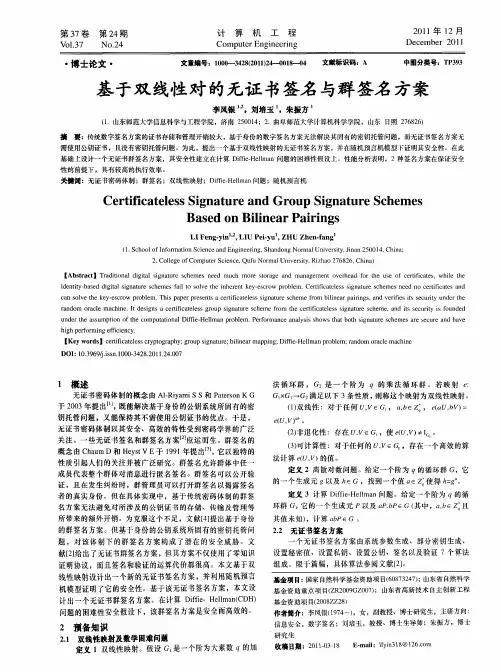

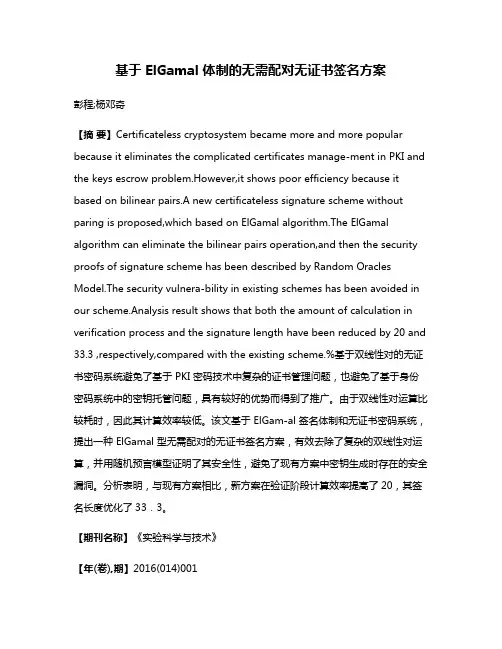

基于 ElGamal 体制的无需配对无证书签名方案彭程;杨邓奇【摘要】Certificateless cryptosystem became more and more popular because it eliminates the complicated certificates manage-ment in PKI and the keys escrow problem.However,it shows poor efficiency because it based on bilinear pairs.A new certificateless signature scheme without paring is proposed,which based on ElGamal algorithm.The ElGamal algorithm can eliminate the bilinear pairs operation,and then the security proofs of signature scheme has been described by Random Oracles Model.The security vulnera-bility in existing schemes has been avoided in our scheme.Analysis result shows that both the amount of calculation in verification process and the signature length have been reduced by 20 and 33.3 ,respectively,compared with the existing scheme.%基于双线性对的无证书密码系统避免了基于 PKI 密码技术中复杂的证书管理问题,也避免了基于身份密码系统中的密钥托管问题,具有较好的优势而得到了推广。

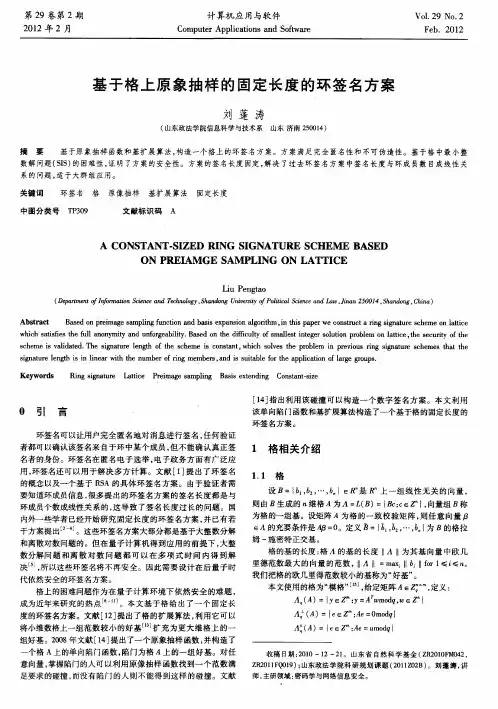

一、环签名环签名是数字签名的一种,在公钥密码体制中,每个用户都有对应的公钥和私钥,在签名方案中,用户的公钥是对外公开的,私钥只有用户本人知道,通常用户用自身私钥对消息进行签名,其他人通过公开的公钥对签名后的消息进行验证。

一般情况下,签名方案是单用户的,即一个用户签名,其他用户可以进行验证,而环签名方案则可以实现多用户的签名,即多个用户中任意一个用户对消息进行签名,其他用户可以对消息进行验证。

环签名方案具有良好的匿名性,其他验证的用户只能知道是多个用户中其中一个用户进行的签名,并不能知道具体是哪个用户进行的签名,而且,签名者在环签名时并不需要取得其他用户的同意,只需要得知其他用户的公钥即可,与可追踪的群签名相比,环签名方案是无条件匿名的,实现更为简单,不需要群管理员,不需要中心机构,所以,环签名技术被广泛运用在匿名选举、电子投票等场景中。

二、格密码与环签名(一)环签名发展Rivest [1]等学者在2001年第一次提出了环签名技术的概念,并设计了第一个环签名方案。

在这个Rivest提出的环签名方案中,环成员的任意一个参与者都可以对消息进行签名,其他用户可以对签名后的消息进行验证,判断该签名是否为是环成员所为,但无法知晓具体是环中哪个成员对消息进行了签名。

在这个方案中,环中的一个成员用自身公钥和其他成员的公钥组成一个环,其中任意一个用户都可利用自身私钥完成对消息的签名。

而验证者则可以通过环中所有成员公钥组成的环对消息签名进行认证。

在此后,密码学领域中涌现了诸多环签名方案,密码学者们开始对环签名进行更加深入、更加细致的研究,提出了很多新的环签名方案以及一些新的环签名思想,使得环签名方案在安全性和效率上都得到了很大的提升,同时很多密码学者将环签名方案与其他密码学思想结合,提出了不少具有很强实用性的环签名方案,极大地促进了环签名的发展。

但是,这些新提出的环签名方案大多都是基于双线性问题或者其他传统困难问题,在目前还能满足安全性的要求,但是如果在量子计算条件下,这些基于传统困难问题的签名方案都是不安全的,都是可以被攻破的。

格上基于身份的群签名方案摘 要:群签名作为一种特殊的数字签名,能够允许群体中的任何一个群成员代表群体进行签名,而且签名满足匿名性。

一旦发生争议,群管理员就可以通过打开算法,识别出签名者身份。

由于群签名的匿名性和可追踪性,使其在公共资源管理、命令签发、选举、新闻发布、电子商务等方面有着广泛的应用背景。

而基于格的密码系统是被公认的可以抵抗量子攻击的密码系统,而且格密码还具备算法的结构简单、运算快捷、格上困难问题在最坏和一般情形下的困难性等价等这些优点。

因此,构造格上的群签名方案是群签名研究的一个热点问题。

关键字:群签名 格 基于身份签名1、 格理论基础知识首先,我们会介绍一个较新的数学概念—格,这一概念是在18世纪末由数学家拉格朗日和高斯等人提出的。

格是n 维空间里一类有着周期性结构的离散点的集合。

近年来,随着基于格上困难问题的密码方案的提出,格理论的研究空前活跃。

1.1格的基本概念定义 1.1(格) 设12n b ,b ,...,b 是n R 上一组线性无关的向量,则1(){|Z}ni i i i L s b s =Λ==∈∑12n b ,b ,...b 称为n R 上的格Λ,向量组12n b ,b ,...,b 构成格Λ上的一组基。

则有,定义()=12n B b ,b ,...,b 是一个m n ⨯矩阵,由B 生成的格即为n ()(){|Z }L L Λ===∈12n B b ,b ,...,b Bx x ,那么格Λ的秩为n ,维数为m ,如果n m =则格Λ为满秩格。

一个格可以有不同的基,例如,由基T (1,0)和T (0,1)生成的格即为2Z ,这个格包含所有的整数点。

然而这组基并不是唯一的一组基,基T (1,1)和T (2,1)也可以生2Z ,2Z 的另一组基可以为T (2005,1)和T (2006,1)。

但是T (1,1)和T (2,0)不是2Z 的一组基,这组基生成的是坐标之和为偶数的所有整数点的格。

密码学报 ISSN 2095-7025 C N 10-1195/TNJournal of Cryptologic Research , 2021, 8(1): 132-141©《密码学报》编辑部版权所有.h t t p ://w w w .j c r .c a c r n e t .o r g .c n T e l /Fax : +86-10-82789618E -m a i l : j c r @c a c r n e t .o r g .c n 紧致安全的基于身份的签名方案1.上海交通大学计算机科学与工程系,上海2002402.密码科学技术国家重点实验室,北京1008783. 成都卫士通信息产业股份有限公司摩石实验室,北京100070通信作者:刘胜利,E -m a i l : sl l i u @s j t u .e d u .c n 摘要:本文提出了第一个紧致安全的基于身份的签名(IBS )方案.我们的构造基于B e l l a r e 等人提出 的基于证书思想的通用转化方法,包括两个组件,即选择消息攻击下不可伪造安全(EUF -C M A 安全)的 签名方案S .和多用户场景中选择消息攻击&动态密钥窃取攻击下不可伪造安全(M U -EUF -C M A e °"安 全)的签名方案§.组件S 的公私钥用作IBS 的主公钥和主私钥,用户id 的签名私钥包含了组件§所产 生的一对公私钥,以及主私钥对id 和§的公钥的签名证书.用户对消息的签名包含了组件§的公钥和证 书,以及$的私钥对此消息的签名.IBS 的安全性可以紧致归约到组件S 的EUF -C M A 安全性和组件§ 的M U -EUF -C M A e Q n ■安全性.最后,我们给出了组件S 和§的实例化,并分别在随机预言机糢型和标准 糢型下得到了紧致(与几乎紧致)EUF -C M A &C I A 安全的IBS 方案.关键词:基于身份的签名方案;紧致安全;通用构造中图分类号:TP 309.7 文献标识码:A DOI : 10.13868/j .c n k i .j c r .000426中文引用格式:刘翔宇,刘胜利,谷大武.紧致安全的基于身份的签名方案I J j .密码学报,2021, 8(1): 132-141.[DO 1: 10.13868/j .c n k i .j c r .000426]英文引用格式:LIU X Y , LIU S L,GU D W . T i g h t l y s e c u r e i d e n t i t y -b a s e d s i g n a t u r e s c h e m e [J ]. J o u r n a l o f C r y p t o l o g i c R e s e a r c h , 2021, 8(1): 132 141. [DOI : 10.13868/j .c n k i .j c r .000426]T ig h tly S e c u re Id e n tity -B a s e d S ig n a tu re S ch em eLIU Xian g -Yu 12, LIU Sheng -L i 12,3, GU Da -W u 11. Department of Compu t e r Science and Engineering, Shanghai Jiao To n g University, Shanghai 200240, China2. State K e y Laboratory of Cryptology, Beijing 100878, China3. Westone Cryptologic Research Center, Beijing 100070, ChinaCorresponding author: L I U Sheng-Li,E-mail:**************.cnA b s t r a c t : T h i s p a p e r p r o p o s e s a t i g h t l y s e c u r e i d e n t i t y -b a s e d s i g n a t u r e (IBS ) scheme . The c o n s t r u c t i o n f o l l o w s t h e c e r t i f i c a t i o n paradigm , d u e t oB e l l a r e et al .^ w h i c h c o n s i s t s o f t w o b u i l d i n g b l o c k s , i .e ., an u n f o r g e a b l e s i g n a t u r e sc he me S s e c u r e a g a i n s t c h o s e n m e s s a g e a t t a c k s (EUF-CMA s e c u r i t y ), and an u n f o r g e a b l e s i g n a t u r e scheme S s e c u r e a g a i n s t c h o s e n m e s s a g e Sz a d a p t i v e c o r r u p t i o n a t t a c k s i n t h e m u l t i -u s e r s e t t i n g (M U -EUF -C M A c o r r s e c u r i t y ). The p u b l i c /p r i v a t e k e y s o f s i g n a t u r e s c he me ** 基金项目:国家自然科学基金(61925207, U1636217);广东省基础与应用基础研究重大项目(2019B030302008)Foundation: National Natural Science Foundation of China (61925207, U1636217); Guangdong Major Project of Basic and Applied Basic Research (2019B030302008)收稿日期:2020-03-31 定稿日期:2020~11-27刘翔宇等:紧致安全的基于身份的签名方案133S s e r v e a s t h e main p u b l i c/p r i v a t e k e y s o f t h€'IBS.F o r e a c h u s e r id,i t s s i g n i n g s e c r e t k e y c o n s i s t s o f a k e y p a i r o f s i g n a t u r e sc heme S,and a s i g n a t u r e o f id and t h e p u b l i c k e y o f S,w h i c h i s s e r v e d a s t h e c e r t i f i c a t e.The f i n a l s i g n a t u r e c o n t a i n s t h e p u b l i c k e y o f S,t h e c e r t i f i c a t e,and a s i g n a t u r e o f t h e m e s s a g e u n d e r S.S e c u r i t y o f I B S c a n b e t i g h t l y r e d u c e d t o t h e EUF-CMA s e c u r i t y o f S and t h e M U-EUF-C M A c o r r s e c u r i t y o f S.At l a s t,we p r e s e n t i n s t a n t i a t i o n s o f S and S,and o b t a i n t i g h t l y(a n d a l m o s t t i g h t l y)EUF-C MA&C IA s e c u r e IBS s c h e m e s i n t h e random o r a c l e and t h e s t a n d a r d models, r e s p e c t i v e l y.Key words:i d e n t i t y-b a s e d s i g n a t u r e;t i g h t s e c u r i t y;g e n e r i c c o n s t r u c t i o ni引言在可证明安全中,密码学方案总是基于某些困难问题,且其安全性是通过安全归约证明来实现的.安 全归约的思路如下:如果存在某个运行时间为t的敌手^能以优势e攻击某个密码方案S,我们通过 调用算法构造出另一个运行时间f的算法使得算法S以e'的优势解决某个困难问题参数L := 定义为安全归约中的损失因子.在安全归约中,一般要求L是一个关于安全参数A的多项式.因为问题P的困难性假设认为不存在算法可以在多项式时间内解决问题P,所以密码方案S不存 在多项式时间的敌手_4,故而证明了 S的安全性.当f = 0(f)时,归约损失因子可等价定义为L := e/e'.如果L是一个常数,那么此安全归约是紧致的.如果L=O(A) (A为安全参数),归约是几乎紧致的.在很 多签名方案(S i g n a t u r e,简称SIG)中,松散安全归约的损失因子L与敌手得到的签名数Q及其涉及的 用户数p紧密相关.假设L»24Q,这就造成了一个很大的安全损失.为了弥补这个损失,在密码方案的实 施过程中,我们需要选择更大的安全参数,导致元素尺寸的增大和计算次数的增加,从而降低算法的效率. 因此,近些年来的许多密码方案都在追求紧致安全性基于身份的签名(i d e n t i t y-b a s e d s i g n a t u r e,IBS).方案最早由Shamir11£)】提出•I BS的实施通常建 立在一个群组中,群组管理员产生主公钥m v k和主私钥msk,并借助m s k为每个用户产生一个与其身 份id关联的私钥s k i d.用户可以用s k i d产生对消息m的签名(T,任何验证者可以结合主公钥m v k和相 应的i d,对(m,a)进行验证.通常一个签名方案的基本安全要求是“选择消息攻击下的不可伪造性”(简称EUF-C M A安全).该安全性是指,即使某一敌手得到了多个消息签名对,他也很难伪造出一个新消息 的合法签名.在基于身份的签名方案中,敌手还可能冒充某个身份,从群组管理员中获得其身份私钥.因 此,IBS安全性要求是:对于用户i d%只要敌手不知道其私钥s k i d*,那么即使敌手得到多个由s k i d*产生 的消息签名对,他也很难伪造一个针对i d*的新消息的签名,这就是EUF-C M A&C I A安全(正式定义见 第2节).紧致安全的签名方案分为单用户和多用户场景(基于身份的签名方案默认为多用户场景).单用户场 景下的紧致安全要求其安全损失因子与敌手得到的签名数Q无关(紧致EUF-C M A安全);多用户场景下 的紧致安全不仅要求损失因子与Q无关,还要求与用户数无关(紧致M U-EUF-C M A安全).目前己有许 多紧致安全的签名方案的研宄.在单用户场景的紧致安全方面,Cramer和Damg&d W基于R S A假设 给出了第一个紧致EUF-C M A安全的签名方案.随后出现了许多基于树结构的紧致安全的签名方案,如 文献[2-7j,另外,紧致安全的签名方案可由紧致安全的基于身份的加密方案导出,如文献[11,12].近年来,还出现了利用非交互零知识证明构造的紧致安全签名方案,如文献丨13,14].在多用户场景的紧致安全方 面,Hofheinz和J a g e r w基于D L I N假设构造了第一个紧致M U-EUF-C M A安全的签名方案.随后,张 等将其扩展为一个通用构造,并在M D D H假设和D C R假设下给出了具体实例.在基于身份的签名 方面,目前鲜有紧致安全的研宂.Ki l t z和Neven在文献丨15]中总结了 IBS的三种通用构造方法,分别基 于证书思想I1'身份认证协议和分层的基于身份的加密方案,但其构造都没有考虑紧致安全性.己有的一 些IBS的具体构造如文献丨17 19]等,其安全归约都是松散的.张等在文献丨7丨中给出了第一个紧致(弱) 安全的IBS,他们在IBS的安全性定义中要求,若敌手得到了某个id下的消息签名对后,不能再获取此 id对应的私钥s k i d,因此方案实际上只达到了弱EUF-CN1A&C I A安全性.目前,还没有真正意义上紧致 EUF-C M A&C I A安全的基于身份的签名方案.134JoumaZ 〇/C V ypfoZ o夕zc/Research 密码学报 Vol.8,No.1,Feb.2021本文主要研宄如何实现紧致安全的IBS.我们进一步研宂了文献115]的第一种通用构造方法,即Be l l a r e等人[161所提出的基于证书思想的通用转化方法,结合一个紧致EUF-C M A安全的签名方案S 和一个安全性更高(紧致M U-EUF-C M A M"安全,见第2节)的签名方案孓构造了第一个紧致EUF-C M A&C I A安全的基于身份的签名方案.与文献[15,16]的通用构造相比,我们的目标是追求紧致安全特 性,因此对子组件的安全要求不同,安全归约证明过程也有所差异.我们分别在随机预言机模型(random o r a c l e model)和标准模型(s t a n d a r d model)下给出相应的具体实例,主要工作如图1所示.R O模型,基于D D H的S I G【2Q I标准模型,基于M D D H的SIG I7】_______紧致E U F-C M A安全签名方案S1用构%紧致E U F-C M A&C I A安全R O模型,基于D D H的SIG [9丨--------标准模型,基于M D D H的SIG [81-------紧致M U-E U F-C M A C Qn■安全 |>签名方案§1IBS 图1构造与实例化F i g u r e 1C o n s t r u c t i o n a n d i n s t a n t i a t i o n s2预备知识本节给出(常规)签名方案与基于身份的签名方案的定义及安全性要求.首先对符号做说明如下.用 A表示安全参数;对于自然数/a用M表示集合{1,2,…,"丨;用a: 4A表示从集合A1中均匀随机地 选取巧用y卜乂(c c)表示输入r r运行算法并将结果赋值给用0表示空字符;用丨|表示串联符 号;P P T是概率多项式时间的缩写;p o l y(_)为多项式函数;可忽略函数n e g l(.)定义为当A足够大时,都 有 n e g l(A) <l/p o l y(A).2.1签名方案及其安全性定义1 (签名方案)一个签名方案S==(Se t u p,KGen,S i g n,V e r)由如下四个算法组成:•S e t u p(l A):预备算法输入安全参数1A,输出公开参数pp.假定pp为Sign和Ver的一个隐式输入.•KGen(pp):密钥生成算法输入pp,输出…对验证公钥/签名私钥(vk,s k).•S i g n(s k,m):签名算法输入私钥sk和消息m,输出一个签名(7.•V e r(vk,m,c T):验证算法输入公钥v k,消息m和签名〇■,输出一个比特,1代表是消息m的一个 合法签名,0代表不合法.正确性:对任意 p p S e t u p(l A), (v k,s k) ■(-KGen(pp),任意消息 m,都有 V e r(vk.m,S i g n(s k,m))=1成立.针对一个签名方案,敌手可能会自主选择一些消息,并获得这些消息的相应签名.不可伪造性要求即 使敌手看到了这些消息签名对,他也不能对一个新的消息伪造出合法签名.安全定义具体如下.定义2 (EUF-C M A安全)对签名方案S = (S e t Up,KGen,S i g n,V er),定义敌手在选择消息攻击下的攻击优势A ,c m a/>N D P P^S e t u p(l A);(v k,s k)KGen(pp),.,»*、,Advs,^(A) := P r,,、:m^ A V e r(v k,m,c r ) = 1(m,a ))(ppj V k)这里〇s,™(.)是个签名预言机,集合Q m用于存储己问询签名的消息.〇s,C N(m)调用<r e S i g n(s k,m),将m存入Q m并返回〇•.如果对于任意P P T敌手有Adv|"^A) =n e g l⑶成立,那么我们称S具有 选择消息攻击下的不可伪造性,即EUF-C M A安全.一般签名方案都部署于多用户场景.即敌手会看到多对(用户)公钥,他可以选择某一用户进行攻击. 在某些多用户应用场景如认证密钥交换中,敌手还可以动态地窃取部分用户的私钥s k,方案安全性在这 时要求没有被窃取密钥的那些用户(以及对应公私钥)下的签名的不可伪造性,即M U-EUF-C M A1^安 全|8).安全定义具体如下.刘翔宇等:紧致安全的基于身份的签名方案135定义3 (M U-EUF-C M A11。