飞塔防火墙utm配置

- 格式:pdf

- 大小:417.76 KB

- 文档页数:5

飞塔使用正则表达式Web过滤设置白名单

(2011-07-17 12:43:00)

转载▼

分类:Fortigate防火墙

标签:

防火墙

fortigate

正则表达式

web

过滤

设置

白名单

it

此次配置为FG200B 系统软件版本为v4.0,build0313,110301 (MR2 Patch 4)

本次配置目的为只允许内网访问特定的几个网站,可能财务部门会用到此类过滤,如只开放银行类和报税类网站。

首先展开UTM→Web过滤器→网址过滤

新建名为白名单的内容:

其中创建新的URL地址如下:

此处用的是正则表达式,“.*\”意思为包括以及 以下的所有链接。

“.*.”基本可以视为所有网站了。

此处一定要将放行的策略放在最上面,和防火墙策略中的配置意思一样,策略优先级是从上至下的顺序。

接下来依次展开UTM→Web过滤器→Profile:

新建名为白名单,并在Web URL过滤器的选项中选择我们刚才建立的白名单:

最后应用到策略中,开启UTM选项:

最后我们来看看测试结果:

如果想替换以上提示信息请在配置→替换信息:

展开HTTP,编辑其中的URL屏蔽信息即可:。

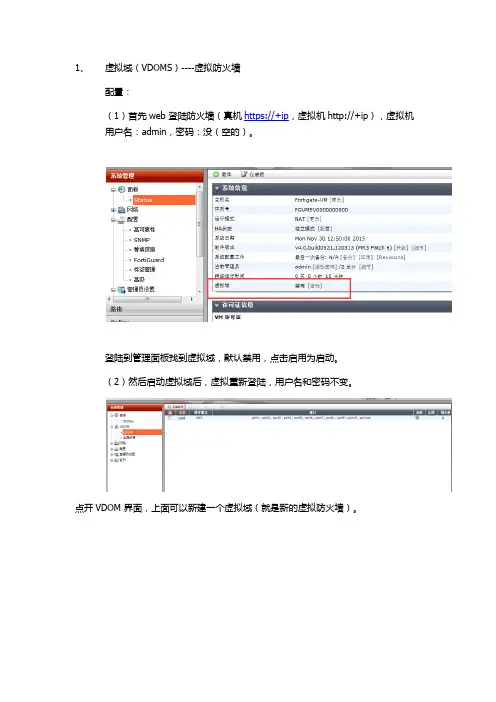

1、虚拟域(VDOMS)----虚拟防火墙配置:(1)首先web 登陆防火墙(真机https://+ip,虚拟机http://+ip),虚拟机用户名:admin,密码:没(空的)。

登陆到管理面板找到虚拟域,默认禁用,点击启用为启动。

(2)然后启动虚拟域后,虚拟重新登陆,用户名和密码不变。

点开VDOM 界面,上面可以新建一个虚拟域(就是新的虚拟防火墙)。

防火墙名和模式,NAT为3层,透明为2层。

3、在左手边系统菜单下面有当前VDOM角色,有全局和VDOM可以选。

2、VDOM 启用后,点击全局配置模式---------网络----接口,可以把接口分配给不同的虚拟域(1)全局点开接口后,选择着需要更改虚拟域的接口,选择上方编辑(2)点开端口编辑,能配置端口IP和相应管理协议还可以设置端口监控,web 代理、分片等。

附加IP地址就是例如一个公网24位的地址,运营商给了10个可以用IP:10.10.10.1 -10地址模式上填写:10.10.10.1 ,剩余10.10.10.2-10就可以通过附加IP地址填写。

3、除了对现有接口进行编辑,也能新建接口,新建接口后能选择接口类型,(根据深信服上端口配置,均为3层口,这次配置具体端口是什么类型,需要客户确认)其余配置和编辑端口时一样。

4、需要对虚拟防火墙进行路由、策略配置需要寻找当前VDOM角色:静态路由配置,配置完静态路由后,能点开当前路由查看路由表:5、防火墙object 虚地址(为外网访问内网服务器做的端口转换)6、policy 这边所做的就是NAT 和其他放通的策略。

可以完成参照深信服防火墙的策略来做。

7、全局模式下,配置HA(1)集群设置:群名和密码,主备要完全一致,启动会话交接(就是主挂了的时候,被会直接把会话复制过去,然后起来运行)(2)主备设置,设备优先级默认128,优先级高的,设备为主,记得勾选储备管理端口集群成员(这样就能对集群的设备进行单个管理)(3)选择端口作为心跳线,例如选择PORT4口,然后把心跳线对接,同步配置就可以。

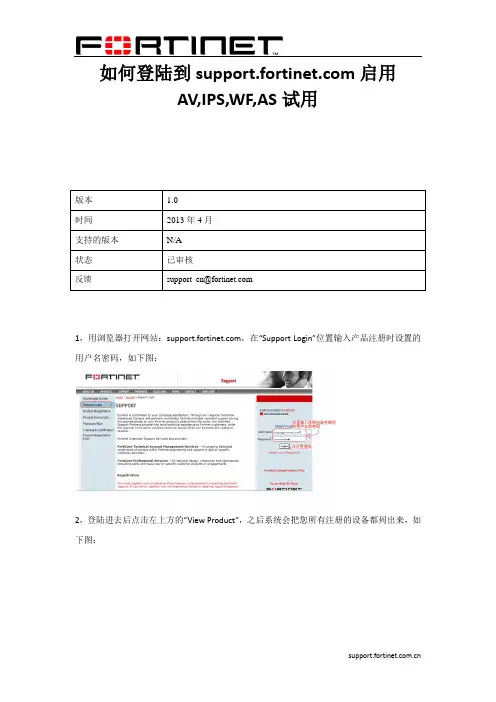

如何登陆到启用

AV,IPS,WF,AS试用

版本 1.0

时间2013年4月

支持的版本N/A

状态已审核

反馈support_cn@

1,用浏览器打开网站:,在“Support Login”位置输入产品注册时设置的用户名密码,如下图:

2,登陆进去后点击左上方的“View Product”,之后系统会把您所有注册的设备都列出来,如下图:

3,从列出的产品序列号里面点击选中您想启用试用的那台产品,如下图所示:

4,如果此产品没有开始过FortiGuard服务试用,那么在新开的网页上方FortiGuard Subscription Trial中列出的服务前面可以打上勾,并点“Try it!”开始试用,注意:从开始试用到FortiGate真正可以从网上在线下载升级包的过程大约需要4个小时时间:

5,点开对应产品的时候同时可以看到此产品目前的所有服务状态,包括FortiCare服务和FortiGuard服务:。

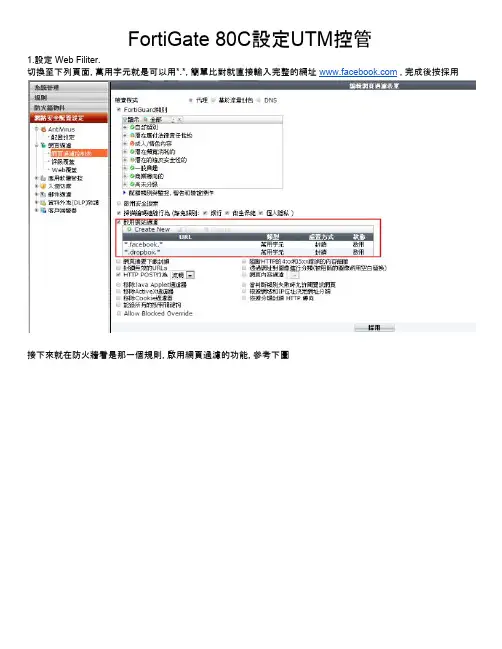

FortiGate 80C設定UTM控管1.設定 Web Filiter.w , 完成後按採用切換至下列頁面, 萬用字元就是可以用*.*, 簡單比對就直接輸入完整的網址 接下來就在防火牆看是那一個規則, 啟用網頁過濾的功能, 參考下圖缺點: 我發現這只有在 IE 有效, 在Chrome 時, 他會自動變成https 的方式去連線, 所以就得要搭配下一章節, 一併設定網頁過濾2.由於web 過濾功能只針對h ttp 的連線, 所以我們轉而去過濾https的功能, 請先參考下圖, 打勾過濾https 443的功能3. 如果有些類別, 我們不過濾, 請到下圖地方打勾,4.最後再回到防火牆策略, 把ssl深層檢查打勾, 他就會連https 也一併檢查了, 所以他基本上是搭配網頁過濾控制表一起使用的缺點: 我發現除了你限定的網站外, *.facebook.* 等, 其餘的網站只要是https 的, 都會出現警告訊息, 說沒有憑證, 所h ttps://以就連奇摩都會跳, 因為奇摩的網站是2. 第二部分是要說明如何控制應用程式不能使用, 例如bt, line, skype 等等, 請先至下圖, 查看目前有紀錄的應用程式, 預設是全部都是 Monitor , 但是不進行阻擋(Block)的動件Create New 一個新的, 此例, 我們不允許使用者使用Soical Network 的應用軟體,例如 twitter or facebook 等最重要的是規則是有優先順序的, 所以要將建好的規則上移至所有應用程式監視之前, 不然都會被允許, 請看下圖最後一樣回到防火牆策略中, 將應用程式控制的功能開啟 此時你就會發現skype or line or FB 的網站無法使用了AAA。

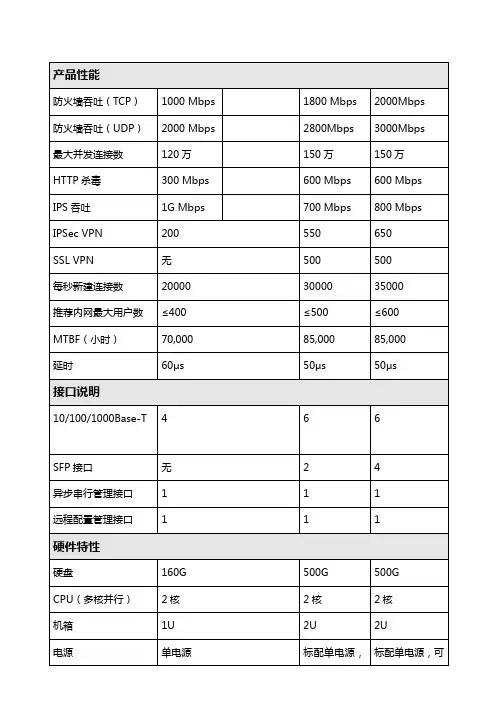

飞塔Fortios至中神通UTMWALL的功能迁移手册更多产品迁移说明:FortiGate网络安全平台可对您的网络提供无以伦比的性能与全方位的保护的同时简化网络部署的复杂性。

FortiGate设备型号齐备,可满足不同规模的部署要求,从适用于小型办公以及零售店网络的FortiGate-20系列桌面设备到可适用于大型企业、服务提供商、数据中心与运营商的机柜式FortiGate-5000系列设备。

武汉中神通信息技术有限公司历经15年的开发和用户使用形成了中神通UTMWALL®系列产品,有硬件整机、OS软件、虚拟化云网关等三种产品形式,OS 由50多个不断增长的功能APP、32种内置日志和5种特征库组成,每个APP都有配套的在线帮助、任务向导、视频演示和状态统计,可以担当安全网关、防火墙、UTM、NGFW等角色,胜任局域网接入、服务器接入、远程VPN接入、流控审计、行为管理、安全防护等重任,具备稳定、易用、全面、节能、自主性高、扩展性好、性价比优的特点,是云计算时代的网络安全产品。

以下是两者之间的功能对比迁移表:飞塔Fortios v5.0功能项页码中神通UTMWALL v1.8功能项页码Chapter 1: What’s New for FortiOS5.086A功能简介8Chapter 2: Install and SystemAdministration for FortiOS 5.0261B快速安装指南9Differences between Models andFirmware262A功能简介8 Using the web-based manager263B快速安装指南9 Using the CLI 281B快速安装指南9 Basic Administration 302B快速安装指南9 Best practices332B快速安装指南9 FortiGuard 337 2.1 许可证特征库升级47 FortiCloud 350URL调用Interfaces 356 3.1 网卡设置67 Central management 377URL调用Monitoring3821状态统计16 VLANs 399 3.3 VLAN72 PPTP and L2TP 4319.1 PPTP总体设置191Advanced concepts444 3.1 网卡设置4.3 DHCP服务6.5 DNS代理过滤67 86 1174.4 DDNS服务5.4 会话对象本版本暂无5基础策略5.7 总控策略5基础策略5.7 总控策略5.7 总控策略内置2.4 菜单界面5基础策略3.1 网卡设置内置1.15 日志统计1状态统计A功能简介2.8 帐号口令2.9 帮助功能2.5 本地时间1.3 系统状态1.2 功能统计1.5 网卡状态1.11 会话状态1.12 实时监控1.13 测试工具2.3 任务向导运行状态群/BBS技术支持6应用过滤1.15 日志统计单IP查询6.24 防病毒引擎6.10 WEB内容过滤6.14 防病毒例外6.16 POP3代理过滤6.17 SMTP代理过滤6.16 POP3代理过滤6.17 SMTP代理过滤7 入侵检测与防御7.5 IDP特征值规则自定义6.4 WEB审计过滤6.9 WEB代理过滤规则6.6 DNS&URL库6.12 关键词规则6.13 关键词例外7.5 IDP特征值规则自定义6.2 特殊应用功能设置6.8 WEB代理过滤1.2 源IP功能统计6.24 防病毒引擎6.8 WEB代理过滤1.1 系统概要/仪表盘8用户认证8.1 认证方法8.2 用户8.3 用户组5.7 总控策略5.7 总控策略10.3 IPSEC VPN网关本版本暂无,飞塔自有产品8.1 认证方法本版本暂无,飞塔自有产品8.1 认证方法8.6 用户状态8用户认证在线帮助6.2 特殊应用功能设置8.3 用户组NAC11.1 SSL接入11.2 SSLVPN总体设置3.6 路由设置3.1 网卡设置3.5 双机热备5.5 QoS对象本版本暂无3.1 网卡设置无线网卡设置6.22 SIP代理6应用过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.15 FTP代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤5.6 DNAT策略参考文件:1. FortiOS Handbook for FortiOS 5.02. 中神通UTMWALL网关管理员手册。

Fortinet产品家族fortinet 的产品家族涵盖了完备的网络安全解决方案包括邮件,日志,报告,网络管理,安全性管理以及fortigate 统一安全性威胁管理系统的既有软件也有硬件设备的产品。

更多fortinet产品信息,详见/products.FortiGuard服务订制fortiguard 服务定制是全球fortinet安全专家团队建立,更新并管理的安全服务。

fortinet安全专家们确保最新的攻击在对您的资源损害或感染终端用户使用设备之前就能够被检测到并阻止。

fortiguard服务均以最新的安全技术构建,以最低的运行成本考虑设计。

fortiguard 服务订制包括:1、fortiguard 反病毒服务2、fortiguard 入侵防护(ips)服务3、fortiguard 网页过滤服务4、fortiguard 垃圾邮件过滤服务5、fortiguard premier伙伴服务并可获得在线病毒扫描与病毒信息查看服务。

FortiClientforticlient 主机安全软件为使用微软操作系统的桌面与便携电脑用户提供了安全的网络环境。

forticlient的功能包括:1、建立与远程网络的vpn连接2、病毒实时防护3、防止修改windows注册表4、病毒扫描forticlient还提供了无人值守的安装模式,管理员能够有效的将预先配置的forticlient分配到几个用户的计算机。

FortiMailfortimail安全信息平台针对邮件流量提供了强大且灵活的启发式扫描与报告功能。

fortimail 单元在检测与屏蔽恶意附件例如dcc(distributed checksum clearinghouse)与bayesian扫描方面具有可靠的高性能。

在fortinet卓越的fortios 与fortiasic技术的支持下,fortimail反病毒技术深入扩展到全部的内容检测功能,能够检测到最新的邮件威胁。

FortiGate飞塔防火墙简明配置指南说明:本文档针对所有飞塔 FortiGate设备的基本上网配置说明指南。

要求:FortiGate® 网络安全平台,支持的系统版本为FortiOS v3.0及更高。

步骤一:访问防火墙连线:通过PC与防火墙直连需要交叉线(internal接口可以用直通线),也可用直通线经过交换机与防火墙连接。

防火墙出厂接口配置:Internal或port1:192.168.1.99/24,访问方式:https、ping把PC的IP设为同一网段后(例192.168.1.10/24),即可以在浏览器中访问防火墙https://192.168.1.99防火墙的出厂帐户为admin,密码为空登陆到web管理页面后默认的语言为英文,可以改为中文在system----admin----settings中,将Idle TimeOut(超时时间)改为480分钟,Language 为simplified chinses (简体中文)。

如果连不上防火墙或不知道接口IP,可以通过console访问,并配置IP连线:PC的com1(九针口)与防火墙的console(RJ45)通过console线连接,有些型号的防火墙console是九针口,这时需要console转RJ45的转接头超级终端设置:所有程序----附件----通讯----超级终端连接时使用选择com1,设置如下图输入回车即可连接,如没有显示则断电重启防火墙即可连接后会提示login,输入帐号、密码进入防火墙查看接口IP:show system interface配置接口IP:config system interfaceedit port1或internal 编辑接口set ip 192.168.1.1 255.255.255.0 配置IPset allowaccess ping https http telnet 配置访问方式set status upend配置好后就可以通过网线连接并访问防火墙步骤二:配置接口在系统管理----网络中编辑接口配置IP和访问方式本例中内网接口是internal,IP,192.168.1.1 访问方式,https ping http telnet本例中外网接口是wan1,IP,192.168.100.1访问方式,https ping步骤三:配置路由在路由----静态中写一条出网路由,本例中网关是192.168.100.254步骤四:配置策略在防火墙----策略中写一条出网策略,即internal到wan1并勾选NAT即可。

UTM(统一威胁管理)安全解决方案目录第一章网络安全现状 (3)1 概述 (3)2 新一代的混合型攻击 (4)3 深度检测的力量 (9)第二章网络结构 (13)第三章Fortinet UTM安全解决方案 (14)1 网络构架 (14)1.1路由(NAT)模式 (15)1.2透明(桥)模式 (19)1.3混合模式 (20)1.4VLAN支持 (21)1.5虚拟域 (22)2 安全功能 (23)2.1防火墙 (27)2.2防病毒 (32)2.3IPS(入侵防御) (38)2.4VPN(虚拟专用网) (42)2.5Web内容过滤 (46)2.6应用控制 (48)2.7信息泄露防护 (49)2.8广域网优化 (51)3 安全管理 (53)3.1图形管理 (53)3.2命令行管理 (55)3.3日志处理 (55)3.4集中管理 (57)3.5高可用性 (58)3.6安全服务 (60)第四章附件 (62)1 方案优势 (62)2 产品认证及资质 (62)第一章网络安全现状1 概述近几年来,计算机和网络攻击的复杂性不断上升,使用传统的防火墙和入侵检测系统(IDS)越来越难以检测和阻挡。

随着每一次成功的攻击,黑客会很快的学会哪种攻击方向是最成功的。

漏洞的发现和黑客利用漏洞之间的时间差也变得越来越短,使得IT和安全人员得不到充分的时间去测试漏洞和更新系统。

随着病毒、蠕虫、木马、后门和混合威胁的泛滥,内容层和网络层的安全威胁正变得司空见惯。

复杂的蠕虫和邮件病毒诸如Slammer、Blaster、Sasser、Sober、MyDoom等在过去几年经常成为头条新闻,它们也向我们展示了这类攻击会如何快速的传播——通常在几个小时之内就能席卷全世界。

许多黑客正监视着软件提供商的补丁公告,并对补丁进行简单的逆向工程,由此来发现漏洞。

下图举例说明了一个已知漏洞及相应补丁的公布到该漏洞被利用之间的天数。

需要注意的是,对于最近的一些攻击,这一时间已经大大缩短了。

如何启用防火墙的AV,IPS,Webfilter和

AntiSpam服务

版本 1.0

时间2013年4月

支持的版本N/A

状态已审核

反馈support_cn@

1.用Web浏览器打开防火墙的管理页面,进入系统管理-----维护----FortiGuard,如下图,

启用“防病毒与IPS选项”里面的定期升级,并在“Web过滤和反垃圾邮件选项”里面的Enable Web过滤和Enable 反垃圾邮件前面复选框中打上勾,这样就在防火墙上启用了AV,IPS,Webfilter和AntiSpam服务功能了。

2.启用防病毒与IPS选项的同时可以手动点击“立即升级”按钮让防火墙马上升级防病

毒,入侵检测数据库到最新版本,以后防火墙会按照“定期升级”配置自动定期升级防火墙的防病毒,入侵检测,web过虑和垃圾邮件分类;如果同时选上“允许服务器推送方式升级”的话,我们FortiGuard服务器在有新的升级包的同时会主动把最新的升级包推送到配置了该选项的防火墙上,如下所示:

3,检查是否成功升级到最新版本,可以打开防火墙系统管理----状态页面,看许可证信息部分或进入系统管理-----维护----FortiGuard里面也可以查看到许可证相关信息,注意许可证信息会在启用试用或合同注册完后的4个小时内得到更新,那时候才能验证确保防火墙防病毒、入侵检测数据库是最新的:

4,进入到防火墙----保护内容表,点击新建或打开一个已经存在的保护内容表,按下图显示内容启用病毒及攻击检测功能:

5,同样的在保护内容表里面,如上图所示,可以启用“FortiGuard网页过滤”和“垃圾过滤”功能,如下2图显示:

6,在保护内容表的最后一部分,可以把相关的攻击等日志记录下来,送给日志服务器:

7,进入到防火墙-----策略里面,在对应的防火墙策略里面引用刚刚建立的防火墙保护内容表:

9,启用日志内存记录,基本可以设置为信息:

10,可以在日志访问里面查看到对应的病毒事件及攻击日志信息,并且有对应URL链接可以查询详细的事件解释:

11,也可以在系统状态页方便的查看到攻击计数器:。