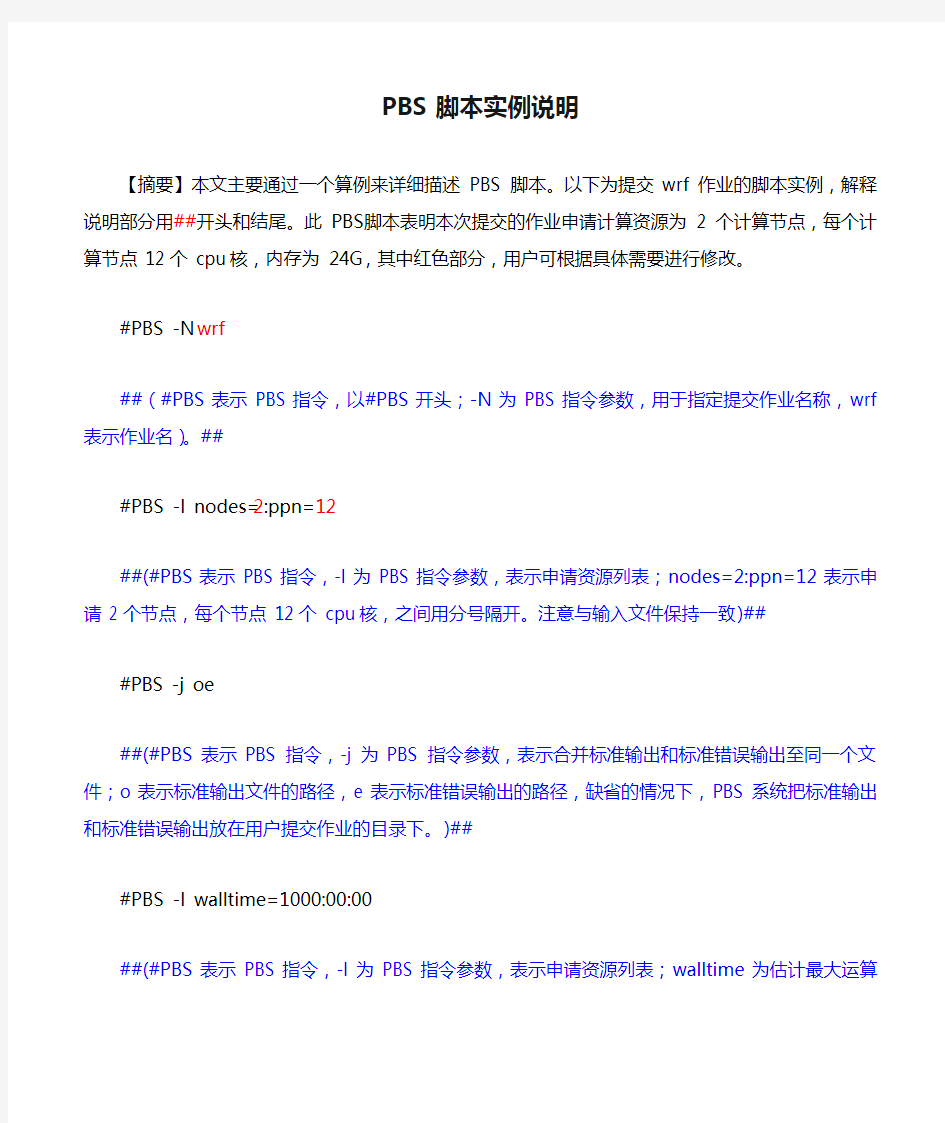

PBS脚本实例说明

【摘要】本文主要通过一个算例来详细描述 PBS脚本。以下为提交 wrf 作业的脚本实例,解释说明部分用

##开头和结尾。此 PBS脚本表明本次提交的作业申请计算资源为 2个计算节点,每个计算节点 12个 cpu

核,内存为 24G,其中红色部分,用户可根据具体需要进行修改。

#PBS -N wrf

##(#PBS 表示 PBS 指令,以#PBS 开头;-N 为 PBS 指令参数,用于指定提交作业名称,wrf 表示作业名)。##

#PBS -l nodes=2:ppn=12

##(#PBS 表示 PBS 指令,-l 为 PBS 指令参数,表示申请资源列表;nodes=2:ppn=12 表示申请 2 个节点,每个节点 12 个 cpu 核,

之间用分号隔开。注意与输入文件保持一致)##

#PBS -j oe

##(#PBS 表示 PBS 指令,-j 为 PBS 指令参数,表示合并标准输出和标准错误输出至同一个文件;o 表示标准输出文件的路径,e 表示标准错误输出的路径,缺省的情况下,PBS 系统把标准输出和标准错误输出放在用户提交作业的目录下。)##

#PBS -l walltime=1000:00:00

##(#PBS 表示 PBS 指令,-l 为 PBS 指令参数,表示申请资源列表;walltime 为估计最大运算时间,1000:00:00 表示设为 1000 小时 0 分 0 秒。若没有设置这项,系统会自动按所在队列默认处理,超时系统会自动中断作业。)##

nodecpu=`cat /proc/cpuinfo|grep processor|wc -l`

## (反引号内的意思为计算系统可用的 cpu 核数目,然后赋值给变量 nodecpu。反引号即键盘左上角与“~”在同一键上的符号,英文为Backquote)##

id=`echo $PBS_JOBID|awk -F. '{print $1}'` ##(定义作业 ID 号)##

NP=`cat $PBS_NODEFILE|wc -l` ##(计算申请的 cpu 核数目,并后赋值给变量 NP)##

echo "The Jobbed is $id"

echo "Worker dir is $PBS_O_WORKDIR"

echo "Excuting Hosts is flowing:"

cat $PBS_NODEFILE

echo "begin time is `date`"

if [ $NP -lt $nodecpu ];then

sharecpu=$NP

elif [ $(($NP%$nodecpu)) == 0 ];then

sharecpu=$nodecpu

else

echo "Error: if cpu number is larger than $nodecpu,

it should can be divided by $nodecpu exactly !!"

exit -1

fi

##(这段为 if...elif; then 选择语句,意思是当所需的 cpu 核个数小于系统可调用的 cpu 核数时,调用计算所需的 cpu 核个数。否则......)##

cd $PBS_O_WORKDIR ## (进入工作目录) ##

mpirun -np $NP -hostfile $PBS_NODEFILE (绝对路径)/ wrf.exe

@miniknife2017-09-21 16:38字数 29341阅读 111853 TSLib 触动精灵基础扩展库使用手册开发手册 Windows 平台按Ctrl + F 打开快捷搜索 Mac 平台按command + F 打开快捷搜索 ※右侧文本列表可以找到全部手册 目录 TSLib 触动精灵基础扩展库使用手册 o目录 o简介 o学习前的准备 ?越狱及root 常识 ?Lua 基础简明教程

?脚本开发取色技巧 ?小白学触动零基础视频教程 o触动精灵开发者指南 ?触动产品功能对比 ?如何查看更多文档 o函数扩展库下载 ?使用须知 ?函数:TSVersions 获取扩展库版本号o点击滑动类 ?函数:tap 点击 ?函数:randomTap 随机点击 ?函数:moveTo 滑动 ?函数:moveTowards 角度滑动 ?函数:moveZoomOut 捏合 ?函数:moveZoomIn 放大滑动 ?函数:moveCircleCenter 圆心滑动 ?函数:moveCirclePonits 圆弧滑动 o颜色判断类 ?函数:intToRgb 十六进制转RGB ?函数:rgbToInt RGB 转十六进制 ?函数:isColor 单点比色 ?函数:multiColor 多点比色

?函数:multiColTap 多点比色点击 ?函数:findMultiColorInRegionFuzzyByTable 点阵找色o开发调试类 ?函数:log 日志 o文件操作类 ?函数:isFileExist 判断文件 ?函数:readFile 读文件返回表 ?函数:readFileString 读文件返回字符串 ?函数:writeFile 保存表到文件 ?函数:writeFileString 保存字符串到文件 ?函数:delFile 删除文件 o应用信息类 ?函数:getAppName 获取应用名称 ?函数:getUserApp 获取已安装ipa 应用列表 o数据操作类 ?函数:strSplit 分割字符串 ?函数:httpGet 获取网页数据 ?函数:httpPost 提交网页数据 ?函数:getNetIP 获取外网IP ?函数:inputStr 输入字符串 ?函数:getStrNum 获取字符串数 ?函数:getRndNum 获取随机数

跨站脚本攻击实例解析 作者:泉哥 主页:https://www.doczj.com/doc/ed1941072.html, 前言 跨站攻击,即Cross Site Script Execution(通常简写为XSS,因为CSS与层叠样式表同名,故改为XSS) 是指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用户造成影响的HTML 代码,从而盗取用户资料、利用用户身份进行某种动作或者对访问者进行病毒侵害的一种攻击方式。很多人对于XSS的利用大多停留在弹框框的程度,一些厂商对XSS也是不以为然,都认为安全级别很低,甚至忽略不计。本文旨在讲述关于跨站攻击的利用方式,并结合实例进行分析。 漏洞测试 关于对XSS的漏洞测试,这里就以博客大巴为例进行测试,最近我也在上面发现了多处跨站漏洞,其中两处已公布在WooYun网站上,其主要内容如下: 漏洞详情 简要描述: 博客大巴存储型XSS漏洞 详细说明: 在“个人信息设置”的“附加信息”一项中,由于对“个人简介”的内容过滤不严,导致可在博客首页实现跨站,而在下方“添加一段附加信息”中,由于对“信息标题”内容过滤不严,同样可导致跨站的出现。 但我刚又测试了一下,发现官方只修补了其中一个漏洞(个人简介),而另一个漏洞得在博客管理后台才能触发,利用价值不大。与此同时我在对博客模板的测试中,又发现了五处跨站漏洞,估计这些漏洞其实很早就有人发现了,只是没人公布或者报给blogbus后仍未修补。这次报给WooYun的主要目的是让blogbus修补此漏洞,因为我的博客就在上面!^_^ 其余五处漏洞分别在“编辑自定义模板”中,由于对代码模块head,index,index-post,detail,detail-post等处的代码过滤不严,导致跨站的发生,分别向其写入,为便于区别,我将提示语句更改为对应的名称,前三项在首页可触发脚本,后两项需打开文章才可触发,测试结果如图1、2所示: 图1(在首页触发)

In touch在做按钮动作和调试脚本时,经常需要用户确认窗口,根据用户点击的是”否”确认”取消”“0等取得返回值,从而根据用户二次确认以获得最终结果,下面给出两种 MessageBox窗口的脚本,给大家参考: 方案A: 采用In touch系统自带的OLE控件自行编写MsgBox。缺点是创建的用户界面对话框可能会被其他窗口覆盖,不易别察觉。 下面是一个例子: 1. 创建用户界面对话框 2. 在脚本中,使用以下命令产生用户界面对话框: 3. 3. dim DlgBody as message; 4. dim DlgTitle as message; 5. dim Style as in teger; 6. dim Result as in teger; 8. 7. OLE_CreateObject(%WS,""); 8. result = %(DlgBody,1,DlgTitle,Style); 11. 9. 本例创建以下用户界面对话框 10. Style标记名确定有哪些图标与按钮出现在对话框上。使用以下值: 复制代码 1. 图标样式值 2. (无图标)无图标0 3. 错误图标16 4. 问号图标32 5. 警告图标48 6. 信息图标64 7. 7. 要使用特定的按钮,请将以下值之一添加到Style值: 8. 值样式 9. 0仅确定按钮 10. 1确定与取消按钮 11. 2放弃、重试及忽略按钮 12. 3是、否及取消按钮 13. 4是与否按钮 14. 5重试与取消按钮 15. 6取消、重试及继续按钮 17. 16. Result标记名包含用户单击的按钮编号。这可用作In Touch脚本中的条件分支。 可能的结果码如下: 17. 结果值含义 18. 1按了确定按钮 19. 2按了取消按钮 20. 3按了放弃按钮

SQL注入及XSS(跨站脚本)攻击防御技术方案 SQL注入 、、什么是SQL注入 SQL注入:利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,这是SQL注入的标准释义。 SQL注入利用的是正常的HTTP服务端口,表面上看来和正常的web访问没有区别,隐蔽性极强,不易被发现。 、、SQL注入的危害 SQL注入的主要危害包括: 1、未经授权状况下操作数据中的数据 2、恶意篡改网页内容 3、私自添加系统账号或是数据库使用者账号 4、网页挂木马。 、、SQL注入的方法 1.没有正确过滤转义字符 在用户的输入没有为转义字符过滤时,就会发生这种形式的注入式攻击,它会被传递 给一个SQL语句。这样就会导致应用程序的终端用户对数据库上的语句实施操纵比方 说,下面的这行代码就会演示这种漏洞: statement := "SELECT * FROM users WHERE name = '" + userName + "'; "

这种代码的设计目的是将一个特定的用户从其用户表中取出,但是,如果用户名被一个恶意的用户用一种特定的方式伪造,这个语句所执行的操作可能就不仅仅是代码的作者所期望的那样了。例如,将用户名变量(即username)设置为:a' or 't'='t,此时原始语句发生了变化: SELECT * FROM users WHERE name = 'a' OR 't'='t'; 如果这种代码被用于一个认证过程,那么这个例子就能够强迫选择一个合法的用户名,因为赋值't'='t永远是正确的。 在一些SQL服务器上,如在SQL Server中,任何一个SQL命令都可以通过这种方法被注入,包括执行多个语句。下面语句中的username的值将会导致删除“users”表,又可以从“data”表中选择所有的数据(实际上就是透露了每一个用户的信息)。 a'; DROP TABLE users; SELECT * FROM data WHERE name LIKE '% 这就将最终的SQL语句变成下面这个样子: SELECT * FROM users WHERE name = 'a'; DROP TABLE users; SELECT * FROM DATA WHERE name LIKE '%'; 其它的SQL执行不会将执行同样查询中的多个命令作为一项安全措施。这会防止攻击者注入完全独立的查询,不过却不会阻止攻击者修改查询。 2.Incorrect type handling 如果一个用户提供的字段并非一个强类型,或者没有实施类型强制,就会发生这种形式的攻击。当在一个SQL语句中使用一个数字字段时,如果程序员没有检

到目前为止,对于跨站点脚本攻击具有很大的威胁这一点大家并无异议。如果您很精通XSS 并且只想看看有什么好的测试方法可供借鉴,那么请直接跳到本文的测试部分。如果您对此一无所知,请按顺序认真阅读!如果某个怀有恶意的人(攻击者)可以强迫某个不知情的用户(受害者)运行攻击者选择的客户端脚本,那么便会发生跨站点脚本攻击。“跨站点脚本”这个词应该属于用词不当的情况,因为它不仅与脚本有关,而且它甚至不一定是跨站点的。所以,它就是一个在发现这种攻击时起的一个名字,并且一直沿用至今。从现在开始,我们将使用它常见的缩写名称“XSS”。 XSS 攻击的过程涉及以下三方: ?攻击者 ?受害者 ?存在漏洞的网站(攻击者可以使用它对受害者采取行动) 在这三方之中,只有受害者会实际运行攻击者的代码。网站仅仅是发起攻击的一个载体,一般不会受到影响。可以用多种方式发起XSS 攻击。例如,攻击者可通过电子邮件、IM 或其他途径向受害者发送一个经过经心构造的恶意URL。当受害者在Web 浏览器中打开该URL 的时侯,网站会显示一个页面并在受害者的计算机上执行脚本。 XSS 漏洞是什么样的呢? 作为一名Web 开发人员或测试人员,您肯定知道Web 应用程序的技术基础是由HTTP 和HTML 组成的。HTTP 协议是HTML 的传输机制,可使用代码设计Web 页面布局和生成页面。 如果Web 应用程序接受用户通过HTTP 请求(如GET 或POST)提交的输入信息,然后使用输出HTML 代码在某些地方显示这些信息,便可能存在XSS 漏洞。下面是一个最简单的例子: 1. Web 请求如下所示: GEThttps://www.doczj.com/doc/ed1941072.html,/page.asp?pageid=10&lang=en&title=Section%20Title 2. 在发出请求后,服务器返回的HTML 内容包括:

函数说明: 1.TransformWindow(窗口句柄) 功能:转换窗口,对要取后台图色数据的窗口使用该函数后才能取后台图色数据。如果是DX图形绘图的窗口,DX绘图区域必须有部分移到屏幕外,否则无法使用。转换窗口后,有些窗口(特别是大多数游戏的)要等待一会儿才能用其它函数可靠地取到后台图色数据,等待的时间要大于画面两次刷新的时间间隔。转换后到取消转换前,可以无限次使用取到后台图色数据的命令,即通常只需要转换一次。 参数: 1)窗口句柄:整型数。 2.UnTransformWindow(窗口句柄) 功能:取消窗口转换,DX图形绘图的窗口,用过TransformWindow后,必须用UnTransformWindow取消窗口转换才能让DX绘图完全移到屏幕中,否则后很严重(不会损坏电脑的),自己试下就知道了。 参数: 1)窗口句柄:整型数。 3.GetPixelColor(窗口句柄,横坐标,纵坐标)[颜色值] 功能:获得指定点的颜色 参数: 1)窗口句柄:整型数。 2)横坐标:整型数,窗口客户区坐标。 3)纵坐标:整型数,窗口客户区坐标。 返回值: 颜色值:整型数。 例子: Plugin hwnd=Window.Foreground() Plugin Window.Move(hwnd,-30,10) Plugin BGCP2_02.TransformWindow(hwnd) Delay 200 Plugin color=BGCP2_02.GetPixelColor(hwnd,0,0) MsgBox CStr(Hex(color)),4096,"颜色" Plugin BGCP2_02.UnTransformWindow(hwnd) Plugin Window.Move(hwnd,10,10) 4.CmpColor(窗口句柄,横坐标,纵坐标,颜色,颜色最大偏差)[是否满足条件] 功能:判断指定点的颜色,后台的IfColor 参数: 1)窗口句柄:整型数。 2)横坐标:整型数,窗口客户区坐标。 3)纵坐标:整型数,窗口客户区坐标。 4)颜色:整型数。 5)颜色最大偏差:整型数。游戏中不同电脑上显示的颜色会有点偏差,这个参数用于兼容这种情况,它设置的是RGB各颜色分量偏差的最大允许值,取值范围是0-255,0是无颜色偏差。 返回值: 是否满足条件:布尔值,布尔值是用来表达是真是假的,指定点的颜色满足条件就返回真,否则返回假。 例子: Import "BGCP2_02.dll" Plugin hwnd=Window.Foreground() Plugin Window.Move(hwnd,-30,10) Plugin BGCP2_02.TransformWindow(hwnd) Delay 200 Plugin tj=BGCP2_02.CmpColor(hwnd,6,5,&HFF7F00,30) If tj=true MsgBox "满足条件",4096 Else MsgBox "不满足条件",4096 EndIf Plugin BGCP2_02.UnTransformWindow(hwnd) Plugin Window.Move(hwnd,10,10) 5.FindColor(窗口句柄,左边界,上边界,右边界,下边界,颜色,颜色最大偏差,查找方式,横坐标,纵坐标) 功能:找色 参数: 1)窗口句柄:整型数。 2)左边界,整型数,用于设置找色范围,找色区域左上角的横坐标(窗口客户区坐标)。 3)上边界,整型数,用于设置找色范围,找色区域左上角的纵坐标(窗口客户区坐标)。 4)右边界,整型数,用于设置找色范围,找色区域右下角的横坐标(窗口客户区坐标)。 5)下边界,整型数,用于设置找色范围,找色区域右下角的纵坐标(窗口客户区坐标)。

Ant脚本使用说明 2010年5月27日 修改历史

目录 一、目的 (3) 二、介绍 (3) 1.系统环境 (3) 2.关键元素 (4) 3.常见任务 (5) 4.特殊应用 (9)

一、目的 Ant是一个Apache基金会下的跨平台的构件工具,它可以实现项目的自动构建和部署等功能。在本文中,主要熟悉怎样将Ant应用到Java项目中,让它简化构建和部署操作。 二、介绍 软件包下载地址:https://www.doczj.com/doc/ed1941072.html,/,获取最新版本,解压到某个目录(例如C:\apache-ant-1.*.*),即可使用。 Ant的构件文件是基于XML编写的,默认名称为build.xml。为了更清楚的了解Ant,在这里编写一个简单的Ant程序,用来展现Ant的功能,让读者对Ant有一个初步的了解。首先在D盘下建立一个build.xml文件,内容如下:

Web 攻击汇总及攻击方式整理(1)-跨站脚本攻击(XXS攻击) 收藏 跨站脚本攻击(XXS攻击) 背景知识 什么是XSS攻击 XSS攻击:跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆。故将跨站脚本攻击缩写为XSS。XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。比如这些代码包括HTML代码和客户端脚本。攻击者利用XSS漏洞旁路掉访问控制——例如同源策略(same origin policy)。这种类型的漏洞由于被骇客用来编写危害性更大的phishing攻击而变得广为人知。对于跨站脚本攻击,黑客界共识是:跨站脚本攻击是新型的“缓冲区溢出攻击“,而JavaScript是新型的“ShellCode”。 在2007年OW ASP所统计的所有安全威胁中,跨站脚本攻击占到了22%,高居所有Web威胁之首。 注:OW ASP是世界上最知名的Web安全与数据库安全研究组织 XSS攻击的危害包括 1、盗取各类用户帐号,如机器登录帐号、用户网银帐号、各类管理员帐号 2、控制企业数据,包括读取、篡改、添加、删除企业敏感数据的能力 3、盗窃企业重要的具有商业价值的资料 4、非法转账 5、强制发送电子邮件

6、网站挂马 7、控制受害者机器向其它网站发起攻击 XSS漏洞的分类 XSS漏洞按照攻击利用手法的不同,有以下三种类型: 类型A,本地利用漏洞,这种漏洞存在于页面中客户端脚本自身。 其攻击过程如下所示: Alice给Bob发送一个恶意构造了Web的URL。 Bob点击并查看了这个URL。 恶意页面中的JavaScript打开一个具有漏洞的HTML页面并将其安装在Bob电脑上。 具有漏洞的HTML页面包含了在Bob电脑本地域执行的JavaScript。 Alice的恶意脚本可以在Bob的电脑上执行Bob所持有的权限下的命令。 类型B,反射式漏洞,这种漏洞和类型A有些类似,不同的是Web客户端使用Server端脚本生成页面为用户提供数据时,如果未经验证的用户数据被包含在页面中而未经HTML实体编码,客户端代码便能够注入到动态页面中。 其攻击过程如下:

1、移动 X坐标 Y坐标 [高度] 说明:移动到指定的坐标,注意坐标为桔子中获取的坐标,一般情况下高度可以不用设置,如果设置了高度而且角色在水中,角色会移动到这个高度的坐标处。 例:移动1234 4321 (移动角色到1234 4321这个坐标点) 移动1234 4321 230 (如果角色在水中会移动到高度为230的1234 4321坐标点,否则高度不起作用) 2、寻径 X坐标 Y坐标 [高度] 说明:寻径到指定的坐标,注意坐标为桔子中获取的坐标,一般情况下高度可以不用设置例:寻移1234 4321 (移动角色到1234 4321这个坐标点) 3、对话 NPC名字或职业 说明:与指定的NPC对话并打开对话框 注意:NPC名字或职业可以是想要对话的NPC名字或职业中的关键部分字符,如果有一个NPC名字为“abcd·efgh”,对话时的名字指令可以为:对话abcd 或对话efgh 例:对话米莉尔 (与NPC名字中含有“米莉尔”字符的NPC对话) 例:对话药品商 (与NPC职业中含有“药品商”字符的NPC对话) 4、取消对话 说明:如果对话与交谈完成后对话框没有关闭,可以使用此指令关闭对话框 5、交谈交谈项 说明:使用此命令时必须配合对话指令使用 例:对话远行传送师 交谈远行传送 交谈堆塔镇 取消对话 6、采集采集对像名 说明:采集矿或草 例:采集野蔷薇 7、标识标识名 解释:标识一个位置,配合跳转或者如果指令使用 8、跳转标识名 说明:跳转到指定的标识名执行 例:标识脚本开始 采集野蔷薇 跳转脚本开始

9、如果表达式标识 说明:此指令为判断指令,总体意思为:表达式成立,跳转到标识处开始执行。表达式支持“<、>、=”三种对比符,分别对应小于、大于、等于,此指令详情见下说明。9.1、如果任务任务表达式标识 说明:判断指定任务的状态,任务有三种状态:0-没有任务;1-有任务但是任务未完成;2-任务存在并且任务完成。任务表达式的左边参数可以为任务名、任务描述中的关键字符,也可以是任务的ID。 例:如果任务初试身手=2 初试身手 (如果任务名为“初试身手”完成的话就跳转到标识“初试身手”执行) 例:如果任务吟游学者里奥>0 初试身手 (如果任务描述中有“吟游学者里奥”字符的任务存在,就跳转到标识“初试身手”处开始执行) 例:如果任务#1000>0 初试身手 (如果任务ID为1000的任务存在,就跳转到标识“初试身手”处开始执行)) 9.2、如果物品物品表达式标识 说明:判断指定物品(包括任务物品)的数量 例:如果物品初级生命药水=1 初级生命药水 (如果物品大瓶还灵水等于1个就跳转到“大瓶还灵水”标识名处执行) 9.3 如果角色角色表达式标识 说明:判断角色的各种属性,支持等级、活力、精力、职业(1-战士2-守护者3-刺客4-火枪手5-法师6-牧师7-血魔8-吟游诗人) 例:如果角色等级>20 标识名 (如果角色等级大于20级的话就跳转到“标识名”执行) 例:如果角色活力>0 标识名 (如果角色活力大于0的话就跳转到“标识名”执行) 例:如果角色精力>0 标识名 (如果角色精力大于0的话就跳转到“标识名”执行) 例:如果角色职业=1 标识名 (如果角色职业是战士的话就跳转到“标识名”执行) 9.4、如果当前地图表达式标识 说明:判断当前地图是不是表达式指定的地图。 例:如果当前地图希望之光图书馆标识名 9.5、如果商旅目标 0/1 标识 说明:判断跑商时是不是达到目标金额,0表示未达到,1表示已达到 例:如果商旅目标 1 达到 标识达到 寻径xxx xxx xxx 对话克里斯托弗 商旅结算

XSS跨站脚本攻击技术原理及防护措施 2010年07月12日星期一 1:08 P.M. 发表:红科网安 作者:Amxking 发布时间:2010-06-23 摘要: 本文作者Amxking通过对xss跨站脚本攻击漏洞的历史、攻击特点、攻击原理描述及案例代码实战举例详细解析XSS漏洞攻击技术,并提出防御XSS跨站漏洞的思路方法。及WEB开发者开发网站过程中防范编码中产生xss跨站脚本攻击漏洞需要注意的事项。 XSS漏洞概述: XSS(Cross Site Script)跨站点脚本攻击是一种注射的问题,在这种恶意脚本注入否则良性和信任的网站类型。跨站点脚本(XSS)攻击,攻击者使用时,会出现一个网络应用程序发送恶意代码,一般是在浏览器端脚本的形式,向不同的最终用户。这些缺陷,使攻击成功是相当普遍,发生在任何地方从一个Web应用程序使用在输出它没有验证或编码了用户输入。攻击者可以使用XSS的恶意脚本发送到一个毫无戒心的用户。最终用户的浏览有没有办法知道该脚本不应该信任,将执行该脚本。因为它认为该脚本来从一个受信任的源,恶意脚本可以访问任何Cookie,会话令牌,或其他敏感信息的浏览器保留,并与该网站使用。甚至可以重写这些脚本的HTML 网页的内容。 XSS漏洞历史: XSS(Cross-site scripting)漏洞最早可以追溯到1996年,那时电子商务才刚刚起步,估计那时候国内很少人会想象到今天出现的几个国内电子商务巨头淘宝、当当、亚马逊(卓越)。XSS的出现“得益”于JavaScript的出现,JavaScript的出现给网页的设计带来了无限惊喜,包括今天风行的AJAX(Asynschronous JavaScript and XML)。同时,这些元素又无限的扩充了今天的网络安全领域。 XSS 漏洞攻击特点: (1)XSS跨站漏洞种类多样人: XSS攻击语句可插入到、URL地址参数后面、输入框内、img标签及DIV标签等HTML函数的属人里、Flash的getURL()动作等地方都会触发XSS漏洞。 (2)XSS跨站漏洞代码多样人: 为了躲避转义HTML特殊字符函数及过滤函数的过滤,XSS跨站的代码使用“/”来代替安字符“””、使用Tab键代替空格、部分语句转找成16进制、添加特殊字符、改变大小写及使用空格等来绕过过滤函数。 如果在您的新闻系统发现安全漏洞,如果该漏洞是一个SQL 注入漏洞,那么该漏洞就会得到您的网站管理员密码、可以在主机系统上执行shell命令、对数据库添加、删除数据。如果在您的新闻或邮件系统中发现安全漏洞,如果该漏洞是一个XSS跨站漏洞,那么可以构造一些特殊代码,只要你访问的页面包含了构造的特殊代码,您的主机可能就会执行木马程序、执行^***Cookies 代码、突然转到一个银行及其它金融类的网站、泄露您的网银及其它账号与密码等。 XSS攻击原理: XSS 属于被动式的攻击。攻击者先构造一个跨站页面,利用script、、