北大青鸟软件园校区:使用p命名空间注入

- 格式:docx

- 大小:26.64 KB

- 文档页数:2

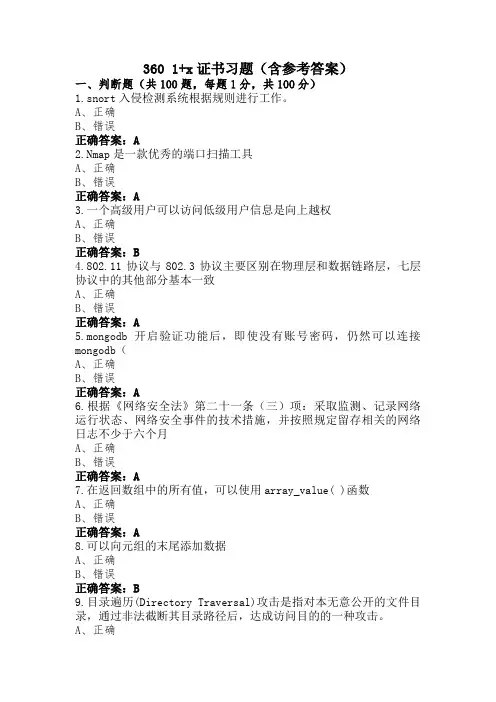

360 1+x证书习题(含参考答案)一、判断题(共100题,每题1分,共100分)1.snort入侵检测系统根据规则进行工作。

A、正确B、错误正确答案:A2.Nmap是一款优秀的端口扫描工具A、正确B、错误正确答案:A3.一个高级用户可以访问低级用户信息是向上越权A、正确B、错误正确答案:B4.802.11协议与802.3协议主要区别在物理层和数据链路层,七层协议中的其他部分基本一致A、正确B、错误正确答案:A5.mongodb开启验证功能后,即使没有账号密码,仍然可以连接mongodb(A、正确B、错误正确答案:A6.根据《网络安全法》第二十一条(三)项:采取监测、记录网络运行状态、网络安全事件的技术措施,并按照规定留存相关的网络日志不少于六个月A、正确B、错误正确答案:A7.在返回数组中的所有值,可以使用array_value( )函数A、正确B、错误正确答案:A8.可以向元组的末尾添加数据A、正确B、错误正确答案:B9.目录遍历(Directory Traversal)攻击是指对本无意公开的文件目录,通过非法截断其目录路径后,达成访问目的的一种攻击。

A、正确B、错误正确答案:A10.被扫描的主机是不会主动联系扫描主机的,所以被动扫描只能通过截获网络上散落的数据包进行判断。

A、正确B、错误正确答案:A11.安装Jboss的最新补丁,可以防止JAVA的反序列化漏洞A、正确B、错误正确答案:B12.Sqlmap是一款强有力的注入工具A、正确B、错误正确答案:A13.APT攻击对企业不会造成损失A、正确B、错误正确答案:B14.Python中用or表示与逻辑A、正确B、错误正确答案:B15.MAX_FILE_SIZE参数安全性低,可直接被绕过A、正确B、错误正确答案:A16.php正则表达式必须以/开头和结尾A、正确B、错误正确答案:A17.防病毒软件主要是用来检测和抵御可通过各种渠道进行传播、扩散的计算机病毒。

针对以下题目请选择正确答案(每道题有一个或多个正确的答案)。

每一道题目,所有答案都选对,则该题得分,所选答案错误或不能选出所有正确答案,则该题不得分。

1)在中,执行以下代码时,将在页面显示(B)。

(选择一项)Response.Write(Server.HtmlEnCode(“<H>ACCP</H>”));a)ACCPb)<H>ACCP</H>c)<H></H>d)不显示任何信息2)Struts框架中,使用以下()标签可以显示数据验证错误信息。

(选择一项)a)<html:error/>b)<html:errors/>c)<logic:error/>d)<logic:errors/>3)项目管理的“三角约束”包括目标、成本和(A)三个方面。

(选择一项)a)进度b)缺陷c)人员d)工具4)在Oracle中,使用()语句打开游标,执行查询,并识别活动集。

(选择一项)a)RUNb)FETCHc)CLOSEd)OPEN5)在JSF应用程序中,有如下导航要求,如果是在/Login.jsp页面内,login动作将导航到/welcome.jsp页面,以下导航规则正确的是()。

(选择一项)a)<navigation-rule><from>/Login.jsp</from><navigation-case><from-outcome>login</from-outcome><to>/welcome.jsp</to></naveigation-case></navigation-rule>b)<navigation-rule><from-view-id>Login.faces</from-view-id><navigation-case><from-outcome>login</from-outcome><to-view-id>welcome.faces</to-view-id></navigation-case></navigation-rule>c)<navigation-rule><from-view-id>/Login.jsp</from-view-id><navigation-case><from-outcome>login</from-outcome><to-view-id>/welcome.jsp</to-view-id></navigation-case></navigation-rule>d)<navigation-rule><from>Login.jsp</from><navigation-case><from-outcome>login</from-outcome><to>welcome.jsp</to></navigation-case></navigation-rule>6)在Oracle中,有表Person,数据如下(其中Tel为整型):ID Name Tel001 Amber 1234002 Amy003 Emily004 Eric 6789执行查询:SELECT ID FROM Person WHERE Tel IS NOT NULL;结果包括()。

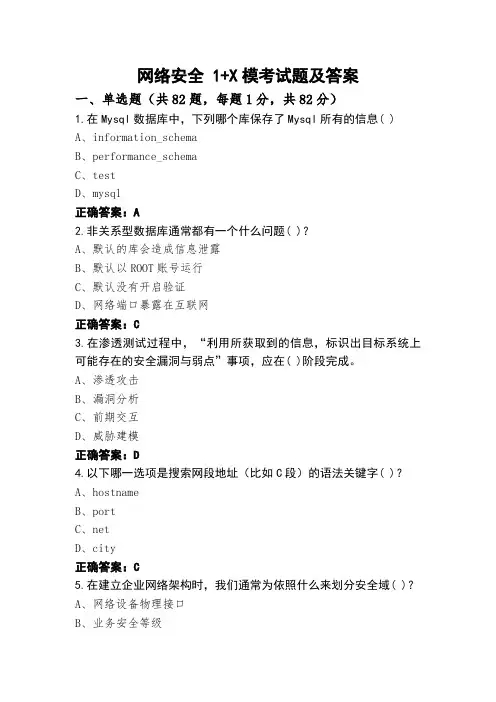

网络安全 1+X模考试题及答案一、单选题(共82题,每题1分,共82分)1.在Mysql数据库中,下列哪个库保存了Mysql所有的信息( )A、information_schemaB、performance_schemaC、testD、mysql正确答案:A2.非关系型数据库通常都有一个什么问题( )?A、默认的库会造成信息泄露B、默认以ROOT账号运行C、默认没有开启验证D、网络端口暴露在互联网正确答案:C3.在渗透测试过程中,“利用所获取到的信息,标识出目标系统上可能存在的安全漏洞与弱点”事项,应在( )阶段完成。

A、渗透攻击B、漏洞分析C、前期交互D、威胁建模正确答案:D4.以下哪一选项是搜索网段地址(比如C段)的语法关键字( )?A、hostnameB、portC、netD、city正确答案:C5.在建立企业网络架构时,我们通常为依照什么来划分安全域( )?A、网络设备物理接口B、业务安全等级C、服务器IP地址D、服务器性能正确答案:B6.Cookie的属性中,Domain是指什么( )?A、过期时间B、关联Cookie的域名C、Cookie的名称D、Cookie的值正确答案:B7.通常情况下,Iptables防火墙内置的( )表负责网络地址转换。

A、FILTERB、RAWC、MANGLED、NAT正确答案:D8.在centos中,用户root的默认工作路径是( )A、/home/rootB、/usr/rootC、/usrD、/root正确答案:D9.在ModSecurity中进行添加安全规则的命令是( )。

A、SecEngineB、SecRuleC、SecAddD、SecAction正确答案:B10.在MAC中,谁来检查主体访问客体的规则( )?A、管理员B、用户C、安全策略D、客体正确答案:C11.Linux服务器安全加固说法错误的( )A、防火墙配置B、系统服务优化C、ssh访问策略D、安装Nginx正确答案:D12.ModSecurity安全规则的组成包括( )个部分。

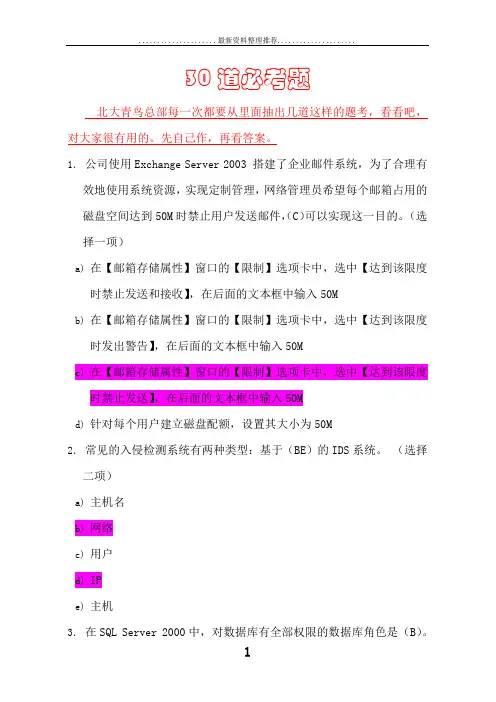

30道必考题北大青鸟总部每一次都要从里面抽出几道这样的题考,看看吧,对大家很有用的。

先自己作,再看答案。

1.公司使用Exchange Server 2003 搭建了企业邮件系统,为了合理有效地使用系统资源,实现定制管理,网络管理员希望每个邮箱占用的磁盘空间达到50M时禁止用户发送邮件,(C)可以实现这一目的。

(选择一项)a)在【邮箱存储属性】窗口的【限制】选项卡中,选中【达到该限度时禁止发送和接收】,在后面的文本框中输入50Mb)在【邮箱存储属性】窗口的【限制】选项卡中,选中【达到该限度时发出警告】,在后面的文本框中输入50Mc)在【邮箱存储属性】窗口的【限制】选项卡中,选中【达到该限度时禁止发送】,在后面的文本框中输入50Md)针对每个用户建立磁盘配额,设置其大小为50M2.常见的入侵检测系统有两种类型:基于(BE)的IDS系统。

(选择二项)a)主机名b)网络c)用户d)IPe)主机3.在SQL Server 2000中,对数据库有全部权限的数据库角色是(B)。

(选择一项)a)db_ownerb)db_accessadminc)db_securityadmind)db_ddladmin4.在Windows Server 2003的林中,(A)默认是林的第一台DC,它控制林中域的添加或删除。

(选择一项)a)架构主机b)域命名主机c)PDC仿真主机d)RID主机e)基础结构主机5.SNMP中的管理信息数据库(MIB)采用的是一种(C )结构。

(选择一项)a)所有对象对等的网型b)所有对象对等的环型c)有层次组织的菊花链d)有层次组织的树形6.在Sendmail邮件服务器中,小金希望发送给allmail帐号的邮件能同时发送给Li和Zhao这两个用户,他可以采用(C)方法实现。

(选择一项)a)在“/etc/aliases”文件中添加“allmail:Li,Zhao”的配置信息b)在“/etc/mail/aliases”文件中添加“allmail:Li,Zhao relay”的配置信息c)在“/etc/aliases”文件中添加“allmail:Li,Zhao”的配置信息,并使用newaliases命令重新更新配置d)在“/etc/mail/aliases”文件中添加“allmail:Li Zhao”的配置信息,并使用makemap命令重新更新配置7.公司的网络中安装了Exchange Server 2003的邮件服务器,公司正值发展时期,员工的人数由原来的3000人发展到了5000多人,这时员工反映每次打开Outlook查看一封邮件都变得很慢,希望管理员采用相应的措施提高邮件的收发速度,管理员这时决定使用监视器来观测系统资源的使用情况来找到系统凭颈,那么在Exchange监视器下可以监控(C)。

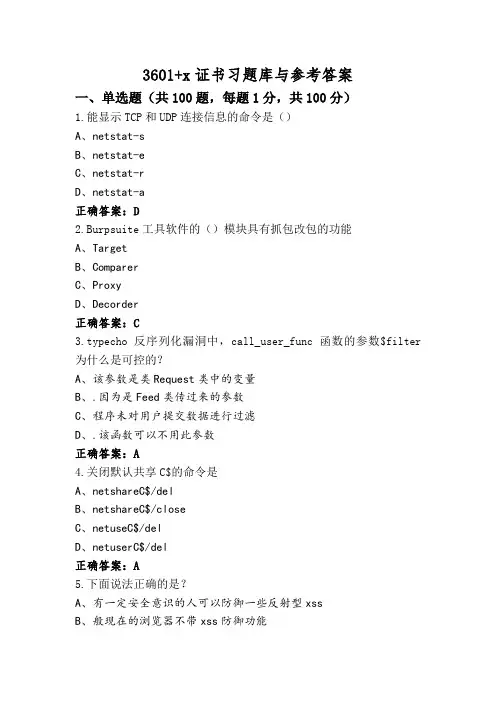

3601+x证书习题库与参考答案一、单选题(共100题,每题1分,共100分)1.能显示TCP和UDP连接信息的命令是()A、netstat-sB、netstat-eC、netstat-rD、netstat-a正确答案:D2.Burpsuite工具软件的()模块具有抓包改包的功能A、TargetB、ComparerC、ProxyD、Decorder正确答案:C3.typecho反序列化漏洞中,call_user_func函数的参数$filter 为什么是可控的?A、该参数是类Request类中的变量B、.因为是Feed类传过来的参数C、程序未对用户提交数据进行过滤D、.该函数可以不用此参数正确答案:A4.关闭默认共享C$的命令是A、netshareC$/delB、netshareC$/closeC、netuseC$/delD、netuserC$/del正确答案:A5.下面说法正确的是?A、有一定安全意识的人可以防御一些反射型xssB、般现在的浏览器不带xss防御功能C、xss攻击只能进行会话劫持D、https也可以防御xss正确答案:A6.Cookie没有以下哪个作用?A、维持用户会话B、储存信息C、执行代码正确答案:C7.反射型DDOS攻击比直接DDOS最显著的特点是A、放大了攻击流量B、减小了攻击流量C、提高了攻击成本D、降低了攻击效率正确答案:A8.IEEE发布的第一个无线局域网标准协议是A、802.1x协议B、802.13协议C、802.3协议D、802.11协议正确答案:D9.token安全需要注意什么?A、长度B、防爆破C、防预测D、以上都是正确答案:D10.TCP协议采用以下哪种包用于确认数据?A、RSTB、FINC、ACKD、SYN11.下面关于while和do-while循环的说法中,正确的是?A、与do-while语句不同的是,while语句的循环体至少执行一次B、do-while语句首先计算终止条件,当条件满足时,才去执行循环体中的语句C、两种循环除了格式不同外,功能完全相同D、以上答案都不正确正确答案:D12.无线网卡要想监听到无线网络中的信息,必须设置为什么模式A、监听B、旁路C、串行D、并行正确答案:A13.以下选项中,不是Wireshark的主要功能的是()?A、查看主机的数据传输B、攻击溯源C、阻挡外部攻击行为D、查找网络延迟的原因正确答案:C14.反射型xss通过什么传参?A、FROMB、GETC、PUTD、POST正确答案:B15.如果明文为abc,经恺撒密码-加密后,密文bcd,则密钥为A、1B、3C、2D、416.协议的三要素不包括哪项?A、语义B、标点C、时序(同步)D、语法正确答案:B17.下面哪个函数可以起到过滤作用A、preg_replace()B、addslashes()C、find()D、replace()正确答案:A18.汉字字符集GBK编码是由______制定的A、国家标准总局B、全国信息技术标准化技术委员会C、国际标准化组织D、国家技术监督局正确答案:B19.以下可用于CHM文件制作的工具是哪一个选项?A、WinhexB、EasyCDC、EasyCHMD、VMWare正确答案:C20.会话劫持最重要的是哪一步?A、获得用户的会话标识(如sessionid)B、诱使用户登录C、使用拿到的标识登录正确答案:A21.以下哪项不是数据库面临的安全问题?A、XSSB、信息泄露C、未授权访问正确答案:C22.关于php数组下列说法正确的是?A、数组的下标必须是连续的B、数组中的元素类型必须一致C、数组的下标可以是字符串D、数组的下标必须为数字,且从0开始正确答案:C23.关于if(expr)的说法错误的是?A、Expr的值只能是TRUE或者FALSEB、Expr可以为一个表达式C、Expr为进入分支的依据D、当expr为真时进入if分支正确答案:A24.以下哪种攻击不能获取用户的会话标识?A、SQL注入B、XSSC、凭证预测D、会话凭证正确答案:A25.DHCPSnooping的功能是()A、防止ARP欺骗B、防止DHCP欺骗C、进行端口与MAC地址的绑定D、提供基于端口的用户认证正确答案:B26.APT攻击概念中的APT对应的中文含义是A、简单攻击威胁B、高级持续威胁C、隐蔽攻击威胁D、同步攻击威胁正确答案:B27.以下哪个方法可以防御CSRF?A、过滤掉可以形成html标签的<符号B、在表单页面添加token,然后后端验证改tokenC、部署云wafD、使用addslashes()函数正确答案:B28.typecho反序列化漏洞中,__get()函数尝试获取哪个变量A、categoryB、nameC、authorD、screenName正确答案:D29.下面哪个字段是HTTP请求中必须具备的?A、CookieB、HostC、AcceptD、Content-Length正确答案:B30.Cookie的属性中,Domain是指什么?A、过期时间B、关联Cookie的域名C、Cookie的名称D、Cookie的值正确答案:B31.关于sed操作命令中,说法错误的是?A、d命令删除行B、a命令在行的前面另起一行新增C、c命令替换行D、p命令打印相关行,配合-n使用正确答案:B32.密码使用场景不包括下列哪个?A、隐私类B、唯一性C、通讯类D、财产类正确答案:B33.过滤所依据的信息来源不包括?()A、IP包头B、TCP包头C、UDP包头D、IGMP包头正确答案:D34.传统网络安全不包含下列哪个选项A、网络信息安全B、网络人身安全C、网络软件安全D、网络设备安全正确答案:B35.下列哪个特性不属于信息安全三要素:A、机密性B、可用性C、持续性D、完整性正确答案:C36.下列不是嗅探器的是A、SnarpB、tcpdumpC、sniffitD、X-Scanner正确答案:D37.Iptables防火墙设置默认规则的命令是()。

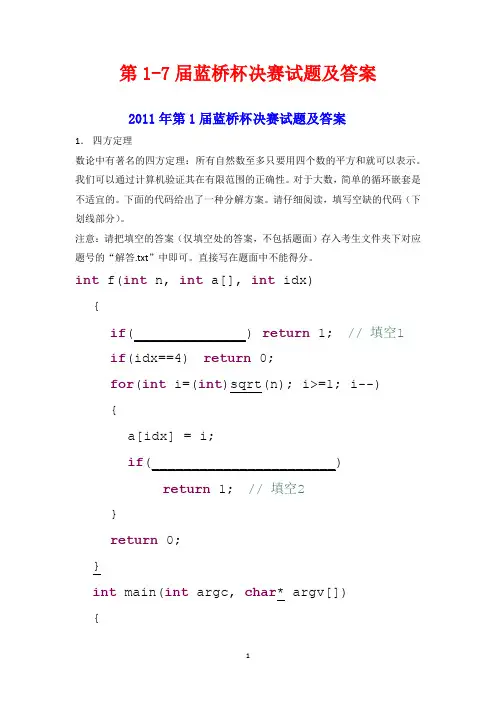

第1-7届蓝桥杯决赛试题及答案2011年第1届蓝桥杯决赛试题及答案1.四方定理数论中有著名的四方定理:所有自然数至多只要用四个数的平方和就可以表示。

我们可以通过计算机验证其在有限范围的正确性。

对于大数,简单的循环嵌套是不适宜的。

下面的代码给出了一种分解方案。

请仔细阅读,填写空缺的代码(下划线部分)。

注意:请把填空的答案(仅填空处的答案,不包括题面)存入考生文件夹下对应题号的“解答.txt”中即可。

直接写在题面中不能得分。

int f(int n, int a[], int idx){if(______________) return 1; // 填空1if(idx==4) return 0;for(int i=(int)sqrt(n); i>=1; i--){a[idx] = i;if(_______________________)return 1; // 填空2}return 0;}int main(int argc, char* argv[]){for(;;){int number;printf("输入整数(1~10亿):");scanf("%d",&number);int a[] = {0,0,0,0};int r = f(number, a, 0);printf("%d: %d %d %d %d\n", r, a[0], a[1], a[2], a[3]);}return 0;}2.加密在对文本进行简单加密的时候,可以选择用一个n位的二进制数,对原文进行异或运算。

解密的方法就是再执行一次同样的操作。

加密过程中n位二进制数会循环使用。

并且其长度也可能不是8的整数倍。

下面的代码演示了如何实现该功能。

请仔细阅读,填写空缺的代码(下划线部分)。

注意:请把填空的答案(仅填空处的答案,不包括题面)存入考生文件夹下对应题号的“解答.txt”中即可。

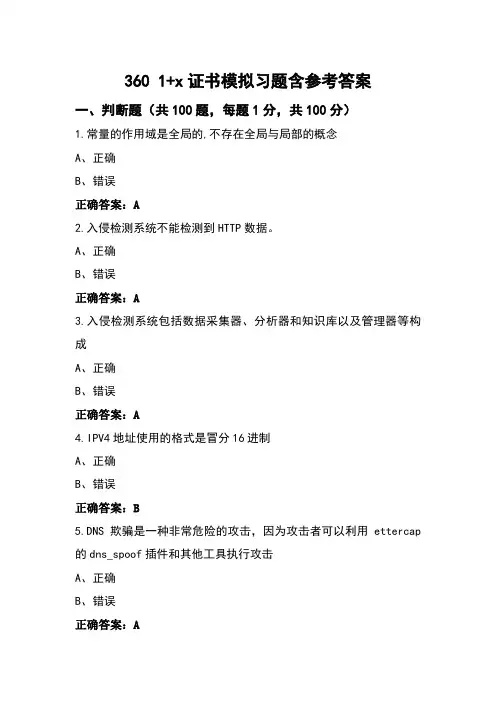

360 1+x证书模拟习题含参考答案一、判断题(共100题,每题1分,共100分)1.常量的作用域是全局的,不存在全局与局部的概念A、正确B、错误正确答案:A2.入侵检测系统不能检测到HTTP数据。

A、正确B、错误正确答案:A3.入侵检测系统包括数据采集器、分析器和知识库以及管理器等构成A、正确B、错误正确答案:A4.IPV4地址使用的格式是冒分16进制A、正确B、错误正确答案:B5.DNS欺骗是一种非常危险的攻击,因为攻击者可以利用ettercap 的dns_spoof插件和其他工具执行攻击A、正确B、错误正确答案:A6.协议有三部分组成:语法,语义,同步(也叫时序)A、正确B、错误正确答案:A7.可以向元组的末尾添加数据A、正确B、错误正确答案:B8.正规机构、正规网站组织抽奖活动,不会让中奖者先交钱,后兑奖A、正确B、错误正确答案:A9.Shell的作用是接收命令并翻译成二进制语言传递给计算机内核。

A、正确B、错误正确答案:A10.Nmap是一款开放源代码的网络探测和安全审核的工具,它的设计目标是快速地扫描大型网络,不能用它扫描单个主机。

A、正确B、错误正确答案:B11.while和do-while语句都是先判断条件再执行循环体A、正确正确答案:B12.运算符“++”可以对常量和变量进行累加1A、正确B、错误正确答案:B13.file_exists()和is_file的效果是一样的A、正确B、错误正确答案:B14.php每个语句结尾都要加“;”来表示语句结束A、正确B、错误正确答案:A15.Mysql开启外链后才更安全A、正确B、错误正确答案:B16.preg_match只匹配一次A、正确B、错误正确答案:A17.IP包头首部长度为8字节。

A、正确正确答案:B18.入侵检测系统不可避免误报问题。

A、正确B、错误正确答案:A19.google搜索引擎无法完成对C段地址的查询A、正确B、错误正确答案:B20.设置CSRF token措施可有效的防止字典攻击。

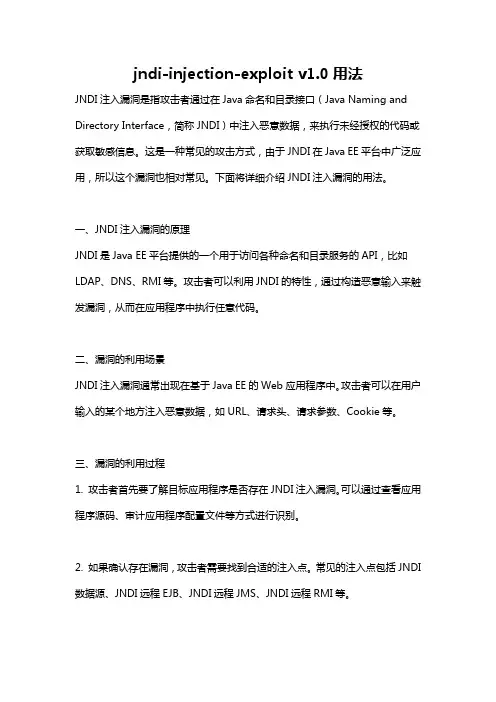

jndi-injection-exploit v1.0用法JNDI注入漏洞是指攻击者通过在Java命名和目录接口(Java Naming and Directory Interface,简称JNDI)中注入恶意数据,来执行未经授权的代码或获取敏感信息。

这是一种常见的攻击方式,由于JNDI在Java EE平台中广泛应用,所以这个漏洞也相对常见。

下面将详细介绍JNDI注入漏洞的用法。

一、JNDI注入漏洞的原理JNDI是Java EE平台提供的一个用于访问各种命名和目录服务的API,比如LDAP、DNS、RMI等。

攻击者可以利用JNDI的特性,通过构造恶意输入来触发漏洞,从而在应用程序中执行任意代码。

二、漏洞的利用场景JNDI注入漏洞通常出现在基于Java EE的Web应用程序中。

攻击者可以在用户输入的某个地方注入恶意数据,如URL、请求头、请求参数、Cookie等。

三、漏洞的利用过程1. 攻击者首先要了解目标应用程序是否存在JNDI注入漏洞。

可以通过查看应用程序源码、审计应用程序配置文件等方式进行识别。

2. 如果确认存在漏洞,攻击者需要找到合适的注入点。

常见的注入点包括JNDI 数据源、JNDI远程EJB、JNDI远程JMS、JNDI远程RMI等。

3. 构造恶意输入。

攻击者可以通过构造特定的数据,如URL编码、Java反序列化等方式来注入恶意数据。

恶意数据中通常包含攻击者控制的恶意服务器地址或RMI服务地址。

4. 触发漏洞。

攻击者发送恶意请求,使目标应用程序使用恶意数据构造JNDI 请求,从而触发漏洞。

目标应用程序会从恶意数据指定的服务中获取对象或调用方法,导致执行恶意代码。

四、漏洞的防御措施1. 输入验证和过滤:开发人员应该对用户输入进行严格验证和过滤,不信任任何外部输入。

特别是对于通过URL、请求头、请求参数等方式传递的数据,应该对特殊字符进行转义或过滤。

2. 指定JNDI服务器地址:在配置JNDI数据源、远程EJB、远程JMS等相关组件时,应该明确指定JNDI服务器地址,并限制访问权限。

360 1+x证书习题库+答案一、判断题(共100题,每题1分,共100分)1.Mysql –uroot –p是连接数据库的命令A、正确B、错误正确答案:A2.循环不管运行多久,最后一定会停止A、正确B、错误正确答案:B3.php正则表达式必须以/开头和结尾A、正确B、错误正确答案:A4.鱼叉式钓鱼攻击不属于apt攻击。

A、正确B、错误正确答案:B5.censys不仅仅只扫描了IPV4地址,还对域名和证书进行扫描。

A、正确B、错误正确答案:A6.XSS是攻击者利用预先设置的陷阱触发的被动攻击。

A、正确B、错误正确答案:A7.mysql是关系型数据库A、正确B、错误正确答案:A8.WEP协议使用的AES加密协议很安全,可以很好保障无线网络安全。

A、正确B、错误正确答案:B9.Shell中字符串判断,使用-z判断字符串是否非空。

A、正确B、错误正确答案:A10.http header头部referer的作用是显示用户的浏览器信息A、正确B、错误正确答案:B11.shodan仅支持web查询,无法通过命令行进行查询。

A、正确B、错误正确答案:B12.类中可以定义一个调用其他方法的方法A、正确B、错误正确答案:A13.一次完整的渗透测试必须要有一份优秀的渗透测试报告时间盲注可以在页面完全没有回显的情况下进行注入A、正确B、错误正确答案:A14.设置登录失败处理措施可有效的防止字典攻击。

A、正确B、错误正确答案:B15.逻辑错误漏洞是指由于程序逻辑不严或逻辑太复杂,导致一些逻辑分支不能够正常处理或处理错误A、正确B、错误正确答案:A16.Print 6/5的结果为1.2A、正确B、错误正确答案:B17.当攻击者利用一台服务器连续的请求另外一台服务器打开连接,这样会导致服务器雪崩并且目前没有找到可解决的办法A、正确B、错误正确答案:B18.入侵检测系统包括数据采集器、分析器和知识库以及管理器等构成A、正确B、错误正确答案:A19.网络安全可以单纯依靠https协议A、正确B、错误正确答案:B20.目录遍历(Directory Traversal)攻击是指对本无意公开的文件目录,通过非法截断其目录路径后,达成访问目的的一种攻击。

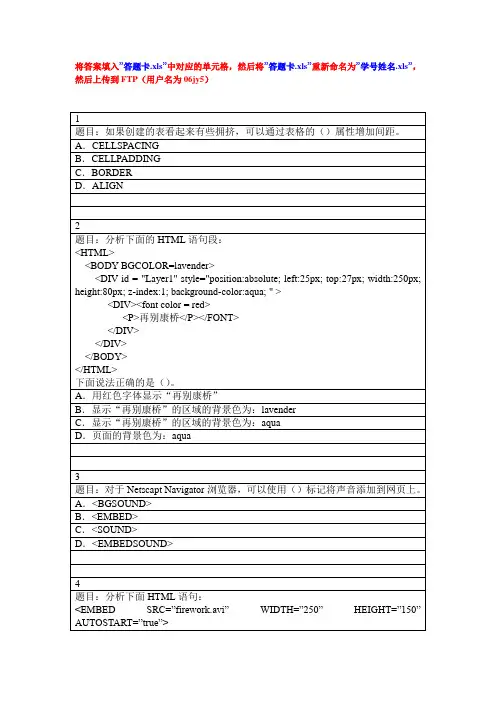

1)在J2EE中,所有远程接口都派生自名为(b)的公共接口。

(选择一项)a) javax.ejb.EJBHomeb)javax.ejb.EJBObjectc)java.ejb.EJBHomed)java.ejb.EJBObject2)在面向对象的分析和设计中,下列关于活动图的说法,正确的是(a)。

(选择一项)a)活动图可显示有条件的或平行的活动b)活动图体现对象的协作方式c)活动图可以捕获动作的结果,而不能捕获动作d)活动图可以捕获动作,而不能捕获动作的结果3)在中,.ascx和.aspx文件中都可以拥有的元素包括(c)。

(选择一项)a)<HTML>b)<BODY>c)<SCRIPT>d)<FORM>4)在项目任务赶工时,项目经理一般会集中于(b)。

(选择一项)a)加速非关键任务的执行b)加速关键路径上任务的执行c)通过增加人员加速执行d)删减任务5)Linux操作系统下,使用(a)命令进入指定目录。

(选择一项)a)cdb)pwdc)mountd)is6)小王在登录Linux系统后要查看当前目录下包括隐藏文件在内的所有文件,应该执行(b)命令。

(选择一项)a)Isb)Is-ac)Is-a/d)Is-l7)EJB分为(b)三种类型。

(选择一项)a)会话Bean,实体Bean,Web serviceb)会话Bean,实体Bean,消息驱动Beanc)JSP,Servlet,JSFd)实现类,Home接口类,Object接口类8)如图是一个UML类图,请问图中所示的类之间的关系是(b)。

(选择一项)a)关联b)依赖c)聚合d)泛化9)在面向对象的分析与设计中,分析阶段完成的内容有(ab)。

(选择二项)a)确定实体b)确定实体的相关特征c)为系统所需开发的构件命名d)产生系统的动态图表10)在Oracle中,(b)函数将char或varchar数据类型转换为date数据类型。

360 1+x证书习题库与参考答案一、判断题(共100题,每题1分,共100分)1.文件包含漏洞危害比sql注入漏洞危害小得多A、正确B、错误正确答案:B2.Python无法处理中文数据A、正确B、错误正确答案:B3.Sqlmap是一款强有力的注入工具(A、正确B、错误正确答案:A4.在php中“==”的意思是“等于”A、正确B、错误正确答案:A5.APT攻击对企业不会造成损失A、正确B、错误正确答案:B6.APT攻击对企业不会造成损失。

A、正确B、错误正确答案:B7.网络安全指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、篡改、泄露,系统连续可靠正常地运行,网络服务不中断。

A、正确B、错误正确答案:A8.一次完整的渗透测试必须要有一份优秀的渗透测试报告时间盲注可以在页面完全没有回显的情况下进行注入A、正确正确答案:A9.array_keys返回数组中部分的或所有的键名A、正确B、错误正确答案:A10.文件包含分为本地文件包含和远程文件包含A、正确B、错误正确答案:A11.循环不管运行多久,最后一定会停止A、正确B、错误正确答案:B12.Print 'a'+'b'将输出abA、正确B、错误正确答案:A13.正则中的*可以匹配任意字符串A、正确B、错误正确答案:B14.使用Session机制有助于防止越权操作的产生A、正确B、错误正确答案:A15.nmap工具不具备识别防火墙指纹的功能。

A、正确B、错误正确答案:B16.子域名爆破方式主要是通过爬虫爬取大量子域名。

A、正确B、错误正确答案:B17.snort入侵检测系统根据规则进行工作。

A、正确正确答案:A18.在安装完mongodb后,默认已经开启了用户验证,只是没有密码A、正确B、错误正确答案:B19.若一个IP在短时间内大量尝试登录,则禁止该IP访问,可有效的防止字典攻击。

sqlmap注入的步骤

1.准备环境:安装Python、sqlmap工具,目标网站的IP地址、URL地址、参数等信息。

2. 识别注入点:使用sqlmap工具的“-u”参数加上目标URL地址,然后使用“--dbs”参数来探测目标网站是否存在注入漏洞。

3. 获取数据库:使用“-D”参数加上目标数据库名,然后使用“--tables”参数来获取目标数据库中的所有表。

4. 获取数据表:使用“-T”参数加上目标表名,然后使用

“--columns”参数来获取目标表中的所有字段。

5. 获取字段数据:使用“-C”参数加上目标字段名,然后使用“--dump”参数来获取目标字段中的数据。

6. 利用注入漏洞:通过sqlmap工具的“-u”参数加上目标URL 地址和“--data”参数来利用注入漏洞进行数据操作,如执行命令、上传文件等。

7. 防范注入漏洞:对于开发人员来说,应该对输入的数据进行严格验证和过滤,避免用户输入不规范数据导致注入漏洞。

对于普通用户来说,应该避免在未知或不可信的网站上输入个人敏感信息。

- 1 -。

网址 http://www.mybdqn.cn/

地址:北京市海淀区上地信息路甲28号科实大厦3层12区

使用

提供了另一种Bean 属性的装配方式,该方式不需要配置如此多的尖括号。

命名空间p 的schema URI 为http://www.springframework.org/schema/p。如果你想使用命名

空间p,只需要在Spring 的XML 配置中增加如下一段声明:

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans

http://www.springframework.org/schema/beans/spring-beans-3.0.xsd">

通过此声明,我们现在可以使用p: 作为

范,我们重新声明了kenny Bean 的配置:

p:instrument-ref = "saxophone" />

p:song 属性的值被设置为“Jingle Bells”,将使用该值装配song 属性。同样,p:instrument-ref

属性的值被设置为“saxophone”,将使用一个ID 为saxophone 的Bean 引用来装配instrument 属

性。-ref 后缀作为一个标识来告知Spring 应该装配一个引用而不是字面值。

选择

在固定宽度的纸张上编写样例时,选择命名空间相对更合适。因此,在本书中你可能看到我不时的使用命

名空间p,特别是水平页面空间比较紧凑时。

3、注入不同数据类型

The value attribute of the

human-readable string representation. As mentioned previously, JavaBeansPropertyEditors are used to

convert these string values from a String to the actual type of the property or argument.

4、Spring AOP

Aop面向切面编程,除了在申明式事物中外,我们自己还可以用于日志,安全信息等方面,以下案例

为操作日志案例:

public interface UserBiz {

public void save();

public void delete();

}

public class UserBizImpl implements UserBiz {

@Override

public void save() {

System.out.println("save user");

}

public void delete(){

System.out.println("delete user");

}

}

public class Logging{

public void writeLogging(){

System.out.println("write logging");

}

}

网址 http://www.mybdqn.cn/

地址:北京市海淀区上地信息路甲28号科实大厦3层12区

public class Test {

public static void main(String[] args) {

ApplicationContext ac = new ClassPathXmlApplicationContext("bean.xml");

UserBiz ub= (UserBiz) ac.getBean("userBiz");

ub.save();

ub.delete();

}

}

applicationContext.xml

http://www.mybdqn.cn/