信息安全数学基础第二版课后练习题含答案

- 格式:docx

- 大小:16.92 KB

- 文档页数:3

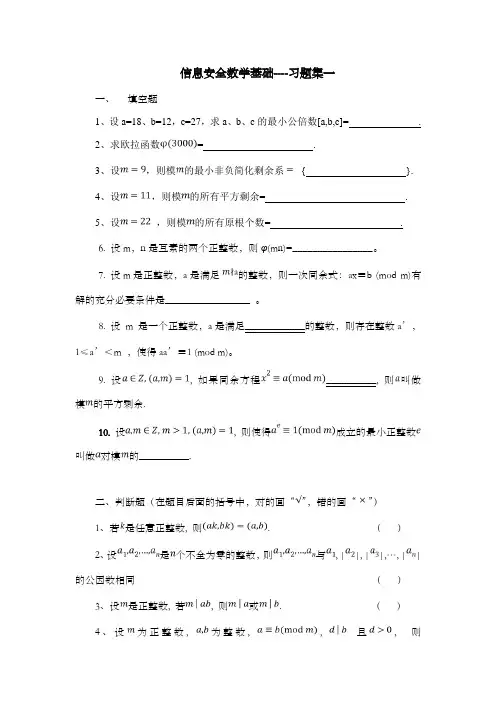

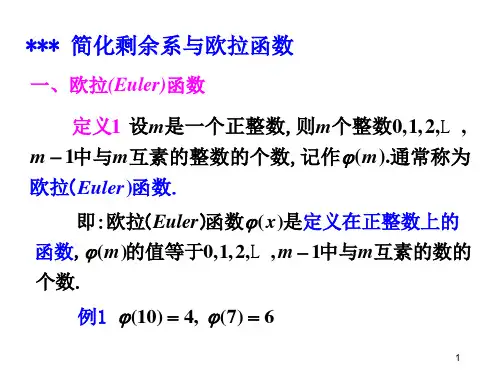

信息安全数学基础----习题集一一、填空题1、设a=18、b=12,c=27,求a、b、c的最小公倍数[a,b,c]= .2、求欧拉函数= .3、设,则模的最小非负简化剩余系{ }.4、设,则模的所有平方剩余= .5、设,则模的所有原根个数= .6. 设m,n是互素的两个正整数,则φ(mn)=________________。

7. 设m是正整数,a是满足的整数,则一次同余式:ax≡b (mod m)有解的充分必要条件是_________________ 。

8. 设m 是一个正整数,a是满足____________的整数,则存在整数a’,1≤a’<m ,使得aa’≡1 (mod m)。

9. 设, 如果同余方程__________, 则叫做模的平方剩余.10. 设, 则使得成立的最小正整数叫做对模的__________.二、判断题(在题目后面的括号中,对的画“”,错的画“”)1、若是任意正整数, 则. ()2、设是个不全为零的整数,则与, ||, ||,…, ||的公因数相同()3、设是正整数, 若, 则或. ()4、设为正整数, 为整数, , 且, 则. ()5、{1,-3,8,4,-10}是模5的一个完全剩余系. ()6、设是素数, 模的最小非负完全剩余系和最小非负简化剩余系中元素个数相等. ()7、设为奇素数, 模的平方剩余和平方非剩余的数量各为8. ()8、一次同余方程有解. ()9、设是素数, 是模的原根, 若, 则是的整数倍.()10、设, 则, …, 构成模的简化剩余系.()11. , 则. ()12. 设是两个互素正整数, 那么, 则. ()13. 设m是一个正整数, a,b,d都不为0,若ad≡bd(modm)。

则a≡b(mod m)。

()14. 设为正整数, a是满足的整数,b为整数. 若为模的一个简化剩余系, 则也为模的一个简化剩余系. ()15. p为素数,n为整数且与p互素,则n2为模p的平方剩余. ()16. 设为正整数, 设, 则是模的平方剩余的充要条件是: . ()17. 3是模7的原根。

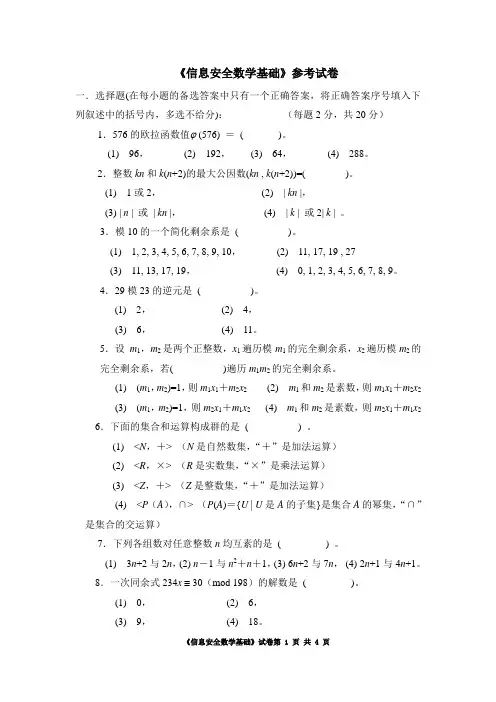

《信息安全数学基础》参考试卷一.选择题(在每小题的备选答案中只有一个正确答案,将正确答案序号填入下列叙述中的括号内,多选不给分):(每题2分,共20分)1.576的欧拉函数值ϕ(576) =()。

(1) 96,(2) 192,(3) 64,(4) 288。

2.整数kn和k(n+2)的最大公因数(kn , k(n+2))=()。

(1) 1或2,(2) | kn|,(3) | n|或| kn|,(4) | k|或2| k|。

3.模10的一个简化剩余系是( )。

(1) 1, 2, 3, 4, 5, 6, 7, 8, 9, 10,(2) 11, 17, 19 , 27(3) 11, 13, 17, 19,(4) 0, 1, 2, 3, 4, 5, 6, 7, 8, 9。

4.29模23的逆元是( )。

(1) 2,(2) 4,(3) 6,(4) 11。

5.设m1,m2是两个正整数,x1遍历模m1的完全剩余系,x2遍历模m2的完全剩余系,若( )遍历m1m2的完全剩余系。

(1) (m1,m2)=1,则m1x1+m2x2(2) m1和m2是素数,则m1x1+m2x2(3) (m1,m2)=1,则m2x1+m1x2(4)m1和m2是素数,则m2x1+m1x26.下面的集合和运算构成群的是( ) 。

(1) <N,+> (N是自然数集,“+”是加法运算)(2) <R,×> (R是实数集,“×”是乘法运算)(3) <Z,+> (Z是整数集,“+”是加法运算)(4) <P(A),∩> (P(A)={U | U是A的子集}是集合A的幂集,“∩”是集合的交运算)7.下列各组数对任意整数n均互素的是( ) 。

(1) 3n+2与2n,(2) n-1与n2+n+1,(3) 6n+2与7n,(4) 2n+1与4n+1。

8.一次同余式234x ≡ 30(mod 198)的解数是( )。

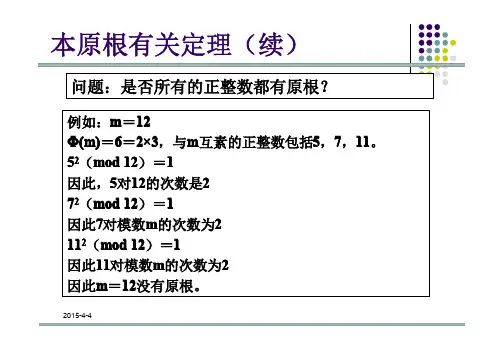

问题:是否所有的正整数都有原根?例如:m=12Φ(m)=6=2×3,与m互素的正整数包括5,7,11。

52(mod 12)=1因此,5对12的次数是272(mod 12)=1因此7对模数m的次数为2112(mod 12)=1因此11对模数m的次数为2因此m=12没有原根。

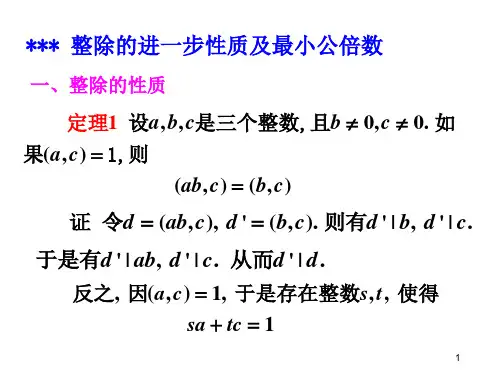

2015-4-42015-4-4定理(整数存在原根的必要条件):设m>1,若m 有原根,则m 必为下列诸数之一:2,4,p l ,2p l (l ≥1,p 为奇素数)。

定理(整数存在原根的充分条件):设m =2,4,p l ,2p l (l ≥1,p 为奇素数)时,则m 有原根。

定理(整数原根个数):设m 有一个原根g ,则m 恰有ϕ(ϕ(m))个对模数m 不同余的原根,这些原根由以下集合给出:{}|1(),(,())1tS g t m t m ϕϕ=≤≤=2015-4-417g m m m m m 1(),(,())13mod733mod75m t m t m ϕϕϕϕϕϕ×≤≤===例如,已知=3是=7的一个原根,求的所有元根。

解:()=6=23(())=(6)=2因此有两个元根。

满足条件的t=1,5即有两个元根,分别为3和5原根的判断:一般来说,判断g是否时一个素数m的原根时,不需要逐一计算g1,g2,…,gϕ(m),而仅需要计算g t(modm),其中t|t|ϕϕ(m)。

2015-4-42015-4-4 23g m m 4mod74mod7)24mod7)14mod71m ϕϕ×==16例如,判断=4是否是=7的一个原根解:()=6=23满足条件t|(m)的t=1,2,3,6()=4((()=因此4不是的本元根。

2015-4-4本原根有关定理(续)定理(原根的计算):12()2...11(mod )(1,2,...,)i s m q m m q q q g m g m gm i s ϕϕ>≠=设,()的所有不同的素因子是,,,,(,)=,则是的一个原根的充要条件是: 3121220812412525))20,812mod4140112mod411811241g m m q q m m q q m ϕϕϕ×====≠≠例如,证明=是=的原根。

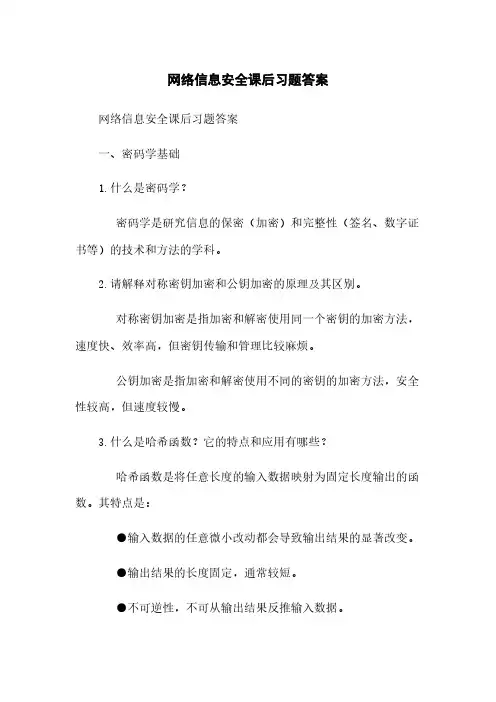

网络信息安全课后习题答案网络信息安全课后习题答案一、密码学基础1.什么是密码学?密码学是研究信息的保密(加密)和完整性(签名、数字证书等)的技术和方法的学科。

2.请解释对称密钥加密和公钥加密的原理及其区别。

对称密钥加密是指加密和解密使用同一个密钥的加密方法,速度快、效率高,但密钥传输和管理比较麻烦。

公钥加密是指加密和解密使用不同的密钥的加密方法,安全性较高,但速度较慢。

3.什么是哈希函数?它的特点和应用有哪些?哈希函数是将任意长度的输入数据映射为固定长度输出的函数。

其特点是:●输入数据的任意微小改动都会导致输出结果的显著改变。

●输出结果的长度固定,通常较短。

●不可逆性,不可从输出结果反推输入数据。

哈希函数常用于数据完整性验证、数字签名等场景。

二、网络安全技术1.什么是防火墙?防火墙有哪些常见的工作模式?防火墙是一种用于保护网络安全的安全设备,通过控制网络流量的进出,实施访问控制、攻击防范等功能。

常见的工作模式包括包过滤、状态检测、代理服务和网络地质转换等。

2.描述一下常见的网络攻击类型,包括但不限于网络钓鱼、拒绝服务攻击、中间人攻击等。

●网络钓鱼:通过伪造合法的网站、电子邮件等手段,诱骗用户输入敏感信息。

●拒绝服务攻击:通过发送大量的请求,占用目标系统的资源,使其无法提供正常的服务。

●中间人攻击:攻击者劫持网络通信流量,窃取或篡改通信内容。

3.请解释什么是入侵检测系统(IDS)和入侵防御系统(IPS),它们有何区别和作用?入侵检测系统(IDS)是用于监测网络中的异常行为和攻击行为的设备或软件,能够及时发现潜在的威胁并发出警报。

入侵防御系统(IPS)则是在入侵检测的基础上,具备主动防御功能,能够自动对异常和攻击进行相应的防御和响应措施。

三、网络安全管理1.请并解释一下网络安全管理中常见的几个环节,包括但不限于安全策略制定、安全培训、漏洞修复等。

●安全策略制定:制定明确的网络安全策略和政策,明确安全目标和实施措施。

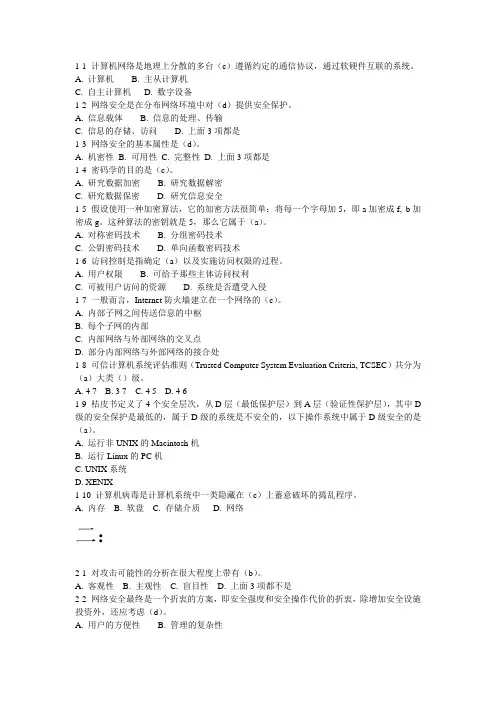

1-1 计算机网络是地理上分散的多台(c)遵循约定的通信协议,通过软硬件互联的系统。

A. 计算机B. 主从计算机C. 自主计算机D. 数字设备1-2 网络安全是在分布网络环境中对(d)提供安全保护。

A. 信息载体B. 信息的处理、传输C. 信息的存储、访问D. 上面3项都是1-3 网络安全的基本属性是(d)。

A. 机密性B. 可用性C. 完整性D. 上面3项都是1-4 密码学的目的是(c)。

A. 研究数据加密B. 研究数据解密C. 研究数据保密D. 研究信息安全1-5 假设使用一种加密算法,它的加密方法很简单:将每一个字母加5,即a加密成f, b加密成g。

这种算法的密钥就是5,那么它属于(a)。

A. 对称密码技术B. 分组密码技术C. 公钥密码技术D. 单向函数密码技术1-6 访问控制是指确定(a)以及实施访问权限的过程。

A. 用户权限B. 可给予那些主体访问权利C. 可被用户访问的资源D. 系统是否遭受入侵1-7 一般而言,Internet防火墙建立在一个网络的(c)。

A. 内部子网之间传送信息的中枢B. 每个子网的内部C. 内部网络与外部网络的交叉点D. 部分内部网络与外部网络的接合处1-8 可信计算机系统评估准则(Trusted Computer System Evaluation Criteria, TCSEC)共分为(a)大类()级。

A. 4 7B. 3 7C. 4 5D. 4 61-9 桔皮书定义了4个安全层次,从D层(最低保护层)到A层(验证性保护层),其中D 级的安全保护是最低的,属于D级的系统是不安全的,以下操作系统中属于D级安全的是(a)。

A. 运行非UNIX的Macintosh机B. 运行Linux的PC机C. UNIX系统D. XENIX1-10 计算机病毒是计算机系统中一类隐藏在(c)上蓄意破坏的捣乱程序。

A. 内存B. 软盘C. 存储介质D. 网络二:2-1 对攻击可能性的分析在很大程度上带有(b)。

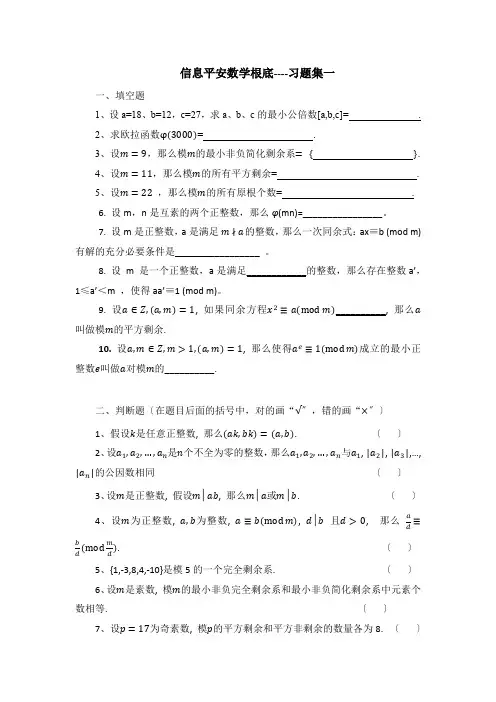

信息平安数学根底----习题集一一、填空题1、设a=18、b=12,c=27,求a、b、c的最小公倍数[a,b,c]= .2、求欧拉函数φ(3000)= .3、设m=9,那么模m的最小非负简化剩余系={ }.4、设m=11,那么模m的所有平方剩余= .5、设m=22,那么模m的所有原根个数= .6. 设m,n是互素的两个正整数,那么φ(mn)=________________。

7. 设m是正整数,a是满足 m∤a的整数,那么一次同余式:ax≡b (mod m)有解的充分必要条件是_________________ 。

8. 设m 是一个正整数,a是满足____________的整数,那么存在整数a’,1≤a’<m ,使得aa’≡1 (mod m)。

9. 设a∈Z,(a,m)=1, 如果同余方程x2≡a(mod m)__________, 那么a 叫做模m的平方剩余.10. 设a,m∈Z,m>1,(a,m)=1, 那么使得a e≡1(mod m)成立的最小正整数e叫做a对模m的__________.二、判断题〔在题目后面的括号中,对的画“√〞,错的画“×〞〕1、假设k是任意正整数, 那么(ak,bk)=(a,b). 〔〕2、设a1,a2,…,a n是n个不全为零的整数,那么a1,a2,…,a n与a1, |a2|, |a3|,…, |a n|的公因数相同〔〕3、设m是正整数, 假设m│ab, 那么m│a或m│b. 〔〕4、设m为正整数, a,b为整数, a≡b(mod m), d│b且d>0, 那么ad≡b d (mod md). 〔〕5、{1,-3,8,4,-10}是模5的一个完全剩余系. 〔〕6、设m是素数, 模m的最小非负完全剩余系和最小非负简化剩余系中元素个数相等. 〔〕7、设p=17为奇素数, 模p的平方剩余和平方非剩余的数量各为8.〔〕8、一次同余方程9x≡1(mod 24)有解.〔〕9、设p是素数, g是模p的原根, 假设g x≡1(mod p), 那么x是p−1的整数倍.〔〕10、设m>1,(a,m)=1, 那么1=a0,a,a2, …, a ord m(a)−1构成模m的简化剩余系. 〔〕11. b≠0, 那么(0,b)=|b|. 〔〕12. 设a,b是两个互素正整数, 那么a│m,b│m, 那么ab│m. 〔〕13. 设m是一个正整数, a,b,d都不为0,假设ad≡bd(modm)。

信息安全数学基础习题集一信息安全数学基础----习题集一一、填空题1、设a=18、b=12,c=27,求a、b、c的最小公倍数[a,b,c]= .2、求欧拉函数φ(3000)= .3、设m=9,则模m的最小非负简化剩余系={ }.4、设m=11,则模m的所有平方剩余= .5、设m=22,则模m的所有原根个数= .6. 设m,n是互素的两个正整数,则φ(mn)=________________。

7. 设m是正整数,a是满足 m∤a的整数,则一次同余式:ax≡b (mod m)有解的充分必要条件是_________________ 。

8. 设 m 是一个正整数,a是满足____________的整数,则存在整数a’,1≤a’<m ,使得aa’≡1 (mod m)。

9. 设a∈Z,(a,m)=1, 如果同余方程x2≡a(mod m)__________, 则a 叫做模m的平方剩余.10. 设a,m∈Z,m>1,(a,m)=1, 则使得a e≡1(mod m)成立的最小正整数e叫做a对模m的__________.二、判断题(在题目后面的括号中,对的画“√”,错的画“×”)1、若k是任意正整数, 则(ak,bk)=(a,b). ()2、设a1,a2,…,a n是n个不全为零的整数,则a1,a2,…,a n与a1, |a2|, |a3|,…, |a n|的公因数相同()3、设m是正整数, 若m│ab, 则m│a或m│b. ()4、设m为正整数, a,b为整数, a≡b(mod m), d│b且d>0, 则ad≡b d (mod md). ()5、{1,-3,8,4,-10}是模5的一个完全剩余系. ()6、设m是素数, 模m的最小非负完全剩余系和最小非负简化剩余系中元素个数相等. ( )7、设p =17为奇素数, 模p 的平方剩余和平方非剩余的数量各为8.( ) 8、一次同余方程9x ≡1(mod 24)有解. ( )9、设p 是素数, g 是模p 的原根, 若g x ≡1(mod p), 则x 是p −1的整数倍.()10、设m >1,(a,m)=1, 则1=a 0,a,a 2, …, a ord m (a )−1构成模m 的简化剩余系. ( )11. b ≠0, 则(0,b)=|b|. ( )12. 设a,b 是两个互素正整数, 那么a│m,b│m , 则 ab│m . ( )13. 设m 是一个正整数, a,b,d 都不为0,若ad ≡bd(modm)。

信息安全数学基础----习题集一一、填空题1、设a=18、b=12,c=27,求a、b、c的最小公倍数[a,b,c]= .2、求欧拉函数= .3、设,则模的最小非负简化剩余系{ }.4、设,则模的所有平方剩余= .5、设,则模的所有原根个数= .6. 设m,n是互素的两个正整数,则φ(mn)=________________。

7. 设m是正整数,a是满足的整数,则一次同余式:ax≡b (mod m)有解的充分必要条件是_________________ 。

8. 设m 是一个正整数,a是满足____________的整数,则存在整数a’,1≤a’<m ,使得aa’≡1 (mod m)。

9. 设, 如果同余方程__________, 则叫做模的平方剩余.10. 设, 则使得成立的最小正整数叫做对模的__________.二、判断题(在题目后面的括号中,对的画“”,错的画“”)1、若是任意正整数, 则. ()2、设是个不全为零的整数,则与, ||, ||,…, ||的公因数相同()3、设是正整数, 若, 则或. ()4、设为正整数, 为整数, , 且, 则. ()5、{1,-3,8,4,-10}是模5的一个完全剩余系. ()6、设是素数, 模的最小非负完全剩余系和最小非负简化剩余系中元素个数相等. ()7、设为奇素数, 模的平方剩余和平方非剩余的数量各为8. ()8、一次同余方程有解. ()9、设是素数, 是模的原根, 若, 则是的整数倍.()10、设, 则, …, 构成模的简化剩余系. ()11. , 则=. ()12. 设是两个互素正整数, 那么, 则. ()13. 设m是一个正整数, a,b,d都不为0,若ad≡bd(modm)。

则a≡b(mod m)。

()14. 设为正整数, a是满足的整数,b为整数. 若为模的一个简化剩余系, 则也为模的一个简化剩余系. ()15. p为素数,n为整数且与p互素,则n2为模p的平方剩余. ()16. 设为正整数, 设, 则是模的平方剩余的充要条件是: . ()17. 3是模7的原根。

信息安全数学基础习题集一集团档案编码:[YTTR-YTPT28-YTNTL98-UYTYNN08]信息安全数学基础----习题集一一、填空题1、设a=18、b=12,c=27,求a、b、c的最小公倍数[a,b,c]=.2、求欧拉函数φ(3000)=.3、设m=9,则模m的最小非负简化剩余系={}.4、设m=11,则模m的所有平方剩余=.5、设m=22,则模m的所有原根个数=.6.设m,n是互素的两个正整数,则φ(mn)=________________。

7.设m是正整数,a是满足mm的整数,则一次同余式:ax≡b(modm)有解的充分必要条件是_________________。

8.设m是一个正整数,a是满足____________的整数,则存在整数a’,1≤a’<m,使得aa’≡1(modm)。

9.设m∈m,(m,m)=1,如果同余方程m2≡m(mod m)__________,则m叫做模m 的平方剩余.10.设m,m∈m,m>1,(m,m)=1,则使得m m≡1(mod m)成立的最小正整数m叫做m对模m的__________.二、判断题(在题目后面的括号中,对的画“√”,错的画“×”)1、若m是任意正整数,则(mm,mm)=(m,m). ()2、设m1,m2,…,m m是m个不全为零的整数,则m1,m2,…,m m与m1,|m2|,|m3|,…,|m m|的公因数相同()3、设m是正整数,若m│mm,则m│m或m│m.()4、设m为正整数,m,m为整数,m≡m(mod m),m│m且m>0,则mm ≡mm(mod mm).()5、{1,-3,8,4,-10}是模5的一个完全剩余系. ()6、设m是素数,模m的最小非负完全剩余系和最小非负简化剩余系中元素个数相等.()7、设m=17为奇素数,模m的平方剩余和平方非剩余的数量各为8. ()8、一次同余方程9m≡1(mod24)有解. ()9、设m是素数,m是模m的原根,若m m≡1(mod m),则m是m−1的整数倍.()10、设m>1,(m,m)=1,则1=m0,m,m2,…,m ord m(m)−1构成模m的简化剩余系.()11.m≠0,则(0,m)=|m|.()12.设m,m是两个互素正整数,那么m│m,m│m,则mm│m.()13.设m是一个正整数,a,b,d都不为0,若ad≡bd(modm)。

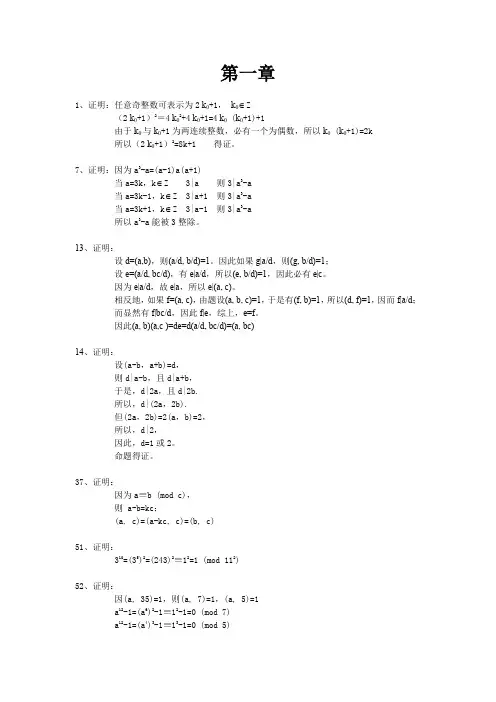

2011信息安全数学基础习题答案第一章整数的可除性1.证明:因为2|n 所以n=2k , k∈Z5|n 所以5|2k ,又(5,2)=1,所以5|k 即k=5 k1,k1∈Z7|n 所以7|2*5 k1 ,又(7,10)=1,所以7| k1即k1=7 k2,k2∈Z所以n=2*5*7 k2即n=70 k2, k2∈Z因此70|n2.证明:因为a3-a=(a-1)a(a+1)当a=3k,k∈Z 3|a 则3|a3-a当a=3k-1,k∈Z 3|a+1 则3|a3-a当a=3k+1,k∈Z 3|a-1 则3|a3-a所以a3-a能被3整除。

3.证明:任意奇整数可表示为2 k0+1,k0∈Z(2 k0+1)2=4 k02+4 k0+1=4 k0 (k0+1)+1由于k0与k0+1为两连续整数,必有一个为偶数,所以k0 (k0+1)=2k所以(2 k0+1)2=8k+1 得证。

4.证明:设三个连续整数为a-1,a,a+1 则(a-1)a(a+1)= a3-a由第二题结论3|(a3-a)即3|(a-1)a(a+1)又三个连续整数中必有至少一个为偶数,则2|(a-1)a(a+1)又(3,2)=1 所以6|(a-1)a(a+1) 得证。

5.证明:构造下列k个连续正整数列:(k+1)!+2, (k+1)!+3, (k+1)!+4,……, (k+1)!+(k+1), k∈Z对数列中任一数 (k+1)!+i=i[(k+1)k…(i+1)(i-1)…2*1+1], i=2,3,4,…(k+1)所以i|(k+1)!+i 即(k+1)!+i为合数所以此k个连续正整数都是合数。

6.证明:因为1911/2<14 ,小于14的素数有2,3,5,7,11,13经验算都不能整除191 所以191为素数。

因为5471/2<24 ,小于24的素数有2,3,5,7,11,13,17,19,23经验算都不能整除547 所以547为素数。

由737=11*67 ,747=3*249 知737与747都为合数。

信息安全数学基础试题1. 题目:对称加密与非对称加密的区别是什么?请举例说明。

对称加密和非对称加密是信息安全中常用的两种加密方式,它们的区别主要体现在密钥的管理和使用方式上。

(1)对称加密:对称加密也被称为共享密钥加密。

它使用相同的密钥进行加密和解密操作。

加密和解密过程都使用相同的密钥,因此速度较快,但密钥的管理相对困难。

举例:最常见的对称加密算法是DES(数据加密标准)。

例如,Alice想要将一份秘密文件发送给Bob,她需要事先与Bob共享DES密钥。

当Alice加密文件时,她使用这个密钥对文件进行加密,然后将加密后的文件发送给Bob。

Bob接收到文件后,使用相同的密钥进行解密操作,以获取原始文件。

(2)非对称加密:非对称加密也被称为公钥加密。

它使用一对密钥,其中一个是公钥,另一个是私钥。

公钥用于加密操作,私钥用于解密操作。

非对称加密相对安全,但速度较慢。

举例:非对称加密算法中最常见的是RSA算法。

假设Alice想要将一份秘密文件发送给Bob,Bob首先生成一对密钥(公钥和私钥)。

Bob将公钥发送给Alice,而私钥则保留在自己手中。

Alice使用Bob的公钥对文件进行加密后,将加密后的文件发送给Bob。

Bob收到文件后,使用自己的私钥进行解密操作,以获取原始文件。

2. 题目:什么是哈希函数?请简要介绍哈希函数的概念和应用。

哈希函数是一种将输入转换为固定长度输出的函数。

它将任意长度的输入数据映射到固定长度的哈希值,并具有以下特点:(1)唯一性:不同的输入数据会产生不同的哈希值。

(2)定长输出:无论输入数据的长度是多少,哈希函数始终输出固定长度的哈希值。

(3)不可逆性:从哈希值无法还原得到原始的输入数据。

(4)散列性:输入数据发生轻微改变,哈希值会发生巨大变化。

应用领域:(1)数据完整性验证:哈希函数可以用于验证数据的完整性,通过比对哈希值判断数据是否被篡改。

(2)数字签名:哈希函数与非对称加密算法结合使用,利用私钥对数据的哈希值进行签名,保证签名的真实性和完整性。

信息安全数学基础第二版课后练习题含答案介绍

信息安全数学基础是一门重要的课程,它是信息安全领域的基础。

在这门课程中,我们将了解许多与信息安全相关的数学知识,例如模运算、质数、离散对数等。

这篇文章将涵盖信息安全数学基础第二版中的一些课后练习题,同时也包含答案。

练习题

1. 模运算

1.1 在模 10 算法下,求以下计算结果:

1.(8 + 4) mod 10 =

2.(4 - 8) mod 10 =

3.(6 * 3) mod 10 =

4.(7 * 8) mod 10 =

5.(4 * 6 * 2) mod 10 =

答案:

1.2

2.6

3.8

4.6

5.2

2.1 以下哪些数为质数?

1.15

2.43

3.68

4.91

5.113

答案:2、5

3. 离散对数

3.1 在模 13 算法下,计算以下离散对数:

1.3 ^ x ≡ 5 (mod 13)

2.5 ^ x ≡ 4 (mod 13)

3.2 ^ x ≡ 12 (mod 13)

答案:

1.x = 9

2.x = 9

3.x = 4

4. RSA算法

4.1 对于RSA算法,如果p = 71,q = 59,e = 7,n = pq,求以下结果:

1.φ(n) =

2.d =

3.明文为123,加密后的密文为?

1.φ(n) = (p-1)(q-1) = 4000

2.d = 2287

3.加密后的密文为:5066

5. 椭圆曲线密码

5.1 在GF(7)上,使用下列椭圆曲线:

E: y^2 = x^3 + 2x + 2 \\pmod{7}

计算点加:

1.(1,2) + (5,4) =

2.(3,6) + (3,6) =

答案:

1.(1,5)

2.(0,3)

结论

本文介绍了信息安全数学基础第二版中的课后练习题,并包含了所有答案。

希望这篇文章对您有所帮助。