专业英语-隐私保护技术

- 格式:ppt

- 大小:649.00 KB

- 文档页数:39

软件工程硕士研究生专业课程

软件工程硕士研究生专业课程通常涵盖以下内容:

1. 软件工程基础:软件开发周期、软件工程方法和原理、需求工程、软件设计原则等。

2. 软件开发技术:面向对象程序设计、数据结构与算法、软件测试、软件质量保证、软件项目管理等。

3. 软件开发工具:软件开发环境、版本控制系统、集成开发环境、测试工具等。

4. 软件架构与设计模式:软件系统架构设计、设计模式、面向服务的架构、分布式系统等。

5. 软件项目管理:项目规划、需求管理、进度控制、资源管理、团队协作等。

6. 网络与分布式系统:网络协议、分布式系统概念、分布式计算、云计算等。

7. 数据库技术:关系数据库管理系统、数据库设计与实现、数据库安全性、数据仓库等。

8. 软件安全与隐私保护:软件安全原理、漏洞和威胁分析、安全测试和评估、隐私保护技术等。

9. 软件工程实践:实际项目开发、软件需求分析与设计、软件质量控制、软件维护与更新等。

此外,研究生期间还涉及科研方法与论文写作、创新与创业、专业英语等相关课程,以培养学生的科研能力和综合素质。

不同院校和专业可能会有些许差异,具体课程设置请根据相关学校的教学计划来确定。

一、考试说明1.考试目标通过本考试的合格人员能掌握信息安全的知识体系;能够根据应用单位的信息安全需求和信息基础设施结构,规划设计信息安全方案,并负责单位信息系统安全设施的运行维护和配置管理;能够对信息系统运行安全风险和信息设备的安全风险进行监测和分析,并处理一般的安全风险问题,对于重大安全风险问题能够提出整改建议;能够协助相关部门对单位的信息系统进行安全审计和安全事件调查;能够对信息系统和网络安全事件进行关联分析、应急处理,并撰写处理报告;具有工程师的实际工作能力和业务水平。

2.考试要求(1)熟悉信息安全的基本知识;(2)熟悉计算机网络、操作系统、数据库管理系统的基本知识;(3)熟悉密码学的基本知识与应用技术;(4)掌握计算机安全防护与检测技术;(5)掌握网络安全防护与处理技术;(6)熟悉数字水印在版权保护中的应用技术;(7)了解信息安全相关的法律法规、管理规定;(8)了解信息安全标准化知识;(9)了解安全可靠的软硬件平台的基础知识、集成技术和基础应用;(10)了解云计算、物联网、互联网、工业控制、大数据等领域的安全管理、安全技术集成及应用解决方案;(11)熟练阅读和正确理解相关领域的英文资料。

3.考试科目设置(1)信息安全基础知识,考试时间为150分钟,笔试,选择题;(2)信息安全应用技术,考试时间为150分钟,笔试,问答题。

二、考试范围考试科目1:信息安全基础知识1.信息安全基本知识1.1信息安全概念1.2信息安全法律法规1.2.1我国立法与司法现状1.2.2计算机和网络安全的法规规章1.3信息安全管理基础1.3.1信息安全管理制度与政策1.3.2信息安全风险评估与管理1.4信息安全标准化知识1.4.1熟悉信息安全技术标准的基本知识 1.4.2了解标准化组织1.4.3信息安全系列标准1.5信息安全专业英语2.计算机网络基础知识2.1计算机网络的体系结构2.2 Internet协议2.2.1网络层协议2.2.2传输层协议2.2.3应用层协议3.密码学3.1密码学的基本概念3.1.1密码学定义3.1.2密码体制3.1.3古典密码3.2分组密码3.2.1分组密码的概念3.2.2 DES3.2.3 AES3.2.4 SM43.2.5分组密码工作模式3.3序列密码3.3.1序列密码的概念3.3.2线性移位寄存器序列3.3.3 RC43.3.4 ZUC3.4 Hash函数3.4.1 Hash函数的概念3.4.2 SHA算法3.4.3 SM3算法3.4.4 HMAC3.5公钥密码体制3.5.1公钥密码的概念3.5.2 RSA密码3.5.3 ElGamal密码3.5.4椭圆曲线密码3.5.5 SM2椭圆曲线公钥加密算法 3.6数字签名3.6.1数字签名的概念3.6.2典型数字签名体制3.6.3 SM2椭圆曲线数字签名算法 3.7认证3.7.1认证的概念3.7.2身份认证3.7.3报文认证3.8密钥管理3.8.1密钥管理的概念3.8.2对称密码的密钥管理3.8.3非对称密码的密钥管理4.网络安全4.1网络安全的基本概念4.2网络安全威胁4.2.1威胁来源和种类4.2.2网站安全威胁4.2.3无线网络安全威胁4.3网络安全防御4.3.1网络安全防御原则4.3.2基本防御技术4.3.3安全协议4.4无线网络安全4.4.1无线网络基本知识4.4.2无线网络安全威胁及分析4.4.3无线网络安全机制5.计算机安全5.1计算机设备安全5.1.1计算机安全的定义5.1.2计算机系统安全模型与安全方法 5.1.3电磁泄露和干扰5.1.4物理安全5.1.5计算机的可靠性技术5.2操作系统安全5.2.1操作系统安全基本知识5.2.2操作系统面临的安全威胁5.2.3安全模型5.2.4操作系统的安全机制5.2.5操作系统安全增强的实现方法 5.3数据库系统的安全5.3.1数据库安全的概念5.3.2数据库安全的发展历程5.3.3数据库访问控制技术5.3.4数据库加密5.3.5多级安全数据库5.3.6数据库的推理控制问题5.3.7数据库的备份与恢复5.4恶意代码5.4.1恶意代码定义与分类5.4.2恶意代码的命名规则5.4.3计算机病毒5.4.4网络蠕虫5.4.5特洛伊木马5.4.6后门5.4.7其他恶意代码5.4.8恶意代码的清除方法5.4.9典型反病毒技术5.5计算机取证5.5.1计算机取证的基本概念5.5.2电子证据及特点5.5.3计算机取证技术5.6嵌入式系统安全5.6.1智能卡安全基础知识5.6.2 USB Key技术5.6.3移动智能终端5.6.4熟悉工控系统安全问题及解决途径 5.7云计算安全5.7.1云计算安全基础知识5.7.2 IaaS层安全技术5.7.3 PaaS层安全技术5.7.4 SaaS层安全技术6.应用系统安全6.1 Web安全6.1.1 Web安全威胁6.1.2 Web安全威胁防护技术6.2电子商务安全6.2.1电子商务安全基础知识6.2.2电子商务的安全认证体系6.2.3电子商务的安全服务协议6.3信息隐藏6.3.1信息隐藏基础知识6.3.2数字水印技术6.4网络舆情6.4.1网络舆情的基本概念6.4.2网络舆情的基本技术6.5隐私保护6.5.1隐私保护基础知识6.5.2数据挖掘和隐私保护6.5.3隐私度量与评估标准考试科目2:信息安全应用技术1.密码学应用1.1密码算法的实现1.2密码算法的应用1.2.1典型密码算法的应用1.2.2分组密码工作模式1.2.3公钥密码应用1.3典型认证协议的应用1.3.1身份认证1.3.2典型认证协议的应用1.4密钥管理技术2.网络安全工程2.1网络安全需求分析与基本设计2.2网络安全产品的配置与使用2.2.1网络流量监控和协议分析2.2.2网闸的配置与使用2.2.3防火墙的配置与使用2.2.4入侵检测系统的配置与使用 2.3网络安全风险评估实施2.3.1基本原则与流程2.3.2识别阶段工作2.3.3风险分析阶段工作2.3.4风险处置2.4网络安全防护技术的应用2.4.1网络安全漏洞扫描技术及应用 2.4.2 VPN技术及应用2.4.3网络容灾备份技术及应用2.4.4日志分析3.系统安全工程3.1访问控制3.1.1访问控制技术3.1.2身份认证技术3.2信息系统安全的需求分析与设计3.2.1信息系统安全需求分析3.2.2信息系统安全的设计3.3信息系统安全产品的配置与使用3.3.1 Windows系统安全配置3.3.2 Linux系统安全配置3.3.3数据库的安全配置3.4信息系统安全测评3.4.1信息系统安全测评的基础与原则3.4.2信息系统安全测评方法3.4.3信息系统安全测评过程4.应用安全工程4.1 Web安全的需求分析与基本设计4.1.1 Web安全威胁4.1.2 Web安全威胁防护技术4.2电子商务安全的需求分析与基本设计4.3嵌入式系统的安全应用4.3.1嵌入式系统的软件开发4.3.2移动智能终端4.4数字水印在版权保护中的应用4.5位置隐私保护技术的应用4.5.1位置隐私安全威胁4.5.2位置隐私k-匿名模型的算法和应用三、题型举例(一)选择题BLP模型的设计目标是解决信息系统资源的_(1)__保护。

五年级英语网络安全防范措施有效性分析练习题20题(答案解析)1. A strong password should include ____.A.only lettersB.only numbersC.letters, numbers and symbolsD.a simple word答案解析:C。

在网络安全中,强密码对于保护账户信息非常重要。

只包含字母(A选项)或者只包含数字(B选项)的密码相对容易被破解。

一个简单的单词(D选项)也很容易被猜到。

而包含字母、数字和符号 C选项)的密码更复杂,安全性更高。

2. When you create an online account, you should ____ your password with others.A.shareB.not shareC.forgetD.change often答案解析:B。

在网络安全防范措施里,密码是保护个人信息的重要防线,不应该与他人分享自己的密码(B选项)。

分享密码(A选项)会导致个人信息有被泄露的风险。

忘记密码(C选项)不是创建账户时应有的操作。

虽然经常更换密码 D选项)是一种安全措施,但这不是创建账户时关于密码的正确做法。

3. To protect your personal information online, you should ____.A.fill in all information everywhereB.only give out necessary informationC.give out your ID number easilye the same password everywhere答案解析:B。

在网络安全中,为了保护个人信息,只提供必要的信息(B选项)是正确的做法。

到处填写所有信息(A选项)会增加信息泄露的风险。

轻易给出身份证号码 C选项)是非常危险的,身份证号码属于重要的个人隐私信息。

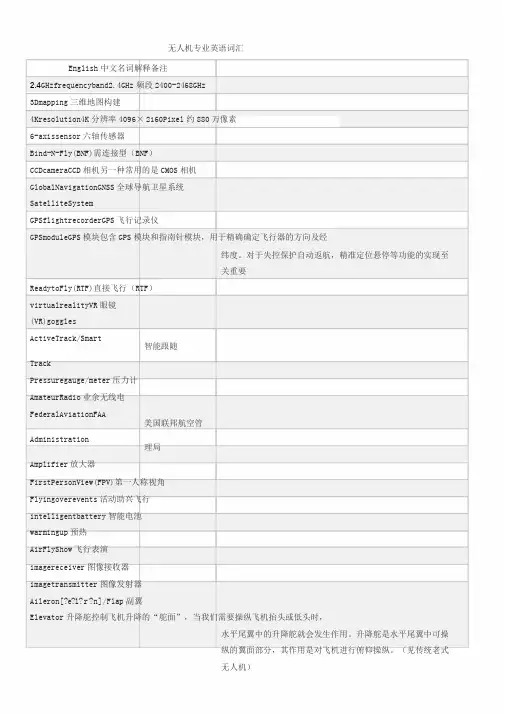

无人机专业英语词汇English中文名词解释备注2.4GHzfrequencyband2.4GHz频段2400-2468GHz3Dmapping三维地图构建4Kresolution4K分辨率4096×2160Pixel约880万像素6-axissensor六轴传感器Bind-N-Fly(BNF)需连接型(BNF)CCDcameraCCD相机另一种常用的是CMOS相机GlobalNavigationGNSS全球导航卫星系统SatelliteSystemGPSflightrecorderGPS飞行记录仪GPSmoduleGPS模块包含GPS模块和指南针模块,用于精确确定飞行器的方向及经纬度。

对于失控保护自动返航,精准定位悬停等功能的实现至关重要ReadytoFly(RTF)直接飞行(RTF)virtualrealityVR眼镜(VR)gogglesActiveTrack/Smart智能跟随TrackPressuregauge/meter压力计AmateurRadio业余无线电FederalAviationFAA美国联邦航空管Administration理局Amplifier放大器FirstPersonView(FPV)第一人称视角Flyingoverevents活动助兴飞行intelligentbattery智能电池warmingup预热AirFlyShow飞行表演imagereceiver图像接收器imagetransmitter图像发射器Aileron[?e?l?r?n]/Flap副翼Elevator升降舵控制飞机升降的“舵面”,当我们需要操纵飞机抬头或低头时,水平尾翼中的升降舵就会发生作用。

升降舵是水平尾翼中可操纵的翼面部分,其作用是对飞机进行俯仰操纵。

(见传统老式无人机)1/8Opticalflowsensor光流传感器Carbonelectrode碳精电极Rotor旋翼maximumaperture最大光圈值[??p?t??(r)]accelerationsensor加速度传感器加速度即速度的改变率,我们常用的单位是﹝公尺/秒/秒﹞,如果加速度是负数,则代表减速。

大学生英语专业四级阅读理解摸底练习Saying is one thing and doing another.以下是为大家搜索的大学生英语专业四级阅读理解摸底练习,希望能给大家带来帮助!更多精彩内容请及时关注我们!The simple act of surrendering a telephone number to a store clerk may not seem harmful--so much so that many consumers do it with no questions asked. Yet that one action can set in motion a cascade of silent events, asthat data point is acquired, analyzed, categorized, stored and sold over and over again. Future attacks on your privacy may e from anywhere, from anyone with money to purchase that phone number you surrendered. If you doubt the multiplier effect, consider your e-mail inbox. If it's loaded with spam, it's undoubtedly because at some point in time you unknowingly surrendered your e-mall to the wrong Web site.Do you think your telephone number or address is handled differently? A cottage industry of small panies with names you've probably never heard of--like Acxiom or Merlin--buy and sell your personal information the way other modities like corn or cattle futures are bartered. You may think your cell phone is unlisted, but if you've ever ordered a pizza, it might not be. Merlin is one of many mercial data brokers that advertises sale of unlisted phone numbers piled from various sources--including pizzadelivery panies. These unintended, unpredictable consequences that flow from simple actions make privacy issues difficult to grasp, and grapple with.In a larger sense, privacy also is often cast as a tale of "Big Brother"--the government is watching you or An big corporation is watching you. But privacy issues dont necessarily involve large faceless institutions: A spouse takes a casual glance at her husband's Blackberry, a co-worker looks at e-mall over your shoulder or a friend glances at a cell phone text message from the next seat on the bus. while very little of this is news to anyone--people are now well aware there are video cameras and Inter cookies everywhere--there is abundant evidence that people live their lives ignorant of the monitoring, assuming a mythical level of privacy. People write e-mails and type instant messages they never expect anyone to see. Just ask Mark Foley or even Bill Gates, whose e-mails were a cornerstone of the Justice Department's antitrust case against Microsoft.And polls and studies have repeatedly shown that Americans are indifferent to privacy concerns. The general defense for such indifference is summed up a single phrase: "I have nothing to hide." If you have nothing to hide, why shouldn't the government be able to peek at your phone records, your wife see your e-mail or a pany send you junkmail? It's a powerful argument, one that privacy advocates spend considerable time discussing and strategizing over.It is hard to deny, however, that people behave different when they're being watched. And it is also impossible to deny that Americans are now being watched more than at any time in history.1. In the first paragraph, the telephone number iscited to showA. many customers didn't keep their privacy confidential.B. it is harmful to give a store clerk a telephone number.C. careless disposal of personal information can be harmful.D. customers should inquire its use when giving telephone numbers to others.2. What do panies like Acxiom and Merlin do?A. Compile telephone directories for businessmen.B. Collect and sell personal information to make a profit.C. Trade modities like corn on the market.D. Crack down crimes like stealing private information.3. From Paragraph 3, we learn thatA. cases of privacy intrusion happen only in large institutions.B. people are quite aware of how their privacy is intruded.C. it is not privacy intrusion when a wife glances at her husband's cell phone.D. Bill Gates' email messages were cited as evidence against him.。

希波克拉底誓言现今适用性英语作文1The Hippocratic Oath has long been a cornerstone in the medical field. It basically states that doctors should do their best to help patients, keep patients' information confidential, and avoid harming patients.In modern medical practice, the Hippocratic Oath is still highly applicable. For example, the issue of patient privacy is of utmost importance. Just like my friend who had a rather embarrassing medical condition. His doctor, without any hesitation, kept his condition strictly confidential. This is in line with the oath which demands that doctors respect the privacy of patients. Also, doctors are still obliged to try their best to cure patients. In hospitals, we can always see doctors working hard day and night to save lives, regardless of how difficult the situation is.However, in modern society, with new challenges such as the distribution of medical resources, the Hippocratic Oath may need some adjustment. For instance, in some poor areas, medical resources are scarce. Doctors may need to consider how to allocate these resources fairly among patients while still adhering to the principle of the oath.In conclusion, the Hippocratic Oath still has great significance in modern medical ethics, but it also needs to be adapted to the new situation to better serve patients.中文翻译:希波克拉底誓言长期以来一直是医学领域的基石。

翻盖手机壳利与弊英语作文英文回答:Advantages of Flip Phone Cases:Protection: Flip phone cases provide excellent protection for your device's screen. When closed, the case forms a barrier that shields the screen from scratches, cracks, and other damage.Durability: These cases are typically made from durable materials such as plastic or leather, which withstands everyday wear and tear.Compactness: Flip phone cases are compact and easily fit into your pocket or bag. They don't take up much space and make it convenient to carry your phone around.Style: Flip phone cases come in a variety of styles, from sleek and professional to fun and playful. You canchoose a case that matches your personality and style.Privacy: When closed, the flip cover provides privacy by concealing your screen from view. This is especially useful in public places or when you don't want others to see what's on your phone.Disadvantages of Flip Phone Cases:Inconvenience: Flip phone cases can be inconvenient to use. You have to open and close the case every time you want to use your phone, which can be annoying at times.Battery drain: Flip phone cases with built-inbatteries can drain your phone's battery. This is because the case is constantly powering the battery indicator or other features.Bulk: Some flip phone cases are bulky and add unnecessary weight to your phone. This can make it uncomfortable to hold and carry your phone.Limited access: Flip phone cases can limit your access to your phone's ports and buttons. Depending on the designof the case, you may need to remove it to use certain features.Price: Flip phone cases can be more expensive thanother types of cases.中文回答:翻盖手机壳的优点:保护性,翻盖手机壳可以很好地保护手机屏幕。

信息安全工程师考试大纲一、考试说明1.考试目标通过本考试的合格人员能掌握信息安全的知识体系;能够根据应用单位的信息安全需求和信息基础设施结构,规划设计信息安全方案,并负责单位信息系统安全设施的运行维护和配置管理;能够对信息系统运行安全风险和信息设备的安全风险进行监测和分析,并处理一般的安全风险问题,对于重大安全风险问题能够提出整改建议;能够协助相关部门对单位的信息系统进行安全审计和安全事件调查;能够对信息系统和网络安全事件进行关联分析、应急处理,并撰写处理报告;具有工程师的实际工作能力和业务水平。

2.考试要求(1)熟悉信息安全的基本知识;(2)熟悉计算机网络、操作系统、数据库管理系统的基本知识;(3)熟悉密码学的基本知识与应用技术;(4)掌握计算机安全防护与检测技术;(5)掌握网络安全防护与处理技术;(6)熟悉数字水印在版权保护中的应用技术;(7)了解信息安全相关的法律法规、管理规定;(8)了解信息安全标准化知识;(9)了解安全可靠的软硬件平台的基础知识、集成技术和基础应用;(10)了解云计算、物联网、互联网、工业控制、大数据等领域的安全管理、安全技术集成及应用解决方案;(11)熟练阅读和正确理解相关领域的英文资料。

3.考试科目设置(1)信息安全基础知识,考试时间为150 分钟,笔试,选择题;(2)信息安全应用技术,考试时间为150 分钟,笔试,问答题。

二、考试范围考试科目1:信息安全基础知识1.信息安全基本知识1.1 信息安全概念了解网络空间的概念、网络空间安全学科的内涵、网络空间安全学科的主要研究方向与研究内容1.2 信息安全法律法规1.2.1 我国立法与司法现状了解中华人民共和国国家安全法、保密法、网络安全法熟悉中华人民共和国计算机信息系统安全保护条例1.2.2 计算机和网络安全的法规规章熟悉我国《刑法》对计算机犯罪的规定熟悉我国网络与信息安全相关的法律责任1.3 信息安全管理基础1.3.1 信息安全管理制度与政策熟悉我国计算机信息系统等级保护制度了解我国涉及国家秘密的信息系统分级保护制度了解我国密码管理政策了解我国信息安全产品管理政策了解我国互联网信息服务管理政策1.3.2 信息安全风险评估与管理了解风险分析、评估和风险管理的基本知识1.4 信息安全标准化知识1.4.1 熟悉信息安全技术标准的基本知识1.4.2 了解标准化组织1.4.3 信息安全系列标准了解信息安全管理体系标准了解信息安全技术与工程标准1.5 信息安全专业英语阅读信息安全有关英文资料掌握本领域的基本英语词汇2.计算机网络基础知识2.1 计算机网络的体系结构2.2 Internet 协议2.2.1 网络层协议掌握IP、ICMP、OSPF、RIP、ARP 和IGMP协议熟悉BGP 协议2.2.2 传输层协议掌握TCP 和UDP 协议2.2.3 应用层协议掌握DNS、SMTP、POP3、PGP、FTP、HTTP和DHCP 协议3.密码学3.1 密码学的基本概念3.1.1 密码学定义掌握密码的安全目标3.1.2 密码体制掌握密码技术的基本思想掌握基本的密码体制了解密码分析3.1.3 古典密码熟悉古典密码的主要编制方法3.2 分组密码3.2.1 分组密码的概念3.2.2 DES熟悉DES 和3DES 密码算法了解DES 和3DES 的应用3.2.3 AES熟悉AES 密码算法了解AES 密码的应用3.2.4 SM4熟悉SM4 密码算法了解SM4 密码的应用3.2.5 分组密码工作模式熟悉分组密码工作的ECB/CBC/CFB/OFB/CTR模式3.3 序列密码3.3.1 序列密码的概念3.3.2 线性移位寄存器序列熟悉线性移位寄存器序列的概念了解线性移位寄存器序列的应用3.3.3 RC4熟悉RC4 密码算法了解RC4 密码的应用3.3.4 ZUC熟悉ZUC 密码了解ZUC 密码的应用3.4 Hash 函数3.4.1 Hash 函数的概念掌握Hash 函数的概念熟悉Hash 函数的应用3.4.2 SHA 算法了解SHA 算法系列了解SHA 算法的安全性3.4.3 SM3 算法熟悉SM3 算法了解SM3 算法的应用3.4.4 HMAC熟悉消息认证码的概念及应用熟悉使用HMAC 的消息认证码熟悉基于SM3 的HMAC3.5 公钥密码体制3.5.1 公钥密码的概念3.5.2 RSA 密码熟悉RSA 密码算法了解RSA 密码的特点与应用3.5.3 ElGamal 密码熟悉ElGamal 密码算法了解ElGamal 密码的特点与应用3.5.4 椭圆曲线密码了解椭圆曲线的概念了解椭圆曲线上的ElGamal 密码体制3.5.5 SM2 椭圆曲线公钥加密算法了解SM2 椭圆曲线公钥加密算法、特点和应用3.6 数字签名3.6.1 数字签名的概念掌握数字签名的概念和应用3.6.2 典型数字签名体制熟悉RSA 签名算法熟悉ElGamal 签名算法了解椭圆曲线密码数字签名3.6.3 SM2 椭圆曲线数字签名算法了解SM2 椭圆曲线数字签名算法和应用3.7 认证3.7.1 认证的概念3.7.2 身份认证熟悉口令和指纹识别3.7.3 报文认证熟悉报文源和报文宿的认证熟悉报文内容的认证3.8 密钥管理3.8.1 密钥管理的概念3.8.2 对称密码的密钥管理熟悉对称密钥的生成、分发和存储3.8.3 非对称密码的密钥管理熟悉非对称密钥的生成熟悉公钥基础设施(PKI)熟悉公钥证书4.网络安全4.1 网络安全的基本概念熟悉基本安全属性了解网络安全事件了解影响网络安全的因素4.2 网络安全威胁4.2.1 威胁来源和种类了解网络安全威胁的来源了解网络安全的基本攻击面熟悉网络监听熟悉口令破解熟悉网络钓鱼熟悉网络欺骗了解社会工程熟悉漏洞攻击熟悉恶意代码攻击(僵尸网络)了解供应链攻击4.2.2 网站安全威胁熟悉SQL 注入攻击熟悉XSS熟悉CSRF熟悉目录遍历威胁了解文件上传威胁4.2.3 无线网络安全威胁了解无线网络安全威胁的来源熟悉无线网络安全的基本攻击面4.3 网络安全防御4.3.1 网络安全防御原则了解最小权限原则、纵深防御原则、防御多样性原则、防御整体性原则、安全性与代价平衡原则、网络资源的等级性原则等4.3.2 基本防御技术熟悉防火墙技术熟悉入侵检测技术熟悉VPN 技术熟悉网络容错技术熟悉安全漏洞扫描技术了解网络蜜罐技术了解匿名网络4.3.3 安全协议熟悉IPSec 协议、SSL 协议、PGP 协议、TLS 协议、IEEE802.1x 协议、RADIUS 协议、Kerberos协议、X.509 协议、S/MIME 协议、SSH 协议等4.4 无线网络安全4.4.1 无线网络基本知识了解无线广域网、无线城域网、无线局域网和无线个域网概念了解无线传感器网络概念了解无线网状网概念4.4.2 无线网络安全威胁及分析了解无线网络安全威胁熟悉无线网络安全需求分析熟悉无线网络安全方案设计策略4.4.3 无线网络安全机制熟悉无线公开密钥体系(WPKI)熟悉有线等效保密协议(WEP)熟悉Wi-Fi 网络安全接入协议(WPA/WPA2)熟悉无线局域网鉴别与保密体系(WAPI)熟悉802.11i 协议了解移动通信系统安全机制了解无线传感器网络安全机制了解无线个域网安全机制5.计算机安全5.1 计算机设备安全5.1.1 计算机安全的定义熟悉计算机安全的属性了解可靠性度量方法5.1.2 计算机系统安全模型与安全方法熟悉系统安全的概念熟悉系统安全策略的基本模型了解系统安全的实现方法5.1.3 电磁泄露和干扰了解电磁泄露检测方法和安全防护了解电磁泄露的处理方法5.1.4 物理安全了解场地安全、设备安全和介质安全5.1.5 计算机的可靠性技术熟悉容错的基本概念了解硬件容错、软件容错和数据容错5.2 操作系统安全5.2.1 操作系统安全基本知识熟悉安全操作系统概念熟悉操作系统安全概念熟悉操作系统的安全性概念5.2.2 操作系统面临的安全威胁5.2.3 安全模型掌握BLP 模型熟悉Biba 模型、Clark-Wilson 模型、RBAC 模型、DTE 模型、BN 模型5.2.4 操作系统的安全机制熟悉标识与鉴别机制熟悉访问控制机制熟悉最小特权管理机制熟悉可信通路机制熟悉安全审计机制熟悉存储保护、运行保护和I/O 保护机制5.2.5 操作系统安全增强的实现方法了解安全操作系统的设计原则、实现方法和一般开发过程了解操作系统的安全增强技术5.3 数据库系统的安全5.3.1 数据库安全的概念5.3.2 数据库安全的发展历程5.3.3 数据库访问控制技术熟悉数据库安全模型熟悉数据库安全策略的实施5.3.4 数据库加密熟悉数据库加密概念熟悉数据库加密技术的基本要求掌握数据库加密技术与访问控制技术的关系5.3.5 多级安全数据库了解安全数据库标准了解多级安全数据库的体系结构5.3.6 数据库的推理控制问题了解推理通道分类、产生的原因和解决手段5.3.7 数据库的备份与恢复熟悉数据库备份了解数据库恢复5.4 恶意代码5.4.1 恶意代码定义与分类掌握恶意代码的定义和特征5.4.2 恶意代码的命名规则了解常用恶意代码前缀解释了解CARO 命名规则5.4.3 计算机病毒掌握计算机病毒的定义和特点熟悉计算机病毒的生命周期和传播途径5.4.4 网络蠕虫掌握网络蠕虫的定义5.4.5 特洛伊木马掌握特洛伊木马的定义熟悉远程控制型木马的连接方式及其特点熟悉远程控制型木马的常见控制功能、具体用途及其自我隐藏方式5.4.6 后门掌握后门的定义5.4.7 其他恶意代码熟悉DDos、Bot、Rootkit、Exploit 黑客攻击程序、简单软件、广告软件的定义5.4.8 恶意代码的清除方法熟悉恶意代码对主机的篡改行为熟悉恶意代码的清除步骤5.4.9 典型反病毒技术熟悉特征值查毒法熟悉校验和技术熟悉启发式扫描、虚拟机技术、行为监控技术、主动防御技术5.5 计算机取证5.5.1 计算机取证的基本概念熟悉计算机取证的定义、作用与目的5.5.2 电子证据及特点熟悉电子证据的定义和特征5.5.3 计算机取证技术熟悉计算机取证步骤熟悉计算机取证分析技术5.6 嵌入式系统安全5.6.1 智能卡安全基础知识掌握智能卡的基本概念了解智能卡相关标准掌握智能卡安全问题与应对策略5.6.2 USB Key 技术掌握USB Key 身份认证原理熟悉USB Key 身份认证的特点掌握USB Key 的安全问题与应对策略5.6.3 移动智能终端了解移动智能终端软硬件系统熟悉移动智能终端面临的安全问题及解决途径5.6.4 熟悉工控系统安全问题及解决途径5.7 云计算安全5.7.1 云计算安全基础知识掌握云计算的基本概念了解云计算的SPI 模型了解云计算面临的信息安全威胁掌握云计算安全的基本概念熟悉云计算安全的相关标准5.7.2 IaaS 层安全技术掌握虚拟机监控器的概念了解虚拟机监控器和虚拟机实例的安全风险及相关安全技术熟悉虚拟网络的安全熟悉数据存储的安全5.7.3 PaaS 层安全技术掌握容器的概念了解容器安全技术5.7.4 SaaS 层安全技术掌握多租户的概念了解应用安全隔离技术6.应用系统安全6.1 Web 安全6.1.1 Web 安全威胁掌握Web 安全概念熟悉Web 安全分类6.1.2 Web 安全威胁防护技术熟悉Web 访问安全和Web 内容安全熟悉网页防篡改技术6.2 电子商务安全6.2.1 电子商务安全基础知识熟悉电子商务安全概念、特点和需求6.2.2 电子商务的安全认证体系熟悉身份认证技术和数字证书技术6.2.3 电子商务的安全服务协议了解SET 协议熟悉SSL 协议6.3 信息隐藏6.3.1 信息隐藏基础知识掌握信息隐藏定义、分类和特点熟悉信息隐藏模型了解信息隐藏常用算法(空域算法、Patchwork算法、频域算法、压缩域算法、NEC 算法、生理模型算法)了解信息隐藏技术的发展和应用领域6.3.2 数字水印技术掌握数字水印概念熟悉数字水印的基本原理、分类及模型了解数字水印常用实现方法与算法了解视频水印概念了解数字水印攻击方法和对抗策略6.4 网络舆情6.4.1 网络舆情的基本概念掌握网络舆情的定义和意义熟悉网络舆情的表现方式和特点6.4.2 网络舆情的基本技术熟悉网络舆情的诱发因素、监测技术和预警措施6.5 隐私保护6.5.1 隐私保护基础知识掌握隐私保护的基本概念了解隐私保护目标熟悉隐私泄露方式6.5.2 数据挖掘和隐私保护了解数据挖掘与隐私保护的关系6.5.3 隐私度量与评估标准了解隐私的度量方法了解隐私保护算法的评估标准考试科目2:信息安全应用技术1.密码学应用1.1 密码算法的实现了解DES/3DES 密码算法的软件实现了解AES 密码算法的软件实现了解SM4 密码算法的软件实现了解RC4 密码算法的软件实现了解SM3 算法的软件实现了解HMAC 算法的软件实现1.2 密码算法的应用1.2.1 典型密码算法的应用熟悉数据加密的基本方法熟悉文件加密的基本方法熟悉通信加密的基本方法1.2.2 分组密码工作模式熟悉分组密码工作的ECB/CBC/CFB/OFB/CTR模式熟悉填充法1.2.3 公钥密码应用熟悉公钥密码的加密应用了解SM2 公钥密码在加密和数字签名方面的应用熟悉数字签名的应用1.3 认证协议的应用1.3.1 身份认证掌握安全口令技术1.3.2 典型认证协议的应用熟悉站点认证技术熟悉报文源和报文宿的认证技术熟悉报文内容的认证技术熟悉消息认证码的应用1.4 密钥管理技术熟悉对称密码会话密钥的产生和分发掌握公钥基础设施和数字证书的应用2.网络安全工程2.1 网络安全需求分析与基本设计熟悉网络安全需求分析熟悉网络安全设计原则2.2 网络安全产品的配置与使用2.2.1 网络流量监控和协议分析熟悉网络流量监控的工作原理掌握网络协议分析工具的基本配置2.2.2 网闸的配置与使用熟悉安全网闸的工作原理掌握安全网闸的基本配置掌握安全网闸的功能配置与使用2.2.3 防火墙的配置与使用熟悉防火墙的工作原理掌握防火墙的基本配置熟悉防火墙的策略配置2.2.4 入侵检测系统的配置与使用熟悉入侵检测系统的工作原理掌握入侵检测系统的基本配置熟悉入侵检测系统的签名库配置与管理2.3 网络安全风险评估实施2.3.1 基本原则与流程熟悉基本原则和基本流程2.3.2 识别阶段工作熟悉资产识别熟悉威胁识别熟悉脆弱性识别2.3.3 风险分析阶段工作熟悉风险分析模型熟悉风险计算方法熟悉风险分析与评价熟悉风险评估报告2.3.4 风险处置熟悉风险处置原则熟悉风险整改建议2.4 网络安全防护技术的应用2.4.1 网络安全漏洞扫描技术及应用熟悉网络安全漏洞扫描的工作原理熟悉网络安全漏洞扫描器分类掌握网络安全漏洞扫描器的应用熟悉网络安全漏洞的防御2.4.2 VPN 技术及应用熟悉基于虚拟电路的VPN熟悉应用层VPN熟悉基于隧道协议的VPN熟悉基于MPLS 的VPN2.4.3 网络容灾备份技术及应用熟悉网络容灾备份系统的工作原理熟悉网络容灾备份系统的分类掌握网络容灾备份系统的应用2.4.4 日志分析熟悉日志分析的基本原理掌握日志分析方法掌握日志分析应用3.系统安全工程3.1 访问控制3.1.1 访问控制技术掌握基于角色的访问控制技术熟悉Kerberos 协议3.1.2 身份认证技术熟悉口令猜测技术了解常用网站口令强度分析技术3.2 信息系统安全的需求分析与设计3.2.1 信息系统安全需求分析熟悉信息系统安全需求熟悉安全信息系统的构建过程3.2.2 信息系统安全的设计熟悉信息系统安全体系掌握信息系统安全的开发构建过程和设计方法3.3 信息系统安全产品的配置与使用3.3.1 Windows 系统安全配置熟悉用户管理配置、系统管理配置和网络管理配置3.3.2 Linux 系统安全配置熟悉用户管理配置、系统管理配置和网络管理配置3.3.3 数据库的安全配置熟悉用户管理配置熟悉数据库管理配置3.4 信息系统安全测评3.4.1 信息系统安全测评的基础与原则熟悉信息系统安全测评的内容熟悉信息系统安全测评的基本原则熟悉信息系统安全的分级原则3.4.2 信息系统安全测评方法熟悉模糊测试熟悉代码审计3.4.3 信息系统安全测评过程熟悉测评流程熟悉安全评估阶段、安全认证阶段和认证监督阶段的工作内容4.应用安全工程4.1 Web 安全的需求分析与基本设计4.1.1 Web 安全威胁熟悉OWASP Top 10 Web 安全分类4.1.2 Web 安全威胁防护技术掌握注入漏洞防护技术掌握失效的身份认证和会话管理防护技术掌握跨站脚本(XSS)防护技术熟悉其余常见Web 安全威胁防护技术4.2 电子商务安全的需求分析与基本设计熟悉电子商务系统的体系架构熟悉电子商务系统的需求分析熟悉电子商务系统的常用安全架构掌握电子商务系统的常用安全技术4.3 嵌入式系统的安全应用4.3.1 嵌入式系统的软件开发熟悉嵌入式的交叉编译环境配置方法了解嵌入式C 语言的编程方法和编译方法熟悉IC 卡的安全配置和应用4.3.2 移动智能终端掌握移动智能终端的主流OS 的安全防护和配置方法掌握移动智能终端应用安全4.4 数字水印在版权保护中的应用熟悉数字版权保护系统的需求分析熟悉基于数字水印的数字版权保护系统体系架构掌握数字版权保护系统的常用数字水印技术了解数字版权保护系统的技术标准4.5 位置隐私保护技术的应用4.5.1 位置隐私安全威胁熟悉位置隐私保护的需求分析了解位置隐私保护的体系架构掌握位置隐私保护的常用方法4.5.2 位置隐私k-匿名模型的算法和应用了解基于空间划分的匿名算法了解基于Hilbert 值的k-匿名算法了解基于用户位置的动态匿名算法三、题型举例(一)选择题BLP 模型的设计目标是解决信息系统资源的_(1)__保护。

网络安全销售专业名词1.AD:应用交付”,实际上就是指应用交付网络(Application Delivery Networking,简称ADN),它利用相应的网络优化/加速设备,确保用户的业务应用能够快速、安全、可靠地交付给内部员工和外部服务群。

从定义中可以看出应用交付的宗旨是保证企业关键业务的可靠性、可用性与安全性。

应用交付应是多种技术的殊途同归,比如广域网加速、负载均衡、Web应用防火墙…针对不同的应用需求有不同的产品依托和侧重。

2. AF:防火墙(英语:Firewall)技术是通过有机结合各类用于安全管理与筛选的软件和硬件设备,帮助计算机网络于其内、外网之间构建一道相对隔绝的保护屏障,以保护用户资料与信息安全性的一种技术。

3.AC:上网行为管理是指帮助互联网用户控制和管理对互联网的使用。

其包括对网页访问过滤、上网隐私保护、网络应用控制、带宽流量管理、信息收发审计、用户行为分析等。

4. EDR:终端检测响应平台(EDR)是深信服公司提供的一套终端安全解决方案,方案由轻量级的端点安全软件和管理平台软件共同组成。

EDR 的管理平台支持统一的终端资产管理、终端安全体检、终端合规检查,支持微隔离的访问控制策略统一管理,支持对安全事件的一键隔离处置,以及热点事件IOC 的全网威胁定位,历史行为数据的溯源分析,远程协助取证调查分析。

端点软件支持防病毒功能、入侵防御功能、防火墙隔离功能、数据信息采集上报、安全事件的一键处置等。

深信服的EDR 产品也支持与NGAF、AC、SIP 产品的联动协同响应,形成新一代的安全防护体系5.交换机:交换机(Switch)意为“开关”是一种用于电(光)信号转发的网络设备。

它可以为接入交换机的任意两个网络节点提供独享的电信号通路。

最常见的交换机是以太网交换机。

其他常见的还有电话语音交换机、光纤交换机等。

6. IPS:入侵防御系统(IPS: Intrusion Prevention System)是电脑网络安全设施,是对防病毒软件(Antivirus Programs)和防火墙(Packet Filter, Application Gateway)的补充。

高考英语时态练习题及答案C。

was working D。

worked1."Oh dear。

I ot the air tickets," she said。

"You always et something," he replied。

(B has been removed and the XXX.)2."I have been XXX I have had no time to help you with your math," she said。

"That's OK。

I can manage it by myself," he replied。

(A has been chosen。

and the XXX.)3."Remember to send me a photo of us next time you write to me," she said。

(B。

C。

and D have been removed。

The XXX.)4."He was going to speak at the meeting。

but his heart attack prevented him," she said。

(B。

C。

and D have been removed。

The XXX.)5."Oh。

I was talking to myself," she said。

(A。

B。

and C have been XXX.)6."I have played ping-pong quite well。

but I haven't had time to play since the New Year," she said。

(A。

C。

and D have been removed。

计算机专业英语常用词汇大全AActive-matrix主动距陈active-matrixAdapter cards适配卡adapter cardsAdvanced application高级应用advanced application Analytical graph分析图表analytical graphAnalyze分析analyzeAnimations动画animationsApplication software 应用软件application softwear Arithmetic operations算术运算arithmetic operationAudio-output device音频输出设备audio-output device Access time存取时间access timeaccess存取accessaccuracy准确性accuracyad network cookies广告网络信息记录软件ad network cookies Add-ons附软件add-onesAddress地址addressAgents代理agentsAnalog signals模拟信号analog sognalsApplets程序appletsAsynchronous communications port异步通信端口asynchronous communications portAttachment附件attachmentBBar code条形码bar codeBar code reader条形码读卡器bar code readerBasic application基础程序basic applicationBinary coding schemes二进制译码方案binary coding schemes Binary system二进制系统binary systemBit比特bitBrowser浏览器browserBus line总线bus lineBackup tape cartridge units备份磁带盒单元backup tape cartridgeunitsBandwidth带宽bandwidthBluetooth蓝牙bluetoothBroadband宽带broadbandBrowser浏览器browserBusiness-to-business企业对企业电子商务business-to-businessBusiness-to-consumer企业对消费者business-to-consumer Bus总线busCCables连线cablesCell单元箱cellChain printer链式打印机chain printerCharacter and recognition device字符标识识别设备character and recognition deviceChart图表chartChassis支架chassisChip芯片chipClarity清晰度clarityClosed architecture封闭式体系结构closed architecture Column列columnCombination key结合键combination keycomputer competency计算机能力computer competency connectivity连接,结点conenectivityContinuous-speech recognition system连续语言识别系统cotinous-speech recognition systemControl unit操纵单元control unitCordless or wireless mouse无线鼠标Cable modems有线调制解调器carpal tunnel syndrome腕骨神经综合症CD-ROM可记录光盘CD-RW可重写光盘CD-R可记录压缩光盘Channel信道Chat group谈话群组chlorofluorocarbons(CFCs) ]氯氟甲烷Client客户端Coaxial cable同轴电缆cold site冷战Commerce servers商业服务器Communication channel信道Communication systems信息系统Compact disc rewritableCompact disc光盘computer abuse amendments act of 19941994计算机滥用法案computer crime计算机犯罪computer ethics计算机道德computer fraud and abuse act of 1986计算机欺诈和滥用法案computer matching and privacy protection act of 1988计算机查找和隐私保护法案Computer network计算机网络computer support specialist计算机支持专家computer technician计算机技术人员computer trainer计算机教师Connection device连接设备Connectivity连接Consumer-to-consumer个人对个人cookies-cutter programs信息记录截取程序cookies信息记录程序cracker解密高手cumulative trauma disorder积累性损伤错乱Cybercash电子现金Cyberspace计算机空间cynic愤世嫉俗者DDatabase数据库database files数据库文件Database manager数据库管理Data bus数据总线Data projector数码放映机Desktop system unit台式电脑系统单元Destination file目标文件Digital cameras数码照相机Digital notebooks数字笔记本Digital bideo camera数码摄影机Discrete-speech recognition system不连续语言识别系统Document文档document files文档文件Dot-matrix printer点矩阵式打印机Dual-scan monitor双向扫描显示器Dumb terminal非智能终端data security数据安全Data transmission specifications数据传输说明database administrator数据库管理员Dataplay数字播放器Demodulation解调denial of service attack拒绝服务攻击Dial-up service拨号服务Digital cash数字现金Digital signals数字信号Digital subscriber line数字用户线路Digital versatile disc数字化通用磁盘Digital video disc数字化视频光盘Direct access直接存取Directory search目录搜索disaster recovery plan灾难恢复计划Disk caching磁盘驱动器高速缓存Diskette磁盘Disk磁碟Distributed data processing system分部数据处理系统Distributed processing分布处理Domain code域代码Downloading下载DVD 数字化通用磁盘DVD-R 可写DVDDVD-RAM DVD随机存取器DVD-ROM 只读DVDEe-book电子阅读器Expansion cards扩展卡end user终端用户e-cash电子现金e-commerce电子商务electronic cash电子现金electronic commerce电子商务electronic communications privacy act of1986电子通信隐私法案encrypting加密术energy star能源之星Enterprise computing企业计算化environment环境Erasable optical disks可擦除式光盘ergonomics人类工程学ethics道德规范External modem外置调制解调器extranet企业外部网FFax machine传真机Field域Find搜索FireWire port port火线端口Firmware固件Flash RAM闪存Flatbed scanner台式扫描器Flat-panel monitor纯平显示器floppy disk软盘Formatting toolbar格式化工具条Formula公式Function函数fair credit reporting act of 1970公平信用报告法案Fiber-optic cable光纤电缆File compression文件压缩File decompression文件解压缩filter过滤firewall防火墙firewall防火墙Fixed disk固定硬盘Flash memory闪存Flexible disk可折叠磁盘Floppies磁盘Floppy disk软盘Floppy-disk cartridge磁盘盒Formatting格式化freedom of information act of 1970信息自由法案frustrated受挫折Full-duplex communication全双通通信GGeneral-purpose application通用运用程序Gigahertz千兆赫Graphic tablet绘图板green pc绿色个人计算机Hhandheld computer手提电脑Hard copy硬拷贝hard disk硬盘hardware硬件Help帮助Host computer主机Home page主页Hyperlink超链接hacker黑客Half-duplex communication半双通通信Hard disk硬盘Hard-disk cartridge硬盘盒Hard-disk pack硬盘组Head crash磁头碰撞header标题help desk specialist帮助办公专家helper applications帮助软件Hierarchical network层次型网络history file历史文件hits匹配记录horizontal portal横向用户hot site热战Hybrid network混合网络hyperlinks超连接IImage capturing device图像获取设备information technology信息技术Ink-jet printer墨水喷射印刷机Integrated package综合性组件Intelligent terminal智能终端设备Intergrated circuit集成电路Interface cards接口卡Internal modem内部调制解调器internet telephony网络电话internet terminal互联网终端Identification识别i-drive网络硬盘驱动器illusion of anonymity匿名幻想index search索引搜索information pushers信息推送器initializing 初始化instant messaging计时信息internal hard disk内置硬盘Internal modem内部调制解调器Internet hard drive 网络硬盘驱动器intranet企业内部网Jjoystick操纵杆Kkeyword search关键字搜索Llaser printer激光打印机Layout files版式文件Light pen光笔Locate定位Logical operations逻辑运算Lands凸面Line of sight communication视影通信Low bandwidth低带宽lurking潜伏MMain board主板Mark sensing标志检测Mechanical mouse机械鼠标Memory内存Menu菜单Menu bar菜单条Microprocessor微处理器Microseconds微秒Modem card调制解调器Monitor显示器Motherboard主板Mouse 鼠标Multifunctional device多功能设备Magnetic tape reels磁带卷Magnetic tape streamers磁带条mailing list邮件列表Medium band媒质带宽metasearch engine整合搜索引擎Microwave微波Modem解调器Modulation解调NNet PC网络计算机Network adapter card网卡Network personal computer网络个人电脑Network terminal 网络终端Notebook computer笔记本电脑Notebook system unit笔记本系统单元Numeric entry数字输入naïve天真的人national information infrastructure protection act of1996国际信息保护法案national service provider全国性服务供应商Network architecture网络体系结构Network bridge网桥Network gateway网关network manager网络管理员newsgroup新闻组no electronic theft act of2019无电子盗窃法Node节点Nonvolatile storage非易失性存储OObject embedding对象嵌入Object linking目标链接Open architecture开放式体系结构Optical disk光盘Optical mouse光电鼠标Optical scanner光电扫描仪Outline大纲off-line browsers离线浏览器Online storage联机存储Ppalmtop computer掌上电脑Parallel ports并行端口Passive-matrix被动矩阵PC card个人计算机卡Personal laser printer个人激光打印机Personal video recorder card个人视频记录卡Photo printer照片打印机Pixel像素Platform scanner平版式扫描仪Plotter绘图仪Plug and play即插即用Plug-in boards插件卡Pointer指示器Pointing stick指示棍Port端口Portable scanner便携式扫描仪Presentation files演示文稿Presentation graphics电子文稿程序Primary storage主存Procedures规程Processor处理机Programming control lanugage程序控制语言Packets数据包Parallel data transmission平行数据传输Peer-to-peer network system得等网络系统person-person auction site个人对个人拍卖站点physical security物理安全Pits凹面plug-in插件程序Polling轮询privacy隐私权proactive主动地programmer程序员Protocols协议provider供应商proxy server代理服务pull products推取程序push products推送程序RRAM cache随机高速缓冲器Range范围Record记录Relational database关系数据库Replace替换Resolution分辨率Row行Read-only只读Reformatting重组regional service provider区域性服务供应商repetitive motion injury反复性动作损伤reverse directory反向目录right to financial privacy act of 1979财产隐私法案SScanner扫描器Search查找Secondary storage device助存储设备Semiconductor半导体Serial ports串行端口Server服务器Shared laser printer共享激光打印机Sheet表格Silicon chip硅片Slots插槽Smart card智能卡Soft copy软拷贝Software suite软件协议Sorting排序分类Source file源文件Special-purpose application专用文件Spreadsheet电子数据表Standard toolbar标准工具栏Supercomputer巨型机System cabine 系统箱System clock时钟System software系统软件Satellite/air connection services卫星无线连接服务search engines搜索引擎search providers搜索供应者search services 搜索服务器Sectors扇区security安全Sending and receiving devices发送接收设备Sequential access顺序存取Serial data transmission单向通信signature line签名档snoopware监控软件software copyright act of1980软件版权法案software piracy软件盗版Solid-state storage固态存储器specialized search engine专用搜索引擎spiders网页爬虫spike尖峰电压Star network星型网Strategy方案subject主题subscription address预定地址Superdisk超级磁盘surfing网上冲浪surge protector浪涌保护器systems analyst系统分析师TTable二维表Telephony电话学Television boards电视扩展卡Terminal 终端Template模板Text entry文本输入Thermal printer 热印刷Thin client瘦客Toggle key触发键Toolbar工具栏Touch screen触摸屏Trackball追踪球TV tuner card电视调谐卡Two-state system双状态系统technical writer技术协作者technostress重压技术telnet远程登录Time-sharing system分时系统Topology拓扑结构Tracks磁道traditional cookies传统的信息记录程序Twisted pair双绞线UUnicode统一字符标准uploading上传usenet世界性新闻组网络VVirtual memory虚拟内存Video display screen视频显示屏Voice recognition system声音识别系统vertical portal纵向门户video privacy protection act of 1988视频隐私权保护法案virus checker病毒检测程序virus病毒Voiceband音频带宽Volatile storage易失性存储voltage surge冲击性电压WWand reader 条形码读入Web 网络Web appliance 环球网设备Web page网页Web site address网络地址Web terminal环球网终端Webcam摄像头What-if analysis假定分析Wireless revolution无线革命Word字长Word processing文字处理Word wrap自动换行Worksheet file 工作表文件web auctions网上拍卖web broadcasters网络广播web portals门户网站web sites网站web storefront creation packages网上商店创建包web storefronts网上商店web utilities网上应用程序web-downloading utilities网页下载应用程序webmaster web站点管理员web万维网Wireless modems无线调制解调器wireless service provider无线服务供应商world wide web万维网worm蠕虫病毒Write-protect notch写保护口其他缩写DVD digital bersatile 数字化通用光盘IT ingormation technology信息技术CD compact disc 压缩盘PDA personal digital assistant个人数字助理RAM random access memory随机存储器WWW World Wide Web 万维网DBMS database management system数据库管理系统HTML Hypertext Markup Language超文本标示语言OLE object linking and embedding对象链接潜入SQL structured query language结构化查询语言URL uniform resouice locator统一资源定位器AGP accelerated graphics port加速图形接口ALU arithmetic-logic unit算术逻辑单元CPU central processing unit中央处理器CMOS complementary metal-oxide semiconductor互补金属氧化物半导体CISC complex instruction set computer复杂指令集计算机HPSB high performance serial bus高性能串行总线ISA industry standard architecture工业标准结构体系PCI peripheral component interconnect外部设备互连总线PCMCIA Personal Memory Card International Association个人计算机存储卡国际协会RAM random-access memory随机存储器ROM read-only memory只读存储器USB universal serial bus通用串行总线CRT cathode-ray tube阴极射线管HDTV high-definition television高清晰度电视LCD liquid crystal display monitor液晶显示器MICRmagnetic-ink character recognition磁墨水字符识别器OCR optical-character recognition光电字符识别器OMR optical-mark recognition光标阅读器TFT thin film transistor monitor薄膜晶体管显示器其他Zip disk压缩磁盘Domain name system(DNS)域名服务器file transfer protocol(FTP)文件传送协议hypertext markup language(HTML)超文本链接标识语言Local area network(LAN)局域网internet relay chat(IRC)互联网多线交谈Metropolitan area network(MAN)城域网Network operation system(NOS)网络操作系统uniform resource locator(URL)统一资源定位器Wide area network(WAN)广域网。

国家计算机教育认证

计算机英语

计算机英语词汇对译

资料整理

⏹个人计算机

⏹美国国际商用机器公司的公司简称,是最早推出的个人计算机品牌。

⏹美国英特尔公司,以生产芯片著称。

⏹公司生产的芯片,中文译名为“奔腾”。

⏹地址

⏹代理

⏹模拟信号

⏹程序

⏹异步通信端口

⏹附件

⏹存取时间

⏹存取

⏹准确性

⏹广告网络信息记录软件

⏹插件

⏹主动矩阵

⏹适配卡

⏹高级应用

⏹分析图表

⏹分析

⏹动画

⏹应用软件

⏹算术运算

⏹音频输出设备

⏹基础程序

⏹二进制译码方案

⏹二进制系统

⏹比特

⏹浏览器

⏹总线

⏹备份磁带盒单元

⏹企业对消费者

⏹条形码

⏹条形码读卡器

⏹总线

⏹带宽

⏹蓝牙

⏹宽带

⏹企业对企业电子商务

⏹信息记录截取程序

⏹信息记录程序

⏹解密高手

⏹积累性损伤错乱

⏹电子现金

⏹计算机空间。