混沌保密通信的发展与研究

- 格式:pdf

- 大小:310.79 KB

- 文档页数:4

混沌发展历程研究现状及目的意义1混沌的发展史 (1)2混沌同步发展史及研究现状 (2)2.1 混沌同步在超宽带无线通信中的应用 (3)2.2 混沌同步在数字水印中的应用 (3)3混沌保密通信研究现状与发展趋势 (4)4研究目的和意义 (5)1混沌的发展史混沌的发现从现代科学意义上讲可追溯到19世纪末20世纪初庞加莱在研究限制三体问题时遇到了混沌问题,发现三体引力互相作用能产生惊人的复杂性,他是世界上第一个了解混沌存在的人。

典型的Duffing动力学方程和VDP动力学方程奠定了混沌动力学基础。

1954年到1963年间,前苏联数学家柯尔莫哥洛夫(Kolmogorov)和他的学生阿诺多(Amold)以及瑞士数学家莫西(Moser)提出了著名的KAM定理。

1963年,洛伦兹(Lorenz)给出了三个变量的洛仑兹方程。

这都为混沌运动奠定了基础。

1964年,法国天文学家M.Henon等人从研究球状星团以及洛伦兹吸引子中得到启发,得到了一个二维不可积哈密顿系统中的确定性随机行为,发现了Henon映射。

混沌一词的应用是从美国数学家约克(J.A.Y okr)和李天岩(T.Y.Li)题为“周期3意味着混沌”的文章中引用得来的。

1976年,美国生态学家梅(May)在文章《具有极复杂的动力学的简单数学模型》中,研究了一维平方映射,指出逻辑(Logistic)非常简单的一维迭代映射也能产生复杂的周期倍化和混沌运动。

后来,美国物理学家费根鲍姆(Feigenbaum)与1978年发现了倍周期分岔现象中的标度性和普适常数,并引入了重整化群的思想,从而使混沌在现代科学中有了坚实的理论基础。

1984年,美国物理学家肖(Shaw)和他的同事用水龙头进行混沌实验,并有实验数据重建了奇怪吸引子。

从20世纪80年代开始,混沌的理论受到广泛和深入的研究,人们着重研究系统如何从有序进入新的混沌及混沌的性质及特点。

1983年,由蔡少棠(L.O.Chua)发明的蔡氏电路由于结构简单,实现容易,并且表现出丰富的混沌行为。

混沌系统的应用与控制研究混沌系统是指不断变化且表现出无序、随机、非线性等复杂性质的系统。

混沌系统在自然界中有着广泛的应用,如气象系统、生物系统、电路系统等。

此外,混沌系统在通信、保密、图像处理等领域也有很多实际应用。

混沌系统的产生是由于非线性系统中微小扰动在演化过程中不断放大,从而导致系统的表现出混乱的状态。

混沌系统的特点是不可预测、不稳定、无常、复杂等。

混沌系统对于一些领域的发展有着重要的作用,但是控制混沌系统是个挑战。

混沌控制一般是指通过一种控制手段去调节并稳定混沌状态以达到控制的目的。

下面我们将会详细介绍一些混沌系统的应用和控制方法。

一、混沌系统的应用1. 混沌通信混沌通信是一种新型的保密通信方式,它利用混沌系统的混乱性来保证通信的安全性。

混沌通信具有抗干扰、抗窃听等特点,已经被广泛应用于军事、金融和通信等领域。

其基础原理是通过混沌系统,将明文转化为混沌信号,然后发送到接收端,再通过相同的混沌系统进行解密。

混沌通信的保密性大大增加了通信的安全性,也为信息的保密传输提供了新的方法。

2. 混沌控制混沌控制可以用于一些实际应用中。

例如,在磁悬浮列车、空气动力学、化学反应等领域,混沌控制可以用于实现对系统的优化和调节。

混沌控制的方法有很多,例如针对可逆系统的方法、基于自适应控制的方法、基于反馈控制的方法等。

混沌控制的研究对于提高系统性能和稳定性具有重要意义。

3. 混沌密码学混沌密码学是一种新的密码保护方式,它使用混沌系统来生成随机数,这些随机数用于加密信息。

混沌密码学大大提高了密码保护的安全性。

混沌密码学与其他传统密码学的不同在于,混沌密码学生成的密钥是基于混沌系统的随机序列,这种序列是没有可确定规律的,从而可以提高密码的随机性和保密性。

二、混沌系统的控制方法1. 混沌控制的反馈控制方法反馈控制方法是一种常见的混沌控制方法,它通过在混沌系统中引入反馈控制,实现对混沌系统的稳定和控制。

在反馈控制策略中,系统的输出被量化,并与目标量进行比较,然后产生一个控制信号,该信号与系统中引入的反馈信号相加,修正系统的状态。

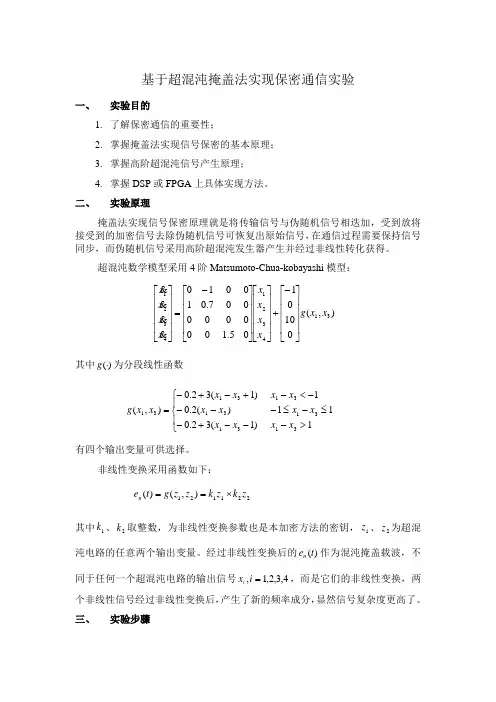

基于超混沌掩盖法实现保密通信实验一、 实验目的1. 了解保密通信的重要性;2. 掌握掩盖法实现信号保密的基本原理;3. 掌握高阶超混沌信号产生原理;4. 掌握DSP 或FPGA 上具体实现方法。

二、 实验原理掩盖法实现信号保密原理就是将传输信号与伪随机信号相迭加,受到放将接受到的加密信号去除伪随机信号可恢复出原始信号,在通信过程需要保持信号同步,而伪随机信号采用高阶超混沌发生器产生并经过非线性转化获得。

超混沌数学模型采用4阶Matsumoto-Chua-kobayashi 模型:),(0100105.1000000007.0100103143214321x x g x x x x x x x x ⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎣⎡-+⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎣⎡⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎣⎡-=⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎣⎡ 其中)(⋅g 为分段线性函数⎪⎩⎪⎨⎧--+---+-+-=)1(32.0)(2.0)1(32.0),(31313131x x x x x x x x g 1111313131>-≤-≤--<-x x x x x x有四个输出变量可供选择。

非线性变换采用函数如下:221121),()(z k z k z z g t e n ⨯==其中1k 、2k 取整数,为非线性变换参数也是本加密方法的密钥,1z 、2z 为超混沌电路的任意两个输出变量。

经过非线性变换后的)(t e n 作为混沌掩盖载波,不同于任何一个超混沌电路的输出信号4,3,2,1,=i x i ,而是它们的非线性变换,两个非线性信号经过非线性变换后,产生了新的频率成分,显然信号复杂度更高了。

三、 实验步骤1.构造有限长度的信号序列(如语音信号),或由图像转化所整数型信号序列;2.通过4阶Matsumoto-Chua-kobayashi模型产生超混沌序列;3.将超混沌序列掩盖信号序列并获得加密信号序列,然后通过信道传输出去;4.接受方受到信号后采用超混沌信号序列去掩盖获得原信号序列;5.将实现方案采用Matlab或C语言编程并仿真正确;6.在瑞泰DSP开发箱或周立功EDA开发箱进行实际测试。

基于粒子群优化的混沌加密算法研究随着信息技术的不断发展和应用,数据的保密性和安全性也变得越来越重要。

因此,信息安全技术也被赋予了更大的重要性和紧迫性。

在这样一个背景下,混沌加密算法逐渐成为了保护数据安全的重要手段之一。

混沌加密算法作为一种新的对称加密方法,与传统的加密算法相比,在安全性和效率方面具有更好的表现。

同时,混沌加密算法中的混沌映射也因其非线性、随机性强的特点被广泛应用于密码学、通信、控制等领域。

而基于粒子群优化的混沌加密算法则是在传统混沌加密算法的基础上引入了粒子群优化算法,通过不断优化参数,增加了算法的可靠性和安全性。

在基于粒子群优化的混沌加密算法中,通过构建动力学模型,将明文数据映射到混沌序列中,以此加密明文,从而达到保护数据安全的目的。

而通过粒子群优化算法,可以寻找到更优的加密参数,提高了混沌加密算法的可靠性和安全性。

在具体实现中,基于粒子群优化的混沌加密算法主要分为以下几个步骤:第一步,构建混沌序列。

混沌序列是基于初始值和混沌映射函数生成的不规则数列,其具有高度的随机性和复杂性,是实现混沌加密的核心。

第二步,选取初始值。

初始值对于混沌序列的生成有着至关重要的影响,所选取的初始值需要经过一定规则的选择,以保证混沌序列的随机性和复杂性。

第三步,构造密钥空间。

密钥空间是指可以使混沌加密算法工作在高强度状态下的一组参数,可以通过调整密钥空间的参数,达到更好的加密效果。

第四步,加密明文数据。

利用混沌序列来对明文进行加密,加密算法支持多种数据类型的加密,包括文本、图像、音频等。

第五步,解密密文数据。

解密过程是将密文进行解密并恢复为原始的明文数据,同样可以支持多种数据类型的解密。

基于粒子群优化的混沌加密算法不仅可以应用在数据保护上,还有很多其他的应用场景,包括网络安全、密码学、通信系统等。

尤其对于一些对安全性要求较高的应用场景,基于粒子群优化的混沌加密算法可以起到重要的作用。

总之,随着信息技术的不断发展和应用,数据的保密性和安全性越来越受到重视。

混沌在保密通信中的应用The Application of Chaos In Secure Communication【摘要】:通信的飞跃发展促使人们越来越追求信息的保密。

混沌信号由于高度的初值敏感性、不可预测性和类似噪声的宽带功率谱密度等突出特征, 使得它具有天生的隐蔽性。

本文就混沌掩盖、混沌参数调制、混沌扩频、混沌键控进行了初步介绍。

【关键字】:混沌保密通信混沌掩盖混沌参数调制混沌扩频混沌键控1.引言随着通信技术的发展,人们的生活方式日趋便利,从电报到电话,从电话到移动手机,从双绞线到同轴电缆,从电缆到光纤,从有线到无线,我们的通信世界实现着人们的种种通信需求。

但是在通信方式越来越便利,种类也越来越多样的同时,人们一样追求通信的保密。

这也就促进了密码技术的发展。

然而, 现代计算机技术的发展, 也为破译密码提供了强大的武器。

利用计算机网络, 非法访问银行数据库系统, 更改个人账户信息, 谋取经济利益; 盗取密码、篡改信息, 闯入政府或军事部门窃取机密等一系列高科技犯罪屡有报道。

这与信息保密工作不力有一定关系, 也说明传统的保密技术还不够完善。

混沌保密通信新技术的兴起, 为信息保密开辟了一条崭新的道路。

利用混沌信号的特征, 隐藏信息, 是密码学发展新方向之一, 也是混沌应用领域研究中的热点【1】。

2.混沌在通信领域的起源混沌是确定性非线性电路或系统中物理量作无规则变化的现象。

非线性电路是指至少含有一个不是独立电源的非线性元件的电路。

确定性电路是指不存在随机现象的电路。

一般地,混沌指确定性非线性系统中的无序现象,有些类似随机现象。

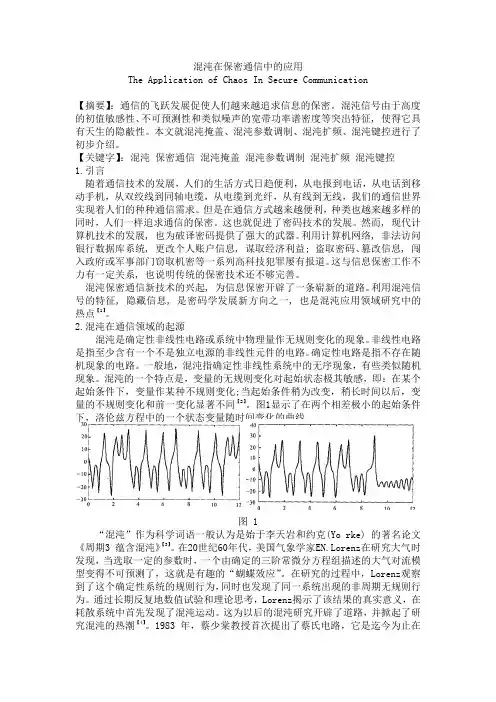

混沌的一个特点是,变量的无规则变化对起始状态极其敏感,即:在某个起始条件下,变量作某种不规则变化;当起始条件稍为改变,稍长时间以后,变量的不规则变化和前一变化显著不同【2】。

图1显示了在两个相差极小的起始条件下,洛伦兹方程中的一个状态变量随时间变化的曲线。

图 1“混沌”作为科学词语一般认为是始于李天岩和约克(Yo rke) 的著名论文《周期3 蕴含混沌》【3】。

基于混沌系统的加密算法研究随着信息化时代的到来,网络安全变得越来越重要。

人们很容易将数据或信息传输到异地,但也就难以保证其安全性。

此时,加密技术便应运而生。

随着计算机技术的不断发展,加密算法也在不断地更新换代。

其中一种较为先进的算法是基于混沌系统的加密算法。

本文将从三个方面探讨该算法的研究,以帮助读者更加深入了解这种新型加密算法。

一、什么是混沌系统混沌系统,就是一类非线性动力学系统。

它的特点是高度复杂、高度敏感、高度随机、高度不可预测。

混沌系统可以看作是一种动态的物理现象,它的演化过程具有极大的不规则性,但却受到确定性规律的制约。

混沌系统常常表现为无序、混乱、非周期性的运动轨迹,是对线性稳态系统的颠覆。

二、基于混沌系统的加密算法的理论基础基于混沌系统的加密算法的理论基础是混沌系统的性质——高度随机和不可预测。

混沌系统中的某些参数比如Lyapunov指数和分形维数等,可以用来描述混沌系统的随机性和复杂性,使得它们成为加密算法中非常有力的加密源。

基于混沌系统的加密算法利用混沌系统本身对参数的敏感性,对待加密的数据进行变换。

采用混沌系统中的初始值和参数,可以生成一组动态随机数,这些随机数是高度不可预测的,从而可以起到较好的加密作用。

这种随机性,其实是一种高效的加密方法,加密算法要解开它,需要无限时间和无限资源。

三、基于混沌系统的加密算法的实际应用基于混沌系统的加密算法已经被广泛应用于网络安全、通信安全、金融安全、军事安全等方面。

其在网络安全中的应用非常广泛。

如传输证书、数字签名、安全电子邮件、数字图像加密等等。

在通信领域中,基于混沌系统的加密算法变得相当重要。

通信安全是保证通信内容不被窃听或篡改的重要手段之一,基于混沌系统的加密算法使得通信变得更加私密和安全。

在金融领域,基于混沌系统的加密算法能够有效地防范金融腐败和楼新等行为。

在军事领域,保密是至关重要的,基于混沌系统的加密算法能够对机密信息进行高强度的保护。

混沌系统在数据加密中的应用研究随着信息技术的快速发展,数据加密成为保护信息安全的重要手段之一。

而混沌系统则在这一领域具有广泛的应用。

本文将探讨混沌系统在数据加密中的应用研究。

一、混沌系统简介混沌系统是一类具有不可预测性的动力学系统,其行为非常复杂,甚至呈现出类似随机性的特征。

混沌系统最早由美国数学家洛伦兹在20世纪60年代提出,随后得到了广泛的关注和研究。

混沌系统常见的例子有洛伦兹吸引子、蒙德里安周期方阵等。

二、混沌系统在数据加密中的应用对于加密过程中的关键数据,保证其安全性和不可预测性是非常重要的。

而混沌系统中的“无规则”、“不可重复”的特质,使得它在数据加密中的应用具有广阔的前景。

在以下几个方面,混沌系统在数据加密中有着极为重要的应用。

1. 混沌加密算法混沌序列可以用来产生高度随机的密钥,从而用于对称和非对称加密。

目前已有许多基于混沌的加密算法被提出,例如基于初始值混沌系统的加解密算法(VIC)和改进的混沌置换加密算法(TCIPA)等。

2. 混沌伪随机序列生成器伪随机序列是信息加密中重要的一环,它可以用来产生密钥、填充信息等。

混沌系统的随机、不可预测等特性能够使伪随机序列更加安全。

3. 混沌图像加密混沌系统在对图片加密方面也有广泛的应用。

通过将加密算法作用在图片像素上,来实现对图片的加密。

混沌图像加密通常包含加密过程和解密过程,其中加密过程需使用密钥和混沌系统生成的无规则的数列对图像进行处理。

4. 混沌语音加密通过在语音信号中引入混沌系统来实现语音加密。

相较于其他加密方式,混沌系统的加密方式更为随机,因此更加安全可靠。

三、混沌系统在数据加密中的挑战尽管混沌系统在数据加密中应用广泛,但其也面临着以下几个挑战。

1. 建模与分析复杂度混沌系统在进行加密过程时,需要用数学模型描述其行为规律,但由于混沌系统本身的特性,建模过程非常困难,在实际操作中可能存在误差。

2. 针对攻击手段混沌系统在加密过程中可能面临一些针对攻击的手段,例如线性攻击、根据密文分析和传统密码分析等。