监控IP包流量050-62124(吴文强)

- 格式:pdf

- 大小:190.34 KB

- 文档页数:13

网络监控数据分析总结在当今数字化的时代,网络监控数据分析成为了保障网络安全、优化网络性能、提升用户体验的关键手段。

通过对网络中产生的大量数据进行收集、整理、分析和解读,我们能够深入了解网络的运行状况,发现潜在的问题和威胁,并采取相应的措施加以解决。

本文将对网络监控数据分析的相关内容进行详细的探讨。

一、网络监控数据的来源网络监控数据的来源非常广泛,包括但不限于以下几个方面:1、网络设备路由器、交换机、防火墙等网络设备会产生大量的日志信息,如设备的运行状态、流量统计、连接记录等。

2、服务器服务器系统(如 Windows Server、Linux 等)会记录系统的性能指标、用户登录信息、应用程序的运行情况等。

3、应用程序各种网络应用程序(如 Web 服务器、邮件服务器、数据库服务器等)会产生与自身运行相关的数据,如访问日志、错误日志、业务处理数据等。

4、终端设备用户的电脑、手机、平板等终端设备也会产生与网络连接和使用相关的数据,如网络连接状态、应用使用记录等。

二、网络监控数据的类型网络监控数据可以分为以下几种主要类型:1、流量数据包括网络中数据包的数量、大小、流向、源地址和目标地址等信息。

流量数据能够帮助我们了解网络的负载情况和数据的流动模式。

2、性能数据如网络设备的 CPU 利用率、内存使用率、端口带宽利用率等,服务器的内存、CPU、磁盘 I/O 等性能指标。

性能数据可以反映网络设备和服务器的工作状态,及时发现性能瓶颈。

3、日志数据由网络设备、服务器和应用程序生成的文本形式的记录,包含系统事件、错误信息、用户操作等详细信息。

日志数据对于故障排查和安全审计非常重要。

4、安全数据如入侵检测系统(IDS)和入侵防御系统(IPS)产生的警报信息、防火墙的访问控制日志等,用于监测和防范网络中的安全威胁。

三、网络监控数据分析的方法1、数据采集首先需要从各种数据源收集监控数据,可以使用网络管理协议(如SNMP)、系统日志采集工具(如 Syslog)、流量监测工具(如Wireshark)等技术和工具来实现。

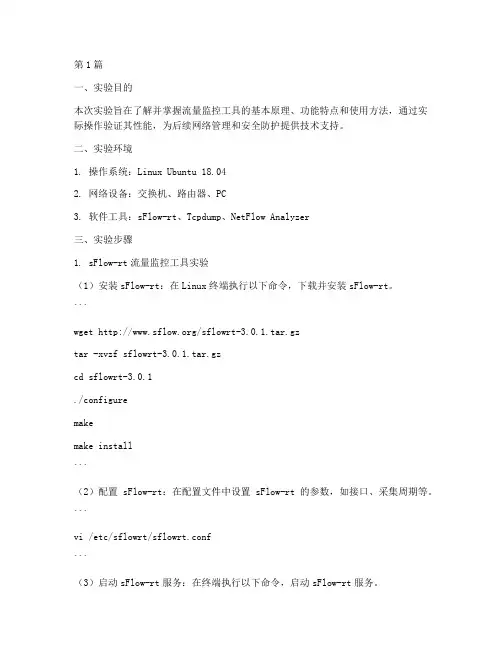

第1篇一、实验目的本次实验旨在了解并掌握流量监控工具的基本原理、功能特点和使用方法,通过实际操作验证其性能,为后续网络管理和安全防护提供技术支持。

二、实验环境1. 操作系统:Linux Ubuntu 18.042. 网络设备:交换机、路由器、PC3. 软件工具:sFlow-rt、Tcpdump、NetFlow Analyzer三、实验步骤1. sFlow-rt流量监控工具实验(1)安装sFlow-rt:在Linux终端执行以下命令,下载并安装sFlow-rt。

```wget /sflowrt-3.0.1.tar.gztar -xvzf sflowrt-3.0.1.tar.gzcd sflowrt-3.0.1./configuremakemake install```(2)配置sFlow-rt:在配置文件中设置sFlow-rt的参数,如接口、采集周期等。

```vi /etc/sflowrt/sflowrt.conf```(3)启动sFlow-rt服务:在终端执行以下命令,启动sFlow-rt服务。

```systemctl start sflowrt```(4)测试sFlow-rt:在sFlow-rt Collector端运行以下命令,查看采集到的流量数据。

```sflowrt-collector -l 1000 -o /var/log/sflowrt/sflowrt.log```2. Tcpdump流量监控工具实验(1)安装Tcpdump:在Linux终端执行以下命令,下载并安装Tcpdump。

```sudo apt-get install tcpdump```(2)监控特定端口流量:在终端执行以下命令,监控特定端口的流量。

```tcpdump port 80```(3)将流量保存到文件:在终端执行以下命令,将流量保存到文件。

```tcpdump -w traffic.pcap port 80```(4)使用Winshark分析流量:将保存的流量文件传输到Windows系统,使用Winshark打开并分析流量。