ip包流量监控代码

- 格式:pdf

- 大小:52.08 KB

- 文档页数:8

IP地址的网络流量分析和安全审计工具在当今互联网时代,网络安全问题日益突出。

为了保护网络系统的安全和隐私,对网络流量进行分析和进行安全审计成为必不可少的工作。

IP地址的网络流量分析和安全审计工具因此应运而生,并在网络安全领域中发挥着重要的作用。

一、IP地址的网络流量分析工具IP地址的网络流量分析工具是一种利用IP地址信息对网络传输进行监控、分析的软件或设备。

通过此类工具,网络管理员可以实时监测网络流量,识别异常流量,并及时采取相应的安全防护措施。

1. 流量监测和统计功能IP地址的网络流量分析工具可以实时监测网络中的数据流量,并提供对数据流量的统计分析。

通过统计分析,网络管理员可以了解网络的整体负载情况、高峰时段以及流量类型等信息,从而为网络优化和资源分配提供参考和依据。

2. 异常流量检测和警报功能IP地址的网络流量分析工具可以通过配置规则和算法,检测出网络中的异常流量,并发出相应的警报。

异常流量可能是网络攻击、病毒传播等安全事件的表现,及时检测并采取措施可以有效减少网络系统受到的威胁。

3. 会话分析和可视化展示IP地址的网络流量分析工具还可以对网络会话进行分析,对数据包进行聚类,还原出会话的整体流程。

同时,通过可视化展示,如图表、曲线图等形式,直观地展示网络流量的变化趋势和关键指标,使网络管理员能够更加清晰地了解网络的运行状态。

二、IP地址的网络安全审计工具IP地址的网络安全审计工具是一种用于对网络系统进行审核和检查的工具。

通过对网络流量和系统日志的分析,可以发现网络安全事件,为网络安全防护工作提供依据。

1. 审计网络访问权限IP地址的网络安全审计工具可以审计和监控网络系统的用户访问权限,对用户登录、操作和文件访问等行为进行记录和审计。

通过审计,可以发现未授权的访问行为,帮助网络管理员及时采取措施,确保网络系统的安全。

2. 检测网络攻击和入侵IP地址的网络安全审计工具能够监测和检测网络系统中的攻击行为和入侵事件。

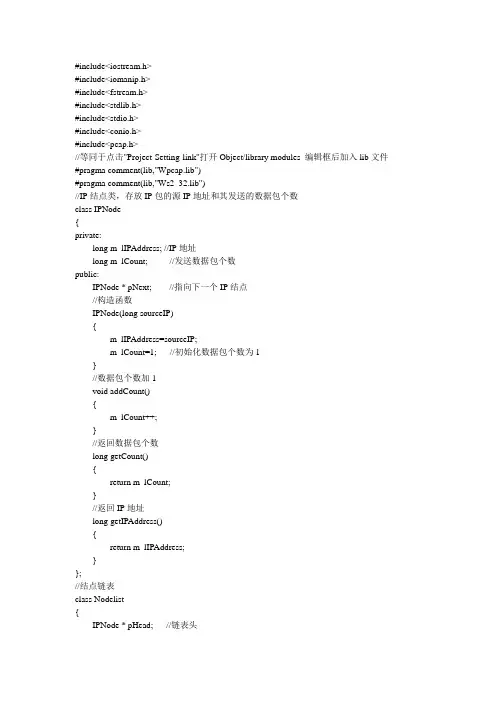

#include<iostream.h>#include<iomanip.h>#include<fstream.h>#include<stdlib.h>#include<stdio.h>#include<conio.h>#include<pcap.h>//等同于点击"Project-Setting-link"打开Object/library modules 编辑框后加入lib文件#pragma comment(lib,"Wpcap.lib")#pragma comment(lib,"Ws2_32.lib")//IP结点类,存放IP包的源IP地址和其发送的数据包个数class IPNode{private:long m_lIPAddress; //IP地址long m_lCount; //发送数据包个数public:IPNode * pNext; //指向下一个IP结点//构造函数IPNode(long sourceIP){m_lIPAddress=sourceIP;m_lCount=1; //初始化数据包个数为1}//数据包个数加1void addCount(){m_lCount++;}//返回数据包个数long getCount(){return m_lCount;}//返回IP地址long getIPAddress(){return m_lIPAddress;}};//结点链表class Nodelist{IPNode * pHead; //链表头IPNode * pTail; //链表尾public:Nodelist(){pHead=pTail=NULL; //初始化链表}~Nodelist(){if(pHead!=NULL){IPNode * pTemp=pHead;pHead=pHead->pNext;delete pTemp;}}//Ip结点加入链表void addNode(long sourceIP){if(pHead==NULL) //当链表为空时{// cout<<"the first node"<<endl; //测试用pTail=new IPNode(sourceIP);pHead=pTail;pTail->pNext=NULL;}else{for(IPNode * pTemp=pHead;pTemp;pTemp=pTemp->pNext){//如果链表中存在此IP,发送数据包个数加1if(pTemp->getIPAddress()==sourceIP){// cout<<"same sourceip "<<endl; //测试用pTemp->addCount();break;}}if(pTemp==NULL){// cout<<"a new sourceip"<<endl; //测试用pTail->pNext=new IPNode(sourceIP);pTail=pTail->pNext;pTail->pNext=NULL;}}}//输出IP结点,即IP地址和其发送的IP包个数void OutPut(){IPNode * pTemp=pHead;ofstream fout("login.txt",ios::app);fout<<"SourceIP"<<"\tpacket numbers"<<endl;while(pTemp!=NULL){long lTemp=pTemp->getIPAddress();fout<<inet_ntoa(*(in_addr*)&(lTemp))<<'\t';fout<<pTemp->getCount()<<endl;cout<<inet_ntoa(*(in_addr*)&(lTemp))<<'\t';cout<<pTemp->getCount()<<endl;pTemp=pTemp->pNext;fout<<inet_ntoa(*(in_addr*)&(lTemp))<<'\t';fout<<pTemp->getCount()<<endl;}return;}};//IP包头部结构struct ip_header{unsigned char ver_ihl; //版本号〔4位〕+头部长度〔4位〕unsigned char tos; //服务类型unsigned short tlen; //总长度unsigned short identification; //标识unsigned short flags_fo; //标志+片偏移unsigned char ttl; //生存时间unsigned char proto; //协议unsigned short crc; //校验和DWORD saddr; //源地址DWORD daddr; //目的地址unsigned int op_pad; //选项+填充};void main(int argc,char * argv[]){pcap_if_t * alldevs,* d; //网络设备结构pcap_t * fp; //网卡描述符char errbuf[PCAP_ERRBUF_SIZE]; //错误信息unsigned int netmask; //子网掩码char packet_filter[]="ip"; //过滤,选择IP协议struct bpf_program fcode;struct pcap_pkthdr * header;const unsigned char * pkt_data;//获取网络设备列表if(pcap_findalldevs(&alldevs,errbuf)==-1)/*找出所有网络设备,设备信息存储在alldevs中,-1表示失败,其将具体出错信息写在errbuf中0就表示pcap_findalldevs调用成功*/{cout<<"Error information"<<errbuf<<endl;exit(1);}d=alldevs;for(unsigned int i=1;d!=NULL;d=d->next){cout<<"第"<<i<<"#网络接口〔网卡〕:"<<d->name<<endl;i++;}cout<<"共"<<i-1<<"个网络接口〔网卡〕"<<endl;/*在Windows2000平台上,基于winpcap一般至少有两张网卡,第一张通常是Winpcap虚拟,第二张通常是真实的*/cout<<"请选择一个网络接口(1~"<<i-1<<")";unsigned int k=1;cin>>k;cout<<endl;d=alldevs;for(i=1;i<k;i++)d=d->next;/*pcap_open_live 用于打开d->name所指定的网络接口,返回值为pcap_t类型,并存于fp中,该值将在pcap_next_ex函数中使用*/fp=pcap_open_live(d->name,65536,1,1000,errbuf);if(fp==NULL){cout<<"Unable to Open the device";//释放设备列表pcap_freealldevs(alldevs);exit(1);}//获取子网掩码if(d->addresses!=NULL)netmask=((struct sockaddr_in*)(d->addresses->netmask))->sin_addr.s_addr;else//没有地址则假设为C类地址netmask=0xffffff;//编辑过滤器if(pcap_compile(fp,&fcode,packet_filter,1,netmask)<0)//参数说明:fp为pcap_open_live函数返回的指针; fcode传递给后边的pcap_setfilter 函数;packet_filter是前边定的过滤条件,即"IP"。

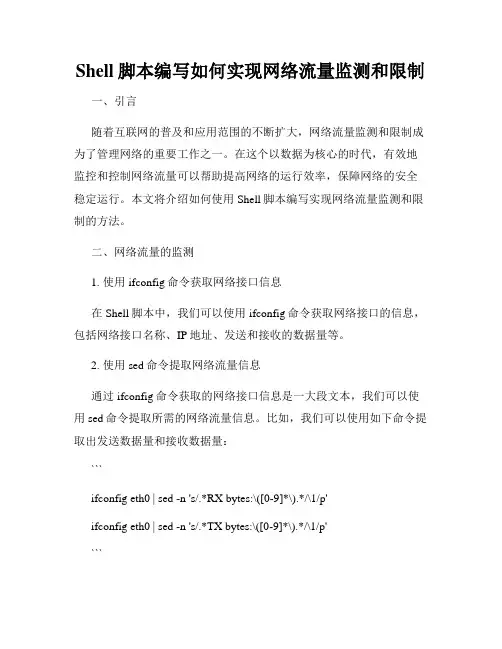

Shell脚本编写如何实现网络流量监测和限制一、引言随着互联网的普及和应用范围的不断扩大,网络流量监测和限制成为了管理网络的重要工作之一。

在这个以数据为核心的时代,有效地监控和控制网络流量可以帮助提高网络的运行效率,保障网络的安全稳定运行。

本文将介绍如何使用Shell脚本编写实现网络流量监测和限制的方法。

二、网络流量的监测1. 使用ifconfig命令获取网络接口信息在Shell脚本中,我们可以使用ifconfig命令获取网络接口的信息,包括网络接口名称、IP地址、发送和接收的数据量等。

2. 使用sed命令提取网络流量信息通过ifconfig命令获取的网络接口信息是一大段文本,我们可以使用sed命令提取所需的网络流量信息。

比如,我们可以使用如下命令提取出发送数据量和接收数据量:```ifconfig eth0 | sed -n 's/.*RX bytes:\([0-9]*\).*/\1/p'ifconfig eth0 | sed -n 's/.*TX bytes:\([0-9]*\).*/\1/p'```其中,eth0是网络接口名称,[0-9]*表示任意数字,\(\)表示匹配的模式。

3. 使用Shell脚本周期性执行并记录网络流量为了实时监测网络流量,我们可以编写一个循环的Shell脚本,每隔一段时间执行一次网络流量的监测,并将监测结果记录下来。

以下是一个示例的Shell脚本代码:```#!/bin/bashwhile truedorx_bytes=$(ifconfig eth0 | sed -n 's/.*RX bytes:\([0-9]*\).*/\1/p')tx_bytes=$(ifconfig eth0 | sed -n 's/.*TX bytes:\([0-9]*\).*/\1/p')echo "RX bytes: $rx_bytes"echo "TX bytes: $tx_bytes"sleep 1done```这段代码会每秒钟获取一次网络接口的接收和发送数据量,并将其输出。

linux中查看⽹卡流量六种⽅法⽅法⼀、nload⼯具源码包路径:查看参数帮助命令:nload –help-a:这个好像是全部数据的刷新时间周期,单位是秒,默认是300.-i:进⼊⽹卡的流量图的显⽰⽐例最⼤值设置,默认10240 kBit/s.-m:不显⽰流量图,只显⽰统计数据。

-o:出去⽹卡的流量图的显⽰⽐例最⼤值设置,默认10240 kBit/s.-t:显⽰数据的刷新时间间隔,单位是毫秒,默认500。

-u:设置右边Curr、Avg、Min、Max的数据单位,默认是⾃动变的.注意⼤⼩写单位不同!h|b|k|m|g h: auto, b: Bit/s, k: kBit/s, m: MBit/s etc.H|B|K|M|G H: auto, B: Byte/s, K: kByte/s, M: MByte/s etc.-U:设置右边Ttl的数据单位,默认是⾃动变的.注意⼤⼩写单位不同(与-u相同)!Devices:⾃定义监控的⽹卡,默认是全部监控的,使⽤左右键切换。

如只监控eth0命令: nload eth0⽅法⼆、iftop⼯具1、iftop界⾯相关说明界⾯上⾯显⽰的是类似刻度尺的刻度范围,为显⽰流量图形的长条作标尺⽤的。

中间的<= =>这两个左右箭头,表⽰的是流量的⽅向。

TX:发送流量RX:接收流量TOTAL:总流量Cumm:运⾏iftop到⽬前时间的总流量peak:流量峰值rates:分别表⽰过去 2s 10s 40s 的平均流量2、iftop相关参数常⽤的参数-i设定监测的⽹卡,如:# iftop -i eth1-B 以bytes为单位显⽰流量(默认是bits),如:# iftop -B-n使host信息默认直接都显⽰IP,如:# iftop -n-N使端⼝信息默认直接都显⽰端⼝号,如: # iftop -N-F显⽰特定⽹段的进出流量,如# iftop -F 10.10.1.0/24或# iftop -F 10.10.1.0/255.255.255.0-h(display this message),帮助,显⽰参数信息-p使⽤这个参数后,中间的列表显⽰的本地主机信息,出现了本机以外的IP信息;-b使流量图形条默认就显⽰;-f这个暂时还不太会⽤,过滤计算包⽤的;-P使host信息及端⼝信息默认就都显⽰;-m设置界⾯最上边的刻度的最⼤值,刻度分五个⼤段显⽰,例:# iftop -m 100M进⼊iftop画⾯后的⼀些操作命令(注意⼤⼩写)按h切换是否显⽰帮助;按n切换显⽰本机的IP或主机名;按s切换是否显⽰本机的host信息;按d切换是否显⽰远端⽬标主机的host信息;按t切换显⽰格式为2⾏/1⾏/只显⽰发送流量/只显⽰接收流量;按N切换显⽰端⼝号或端⼝服务名称;按S切换是否显⽰本机的端⼝信息;按D切换是否显⽰远端⽬标主机的端⼝信息;按p切换是否显⽰端⼝信息;按P切换暂停/继续显⽰;按b切换是否显⽰平均流量图形条;按B切换计算2秒或10秒或40秒内的平均流量;按T切换是否显⽰每个连接的总流量;按l打开屏幕过滤功能,输⼊要过滤的字符,⽐如ip,按回车后,屏幕就只显⽰这个IP相关的流量信息;按L切换显⽰画⾯上边的刻度;刻度不同,流量图形条会有变化;按j或按k可以向上或向下滚动屏幕显⽰的连接记录;按1或2或3可以根据右侧显⽰的三列流量数据进⾏排序;按<根据左边的本机名或IP排序;按>根据远端⽬标主机的主机名或IP排序;按o切换是否固定只显⽰当前的连接;按f可以编辑过滤代码,这是翻译过来的说法,我还没⽤过这个!按!可以使⽤Shell命令,这个没⽤过!没搞明⽩啥命令在这好⽤呢!按q退出监控。

网络IP地址的网络流量监控和分析随着互联网的快速发展和普及,网络IP地址的流量监控和分析日益变得重要。

网络流量监控可以帮助我们实时掌握网络的使用情况,提高网络的安全性和效率。

本文将探讨网络IP地址的流量监控和分析的重要性,介绍相关工具和技术,并探讨如何利用这些数据进行网络优化和安全保障。

一、网络IP地址的流量监控和分析的重要性网络IP地址是互联网上每个设备的唯一标识,流量监控和分析可以帮助我们监控网络的使用情况、发现异常行为、预测网络的负载和优化网络的结构。

以下是网络IP地址的流量监控和分析的几个重要方面:1. 检测网络攻击:通过监控网络流量,可以及时发现并分析网络攻击行为,如DDoS攻击、恶意代码传播等。

及早采取相应的安全措施,有效保护网络的安全。

2. 优化网络结构:监控网络IP地址的流量数据可以帮助我们了解网络的瓶颈和瓶颈位置,进而进行网络结构的优化,提高网络的传输效率和稳定性。

3. 预测网络负载:通过监控和分析网络IP地址的流量数据,可以了解网络的使用情况和趋势,从而预测网络的负载,并做好相应的扩容和调整工作。

4. 提高用户体验:通过监控用户IP地址的网络流量,可以了解用户的需求和行为模式,从而提供更好的用户体验和个性化服务。

二、网络IP地址的流量监控和分析工具和技术目前,有许多网络IP地址流量监控和分析的工具和技术可供选择。

以下是几个常见的工具和技术:1. 抓包工具:抓包工具可以捕捉和分析网络数据包,从而获取网络流量的相关信息。

常见的抓包工具有Wireshark、tcpdump等。

2. 流量分析工具:流量分析工具可以根据抓包获取的数据,进行深入分析和统计。

常见的流量分析工具有ntopng、PRTG NetworkMonitor等。

3. 网络流量分析平台:网络流量分析平台可以集中管理和分析网络IP地址的流量数据,并提供可视化的报表和监控功能。

常见的网络流量分析平台有SolarWinds NetFlow Traffic Analyzer、Cisco Stealthwatch 等。

IP地址的网络监控与流量分析随着网络技术的不断发展和普及,IP地址的网络监控与流量分析在信息安全领域扮演着至关重要的角色。

本文将探讨IP地址的网络监控与流量分析的意义、方法和应用。

一、IP地址的网络监控意义IP地址是计算机网络中唯一标识网络设备的地址,通过对IP地址的网络监控可以帮助我们追踪和定位网络中的问题。

1. 监测和防范网络攻击:网络攻击者往往会采用伪装、隐藏真实IP 地址的手段进行攻击,通过监控IP地址可以准确追踪攻击源并采取相应的防范措施。

2. 提高网络性能:通过监控IP地址的流量情况,可以了解网络拥堵状况、带宽使用情况等,从而优化网络架构和资源分配,提高网络性能和用户体验。

3. 发现和解决网络故障:网络中可能存在各种故障,如网络中断、传输故障等,通过监控IP地址可以及时发现并解决这些问题,保持网络的正常运行。

二、IP地址的网络监控方法IP地址的网络监控可以通过多种手段实现,常用的方法包括网络嗅探、流量分析和日志记录等。

1. 网络嗅探:网络嗅探是指通过网络监听设备(如网络分析仪)对网络数据包进行捕获和分析。

通过嗅探网络流量,可以获取网络中的数据包信息、通信协议和数据内容等,为后续分析提供数据基础。

2. 流量分析:流量分析是指对获取的网络流量数据进行统计、分析和可视化展示。

通过流量分析可以了解网络中的通信模式、使用情况和趋势等,为网络优化和故障排查提供依据。

3. 日志记录:网络设备(如路由器、防火墙等)通常会记录网络活动的日志信息,包括源IP地址、目的IP地址、通信协议、时间戳等。

通过分析这些日志信息可以了解网络的访问情况和异常行为。

三、IP地址网络监控与流量分析的应用IP地址的网络监控与流量分析技术在实际应用中有广泛的用途,以下是几个常见的应用场景:1. 网络安全和入侵检测:通过监控IP地址可以追踪并防范网络攻击、入侵威胁和恶意行为,及时发现并采取措施应对安全威胁。

2. 网络优化和性能监控:通过流量分析可以了解网络的带宽利用率、设备负载情况等,为网络优化和性能监控提供数据支持。

IP地址的网络监控与流量分析的方式在当今数字化时代,网络监控与流量分析对于维护网络安全和优化网络性能至关重要。

而在这一过程中,IP地址扮演着重要的角色,它不仅用于标识和定位网络设备,还可以用于实现网络监控和流量分析。

本文将介绍IP地址的网络监控与流量分析的方式,并探讨其应用和意义。

一、IP地址的网络监控方式1. IP地址的抓包监控IP地址的抓包监控是指通过监听和记录网络中传输的数据包,对网络通信进行实时监控和分析。

这种方式可以帮助网络管理员识别和分析网络中的异常流量、潜在的安全威胁以及网络性能问题。

通过抓包监控,管理员可以获取到IP地址相关的数据包信息,如源IP地址、目的IP地址、协议、端口等,从而更好地进行网络管理和维护。

2. IP地址的流量统计监控IP地址的流量统计监控是指通过记录网络中各个IP地址的传输流量数据,对网络流量进行实时监控和分析。

这种方式可以帮助管理员了解各个IP地址之间的流量情况,及时发现和解决网络拥堵问题,优化网络性能。

通过流量统计监控,管理员可以了解到每个IP地址的上传流量、下载流量、流量占比等信息,从而对网络进行合理规划和优化。

二、IP地址的流量分析方式1. 基于IP地址的流量分析基于IP地址的流量分析是指通过对网络中的IP地址进行详细分析,了解每个IP地址的行为、通信情况以及访问偏好等。

这种方式可以帮助管理员了解网络用户的行为习惯,判断是否存在异常访问或非法操作,及时采取相应的安全措施。

基于IP地址的流量分析可以使用一些专业的网络流量分析工具,如Wireshark、NetFlow等。

2. 基于IP地址的威胁检测基于IP地址的威胁检测是指通过对网络中的IP地址进行持续监控和分析,识别和预防网络安全威胁。

这种方式可以帮助管理员及时发现和应对来自恶意IP地址的攻击行为,有效维护网络的安全和稳定。

基于IP地址的威胁检测可以结合黑名单、白名单等技术手段,通过比对已知的恶意IP地址列表,筛选出潜在的威胁IP地址,并加以阻止或限制其访问。

使用JPCAP实现监听JPCAP是一种Java库,它提供了在Java程序中进行网络分析和封包捕捉的功能。

这个库可以用于捕捉、分析和操作网络流量。

JPCAP可以被用来实现各种网络应用,比如网络监控、数据分析和安全工具等。

本文将重点介绍如何使用JPCAP来实现网络监听。

1.安装和配置JPCAP库2.导入必要的类和包在Java代码中,你需要导入相应的类和包来使用JPCAP库的功能。

以下是一些常用的类和包:```import jpcap.*;import jpcap.packet.*;```3.设置网络设备和过滤器在开始监听之前,你需要指定要监听的网络设备和过滤器。

可以使用NetworkInterface类来获取可以监听的设备列表,并选择一个设备进行监听。

```NetworkInterface[] devices = JpcapCaptor.getDeviceList(;NetworkInterface device = devices[0]; //选择第一个设备//设置过滤器String filter = "tcp and port 80"; //监听TCP协议和80端口的流量```4. 创建JpcapCaptor实例使用选择的设备和过滤器创建一个JpcapCaptor对象实例,将其用于捕获网络流量。

```JpcapCaptor pcap = JpcapCaptor.openDevice(device, 2000, false, 20);```在这个例子中,我们创建了一个最大缓冲区为2000字节的JpcapCaptor对象。

第三个参数指定了是否设置混杂模式,第四个参数指定了超时时间。

5.监听网络流量一旦你创建了JpcapCaptor对象实例,你就可以开始监听网络流量了。

可以使用capturePacket(方法来捕获单个封包,或者使用processPacket(方法启动一个无限循环,以持续捕获流量。

网络IP的流量监控和分析工具随着互联网的快速发展和普及,网络流量监控和分析工具变得越来越重要。

对于企业和组织来说,了解网络流量的情况对于优化资源分配、提高网络安全性以及改善用户体验至关重要。

在这篇文章中,我们将介绍网络IP的流量监控和分析工具的作用、分类以及常用工具的特点。

一、网络IP流量监控和分析工具的作用网络IP的流量监控和分析工具通过收集和分析网络数据包,帮助管理员或网络工程师了解整个网络的实时情况、流量分布以及对特定IP地址进行深入分析。

它们可以提供以下几个方面的作用:1. 实时监控:这些工具可以提供实时的网络流量数据,管理员可以随时了解网络的状况,例如当前的连接数、带宽使用情况等。

这使得管理员能够快速发现和解决网络问题,确保网络的正常运行。

2. 流量分析:网络流量监控和分析工具能够对流量进行统计和分析,例如流量的来源和目的地、协议的分布情况等。

这些数据可以为网络优化和网络安全提供重要参考,帮助管理员了解网络的负载情况和瓶颈,并采取相应的措施进行调整。

3. IP地址分析:这些工具可以对特定的IP地址进行详细分析,包括流量、连接情况、访问模式等。

通过对IP地址的分析,管理员可以判断该地址的行为是否异常,以及是否存在网络攻击等安全问题。

二、网络IP流量监控和分析工具的分类网络IP流量监控和分析工具可以根据不同的功能和用途进行分类。

以下是几种常见的分类方法:1. 流量监控工具与流量分析工具:根据其主要功能,可以将网络IP流量监控和分析工具划分为两类。

流量监控工具主要用于实时监控网络流量的状态,提供实时的数据和图表展示;而流量分析工具则更加注重对流量进行统计和分析,提供更详细的数据和报表。

2. 全面监控工具与特定监控工具:全面监控工具通常具有更全面的功能,能够收集和分析整个网络的流量情况。

而特定监控工具针对特定的网络设备或目的进行设计,只监控特定范围或特定类型的流量。

3. 商业工具与开源工具:网络IP流量监控和分析工具可以分为商业工具和开源工具。

IP地址的网络流量监测和带宽控制工具推荐在现今数字化的世界中,互联网的普及使得人们对于网络流量的监测和带宽控制变得更加重要。

IP地址的流量监测和带宽控制成为了网络管理的关键任务之一。

本文将介绍几种常用的IP地址的网络流量监测和带宽控制工具,并推荐一些适合不同需求的工具。

1. 网络流量监测工具网络流量监测工具可以帮助我们实时监测网络中的数据流量,了解网络的使用情况和流量分布。

下面是几种常用的网络流量监测工具:1.1 WiresharkWireshark是一款免费的开源网络协议分析工具。

它可以捕获网络数据包,并对其进行详细的分析和解码,帮助用户了解网络中的数据流量和流量类型。

Wireshark支持多种平台,并提供了强大的过滤和分析功能。

1.2 PRTG Network MonitorPRTG Network Monitor是一款功能强大的网络监控工具,可以监测网络流量、带宽利用率、网络设备状态等。

PRTG Network Monitor支持多种监测方式,包括流量监测、SNMP监测等,用户可以根据自己的需求选择合适的监测方式。

1.3 NetFlow AnalyzerNetFlow Analyzer是一款基于NetFlow协议的网络流量监测工具。

它可以实时分析和监测网络流量,帮助用户实时了解网络中的流量分布和流量利用情况。

NetFlow Analyzer提供了直观的图表和报表,方便用户进行数据分析和统计。

2. 带宽控制工具带宽控制工具可以帮助我们有效地管理网络带宽,合理分配和控制网络资源。

下面是几种常用的带宽控制工具:2.1 NetBalancerNetBalancer是一款功能强大的带宽控制工具,可以帮助用户控制和限制特定应用程序的带宽使用。

NetBalancer提供了直观的界面,用户可以根据自己的需求设置带宽限制和优先级。

2.2 Traffic Shaper XPTraffic Shaper XP是一款免费的带宽控制工具,可以帮助用户限制网络中特定应用程序或用户的带宽使用。

1.1联网接入架构各类社会单位视频监控资源分布在多个不同的网络环境中,包括行业单位专网或私网、互联网等。

公安机关在互联网上建设省市县三级社会单位视频监控接入平台,各类社会单位的视频信息通过互联网接入至县级社会单位视频监控接入平台。

即县级社会单位视频监控接入平台,能够整合并统一管理所有不同链路、不同技术要求的社会图像监控资源。

未来,随着社会视频监控资源的逐渐增多,有条件的派出所也可建设社会单位视频监控联网接入平台。

县(市、区)公安机关在互联网内部署建设社会视频接入平台,用于接入汇聚本辖区的社会视频监控资源。

市级社会视频接入平台级联各县级社会视频接入平台,可管理、监看本市的社会单位视频信息。

省级社会视频接入平台级联各市级社会视频接入平台,可管理、监看全省的社会单位视频信息。

各级平台应搭建于具备固定IP的互联网环境下,兼顾经济性与多用户同时使用的需求,县级以上平台互联网带宽应不低于50M。

5.1.1通信协议结构5.1.1.1概述视频、音频、数据等信息传输、交换、控制的通信协议的结构见下图所示。

图通信协议结构图联网系统在进行视音频传输及控制时应建立两个传输通道:会话通道和媒体流通道。

会话通道用于在设备之间建立会话并传输系统控制命令;媒体流通道用于传输视音频数据,经过压缩编码的视音频流采用RTP/RTCP传输。

5.1.1.2会话初始协议安全注册、实时媒体点播、历史媒体的回放等应用的会话控制采用RFC 3261(SIP)规定的REGISTER、INVITE等请求和响应方法实现,历史媒体回放控制采用SIP扩展协议RFC2976规定的INFO方法实现,前端设备控制、信息查询等应用的会话控制采用SIP扩展协议RFC 3428规定的MESSAGE方法实现。

SIP消息应支持基于UDP和TCP传输。

5.1.1.3会话描述协议联网系统有关设备之间会话建立过程的会话协商和媒体协商应采用RFC 4566(SDP)协议描述,主要内容包括会话描述、媒体信息描述、时间信息描述。

Linux下网络流量监控2009-06-24 10:54:29| 分类:CentOS | 标签:|字号大中小订阅其它软件包的检查:[root@mail doc]# rpm -qa|grep gdgd-1.8.4-4gd-devel-1.8.4-4[root@mail doc]# rpm -qa|grep perlperl-5.6.0-17mod_perl-1.24_01-3[root@mail doc]# rpm -qa|grep libplibpng-1.0.12-2libpng-devel-1.0.12-2[root@mail doc]# rpm -qa|grep zlibzlib-1.1.3-24zlib-devel-1.1.3-24[root@mail doc]# rpm -qa|grep gccgcc-2.96-98gcc-g77-2.96-98gcc-c++-2.96-98目前mrtg的最新版本为mrtg-2.16.1:wget ftp://ftp.idilis.ro/mirrors/mrtg/mrtg-2.16.1.tar.gz[root@mail src]# tar xvfz mrtg-2.16.1.tar.gz[root@mail src]# cd mrtg-2.16.1[root@mail mrtg-2.16.1]# ./configure --prefix=/data/mrtg[root@mail mrtg-2.16.1]# make[root@mail mrtg-2.16.1]# make install到现在我们就已经正确地安装了MRTG系统。

配置SNMP服务对于不同的设备,配置SNMP支持的方法是不一致的,具体请参考设备的随机文档,一般里面都有详细的介绍。

这里我们讨论在Linux环境下配置SNMP服务器,以实现对本机流出流入数据的分析和报表(我的应用环境是使用Linux带动一个小型局域网上网,监控本机进出流量)。

IP地址的网络流量分析和数据包捕获在当今互联网时代,IP地址起到了至关重要的作用,它是网络通信的基础。

随着网络技术的迅速发展,人们越来越关注IP地址的网络流量分析和数据包捕获,以便更好地了解网络的使用情况和优化网络性能。

本文将对IP地址的网络流量分析和数据包捕获进行详细讨论,并介绍工具和技术来实现这些功能。

一、IP地址的网络流量分析1.1IP地址的基本概念与作用IP地址(Internet Protocol Address)是指互联网上的设备所使用的统一标识符,它可以唯一地识别网络上的每一个设备。

在计算机网络中,IP地址通常用来标识发送和接收数据的设备。

IP地址由32位(IPv4)或128位(IPv6)的二进制数组成,它可以分为网络地址和主机地址两部分,用于确定数据包的传输路径。

IP地址的网络流量分析是指通过对网络上的IP数据包进行监控和统计,以了解网络的使用情况和优化网络性能。

通过分析流入流出的IP数据包,可以确定网络中各个主机的访问情况、网络负载情况、异常连接等信息,为网络管理和维护提供依据。

1.2IP地址的网络流量分析方法对IP地址的网络流量分析主要有以下几种方法:1.2.1 网络流量监控工具网络流量监控工具是指用于实时监测和分析网络流量的软件工具。

常用的网络流量监控工具有Wireshark、tcpdump等。

这些工具可以捕获网络上的数据包,并提供过滤、分析和统计等功能,帮助用户深入了解网络流量特征和使用情况。

1.2.2 数据包捕获技术数据包捕获技术是指通过网络设备或软件来捕获网络上的数据包。

数据包捕获技术可以帮助用户实时监控网络流量,并提供详细的分析和统计报告。

常见的数据包捕获技术包括网络流量镜像、端口监听、混杂模式等。

1.2.3 流量分析与统计流量分析与统计是指对网络流量进行统计和分析,以获取网络使用情况和优化网络性能。

通过对流入流出的IP数据包进行分析,可以获得各种网络统计信息,如每个主机的流量使用情况、访问时间分布、流量协议分布等。

IP地址的网络监控与流量分析的方法随着互联网的普及和发展,网络监控和流量分析成为了网络安全和管理的重要组成部分。

IP地址作为互联网通信的基本单位,其监控和分析显得尤为重要。

本文将介绍IP地址的网络监控与流量分析的方法,帮助读者更好地了解和应用这些技术。

一、IP地址的网络监控方法1. 传统基于日志的监控方法传统的基于日志的监控方法通过收集和分析网络设备上的日志文件来监控IP地址的活动。

这种方法的优点是简单易用,可以快速获取网络活动的信息;缺点是日志文件庞大,分析难度大,同时无法实时监控网络流量。

2. 基于流量监控工具的方法通过使用专门的流量监控工具,如Wireshark、tcpdump等,可以实时监控网络中的IP地址流量。

这些工具能够捕获网络数据包,并提供详细的统计和分析功能。

通过对捕获的数据进行解析和过滤,可以获得准确的IP地址活动信息。

3. 基于网络流量分析器的方法网络流量分析器是一种高级的监控工具,它可以解析和分析网络数据包,并提供更为复杂的统计和分析功能。

通过配置和使用流量分析器,可以实现对IP地址的实时监控和详细分析。

流量分析器还支持自定义的报告和警报功能,能够帮助管理员发现异常活动和入侵行为。

二、IP地址的流量分析方法1. 基础的流量统计分析基础的流量统计分析可以通过监控IP地址的收发数据量来分析其活动情况。

通过统计数据包数量、字节数、数据包类型等指标,可以了解IP地址的通信模式和使用频率。

这对于网络规划和性能优化非常重要。

2. 行为分析与异常检测通过分析IP地址的流量特征,可以判断其行为是否正常。

例如,异常的流量峰值、不寻常的通信模式、频繁的连接尝试等都可能是恶意攻击或异常行为的迹象。

流量分析器可以根据预定义的规则和算法来检测和警告这些异常行为。

3. 流量关联分析流量关联分析是一种高级的流量分析方法,通过将网络中多个IP 地址的流量关联起来,可以揭示隐藏的关系和攻击模式。

例如,可以分析建立的连接、数据传输的路径、协议的使用情况等来识别网络中的潜在威胁。

网络IP的网络流量监控和管理随着互联网的快速发展,大量的数据流量在网络中传输,而网络IP 的网络流量监控和管理变得尤为重要。

本文将探讨网络IP的流量监控和管理的相关概念、方法和工具。

一、概述网络IP的网络流量监控和管理是指对网络中传输的数据进行实时监控、分析和管理,以确保网络的安全和性能。

通过监控和管理网络流量,可以及时发现异常流量、恶意攻击和网络拥塞等问题,并采取相应的措施来解决这些问题。

二、流量监控的方法1. 抓包技术抓包技术是一种常用的流量监控方法,通过在网络中抓取数据包并对其进行分析,可以获取到详细的网络流量信息。

常用的抓包工具有Wireshark、Tcpdump等。

2. 流量统计流量统计是通过对网络的数据流量进行统计,从而获得网络流量的使用情况。

通过流量统计可以了解网络的高峰时段、热门访问的网站等信息。

常用的流量统计工具有Cacti、MRTG等。

3. 流量分析流量分析是对网络流量进行深入的分析和解读,以发现异常流量、恶意攻击和网络拥塞等问题。

流量分析可以通过使用网络流量分析工具如Snort、Suricata等来实现。

三、流量管理的方法1. 带宽管理带宽管理是通过限制网络中各个主机或用户的带宽使用量来控制网络流量。

可以通过路由器或防火墙等设备实现带宽管理,设置带宽限制和优先级等策略。

2. 流量分类流量分类是根据流量的不同特点将其分为不同的类别,并根据不同的类别制定相应的管理策略。

例如,可以将视频流量和普通数据流量进行分类,并为视频流量分配更高的带宽。

3. 流量控制流量控制是通过对流入和流出网络的流量进行管理,以控制流量的速度和数量。

可以使用流量控制设备如交换机、防火墙等,设置流量控制规则来控制网络流量。

四、流量监控和管理工具1. NagiosNagios是一款常用的网络监控工具,可以对网络设备和服务进行实时监控,包括网络流量的监控和管理。

可以通过配置插件来监控和管理各种网络设备。

2. SolarWinds NetFlow Traffic AnalyzerSolarWinds NetFlow Traffic Analyzer是一款专业的流量分析工具,可以实时监控和分析网络流量,并提供详细的统计和报表。

编程实现简单的流量统计器审批稿流量统计器是一种用于跟踪和记录网络流量的工具。

它可以帮助网络管理员分析和监控网络的使用情况,并做出相应的决策。

在本文中,我们将实现一个简单的流量统计器,它可以统计并显示网络中的数据流量情况。

首先,我们需要定义几个数据结构来存储流量统计的信息。

我们可以使用一个字典来存储每个IP地址的流量数据。

字典的键是IP地址,值是一个包含发送和接收流量的元组。

元组的第一个元素表示发送的流量,第二个元素表示接收的流量。

```pythontraffic_data = {}```接下来,我们需要编写一个函数来统计流量数据。

该函数将接收一个IP地址和发送/接收的数据量作为参数,并更新流量统计器的数据。

```pythondef add_traffic(ip, sent, received):if ip in traffic_data:sent_total, received_total = traffic_data[ip]sent_total += sentreceived_total += receivedtraffic_data[ip] = (sent_total, received_total)else:traffic_data[ip] = (sent, received)```统计流量数据后,我们可以编写一个函数来显示流量统计结果。

该函数将打印每个IP地址的数据流量情况。

```pythondef display_traffic(:for ip, (sent, received) in traffic_data.items(:```最后,我们可以编写一个主函数来测试流量统计器。

在主函数中,我们可以模拟一些流量数据,并调用对应的函数来统计和显示数据。

```pythondef main(:add_traffic("192.168.0.1", 100, 200)add_traffic("192.168.0.2", 50, 100)display_trafficif __name__ == "__main__":main```运行上述代码,将会输出以下结果:```发送流量: 100 bytes接收流量: 200 bytes发送流量: 50 bytes接收流量: 100 bytes```以上就是一个简单的流量统计器的实现。

Python网络流量分析与安全监控网络安全是当今信息时代的重要议题之一。

随着网络的普及和应用的广泛化,网络攻击和网络安全威胁也日益增加。

为了有效应对这些威胁,人们需要实时监控网络流量并进行分析,从而及时发现和阻止潜在的网络攻击。

Python作为一种简洁、高效的编程语言,被广泛应用于网络流量分析和安全监控领域。

它提供了丰富的库和工具,可以实现各种网络流量分析的需求。

一、网络流量捕获和解析网络流量分析的第一步是捕获和解析网络数据包。

Python中的库和工具可以帮助我们实现这一步骤。

1. Scapy库Scapy是一个强大的Python库,可以用于捕获、修改和发送网络数据包。

它提供了丰富的API,可以帮助我们对网络流量进行实时分析。

例如,我们可以使用Scapy来捕获网络数据包并提取其中的关键信息,如源IP地址、目标IP地址、协议类型等。

2. Pcap文件解析除了实时捕获网络数据包,Python还可以对保存在pcap文件中的网络流量进行解析。

有一些Python库可以帮助我们读取和解析pcap文件,从而提取流量特征和分析网络行为。

二、网络流量分析网络流量分析是指对捕获的网络数据进行统计、分析和可视化。

通过对网络流量的分析,我们可以了解网络的运行状态,检测异常流量,并根据分析结果做出相应的安全措施。

1. 流量统计Python可以帮助我们对网络流量进行统计,如统计不同协议类型的数据包数量、流量的传输速率、源IP地址和目标IP地址的分布等。

通过统计分析,我们可以发现潜在的安全隐患,并及时采取相应的措施。

2. 异常流量检测Python还可以用于检测异常网络流量。

我们可以定义一些规则和阈值,通过对网络流量进行实时监控,及时发现并阻止异常流量的传输。

例如,我们可以使用Python编写一些规则来检测DDoS攻击、恶意软件传播等威胁。

三、安全监控通过对网络流量的分析,我们可以有效监控网络安全,及时发现并应对安全威胁。

1. 实时告警Python可以实现实时告警功能,当网络流量出现异常时,立即发送警报通知管理员。