AAA认证功能介绍

- 格式:pdf

- 大小:402.45 KB

- 文档页数:19

AAA(认证Authentication,授权Authorization,记帐Accounting)企业应先制定对客户信用评价的内容、事项和指标体系标准,这套标准应是参阅一定的理论研究资料和大量实践总结出来的客户信用特征的集中体现,在下面“信用评价”部分将较详细的介绍。

然后对照标准,用计分法对客户信用进行评估,可分六个等级。

满分100分,>90—100分、AAA级,>80—90分、AA级,>70—80分、A级,>60—70分、BBB级,>50—60分、BB级,>40—50分、B级。

国际国内通行的企业信用等级是三等九级制或四等十级由于CCC、CC、C和D级是属于信用警示企业和失信企业,因此要避免和这些企业进行信用交易,剩下的可考虑信用交易的企业只是B级以上的六种。

网络安全技术AAA 认证授权与计费协议组Kerberos:网络认证协议(Network Authentication Protocol)RADIUS:远程用户拨入认证系统(Remote Authentication Dial In User Servic e)SSH:安全外壳协议(Secure Shell Protocol)ACS是Cisco出的一个AAA 认证软件,可以对路由器进行用户认证、授权、记账操作。

安装步骤:1.以超级用户登录NT或2000的ACS安装机器2.在CD-ROM中插入ASC的安装光盘3.用鼠标双击Install的图标4.在Software License Agreement 窗口中阅读Software License Agree ment并点击ACCEPT按纽。

5.点击Next按纽,进入下一步。

6.选择属于你的网络配置情况的多选框,在点击Next按纽,进入下一步7.如果ACS软件已经在本机上安装了,那么它会提示你是否覆盖还是保存原来的数据选择Yes,keep existing database 按纽,保存数据,不选择该按纽则新建数据库,再点击下一步在进行接下来的安装8.如果发现有原来的ACS的配置文件,安装程序会提示你是否保存,选择后,再点击下一步在进行接下来的安装9.选择安装都默认的路径请点击Next按纽,进入下一步,选择安装都其他路径请点击Browse按纽,选择路径。

AAAAAA简介AAA是Authentication、Authorization、Accounting(认证、授权、计费)的简称,是网络安全的一种管理机制,提供了认证、授权、计费三种安全功能。

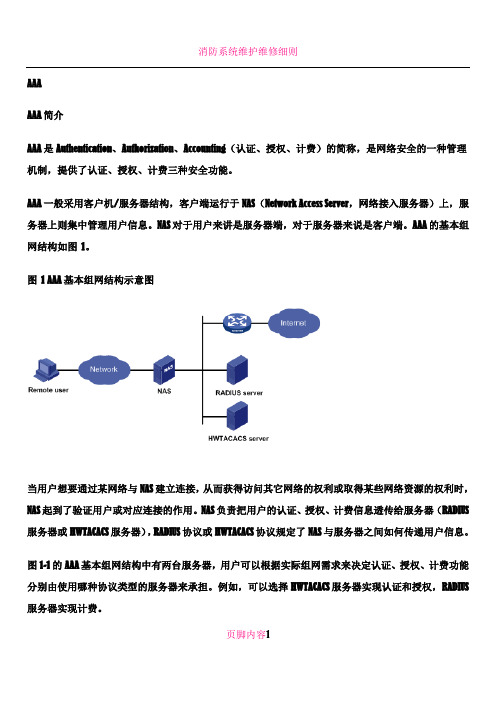

AAA一般采用客户机/服务器结构,客户端运行于NAS(Network Access Server,网络接入服务器)上,服务器上则集中管理用户信息。

NAS对于用户来讲是服务器端,对于服务器来说是客户端。

AAA的基本组网结构如图1。

图1 AAA基本组网结构示意图当用户想要通过某网络与NAS建立连接,从而获得访问其它网络的权利或取得某些网络资源的权利时,NAS起到了验证用户或对应连接的作用。

NAS负责把用户的认证、授权、计费信息透传给服务器(RADIUS 服务器或HWTACACS服务器),RADIUS协议或HWTACACS协议规定了NAS与服务器之间如何传递用户信息。

图1-1的AAA基本组网结构中有两台服务器,用户可以根据实际组网需求来决定认证、授权、计费功能分别由使用哪种协议类型的服务器来承担。

例如,可以选择HWTACACS服务器实现认证和授权,RADIUS 服务器实现计费。

页脚内容1这三种安全服务功能的具体作用如下:l 认证:确认远端访问用户的身份,判断访问者是否为合法的网络用户;l 授权:对不同用户赋予不同的权限,限制用户可以使用的服务。

例如用户成功登录服务器后,管理员可以授权用户对服务器中的文件进行访问和打印操作;l 计费:记录用户使用网络服务中的所有操作,包括使用的服务类型、起始时间、数据流量等,它不仅是一种计费手段,也对网络安全起到了监视作用。

当然,用户可以只使用AAA提供的一种或两种安全服务。

例如,公司仅仅想让员工在访问某些特定资源的时候进行身份认证,那么网络管理员只要配置认证服务器就可以了。

但是若希望对员工使用网络的情况进行记录,那么还需要配置计费服务器。

如上所述,AAA是一种管理框架,它提供了授权部分实体去访问特定资源,同时可以记录这些实体操作行为的一种安全机制,因其具有良好的可扩展性,并且容易实现用户信息的集中管理而被广泛使用。

简述用户认证和aaa技术原理用户认证是指通过一系列的验证过程确认用户身份的过程。

在计算机网络中,用户认证是非常重要的安全措施,用于保护系统和数据免受未授权访问。

AAA技术是一种用户认证、授权和计费的综合解决方案。

AAA代表认证(Authentication)、授权(Authorization)和会计(Accounting)。

它是一种集中管理用户身份和权限的方法,常用于网络设备(如路由器、交换机)和服务(如VPN、无线网络)中。

用户认证通常包括以下几个步骤:1. 身份验证:用户提供用户名和密码等凭据,系统验证这些凭据的有效性。

常见的身份验证方法包括基于密码的身份验证、数字证书、生物特征识别等。

2. 授权:在用户验证通过后,系统需要判断用户是否有权限访问特定资源或执行特定操作。

这一步骤通常需要根据用户的身份、角色和权限进行判断。

3. 计费:有时候需要对用户的网络使用情况进行计费,特别是在提供付费服务的情况下。

AAA技术可以记录用户的登录时间、数据流量等信息,用于计费和管理。

AAA技术的核心原理是集中管理用户身份和权限信息,它包括以下几个主要组件:1. 认证服务器(Authentication Server):负责验证用户的身份信息,通常使用用户名和密码进行验证。

认证服务器可以存储用户的身份信息,也可以与外部身份验证系统(如LDAP、Active Directory)进行集成。

2. 授权服务器(Authorization Server):在用户通过身份验证后,授权服务器负责判断用户是否有权限访问特定资源或执行特定操作。

它可以根据用户的身份、角色和权限进行判断,并向网络设备下发相应的权限配置。

3. 会计服务器(Accounting Server):会计服务器负责记录用户的登录时间、数据流量等信息,用于计费和管理。

它可以收集来自网络设备的日志信息,生成账单和报表。

AAA技术可以提供集中管理和控制用户身份和权限的能力,提高系统的安全性和可管理性。

简述用户认证和aaa技术原理。

用户认证是指验证用户身份的过程,确保用户是合法的、有权访问特定资源的用户。

AAA技术是一种广泛应用于网络安全领域的技术,包括认证(Authentication)、授权(Authorization)和账号(Accounting)三个方面。

在用户认证中,认证是最关键的一步,它用于验证用户所提供的身份信息是否与系统中存储的身份信息相匹配。

常见的用户认证方式包括用户名/密码、证书、生物特征等。

其中,用户名/密码是最常见的一种方式,用户通过输入正确的用户名和密码来验证自己的身份。

证书认证则是通过使用数字证书对用户进行身份验证,证书中包含了用户的公钥和其他相关信息。

生物特征认证则是通过分析用户的生物特征如指纹、面部识别等来验证身份。

AAA技术是一种综合性的身份验证和授权技术,它包括认证、授权和账号三个环节。

认证环节用于验证用户身份,确保用户是合法的。

授权环节用于确认用户是否有权访问特定资源,授权策略可以根据用户的身份和权限级别进行灵活配置。

账号环节用于记录用户的访问行为和资源使用情况,为后续的安全审计和计费提供依据。

AAA技术的工作原理是通过客户端、认证服务器和目标资源服务器之间的交互来完成的。

当用户请求访问资源时,客户端将用户提供的身份信息发送给认证服务器。

认证服务器通过验证用户的身份信息,并将认证结果返回给客户端。

如果用户身份验证成功,客户端将会向授权服务器发送请求以获取访问特定资源的权限。

授权服务器根据用户的身份和权限级别进行授权,并将授权结果返回给客户端。

最后,客户端根据授权结果,向目标资源服务器发送请求以获取所需资源。

AAA技术的应用非常广泛,特别是在网络访问控制、远程访问控制、虚拟专用网(VPN)等场景中得到广泛应用。

它可以提供有效的身份验证和授权机制,确保系统和资源的安全性,并且方便管理和审计用户的访问行为。

AAA原理与配置概述 AAA是Authentication(认证)、Authorization(授权)和Accounting(计费)的简称,它提供了认证、授权、计费三种安全功能。

AAA可以通过多种协议来实现,⽬前华为设备⽀持基于RADIUS(Remote Authentication Dial-In User Service)协议或HWTACACS(Huawei Terminal Access Controller Access Control System)协议来实现AAA。

应⽤场景例如,企业总部需要对服务器的资源访问进⾏控制,只有通过认证的⽤户才能访问特定的资源,并对⽤户使⽤资源的情况进⾏记录。

NAS为⽹络接⼊服务器,负责集中收集和管理⽤户的访问请求。

AAA服务器表⽰远端的Radius 或 HWTACACS服务器,负责制定认证、授权和计费⽅案。

认证⽅式AAA有三种认证⽅式:不认证:完全信任⽤户,不对⽤户⾝份进⾏合法性检查。

本地认证:将本地⽤户信息(包括⽤户名、密码和各种属性)配置在NAS上。

缺省为本地认证。

远端认证:将⽤户信息(包括⽤户名、密码和各种属性)配置在认证服务器上。

注:如果⼀个认证⽅案采⽤多种认证⽅式,这些认证⽅式按配置顺序⽣效。

授权⽅式AAA⽀持以下三种授权⽅式:不授权:不对⽤户进⾏授权处理。

本地授权:根据NAS上配置的本地⽤户账号的相关属性进⾏授权。

远端授权: 1. HWTACACS授权,使⽤TACACS服务器对⽤户授权。

2. RADIUS授权,对通过RADIUS服务器认证的⽤户授权。

RADIUS协议的认证和授权是绑定在⼀起的,不能单独使⽤RADIUS进⾏授权。

计费⽅式AAA⽀持以下两种计费⽅式:不计费:为⽤户提供免费上⽹服务,不产⽣相关活动⽇志。

远端计费:通过RADIUS服务器或HWTACACS服务器进⾏远端计费。

AAA域 设备基于域来对⽤户进⾏管理,每个域都可以配置不同的认证、授权和计费⽅案,⽤于对该域下的⽤户进⾏认证、授权和计费。

AAA基本原理与基本配置,RADIUS的基本原理前言:对于任何网络,用户管理都是最基本的安全管理要求之一。

AAA(Authentication, Authorization, and Accounting)是一种管理框架,它提供了授权部分用户访问指定资源和记录这些用户操作行为的安全机制。

因其具有良好的可扩展性,并且容易实现用户信息的集中管理而被广泛使用。

AAA可以通过多种协议来实现,在实际应用中,最常使用RADIUS (Remote Authentication Dial-In User Service)协议。

本文将介绍AAA基本概念、AAA的实现方式、AAA的基本配置以及常见AAA应用场景。

AAA基本概念AAA是Authentication(认证)、Authorization(授权)和Accounting(计费)的简称,是网络安全的一种管理机制,提供了认证、授权、计费三种安全功能。

·认证(Authentication):验证用户是否可以获得访问权,确定哪些用户可以访问网络。

·授权(Authorization):授权用户可以使用哪些服务。

·计费(Accounting):记录用户使用网络资源的情况。

·网络运营商(ISP)需要验证家庭宽带用户的账号密码之后才允许其上网,并记录用户的上网时长或上网流量等内容,这就是AAA技术最常见的应用场景。

AAA常见架构AAA常见网络架构中包括用户、NAS(Network AccessServer)、AAA服务器(AAA Server)。

NAS负责集中收集和管理用户的访问请求。

在NAS上会创建多个域来管理用户。

不同的域可以关联不同的AAA方案。

AAA方案包含认证方案,授权方案,计费方案。

当收到用户接入网络的请求时,NAS会根据用户名来判断用户所在的域,根据该域对应的AAA方案对用户进行管控。

·NAS基于域来对用户进行管理,每个域都可以配置不同的认证、授权和计费方案,用于对该域下的用户进行认证、授权和计费。

1:综合网管系统3A认证图解:认证(Authentication):验证用户的身份与可使用的网络服务;授权(Authorization):依据认证结果开放网络服务给用户;(综合网管系统不予授权)计帐(Accounting):记录用户对各种网络服务的操作信息。

Telnet Telnet浏览器浏览器2:TACACS 简介:TACACS:终端访问控制器访问控制系统(TACACS & TACACS+:Terminal Access Controller Access Control System)终端访问控制器访问控制系统(TACACS)通过一个或多个中心服务器为路由器、网络访问控制器以及其它网络处理设备提供了访问控制服务。

TACACS 支持独立的认证(Authentication)、授权(Authorization)和计费(Accounting)功能。

TACACS 允许客户机拥有自己的用户名和口令,并发送查询指令到TACACS 认证服务器(又称之为TACACS Daemon 或TACACSD)。

通常情况下,该服务器运行在主机程序上。

主机返回一个关于接收/拒绝请求的响应,然后根据响应类型,判断TIP 是否允许访问。

在上述过程中,判断处理采取“公开化(Opened Up)”并且对应的算法和数据取决于TACACS Daemon 运行的对象。

此外TACACS 扩展协议支持更多类型的认证请求和响应代码。

TACACS+ (TCP端口49)默认RADIUS端口是1645/1646)3: Tacacs+模块NAS的配置(思科设备为例)由于Tacacs+模块的服务器端部署在省局的AAA服务器上,市局只需对支持Tacacs+协议的NAS(网络接入服务器)进行AAA配置。

在配置时有多种选择方案,根据本模块的要求,需要在支持Tacacs+协议的NAS上执行如下命令:(以思科设备为例)思科设备Tacaca+ 配置方法:aaa new-modelaaa authentication login default tacacs+ localaaa accounting network start-stop tacacs+aaa accounting exec start-stop tacacs+aaa accounting connection start-stop tacacs+tacacs-server host 218.9.70.12 (省局AAA服务器)tacacs-server host 218.9.70.13(省局备份AAA服务器)(与上一条命令的顺序不能颠倒)tacacs-server key ciscoaaa accounting command 0 default start-stop tacacs+aaa accounting command 1 default start-stop tacacs+。

cisco AAA认证服务器及设备配置AAA代表Authentication、Authorization、Accounting,意为认证、授权、记帐,其主要目的是管理哪些用户可以访问服务器,具有访问权的用户可以得到哪些服务,如何对正在使用网络资源的用户进行记帐。

1、认证:验证用户是否可以获得访问权限——“你是谁?”2、授权:授权用户可以使用哪些资源——“你能干什么?”3、记帐:记录用户使用网络资源的情况——“你干了些什么?”好的,简单的了解理论知识后,接下来我们还是以实验的方式来进行讲解:为网络提供AAA服务的,主要有TACACS+和RADIUS协议,我们主要介绍是TACACS+协议,因为它运行在TCP协议基础之上,更适合大型网络,特别是融合型网络一、实验拓扑介绍该实验主要完成R1路由通过ACS服务器实现AAA认证,包括验证、授权和记帐,同时还包括PPP验证和计时通过cisco ACS实验二、安装cisco ACS1、硬软件要求硬件:Pentium IV 处理器, 1.8 GHz 或者更高操作系统:Windows 2000 ServerWindows 2000 Advanced Server (Service Pack 4)Windows Server 2003,Enterprise Edition or StandardEdition (Service Pack 1)内存:最小1GB虚拟内存:最小1GB硬盘空间:最小1GB可用空间,实际大小根据日志文件的增长,复制和备份的需求而定。

浏览器:Microsoft Internet Explorer 6 或者更高版本JAVA运行环境:Sun JRE 1.4.2_04 或更高版本网络要求:在CISCO IOS 设备上为了全面的支持TACACS+ 和RADIUS,AAA 客户端必须运行Cisco IOS 11.1 或者更高的版本。

非CISCO IOS 设备上必须用TACACS+,RADIUS或者两者一起配置。

AAA协议介绍协议名称:一、引言AAA(Authentication, Authorization, and Accounting)是一种用于网络认证、授权和计费的协议。

该协议旨在提供一种安全、可靠和高效的方式,以确保网络用户的身份验证、访问控制和计费管理。

本协议介绍将详细阐述AAA协议的定义、原理、功能和应用场景。

二、定义AAA协议是一种客户端/服务器模型的协议,用于验证用户身份、授权用户访问权限和记录用户的网络活动。

它由以下三个主要组件组成:1. Authentication(认证):验证用户的身份以确保其合法性和真实性。

2. Authorization(授权):授权用户访问特定资源或执行特定操作。

3. Accounting(计费):记录用户的网络活动,包括使用的资源、访问时间和持续时间等信息,以便进行计费和审计。

三、原理AAA协议的工作原理如下:1. 用户请求访问网络资源或执行特定操作。

2. 网络设备(如路由器、交换机)将请求发送到AAA服务器。

3. AAA服务器对用户进行身份验证,验证方式可以包括用户名/密码、数字证书、双因素认证等。

4. 身份验证成功后,AAA服务器根据用户的访问权限向网络设备发送授权信息。

5. 用户得到授权后,可以访问所需的资源或执行所需的操作。

6. AAA服务器记录用户的活动信息,包括使用的资源、访问时间和持续时间等。

7. AAA服务器可以根据记录的信息进行计费和审计。

四、功能AAA协议具有以下主要功能:1. 身份验证:通过验证用户的身份,确保网络资源只被合法用户访问。

2. 访问控制:根据用户的访问权限,授权用户访问特定资源或执行特定操作。

3. 计费管理:记录用户的网络活动,以便进行计费和审计。

4. 安全性:提供安全的身份验证和访问控制机制,防止未经授权的访问和滥用。

5. 可扩展性:支持大规模网络环境下的高并发访问和用户管理。

6. 互操作性:与其他网络设备和协议(如RADIUS、TACACS+)兼容,实现跨平台和跨厂商的集成。