RADIUS服务器搭建

- 格式:pdf

- 大小:1.19 MB

- 文档页数:24

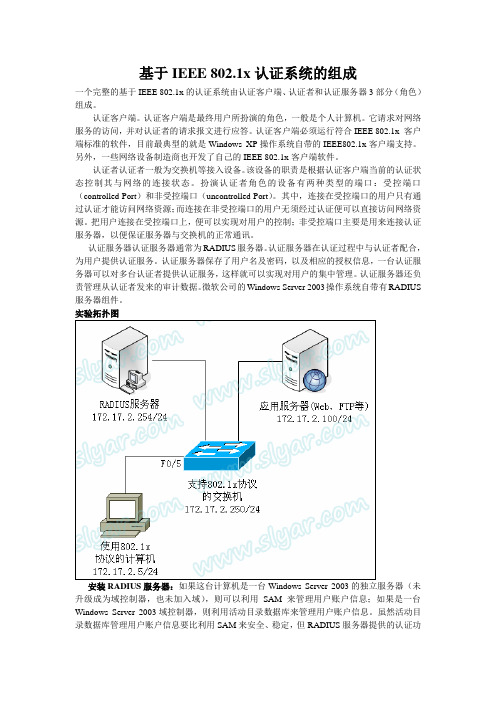

基于IEEE 802.1x认证系统的组成一个完整的基于IEEE 802.1x的认证系统由认证客户端、认证者和认证服务器3部分(角色)组成。

认证客户端。

认证客户端是最终用户所扮演的角色,一般是个人计算机。

它请求对网络服务的访问,并对认证者的请求报文进行应答。

认证客户端必须运行符合IEEE 802.1x 客户端标准的软件,目前最典型的就是Windows XP操作系统自带的IEEE802.1x客户端支持。

另外,一些网络设备制造商也开发了自己的IEEE 802.1x客户端软件。

认证者认证者一般为交换机等接入设备。

该设备的职责是根据认证客户端当前的认证状态控制其与网络的连接状态。

扮演认证者角色的设备有两种类型的端口:受控端口(controlled Port)和非受控端口(uncontrolled Port)。

其中,连接在受控端口的用户只有通过认证才能访问网络资源;而连接在非受控端口的用户无须经过认证便可以直接访问网络资源。

把用户连接在受控端口上,便可以实现对用户的控制;非受控端口主要是用来连接认证服务器,以便保证服务器与交换机的正常通讯。

认证服务器认证服务器通常为RADIUS服务器。

认证服务器在认证过程中与认证者配合,为用户提供认证服务。

认证服务器保存了用户名及密码,以及相应的授权信息,一台认证服务器可以对多台认证者提供认证服务,这样就可以实现对用户的集中管理。

认证服务器还负责管理从认证者发来的审计数据。

微软公司的Windows Server 2003操作系统自带有RADIUS 服务器组件。

实验拓扑图安装RADIUS服务器:如果这台计算机是一台Windows Server 2003的独立服务器(未升级成为域控制器,也未加入域),则可以利用SAM来管理用户账户信息;如果是一台Windows Server 2003域控制器,则利用活动目录数据库来管理用户账户信息。

虽然活动目录数据库管理用户账户信息要比利用SAM来安全、稳定,但RADIUS服务器提供的认证功能相同。

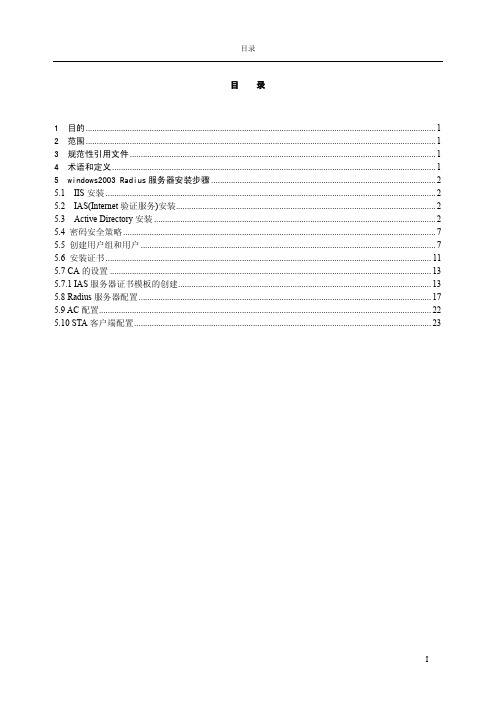

目录目录1 目的 (1)2 范围 (1)3 规范性引用文件 (1)4 术语和定义 (1)5 windows2003 Radius服务器安装步骤 (2)5.1 IIS安装 (2)5.2 IAS(Internet验证服务)安装 (2)5.3 Active Directory安装 (2)5.4 密码安全策略 (7)5.5 创建用户组和用户 (7)5.6 安装证书 (11)5.7 CA的设置 (13)5.7.1 IAS服务器证书模板的创建 (13)5.8 Radius服务器配置 (17)5.9 AC配置 (22)5.10 STA客户端配置 (23)Windows2003 Radius服务器建立指导1 目的为测试提供指导,加快测试效率,并为WLAN产品积累相应的测试案例。

2 范围1)适用于802.1x Radius测试。

3 规范性引用文件中国移动wlan设备测试规范v2_0_0-final中国移动WLAN_AC设备规范v3_0-Final4 术语和定义AP Access Point,接入点AC Access Controller,接入控制器WLAN Wireless Local Access Network,无线局域网VLAN Virtual Local Area Network,虚拟局域网5 windows2003 Radius 服务器安装步骤 5.1 IIS 安装在【控制面板->添加或删除程序->添加/删除Windows 组件->应用程序服务器】中勾选“ ”,“Internet 信息服务(IIS)”,“启用网络COM+访问”。

点击<确定>,插入Windows2003安装盘,点击<下一步>,完成IIS 安装。

图5-1 IIS 安装选项5.2 IAS(Internet 验证服务)安装在【控制面板->添加或删除程序->添加/删除Windows 组件->网络服务】中勾选“Internet 验证服务”,“域名系统(DNS)”。

radius服务器与SQL连接配置一、介绍在网络环境中,Radius服务器是一种用于身份认证、授权和账号管理的服务。

而与之配合使用的SQL连接则是为了方便存储和管理账号和认证信息。

本文将介绍如何正确配置Radius服务器与SQL连接,以实现高效的身份认证和访问控制。

二、确定数据库类型在开始Radius服务器与SQL连接配置之前,首先需要确定数据库类型。

目前常用的数据库类型有MySQL、Oracle、SQL Server等。

根据实际情况选择合适的数据库类型,并确保已经安装了相应的数据库软件。

三、安装Radius服务器1. 下载和安装Radius服务器软件,常用的有FreeRADIUS和Microsoft Network Policy Server(NPS)等。

根据实际需求选择合适的软件,并按照官方文档进行安装。

四、创建数据库和表格1. 登录数据库管理工具,创建一个新的数据库,例如命名为"radius"。

2. 在新创建的数据库中,创建一个名为"users"的表格,用于存储用户认证信息。

五、配置Radius服务器1. 打开Radius服务器配置文件,通常是"radius.conf"或"radiusd.conf"。

根据实际软件和版本的不同,配置文件所在位置可能有所不同。

2. 找到以下配置项:auth_backend = "sql"sql_driver = "mysql"sql_server = "localhost"sql_port = 3306sql_database = "radius"sql_username = "root"sql_password = "password"sql_table = "users"修改这些配置项的值,以匹配实际的数据库信息和账号密码。

RADIUS协议的账号管理配置RADIUS(远程身份验证拨号用户服务)是一种用于网络接入认证、授权和账号管理的协议。

它被广泛应用于企业、教育机构和服务提供商等不同场景中。

本文将介绍如何进行RADIUS协议的账号管理配置,帮助网络管理员更好地管理用户账号。

一、概述在网络环境中,为了保障网络资源的安全和有效使用,账号管理是必不可少的一项工作。

RADIUS协议通过将认证、授权和账号管理集中在一台或多台RADIUS服务器上,为网络管理员提供了更加灵活和可控的用户账号管理方式。

二、配置RADIUS服务器1. 安装和配置RADIUS服务器软件RADIUS服务器软件有多种选择,例如FreeRADIUS、Microsoft NPS等。

根据实际需求选择并安装合适的软件,然后按照软件提供的配置文档进行配置。

2. 创建RADIUS客户端在RADIUS服务器上创建一个客户端,用于与接入设备通信。

配置客户端时,需要指定一个共享密钥,该密钥将用于客户端和服务器之间的认证。

3. 配置认证方法RADIUS支持多种认证方法,包括PAP、CHAP、MS-CHAP等。

根据网络环境和需求选择合适的认证方法,并进行相应的配置。

4. 配置账号管理策略RADIUS服务器通常支持不同的账号管理策略,如账号锁定、密码策略等。

根据实际情况配置账号管理策略,以提高账号的安全性和管理效率。

三、接入设备配置1. 配置RADIUS服务器地址在接入设备上配置RADIUS服务器的地址和端口号,以便设备能够与RADIUS服务器进行通信。

2. 配置共享密钥将与RADIUS服务器配置的客户端共享密钥配置到接入设备上,确保设备和服务器之间的通信得到有效认证。

3. 配置认证方式根据RADIUS服务器的配置,选择合适的认证方式进行配置,以便设备能够正确地与服务器进行认证。

四、用户账号管理1. 添加用户账号通过RADIUS服务器的管理界面或命令行工具,添加用户账号信息,包括用户名、密码、权限等。

作为一名网络管理员,您需要为您所需管理的每个网络设备存放用于管理的用户信息。

但是网络设备通常只支持有限的用户管理功能。

学习如何使用Linux上的一个外部RADIUS服务器来验证用户,具体来说是通过一个LDAP服务器进行验证,可以集中放置存储在LDAP 服务器上并且由RADIUS服务器进行验证的用户信息,从而既可以减少用户管理上的管理开销,又可以使远程登录过程更加安全。

数据安全作为现代系统中网络安全的一部分,与系统安全一样的重要,所以保护数据--确保提供机密性、完整性和可用性--对管理员来说至关重要。

在本文中,我将谈到数据安全性的机密性方面:确保受保护的数据只能被授权用户或系统访问。

您将学习如何在Linux系统上建立和配置一个Remote Authentication Dial-In User Service 服务器(RADIUS),以执行对用户的验证、授权和记帐(AAA)。

各组成元素介绍首先让我们谈一谈RADIUS协议、AAA组件以及它们如何工作,另外还有LDAP协议。

Remote Authentication Dial-In User Service 协议是在IET的RFC 2865中定义的(请参阅参考资料获得相关链接)。

它允许网络访问服务器(NAS)执行对用户的验证、授权和记帐。

RADIUS是基于UDP的一种客户机/服务器协议。

RADIUS客户机是网络访问服务器,它通常是一个路由器、交换机或无线访问点(访问点是网络上专门配置的节点;WAP是无线版本)。

RADIUS服务器通常是在UNIX或Windows 2000服务器上运行的一个监护程序。

RADIUS和AAA如果NAS收到用户连接请求,它会将它们传递到指定的RADIUS服务器,后者对用户进行验证,并将用户的配置信息返回给NAS。

然后,NAS接受或拒绝连接请求。

功能完整的RADIUS服务器可以支持很多不同的用户验证机制,除了LDAP以外,还包括:PAP(Password Authentication Protocol,密码验证协议,与PPP一起使用,在此机制下,密码以明文形式被发送到客户机进行比较);CHAP(Challenge Handshake Authentication Protocol,挑战握手验证协议,比PAP更安全,它同时使用用户名和密码);本地UNIX/Linux系统密码数据库(/etc/passwd);其他本地数据库。

2007年08月13日 11:07 ChinaByteRADIUS认证服务器(Remote Authentication Dial In User Service,远程用户拨号认证系统)是目前应用最广泛的AAA协议(AAA=authentication、Authorization、Accounting,即认证、授权、计费)。

AAA协议的典型操作是验证用户名和密码是否合法(认证),分配IP 地址(授权),登记上线/下线时间(计费),电信业窄带/宽带拨号都使用大型RADIUS认证服务器。

而随着网络安全需求提高,中小企业的局域网集中用户认证,特别是使用VPDN专网的也逐渐需要建立自己的认证服务器以管理拨号用户。

这些用户不需要使用昂贵的专业系统,采用PC服务器和Linux系统的Freeradius+MySQL可靠地实现。

本文着重介绍RADIUS系统在VPDN拨号二次认证中的应用。

Freeradius的安装笔者采用FC4 for x86_64系统上的freeradius-1.1.2,在中档PC服务器上运行,系统运行稳定可靠。

Linux FC4自带Freeradius和MySQL,不过实测不理想。

FC4 MySQL对中文支持不好,而freeradius则仅支持其自带MySQL。

所以,在编译MySQL时要加入选项“--with-charset=gb2312”以支持中文字符编码。

编译Freeradius时可使用缺省选项。

在64位Linux系统上编译前配置时需要加入选项“—with-snmp=no”,因为与库文件snmp相关的库对64位支持有问题,最新的FC7也许没有这些问题。

Freeradius提供了MySQL建库脚本——db-MySQL.sql,不过建nas库有1个语法错误,将“id int(10) DEFAULT ‘0’;”中的“DEFAULT ‘0’”去掉即可正常建立Radius库。

Freeradius的设置简单少数用户可使用Freeradius缺省的users文件配置用户,根据文件制定的规则和用户工作。

Linux系统安装配置vpn+radius服务器的详细过程总概:本文主要介绍Poptop + FreeRADIUS + MySQL+daloRADIUS的组合配置,基于Linux平台。

由于是重新理了一遍,下面内容是理论上的顺利安装,初次安装遇到的各种错误解决方法没有及时记录下来。

1.程序下载:Poptop: /FreeRADIUS: /download.htmldaloRADIUS: /projects/daloradius/files/MySQL2.安装:安装需求:因为下面介绍的是编译安装,所以编译安装环境是前提,缺少什么可以看编译出错信息。

另外最终是web管理,所以需要web服务器和MYSQL环境,本文以Apache为例。

安装分两种方法,一、RPM包安装,二、源码编译安装;RPM包安装需要下载RPM安装包文件,该方法简单,安装命令如下:rpm -ivh pptpd-1.3.4-1.rhel5.1.i386.rpm;源码编译安装会复杂一点,一般都直接在源码目录执行以下命令:# ./configure# make# make install3. 配置基本的VPN服务器Poptop配置文件pptpd.conf和options.pptpd:文件路径:/etc/ pptpd.conf和/etc/ppp/options.pptpd对于pptpd.conf文件主要注意:debug 开启debug,方便检查错误。

ppp /usr/sbin/pppd pppd程序位置option /etc/ppp/options.pptpd pptpd的参数配置文件localip 172.16.10.1 服务器的IP地址remoteip 172.16.10.2-150 分配给客户端的IP地址池注意:为了安全性起见,localip和remoteip尽量不要同一个网段对于/etc/ppp/options.pptpd的配置:name pptpdrefuse-pap #拒绝paprefuse-chap #拒绝chaprefuse-mschap #拒绝mschaprequire-mschap-v2 #要求mschap-v2require-mppe-128 #要求mmpe-128ms-dns 8.8.8.8 #客户端首要DNSms-dns 8.8.4.4 #客户端次要DNSlocknobsdcompnovjnovjccompnologfdplugin /usr/local/lib/pppd/2.4.5/radius.so #pppd radius插件路径plugin /usr/local/lib/pppd/2.4.5/radattr.so #pppd radius扩展属性插件路径radius-config-file /usr/local/etc/radiusclient/radiusclient.conf #radiusclient配置文件路径接着开启路由转发:因为VPN客户端在拨号后实际是通过服务器外网网卡进行数据通信的,那么要访问内网网段的地址就必须开启数据包转发,使外网网卡的数据包能够转发到内网网卡上[root@linux101 Desktop]# echo 1 > /proc/sys/net/ipv4/ip_forward//开启路由转发,或者可以直接修改配置文件:[root@linux101 Desktop]# vi /etc/sysctl.confControls IP packet forwardingnet.ipv4.ip_forward = 0修改为:Controls IP packet forwardingnet.ipv4.ip_forward = 1[root@linux101 Desktop]# sysctl -p /etc/sysctl.conf //路由转发立即生效开放端口:对于开启了iptables过滤的主机,需要开放VPN服务的端口:47 1723 和gre协议编辑/etc/sysconfig/iptables文件,加入以下规则-A INPUT -p tcp --dport 1723 -j ACCEPT-A INPUT -p tcp --dport 47 -j ACCEPT-A INPUT -p gre -j ACCEPT添加nat表:[root@linux ~]# iptables -t nat -A POSTROUTING -s 192.168.10.0/24 -j MASQUERADE将源地址是192.168.10.0/24 (客户端分配的地址段)的数据包进行地址伪装4. 整合VPN+FreeRadius+Mysql首先,配置pptpd支持radius:从pppd的源码目录下的etc下的文件复制到/etc/radiusclient/(pppd源码目录中的一些关于radius外挂模块的配置文件)。

网络访问保护(NAP)

一、实验目的:网络访问保护(NAP)可以强制客户端计算机环境必须符合健康策略的要求,以保护内部网络的安全

二、实验环境拓扑图

三、实验内容DHCP NAP的实验

(1)NAP健康策略服务器和RADIUS服务器的搭建

(2)DHCP服务器和RADIUS服务器的搭建

(3)客户端测试

四、实验步骤

1、NAP健康策略服务器和RADIUS服务器的搭建

在NPS服务器上添加网络策略和访问服务

勾选网络策略服务器

配置完成后,点击NPS本地——配置NAP

选择动态主机配置协议DHCP

确定下一步添加RADIUS客户端

DHCP作用域不做设置

直接的下一步

默认值下一步

完成后在RADIUS客户端勾选RADIUS客户端支持NAP选项框

系统健康验证程序的设置

(2)DHCP服务器和RADIUS服务器的搭建勾选DHCP服务器和网络策略和访问服务

进行相关的设置(略)

进入作用域后打开网络访问保护,开启对此作用域启用

配置作用域的选项

RADIUS代理服务器的设置

(3)客户端测试

此时客户端的防火墙为关闭状态,虽然能够分配到IP地址但

子网掩码为255.255.255.255,此时是不能够进行数据的通信的

将客户端的防火墙打开,则可以成功的通信。

802.1X认证完整配置过程说明

802.1x认证的网络拓布结构如下图:

我们的认证客户端采用无线客户端,无线接入点是用cisco2100 wireless controller,服务器安

装windows Server 2003 sp1;所以完整的配置方案应该对这三者都进行相关配置,思路是首

先配置RADIUS server 端,其次是配置无线接入点,最后配置无线客户端,这三者的配置

先后顺序是无所谓的。

配置如下:

配置

RADIUS Server Access Pointer Wireless Client

IP Address 192.168.1.188 192.168.1.201

DHCP自动获得

Operate System Windows Server 2003 CISCO Wireless controller Windows XP

配置RADIUS server步骤:

配置RADIUS server 的前提是要在服务器上安装Active Directory ,IAS(internet验证服

务),IIS管理器(internet信息服务管理器),和证书颁发机构;

如果没有安装AD,在“开始”—〉“运行”—〉命令框中输入命令“dcpromo”,然后按

照提示安装就可以了;

如果没有安装证书颁发机构,就在“控制面板”—〉“添加删除程序”—〉“添加/删除

windows组件”—〉“windows 组件向导”的组件中选择“证书服务”并按提示安装;

如果没有安装IAS和IIS,就在就在“控制面板”—〉“添加删除程序”—〉“添加/删除

windows组件”—〉“windows组件向导”的组件中选择“网络服务”按提示完成安装;

在AD和证书服务没有安装时,要先安装AD然后安装证书服务,如果此顺序翻了,证

书服务中的企业根证书服务则不能选择安装;

在这四个管理部件都安装的条件下,可以配置RADIUS服务器了。

默认域安全设置

进入“开始”—〉“管理工具”—〉“域安全策略”,进入默认域安全设置,展开“安全设置”

—〉“账户策略”—〉“密码策略”,在右侧列出的策略中,右键点击“密码必须符合复杂性

要求”选择“属性”,将这个策略设置成“已禁用”,

在完成此设置后,后面创建客户端密码时会省去一些设置密码的麻烦。

配置Active Directory用户和计算机

在“开始”—〉“管理工具”中打开“Active Directory”,展开根域zhanggc.com(根域的

命名方式见帮助),在“USERS”中新建一个组

将新建的组归类到安全组,作用于全局,点击确定即完成新建组

再在“USERS”中新建一个用户,这个用户的的姓名一定要记住,它是在无线客户端证

书验证时要用的名字

点击下一步,输入密码,这个密码一定要记住,它是在无线客户端要用的密码,单击下

一步完成新创建用户。

将新建用户zgongchang加入到新建的组test1中

选择组时,用“高级”—“立即查找”,选择你想加入的组,以后点击“确定”—“确

定”即可

右键单击新建组test1,点击“属性”,开始配置新建的组(新建用户zgongchang也在其

中),点击“隶属于”选项卡,点击“添加”,在选择组中点击“高级”,

“立即查找”选择所有组(在保险情况下,最好全选),然后“确定”“确定”,“隶属于”

设置完毕

点击“管理者”,和上面相似,选择被“zgongchang”管理。

至此,AD这边的配置完成。

设置自动申请证书

下面是说明如何使用组策略管理单元,在默认组策略对象中创建自动申请证书;

进入“开始”—〉“管理工具”—〉“Active Directory用户和计算机”,会显示在根域下的各

个单元,右键单击根域(zhanggc.com),点击“属性”

会打开根域属性的配置框,点击“组策略”选项卡,将“Default Domain Policy”选上,并

点击“编辑”,就会进入“组策略编辑器”,展开“计算机配置”—〉“Windows设置”—〉

“安全设置”—〉“公钥策略”—〉“自动申请证书”,点击右键,“新建”“自动证书申请”,

下面会进入自动证书申请向导中,“证书模版”一般选用“计算机”,点击下一步即可完成自

动申请证书。

自动申请证书以后,在“组策略编辑器”的“自动申请证书”右侧框中会有一个申请成功的

“计算机”。

配置internet验证服务(IAS)

在“开始”—〉“管理工具”中打开“Internet验证服务”,逐项配置“RADIUS客户端”

“远程访问记录”“远程访问策略”“连接请求处理”,图示如下

配置“RADIUS客户端”

在我们的配置环境中,就是配置无线接入点(192.168.1.201)

RADIUS客户端的IP地址一定是无线接入点的IP地址,这一点最重要

“客户端-供应商”一般选择RADIUS Standard,“共享的机密”中随便输入你记住的密

码

至此,RADIUS客户端配置完成。

配置“远程访问记录”

左键单击“远程访问记录”,在日志记录方法中右键单击“本地文件”,单击“属性”,配置

本地文件属性

“设置”选项卡里一般选择“身份验证请求”,如果还要求计帐,在选择“计帐请求”,

“日志文件”选项卡里格式选择“IAS”,可以每天创建日志文件,

在不用数据库存储日志记录的情况下就不用采用SQL Server的日志记录方法了,所以不

配置它。关于日志文件里的格式规则(记录RADIUS证书验证的各种信息),参看另一

文档或帮助。

客户端证书验证失败的日志记录是一个安全通道事件,默认情况下,在 IAS 服务器上

处于未启用状态。将以下注册表项值从“1”(“REG_DWORD”类型,数据“0x00000001”)

更改为“3”(“REG_DWORD”类型,数据“0x00000003”),可以启用其他安全通道事件:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\S

CHANNEL\EventLogging

至此,“远程访问记录”配置完成。

配置“远程访问策略”

进入远程访问策略配置向导,策略名就用好记的字串就可以,如:cisco2100,访问方法

一定要用“无线”

给所建的组test1授予访问权限,下面设置身份验证方法,点击“配置”设置PEAP的属

性,我们使用EAP-MSCHAP(V2),点击“编辑”身份验证充实次数一般用2;点击确定

-确定

点击“完成”,至此远程访问策略设置完毕。

配置“连接请求策略”

至此,连接请求策略配置完成。

配置IIS(internet信息服务管理器)

点击“开始”—〉“管理工具”—〉“internet信息服务管理工具”,打开IIS,

展开“网站”,右键单击“默认网站”打开默网站属性

在属性选项卡中点击“目录安全性”,在“身份验证和访问控制”选框中点击“编辑”进入

身份验证方法

不要选用“启用匿名访问”,在“用户访问须经过身份验证”对话框中选择“window

s域服务器的摘要式身份验证”,在“领域”中“选择”服务器的根域,如:zhangg

c.com,以后就点击“确定”“确定”;此属性选项卡中的其它卡项都可以保持默认设置;

至此IIS设置完毕。

查看记录

在设置完毕AD、IAS和IIS三个部件后,RADIUS Server端的设置算是

大功告成,如果想随时看客户端验证过程的记录信息,可以看远程访问记录,默认下,记录

文档放在C:\WINDOWS\system32\LogFiles中,其中保存有验证信息

还可以按以下方式打开:

右键单击桌面的“我的电脑”,选择“管理”,打开“计算机管理”,展开“系统工具”中的

“事件查看器”,点击“系统”,可以查看客户端验证过程的信息。

由于篇幅原因,我把AP和Client的配置过程放在另外一个文档,关于无线接入点和

无线客户端的设置,见另外一个word文档。