Windows2003 Radius服务器搭建

- 格式:docx

- 大小:1.48 MB

- 文档页数:22

用windows server2003架设域服务器今天教大家用windows server2003系统建立Active Directory域控制器,客户机是XP系统。

准备工具Windows server2003系统盘。

控制面板--管理工具--配置您的服务器,出现向导点下一步正在检测等待一下自定义配置,下一步。

选择域控制器,下一步。

出现AD向导,点下一步。

出现AD安装向导,点下一步。

选择新域的控制器。

选择新的域林。

配置DNS,记得一定要配置。

填入你需要的域名。

这里早期的Windows用户采用的是netbios来标示域,我这里写的YAZI,下一步。

活动目录的数据库和日志建议放在别的盘符,点浏览找到你想放的盘符和具体文件夹。

指定系统卷共享的文件夹,建议放在别的盘符,但是要主要的是盘符必须放在NTFS格式的分区里面。

选择下面一个:只与windows2000或者windows server2003输入还原密码,这个是目录还原模式的密码,而不是系统管理员的密码。

确定无误后点下一步。

等待一下。

AD安装完成提示你启动。

启动后出现了一行登陆选项。

最后提示你:此服务器选择是域控制器了,点击完成。

开始--程序--管理工具---找到Active Directory用户和计算机。

然后展开域名,找到Users鼠标右键--新建--用户创建姓名,简写。

然后创建用户的登陆名。

别写中文的。

选择密码永不过期,密码是:英文+数字+符号。

不然提示你密码不和规范。

windows2003下RADIUS服务器配置概述:802.1x 的认证的实现原理拓扑结构图如下:由拓扑图可以看到,配置会涉及到无线客户端、ap、ac、radius四种设备。

各设备网络配置如下:1、用无线网卡模拟无线客户端,ip地址由ac配置dhcp自动获取2、ap配置静态ip地址:192.168.254.6 255.255.255.03、ac vlan1配置管理地址:192.168.254.9 255.255.255.04、radius由虚拟机运行windows 2003配置,虚拟机ip设为:192.168.254.8 255.255.255.0一、配置RADIUS server:配置RADIUS server 前需要在windows 2003服务器上安装Active Directory ,IAS(internet验证服务),IIS管理器(internet信息服务管理器),和证书颁发机构;a)、安装AD(Active Directory),在“开始”—〉“运行”—〉命令框中输入命令“dcpromo”开始进行安装。

b)、安装证书颁发机构,在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows 组件向导”的组件中选择“证书服务”并按提示安装;c)、安装IAS和IIS,在“控制面板”—〉“添加删除程序”—〉“添加/删除windows 组件”—〉“网络服务”并按提示安装。

d)、注:没有安装AD和证书服务时,要先安装AD然后再安装证书服务,如果此顺序相反,证书服务中的企业根证书服务则不能选择安装;在这四个管理部件都安装的条件下,就可以开始进行RADIUS服务器配置。

1、默认域安全、默认域控制器安全设置为了在配置客户端密码时省去一些麻烦,进行下面的配置:a)、进入“开始”—〉“管理工具”—〉“域安全策略”,进入默认域安全设置,展开“安全设置”—〉“账户策略”—〉“密码策略”,在右侧列出的策略中作如下设置:●右键点击“密码必须符合复杂性要求”选择“属性”,将这个策略设置成“已禁用”。

RADIUS安装与配置1.安装RADIUS进入添加/删除程序中的添加/删除Windows组件,选择网络服务中的Internet验证服务2.安装IAS后,进入IAS配置界面3.右键点击RADIUS客户端,选择新建RADIUS客户端。

客户端地址为验证交换机的管理地址,点击下一步。

4.选择RADIUS Standard,共享机密为交换机中所配置的key。

点击完成。

5.右键点击远程访问策略,单击新建远程访问策略。

6.为策略取一个名字,点击下一步7.选择以太网,点击下一步8.选择用户,点击下一步1.使用MD5质询,点击下一步,并完成。

2.在右面板中右键点击所新建的策略,选择属性。

3.点击添加,选择Day-And-Time-Restrictions4.选择添加,选择允许,单击确定。

5.删除NAS-Port-Type匹配”Ethernet”,并选择授予访问权限6.单击编辑配置文件,选择高级-------添加选择添加[64]Tunnel-Type:VLAN[65]Tunnel-Medium-Type:802[81]Tunnel-Pvt-Group-ID:VLAN ID7.单击确定8.右键点击连接请求策略,选择新建连接请求策略9.选择自定义策略,并为该策略取个名字10.策略状况选择添加Day-And-Time-Restrictions,配置方法同上。

然后一直下一步并完成。

20.添加远程登录用户。

在本地用户和组中新建一个用户。

11.右键点击新建的用户,进入属性,选择隶属于,删除默认的USERS组21.点击拨入,设置为允许访问12.IAS配置完成。

13.VRV EDP Agent认证成功。

配置和部署IAS RADIUS在Windows Server 2003中,附带了一款稳定,安全和强健的RADIUS(也被称作AAA)服务器。

如果你在互联网上搜索有关Microsoft IAS的漏洞,你会发现根本找不到。

IAS服务已经安全的运行了数年而没有进行任何修补工作了。

如果你的Windows Server 2003主机已经设置成只允许IAS请求,同时防火墙也封闭了其它的端口,并且Windows Server 2003系统上没有运行其它服务,那么你可以确保这个IAS RADIUS服务器可以无故障的持续运行数年而不需要重新启动。

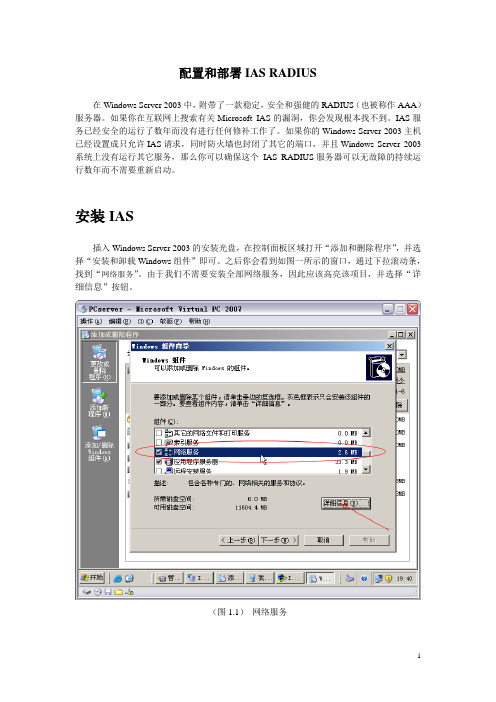

安装IAS插入Windows Server 2003的安装光盘,在控制面板区域打开“添加和删除程序”,并选择“安装和卸载Windows组件”即可。

之后你会看到如图一所示的窗口,通过下拉滚动条,找到“网络服务”。

由于我们不需要安装全部网络服务,因此应该高亮该项目,并选择“详细信息”按钮。

(图1.1)网络服务接下来你会看到如图 1.2所示的窗口,向下滚动,找到"Internet验证服务" (Internet Authentication Service)IAS 并选中。

(图1.2)选择IAS安装IAS后,你就可以通过管理工具或者开始菜单来启动IAS 了。

(图1.3)设置日志策略我们首先要做的是检查并设置日志策(图1.4)。

右键点击“Internet验证服务(本地)”,然后选择属性。

(图1.4)IAS 属性接下来会看到如图五所示的窗口。

如果选择了窗口下方的两个复选框,那么就可以通过Windows的事件查看器看到成功和失败的IAS验证请求了。

如果你喜欢使用文本或基于SQL的日志,就不需要选择这两项了,除非你希望通过各种途径都能查看到IAS的日志。

(图1.5)本地属性如果选择了“端口”标签,你会看到如(图1.6)所示的窗口。

其中显示了默认的RADIUS 端口,一般来说,我们都采用这些端口作为标准的RADIUS通信端口。

IEEE 802.1x协议IEEE 802.1x是一个基于端口的网络访问控制协议,该协议的认证体系结构中采用了“可控端口”和“不可控端口”的逻辑功能,从而实现认证与业务的分离,保证了网络传输的效率。

IEEE 802系列局域网(LAN)标准占据着目前局域网应用的主要份额,但是传统的IEEE 802体系定义的局域网不提供接入认证,只要用户能接入集线器、交换机等控制设备,用户就可以访问局域网中其他设备上的资源,这是一个安全隐患,同时也不便于实现对局域网接入用户的管理。

IEEE 802.1x是一种基于端口的网络接入控制技术,在局域网设备的物理接入级对接入设备(主要是计算机)进行认证和控制。

连接在交换机端口上的用户设备如果能通过认证,就可以访问局域网内的资源,也可以接入外部网络(如Internet);如果不能通过认证,则无法访问局域网内部的资源,同样也无法接入Internet,相当于物理上断开了连接。

IEEE 802. 1x协议采用现有的可扩展认证协议(Extensible Authentication Protocol,EAP),它是IETF提出的PPP协议的扩展,最早是为解决基于IEEE 802.11标准的无线局域网的认证而开发的。

虽然IEEE802.1x定义了基于端口的网络接入控制协议,但是在实际应用中该协议仅适用于接入设备与接入端口间的点到点的连接方式,其中端口可以是物理端口,也可以是逻辑端口。

典型的应用方式有两种:一种是以太网交换机的一个物理端口仅连接一个计算机;另一种是基于无线局域网(WLAN)的接入方式。

其中,前者是基于物理端口的,而后者是基于逻辑端口的。

目前,几乎所有的以太网交换机都支持IEEE 802.1x协议。

RADIUS服务器RADIUS(Remote Authentication Dial In User Service,远程用户拨号认证服务)服务器提供了三种基本的功能:认证(Authentication)、授权(Authorization)和审计(Accounting),即提供了3A功能。

WindowsServer2003关于IAS(Radius)域⽤户认证⽅式Windows Server 2003 关于IAS(Radius)+域⽤户的配置

⼀、安装Internet验证服务(IAS),略

⼆、配置IAS服务

新建Radius客户端

对应防⽕墙的IP,注意输⼊的共享密码与防⽕墙中输⼊的密码⼀致。

使IAS产⽣“远程访问记录”,以便于观察哪些⽤户使⽤VRC登录过VPN设备:

设置记录的内容选项:

设置⽇志⽂件的相关参数:

访问记录的范本:

设置远程访问策略:

设备访问策略的内容为:

1、加⼊域控制器上的VPN⽤户特定的⽤户组:radius(Windows-Groups 是由域控制器中⽣成,见下⾯新建域⽤户);

2、规定可访问的时间:周⼀⾄周⽇所有时间(像防⽕墙中的时间策略);

3、特别注意连接请求匹配条件;

4、编辑配置⽂件:

应该把所有加密选项全部去掉,使⽤未加密的⾝份验证:

配置“连接请求处理”:

对所有⽤户使⽤周⼀⾄周⽇的所有时间:

到⽬前为⽌,Radius服务器配置完毕。

只需要在域控制器上新建⽤户即可。

三、新建域⽤户

新建‘组织单位’,在其下⾯新‘安全组-全局’(在编辑配置⽂件时使⽤过)

新建⽤户,加⼊上述全局组中,并对⽤户设置相关权限:

远程访问权限需要设置成“允许访问”:

全部完成后,使⽤At-Vrc+Radius登录VPN设备就可以实现。

辽宁工程技术大学上机实验报告课程名称网络操作系统实验题目Windows Server 2003网络服务器安装与配置院系专业班级姓名学号实验日期实验目的安装IIS组件,建立及配置Web、FTP、SMTP服务器。

实验准备1.Windows Server 2003网络服务器安装与配置2.安装IIS组件,建立及配置Web、Ftp、SMTP服务器。

实验进度本次共有 3 个练习,完成 3 个。

实验内容1.安装IIS信息服务器一般情况下,Windows Server 2003服务器的默认安装,没有安装IIS6.0组件。

因此,IIS6.0需要另外单独安装。

安装方法如下:第1步:依次选择【开始】→【设置】→【控制面板】→【添加/删除程序】,第2步:在“添加/删除程序”对话框中选择【添加/删除Windows组件】,就会弹出的“Windows组件向导”对话框,添加或者删除程序对话框成绩Windows 组件向导对话框第3步:在Windows 组件向导对话框中选择“应用程序服务器”,单击【详细信息】,在其中选择“Internet 信息服务(IIS)”,单击【确定】,如图所示。

应用程序服务器对话框第4步:回到“Windows 组件向导”对话框中,单击【下一步】。

这时,需要在光驱中放入Windows Server 2003的系统安装盘,如图所示。

Windows 组件向导安装对话框第5步:安装完毕后,依次选择【开始】→【设置】→【控制面板】→【管理工具】→【Internet信息服务(IIS)管理器】,就会出现如图所示的“Internet信息服务”对话框。

图7-6 Internet信息服务对话框第6步:在IE浏览器的地址栏中输入“http://localhost”或者“http://你的计算机名字”或者“http://127.0.0.1”。

回车后,如果出现“建设中”字样,表示IIS安装成功,如图所示。

图7-7 成功安装IIS2.IIS的配置与管理基本Web站点的配置,操作步骤如下:第1步:依次选择【开始】→【设置】→【控制面板】→【管理工具】→【Internet信息服务(IIS)管理器】,展开“TEST(本地计算机)”(其中TEST为服务器的名称),然后展开“网站”。

Windows2003 Radius服务器搭建

1 目的

为测试提供指导,加快测试效率,并为WLAN产品积累相应的测试案例。

2 范围

1)适用于802.1x Radius测试。

4 术语和定义

AP Access Point,接入点

AC Access Controller,接入控制器

WLAN Wireless Local Access Network,无线局域网

VLAN Virtual Local Area Network,虚拟局域网

5 windows2003 Radius服务器安装步骤

5.1 IIS安装

在【控制面板->添加或删除程序->添加/删除Windows组件->应用程序服务器】中勾选“”,“Internet信息服务(IIS)”,“启用网络COM+访问”。

点击<确定>,插入Windows2003安装盘,点击<下一步>,完成IIS安装。

图5-1 IIS安装选项

5.2 IAS(Internet验证服务)安装

在【控制面板->添加或删除程序->添加/删除Windows组件->网络服务】中勾选“Internet 验证服务”,“域名系统(DNS)”。

点击<确定>,插入Windows2003安装盘,点击<下一步>,完成IAS安装。

图5-2 IAS安装选项

5.3 Active Directory安装

1、在运行栏输入“dcpromo”,进入AD安装向导。

图5-3 输入运行命令

2、在安装向导页面点击<下一步>。

图5-4 开始安装向导3、点击<下一步>,继续安装。

图5-5 操作系统兼容性信息4、选择<新域的域控制器>,点击<下一步>。

图5-6 域控制类型

5、选择<在新林中的域>,点击<下一步>。

图5-7 创建新域6、输入新的域名,点击<下一步>。

图5-8 新域名7、点击<下一步>,继续安装。

图5-9 NetBIOS域名8、按默认路径,点击<下一步>。

图5-10 数据库和日志文件保存路径

9、按默认路径,点击<下一步>。

图5-11 共享的系统卷

10、选择“我将在以后通过手动配置DNS来更正这个问题”,点击<下一步>

图5-12 DNS注册诊断

11、选择“只与Windows2000或Windows Server 2003操作系统兼容的权限”,点击<下一步>

图5-13 默认权限

12、输入的密码可以和操作系统输入密码一致,如本例输入:zaq1XSW2,点击<下一步>。

图5-14 目录服务还原模式的管理员密码

13、点击<下一步>,等待安装。

图5-15 摘要信息

14、点击<完成>,完成安装向导。

图5-16 完成向导安装

15、按操作系统提示,点击<立即重新启动>,重启操作系统,完成AD安装。

图5-16 重启操作系统

5.4 密码安全策略

1)在【管理工具->域安全策略】的【帐号策略->密码策略】中,按以下要求修改密码安全策略。

图5-17 密码策略修改

5.5 创建用户组和用户

1、创建用户组

1)右键点击【管理工具-> Active Directory 用户和计算机】的【->Users】的【新建->组】,创建一个用户组。

图5-18 新建组

2)输入组名信息。

图5-19 组名信息

2、创建用户

1)右键点击【管理工具-> Active Directory 用户和计算机】的【->Users】的【新建->用户】,创建一个用户。

图5-20 新建用户

2)输入用户名信息,点击<下一步>

图5-21 用户信息

3)输入用户密码和勾选“用户不能更改密码”,“密码永不过期”。

图5-22 用户密码

4)点击< 完成>,完成用户创建。

图5-23 完成用户创建

5)修改用户远程访问权限

选择新建用户root,点击右键选择属性,在拨入页面,勾选“允许访问”

图5-24 远程访问权限设置

3、用户加入组

1)选择新建用户组802.1x,点击右键选择【属性】,选择【成员】页面,点击<添加>,在【输入对象名称来选择】的栏中,输入root,点击<检查名称>,点击<确实>。

图5-25 添加用户到组

2)点击<确定>,完成用户加入802.1x组。

图5-26 组成员信息

5.6 安装证书

1)选择证书服务

图5-27 选择证书服务2)点击<是>,再点击<下一步>

图5-28 CA类型3)输入root,点击<下一步>

图5-29 CA别信息4)按默认,点击<下一步>

图5-30 证书数据库设置

5)提示需要停止Internet信息服务,点击<是>。

图5-31 安装提示

6)提示启用Active Server Page,点击<是>。

图5-32 安装提示

7)点击<完成>,结束安装,

图5-33 完成组件安装

8)重启操作系统,重新启动后,在C盘目录下,能看到证书。

图5-34 证书显示

5.7 CA的设置

5.7.1 IAS服务器证书模板的创建

1)在【管理工具->证书颁发机构】。

图5-35 进入证书模板管理

2)复制模板

图5-36 复制模板

3)修改新模板名称,勾选“在Active Directory中颁发证书”和“如果Active Directory中有一个重复证书,不要自动重新注册”

图5-37 模板常规属性

4)在“扩展”选项卡,选择【颁发策略】,点击<编辑>。

图5-38 模板扩展编辑

图5-39 添加颁发策略

5)选择<中确定性>,点击<确定>,在返回的页面也点击<确定>。

图5-40 选择策略

6)选择【应用程序策略】,点击<编辑>,删除“客户端验证”。

图5-41 删除应用程序策略

图5-42 使用者名称设置7)在“处理请求”选项卡上,单击<CSP>。

图5-43 处理请求

8)确保选择“请求必须是以下的一个CSP”,并仅选择“Microsoft RSA SChannel Cryptographic Provider”。

图5-44 CSP选择

9)在“安全”选项卡上,给予“RAS and IAS Servers”组“读取”,“注册”,“自动注册”权限;点击<确定>完成设置。

图5-45 安全设置

5.7.2证书模板的颁发设置

新建颁发证书模板

图5-46新建证书

显示证书模板

图5-47 IAS服务器证书

5.8 Radius服务器配置

1)在服务器(Windows 2003)操作系统的管理工具,双击<Internet验证服务>,在RADIUS

客户端点击右键<新建RADIUS客户端>

图5-48 新建客户端

2)输入名称和AC服务器的IP地址。

图5-49 输入名称和地址

3)输入{共享的机密}:123456和{确认共享机密}:123456,点击<完成>返回。

图5-50 输入密码

4)在远程访问策略点击右键<新建远程访问策略>,

图5-51 新建远程访问策略

5)弹出新建远程访问策略向导

图5-52 开启向导6)输入策略名

图5-53输入策略名7)选择以太网

图5-54 选择访问方式8)选择组,点击<添加>

图5-55 选择组

在【输入对象名称来选择】中输入802.1x,点击<检查名称>,点击<确定>

图5-56 添加访问用户组

9)选择受保护的EAP(PEAP),点击下一步完成操作。

图5-57选择身份验证方法

10)完成新建远程访问策略向导操作

图5-58 完成新建远程访问策略向导

11)选中root,点击右键<属性>,在打开的窗口中,选择“NAS-Port-Type匹配“Ethernet”AND”,

点击<编辑>,

图5-59 编辑root用户属性

12)在出现的窗口选择<无线-IEEE 802.11>,点击<添加>,<确定>。

图5-60添加无线模式

13)点击<编辑配置文件>,在身份验证页面,选择如下配置,点击<确定>退出。

图5-61 编辑身份验证14)在弹出的提示框,点击<否>,确认返回。

图5-62 身份验证提示15)重新启动操作系统。