lpk清理办法

- 格式:docx

- 大小:365.73 KB

- 文档页数:10

lpk.dll病毒的现象和手工处理lpk.dll病毒相信大家并不陌生,此类病毒已经流行有一段时间了,对应的专杀工具也可以从网上搜索下载到,这足以表明该病毒的广泛性及危险性。

本文对该病毒进行了行为分析,并向您呈现了手动处理的全部过程。

瑞星专家指出:并不是所有lpk.dll文件都是病毒。

正常系统中本身就会存在lpk.dll文件,它是微软操作系统的语言包,位于C:\WINDOWS\system32和C:\WINDOWS\system32\dllcache目录下。

lpk.dll病毒的典型特征是感染存在可执行文件的目录,并隐藏自身,删除后又再生成,当同目录中的exe文件运行时,lpk.dll就会被Windows动态链接,从而激活病毒,进而导致不能彻底清除。

所以当发现磁盘很多文件夹中都存在lpk.dll文件时,那么基本可以肯定您的计算机已经中招了。

lpk.dll病毒是个恶意后门病毒,计算机染毒后会在后台下载更多恶意程序,可造成用户机器被远程控制、资料被盗等状况。

很多用户在发现电脑中招后会习惯性地重装系统,但重装系统并不能清除非系统盘目录下的lpk.dll文件,因此当运行其他盘符目录下的可执行文件时又会激活病毒,再次全盘感染,令人十分头疼。

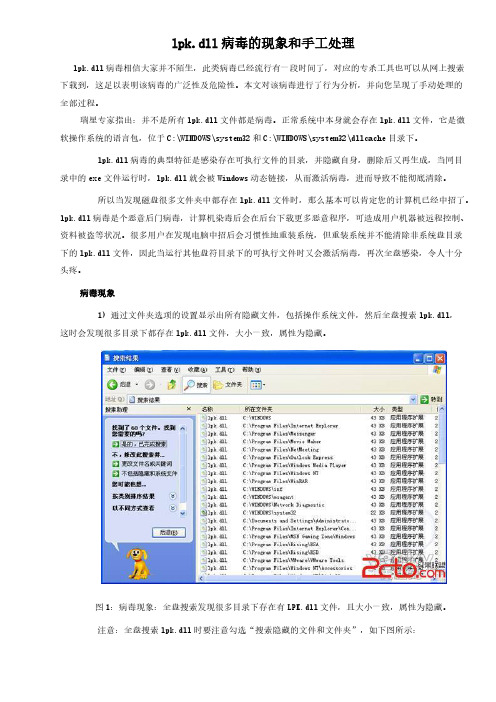

病毒现象 1) 通过文件夹选项的设置显示出所有隐藏文件,包括操作系统文件,然后全盘搜索lpk.dll,这时会发现很多目录下都存在lpk.dll文件,大小一致,属性为隐藏。

图1:病毒现象:全盘搜索发现很多目录下存在有LPK.dll文件,且大小一致,属性为隐藏。

注意:全盘搜索lpk.dll时要注意勾选“搜索隐藏的文件和文件夹”,如下图所示:图2:搜索时需勾选“搜索隐藏的文件和文件夹”选项 2) C:\Documents and Settings\Administrator\Local Settings\Temp目录下生成许多tmp格式的文件,大小一致,命名有一定规律。

从文件后缀来看,这些文件似乎是临时文件,但其实是PE格式,并不是普通的tmp文件。

卸载ArcGISDesktop低版本程序遇到异常,如何完全卸载?【解决办法】:正常情况下,运⾏ ArcGIS for Desktop 光盘中的 “冲突检测”⼯具,会⾃动完全卸载低版本的ArcGIS 程序。

如果遇到异常⽆法卸载(例如安装过⾮正式版软件),如下位置是ArcGIS程序会使⽤到的位置,请尝试⼿动清空,有些⽂件夹是隐藏⽂件夹,设置显⽰出来然后删除。

⽂件夹:C:\Program Files (x86)\ArcGISC:\Program Files (x86)\EsriC:\Program Files (x86)\Common Files\ArcGISC:\Program Files (x86)\Common Files\EsriC:\Program Files\ArcGISC:\Program Files\EsriC:\Program Files\Common Files\ArcGISC:\Program Files\Common Files\EsriC:\Program Data\EsriC:\Program Data\ArcGISC:\Program Data\FLEXnetC:\Users\<USERNAME>\AppData\Local\ESRIC:\Users\<USERNAME>\AppData\Local\ArcGISC:\Users\<USERNAME>\AppData\Roaming\ESRIC:\Users\<USERNAME>\AppData\Roaming\ArcGISC:\ProgramData\Microsoft\Windows\Start Menu\Programs\ArcGISC:\ProgramData\Microsoft\Windows\Start Menu\Programs\Esri注册表:HKEY_LOCAL_MACHINE\SOFTWARE\ESRIHKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\ESRIHKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Flex LM License ManagerHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\<Delete Any Folder that contains ArcGIS or Esri> HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\ArcGIS ServerHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\<Delete Any Folder that contains ArcGIS or Esri within>HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\FLEXnet Licensing ServiceHKEY_CLASSES_ROOT\Installer\Products\<Delete Any Folder that contains ArcGIS or Esri within>HKEY_CLASSES_ROOT\Installer\Assemblies\<Delete Any Folder that contains ArcGIS or Esri within>HKEY_CLASSES_ROOT\<Delete and Folder that contains ArcGIS or Esri within>HKEY_CLASSES_ROOT\Installer\Assemblies\Global\<Delete all Keys beginning with ESRI or ArcGIS>安全设置:Security Settings -> Local Policies -> Security OptionsLocate User Account Control: Run all administrators in Admin Approval and change the setting from Enabled to DisabledUninstall: C:\Windows\assembly\Esri.* (This can be hundreds of files)Uninstall: C:\Windows\assembly\ArcGIS.* (This can be hundreds of files)。

Live2DViewerEX Pro 使用说明App Version:1.4.2Revision: 1.4.2.0Date:2015.12.17Author:oukaitouLive2DViewerEX Pro是一款展示和管理Live2D模型的APP,目前仅支持Android4.0以上的系统。

主要功能:- 展示Live2D模型,播放模型自带语音、显示语音文本等- 调整模型位置、两指缩放和移动- 与模型进行交互,通过触摸、滑动等手势- 将模型设置为动态壁纸- 模型管理、导入和下载,可实时切换模型- 背景管理,支持从相册导入图片作为背景- 与模型进行合影- ……lpk文件和bpk文件:lpk文件:live2d package的简称,即Live2D模型资源包。

一般将属于同一个分类的模型打包在一起便于管理和维护。

同时在APP的模型列表内也会以lpk为分组进行显示。

bpk文件:background package的简称,即背景资源包。

lpk文件和bpk文件可以通过APP自带的下载工具下载,或通过资源导入工具进行导入。

APP及资源文件下载:详见FAQ。

注意事项:安装完APP之后,请确保给予APP所有的权限,并且不要让系统或第三方安全工具清理该APP后台,否则可能导致运行异常。

具体详见附录的FAQ。

首次启动首次启动应用因为没有任何模型文件,应用会跳转到资源包管理器要求用户进行模型文件的下载或导入,如下图:列表分为已下载和可下载两部分。

可下载列表显示目前服务器上可以下载的资源文件,按自己需要点击下载按钮即可。

下载完毕或者导入完毕的资源文件都会显示在已下载列表中,用户可以在已下载列表进行文件更新或者删除的操作。

若服务器无法连接或者用户通过其他途径下载资源文件之后,可以点击最下方的导入资源包按钮进行文件导入。

点击之后进入文件导入界面,如下图:此处显示了外部存储空间内容,前面加斜杠的为文件夹,点击进入文件夹内。

该列表只显示文件夹、lpk文件和bpk文件。

笔记本系统盘清理教程一般情况下删除还原功能即可,删除还原点可以减少系统盘的空间。

还原点的删除:操作如下:我的电脑->属性->高级系统设置->系统保护->配置->删除还可以:程序-附件-系统工具-磁盘清理-选中系统盘-确定-选择要删除的垃圾-清理系统文件-选中系统盘-确定-其他选1.休眠文件hiberfil sys:该文件在c盘根目录为隐藏的系统文件,隐藏的这个hiberfil.sys文件大小正好和自己的物理内存是一致的,当你让电脑进入休眠状态时,windows7在关闭系统前将所有的内存内容写入hiberfil.sys文件。

而后,当你重新打开电脑,操作系统使用hiberfil.sys把所有信息放回内存,电脑恢复到关闭前的状态。

可windows7此文件不会被删除,但将始终放在硬盘上,这将免费占用部分磁盘空间。

有了睡眠功能,你可以选择不睡觉,团队将关闭大硬盘。

它也会占用空间,并经常读取和写入硬盘。

刺客的T61还有4G空间。

windows7下面安全删除休眠文件的方法一:用管理员身份运行cmd.exe打开命令行窗口,然后运行:powercfg-hoff,注意,c盘残留的hiberfil.sys隐藏文件可以取消隐藏后,直接删除。

2.虚拟内存页面文件系统:windows系统,包括windows7,默认设置物理内存的1.5倍大小,作为分页交换文件,如果你是系统管理的大小,那么,这个体积是自动变化的,往往越来越大。

如果你的物理内存比较少,只有512m或者1g,你可以选择保留这个文件。

如果你保留这个文件,我们建议你把它放在另一个分区,而不是C盘和系统盘。

否则,在执行ghost或其他备份时,仍然需要手动删除它。

建议您必须指定大小,即ram物理内存大小的1.5倍。

如果你的内存在2g以上,我们建议你直接关闭虚拟内存功能,你会发现,你的整个windows系统都“飞”了起来。

设置虚拟内存的方法:在控制面板经典视图中,单击系统,单击左侧的高级系统设置,单击第一个设置性能,然后单击高级。

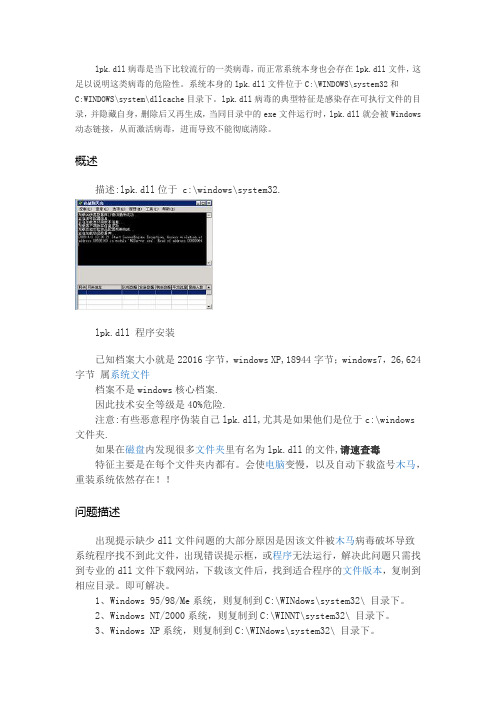

lpk.dll病毒是当下比较流行的一类病毒,而正常系统本身也会存在lpk.dll文件,这足以说明这类病毒的危险性。

系统本身的lpk.dll文件位于C:\WINDOWS\system32和C:WINDOWS\system\dllcache目录下。

lpk.dll病毒的典型特征是感染存在可执行文件的目录,并隐藏自身,删除后又再生成,当同目录中的exe文件运行时,lpk.dll就会被Windows 动态链接,从而激活病毒,进而导致不能彻底清除。

概述描述:lpk.dll位于 c:\windows\system32.lpk.dll 程序安装已知档案大小就是22016字节,windows XP,18944字节;windows7,26,624字节属系统文件档案不是windows核心档案.因此技术安全等级是40%危险.注意:有些恶意程序伪装自己lpk.dll,尤其是如果他们是位于c:\windows 文件夹.如果在磁盘内发现很多文件夹里有名为lpk.dll的文件,请速查毒特征主要是在每个文件夹内都有。

会使电脑变慢,以及自动下载盗号木马,重装系统依然存在!!问题描述出现提示缺少dll文件问题的大部分原因是因该文件被木马病毒破坏导致系统程序找不到此文件,出现错误提示框,或程序无法运行,解决此问题只需找到专业的dll文件下载网站,下载该文件后,找到适合程序的文件版本,复制到相应目录。

即可解决。

1、Windows 95/98/Me系统,则复制到C:\WINdows\system32\ 目录下。

2、Windows NT/2000系统,则复制到C:\WINNT\system32\ 目录下。

3、Windows XP系统,则复制到C:\WINdows\system32\ 目录下。

4、Windows 7/8系统,则复制到C:\WINdows\system32\目录下。

错误危害感染lpk.dll文件,是由于木马病毒、或不小心下载了流氓软件被感染所致。

解析包错误解决方法

解析包错误通常是指文件或程序包在下载或安装过程中出现了错误或损坏。

以下是可能的解决方法:

1. 清除软件包缓存:在终端中执行以下命令以清除软件包缓存。

sudo apt-get clean

2. 更新软件包列表:在终端中执行以下命令以更新软件包列表。

sudo apt-get update

3. 更新已安装的软件包:在终端中执行以下命令以更新已安装的软件包。

sudo apt-get upgrade

4. 重新安装解析包:在终端中执行以下命令以重新安装解析包。

sudo apt-get install reinstall dpkg

5. 安装解析包的依赖项:在终端中执行以下命令以安装解析包的依赖项。

sudo apt-get install -f

6. 删除并重新安装问题软件包:在终端中执行以下命令以删除并重新安装问题软件包。

sudo apt-get remove <软件包名称>

sudo apt-get install <软件包名称>

如果这些解决方法仍然无法解决问题,则可能需要通过其他途径安装软件包,如通过源代码安装或使用其他软件包管理器等。

关于1KB病毒专杀的方法

一、中毒现象

现象一:打开U盘或移动硬盘后,存储的文件消失,只能看见U盘或移动硬盘的快捷方式。

现象二:双击U盘或移动硬盘的快捷方式,弹出“加载出错,找不到指定的模块”对话框。

二、杀毒方法

1、双击运行【清理工具.exe】——>【开始处理】,选择【是】。

处理完毕后出现【操作已完成,是否重启系统?】,选择【是】。

2、重新启动电脑后双击运行【清理工具.exe】恢复隐藏目录

3、打开U盘或者移动硬盘

4、双击运行【清理工具.exe】如下图所示操作

5、注意:重启电脑时把U盘或者移动硬盘拔下来,按照以上方法处置重启电脑后恢复正常。

LPK劫持者木马简介和解决方法在2012年12月其中一周内瑞星共截获了607848个钓鱼网站,共有277万网民遭遇钓鱼网站攻击。

有一个名为“Trojan.Spy.Win32.Hijclpk.a(‘LPK劫持者’木马病毒)”应引起大家警惕。

该病毒运行后,将在系统文件夹内施放一个盗号木马,并修改注册表,以实现开机自启动。

同时,该病毒还会搜索所有含有exe文件的文件夹以及rar压缩文件,然后进行自我复制,以便进行大范围传播。

除此之外,该病毒还将感染部分html文件和js脚本,使其指向黑客指定的挂马网站。

最后,该病毒还将恶意代码注入windows进程中,以实现监听用户电脑的目的。

用户一旦中毒,将被下载大量木马病毒,还要面临虚拟财产被盗、隐私信息泄露等威胁。

首次发现时间是2010年12月初,不过直到2011年2月份左右这个木马才正式活跃了起来。

《“LPK劫持者”全盘破坏“.exe”可执行程序和恶意劫持动态链接库程序“lpk.dll”》病毒名称:“LPK劫持者”木马;病毒别称(江民科技):“通犯”变种rnn;病毒类型:木马;病毒长度:133,120 字节;病毒MD5:7e6a61267592dd8afb9e2799b23f7cbd危害等级:★★★★☆感染系统:Windows 系统;病毒样本:附上“LPK劫持者”的木马样本,请在下载后24小时内删除。

木马样本仅供学习参考使用,不得破坏他人计算机等非法用途,如有后果请自负,本人不承担任何法律责任!附件:“LPK劫持者”木马样本.rar“LPK劫持者”木马入侵受害者计算机后,首先会给自己创建主体程序和随机启动的服务项。

木马主体程序是一个随机命名的程序“fwpfsp.exe”,它被创建到“C:\WINDOWS\system32”系统目录下,木马程序的图标竟然伪装《360安全卫士》的主程序图标,真不要脸啊。

然后在“C:\WINDOWS\system32”系统目录下再创建两个木马动态链接库程序“hra32.dll”和“hra33.dll”,然后将它们插入到木马主体进程“fwpfsp.exe”去运行。

如何清除1kb快捷方式病毒垃圾文件:1KB快捷方式病毒原理1KB快捷方式病毒又称为暴风一号病毒,它通过创建NTFS数据流绑架系统正常程序逃过杀毒软件的启动查杀,还能修改文件关联txtfile等。

当用户双击打开“我的电脑”就会激活自动运行病毒,并且能够隐藏系统目录文件夹,并创建一个同名快捷方式指向原文件夹,引诱用户点击,只要用户双击快捷方式,虽然电脑会打开先前被隐藏的文件夹,却也运行了病毒(后缀名为vbs的文件),这样,你的电脑就中毒了。

1KB快捷方式病毒判断若你的电脑出现这样的症状:“我的电脑”打开方式被修改、系统文件关联修改、IE关联修改、系统目录文件夹被隐藏,那么你的电脑是中了暴风一号病毒了。

1KB快捷方式病毒清除方法1、最常见的就是手动进行删除了,但是手动删除很麻烦还可能会导致病毒的重复感染,并且它每次创建新文件的时候,自身的md5值也在不断变化。

因此不能彻底清除这个病毒。

2、推荐使用专业的快捷方式专杀病毒工具—金山U盘等等..注意顺序,一定先用金山U盘专杀,然后用金山网盾的一键修复。

1.运行金山U盘专杀这个工具,勾选全盘扫描,他能处理掉病毒母体和那些被隐藏的文件夹,还能修复一些U盘被感染的文件。

2.运行金山网盾,点击一键修复,处理掉病毒和系统错误。

也可以上网下载1KB文件夹快捷方式病毒清除专用附件包含下面几部分。

1、自动化清除脚本2、NTFS系统盘专用清理工具清理工具和FAT32系统盘专用清理工具3、恢复文件夹属性工具首先使用“自动化清除脚本程序”清除系统内此病毒。

————————————————————————如果“自动化清除脚本程序”清除无效。

请使用相应系统盘磁盘格式的“清理工具”清理系统,并重启电脑即可。

然后用“恢复文件夹属性工具”恢复被隐藏的各盘文件夹。

全部内附说明图。

请使用前,一定要准确知道自己的系统盘是什么格式的,正确选择相应磁盘格式的清理工具清理。

清理工具执行的程序行为如下:点击“开始处理”后,程序将执行:1、结束系统内如下进程:%SystemRoot%\system\svchost.exe%SystemRoot%\SYSTEM32\wscript.exe(注意是%SystemRoot%\system\svchost.exe进程,不是%SystemRoot%\system32\svchost.exe进程)2、接下来删除以下文件:删除%SystemRoot%\system\svchost.exe删除C:\盘至Z:\盘的根目录下的Autorun.inf文件删除C:\盘至Z:\盘的根目录下的*.vbs文件删除C:\盘至Z:\盘的根目录下的*.lnk文件(注意,本程序为了清除磁盘根目录下那些被恶搞出来大量的文件夹快捷方式,只能采取删除所有盘根目录下的*.lnk快捷方式的办法了。

lpk.dll病毒的现象和手工处理

lpk.dll病毒相信大家并不陌生,此类病毒已经流行有一段时间了,对应的专杀工具也可以从网上搜索下载到,这足以表明该病毒的广泛性及危险性。

本文对该病毒进行了行为分析,并向您呈现了手动处理的全部过程。

瑞星专家指出:并不是所有lpk.dll文件都是病毒。

正常系统中本身就会存在lpk.dll 文件,它是微软操作系统的语言包,位于C:\WINDOWS\system32和

C:\WINDOWS\system32\dllcache目录下。

lpk.dll病毒的典型特征是感染存在可执行文件的目录,并隐藏自身,删除后又再生成,当同目录中的exe文件运行时,lpk.dll就会被Windows动态链接,从而激活病毒,进而导致不能彻底清除。

所以当发现磁盘很多文件夹中都存在lpk.dll文件时,那么基本可以肯定您的计算机已经中招了。

lpk.dll病毒是个恶意后门病毒,计算机染毒后会在后台下载更多恶意程序,可造成用户机器被远程控制、资料被盗等状况。

很多用户在发现电脑中招后会习惯性地重装系统,但重装系统并不能清除非系统盘目录下的lpk.dll文件,因此当运行其他盘符目录下的可执行文件时又会激活病毒,再次全盘感染,令人十分头疼。

病毒现象

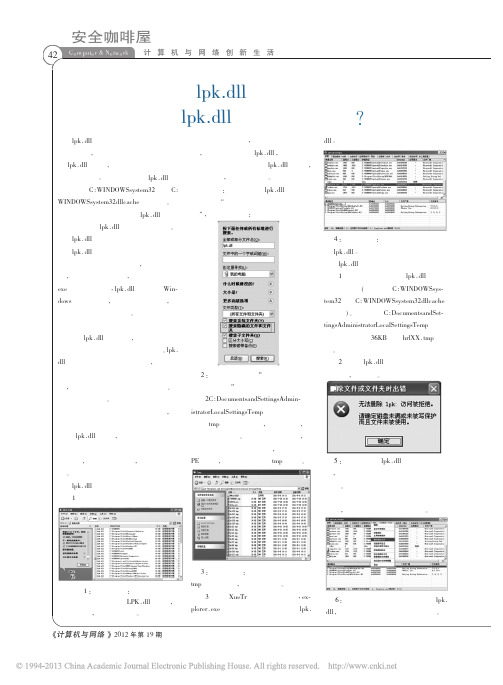

1) 通过文件夹选项的设置显示出所有隐藏文件,包括操作系统文件,然后全盘搜索lpk.dll,这时会发现很多目录下都存在lpk.dll文件,大小一致,属性为隐藏。

图1:病毒现象:全盘搜索发现很多目录下存在有LPK.dll文件,且大小一致,属性为隐藏。

注意:全盘搜索lpk.dll时要注意勾选“搜索隐藏的文件和文件夹”,如下图所示:

图2:搜索时需勾选“搜索隐藏的文件和文件夹”选项

2) C:\Documents and Settings\Administrator\Local Settings\Temp目录下生成许多tmp格式的文件,大小一致,命名有一定规律。

从文件后缀来看,这些文件似乎是临时文件,但其实是PE格式,并不是普通的tmp文件。

图3:病毒现象:众多有明明规范的tmp格式文件,且大小一致。

3) 使用XueTr查看系统进程,explorer.exe等很多进程下加载了lpk.dll。

图4:病毒现象:很多进程下都加载了lpk.dll。

处理方法

1) 把之前搜索到的lpk.dll文件全部删除(不包括C:\WINDOWS\system32和

C:\WINDOWS\system32\dllcache目录)。

删除C:\Documents and

Settings\Administrator\Local Settings\Temp目录下大小为36KB的hrlXX.tmp文件。

2) 某些lpk.dll删除时会出现系统报错,如下图。

图5:删除某些lpk.dll文件时会报错,是因为该病毒文件已经被激活调用。

这是由于病毒文件已经被激活调用,普通方式无法直接删除。

这时通过XueTr可以看到删除报错的lpk.dll正挂在系统正在运行的进程下,逐一找到正加载的lpk.dll,右键选中将其删除。

图6:对于这些已经被激活调用的lpk.dll,可使用工具将其从进程中删除。

3) 在用XueTr逐一检查系统进程的过程中,发现其中一个svchost.exe进程下加载了一个十分可疑的模块文件hra33.dll,且无数字签名。

图7:某个svchost进程下加载了可疑dll模块。

右键选中查看模块文件属性,可以看到该文件大小也是43KB,与lpk.dll相同,创建日期也与lpk.dll一致。

另外有没有觉得这个文件名很熟悉?再回想一下会发现该文件命名与temp目录下的hrlXX.tmp文件命名方式有异曲同工之处。

综上所述,已经可以确定该文件与lpk.dll性质相同,直接用XueTr删之。

图8:仔细查看该模块详细信息,可确定其为病毒文件。

4) 上述删除操作完成后,再全盘搜索一次,会发现刚刚删除的lpk.dll病毒文件又出现了,真是“阴魂不散”。

很明显系统中还存在残余病毒体不断释放lpk.dll文件,还需要进一步检查将其彻底清除。

通过XueTr检查系统当前服务,发现一个很可疑的服务,对应的映像文件kkwgks.exe无数字签名。

图9:再次检查系统服务,可发现这个服务对应的文件没有数字签名。

查看kkwgks.exe文件属性发现该文件创建时间与lpk.dll一致,且文件大小与Temp 目录下的hrlXX.tmp文件相同,十分可疑,直接将其删除。

图10:具体查看该程序,可发现该文件为病毒。

5) 删除kkwgks.exe文件即结束了病毒服务,还需要执行上面步骤1-3的删除操作,把再次释放的lpk.dll等文件全部清除,然后重启电脑再全盘搜索检查一遍,原来的病毒文件都不复存在了。

病毒行为分析

经过了上面的手动处理过程后,可以逆向思维简单分析一下病毒行为如下。

1) 病毒运行后会把自己拷贝到系统system32目录下以随机数命名(就是上面的kkwgks.exe),并创建一个名为Nationalgnf的服务。

2) 新的服务启动后,利用特殊手段让病毒映像替换svchost.exe,进程中看到的还是svchost.exe,似乎没有什么异样,但此时病毒已经将自己隐藏在svchost.exe里运行,病毒在这里完成的功能包括:

a. 完成病毒所有的后门任务;

b. 在系统system32目录下生成hraXX.dll(XX是生成的随机名);

c. 在系统临时文件目录下不断释放hrlXX.tmp文件(XX是生成的随机名),这里的hrlXX.tmp文件其实是system32下kkwgks.exe文件的备份,非常危险,作用是恢复system32下被删除的exe病毒文件;

d. 在存在可执行文件的目录下生成假的lpk.dll,属性为隐藏,当同目录下的exe运行时会自动加载,激活病毒。

总结

经过上述分析处理的过程,相信大家对于lpk.dll病毒已经有了一定的了解。

虽然这类病毒变种较多、感染性强、危险性高,但若是真遇上了也不必惊慌,网上可以搜索下载到它的专杀工具,多数杀毒软件也已将其入库,只要借助合适的工具,通过合理的途径,不难解决。

(责任编辑:张冲)。