ROS一对一NAT端口全映射讲解学习

- 格式:doc

- 大小:280.00 KB

- 文档页数:7

ROS软路由详细教程ROS(RouterOS)是一种基于Linux内核开发的软路由操作系统,具有丰富的功能和灵活的配置选项。

在本教程中,我将为您提供一个详细的ROS软路由配置教程。

2.连接到ROS路由器3.配置基本设置在登录网页中,输入用户名和密码(默认情况下为“admin”)。

然后,选择“IP”选项卡,并选择“Addresses”子选项卡。

在这里,您可以配置路由器的IP地址、网关和子网掩码。

4.配置网络接口在“Interfaces”子选项卡中,您可以配置网络接口的设置。

首先,选择您要配置的接口,然后为其分配IP地址、设置网关和DHCP选项等。

5.配置DHCP服务器在“IP”选项卡中,选择“DHCP”子选项卡。

在这里,您可以启用和配置DHCP服务器,为连接到路由器的设备分配IP地址和其他网络参数。

6.配置防火墙在“IP”选项卡中,选择“Firewall”子选项卡。

您可以使用防火墙规则来管理网络流量并保护您的网络安全。

可以添加规则以阻止或允许特定IP地址、端口或协议的流量。

7.配置NAT在“IP”选项卡中,选择“NAT”子选项卡。

在这里,您可以配置网络地址转换(NAT)规则,以允许内部网络中的设备访问Internet,并且可以将特定的端口映射到特定的内部IP地址。

8.配置无线网络在“无线”选项卡中,您可以配置无线接口和无线网络的设置。

您可以为无线接口分配一个唯一的名称,选择您喜欢的频率和信道,并配置无线安全性选项(如WPA2-PSK)。

9.配置VPN在“IP”选项卡中,选择“VPN”子选项卡。

在这里,您可以配置各种VPN(Virtual Private Network)协议,如PPTP、L2TP和OpenVPN,以创建安全的远程访问链接。

10.配置路由在“IP”选项卡中,选择“Routes”子选项卡。

在这里,您可以添加和管理路由,以确定数据包的最佳路径。

您可以添加静态路由,也可以使用动态路由协议如OSPF(Open Shortest Path First)。

NAT穿透技术穿透原理和方法详解NAT(Network Address Translation)是一种将私有网络中的IP地址转换为公网IP地址的技术。

它的主要作用是解决了IPv4地址资源不足的问题,同时也提供了一定程度的网络安全保护。

然而,NAT也带来了一些问题,其中最显著的就是它在一些情况下会阻碍对私有网络中主机的远程访问。

为了解决NAT对远程访问的限制,出现了NAT穿透技术。

NAT穿透技术允许位于私有网络中的主机与公网上的主机建立直接的连接,从而使得私有网络中的主机可以被公网上的主机访问到。

下面详细介绍NAT穿透技术的实现原理和具体方法。

一、NAT穿透的原理:私有网络中的主机首先与穿透服务器建立连接,并将本地IP和端口号发送给穿透服务器。

穿透服务器将这些信息记录下来并分配一个公网IP和端口号。

对于公网上的主机来说,私有网络中的主机就像一个虚拟的公网主机一样可直接访问。

同时,私有网络中的主机也可以主动发起连接到公网上的主机。

私有网络中的主机相当于是通过穿透服务器将自己的通信请求“穿透”了NAT 防火墙,直接到达公网上的主机。

二、NAT穿透的方法:1.端口映射:端口映射是最常见和简单的NAT穿透方法之一、私有网络中的主机将本地的端口号映射到公网IP的一些端口上,然后通过穿透服务器将请求转发到该端口上,从而实现私有网络中主机的远程访问。

2.中继服务器:中继服务器是一种在公网上与私有网络中的主机建立连续连接的方法。

私有网络中的主机首先连接到中继服务器,然后公网上的主机也连接到中继服务器,中继服务器将两端的请求进行转发,从而实现私有网络中的主机和公网上的主机直接通信。

3.UDP打洞:UDP打洞是一种通过UDP协议来穿透NAT防火墙的方法。

私有网络中的主机先向公网主机发送一个UDP数据包,公网主机也向私有网络的主机发送UDP数据包,通过这两个数据包的发送和接收,NAT防火墙会记录下私有网络中主机的IP和端口号,从而实现两者之间的直接通信。

ros端口映射和回流详解1、什么是端口映射这里说的端口映射是路由器上的端口映射。

一般情况下,网络中路由器都有防火墙功能,互联网用户只能访问到你的路由器WAN口(接ADSL线口或是固定的外网IP地址),而访问不了局域内部服务器或工作站。

要想让外面用户访问到局域网的电脑,那么就要在路由器上做一个转发设置,也就是端口映射设置,让用户的请求到了路由器后,能够转发到局域内部的机器上,例如游戏服务器或WEB服务器。

这就是端口映射。

在局域网中建建立一个CS服务器,IP地址为:192.168.0.235,端口为27015,此时在局域内部,如果要在外网上访问服务器,就要把192.168.0.235这台机器的27015端口通过路由器映射到外网。

除了CS服务外,其它的服务例如FTP、远程桌面等服务都可以将不同的端口映射出去,以便能在外网通过路由器来访问内网机器。

一般的路由器都带有端口映射功能,以下对目前使较多的ROS软路由的端口映射作一说明,并提出解决外网IP显示及回流设置。

2、ROS 2.96 的端口映射的设置进入winbox,点击IP→ Firewall→Nat打开防火墙设置界面。

点击左上角红色的“+”号,添加一条dstnat规则,其中dst.address 填写你要映射的外网IP,本例为218.87.96.xxx(此处请填入您的外网IP),然后选择protocol协议为6,即TCP协议,设置Dst. port(目标端口)为80。

设置完成后如图1所示。

单击“Action”选项卡,在Action框中,选择“dst-nat” ,在“To.Address”框中填写内网提供服务的IP地址,本例为192.168.1.3,在“To.Port”填写内网提供服务的IP端口,这样基本映射就完成了,如图2所示,此时可以在外网中输入你的外网IP,即可看到内网192.168.1.3WEB服务器上的网站了。

以同样的方法可以设置FTP和远程桌面。

正文开始,脚本在下面。

我做完ROS加VLAN ADSL多线PCC叠加设置设置后不久,网站开发小组的项目经理就找到我向我提出了需求,因为现在他们的测试服务器是放在我们办公室内网的,我们公司其它部门和其它分公司和我们办公室不是一个局域网,网站开发小组的项目经理想让我们公司的所有同事都能访问到测试服务器做用户体验度测试,想让我帮助实现,当时我一口答应下来,也觉得这是个很简单的事情,但是事情往往出人意料。

我一开始的思路是这样的,第一步就是在IP->firewall-> nat下面做基于目标的伪装,也就是映射,第二步就是要做回流让内网的客户端也能通过公网IP 访问到服务器,第三步就是做动态映射的计划任务,定时更新第一步里面的目标地址即ADSL的地址,最后一步就要用到DDNS做一个二级域名的动态解析方便同事记忆和输入。

做完以后发现需求基本满足,就是内网客户端不能通过域名访问到服务器,只能通过内网IP访问,为了精益求精,继续研究,baidu和google 上搜索了无数方法均无效,后来在一个论坛里面看到一个高人的回复内容给了我启发,于是再一次尝试配置居然成功了。

不敢独享,现在将思路和脚本整理分享给更多需要的人。

首先我来分析下出现上述问题的原因,因为我们这里的环境是多线叠加的,我们的每个连接在进行路由之前都会对连接进行标记并路由,不同的标记有可能走不同的路由导致数据没办法顺利到达服务器,其内部数据的具体流向以及转换我也不是很清楚,如有高手路过请不吝赐教。

下面进入正题,其实很简单,我们只要在标记里面把目标地址为我们的外网接口地址的数据直接通过就可以解决这个问题了,有几条线就做几个标记,最后要添加计划任务更新标记里的目标地址为对应的外网接口地址,所以加上这最后两步一共是六步,下面就放出每一步的脚本(我的环境是双线叠加的,所以以下脚本都是适合双线的,改成多线的也很容易)1、做映射,这里以把内网的8890端口映射成9000端口为例。

内网的一台电脑要上因特网,就需要端口映射端口映射分为动态和静态动态端口映射:内网中的一台电脑要访问新浪网,会向NAT网关发送数据包,包头中包括对方(就是新浪网)IP、端口和本机IP、端口,NAT网关会把本机IP、端口替换成自己的公网IP、一个未使用的端口,并且会记下这个映射关系,为以后转发数据包使用。

然后再把数据发给新浪网,新浪网收到数据后做出反应,发送数据到NAT网关的那个未使用的端口,然后NAT网关将数据转发给内网中的那台电脑,实现内网和公网的通讯.当连接关闭时,NAT网关会释放分配给这条连接的端口,以便以后的连接可以继续使用。

动态端口映射其实就是NAT网关的工作方式。

静态端口映射:就是在NAT网关上开放一个固定的端口,然后设定此端口收到的数据要转发给内网哪个IP和端口,不管有没有连接,这个映射关系都会一直存在。

就可以让公网主动访问内网的一个电脑NAT网关可以是交换机、路由器或电脑。

现在很多关于端口映射的文章都严重的误导人,许多不懂的人把端口映射软件用在自己的电脑上,其实端口映射是要在网关上做的!!!而网关很少是电脑,大部分人也不能控制网关,所以那几个端口映射的软件基本没用。

什么是内网、内网TrueHost、什么是公网、什么是NAT公网、内网是两种Internet的接入方式。

内网接入方式:上网的计算机得到的IP地址是Inetnet上的保留地址,保留地址有如下3种形式:10.x.x.x172.16.x.x至172.31.x.x192.168.x.x内网的计算机以NAT(网络地址转换)协议,通过一个公共的网关访问Internet。

内网的计算机可向Internet上的其他计算机发送连接请求,但Internet上其他的计算机无法向内网的计算机发送连接请求。

公网接入方式:上网的计算机得到的IP地址是Inetnet上的非保留地址。

公网的计算机和Internet上的其他计算机可随意互相访问。

NAT(Network Address Translator)是网络地址转换,它实现内网的IP地址与公网的地址之间的相互转换,将大量的内网IP地址转换为一个或少量的公网IP地址,减少对公网IP地址的占用。

正确的RouterOS映射回流(ROS2.9.X)-广东网吧联盟,广东

网管,广东...

内部网络为 192.168.0.0/24 内网接口 lan

外网地址为 61.61.61.61 外网接口 telecon

内部服务器为192.168.0.200 映射到外网并且设置回流内网可用外网地址访问自身

一、映射

/ip firewall nat add chain=dstnat dst-address=61.61.61.61 action=dst-nat \

to-addresses=192.168.0.200 to-ports=0-65535 comment="映射" disabled=no

二、回流

/ip firewall nat add chain=srcnat src-address=192.168.0.200 action=src-nat \

to-addresses=61.61.61.61 to-ports=0-65535 comment="回流" disabled=no

注: to-ports 是映射端口 0-65535 指完全映射

如果只想映射 WWW(网站)端口改为 80 即可

只想映射 FTP 端口则 to-ports=21 即可~``

提供附件下载~`

只需要相应修改其中内部服务器IP、端口和外网地址~`保存修改~`

使用 FTP 上传到你的 RouterOS 里面~`

使用 /import 文件名.rsc 导入即可正确映射和回流

如果还有不明白的地方可以加我 QQ 33679934 ~```

高手就不用看了~`这些只是针对和我一样的菜鸟学习之用~~~~~``。

[思科网络技术]利用路由器NAT实现端口地址映射假设现在企业内部有文件、邮件服务器等等。

而企业还希望这些服务器能够被外部网络的用户访问。

如企业可能在异地有一个销售办事处,或者有些员工经常需要出差。

为了方便他们的工作,就需要允许这些员工来访问企业内部的这些应用服务器。

但是现实情况是,大部分企业可能仅仅拥有一个到连个合法的IP地址。

而需要让外部用户能够访问企业内部的应用服务器,首要的一个条件就是企业有足够多数量的合法IP地址。

笔者这里要给大家介绍的是,如何通过路由器自带NA T功能,来实现一个合法IP地址同时绑定多台应用服务器。

一、选择合适的NA T类型NA T,又叫做网络地址类型转换,其主要有三种类型,分别为静态NAT、动态NAT与端口地址映射。

这里需要注意,这三种类型之间有很大的差异。

网络管理员在使用这个技术的时候,必须要了解它们之间的差异,然后结合企业的实际情况,选择合适的实现手段。

第一种类型是静态网络地址转换。

其主要的特点是一对一。

也就是说,这种类型的网络地址转换是为了在本地和全球地址之间进行一对一的映射而设计的。

这就要求网络中的每一台主机都有用一个真实的合法的IP地址。

结合上面这个案例,如果企业内部三台服务器都需要被外部用户访问的话,那么就需要至少三个IP地址。

显然这种方式并不能够达到节省IP地址的目的。

一般来说,静态NA T主要的目的是为了隐藏企业内部服务器的IP地址,以达到保护服务器的目的。

第二种类型是动态NA T。

这种类型的网络地址转换是将一个企业内部的IP地址与一个合法的IP地址进行映射。

虽然这也是一对一的关系,但是与静态NAT有很大的差别。

前者要求企业内部服务器也必须有一个公网IP地址。

而动态NAT则没有这个要求,即企业内部的服务器可以采用内部地址。

不过此时一个公网IP地址也只能够解决一台内部服务器的访问问题。

这与我们上面提到的需求还是有一定的差异。

第三种类型是端口地址映射。

端口地址映射在动态NAT上又进了一步。

ROS软路由设置提示:此软件为顶级软路由软件!赶快用吧!记的要《全盘ghost!不是分区ghost恢复哦!是全盘恢复!》不要怀疑软路由的性能,也不用担心所谓的耗电多少。

所谓的软路由耗电大,只不过是商家搞的噱头而已。

软路由完全不需要显示器、键盘鼠标。

甚至,可以在BIOS 里设置系统启动完即关闭硬盘。

至于主板,带集成显卡的即可。

这样的配置下来,软路由功率仅仅20-30瓦左右。

软路由具有极高的性能和广泛的应用。

可轻易实现双线策略、arp绑定、限速、封杀BT 以及网吧借线、vpn等。

尤其对有连锁网吧经营者,利用IPIP协议,不仅可实现借线目的,还可象本地操作一样远程管理其他网吧。

这些,一般硬路由根本无法与之比拟。

我以前对硬路由一直情有独钟,换上软路由后,对它的强大功能赞叹不已。

现在利用它的内置VPN技术轻易做出电信网通加速软件-南北网桥(),又给两家网吧试做了IPIP借线,在这种比较大的压力下,软路由依然运行良好。

我软路由配置:730主板,128M内存,早期的AMD800毒龙CPU,集成显卡和一个8139网卡,外加两块3C905网卡抓图状态:vpn在线拨号,IPIP二家网吧,总用户数量在500多。

ROS软路由基本设置非常简单,如果只做路由转发,以下几步数分钟即可高定:硬件准备:A.首先下载软路由的ghost硬盘版,本站已经在压缩包总提供!B.释放后,ghost至一个小硬盘(20G以下),注意,是整盘GHOST而不是分区。

C.将该硬盘挂在要做路由电脑上,注意必须接在第一个IDE并且是主硬盘接口。

插上一张网卡,这是接内网的LAN。

开机。

软件设置:1.开机,出现登陆提示。

用户:admin 密码:空2.输入setup再按两次A3.在ether1后面输入你的内网IP,如:192.168.0.254/24 (这里/24是24位掩码与255.255.255.0一样)4.输入完ip后,按两次x退出,现在可以可以ping通192.168.0.254了,也可用winbox在图形界面下访问路由了。

网外(Internet)访问代理服务器内部的实现方法由于公网IP地址有限,不少ISP都采用多个内网用户通过代理和网关路由共用一个公网IP上INTERNET的方法,这样就限制了这些用户在自己计算机上架设个人网站,要实现在这些用户端架设网站,最关键的一点是,怎样把多用户的内网IP和一个他们唯一共享上网的IP进行映射!就象在局域网或网吧内一样,虽然你可以架设多台服务器和网站,但是对外网来说,你还是只有一个外部的IP地址,怎么样把外网的IP映射成相应的内网IP地址,这应该是内网的那台代理服务器或网关路由器该做的事,对我们用私有IP地址的用户也就是说这是我们的接入ISP服务商(中国电信、联通、网通、铁通等)应该提供的服务,因为这种技术的实现对他们来说是举手之劳,而对我们来说是比较困难的,首先得得到系统管理员的支持才能够实现。

因为这一切的设置必须在代理服务器上做的。

要实现这一点,可以用Windows 2000 Server 的端口映射功能,除此之外Winroute Pro也具有这样的功能,还有各种企业级的防火墙。

而对于我们这些普通用户,恐怕还是用Windows 2000 Server最为方便。

先来介绍一下NAT,NAT(网络地址转换)是一种将一个IP地址域映射到另一个IP地址域技术,从而为终端主机提供透明路由。

NAT包括静态网络地址转换、动态网络地址转换、网络地址及端口转换、动态网络地址及端口转换、端口映射等。

NAT常用于私有地址域与公用地址域的转换以解决IP地址匮乏问题。

在防火墙上实现NAT后,可以隐藏受保护网络的内部拓扑结构,在一定程度上提高网络的安全性。

如果反向NAT提供动态网络地址及端口转换功能,还可以实现负载均衡等功能。

端口映射功能可以让内部网络中某台机器对外部提供WWW服务,这不是将真IP地址直接转到内部提供WWW服务的主机,如果这样的话,有二个蔽端,一是内部机器不安全,因为除了WWW之外,外部网络可以通过地址转换功能访问到这台机器的所有功能;二是当有多台机器需要提供这种服务时,必须有同样多的IP地址进行转换,从而达不到节省IP地址的目的。

本期内容包括ROS路由器的基础配置,主要内容包括:1.IP地址配置;2.路由配置;3.NAT配置;4.防火墙策略的配置;5.设置上网策略6.ROS限速7.ROS IPsecVPN设置一、配置地址1.刚刚安装好之后使用终端操作,输入用户名admin,密码为空登陆路由器。

2.使用如下命令为我们的内网接口配置一个IP地址,ROS默认的接口名称是ether1、ether2如果分不清楚的情况下,我们就先给一个接口一个接口的试一下。

3.配置好接口之后,使用winbox来连接ROS路由器,地址为192.168.56.1,用户名为admin,密码默认为“空”。

4.修改内外网接口的名称,以便我们日后区分5.修改外网口IP:静态IP:在IP——address中点击加号,然后输入IP地址(带子网掩码)和接口,点击OK添加成功。

DHCP自动获取:在IP——DHCP Client中点击“+”号,然后选择外网接口,点击确定,然后ROS就会自动获取IP地址,简单吧!!PPPOE宽带拨号:点击PPP,然后点击加号,再出现的菜单中选择PPPOE Client;随便起一个名字(无所谓),然后修改“Max MTU”值,将原来的1480改为1492,然后选择外网接口点击确定,在“Dial Out”一栏里面输入用户名密码,之后路由器就会自动拨号然后我们看见在有一条pppoe拨号的记录,状态为R,表示可用查看路由表,有一条自动生成的默认路由二、路由(静态地址需要配置)打开IP——address中我们发现已经有一条路由了,标记为DAC,表示是动态学习到的;这是一条到达内网直连路由,我们点击加号,然后输入目的地址0.0.0.0/0和网关192.168.18.1,点击确定即可!三、NAT多对一上网因为我们是多对一的上网环境,我们需要配置NAT使得众多客户端共享上网点击IP——firewall,选择第二项NAT,点击加号,新增一条NAT的策略,在“General”Chain选项选择srcnat,这个选项表示我们是源NAT,也就是从内网到外网的地址转换;接着我们点开Action选项,将“Action”一项选择masquerade,这一项表示我们被转换成的地址就是我们外网口的接口地址(外网地址唯一)显示情况下,如果我们有多个外网地址(比如电信给了我们两个地址),那么我们可以指定被转换成的地址,做法就是在Action选项中选择src-nat,这也是表示源路由,只是我们需要在下面指定要被转换的地址四、防火墙策略默认情况下,ROS里面防火墙策略是空的,是允许所有用户上网的,下面我们细化用户的上网权限:1.允许部分用户上外网首先我们打开IP——firewall,选择第6项“Address Lists”,在这里我们新建一个组,点击加号,用户组的名字就是“可以上网”,在地址栏中我们添加可以上网的用户的IP地址(可以添加多个地址和地址段,只需要保证组名字相同即可)添加完之后我们转到“filter rule”点击加号添加一条防火墙规则;步骤一:按如下图操作,需要说明的是我们需要将“connection stata“选择为”established“,这个表示允许TCP连接状态为”已连接的“所有数据包通过(如果少了这一步,将会导致所有的用户上不了网)步骤二,添加允许上网的策略,步骤如下完成以上两个步骤之后,所有用户还是可以上网的,因为ROS默认的是允许所有用户上网的,所有我们还需要新建一条拒绝所有用户的策略;步骤三:拒绝所有用户,五、设置上网策略该功能需要完成的步骤:1.设置可访问的地址;2.新建防火墙策略;选中一条记录,然后点击黄色按钮,在弹出的对话框中填写名称,最后点击“OK”按钮即可。

ROS软路由详细最完整教程第二步:进行基本设置通过浏览器访问默认IP地址,并使用管理员用户名和密码登录。

进入系统后,首先进行基本设置。

首先设置设备的主机名和时区,然后进行LAN和WAN接口的配置。

配置WAN接口时,需要根据所提供的网络信息填写IP地址、子网掩码、默认网关和DNS服务器。

第三步:配置DHCP服务器在RouterOS中配置动态主机配置协议(DHCP)服务器,以便为局域网上的设备分配IP地址。

选择IP选项下的DHCP服务器,并进行基本配置,包括地址池、默认网关、DNS服务器和IP地址的分发。

第四步:设置NAT网络地址转换(NAT)是一种将私有IP地址转换为公共IP地址的技术,用于将内部网络与Internet连接起来。

在RouterOS中配置NAT规则,可以实现多个内部设备共享单个公共IP地址。

选择IP选项下的Firewall,然后选择NAT选项,进行配置。

添加源地址和目标地址,并将内网IP地址映射到公共IP地址。

第五步:设置防火墙规则使用防火墙能够保护网络免受未经授权的访问和恶意攻击。

在RouterOS中配置防火墙规则,可以控制流量的进出规则。

选择IP选项下的Firewall,然后选择Filter Rules选项,进行配置。

添加适当的规则,以允许或拒绝特定的IP地址、端口和协议。

第六步:配置VPN虚拟专用网络(VPN)可以在公共网络上创建私有、加密的链接。

在RouterOS中配置VPN,可以使远程用户能够安全地访问内部网络。

选择IP选项下的IPsec选项,进行VPN配置。

添加预共享密钥、远程PEER和IPv4子网。

第七步:配置无线网络如果使用无线网络连接,可以使用RouterOS进行无线配置。

选择无线网络选项,并进行配置,包括SSID、加密方式和密码。

第八步:监控和管理配置完成后,可以使用RouterOS提供的监控和管理工具来监视和管理网络。

其中包括网络流量监控、日志记录、远程访问和系统升级等。

NA T有两种方式:一种是source nat或者叫srcnat,源地址NAT,意思是NAT路由把内部网络的私网地址转换成公网地址,以便实现对公网地址的共用一种是destination nat或者叫dstnat,目标地址NAT,NA T路由会把访问的目标地址映射到内网的私网地址,以实现公网用户对内网资源的访问简单的srcnat应用:常用的srcnat应用主要有两种:一:masquerade方式,masquerade方式会自动寻找路由设备的IP地址去替代IP数据包的源地址[admin@MikroTik] > ip firewall nat[admin@MikroTik] /ip firewall nat> add chain=srcnat action=masquerade[admin@MikroTik] /ip firewall nat> printFlags: X - disabled, I - invalid, D - dynamic0 chain=srcnat action=masquerade二:src-nat方式,src-nat方式会采用参数“to-addresses”中的特定值去替代IP数据包的源地址假定:路由的外网地址172.16.0.2/24[admin@MikroTik] /ip> firewall nat[admin@MikroTik] /ip firewall nat> add chain=srcnat action=src-nat to-addresses=172.16.0.2 [admin@MikroTik] /ip firewall nat> printFlags: X - disabled, I - invalid, D - dynamic0 chain=srcnat action=src-nat to-addresses=172.16.0.2三:dstnat:端口映射假定内网有一台WEB服务器:192.168.2.100,需要对外提供WEB资源[admin@MikroTik] > ip[admin@MikroTik] /ip> firewall nat[admin@MikroTik] /ip firewall nat> add chain=dstnat dst-address=172.16.0.2 protocol=tcp dst-port=80 action=dst-nat to-addresses=192.168.2.100 to-ports=80[admin@MikroTik] /ip firewall nat> printFlags: X - disabled, I - invalid, D - dynamic0 chain=dstnat action=dst-nat to-addresses=192.168.2.100 to-ports=80protocol=tcp dst-address=172.16.0.2 dst-port=801 chain=srcnat action=masquerade四:NA T功能举例:实验结构:在外地机房存在一台ROS的有PPTP VPN服务器实现功能:假定当从本地访问所需资源出现延时过高或者线路不稳定时,通过拨号连接至VPN服务后,从VPN服务器所在的ISP做中转,同时利用VPN服务器的NAT功能对不同的VPN授权用户进行不同的访问限制,同时VPN服务器只具备单个网卡接口本地路由器只需要实现正常共享上网(实现“ROS菜鸟系列1”功能)即可,外地VPN服务器的构建:实现第一步:先构建VPN服务器:[admin@MikroTik] /interface> printFlags: D - dynamic, X - disabled, R - running, S - slave# NAME TYPE MTU0 R ether1 ether 1500[admin@MikroTik] /interface> set 0 name=wan[admin@MikroTik] > interface printFlags: D - dynamic, X - disabled, R - running, S - slave# NAME TYPE MTU0 R wan ether 1500[admin@MikroTik] > ip address add address=211.2.123.42/28 interface=wan[admin@MikroTik] > ip address printFlags: X - disabled, I - invalid, D - dynamic# ADDRESS NETWORK BROADCAST INTERFACE0 211.2.123.42/28 211.2.123.32 211.2.123.47 wan[admin@MikroTik] > ip route[admin@MikroTik] /ip route> add gateway=211.2.123.33[admin@MikroTik] /ip route> printFlags: X - disabled, A - active, D - dynamic,C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme,B - blackhole, U - unreachable, P - prohibit# DST-ADDRESS PREF-SRC G GATEW AY DISTANCE IN..0 A S 0.0.0.0/0 r 211.2.123.33 1 wan1 ADC 211.2.123.32/28 211.2.123.42 0 wan[admin@MikroTik] > ip pool[admin@MikroTik] /ip pool> add name=limit ranges=192.168.100.2-192.168.100.254 [admin@MikroTik] /ip pool> add name=nolimit ranges=192.168.200.2-192.168.200.254 [admin@MikroTik] /ip pool> print# NAME RANGES0 limit 192.168.100.2-192.168.100.2541 nolimit 192.168.200.2-192.168.200.254增加地址池,为不同的授权用户动态分配不同的地址段[admin@MikroTik] /ppp profile> add name=limitprofiles local-address=192.168.100.1 remote -address=limit dns-server=61.139.2.69 idle-timeout=00:10:00 rate-limit=512K/512K only-on e=yes[admin@MikroTik] /ppp profile> add name=nolimitprofiles local-address=192.168.200.1 remo te-address=nolimit dns-server=61.139.2.69 idle-timeout=00:10:00 rate-limit=1M/1M only-on e=yes[admin@MikroTik] /ppp profile> printFlags: * - default0 * name="default" use-compression=default use-vj-compression=defaultuse-encryption=default only-one=default change-tcp-mss=yes1 name="limitprofiles" local-address=192.168.100.1 remote-address=limitidle-timeout=10m use-compression=default use-vj-compression=defaultuse-encryption=default only-one=yes change-tcp-mss=default rate-limit=512K/512Kdns-server=61.139.2.692 name="nolimitprofiles" local-address=192.168.200.1 remote-address=nolimitidle-timeout=10m use-compression=default use-vj-compression=defaultuse-encryption=default only-one=yes change-tcp-mss=default rate-limit=1M/1Mdns-server=61.139.2.693 * name="default-encryption" use-compression=default use-vj-compression=defaultuse-encryption=yes only-one=default change-tcp-mss=yes添加VPN用户属性,建立不同的用户类型[admin@MikroTik] /ppp profile> ..[admin@MikroTik] /ppp> secret[admin@MikroTik] /ppp secret> add name=user1 password=user1 profile=limitprofiles service=pptp[admin@MikroTik] /ppp secret> add name=user2 password=user2 profile=nolimitprofiles service=pptp[admin@MikroTik] /ppp secret> printFlags: X - disabled# NAME SERVICE CALLER-ID PASSWORD PROFILE REMOTE-ADDRESS0 user1 pptp user1 limitprofiles1 user2 pptp user2 nolimitpro...[admin@MikroTik] /interface pptp-server server> set enabled=yes authentication=pap,chap,mschap1,mschap2[admin@MikroTik] /interface pptp-server server> printenabled: yesmax-mtu: 1460max-mru: 1460mrru: disabledauthentication: pap,chap,mschap1,mschap2keepalive-timeout: 30default-profile: default-encryption[admin@MikroTik] /interface pptp-server server> /[admin@MikroTik] > ip firewall address-list[admin@MikroTik] /ip firewall address-list> add list=qq address=202.104.129.251-202.104.129.254[admin@MikroTik] /ip firewall address-list> add list=qq address=218.18.95.160-218.18.95.227 [admin@MikroTik] /ip firewall address-list> add list=qq address=202.96.170.163-202.96.170.166 [admin@MikroTik] /ip firewall address-list> printFlags: X - disabled, D - dynamic# LIST ADDRESS0 qq 202.104.129.251-202.104.129.2541 qq 218.18.95.160-218.18.95.2272 qq 202.96.170.163-202.96.170.166添加地址列表[admin@MikroTik] /ip firewall nat> add chain=srcnat src-address=192.168.200.0/24 action=masquerade out-interface=wan[admin@MikroTik] /ip firewall nat> add chain=srcnat src-address=192.168.100.0/24 dst-address-list=qq action=masquerade out-interface=wan[admin@MikroTik] /ip firewall nat> printFlags: X - disabled, I - invalid, D - dynamic0 chain=srcnat action=masquerade src-address=192.168.200.0/24 out-interface=wan1 chain=srcnat action=masquerade src-address=192.168.100.0/24 dst-address-list=qqout-interface=wan利用NAT分类不同用户类型访问不同资源以上的例子是所有使用limitprofile用户组的用户,在进行VPN拨号授权通过认证后,只能通过VPN线路去访问目标地址为QQ列表里面的资源,无法利用VPN线路去访问其他的资源,ROS的操作员可以通过对QQ地址列表里面目标地址的添加和删减,从而实现授权用户对不同目标地址的访问限制。

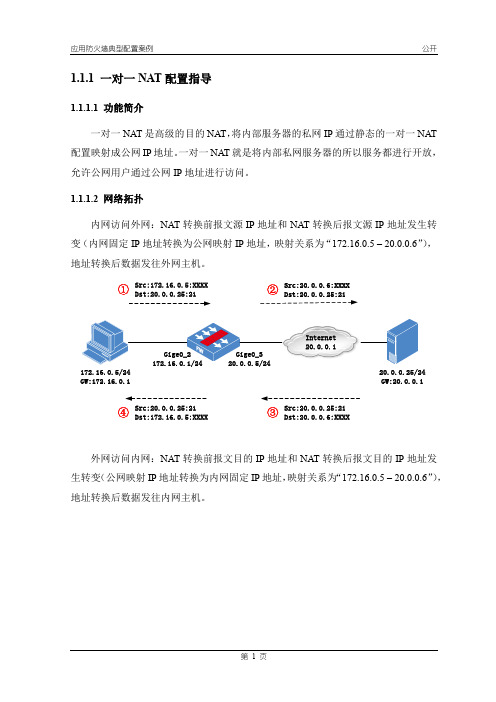

1.1.1 一对一NAT配置指导1.1.1.1 功能简介一对一NAT是高级的目的NAT,将内部服务器的私网IP通过静态的一对一NAT 配置映射成公网IP地址。

一对一NAT就是将内部私网服务器的所以服务都进行开放,允许公网用户通过公网IP地址进行访问。

1.1.1.2 网络拓扑内网访问外网:NAT转换前报文源IP地址和NAT转换后报文源IP地址发生转变(内网固定IP地址转换为公网映射IP地址,映射关系为“172.16.0.5 – 20.0.0.6”),地址转换后数据发往外网主机。

Internet20.0.0.1172.16.0.5/24GW:172.16.0.120.0.0.25/24GW:20.0.0.1 Src:172.16.0.5:XXXXDst:20.0.0.25:21①Src:20.0.0.6:XXXXDst:20.0.0.25:21②Src:20.0.0.25:21Dst:172.16.0.5:XXXX④Src:20.0.0.25:21Dst:20.0.0.6:XXXX③外网访问内网:NAT转换前报文目的IP地址和NAT转换后报文目的IP地址发生转变(公网映射IP地址转换为内网固定IP地址,映射关系为“172.16.0.5 – 20.0.0.6”),地址转换后数据发往内网主机。

Internet 20.0.0.1172.16.0.5/24GW:172.16.0.120.0.0.25/24GW:20.0.0.1Dst:20.0.0.25:XXXX①Src:20.0.0.6:8080Dst:20.0.0.25:XXXX②Src:20.0.0.25:XXXX Dst:172.16.0.5:8080④Src:20.0.0.25:XXXX③1.1.1.3 配置概览1.1.1.4 详细配置(1) 访问:基本 > 网络管理 > 接口管理 > 组网配置,配置接口参数(2)访问:基本> 网络管理> 网络对象> 安全域,配置安全域(3)访问:基本> 网络管理> 单播IPv4路由> 静态路由(配置静态路由),配置静态路由(4)访问:基本> 防火墙> NAT(一对一NAT),配置一对一NAT说明:一对一NAT,内网地址唯一对应一个公网地址。

NAT协议总结一、简介网络地址转换(Network Address Translation,简称NAT)是一种用于将私有(保留)地址转化为公有(注册)地址的转换技术,它使得多台内部主机能够共享少量公有IP地址访问互联网。

这样,通过使用NAT,私有网络中的主机就能够共享一个公有IP地址,从而隐藏了内部网络的真实结构,提高了网络安全性。

本文将对NAT协议进行详细的总结和分析。

二、NAT协议的原理NAT的工作原理主要涉及三个方面:一对一的映射、一对多的映射和多对多的映射。

1. 一对一的映射:这是最简单的NAT类型,也被称为“一对一NAT”。

在此类型中,每个内部IP地址只对应一个全局IP地址。

当内网设备需要进行NAT转换时,路由器会记录下这个映射关系,以保证返回的数据包能正确送达。

2. 一对多的映射:在“一对多NAT”中,一组全局IP地址被映射到多个内部IP 地址。

这种类型的NAT常用于多个内部主机需要共享同一公有IP地址访问互联网的情况。

3. 多对多的映射:这是最复杂的NAT类型,也被称为“全锥形NAT”。

在此类型中,没有明确的全局IP地址和内部IP地址的一对一或一对多映射关系,所有的内部IP地址都可以映射到任何全局IP地址。

三、NAT协议的类型根据不同的应用场景和需求,NAT协议可以分为以下几种类型:1. 静态NAT:在这种类型的NAT中,内部网络的全局地址是手动指定的,不会改变。

这种类型的NAT适用于需要固定公网IP地址的场景。

2. 动态NAT:在这种类型的NAT中,内部网络的全局地址是由路由器动态分配的。

每当内网设备需要进行NAT转换时,路由器都会为其分配一个新的全局地址。

这种类型的NAT适用于内网设备数量较多且需要频繁更换公网IP地址的场景。

3. NAPT(网络地址端口转换):这是一种特殊类型的NAT,它在转换IP地址的同时,还会转换TCP或UDP的端口号。

这种类型的NAT可以解决公网IP地址稀缺的问题,因为通过端口号的不同,可以让多个内网设备共享一个全局IP地址。

ROS全部命令及技巧个人资料请勿外泄ROS菜单含义guanlianinterfaces---网络接口wireless---无线网络bridge---桥接ppp-虚拟拨号ipports--端口queues-限速drivers-设备systemfiles-文件备份/恢复log--系统日志snmp-snmp管理方式users-用户radius-radius管理tools-工具new terminal-命令方式telnet--tlenet连接方式password--修改密码certificate---证书哎,盗版madk supout.rif 制作rif文件manual--说明isdn chanels--一线通方式routing--路由exit--退出sys reset__________________________________ addresses--ip地址routers-路由表pool-地址池arp-帮定ipvrrp-热备份firewall-防火墙socks-代理upnp-自动端口映射traffic flow-网络流量accounting--合计services--服务packing-ros模块neighbors--邻居ros用户dns--proxy-代理dhcp client-dhcp客户端dhcp server - dhcp服务dhcp relay-dhcp转换hospot-热点认证telephony-电话ipsec-ip隧道连接方式web proxy web代理system system system system system system---------------------------------------------identity---ros标示clock-时间resources-系统配置license-注册信息packages--安装包auto upgrade-自动升级logging--日志history--历史日志console---com控制台scripts--脚本scheduler--进程watchdog--监视狗reboot-从起shutdown-关机lcd-小液晶显示ros消息ntp chient--ros时间客户端ntp server---ros时间服务端自动更新ros时间health---ros情况ups-ups电源,可持续电源,就是电瓶。

ros软路由NAT多外网ip设置

ros的功能的强大是无可厚非的事情了, 今天主要给大家分享一下多外网ip以实现ip分流的经验,

假设我有两个外网ip :222.222.222.222 222.222.222.223

要实现两个ip都能使用, 依次打开,ip → address打开winbox 在外网网卡依次添加ip地址 222.222.222.222

222.222.222.223两个

ip地址, 记得网卡选择是外网网卡.

然后打开: ip →firwall →nat 点+号添加一条规则 general 选择srcnat 在src.address 里填写内网地址段

比如 192.168.0.0/16 再选择 action 选择src-nat 在to address 里填写 222.222.222.222-222.222.222.223

其实可以简化写法,可以写成:222.222.222.222/31(只适合连续的ip地址),这样和222.222.222.222-222.222.222.223

是一样的

这样当上网的时候就会自动选择外网ip

当然还有的人需要不同网段走不同外网ip

只需要按照上面的步骤把不同网段填写不同的外网ip就行了.。