CDlinux抓取WPA握手包方法方法详解

- 格式:doc

- 大小:920.00 KB

- 文档页数:11

CDlinux抓取WPA握手包方法

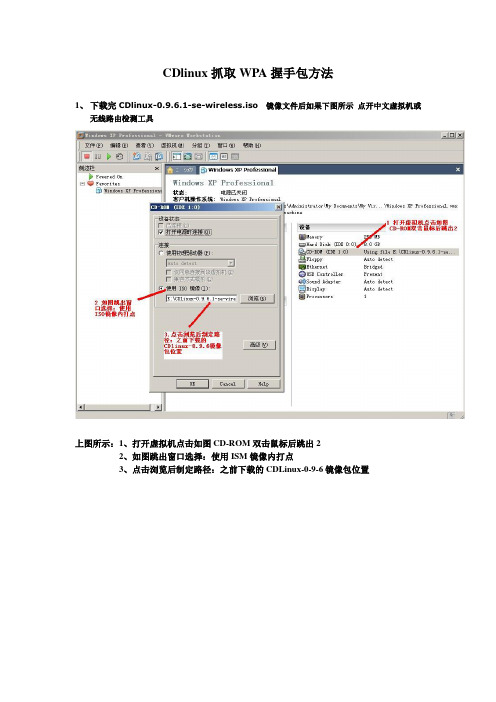

1、下载完CDlinux-0.9.6.1-se-wireless.iso 镜像文件后如果下图所示点开中文虚拟机或

无线路由检测工具

上图所示:1、打开虚拟机点击如图CD-ROM双击鼠标后跳出2

2、如图跳出窗口选择:使用ISM镜像内打点

3、点击浏览后制定路径:之前下载的CDLinux-0-9-6镜像包位置

上图所:1、点击播放后自动进入右图界面

2、记得加载网卡哦虚拟机-可移动设备-USB设备-鼠标左键点击RELTEK USB

3、加载网卡后点击桌面上蓝色图标minidwep-gtk文件

2、自动跳出提示窗口点击OK键

1、进入软件界面后-点击选项选择WPA/WPA2

2、点击选项选择注入速率:800

3、点击扫描扫描WPA/WPA2加密无线路由

2、点击启动键开始抓包

如下图所示开始抓取握手包模式

1、获取握手包后点击提示窗口NO

2、点击OK后自动跳出握手包位置

握手包寻找如下图所示:

1、查询字典位置-点击桌面蓝色图标-Home后自动跳出窗口

2、鼠标左键点击系统文件

3、点击系统文件内的tmp文件包

1、无线路由器WPA握手包文件-现在插移动U盘拷贝握手包-导出数据包

1、插入U盘后自动跳出窗口鼠标左键点击握手包然后点-复制

插入U盘U盘自动跳出从抓包工具中导出WPA握手包

2、自动跳出窗口点击-GENEAL USB FLASH DISK 安全拆除U盘。

要准备的软件:有外置网卡的下载CDlinux.iso,VMware。

把VMware安装好。

没有外置网卡的下载CDlinux.iso,U盘和硬盘启动安装工具,syslinux.cfg汉化文件。

开始:先说CDlinux U盘启动:**需进行格式化操作,提前保存内部文件。

运行Unetbootin程序。

按下图设置:发行版本上选择BackTrack,该版本就为适合我们的CDlinux运行环境,之后选择下载好的CDlinux镜像,最后选择我们的U盘盘符,记住别选错哈!点击确定,程序开始制作,这些都是自动的,我们要做的只有等待就成了!制作完成后,会提示重启,这里我们点退出。

暂不重启。

2、中文语言设置这点做成后启动的时候让我头疼了下,因为源镜像是多国语言的,经过上面的工作做完后自动进入了英语,跳过了选择项,所以我们需要设置下。

设置方法很简单。

打开刚刚做好的U盘,找到下图syslinux.cfg文件,用记事本打开,将原有代码删除替换为红框内的。

附件会提供文件下载,到时大家直接覆盖即可!有外置网卡的:无外置网卡的朋友请直接跳过这一步下面说下有外置无线网卡的朋友该怎样不做U盘的情况下来安装镜像:首先我们需要一个虚拟机,安装完成后打开,点击‘创建新的虚拟机’,下一步下一步,这里选“稍后安装操作系统”,然后一直下一步到完成点击“编辑此虚拟机“选择“CD/DVD(SATA) “,选择”使用ISO映像文件“,点击”浏览“选择我们的CDlinux.iso文件,然后”确定“就可以开启破解系统了现在我们开始抓包让没有外置网卡的朋友久等了。

我们将制作好的U盘插入电脑,修改bios为U盘启动(或者按F12选择U盘启动,按键根据电脑而定):双击文件名为“minidwep-gtk”程序:每次运行都会弹出一个提示窗口:上面的说明,大家都懂的!切勿用于非法用户。

下面详细介绍下该工具的主界面:1)无线网卡 wlan0。

这里显示自己的无线网卡信息。

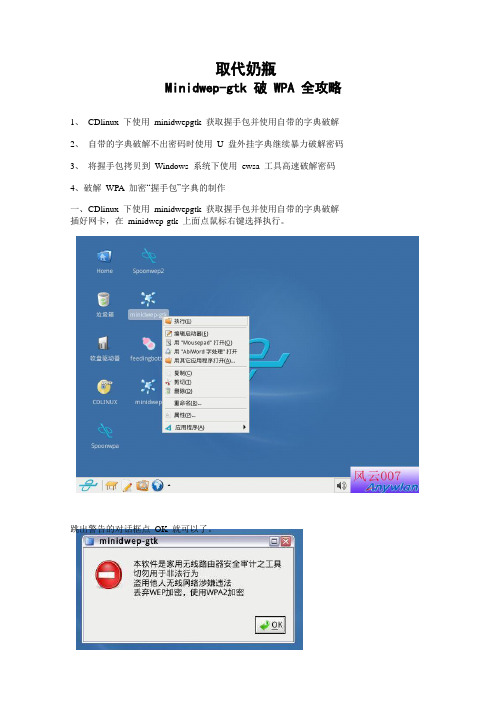

文档来源为:从网络收集整理.word版本可编辑.欢迎下载支持.取代奶瓶Minidwep-gtk 破解 WPA 全攻略1、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解2、自带的字典破解不出密码时使用U 盘外挂字典继续暴力破解密码3、将握手包拷贝到Windows 系统下使用ewsa 工具高速破解密码4、破解WPA 加密“握手包”字典的制作一、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解插好网卡,在minidwep-gtk 上面点鼠标右键选择执行。

跳出警告的对话框点OK 就可以了。

点OK 后出现设置的窗口把加密方式修改为“WPA/WPA2”,然后点“扫描”。

扫描到一个WPA2 的信号并且有一个无线客户端在线。

点击“启动”开始攻击无线客户端……..如果没有客户端在线就点击“启动”程序会进入等待客户端出现再继续攻击的状态。

攻击中……………………攻击到客户端断线再自动连接就可以获取到“握手包”了。

跳出下面的画面就是得到了“握手包”,选择YES 在点OK 进入字典的选择界面。

wordlist.txt 就是工具自带的字典,选择后点OK 开始暴力破解密码。

暴力破解密码中………………………时间的长短与字典的大小和字典中有无正确的密码有关系。

自带的字典跑完都没有找到密码,点OK 进入下一步。

提示将“握手包”拷贝到硬盘。

二、使用U 盘外挂字典继续暴力破解密码关闭拷贝“握手包”的提示插入U 盘,CDlinux 自动打开U 盘里的根目录。

关闭U 盘的文件管理器。

如果是虚拟机启动要在“虚拟机→可移动设备”里面加载U 盘并选择自动安装USB 驱动准备好后点击“跑字典”出现选择“握手包”的界面,就是我们先抓到的握手包。

点file System 再进入tmp 文件夹00:0F:B5:E9:88:54handshake.cap 就是我们先抓到的“握手包”选择他在点OK提示找到一个“握手包”,点选“握手包”并点OK跳出选择字典的界面:选择U 盘的字典就点disk 、选择光盘里的字典就选择CDLINUX 我这里点disk 进入U 盘选择了一个字典并点OK 开始暴力破解暴力破解中………………………破解速度和字典的大小有直接关系,只要字典中有正确的密码存在就一定可以破解出来的。

取代奶瓶Minidwep-gtk 破 WPA 全攻略1、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解2、自带的字典破解不出密码时使用U 盘外挂字典继续暴力破解密码3、将握手包拷贝到Windows 系统下使用ewsa 工具高速破解密码4、破解WPA 加密“握手包”字典的制作一、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解插好网卡,在minidwep-gtk 上面点鼠标右键选择执行。

跳出警告的对话框点OK 就可以了。

点OK 后出现设置的窗口把加密方式修改为“WPA/WPA2”,然后点“扫描”。

扫描到一个WPA2 的信号并且有一个无线客户端在线。

点击“启动”开始攻击无线客户端……..如果没有客户端在线就点击“启动”程序会进入等待客户端出现再继续攻击的状态。

攻击中……………………攻击到客户端断线在自动连接就可以获取到“握手包”了。

跳出下面的画面就是得到了“握手包”,选择YES 在点OK 进入字典的选择界面。

wordlist.txt 就是工具自带的字典,选择后点OK 开始暴力破解密码。

暴力破解密码中………………………时间的长短与字典的大小和字典中有无正确的密码有关系。

自带的字典跑完都没有找到密码,点OK 进入下一步。

提示将“握手包”拷贝到硬盘。

二、使用U 盘外挂字典继续暴力破解密码关闭拷贝“握手包”的提示插入U 盘,CDlinux 自动打开U 盘里的根目录。

关闭U 盘的文件管理器。

如果是虚拟机启动要在“虚拟机→可移动设备”里面加载U 盘并选择自动安装USB 驱动准备好后点击“跑字典”出现选择“握手包”的界面,就是我们先抓到的握手包。

点file System 再进入tmp 文件夹00:0F:B5:E9:88:54handshake.cap 就是我们先抓到的“握手包”选择他在点OK提示找到一个“握手包”,点选“握手包”并点OK跳出选择字典的界面:选择U 盘的字典就点disk 、选择光盘里的字典就选择CDLINUX我这里点disk 进入U 盘选择了一个字典并点OK 开始暴力破解暴力破解中………………………破解速度和字典的大小有直接关系,只要字典中有正确的密码存在就一定可以破解出来的。

Linux命令技巧高级网络封包分析和抓包在Linux系统中,网络封包分析和抓包是网络管理员和安全专家必备的技能之一。

通过深入了解网络封包和分析工具,我们可以更好地理解和解决网络故障以及发现潜在的安全漏洞。

本文将介绍一些Linux 命令技巧,帮助您进行高级网络封包分析和抓包。

一、前言网络封包是网络通信中的基本单元,它包含了从源主机到目标主机的数据。

网络封包的分析可以帮助我们了解数据包的传输过程以及它们所携带的信息。

而抓包则是指在网络上捕获和记录封包,以便进行后续的分析和研究。

二、网络封包分析工具Linux系统提供了许多强大的网络封包分析工具,其中一些是开源的,可以免费使用。

以下是几个常用的网络封包分析工具:1. WiresharkWireshark 是一个功能强大的网络封包分析工具。

它可以运行在多个平台上,并提供了直观的图形界面。

Wireshark 可以捕获网络封包并显示它们的详细信息,包括源地址、目标地址、协议类型等。

除了基本的封包分析功能,Wireshark 还支持过滤器功能,以便您只查看感兴趣的封包。

2. tcpdumptcpdump 是一个命令行工具,它可以在终端中捕获和显示网络封包。

尽管它没有图形界面,但tcpdump 提供了丰富的过滤器选项和输出格式控制。

通过tcpdump,您可以根据协议、源地址、目标地址等条件过滤封包,并将结果保存到文件中供后续分析。

3. tsharktshark 是 Wireshark 的命令行版本,它提供了与 Wireshark 类似的封包分析功能。

tshark 可以读取 pcap 文件(Wireshark 的默认文件格式)并进行封包分析。

通过命令行选项,您可以指定要显示的字段、过滤要显示的封包等。

三、高级网络封包分析技巧除了常规的封包分析外,以下是几个高级网络封包分析技巧:1. 分析网络流量使用Wireshark等工具,我们可以捕获整个网络流量,包括各种协议的封包。

抓WPA握手包的方法:

1.找客户端2. 用-0 命令,显示WPA handshake 就成功抓到握手包了!一步一步来,首先启动BT3

点打开一个窗口。

输入:ifconfig -a 网卡端口为wlan0

airodump-ng -w 123 --encrypt wpa wlan0

这个命令只显示WPA的,下面为客户端,图中的TP-LINK 42在1频道有客户端在。

记下AP的MAC 和合法客户端的MAC;

(当然也可以用spoonwpa 图形界面,寻找客户端,就是有√的)。

airmon-ng start wlan0 1

加载网卡监听在1频道

airodump-ng -w 123 -c 1 wlan0

抓包,存为文件名为123

aireplay-ng -0 10 -a 00xxxxxxxx42 -c 00xxxxxxxxxx wlan0

前面为AP的MAC,后面的为合法客户端的MAC。

不断重复-0命令,直到在最上端的左上角出现WPA handshake为止。

点桌面上的,里面有123.cap 文件,就是握手包,复制,再点

找一个储存介质,就是硬盘,粘贴到根目录下。

一定要粘贴到硬盘,不然重启,握手包就不见了。

用spoonwpa抓包在/usr/local/bin/wifispoonfeeder/spoonwpa/tmp 路径下。

下面就可以在win下用EWSA挂字典破解了!。

用Wireshark提取WPA握手包进入正文前,先来看一张截图,如图1,使用“aircrack-ng wpa.cap -w password.lst”命令后,程序会提示输入待破解网络的序号,此时只要提供一个序号即可。

注意:1:命令中不需要输入麻烦的ESSID;2:存在一个非WPA加密的ESSID。

当你想把含有WPA握手包的CAP文件分享给别人的时候,你可能会发现CAP包是如此的巨大,实际上,对于aircrack-ng程序而言,CAP包中实际需要的信息可能还不超过10KB,如何将这些信息提取出来呢?从CAP文件中提取WPA的握手包实际上就是提取EAPOL(LAN上的EAP)协议包,在Wireshark的Filter中输入“eapol”即可获得,如图2:但这样获得的CAP文件用aircrack-ng打开会发现丢失了ESSID,注意:那个非WPA加密的ESSID已经消失了,如图3:解决的方法:保留CAP包中的Beacon frame,更改Filter为:“eapol or wlan.fc.type_subtype == 0x08”,其中,“0x08”为Subtype,即:“Beacon frame”。

如图4:再次运行aircrack-ng,发现已经恢复了ESSID,如图5:此时CAP包的体积已经小了很多了。

当然,也可以进一步将EAPOL-STAR包去掉,更改Filter为:“(eapol and eapol.type != 1) or wlan.fc.type_subtype == 0x08”,其中,“type != 1”意思是丢掉STAR包,但这样写Wireshark会给出一个警告,解决方法:只保留包含KEY信息的包,更改Filter为:“eapol.type == 3 or wlan.fc.type_subtype == 0x08”,其中,“3”为KEY信息包的Subtype。

如图6:附:保存Filter后数据的方法:File->Save as,分别选中[All packets]和[Displayed],然后起名保存即可。

快速抓无客户端的握手包抓到WPA加密的握手包未必就是合法的!把我住所附近的无线wep密码破得差不多后,想尝试破wpa密码破解,无奈守株待兔了几天DATA 还是0,后来给我发现了下面的方法,1分钟内就可以得到握手包一、操作环境:1、操作系统ubuntu2、aircrack-ng工具包3、TP-LINK WN322G网卡(ZD1211芯片)这个芯片的wep密码破解方法请这个贴子/read.php?tid-3500.html(同样方法用beini也可以达到同样的效果)二、步骤如下:1、确保开机后无线网卡没有自动连接AP网络连接图标->鼠标右键->编辑连接->把无线里面的自动连接AP全部删除2、终端输入sudo airomon-ng stat wlan0启动监控模式3、终端输入sudo airodump-w wpa mon0(此时监控端口为mon0,DATA保存到以wpa命名的文件中)4这时大家看到我要抓包的AP DATA为04、网络连接图标->点鼠标左键->鼠标移到要抓取握手包的AP上面点左键->5、这时AP要你填入密码,随便填几个数字进去(如:1234578),然后点连接6、这时可以看到网络连接正在尝试连接AP,回头看下步骤3的终端,DATA变为4个了呵呵兄弟们注意到没,前后时间为48秒!注:这个方法只能在刚开机进入系统时用,而且每次只能使用一次,如果要得到别的WPA加密的AP的握手包只能重复步骤1,然后重启ubuntu,具体原因不明。

工作原理跟你有两台电脑一样,其中一台进行抓包,而另一台与AP进行尝试连接,从产生握手包让第一台抓到此方法估计对所有在无线网卡打开监控模式后,监控端口与原先的端口不一样的网卡都有效(我的无线网卡端口是wlan0,监控端口为mon0)。

本教程用于探索无线路由安全漏洞,禁止用于非法用途,违者法律必究(与我无关)下面进入正题,一、破解工具的下载首先下载cdlinux等系统准备好虚拟机Windows下的跑包工具(群共享里有)字典和字典生成工具(群共享里有)选择虚拟机而不是U盘的原因:1.虚拟机是在原有的Window系统下的一个程序,利用虚拟机破解,可以边破解边其它的事情,两不误。

2.可以跟Window系统实现互动,比如不熟悉的命令或者不熟悉的操作可以先准备好,查看很方便。

比如word的资料在CD_Linux下是无法查看的。

3.学习PIN时,可以充分利用虚拟机挂起功能,不用频繁拷贝进度文件到物理硬盘。

当然,如果不喜欢虚拟机运行的话,可以直接刻录光盘来加载启动但是为了方便跑包(暴力破解密码),还是在win下用虚拟机比较方便。

启动CD_Linux,一会看到下图(1)第三步执行minidwep-gtk第四步第五步注入速率默认加密方式选择WPA/WPA2第六步按右上角S 扫描破解方法:抓包穷举,看到上图中有的没有开启WPS,这时候Pin破解就不能用了,就需要最原始也是最有效的办法了----抓包。

在此界面需要点击,“启动”6、接下来开始抓取握手包,看图片最后面一行字,抓到一个握手包,正在等待认证,等待认证后就会给你提示!告诉你已经抓到一个握手包,然后就可以破解啦!(当然,抓取握手包是需要耐心的,有时候rp暴增,没准上来就能抓到,我这儿抓了十几分钟才抓到)7、基本上已经成功,剩下的就是破解啦!这里开始进入破解第一部,跑包,开始测试密码!点击OK后,就会开始跑字典寻找密码假如找到密码恭喜你这下子就解密啦,成功啦!!!wpakey:0123456789 这就是密码!第十一步没找到密码就如下第十二步提示你保存握手包到硬盘的分区第十三步可以自己保存在硬盘的位置如media-第十四步提示成功保存握手包注明:保存握手包是为了以后可以不用再去扫描TP-LINK-32646C的握手包开始跑包:注意:在cdlinux里跑包没法利用显卡跑,现在主流显卡支持跑包加速,可以极大地提高跑包速度,方法就是把握手包从cdlinux里拷贝出来放到u盘(握手包位置在cdlinux的/tmp/MAC_handshake.cap,拷贝到/mnt/sdaX这里就是接入到虚拟机的u盘)通过u盘,把握手包再拷贝到windows系统里有了握手包可以用windows下的跑包工具EWSA来跑字典启动EWSA跑包软件,按可以导入握手包选项可以新建字典或用默认的来用选择好了字典就点击开始攻击最后跑完字典就出密码自己做字典:(假如没出密码说明字典没有密码,也可以根据需要自己做字典)。

取代奶瓶Minidwep-gtk 破 WPA 全攻略1、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解2、自带的字典破解不出密码时使用U 盘外挂字典继续暴力破解密码3、将握手包拷贝到Windows 系统下使用ewsa 工具高速破解密码4、破解WPA加密“握手包”字典的制作一、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解插好网卡,在minidwep-gtk 上面点鼠标右键选择执行。

跳出警告的对话框点OK 就可以了。

点OK 后出现设置的窗口把加密方式修改为“WPA/WPA2”,然后点“扫描”。

扫描到一个WPA2 的信号并且有一个无线客户端在线。

点击“启动”开始攻击无线客户端……..如果没有客户端在线就点击“启动”程序会进入等待客户端出现再继续攻击的状态。

攻击中……………………攻击到客户端断线在自动连接就可以获取到“握手包”了。

跳出下面的画面就是得到了“握手包”,选择YES 在点OK 进入字典的选择界面。

wordlist.txt 就是工具自带的字典,选择后点OK 开始暴力破解密码。

暴力破解密码中………………………时间的长短与字典的大小和字典中有无正确的密码有关系。

自带的字典跑完都没有找到密码,点OK 进入下一步。

提示将“握手包”拷贝到硬盘。

二、使用U 盘外挂字典继续暴力破解密码关闭拷贝“握手包”的提示插入U 盘,CDlinux 自动打开U 盘里的根目录。

关闭U 盘的文件管理器。

如果是虚拟机启动要在“虚拟机→可移动设备”里面加载U 盘并选择自动安装USB 驱动准备好后点击“跑字典”出现选择“握手包”的界面,就是我们先抓到的握手包。

点file System 再进入tmp 文件夹00:0F:B5:E9:88:54handshake.cap 就是我们先抓到的“握手包”选择他在点OK提示找到一个“握手包”,点选“握手包”并点OK跳出选择字典的界面:选择U 盘的字典就点disk 、选择光盘里的字典就选择CDLINUX我这里点disk 进入U 盘选择了一个字典并点OK 开始暴力破解暴力破解中………………………破解速度和字典的大小有直接关系,只要字典中有正确的密码存在就一定可以破解出来的。

CDlinux抓取WPA握手包方法

一步一步详述,傻瓜也得会啊

1、下载完CDlinux-0.9.6.1-se-wireless.iso 镜像文件后如果下图所示点开中文虚拟机或

无线路由检测工具

上图所示:1、打开虚拟机点击如图CD-ROM双击鼠标后跳出2

2、如图跳出窗口选择:使用ISM镜像内打点

3、点击浏览后制定路径:之前下载的CDLinux-0-9-6镜像包位置

上图所:1、点击播放后自动进入右图界面

2、记得加载网卡哦虚拟机-可移动设备-USB设备-鼠标左键点击RELTEK USB

3、加载网卡后点击桌面上蓝色图标minidwep-gtk文件

2、自动跳出提示窗口点击OK键

1、进入软件界面后-点击选项选择WPA/WPA2

2、点击选项选择注入速率:800

3、点击扫描扫描WPA/WPA2加密无线路由

2、点击启动键开始抓包

如下图所示开始抓取握手包模式

1、获取握手包后点击提示窗口NO

2、点击OK后自动跳出握手包位置

握手包寻找如下图所示:

1、查询字典位置-点击桌面蓝色图标-Home后自动跳出窗口

2、鼠标左键点击系统文件

3、点击系统文件内的tmp文件包

1、无线路由器WPA握手包文件-现在插移动U盘拷贝握手包-导出数据包

1、插入U盘后自动跳出窗口鼠标左键点击握手包然后点-复制

插入U盘U盘自动跳出从抓包工具中导出WPA握手包

1、导出字典后点击如图这个位置的图标安全拆除U盘

2、自动跳出窗口点击-GENEAL USB FLASH DISK 安全拆除U盘

抓取WPA握手包后,用破解软件破解,具体不详述。